Centos8密码复杂度、账户锁定策略、登录连接超时自动断开

一、密码复杂度配置

1、备份原有配置文件

cp /etc/pam.d/system-auth /etc/pam.d/system-auth.bak

2、设置复杂度策略

vim /etc/pam.d/system-auth

找到包含pam_pwquality.so模块的行,将原有行注释并修改为如下的新配置,密码长度最少12位,至少包含一个大写字母,一个小写字母,一个数字,一个特殊符号。

password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type= minlen=12 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1 enforce_for_root

参考:http://www.zhuyibing.com/?id=103

https://blog.csdn.net/allway2/article/details/103713430

二、账户锁定策略(目标连续输错密码m次,限制登陆了n分钟)

rhel8 已经没有 pam_tally2.so 模块了,全面使用 pam_faillock.so,能看得出两个文件都是被包含在其他文件内,所以改这两个,其他程序都会生效。其中我们用得最多的sshd 则是包含了password-auth,没有包含system-auth,所以按网上只知道改system-auth则不会让 ssh登录受到限制.

vim /etc/pam.d/system-auth

找到两个文件 auth 段第一个 pam_unix.so centos8.1 该行是: auth sufficient pam_unix.so nullok try_first_pass 前面加 auth requisite pam_faillock.so preauth even_deny_root deny=2 unlock_time=60 后面加 auth [default=die] pam_faillock.so authfail even_deny_root deny=2 unlock_time=60 auth sufficient pam_faillock.so authsucc even_deny_root deny=2 unlock_time=60 原文链接:https://blog.csdn.net/cloudfantasy/article/details/108305876

示例:连续错误3次,禁止登录600秒

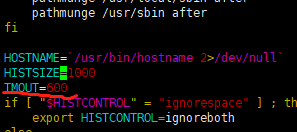

三、登录连接超时自动断开vim /etc/profile

TMOUT=600

浙公网安备 33010602011771号

浙公网安备 33010602011771号