csrf漏洞攻击手段和影响详解

针对web应用安全中csrf漏洞两种典型的攻击方式:即输入和执行,这种简单模式下的攻击手段以及中途包含确认页面的攻击方法。

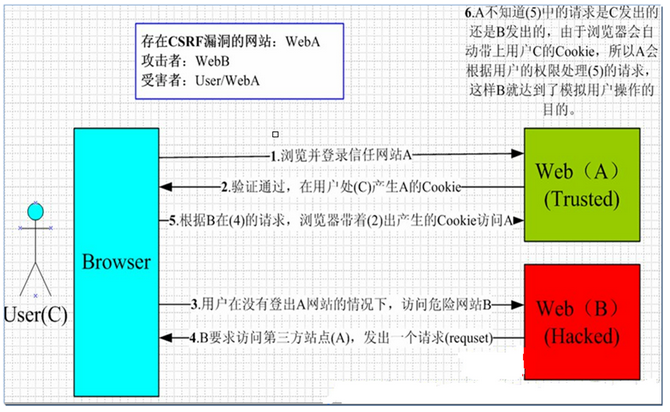

图解什么是csrf漏洞

我们先进行约束,比如存在csrf漏洞的网站叫webA攻击者webB,受害者userA它访问的是webA,也就是webA对于受害者user来说它是一个可信的网站。用户通过浏览器登录了网站A后,输入了账号密码,登录成功,确认通过,这个时候,这个网站的认证信息产生的cookie就会保存在用户user的电脑,用户user在没有退出登录网站A的情况下,去访问了恶意网站B,B 构造了一个恶意的请求,要求访问第三方网站,也就是信任网站,这个第三方是相对于B来说的,访问第三方网站A,发出一个请求,用户user接收到了这个请求根据B在第四步的要求,浏览器带着2认证通过的cookie信息来访问A,这个时候网站A就无法确认这个请求是由用户user主动发起还是由恶意网站发起,或者其他访问方式发起,无法判断这个信息。但是由于用户user在第一步已经成功登录了网站,此时它的cookie信息已经保存,在第四步访问恶意请求以后这个网站已经是登录情况下,第四步构造的恶意请求就会在这个执行。假如这里是要删用户user的帖子,那它在访问这个网站以后网站A里面发布的帖子就会自动删除。

实例1:家用路由器CSRF

路由器可以以这样的方式登录,一般情况下账号admin,密码admin登录地址是192.168.1.1,如果以上面的图解进行讲解,用户user在访问网站的时候访问了恶意的网站B,因为攻击者已经拆解到了它的默认账号和密码,默认信息(ip),那用户user就不用再登录路由器,现在我们构造一个这样的信息,修改DHCP服务器,比如它的DHCP服务范围,默认网关已经dns信息,这个时候如果网关和dns信息都改成一个恶意的服务器地址,那用户user在访问这个网站以后,他的路由器里面的信息就会被篡改,篡改后有什么效果呢?比如dns服务器地址被改到了攻击者指定的恶意服务器,那这个时候,用户上网,通过域名访问的所有请求都可以在那台恶意服务器上时事的看到。比如我们要登录网银,那这个时候登录网银的账号和密码就有可能被攻击者截取。

<img src=http://admin:admin@192.168.1.1></img>

<img src=http://192.168.1.1/userRpm/LanDhcpServerRpm.htm?dhcpserver=1&ip1=192.168.1.100&ip2=192.168.1.199&Lease=120&gateway=0.0.0.0&domain=&dnsserver=8.8.8.8&dnsserver2=0.0.0.0&Save=%B1%A3+%B4%E6></img>

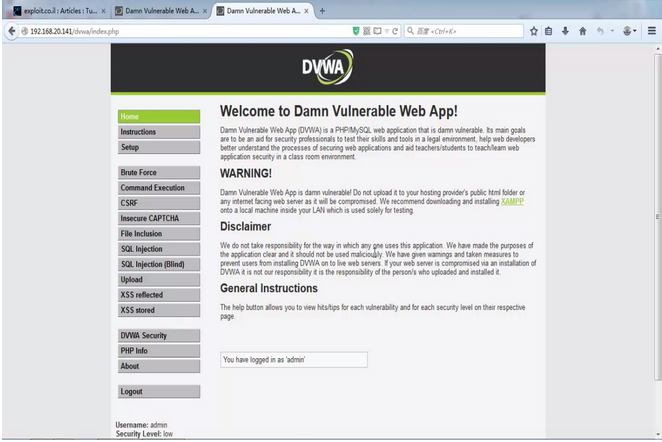

实例2

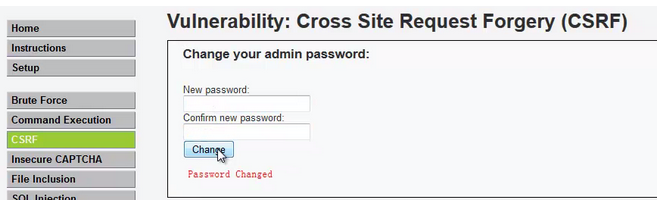

在演示环境里测试一下更改密码的操作。

当前密码是password,修改成admin,可以看到password changed

如果说当前用户已经登录这个网站,我们知道它修改密码的方式是用get修改,作为攻击者,怎么来构造这个参数呢?

假设攻击者构造了这样一个链接,让被攻击者来访问。用户密码由admin改成了12345678

http://192.168.20.141/dvwa/vulnerabilities/csrf/?password_current=admin&password_new=12345678&password_conf=12345678&Change=Change#

被攻击者访问这个链接后会出现什么问题呢?

在登录状态下,被攻击者访问了这个链接后,密码就会从admin改成了12345678,可以看到登录成功。

从这个案例中我们了解到虽然csrf不能获取到用户的cookie信息,但它的攻击效果或杀伤力还是非常大的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号