网络空间安全概论 学习笔记(一)

第一章 网络空间安全概论

1.1 绪论

网络空间安全背景:

- 网络空间影响力逐渐扩大

- 我国网络空间安全面临严峻考验

- 网络空间安全是互联网社会发展的前提基础。

“网络空间”:

- 2001年在美国首次提出。

- 第五大主权领域,国际战略的演进。

- 由电磁设备为载体,与人互动形成的虚拟空间。

网络空间安全:

- 通过预防、检测和响应攻击,保护信息的过程。

- 基础设施实体安全和信息数据的安全

1.2 网络空间威胁

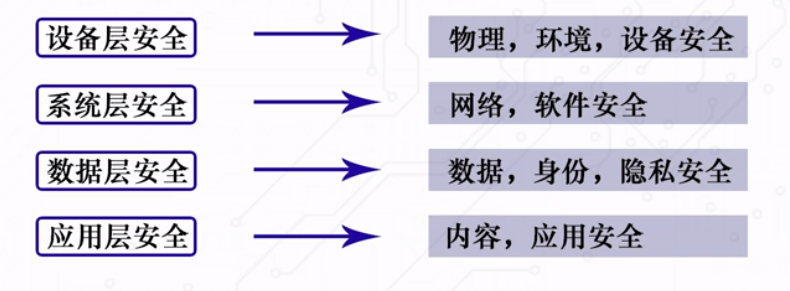

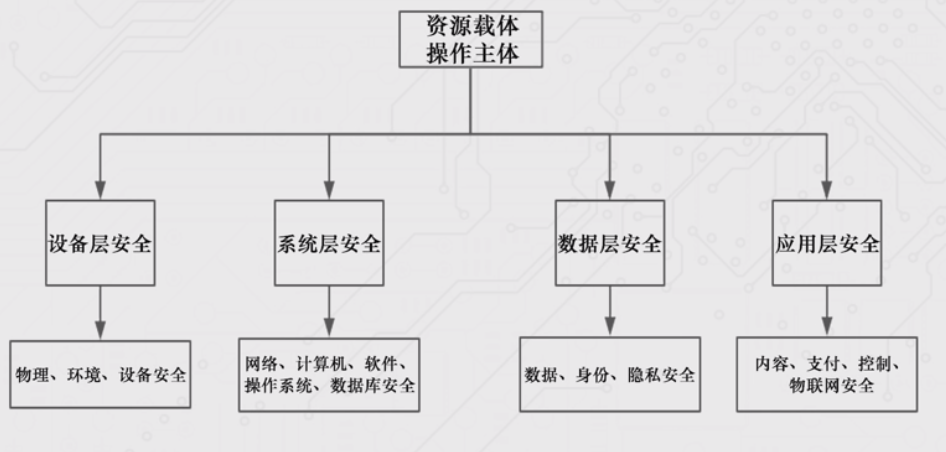

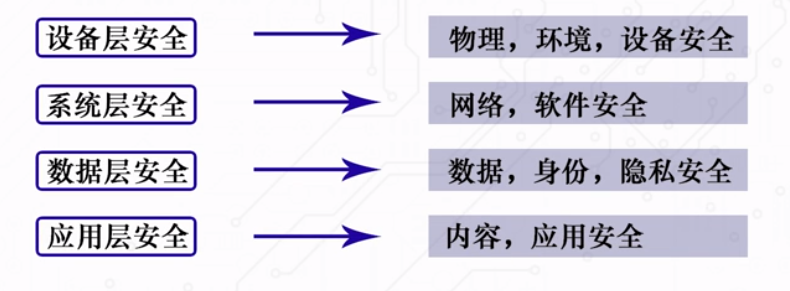

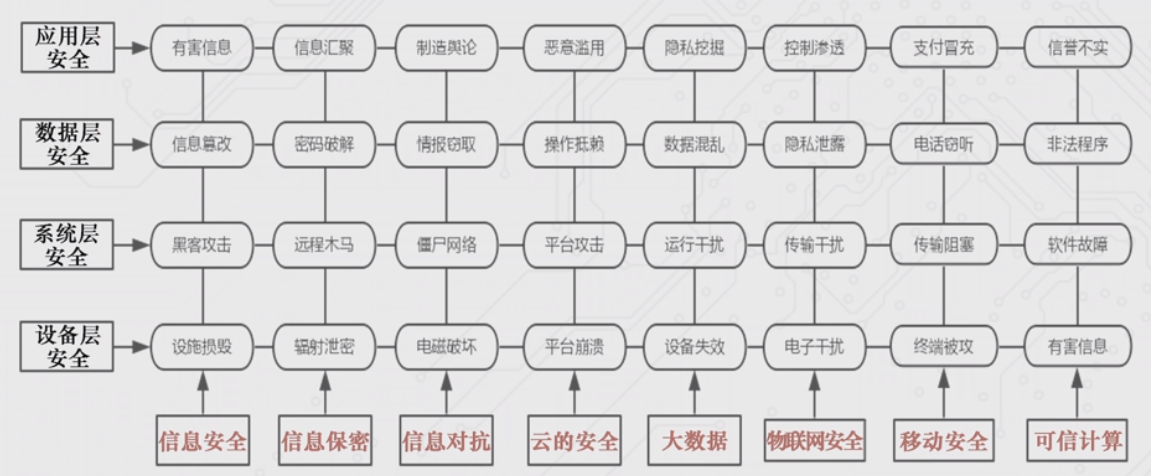

网络安全框架

设备层安全(威胁):物理设备安全保障(RFID芯片,电磁波截获,硬件木马)

系统层安全(威胁):系统运行相关的安全保障(SQL注入,恶意代码)

数据层安全(威胁):数据处理时涉及的信息相关安全保障(钓鱼WIFI,蓝牙漏洞)

应用层安全(威胁):信息应用过程中的安全保障(钓鱼网站)

1.3 网络空间安全框架

网络空间安全框架概念

- 核心仍然是信息安全。

- 包含多个基础维度,包罗万象。

- 从信息系统和网络空间安全整体的角度,全方位分析网络空间安全。

网络空间安全框架

网络空间安全框架需求

网络空间安全框架问题

网络空间安全框架模型

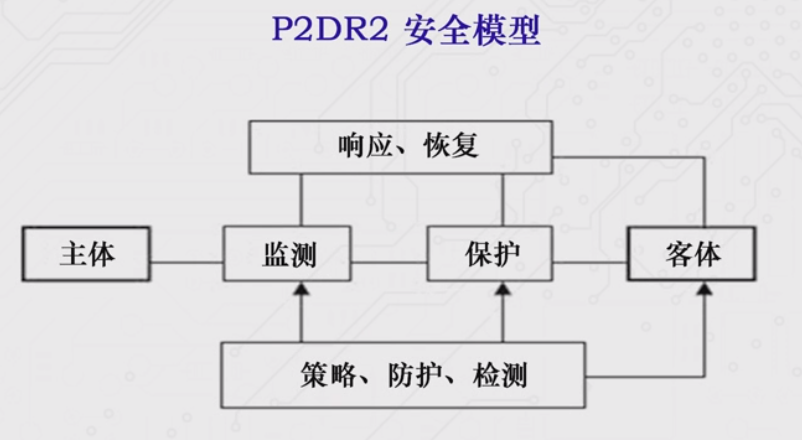

基于闭环控制的动态信息安全理论模型:

- 动态风险模型:PDR、P2DR

- 动态安全模型:P2DR2

第四章 网络安全技术

4.1:防火墙概述

计算机网络中的防火墙:依据事先定好的安全规则,对相应的网络数据流监视和控制的网络防御系统。

硬件外形:多网络接口的机架服务器

(防火墙的网络拓扑图:红墙图标)

主机防火墙:安装主机上的软件。监视出入主机的所有数据流。

网络防火墙:专门的装有防火墙软件的硬件实现。两个或多个网络间数据流的监控。

-

防火墙的定义:在可信任网络和不可信任网络间设置的一套硬件的网络安全防御系统,实现网络间数据流的检查和控制。

-

防火墙的功能:拦截异常数据流,保护本地网络。

-

防火墙的本质:安装并运行在一台或多台主机上的特殊软件。

-

防火墙的作用:

- 安全域划分和安全域策略部署

- 根据访问控制列表实现访问控制(定义“报文匹配规则”过滤数据包)。

- 防止内部信息外泄。

- 审计功能。

- 部署网络地址转换。

-

防火墙的局限性

- 无法防范来自网络内部的恶意攻击。

- 无法防范不经过防火墙的攻击。

- 会带来传输延迟、通信瓶颈和单点失效等问题。

- 无法阻止对服务器合法开发端口的攻击。

- 防火墙会存在漏洞而被攻击。

- 不处理病毒和木马的攻击行为。

- 限制用户访问存在安全缺陷的网络,影响便利性。

4.2:防火墙关键技术

- 数据包过滤技术:第一代防火墙,最基本形式的防火墙。防火墙检查网络中每个通过的数据包,根据访问控制列表的通行规则,对其放行和丢弃。

- 应用层代理技术:防火墙在内部网络向外部网络申请服务时起到中间转接作用,代替网络客户端连接应用。对每个应用都必须设计一个模块进行安全控制。

- 状态检测技术:防火墙建立、维护连接状态表。结合规则表动态过滤数据包。

- 网络地址转换技术:将私有ip地址在防火墙上转换成公共地址发送到互联网上。转换方式:多对一映射;一对一映射;多对多映射。

- 个人防火墙技术:本地计算机上的系统安全软件,监视网卡,保护单台计算机。

4.3:入侵检测技术

定义:

- 一种主动的安全防护技术,以旁路的方式接入网络,实时监测。

- 继防火墙后的“第二道防线”。

- 不影响网络性能,收集分析信息,检查攻击行为和痕迹。

作用和优势:

- 快速检测入侵行为。

- 形成威慑,防范入侵行为。

- 收集入侵信息,增强防御系统。

主要功能:

- 监控分析用户和系统的活动。

- 发现入侵企图和异常现象。

- 审计系统配置和漏洞。

- 评估关键系统文件完整性。

- 对异常活动的统计分析。

- 识别攻击的活动模型。

- 实时报警,主动响应。

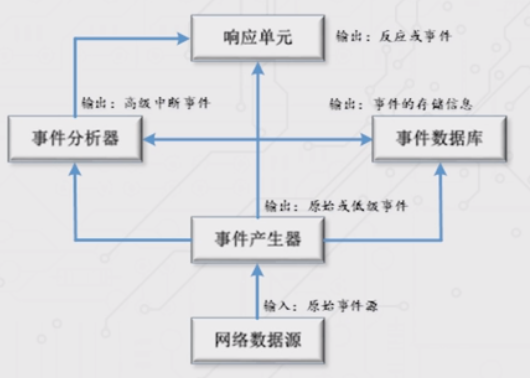

通用模型

分类

- 基于网络的入侵检测系统:实时监控网络节点流量信息,分析入侵行为和异常现象。

- 基于主机的入侵检测系统:根据主机的审计记录和日志分析入侵行为。

- 分布式入侵检测系统:综合应用数据源,分块同时运用两种技术。

入侵检测的方法

- 特征检测(误用检测):特征匹配检测已知的攻击行为。

- 异常检测:建立活动模型,违反规律则认定为攻击行为;易误报、漏报。

4.4:虚拟专用网

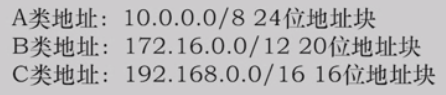

本地IP地址:只在机构内使用的IP地址,由本机构自行分配。

虚拟专用网(VPN):利用公用的互联网作为本机构各专用网的通信载体。

所有通过互联网传输的数据加密,使用隧道加密技术。专用网内部使用本地IP地址通信。

基于防火墙的实现方式:防火墙部署在专用网边界处,在防火墙增加上加密功能就能实现VPN的功能。

因此VPN也是防火墙标准配置之一。

浙公网安备 33010602011771号

浙公网安备 33010602011771号