xctf-reverse-maze

下载完之后,二话不说先丢进exeinfo pe里面,发现没有壳是elf文件,64位。

第二步,丢进64位IDA中F5反编译查看伪代码。

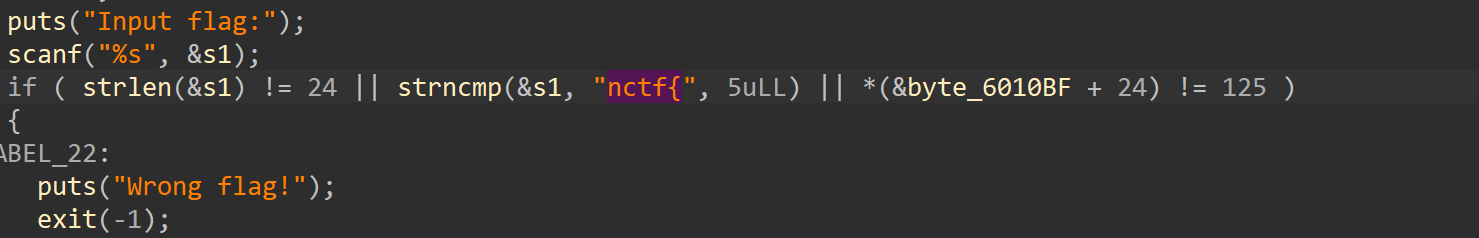

通过这里我们可以知道flag的格式为nctf{}。

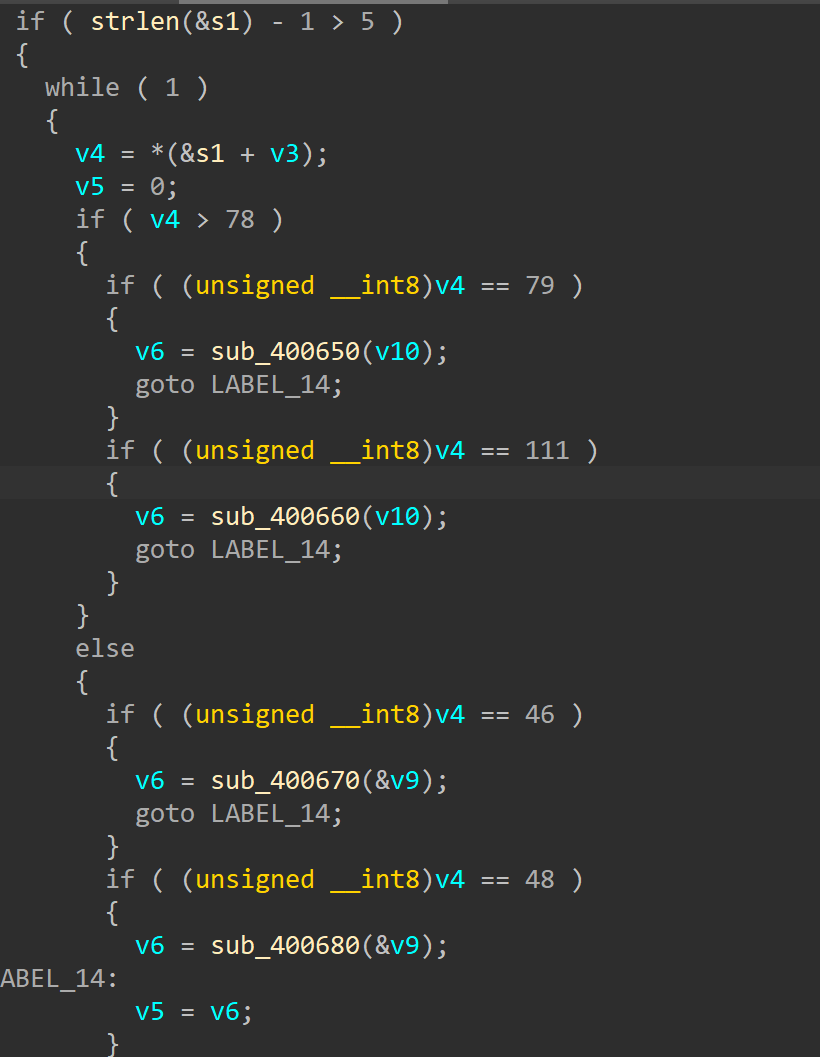

通过这两个地方我们可以知道.代表往上走,0代表往下走,O代表往左走,o代表往右走,并且只能走空格以及#(#是终点)。

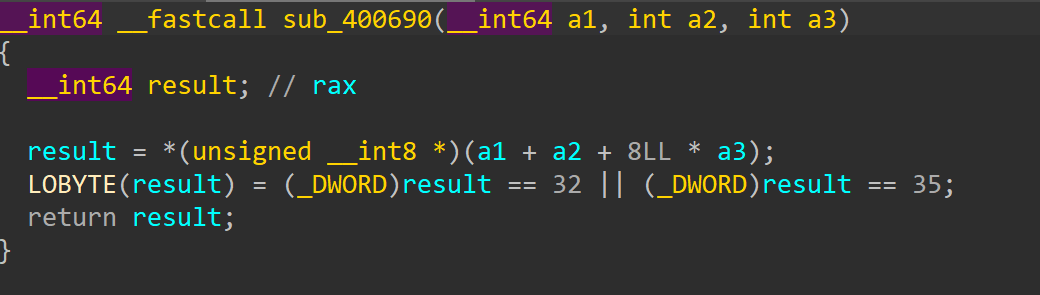

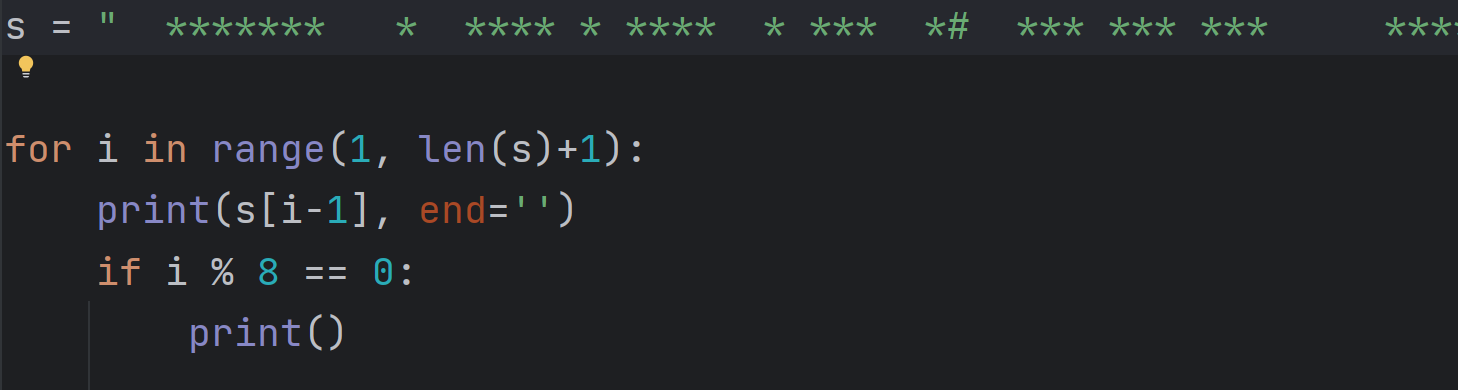

由result = *(unsigned __int8 )(a1 + a2 + 8LL * a3);我们可以猜测这是一个88的迷宫,然后通过代码做出迷宫:

最终得到flag:nctf{o0oo00O000oooo…OO}。

浙公网安备 33010602011771号

浙公网安备 33010602011771号