【misc-取证】一道windows内存取证题,总有一款工具是我们不知道的!

引言

这道题目算是简单的取证题目,但是涉及2款工具的使用,其中一个工具还比较生僻,导致我们会卡在胜利的前夕。

题目

名称:forensics

提示:我加密好的文件呢???

题解

- 解压附件得到《1.raw》,题目名称告诉我们这是一道取证题,经验告诉我们这大概率是一个windows的内存镜像

┌──(kali㉿kali)-[~/quzheng]

└─$ vol.py -f 1.raw imageinfo

Volatility Foundation Volatility Framework 2.6.1

INFO : volatility.debug : Determining profile based on KDBG search...

Suggested Profile(s) : Win7SP1x64, Win7SP0x64, Win2008R2SP0x64, Win2008R2SP1x64_24000, Win2008R2SP1x64_23418, Win2008R2SP1x64, Win7SP1x64_24000, Win7SP1x64_23418

- 我的习惯,先看一下系统密码

┌──(kali㉿kali)-[~/quzheng]

└─$ vol.py -f 1.raw --profile=Win7SP1x64 hashdump

Volatility Foundation Volatility Framework 2.6.1

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

CTF:1000:aad3b435b51404eeaad3b435b51404ee:692fd268ba22e3656137e7126b4c620e:::

31d6cfe0d16ae931b73c59d7e0c089c0 这个是空密码,我记住的

somd5撞一下,得到一个密码:P@sSw0rD

- 记事本、粘贴板、浏览记录等看一遍,发现一个腾讯转送的文件《4c7854910728546》,导出发现是一张jpg图片

┌──(kali㉿kali)-[~/quzheng]

└─$ vol.py -f 1.raw --profile=Win7SP1x64 filescan | grep -i Documents

┌──(kali㉿kali)-[~/quzheng]

└─$ vol.py -f 1.raw --profile=Win7SP1x64 filescan | grep 4c7854910728546

Volatility Foundation Volatility Framework 2.6.1

0x000000003f77e6a0 1 0 R--r-- \Device\HarddiskVolume1\Users\Administrator\Documents\Tencent Files\2936224831\FileRecv\4c7854910728546

┌──(kali㉿kali)-[~/quzheng]

└─$ vol.py -f 1.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003f77e6a0 -D .

Volatility Foundation Volatility Framework 2.6.1

DataSectionObject 0x3f77e6a0 None \Device\HarddiskVolume1\Users\Administrator\Documents\Tencent Files\2936224831\FileRecv\4c7854910728546

- hex编辑查看发现:

COMMENT :JPEG Encoder Copyright 1998, James R. Weeks and BioElectroMech.

百度搜索,早期F5算法总插入这段话,使用F5-steganography解密

D:\CTFtools\MiscTools\JPGtOOLS\F5-steganography>java Extract 4c7854910728546.jpg -p P@sSw0rD

Huffman decoding starts

Permutation starts

1443840 indices shuffled

Extraction starts

Length of embedded file: 72 bytes

(1, 127, 7) code used

【得到的output.txt】16进制内容:

00 00 48 B6 12 95 FD 6B C9 27 25 5D 46 E4 75 87 E7 E8 71 A0 5A 1A 15 F9 9E 88 F3 14 13 90 C3 3B 67 DB 97 B3 C9 1F 96 52 E9 69 CF D2 C7 22 97 4E AA F8 75 54 AB 3F E0 53 9E 39 DE BF 8A 63 E7 FE 73 C6 75 31 21 D5 71 86

各种尝试无法解码,怀疑密码不对或者还有其他信息。

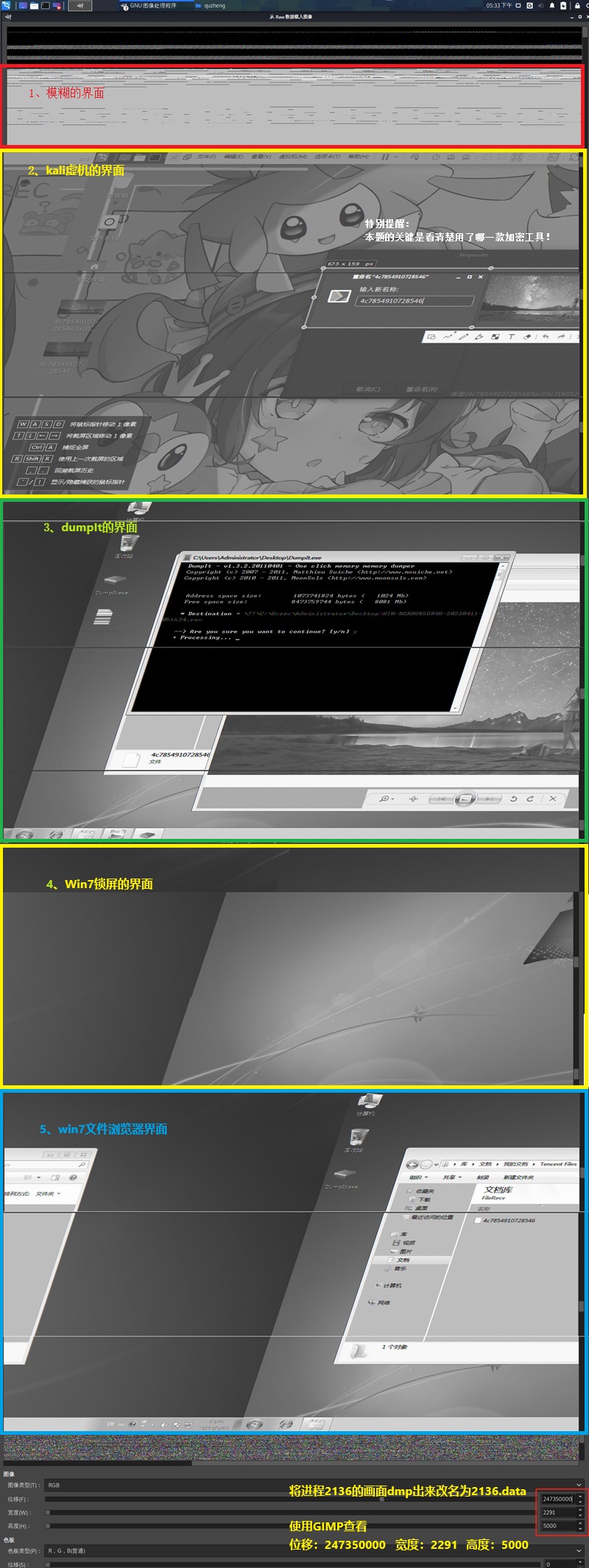

- 查看运行界面,这题的这步很精彩,做了这么多取证题,这个运行界面是最好的

┌──(kali㉿kali)-[~/quzheng]

└─$ vol.py -f 1.raw --profile=Win7SP1x64 pstree

Volatility Foundation Volatility Framework 2.6.1

Name Pid PPid Thds Hnds Time

-------------------------------------------------- ------ ------ ------ ------ ----

0xfffffa8002e01870:explorer.exe 2136 1224 35 970 2022-04-11 05:09:46 UTC+0000

. 0xfffffa800312d060:DumpIt.exe 700 2136 2 51 2022-04-11 05:16:34 UTC+0000

. 0xfffffa8002e9a060:vmtoolsd.exe 2272 2136 8 238 2022-04-11 05:09:46 UTC+0000

. 0xfffffa80027bd780:Snipaste.exe 876 2136 12 243 2022-04-11 05:15:57 UTC+0000

┌──(kali㉿kali)-[~/quzheng]

└─$ vol.py -f 1.raw --profile=Win7SP1x64 memdump -D . -p 876

Volatility Foundation Volatility Framework 2.6.1

************************************************************************

Writing Snipaste.exe [ 876] to 876.dmp

┌──(kali㉿kali)-[~/quzheng]

└─$ vol.py -f 1.raw --profile=Win7SP1x64 memdump -D . -p 2136

Volatility Foundation Volatility Framework 2.6.1

************************************************************************

Writing explorer.exe [ 2136] to 2136.dmp

将2136.dmp改名为2136.data 使用GIMP查看位移:247350000 宽度:2291 高度:5000

自上而下4张画面:

(1)vm虚机kali2020:Snipaste软件截图,重名了一个图像文件4c7854910728546,图像内容为【一个人站在水边】,可以看到桌面上有两张一样的图片,名字不一样,右下角有Snipaste的快捷键,居中是Snipaste的截图框

(2)win7桌面打开了图像文件4c7854910728546,但是图像文件的路径被DumpIt命令行窗口挡住了

(3)win7空白页面桌面

(4)win7桌面打开了文件夹我的文档\Tencent Files\2936224831\FileRecv\4c7854910728546,看到了图片的路径和大小时间

4c7854910728546 185KB 2022/4/11 12:50

【这张截图花了很长时间,为了大家看博文才截的】

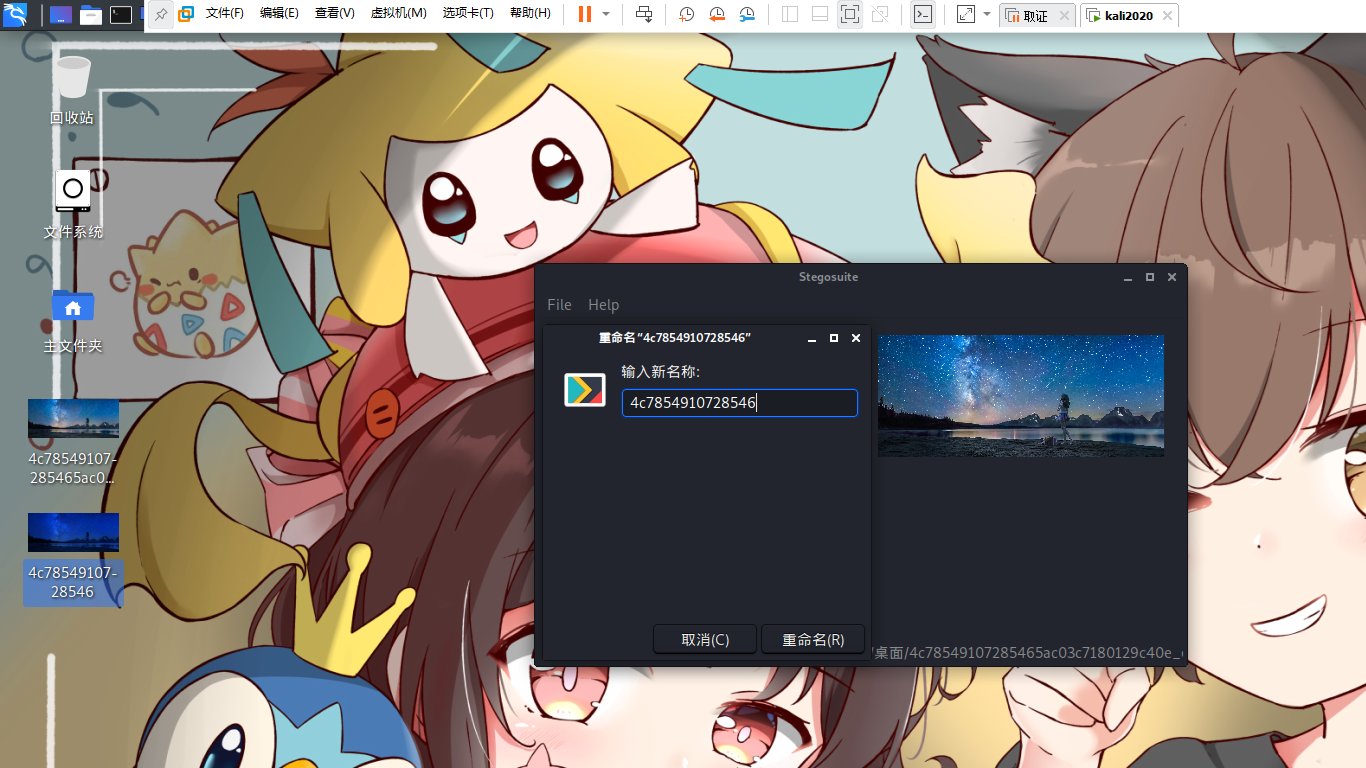

- 发现了Snipaste软件,刚好之前做过一个Snipaste历史记录恢复的题目,就试着恢复一下,结果就做出这道题目了(出题人考的就是这个吧?!)

┌──(kali㉿kali)-[~/quzheng]

└─$ vol.py -f 1.raw --profile=Win7SP1x64 filescan | grep -i "\.sp"

Volatility Foundation Volatility Framework 2.6.1

0x000000003da43680 1 0 R--rw- \Device\HarddiskVolume1\Program Files (x86)\Snipaste-2.7.3-Beta-x64\history\3E7QWL\.sp2

0x000000003e1b61b0 1 0 R--rw- \Device\HarddiskVolume1\Users\Administrator\AppData\Roaming\Microsoft\Windows\Recent\.sp0.lnk

0x000000003fa2d170 1 0 R--rw- \Device\HarddiskVolume1\Program Files (x86)\Snipaste-2.7.3-Beta-x64\history\snip\000ca.sp1

┌──(kali㉿kali)-[~/quzheng]

└─$ vol.py -f 1.raw --profile=Win7SP1x64 dumpfiles -D . -Q 0x000000003da43680,0x000000003fa2d170

Volatility Foundation Volatility Framework 2.6.1

DataSectionObject 0x3da43680 None \Device\HarddiskVolume1\Program Files (x86)\Snipaste-2.7.3-Beta-x64\history\3E7QWL\.sp2

DataSectionObject 0x3fa2d170 None \Device\HarddiskVolume1\Program Files (x86)\Snipaste-2.7.3-Beta-x64\history\snip\000ca.sp1

导出的000ca.sp1文件是Snipaste的截图缓存,SNIPASTE 是一款截图软件,安装软件后启动

1、按F1随变截图一张,看安装目录C:\Program Files\Snipaste\history\snip增加了一个文件00000.sp1

2、删除00000.sp1,把附加文件0a8b4ef217983e3f移动到该目录改名为00000.sp1

3、再次按F1,使用【,.】键翻看历史,按,找到附近的截图,复制到剪贴板(Ctrl+c)

4、打开mspaint,粘贴(Ctrl+v)【原截图分辨率大于本机】

【高保真的截图】让我们看到了文件夹名称Stegosuite!!

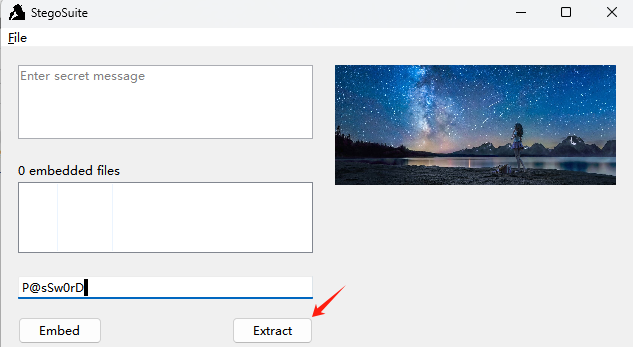

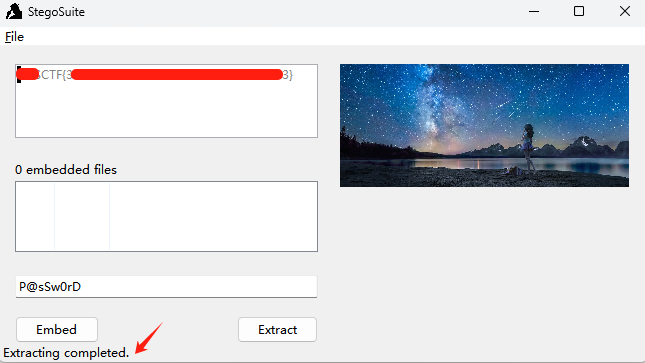

- 百度搜索,下载了stegosuite-0.7-win_amd64.jar,图像化界面,载入4c7854910728546.jpg图片,使用密码P@sSw0rD,抽取得到flag:

![image]()

![image]()

总结

- 本题见识到取证题的魅力,保存那么多运行界面,GIMP - GNU Image Manipulation Program 是一个强大的软件!

- 隐写无穷尽,获知一个新的Java隐写工具stegosuite!

- Snipaste历史记录恢复

浙公网安备 33010602011771号

浙公网安备 33010602011771号