BUU USB

USB

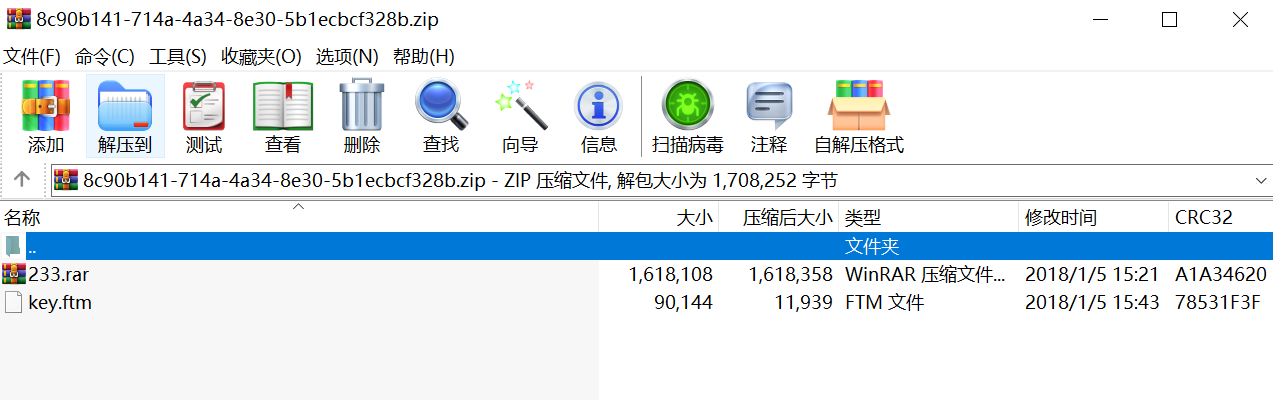

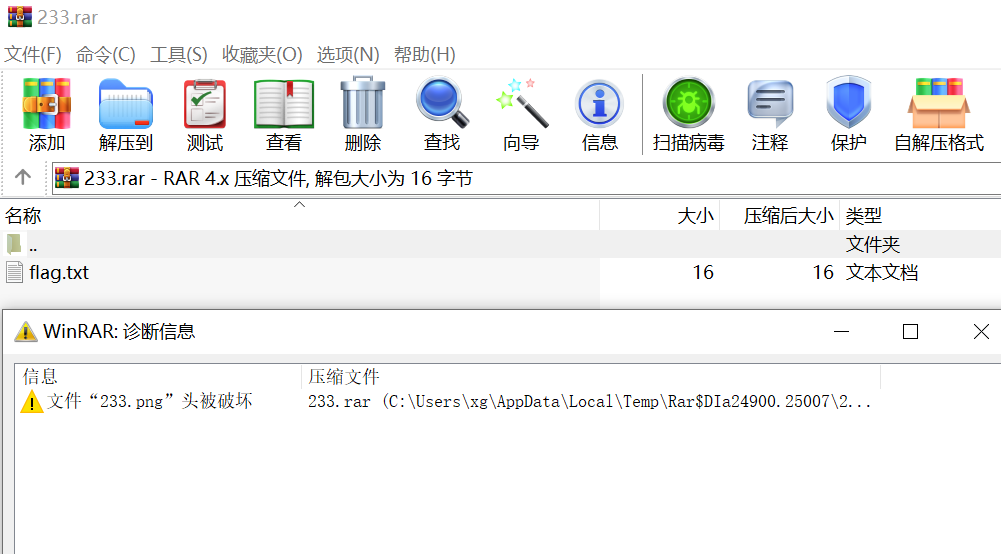

压缩包里有个rar和ftm文件,打开压缩包发现文件头被破坏

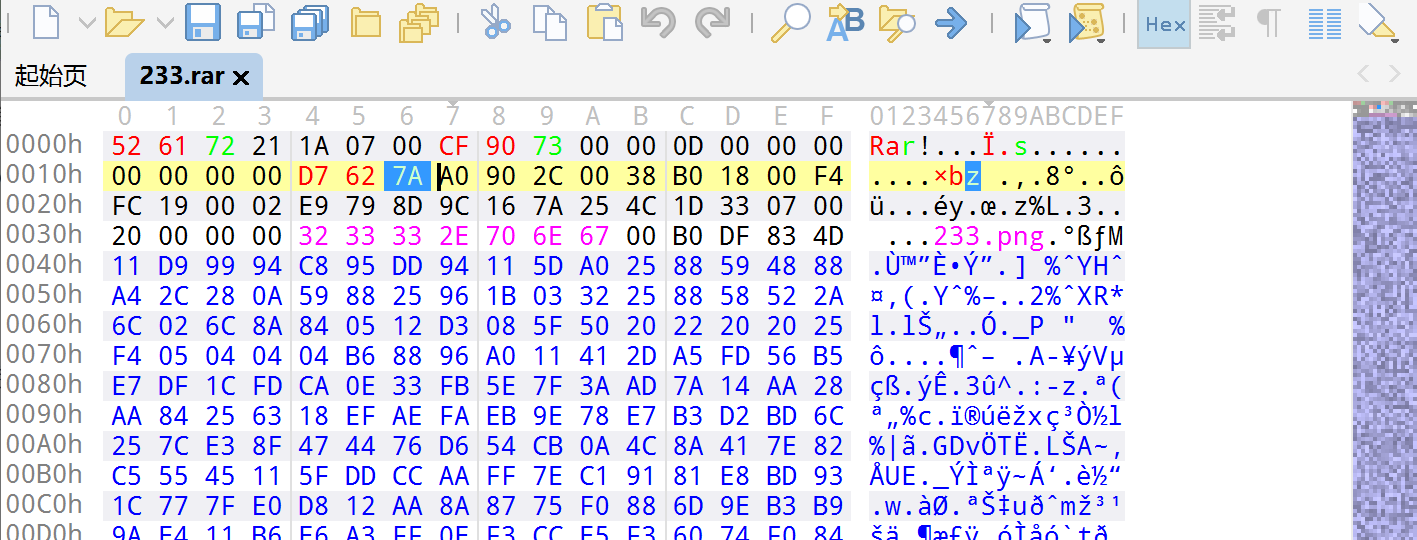

010打开后发现文件头被修改过,应该是74而不是7A

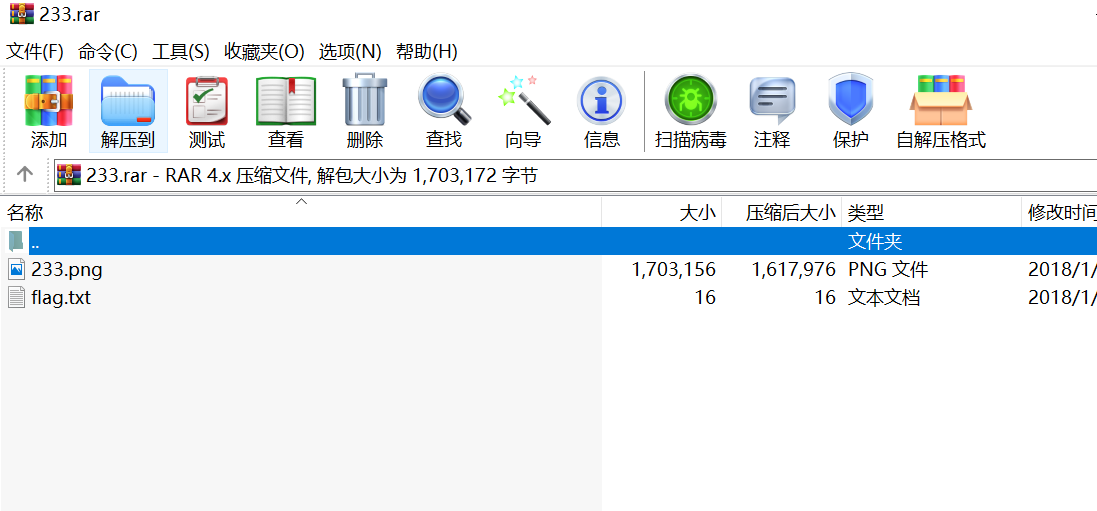

修改过后即可打开压缩包

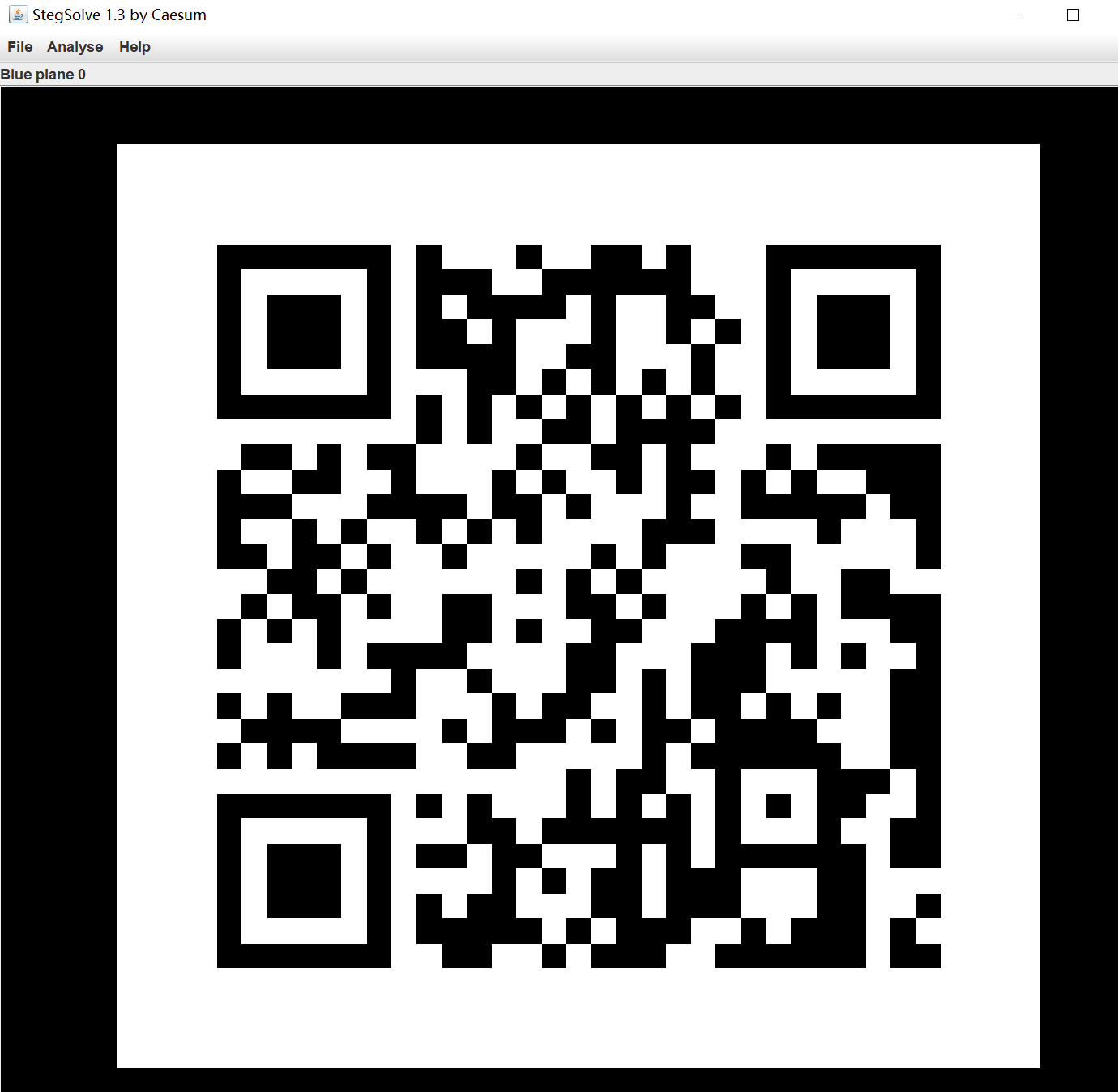

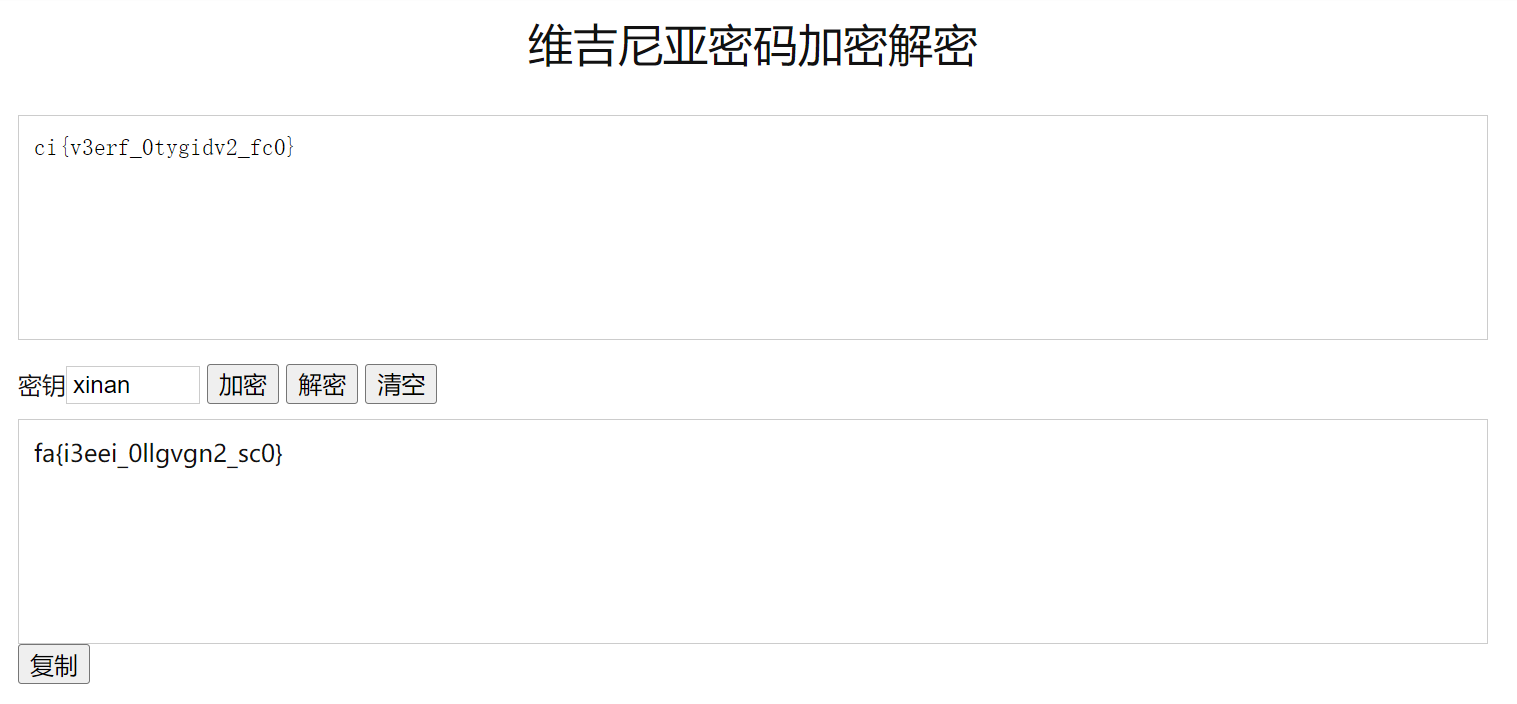

图片里的蓝色通道里有一个二维码,扫码得到ci{v3erf_0tygidv2_fc0}

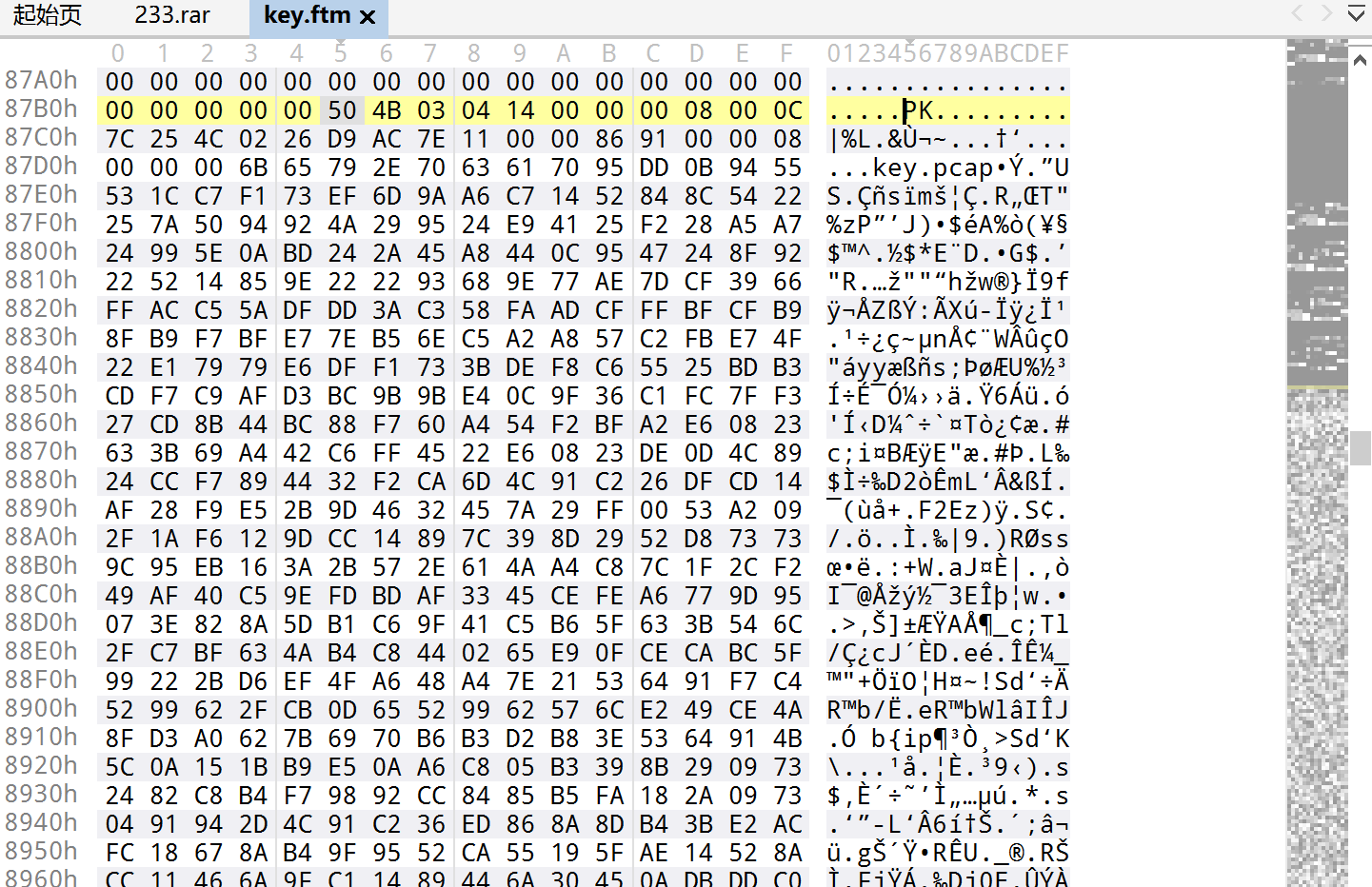

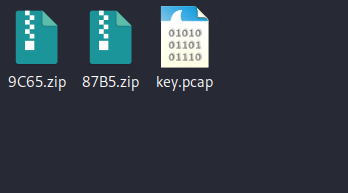

在010中发现压缩包和key.pcap文件,通过binwalk分离后发现压缩包里面也是key.pcap文件

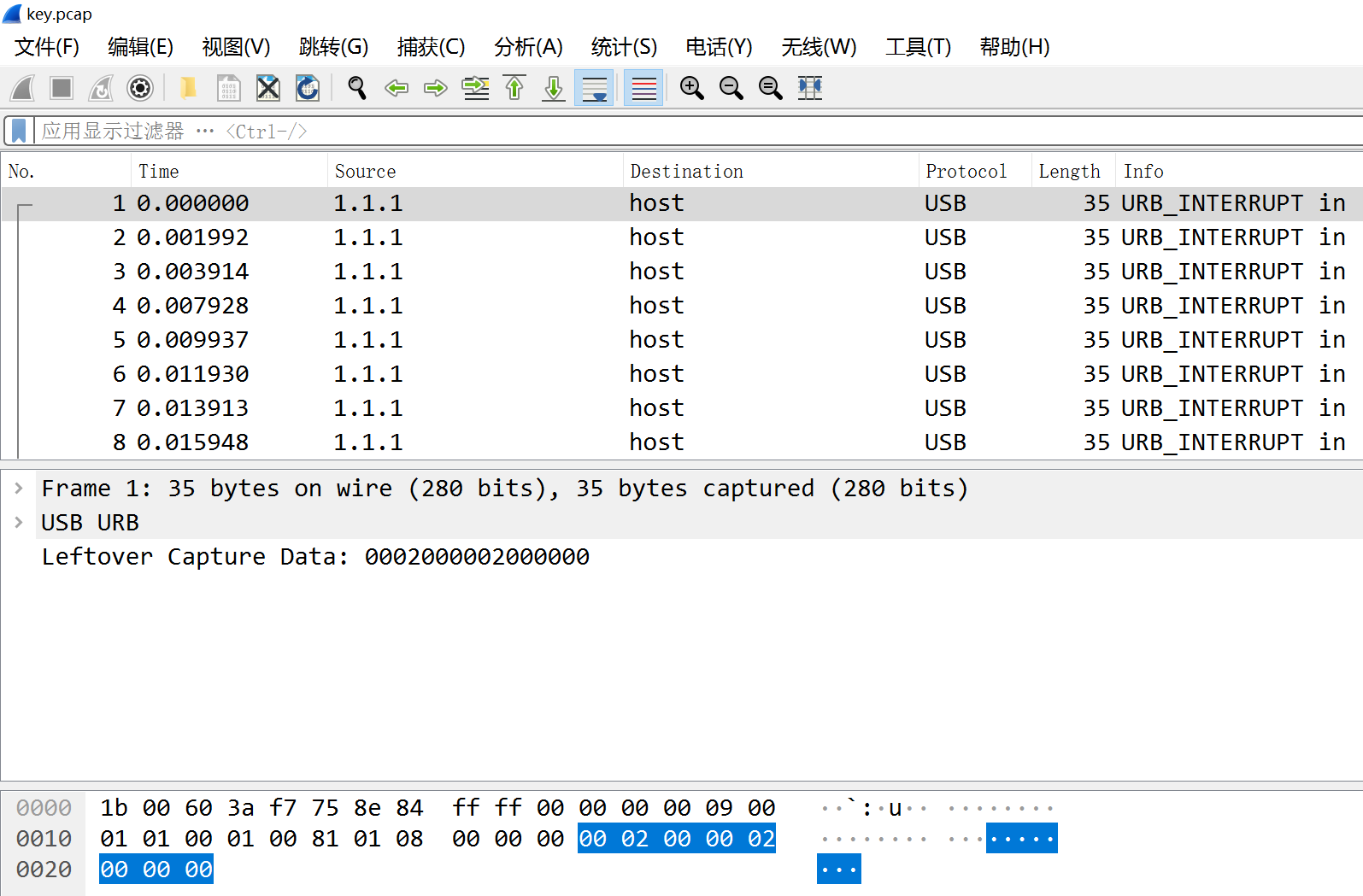

通过wireshark打开后发现是USB流量

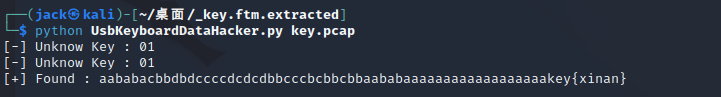

https://github.com/WangYihang/UsbKeyboardDataHacker

在github上下载USB键盘数据提取脚本,得到内容xinan

结合前面得到的内容,猜测是维吉尼亚密码的密钥,通过在线网站解密https://www.qqxiuzi.cn/bianma/weijiniyamima.php

一看就是栅栏密码,继续通过在线解密网站解密https://www.qqxiuzi.cn/bianma/zhalanmima.php

得到最后的flag{vig3ne2e_is_c00l}

浙公网安备 33010602011771号

浙公网安备 33010602011771号