6.28

弱口令

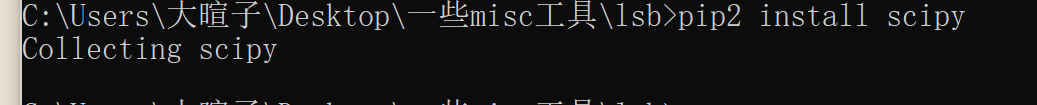

这道题之前没做出来是因为电脑上的python2安装库口令无响应,按照网上python2python3共存的方法更改了名字也不行

后来用在网站上下载第三方库的方式解决了。

这道题先是根据压缩包的备注在sublime上显现出摩斯密码,然后解出压缩包密码HELL0FORUM。

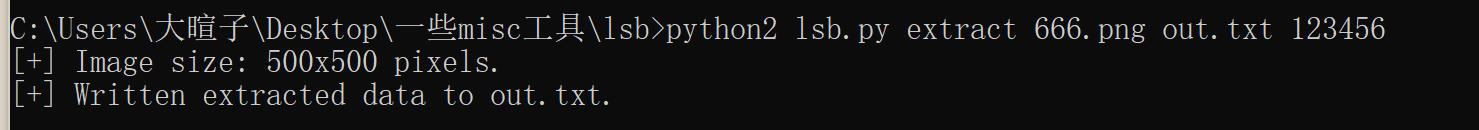

然后就是根据题目弱口令提示对压缩包中的png使用lsb脚本,解出flag

flag{jsy09-wytg5-wius8}

取证

先获取内存镜像信息,获取系统版本

flag在剪切板

base64

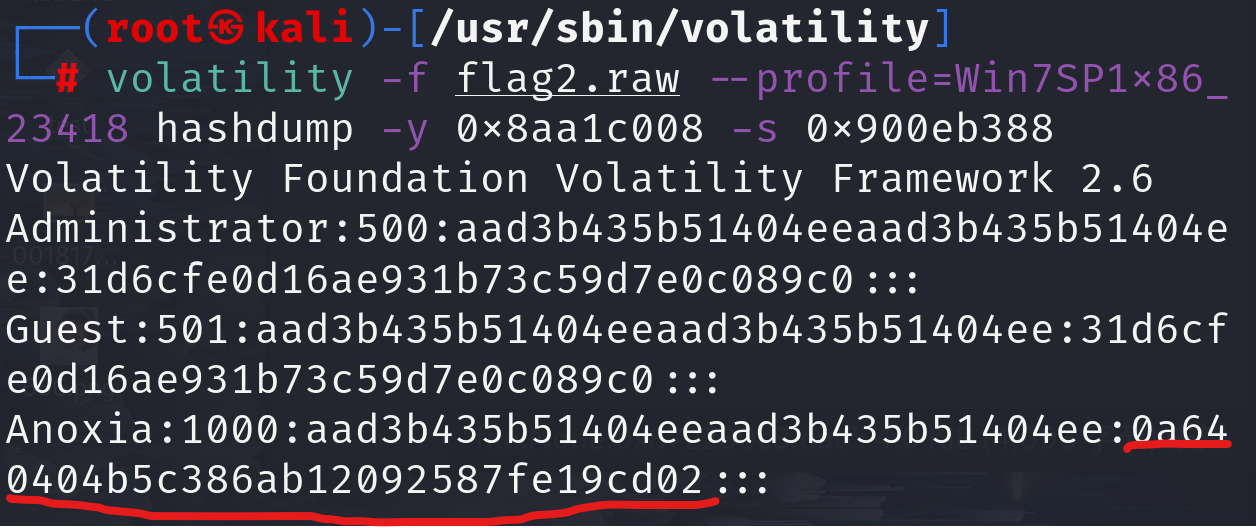

然后获取注册表,找SYSTEM和SAM

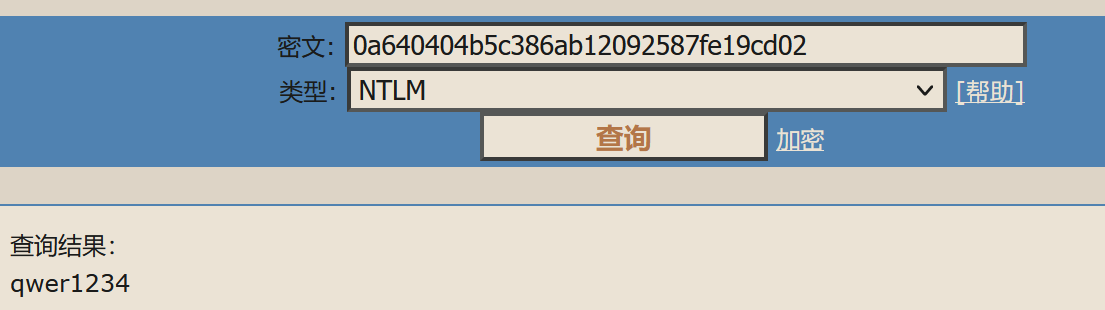

从内存中获取密码哈希

MD5解密

[SWPU2019]Android1

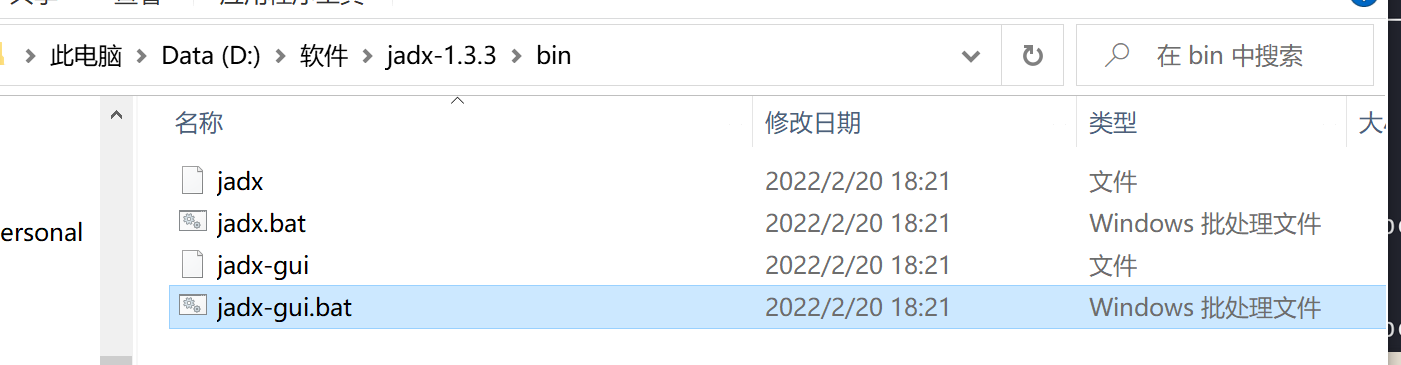

是一道安卓逆向题,给了一个apk文件,放进jadx,双击这个就可以打开

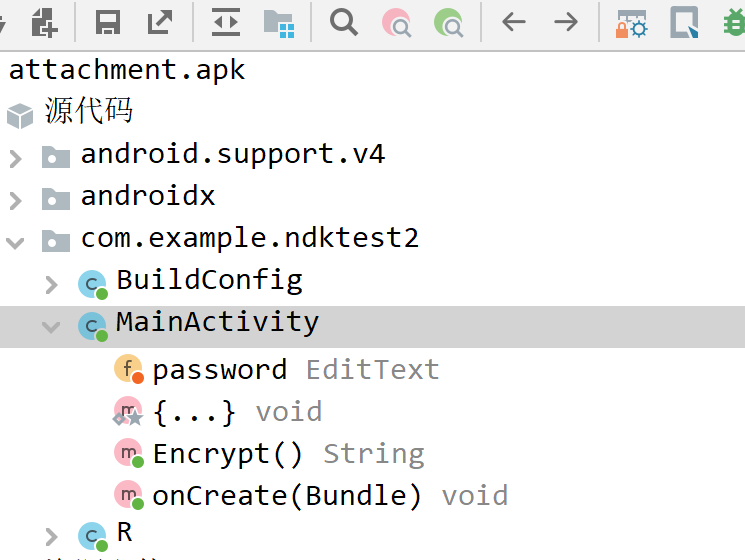

然后找这个源代码

可以看出来像是一个用密码登录的东西,有一个这个

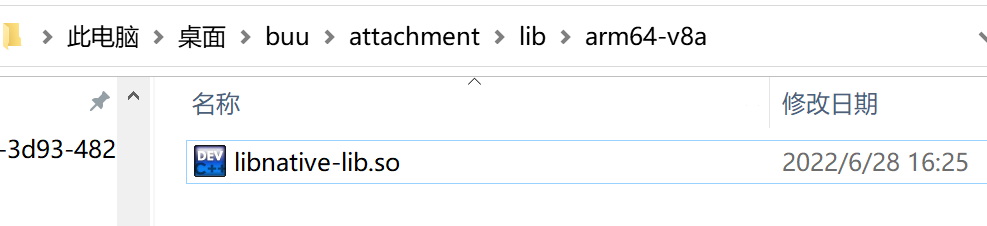

System.loadLibrary()是一个用于装载库文件的函数,在资源文件里看到这个库,可以把apk文件改成zip文件然后在lib文件夹里找到

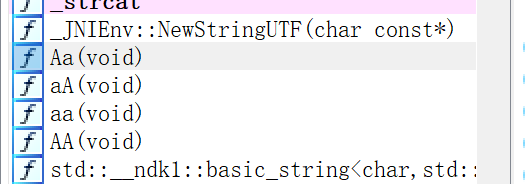

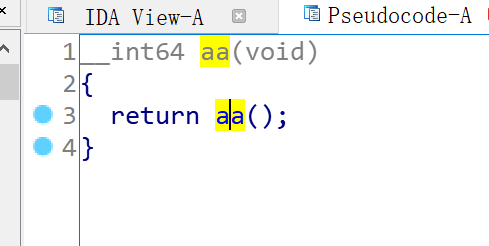

把这个用ida打开,看到四个奇怪的函数

快捷键f5

然后再双击return后面的函数就可以转成c语言了

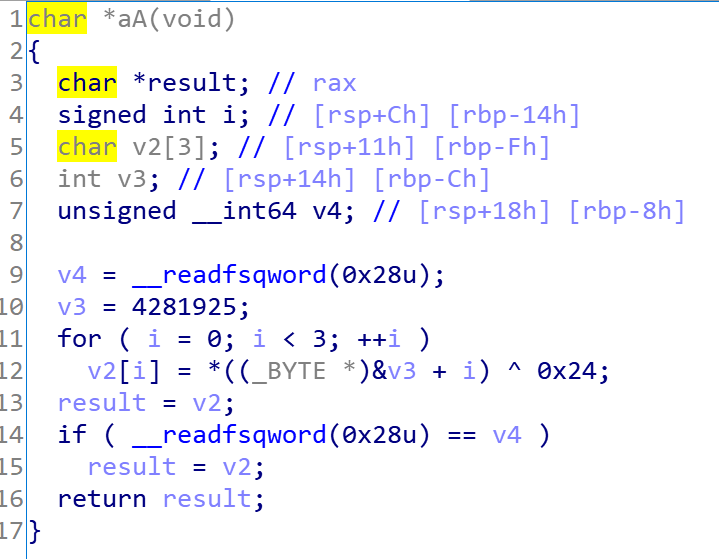

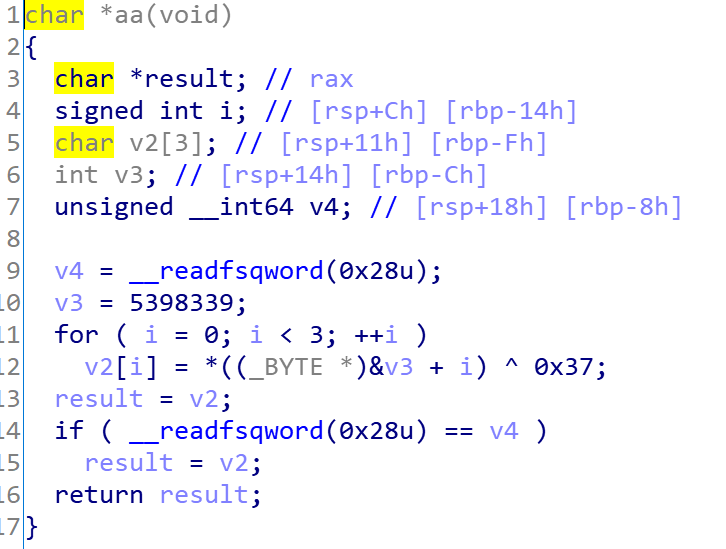

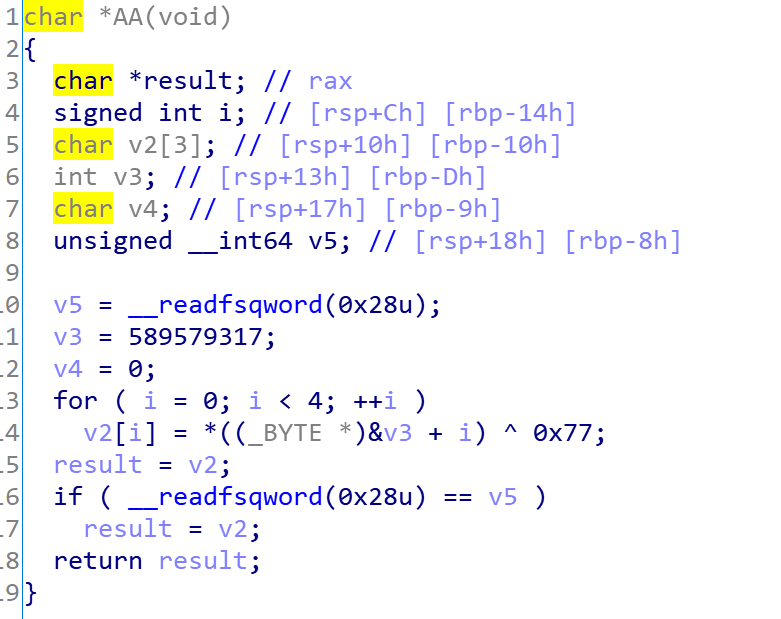

就是把这四个里的v3从十进制转为十六进制然后再转成字符串

最后是YouaretheB3ST

flag{YouaretheB3ST}

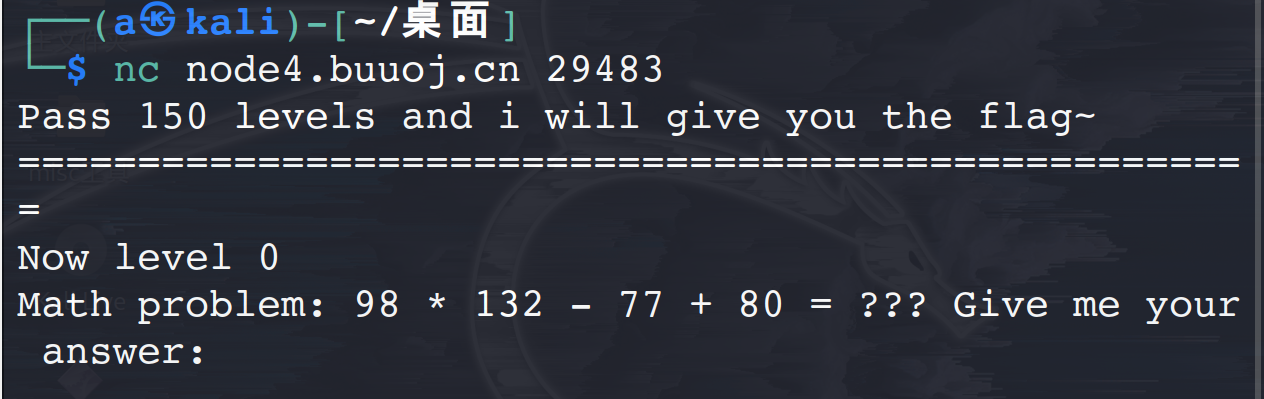

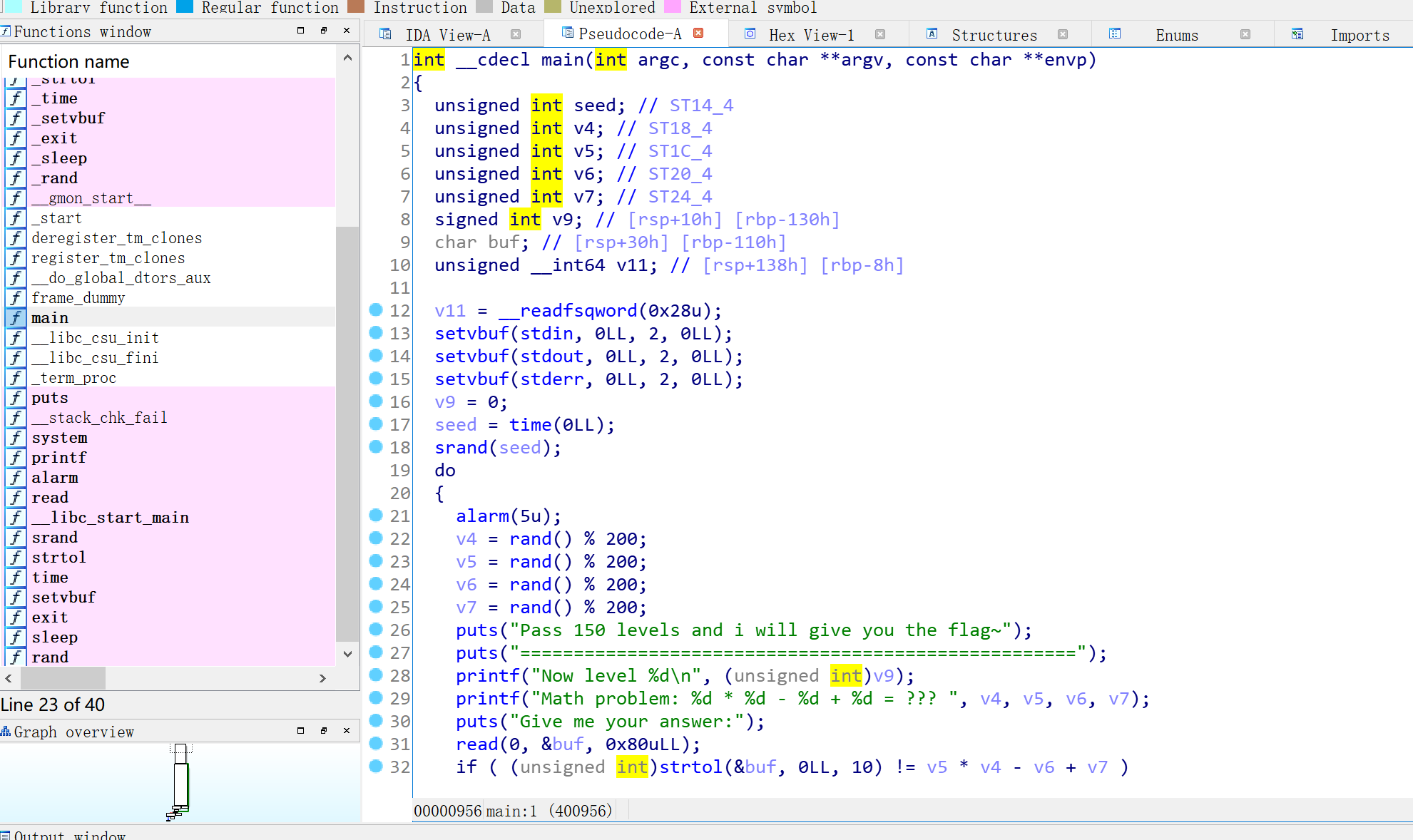

[GWCTF2019]math

150次..

先用ida看下,有个main函数,没啥线索

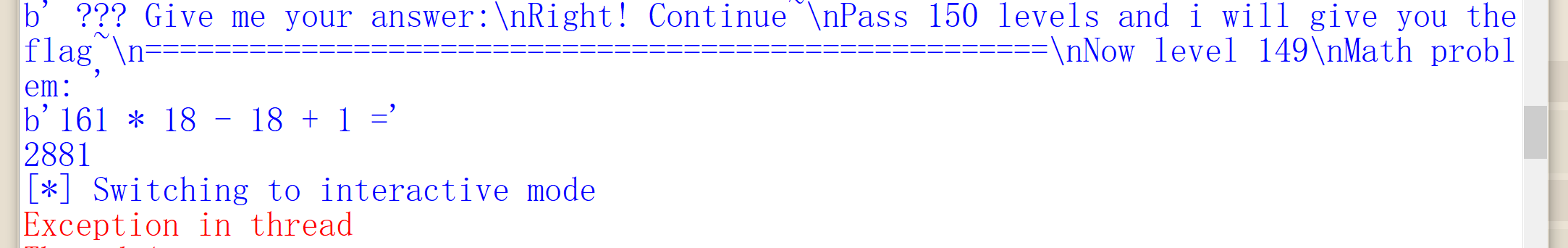

然后要用到大佬的脚本,实现自动的150次计算

在最后的时候报错了然后就不动了

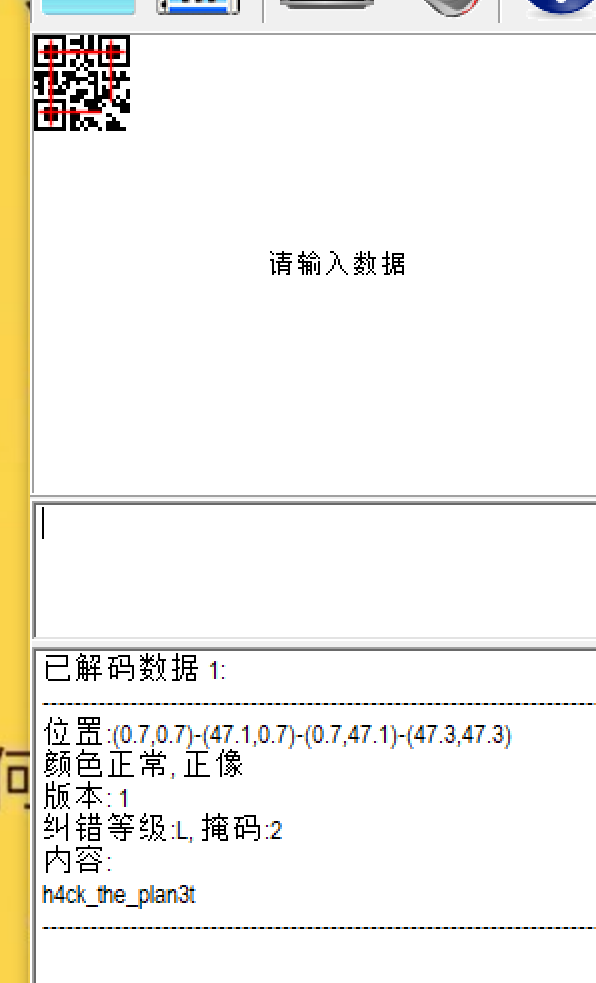

[BSidesSF2019]bWF0cnlvc2hrYQ

这个题我的邮件打开之后没有附件,跟网上的wp上的不太一样,剩下的就是记事本打开有段base64,解密完是个png,二维码扫码的出来一个密码

邮件的话我明天再看看

浙公网安备 33010602011771号

浙公网安备 33010602011771号