CTFshow

浅记一些CTFshow里遇见的没思路的题

stega1

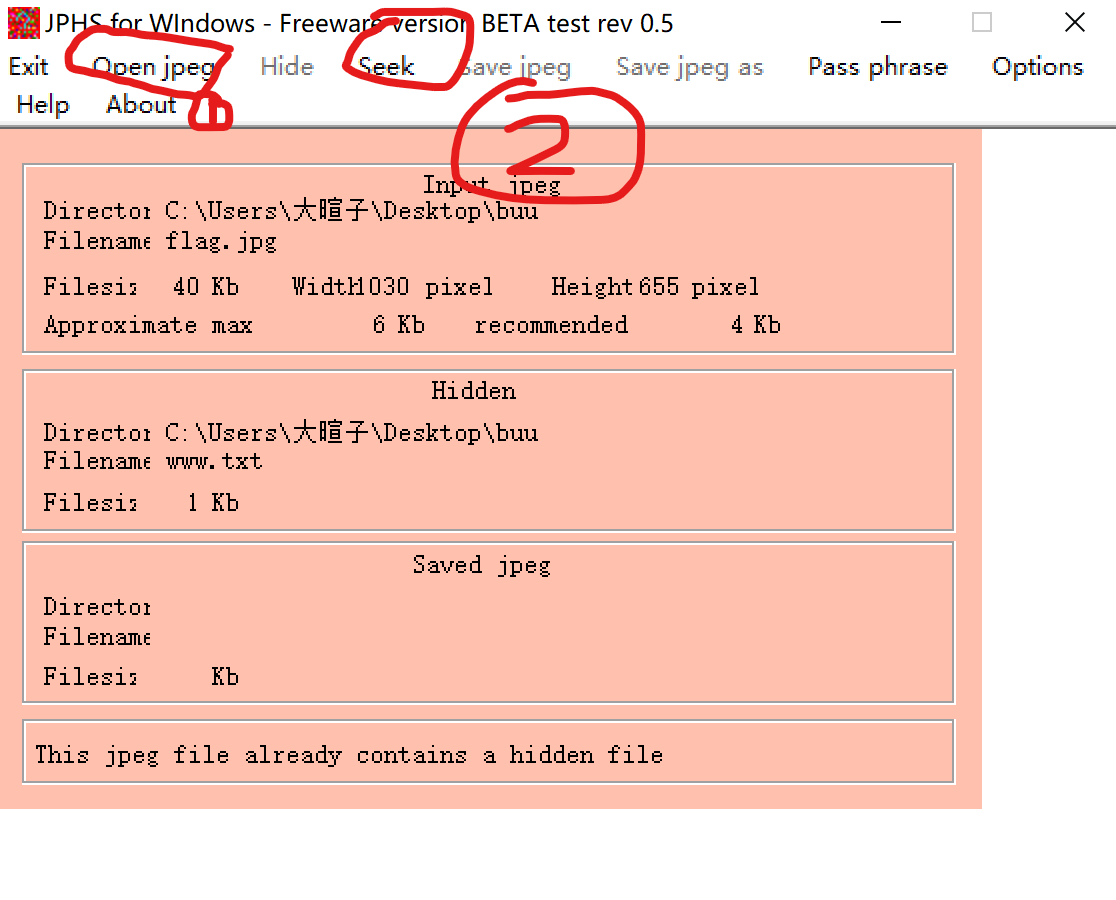

一个jpg,没啥问题,搜了下要用到jphs(好像以前用过)

码下原理

jpg没思路的时候可以一试

misc40

懒得截图,挑知识点说了

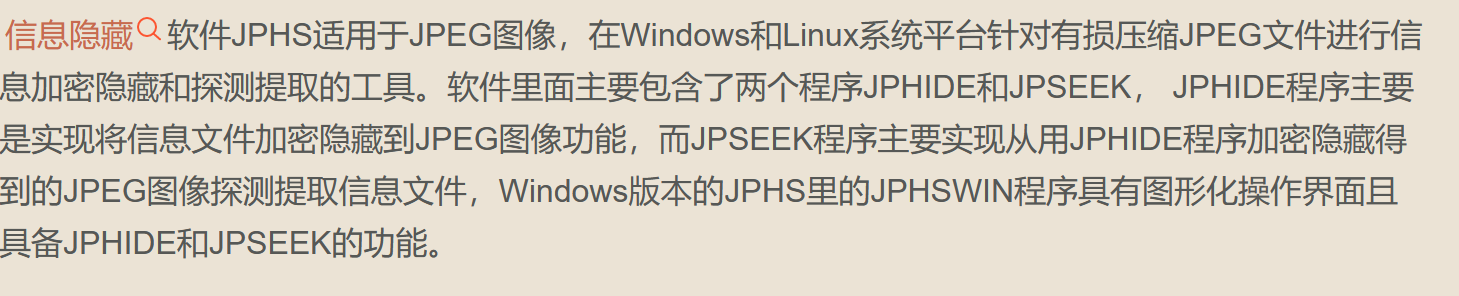

1.二维码图片的010里有一串没咋见过的密码

Brainfuck密码,跟OoK差不多,贴个解密网址

解密

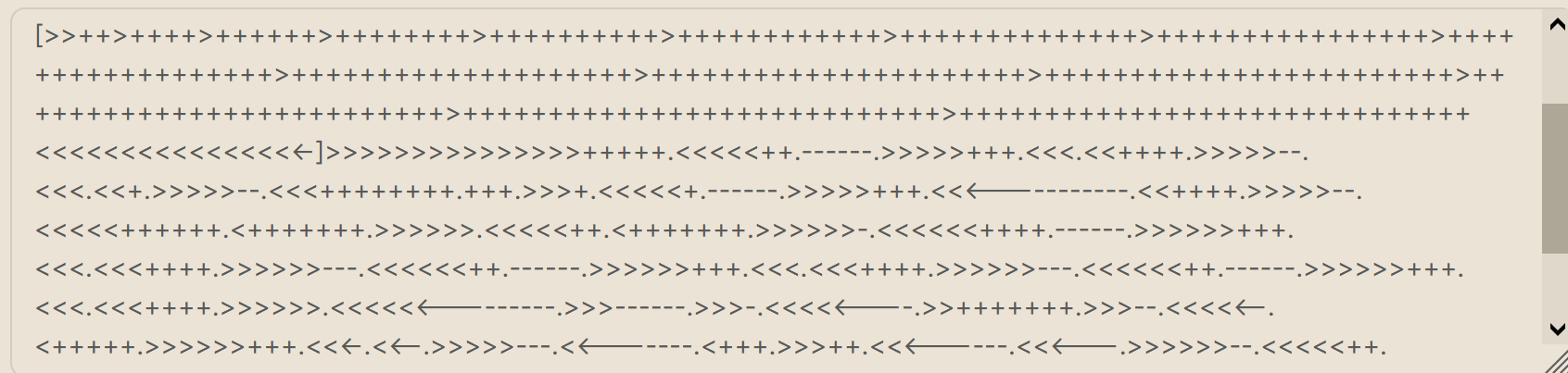

2.这个mp3要用到Mp3stego啦,它可以把TXT藏到mp3里,不过需要密码

misc30

又是一道mp3,可foremost,有个图片,感觉被改短过

按老规矩改了高度却发现不行,这里可以先查看图片的高度,把它转成十六进制,然后在010里搜索就找到了

misc31

好复杂的题,记下知识点吧,就是这个PDF还有一种隐写,可以用wbStego4.3open,这个软件decode是解码,第一遍加的文件是要解密的(如果之前打开过要关上),第二遍加的文件是要把密码放在哪里的文件(不止TXT)

还有个就是steghide隐写可以用于图片和音频,不知道密码的话可以试下文件名

有两个新的解密方式,花朵解密和关键词解密(需要key)

misc49

盲水印,感恩的心终于做出来盲水印了

解密那个第一个是字母解密,因为全是大写字母然后一共没几种

!!!盲水印

这边用的是python3的盲水印,python2的我一直整不明白

python bwmforpy3.py decode 1.png 2.png 6.png --oldseed

这个是指令,在cmd里输入,最后的oldseed是因为正常弄完全是白条看不清,1.png和2.png是题里给的,6.png是生成的图

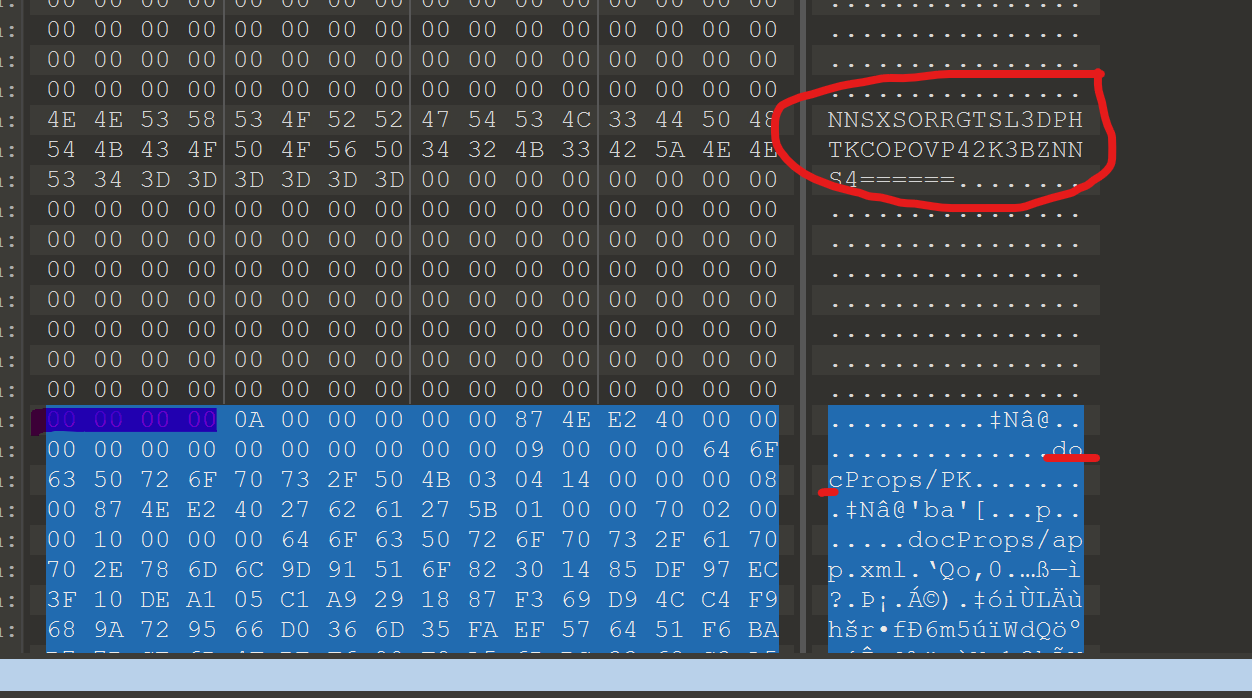

文本隐写

1.一个Word文档,因为我之前是设置过显示隐藏文字的,所以就能看到隐藏的一堆逗号?

其实从间隔就能看出来这些逗号有中文逗号也有英文逗号,英文逗号换成0,中文逗号换成1,选中右键->字体->把隐藏文字勾掉就可以复制了

2.然后就是二进制转字符串,转出来是offse:0x3490

offse有偏移量的意思?然后就是在010里找到3490这一行

这行上头还有个base32,转出来是key:14位的纯数字

然后3490这一行下边还有个doc,可以猜测这也是个doc文件,把开头四个字节改成50 4B 03 04然后把后边的都提出来存为doc文件,打开会发现是有隐藏内容的但是是受保护无法编辑的

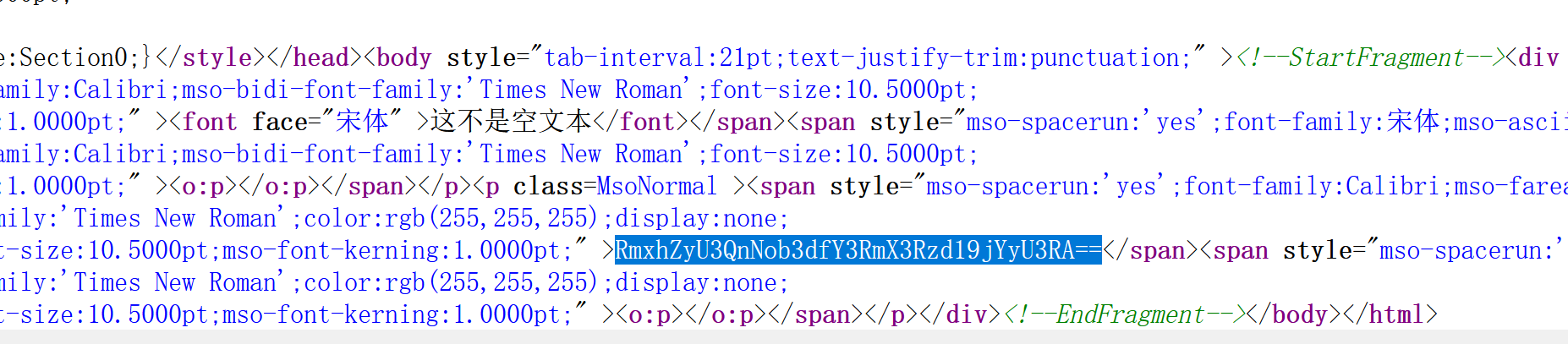

根据前边的提示看来要爆破,不过可以把文件另存为html文件,注意是另存为,不能直接改后缀,然后用浏览器打开,右键查看网页源代码,可以发现一串base64

然后就是base解完是URL解码,然后就出来了

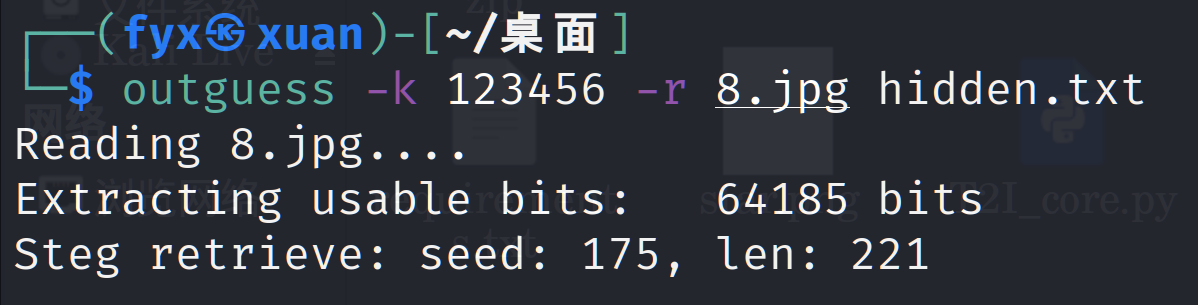

misc21

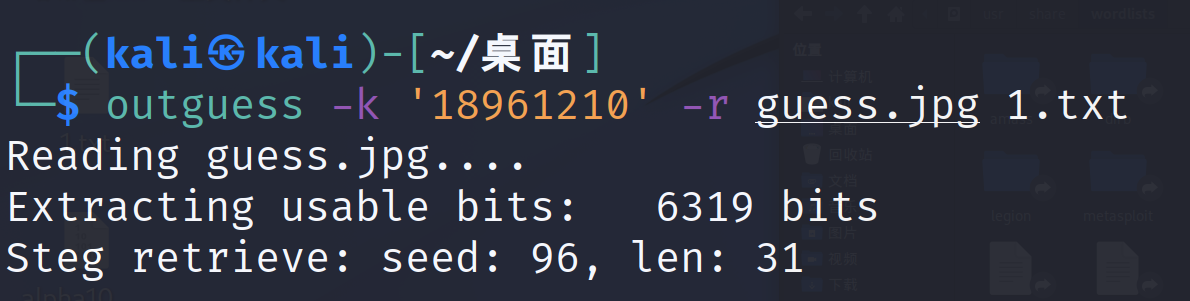

题目是 猜猜flag藏哪了,所以是outguess隐写

outguess -k 123456 -r 8.jpg hidden.txt

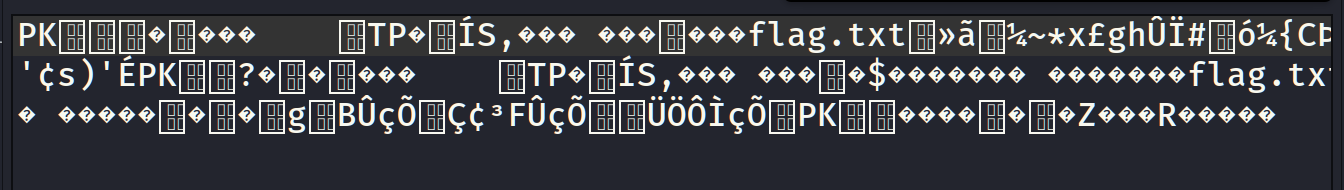

压缩包啦,but打不开

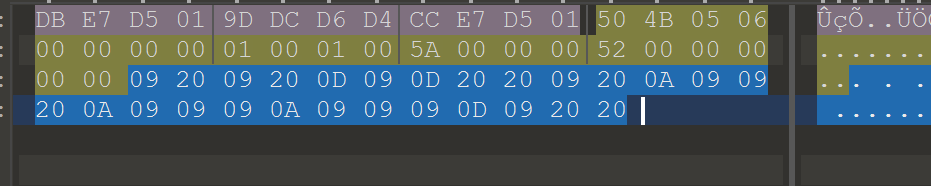

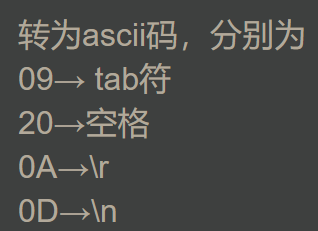

010查看发现末尾多个09 0A 0D 20,这里也是一个知识点了

这里注意要直接把hidden.txt提出来并且改成zip,不要复制粘贴

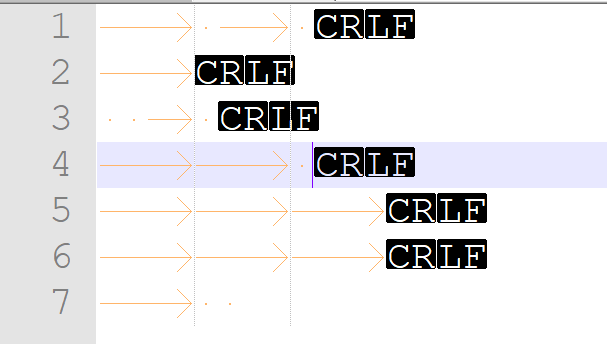

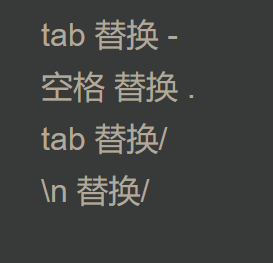

转完了复制到notepad里,视图那里选择显示所有符号

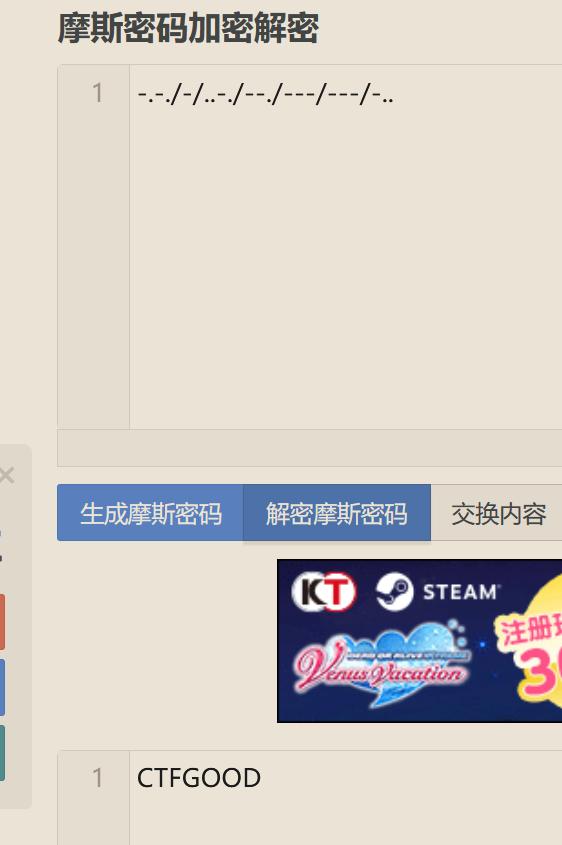

狠狠摩斯

打开压缩包得到flag

misc22

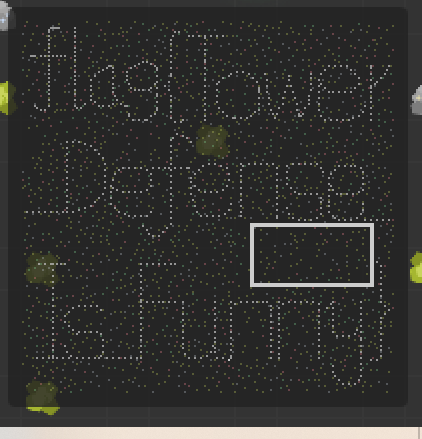

这个bin文件一开始我还没反应过来,看了下010还以为是什么密码,知道我发现了压缩包的备注,是一个游戏的网址,bin文件是游戏的一个存档,游戏左侧导入存档,然后就要用到提示shift(就是说玩游戏之前看新手教程还挺有必要的),把存档里边的东西除了运输器全部卖出就能看出来了

misc入门misc3

这个是打开是bpg图片,用

把bpg复制过去,在cmd里输入

.\bpgview.exe .\misc3.bpg

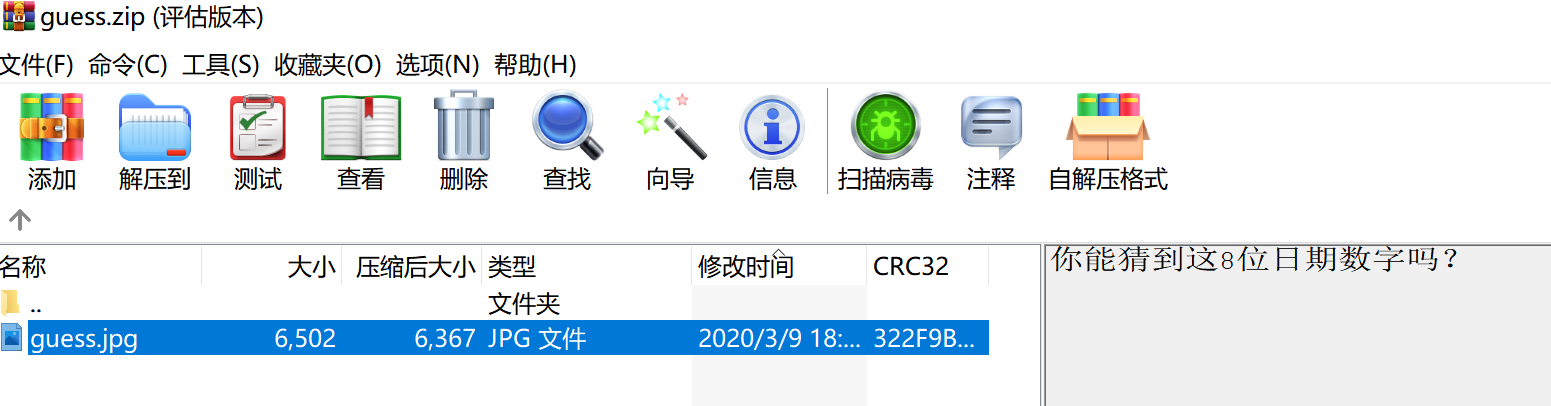

听说你喜欢爆破

压缩包有备注

这个真的有点扯,因为图片和题目都能指到zhayao上,搜zhayao的发明日期....好吧没搜到,但是看到了zhayao(敏感词我笑了)发明者的出生日期和死亡日期

然后根据压缩包的名字猜测是outguess隐写

死亡日期这个是对的....

然后是给了一个蓝奏云的网址,不过要把s改成i,又是一个压缩包

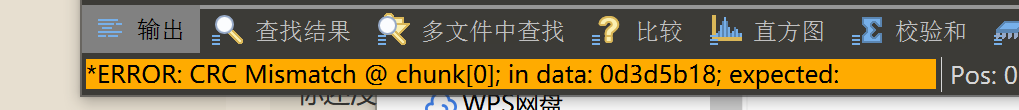

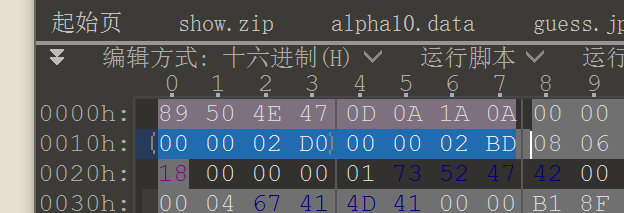

打开压缩包是个奇怪的png,010打开CRC报错

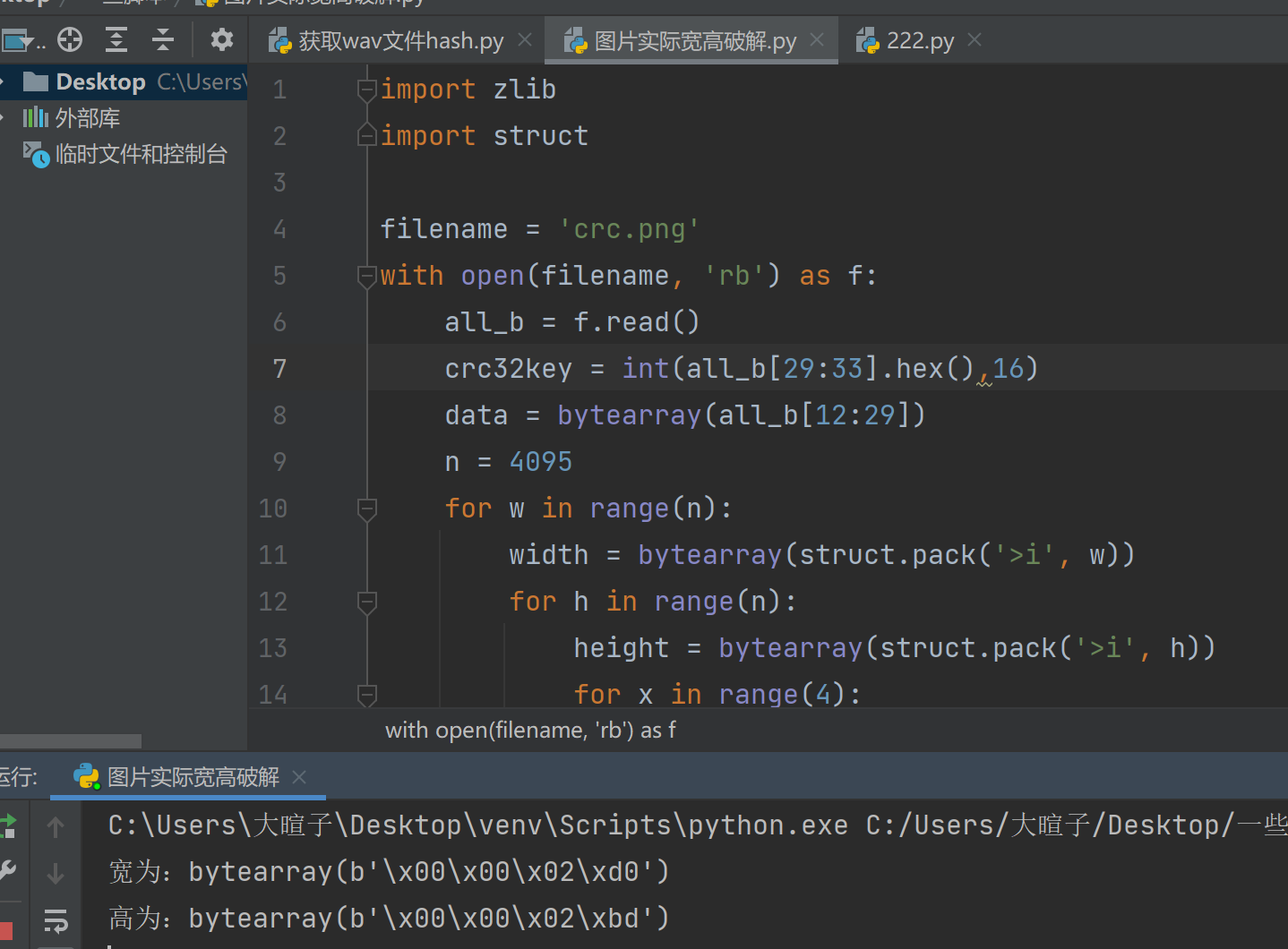

那就得改高度宽度,但是这个明显不能随便改,用脚本爆破一下

010改一下,前边四个是宽,后边四个是高

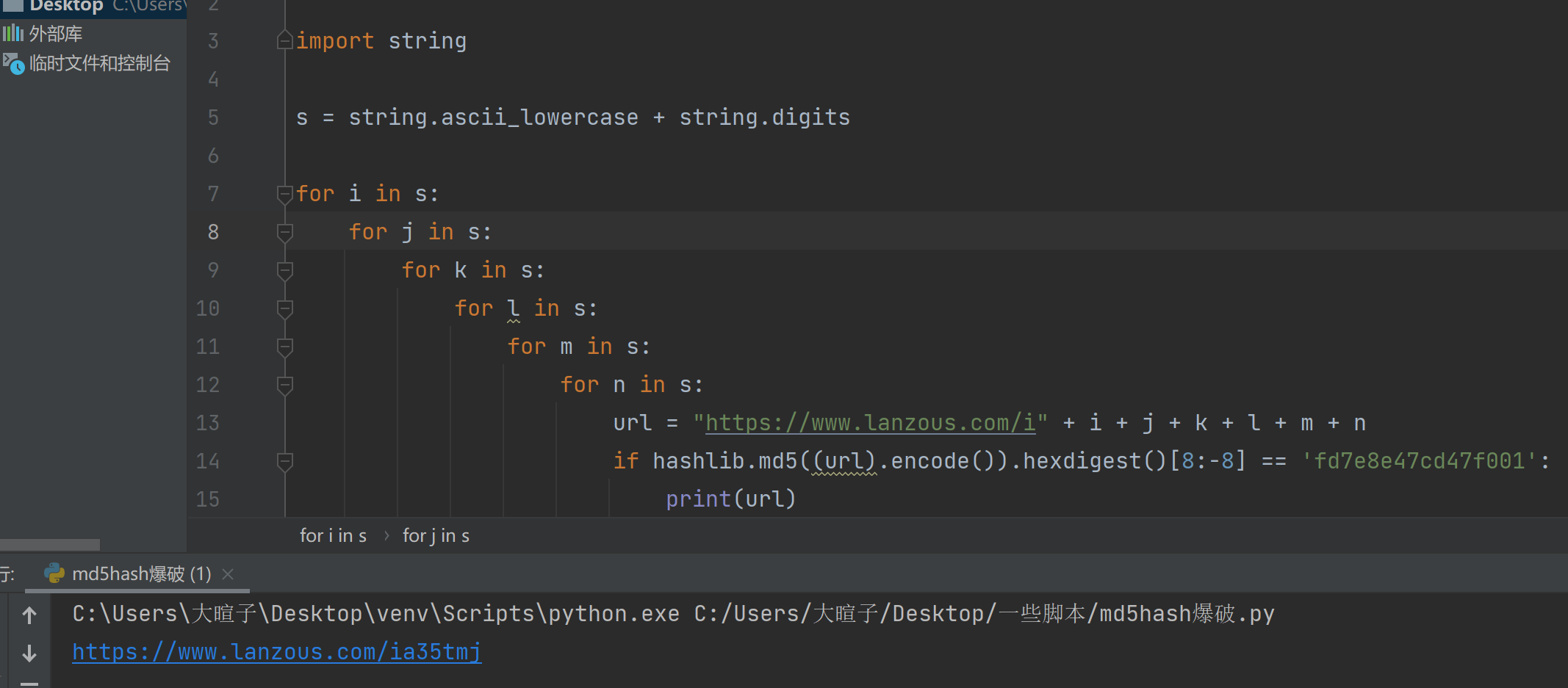

然后就能看到正常的图片了,下边这个就是hint说的md5爆破,第一位是i,后面还有六位

用网上找的脚本

也可以用kali自带的hashcat(Windows得自己下载)

hashcat -a 3 -m5100 fd7e8e47cd47f001 https://www.lanzous.com/i?1?1?1?1?1?1 -1 ?l?d不过我失败了

还是得把s改成i

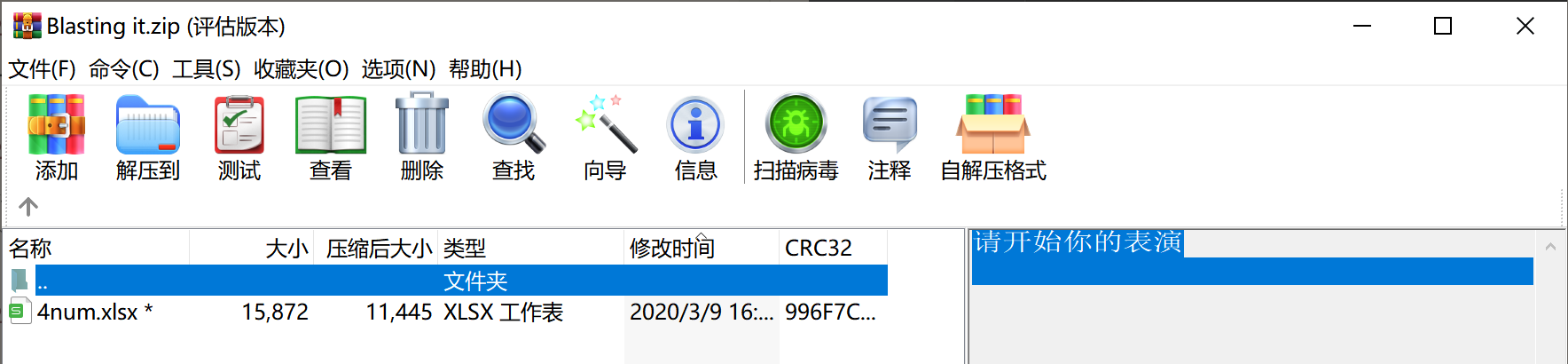

然后有一个要密码的压缩包,压缩包备注有一行空字符

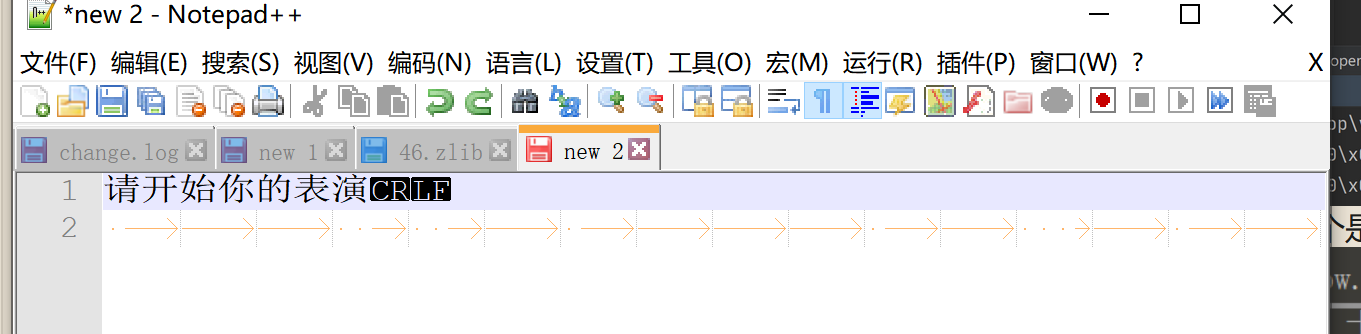

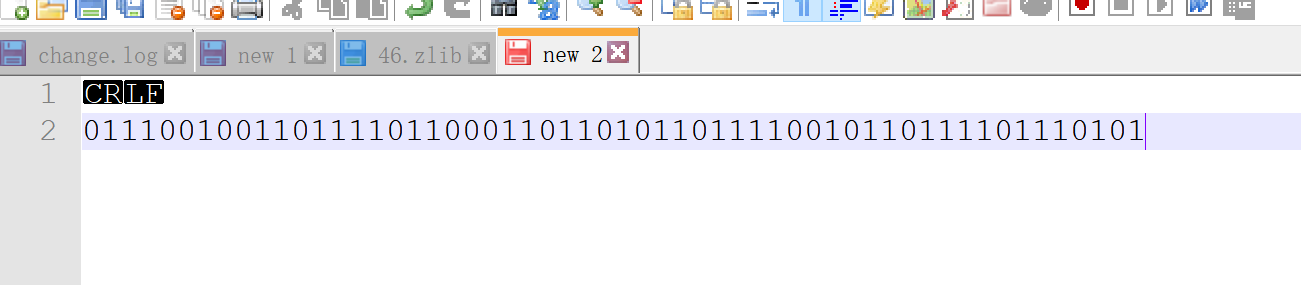

notepad打开

空格替换成0,Tab换成1

二进制转字符

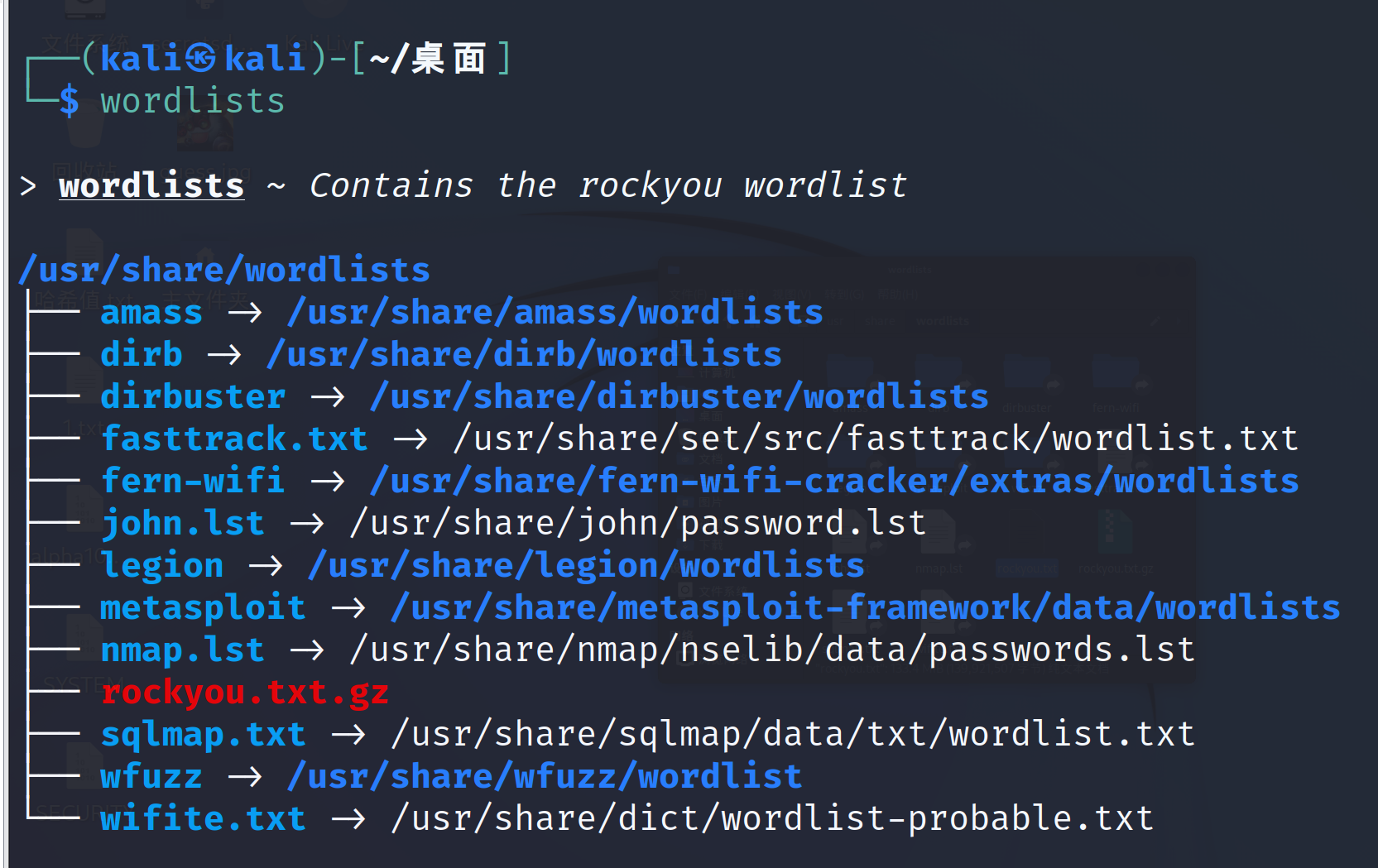

rockyou想到一个叫这个的字典,在kali上自带

这里我已经解压过了,没解压的还可以gzip -d rockyou.txt.gz 解压

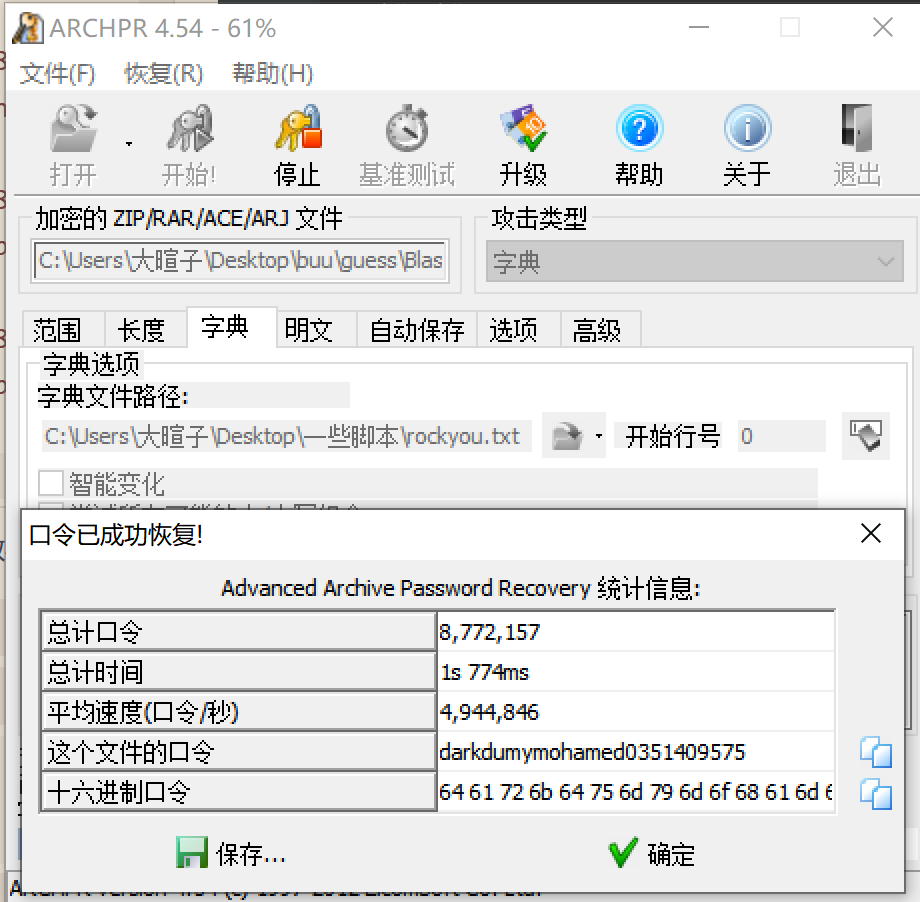

找到它然后复制到Windows上用ARCHPR字典解密

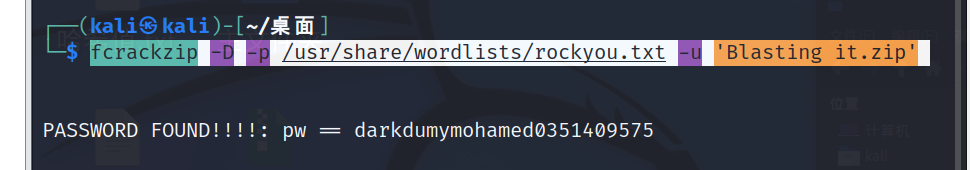

或者直接在虚拟机上用fcrackzip

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u 'Blasting it.zip'

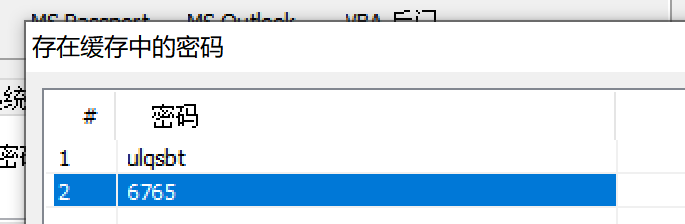

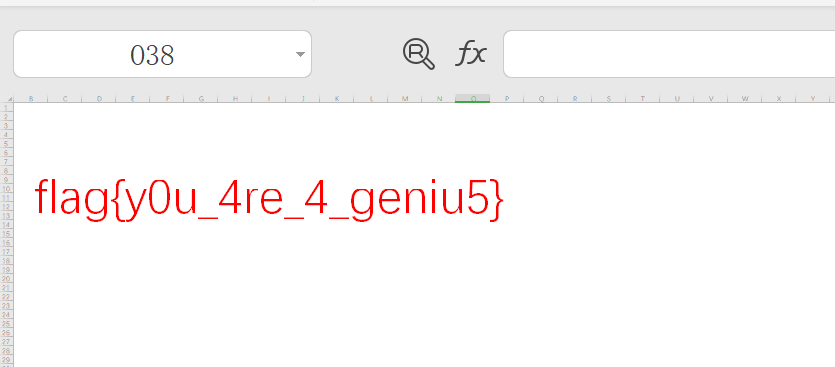

打开压缩包是个加密的表格,根据文件名字,密码为四位数字,用AOPR爆破,进行不动的时候查看密码缓存

打开表格就是flag了

交通繁忙

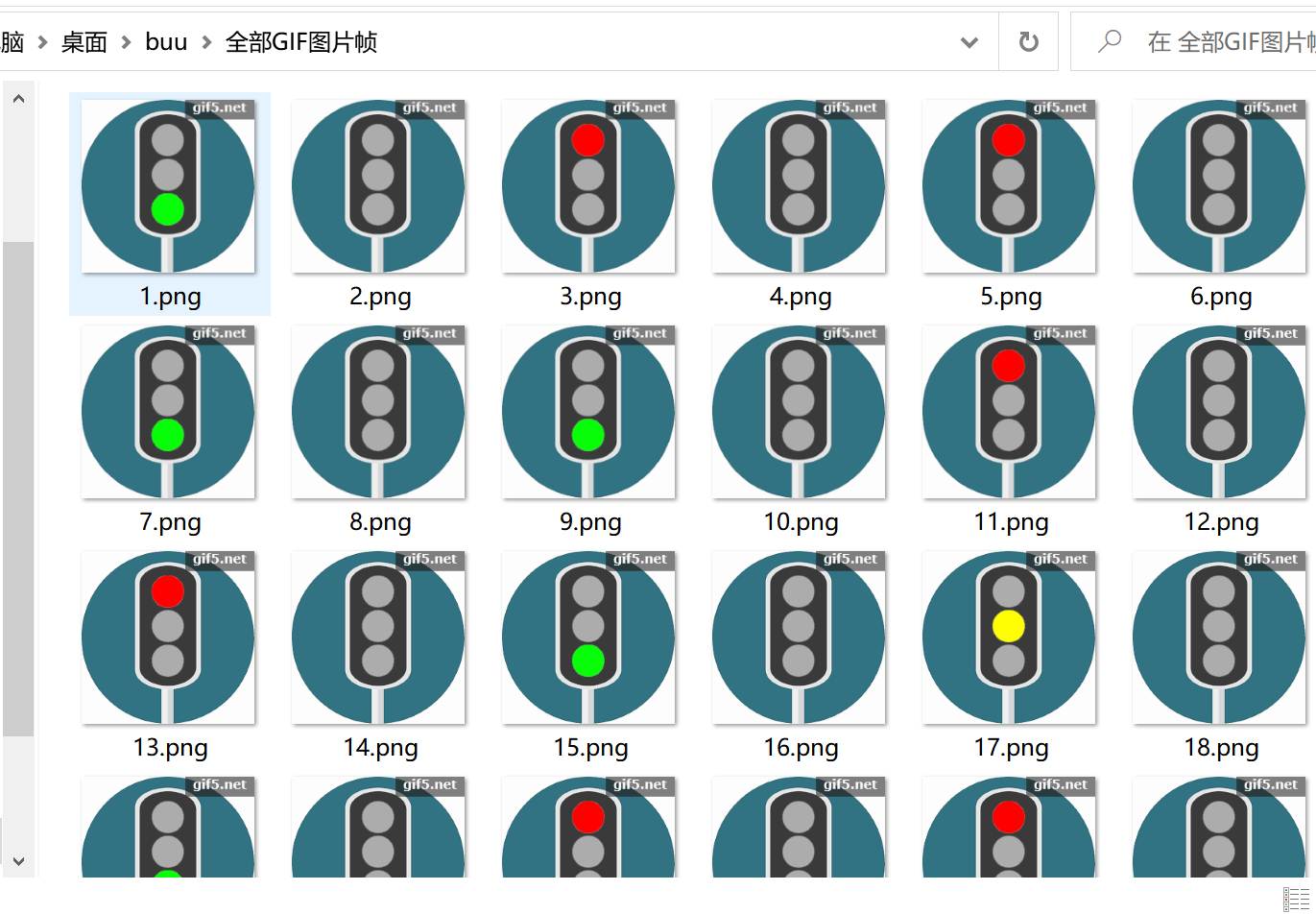

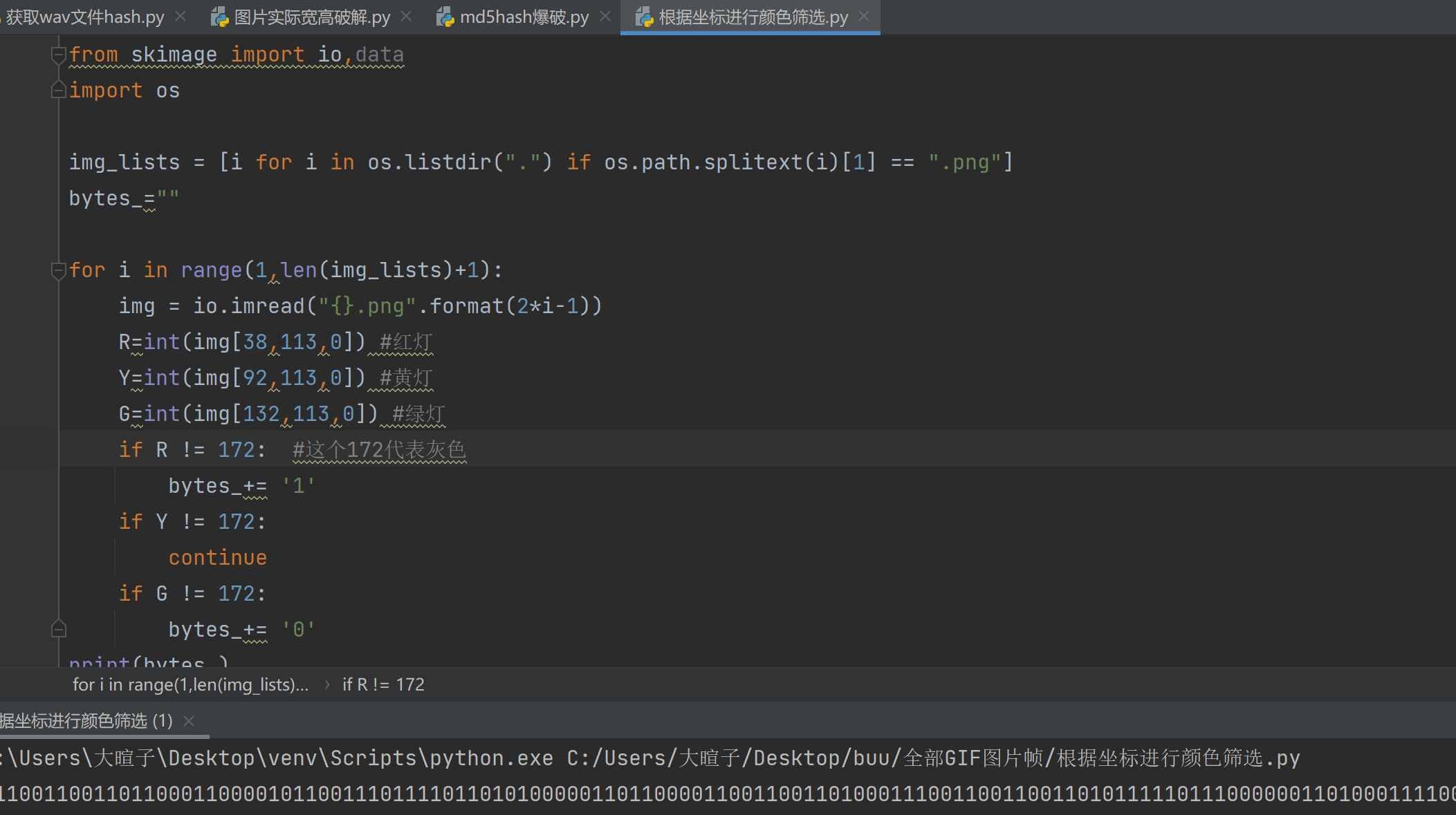

题目是一个红绿灯动图,可以在GIF在线分离网站

上直接分离打包

然后可以把没有颜色(灰色)的图片去掉,都是偶数从2开始,在文件夹上打开cmd,输入for /l %i in (2,2,1168) do del %i.png

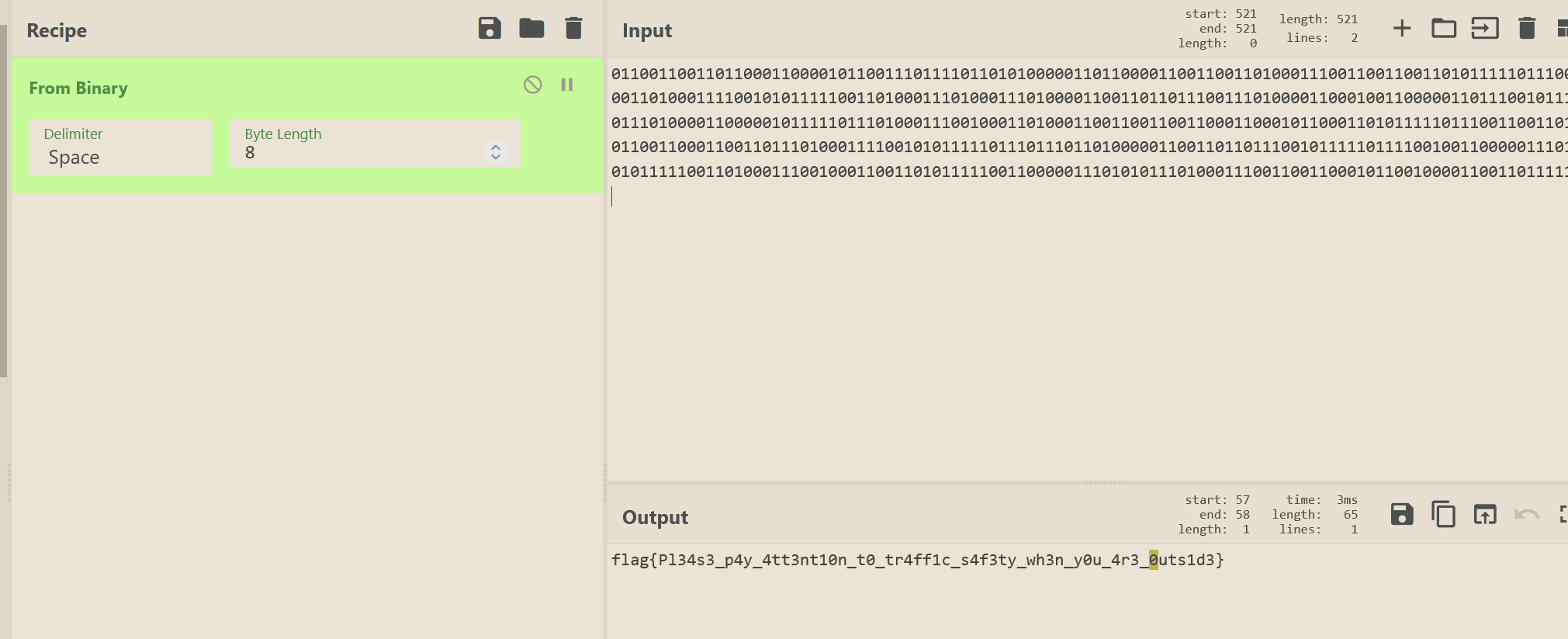

可以发现每8张图出现一个黄灯,可以判断是二进制了,绿灯是0红灯是1

根据三个位置的坐标读取图片的rgb进行筛选

得到二进制数据

转成字符得到flag

和36D没关系

这个png去foremost能再分出来一个基本上一样的png,看了下wp应该是之前有类似的题,可以判断两张图每一个点的rgb,一样的记成0,不一样的记成1

两张图都是128x128,不过不知道为什么第一张图的rgb是四位,第二张是三位?

上wp中的脚本(微改)

点击查看代码

from PIL import Image

im1 = Image.open("2.png")

im2 = Image.open("1.png")

p1 = im1.load()

p2 = im2.load()

string = ""

for i in range(128):

cnt = 0

for j in range(128):

r1, g1, b1, a1 = p1[i, j]# 四位的

# print(p1[i, j])

r2, g2, b2 = p2[i, j]# 三位的

# print(p2[i, j])

# p[i,j] = (r2-r1,g2-g1,b2-b1)

if r2 == r1:

string += "0"

else:

string += "1"

f = open("c.txt", 'w', encoding="utf-8")

f.write(string)

f.close()

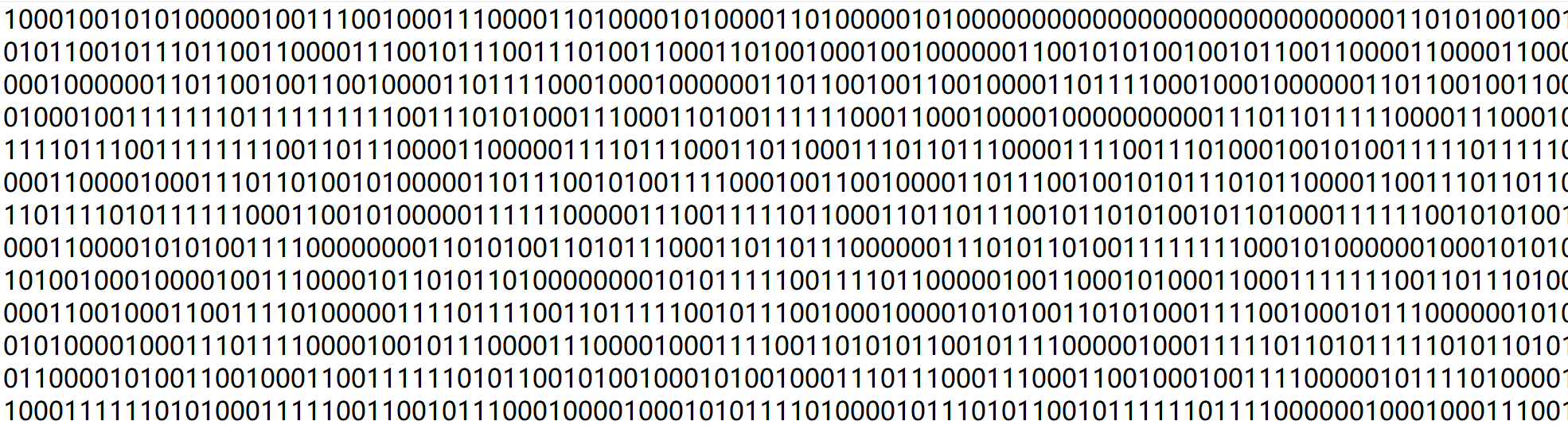

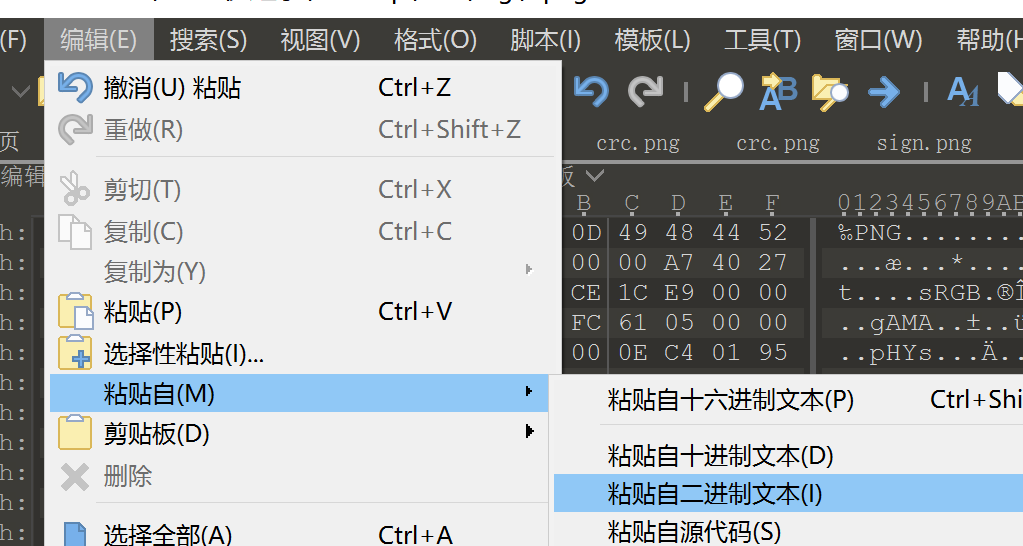

数据很多,可以试下全选复制之后010粘贴自二进制文本

然后就发现是个png,保存改名得到flag

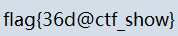

和36D有关系

看了wp,只能说大佬实在太强

然后又因为图片是倒过来的,就把图片的rgb三个通道的信息提出来然后异或再倒序

脚本见wp,生成了一个有flag的图片

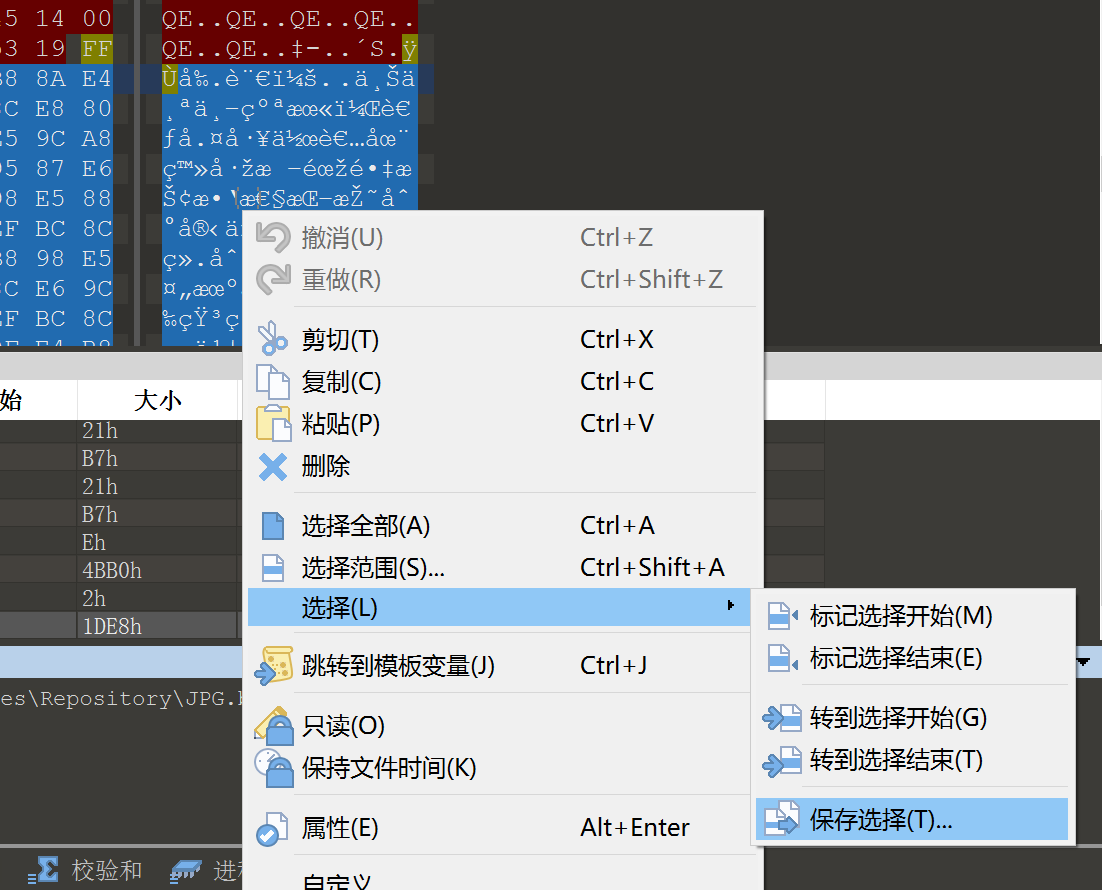

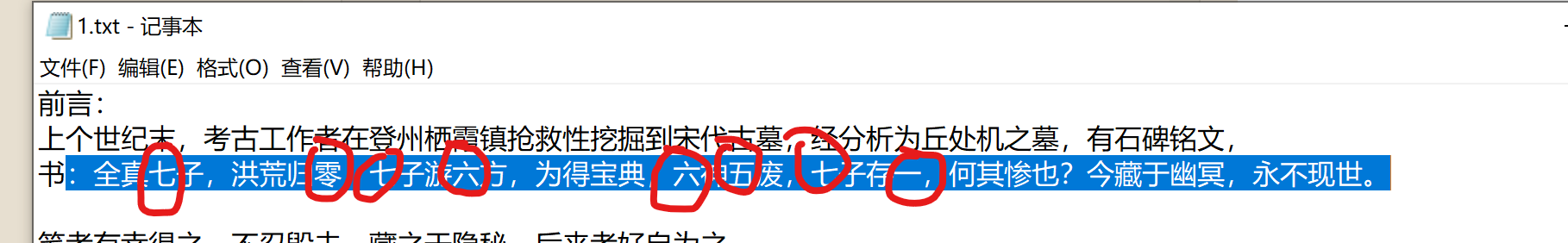

红包题 九阴真经

这个图片别的没什么异常但是末尾有一段乱码,尝试foremost和binwalk都不行,010选中之后右键选择->保存选择

然后得到九阴真经

然后如果敏锐的话就可以发现这里有几个“数字”

70 76 65 71正好是FLAG的ASCII码,然后就往后找就行了。

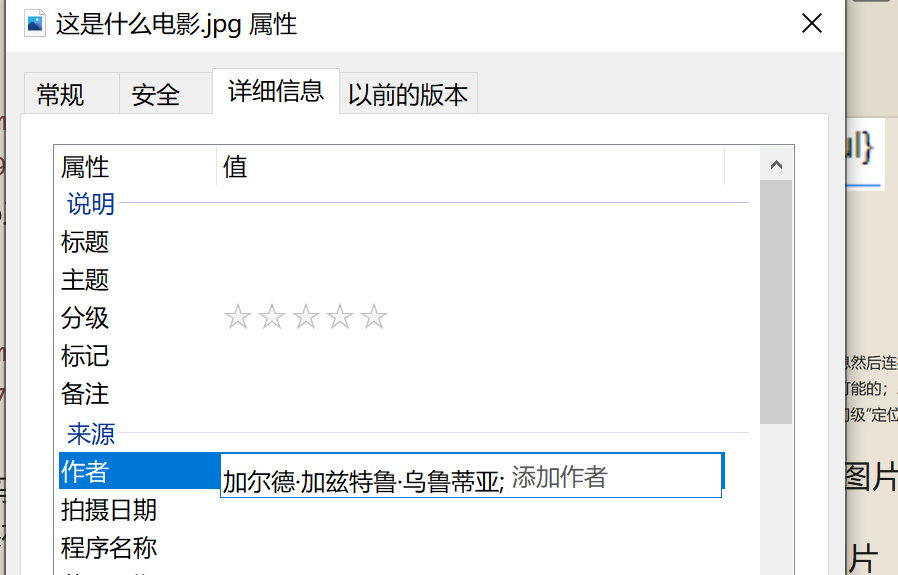

送你一张电影票

这个题太恐怖了,一开始还以为是社工题,图片给了备注

去网上搜这个导演,然后就找到了这个电影的名字-饥饿站台

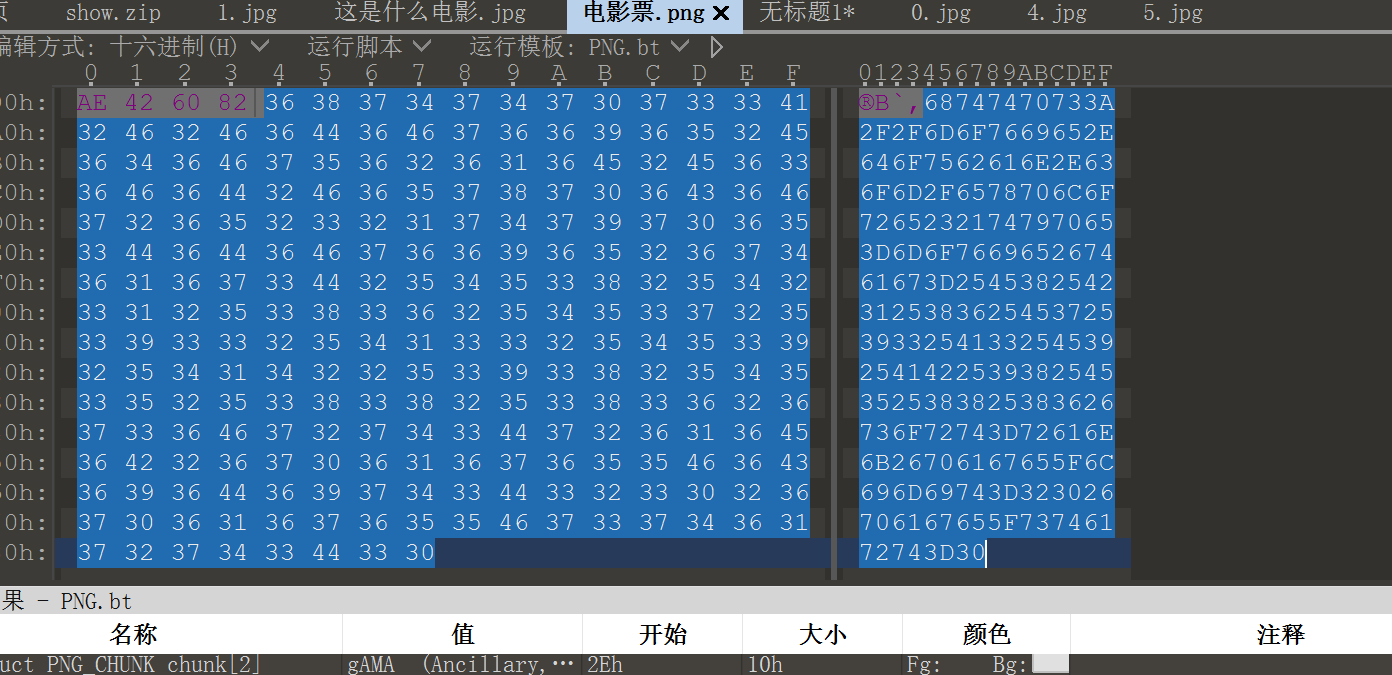

010发现图片后面有个压缩包,拿出来,加密的,密码就是饥饿站台,然后是一张电影票,上边有个二维码,扫出来是个网站(把s改成i)下载一个压缩包。然后这张电影票的图片010查看发现末尾有一串十六进制

转一下发现是一个网址

https://movie.douban.com/explore#!type=movie&tag=%E8%B1%86%E7%93%A3%E9%AB%98%E5%88%86&sort=rank&page_limit=20&page_start=0豆瓣高分电影。

那个从蓝奏云上下下来的压缩包里边又有个图片,是疯狂原始人的封面,然后这个图片里面又藏了一个压缩包.....去查了一下说是足足有333层加密(饥饿站台333层),可以根据wp的脚本跑一下但是因为有一些电影不在他给的那个JSON里,所以跑着跑着会停......

我跑到4的时候停了,然后又跑到23的时候又停了,所以俺放弃了0.0

滑天下之大稽

图片010末尾有串二进制数据,就是压缩包的密码,打开txt就有flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号