buu寒假集训(9)

一、Mysterious

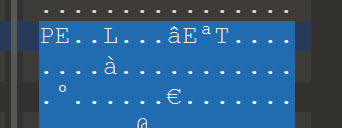

1.一个exe,要输入东西的那种,先看一下010

2.学习到PE后边是L的是64位的exe,是d的话就是64位的

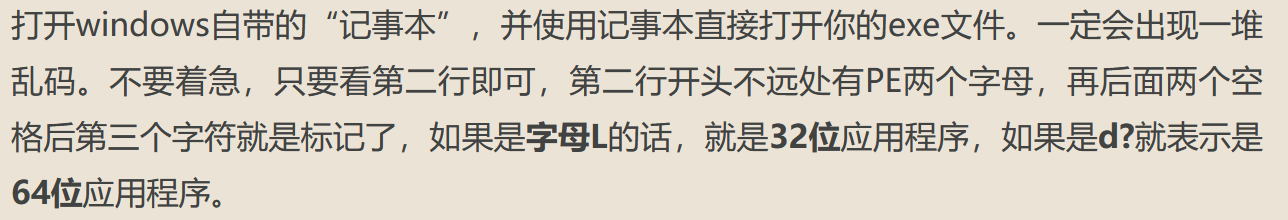

3.既然是32位的那就用ida(32-bit)打开,shift+Fn+F12查看字符

4.这个welldone应该就是输入正确之后会出现的窗口,点击进去,发现很像flag的东西

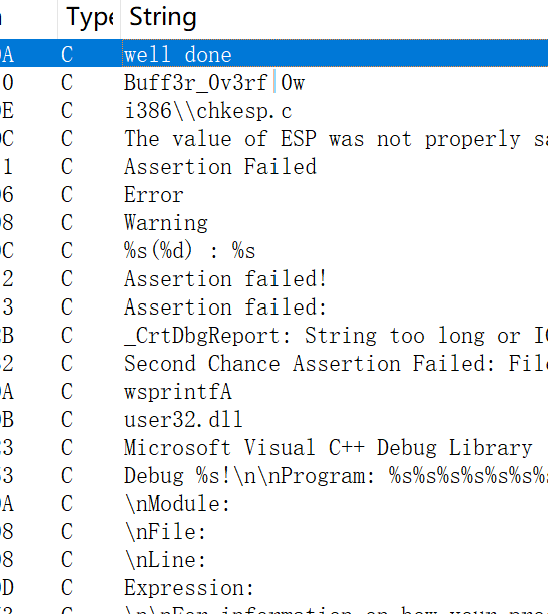

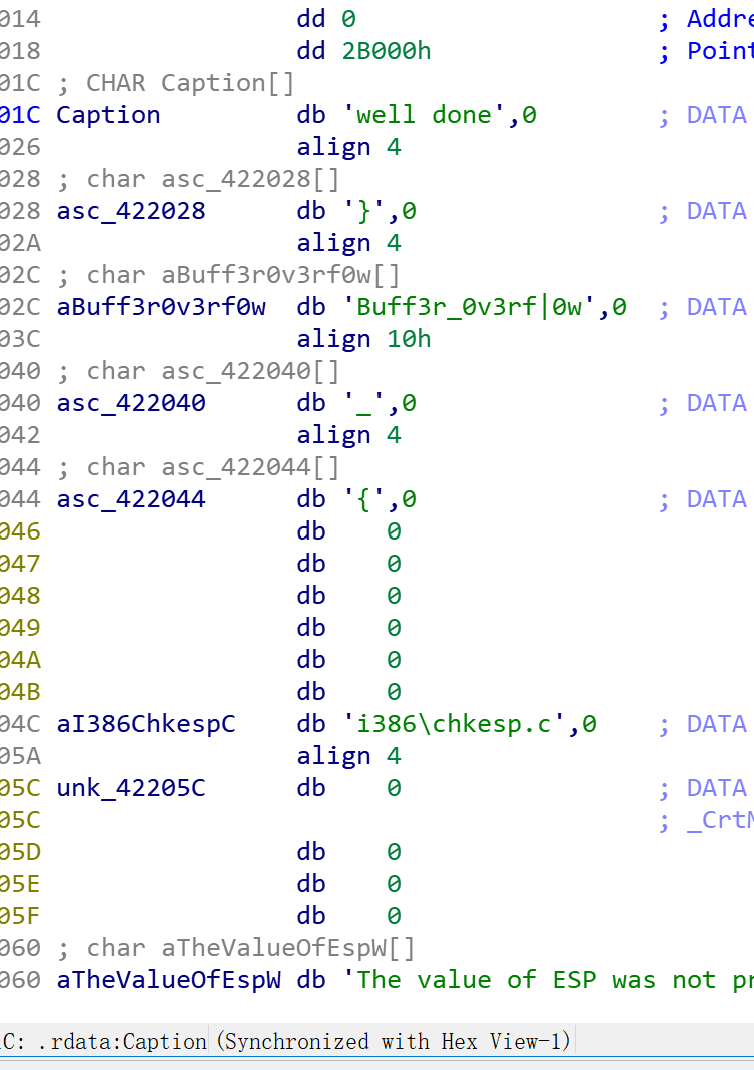

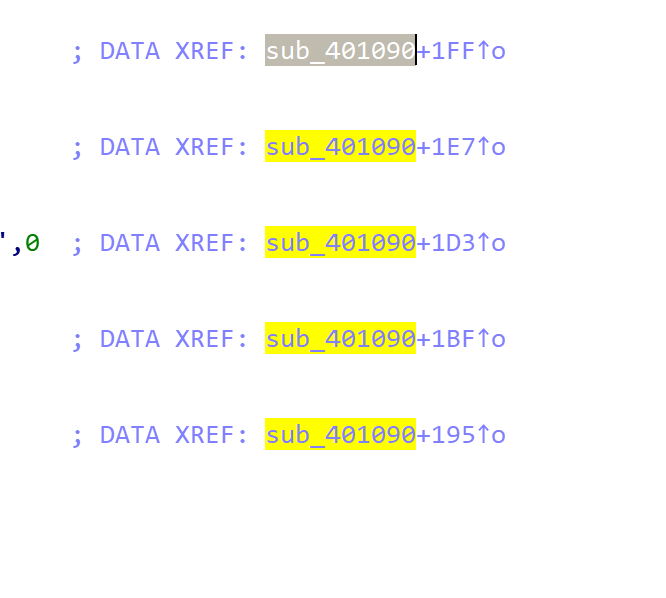

这里有个地址sub_401090,要从左边的栏里找到这个地址然后双击然后Fn+F5反汇编查看伪C代码

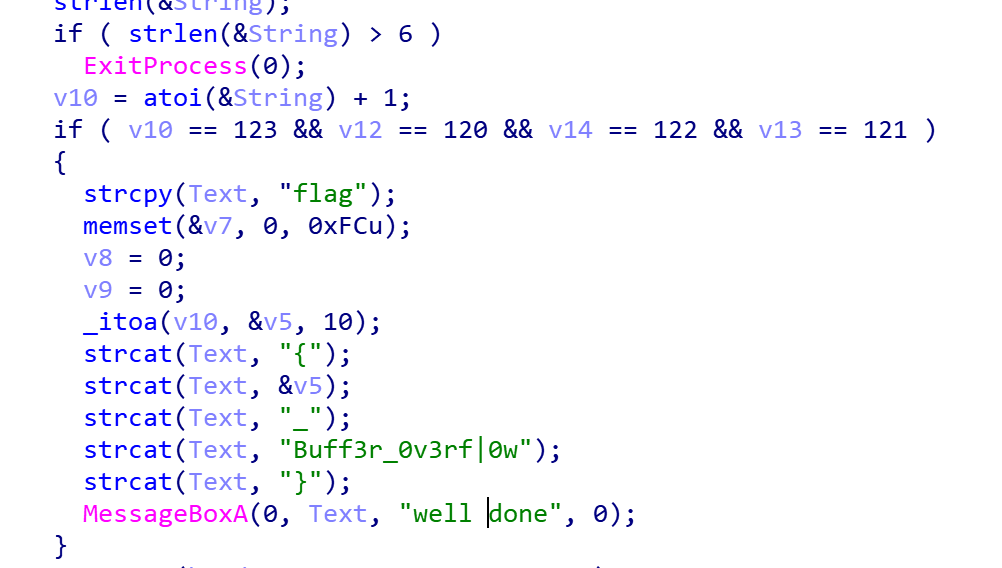

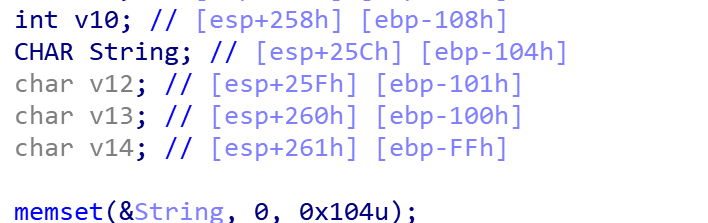

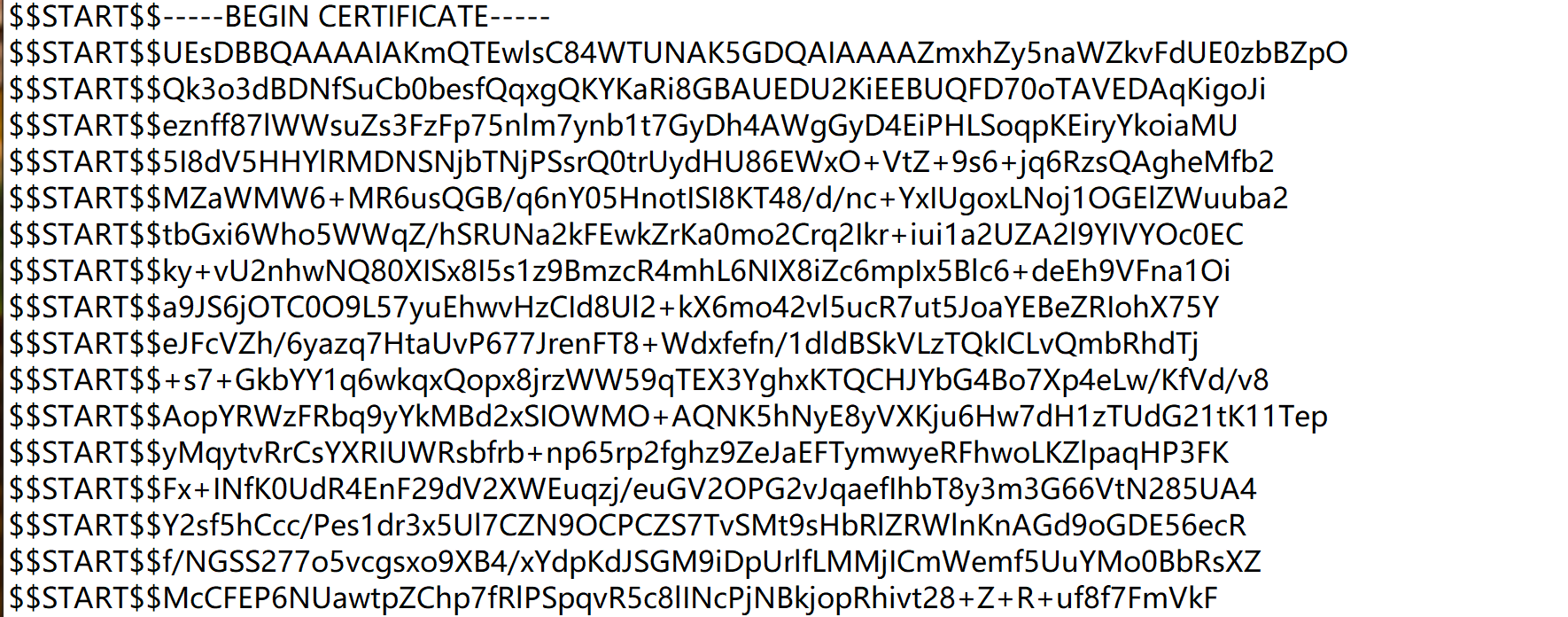

5.这里其实就可以直接根据代码得到flag了,也可以分析一波。首先输入的字符串长度不能超过六,然后在上边其实可以发现它定义了v10是整型,v12v13v14是字符

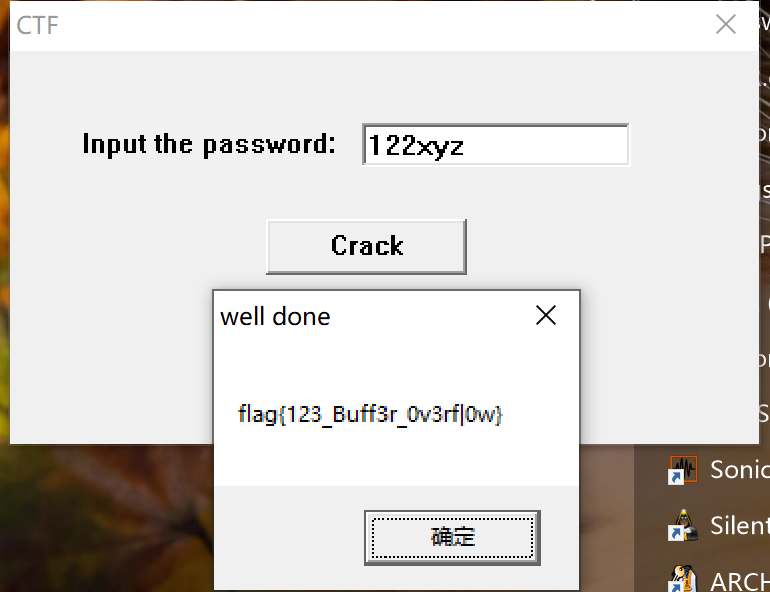

然后v10=把这个整型加1,ok再看下边这个if里的条件,v10=123,所以这个数字原来应该是122,v12=120,120作为十进制ASCII码对应的字符是x,同理v13是yv14是z,所以这个字符串应该是122xyz正好六位,输入可得flag

flag{123_Buff3r_0v3rf|0w}

二、GCorp - Stage

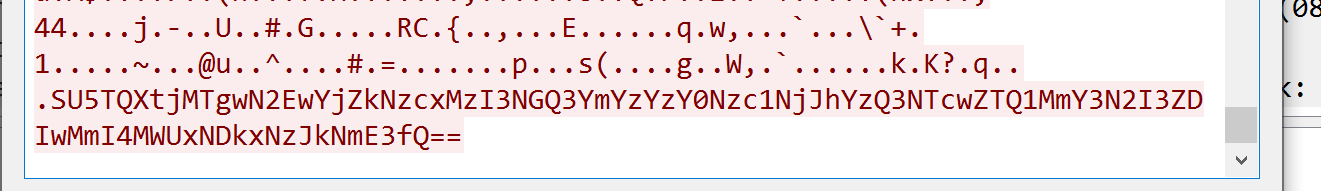

1.一个流量包,都是tcp流,追踪一下第一个,最后有一段base64

2.解码直接得到flag,nice~

flag{c1807a0b6d7713274d7bf3c6477562ac47570e452f77b7d202b81e149172d6a7}

三、蜘蛛侠呀

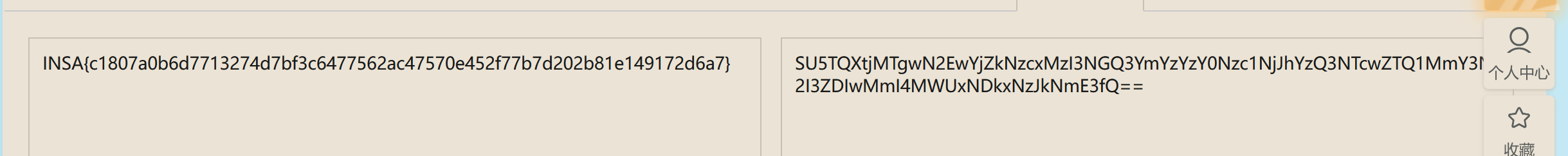

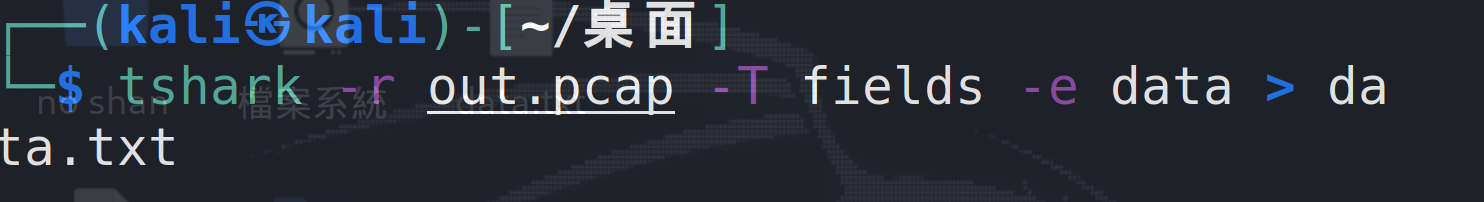

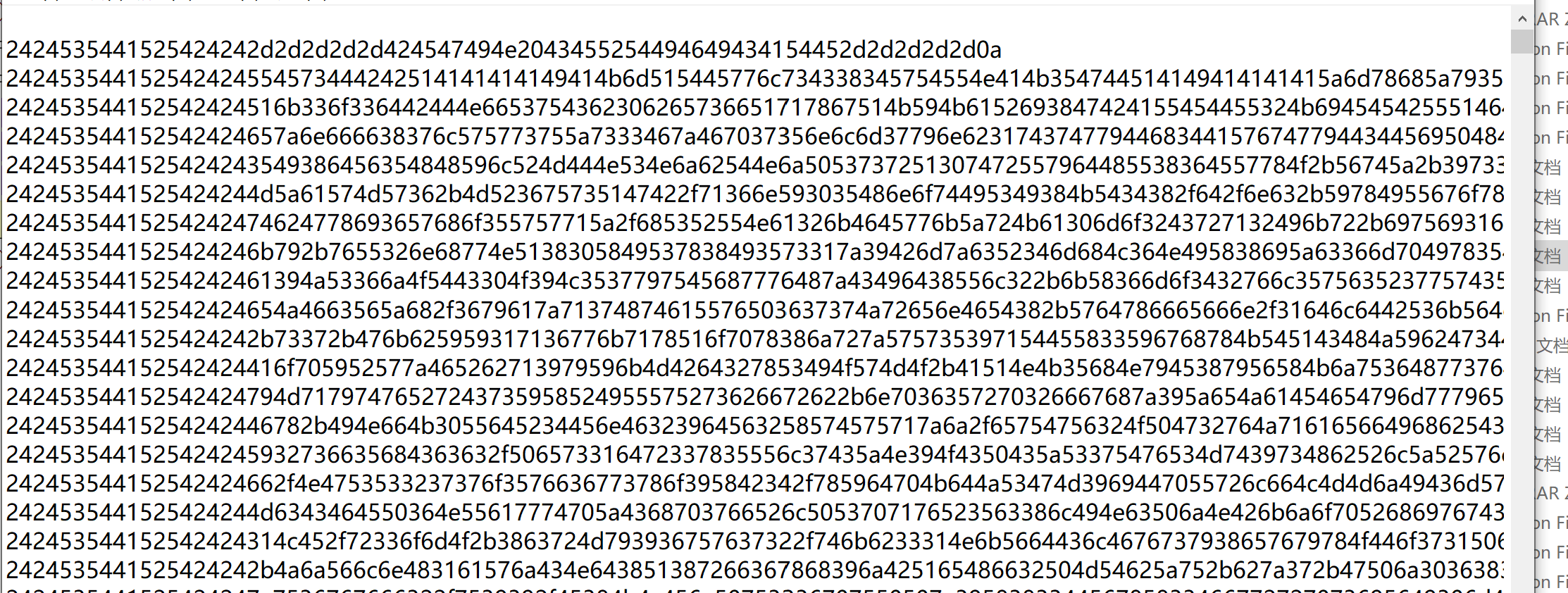

1.一个流量包文件,翻看后发现所有的ICMP流后边都有一串数据

用这个tshark口令提出

-r: 设置读取本地文件

-T: pdml|ps|text|fields|psml,设置解码结果输出的格式,包括text,ps,psml和pdml,默认为text

-e: 如果-T fields选项指定,-e用来指定输出哪些字段;

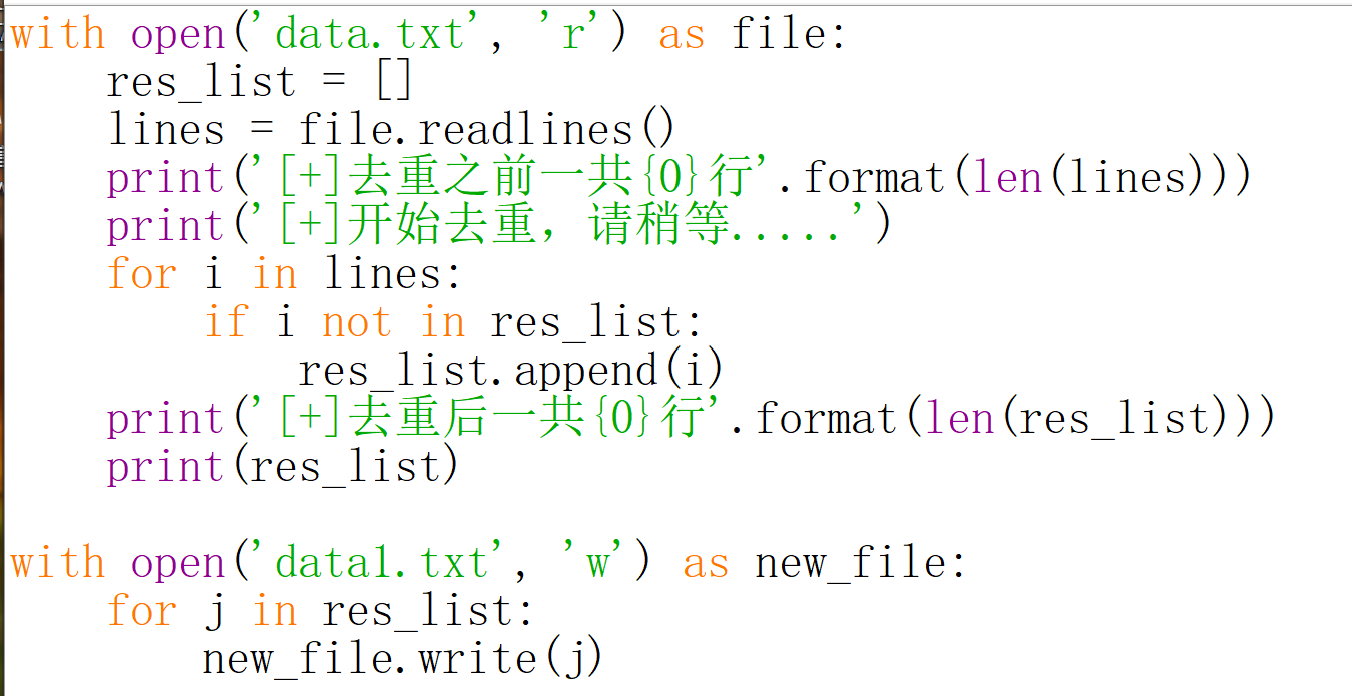

肉眼可见有许多重复的,脚本去重

去重后

用脚本转成字符

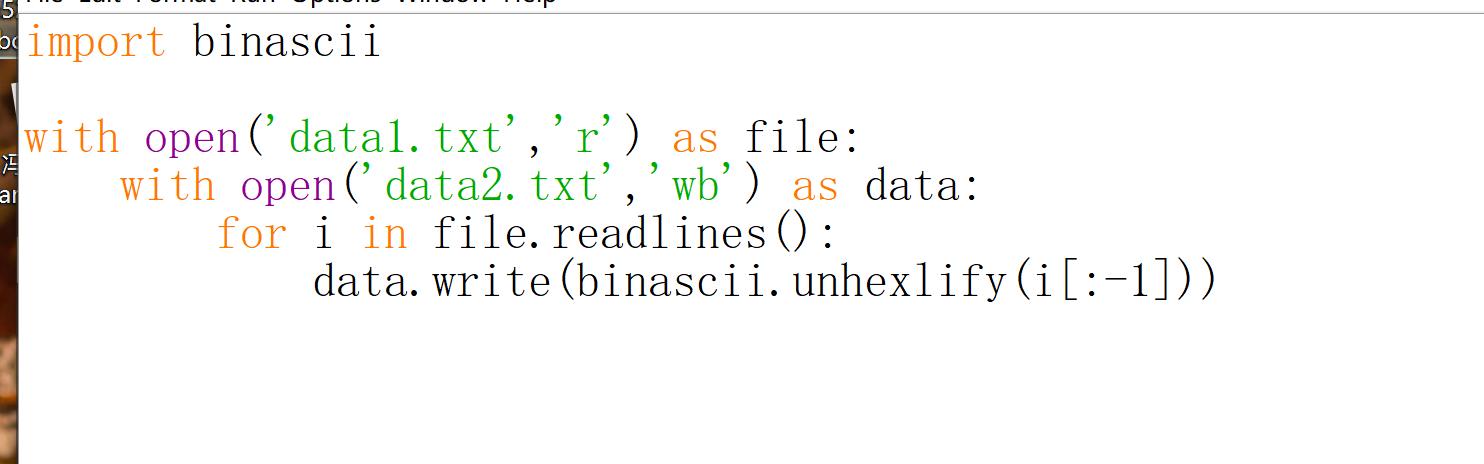

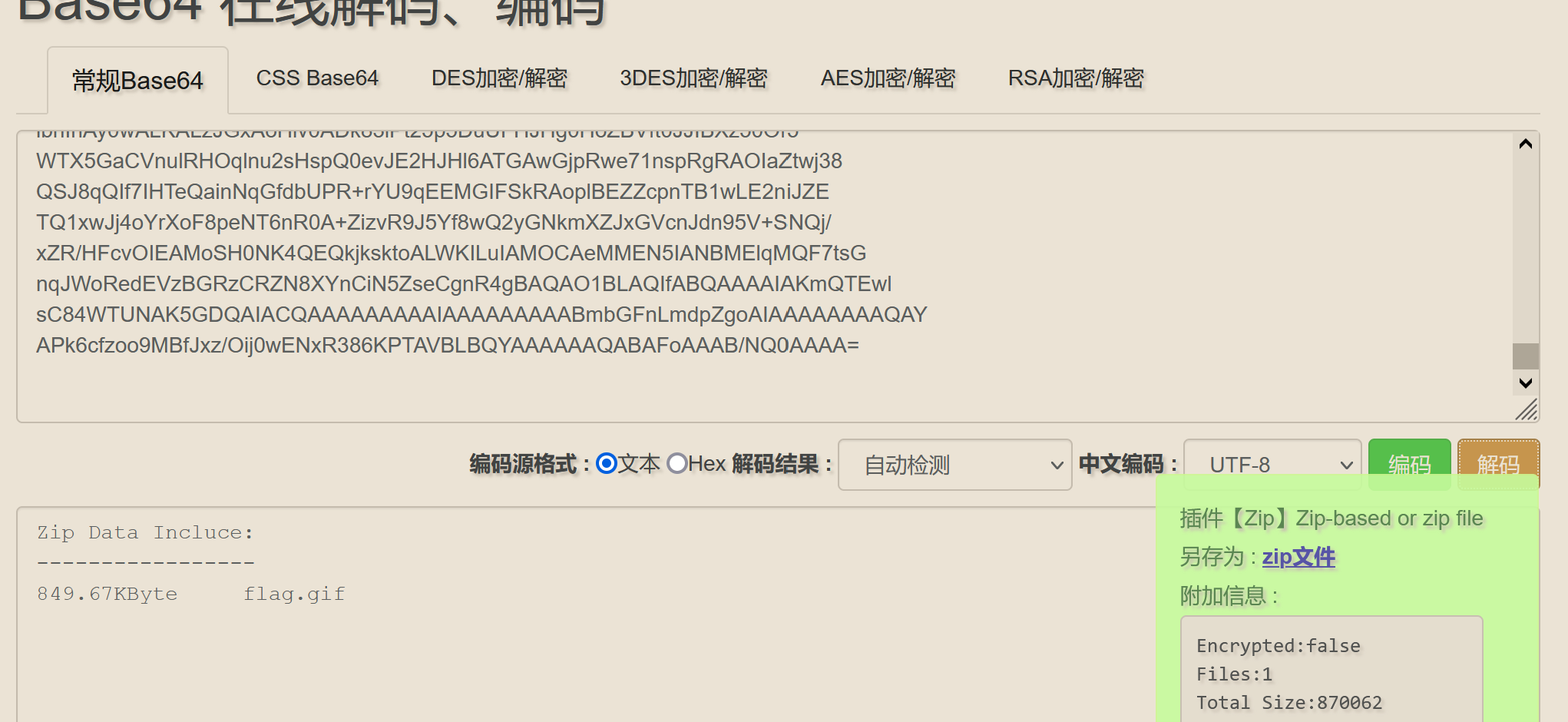

先把首尾行删掉再删掉每行前面的$$START$$拿出超好用的base在线解密网址,解完提示是一个zip文件,提出

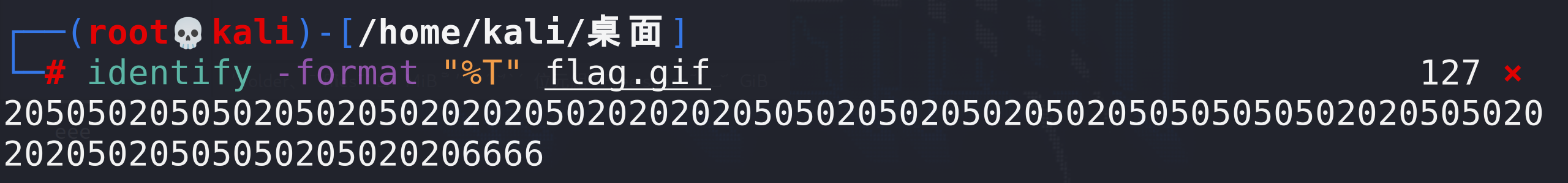

2.这里提出来的是一个GIF文件,网上说是时间隐写,用虚拟机的这个identify,安这个的时候报了很多很多错,不过直接百度报的错就可以找到解决的办法

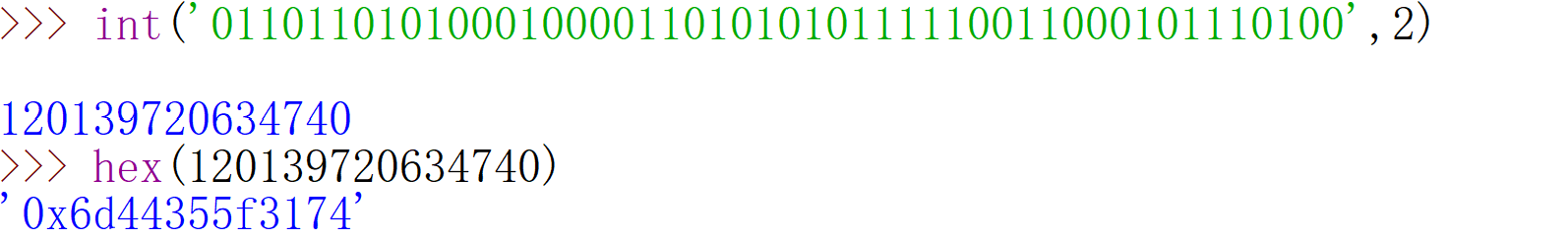

3.二进制转成16进制

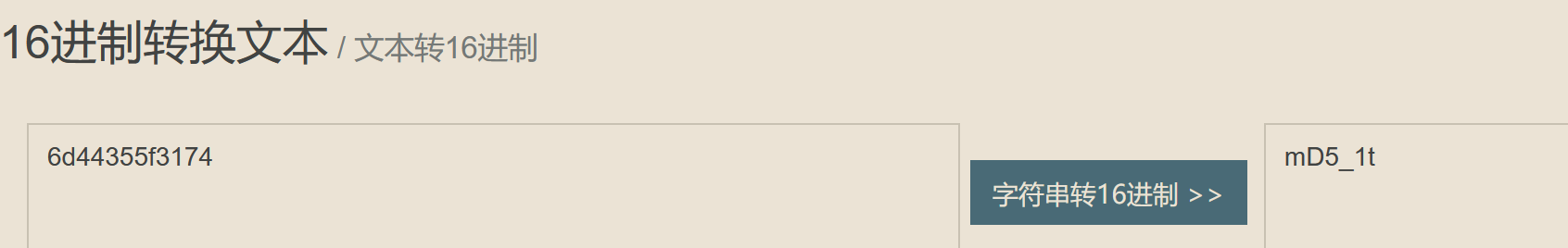

16进制转文本

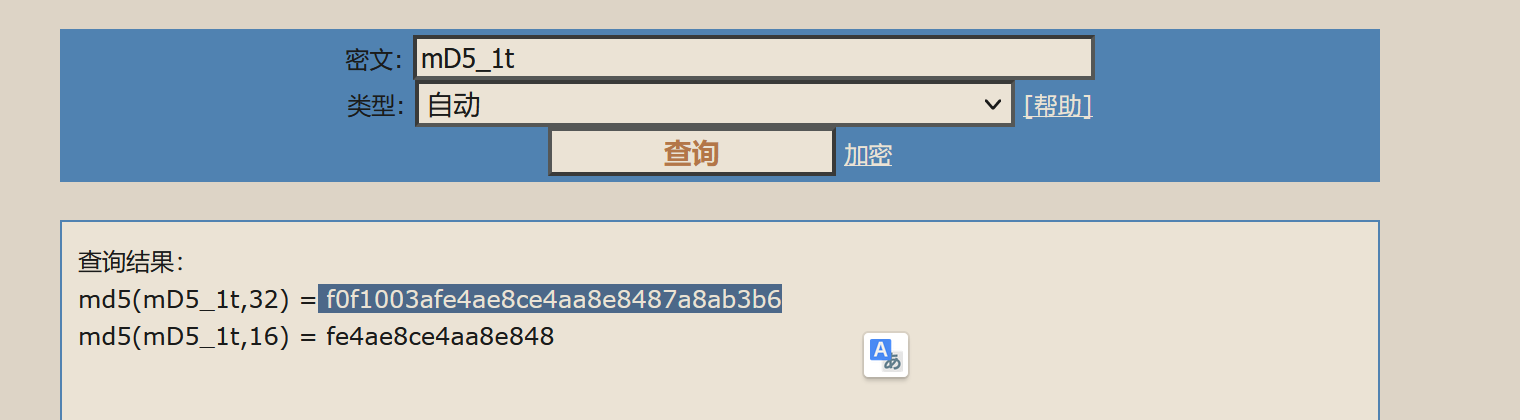

MD5查询得到flag

flag{f0f1003afe4ae8ce4aa8e8487a8ab3b6}

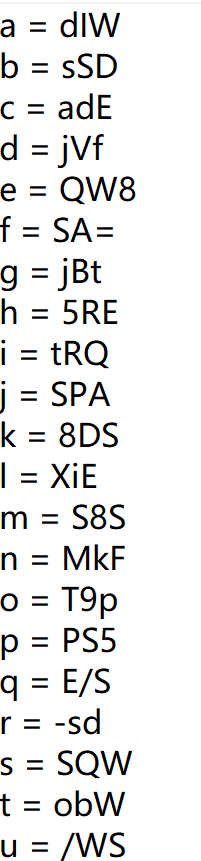

四、[安洵杯 2019]easy misc

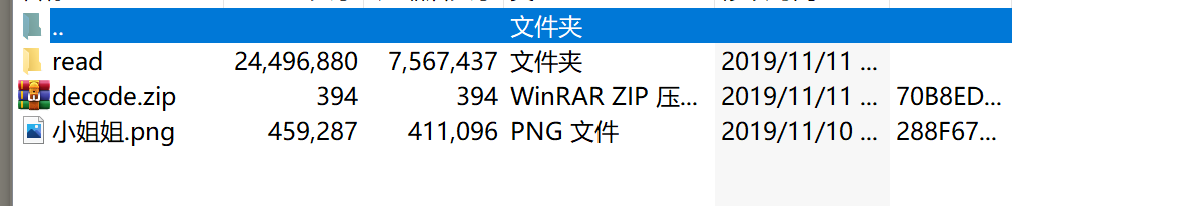

1.给了三个东西

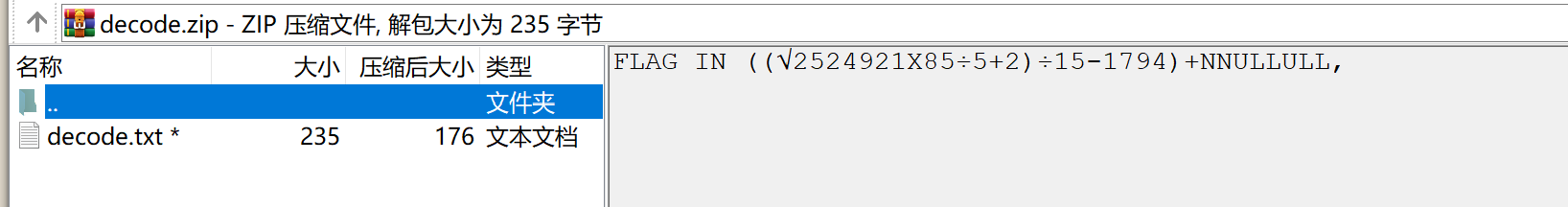

2.decode这边有个提示,先算出来前边这一堆是7

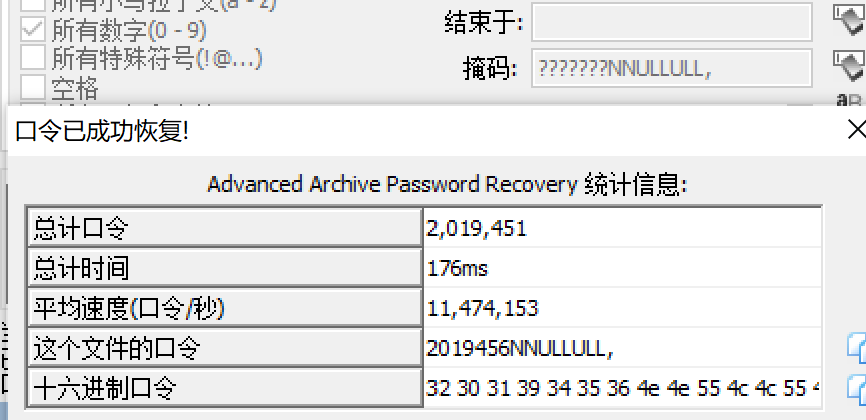

3.猜测是七位数字的掩码加上NNULLULL,,archpr爆破

打开是一个txt,像是对照表

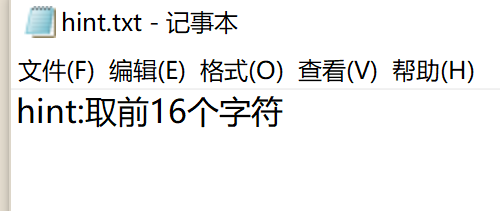

4.回去看read那个文件夹,有个hint

5.属于字频统计了这波是,但是上边有很多txt不知道统计哪个

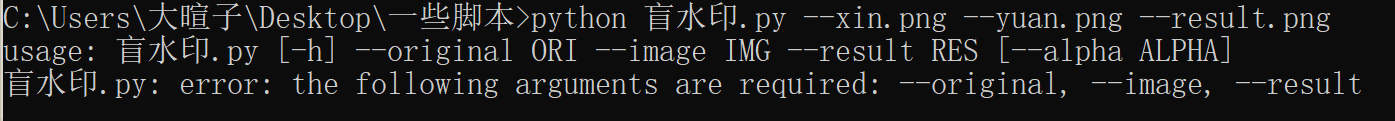

6.看大佬的wp知道了这是个盲水印,相当于看不见的水印,foremost分离小姐姐.png得到一张照片

7.到这里就开启了我的艰难的盲水印破解过程,在网上找了一个脚本安好需要的库之后得到的是一张什么都没有的照片

8.换了一个GitHub上的脚本然后一直报错,待我找时间再研究研究吧

9.盲水印如果成功的话会提示11.txt,说明在11.txt里进行字频统计

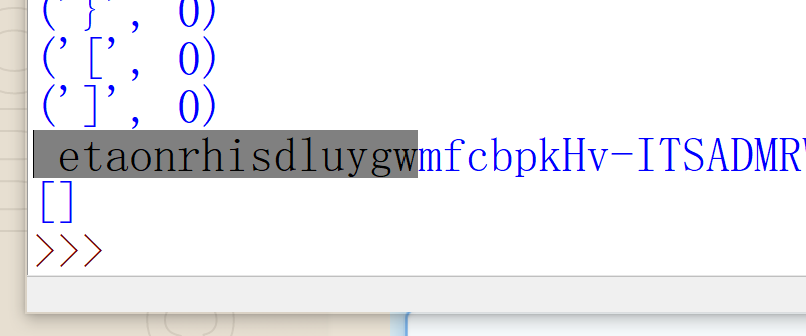

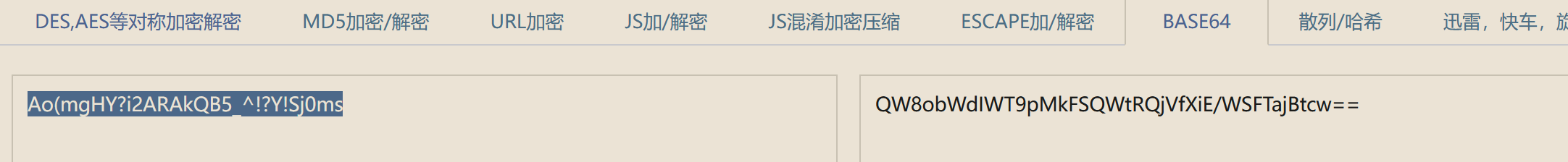

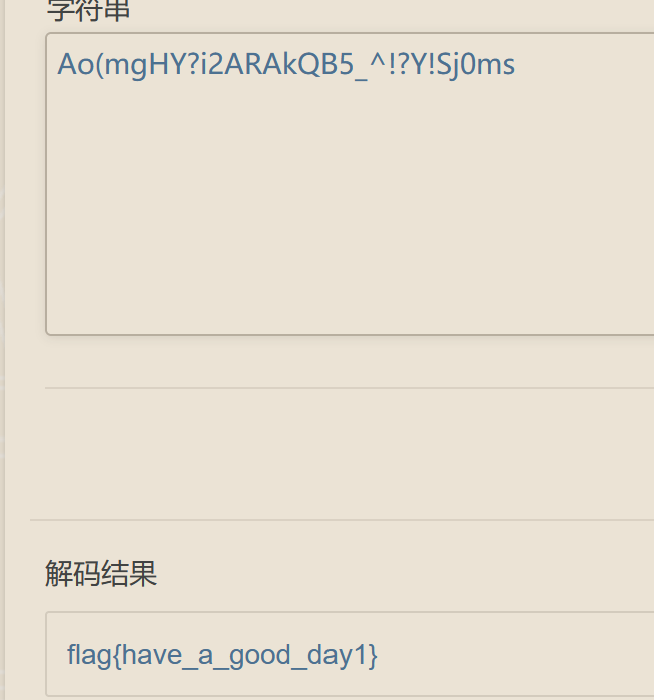

10.得到前十六位,再对应decode.txt里转换一下得到

QW8obWdIWT9pMkFSQWtRQjVfXiE/WSFTajBtcw== 这是一段base64编码

11得到的是个base85编码,解码得flag

flag{have_a_good_day1}

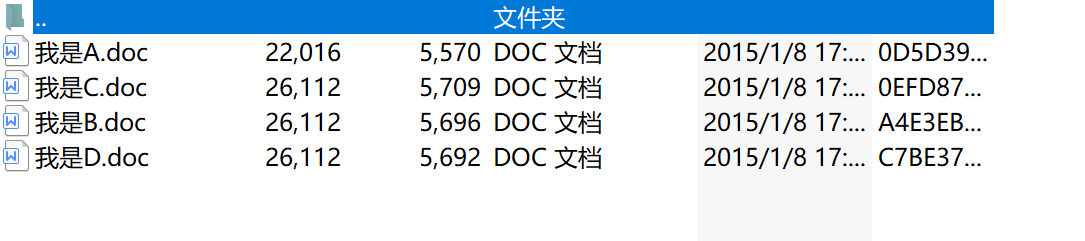

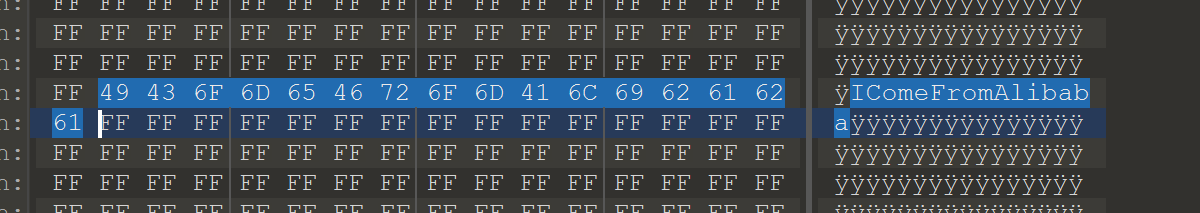

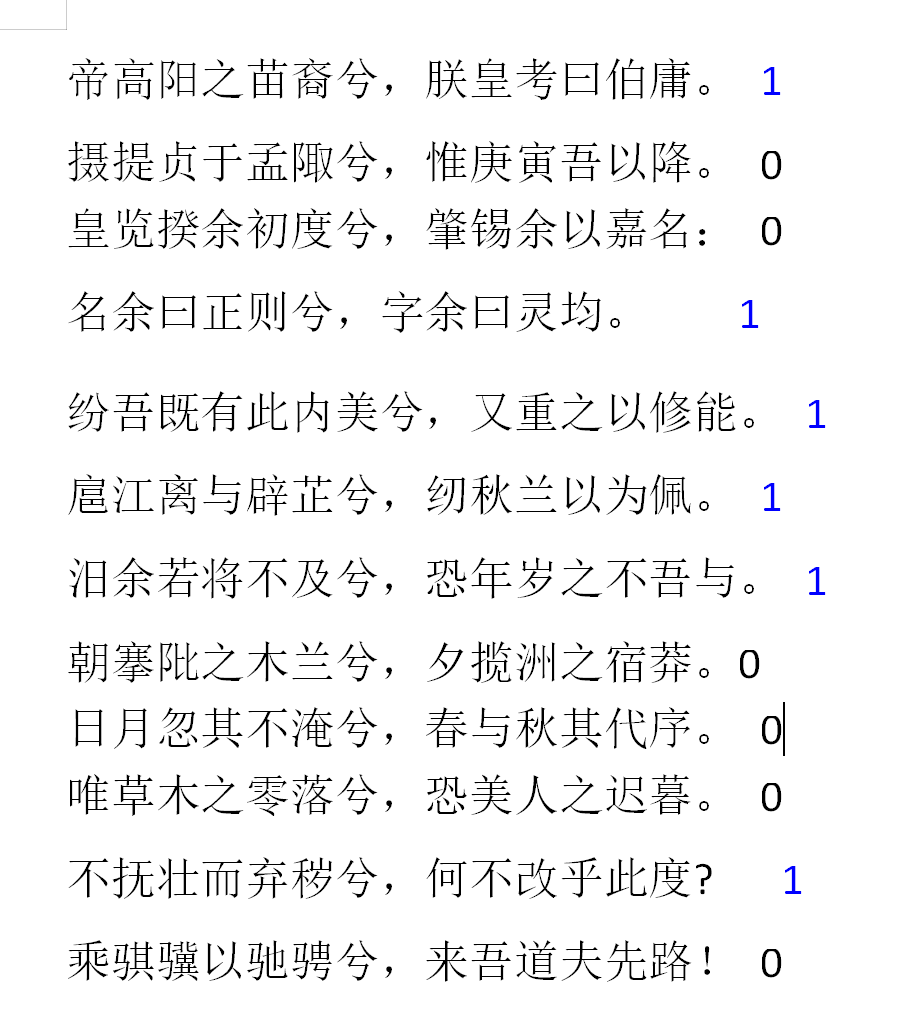

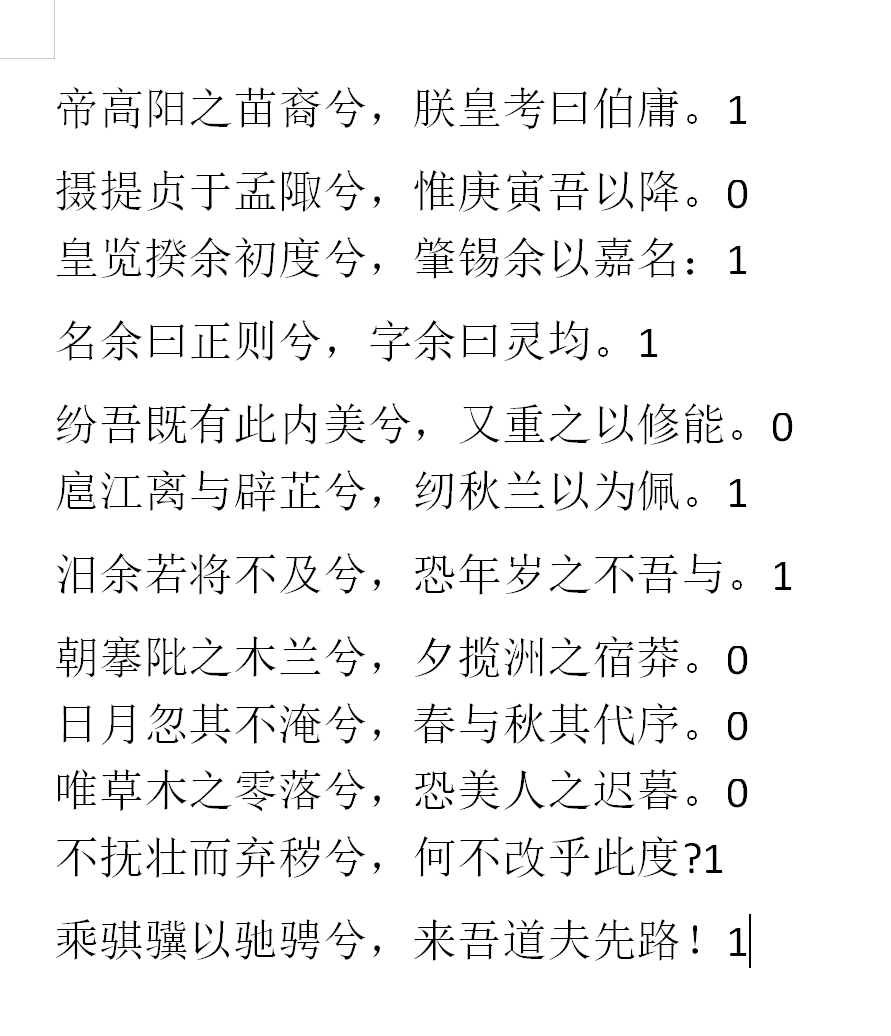

五、粽子的来历

1.四个doc但是都打不开

2.010发现全是FF的中间有几个不是的,统统改成FF

3.能打开了,发现行间距不一样,有1倍的,有1.5倍的

4.1倍的为0,1.5倍的为1变成二进制

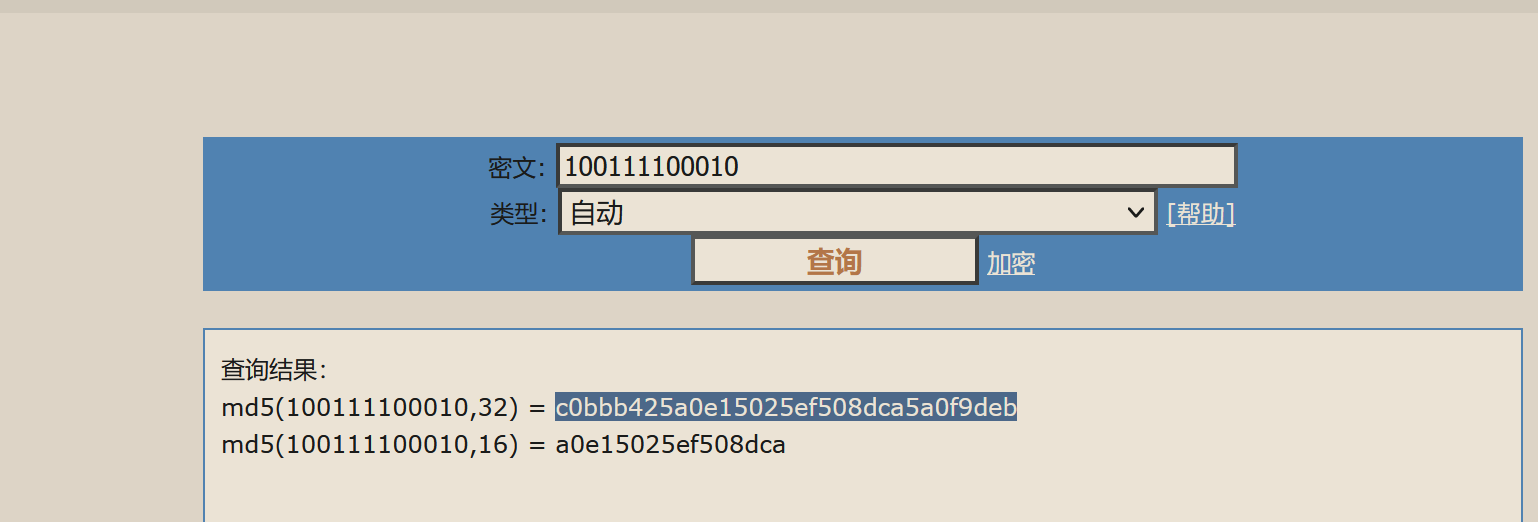

A100111100010

然后MD5

A不是flag,接着看B

B111110010011

B不是flag,接着看C

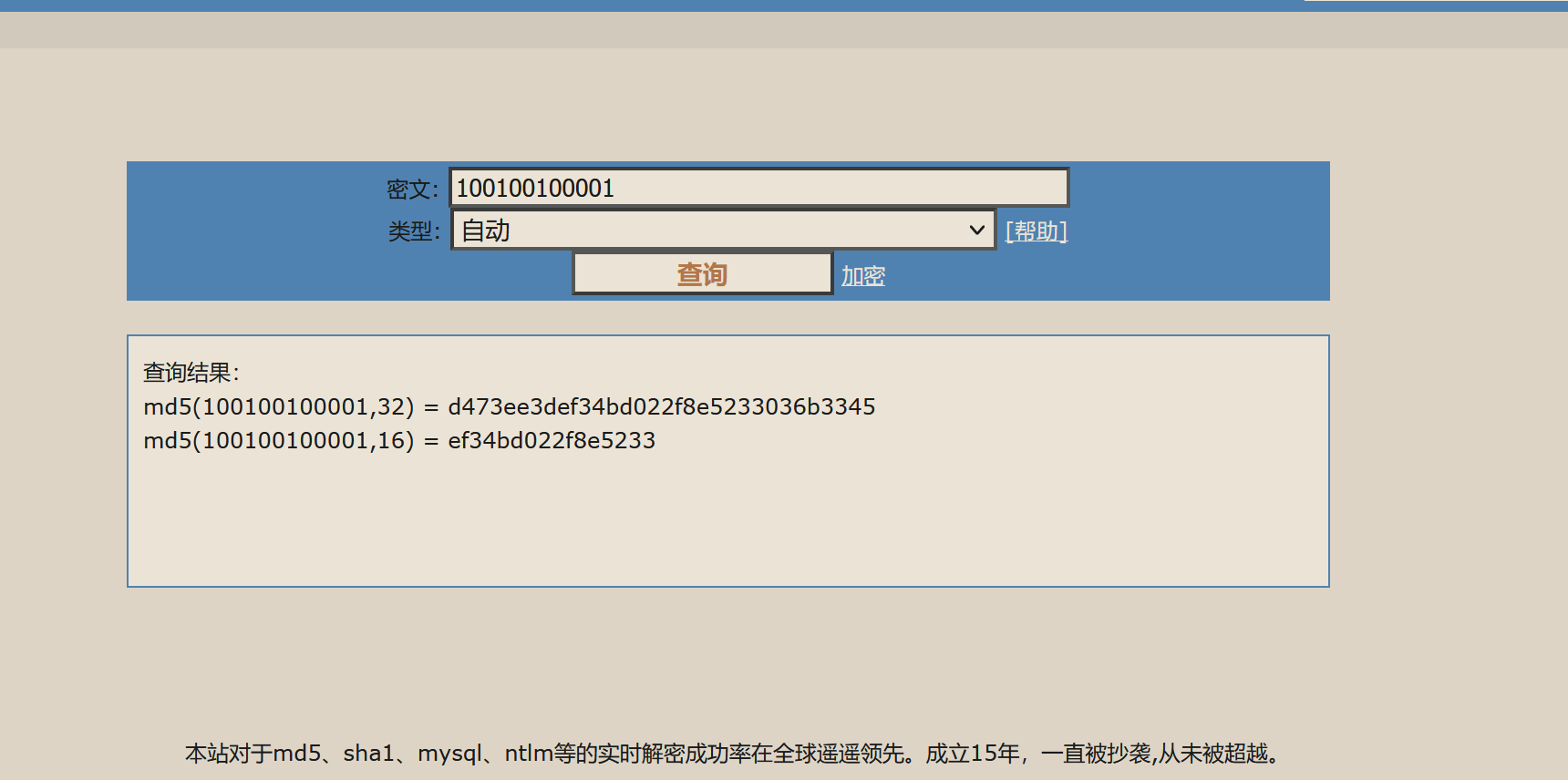

C100100100001

C这个是flag了

flag{d473ee3def34bd022f8e5233036b3345}

六、hashcat

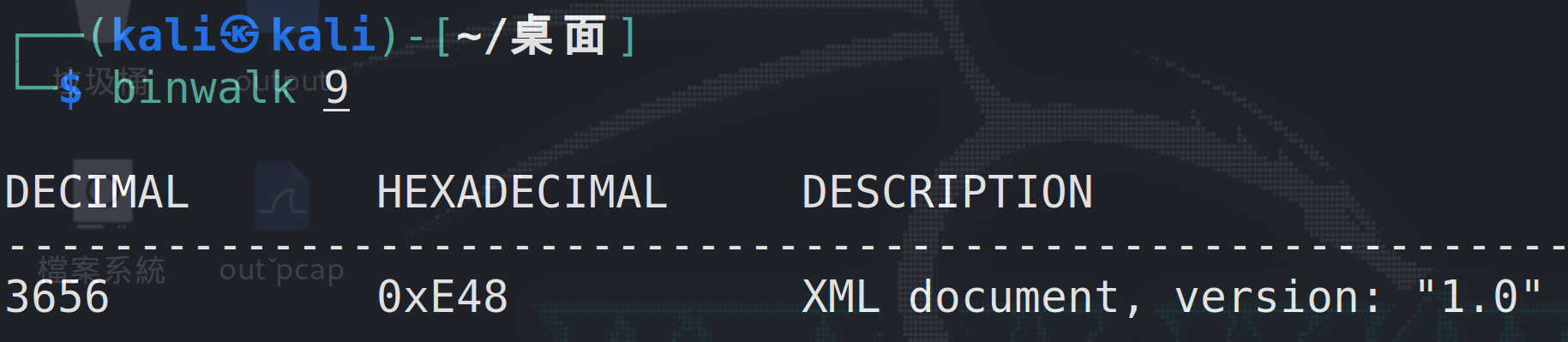

1.一个未知文件,虚拟机康一下

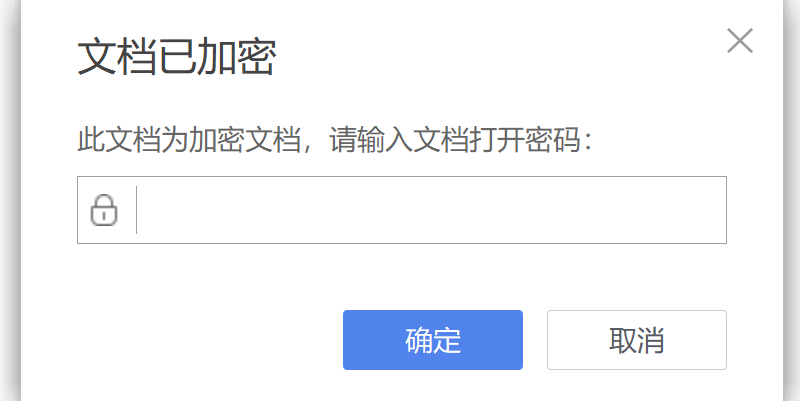

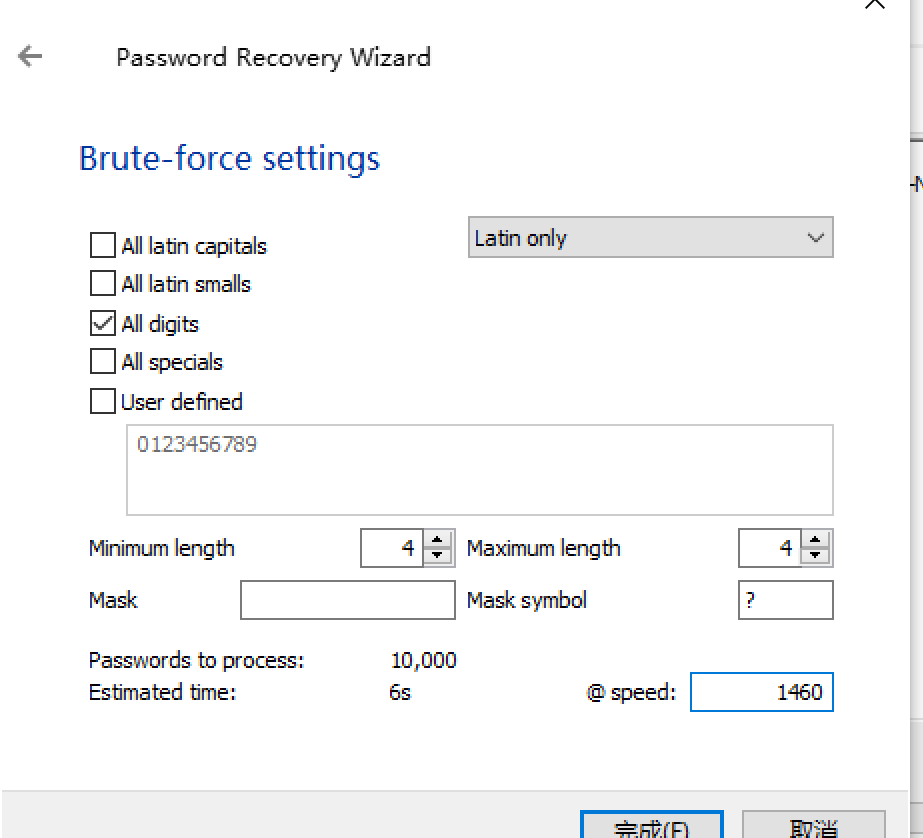

XML,是个PPT文件,改下后缀,打开发现需要密码

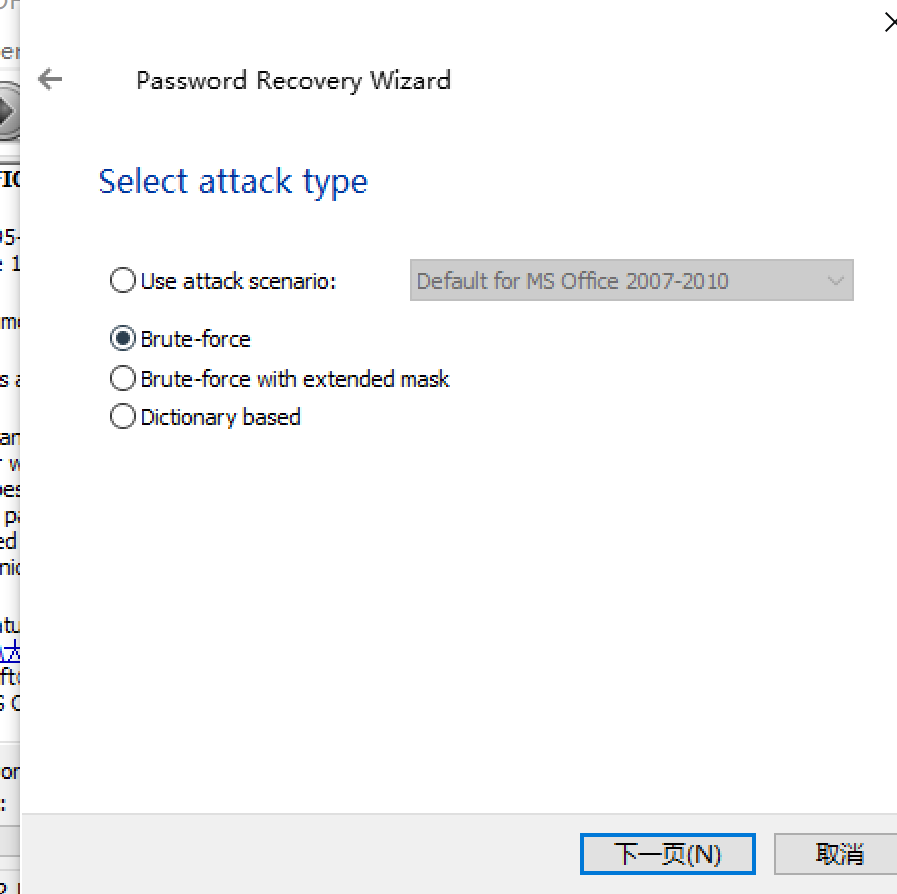

下一个Accent OFFICE Password Recovery,试一下四位数字密码

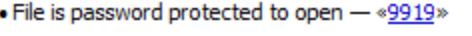

得到密码9919,打开PPT,在倒数第二张有flag,需要变个色

2.又搜了一下,也可以用office2john.py和john爆破密码,贴个office2john.py下载地址,等有空试试http://https://fossies.org/linux/john/run/office2john.py

flag{okYOUWIN}

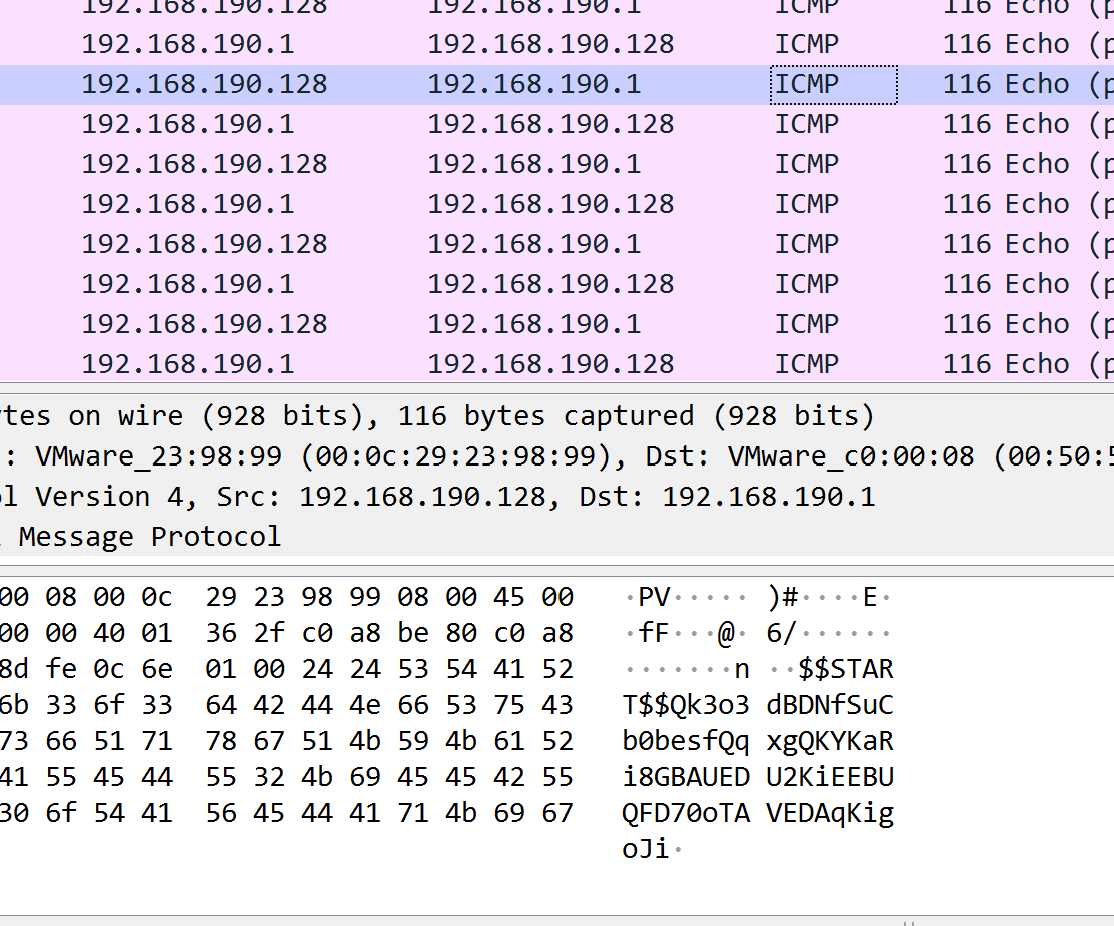

七、[INSHack2019]Sanity

一个md

感恩的心上边直接给了flag

flag{Welcome}

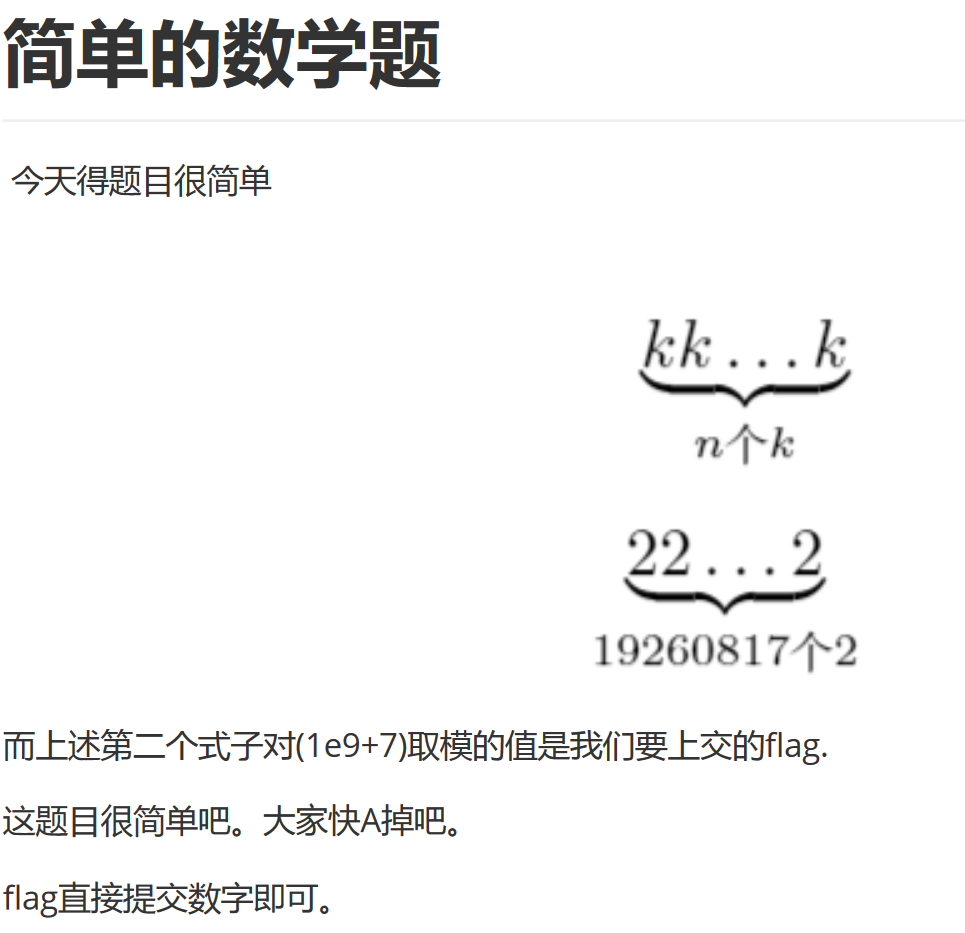

八、小O的考研复试

1.一道数学题

2.自己写个脚本出来了

flag{577302567}

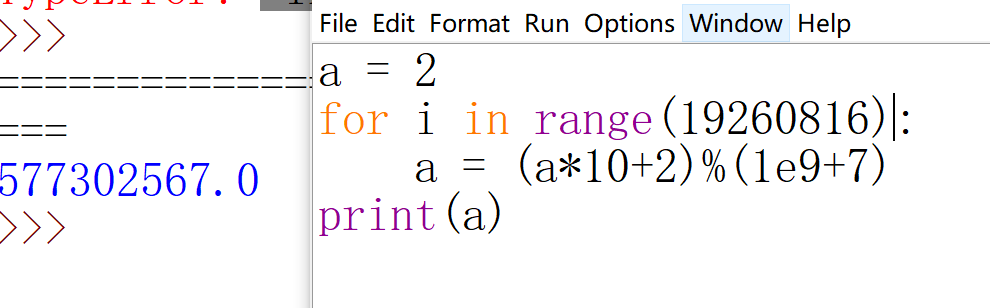

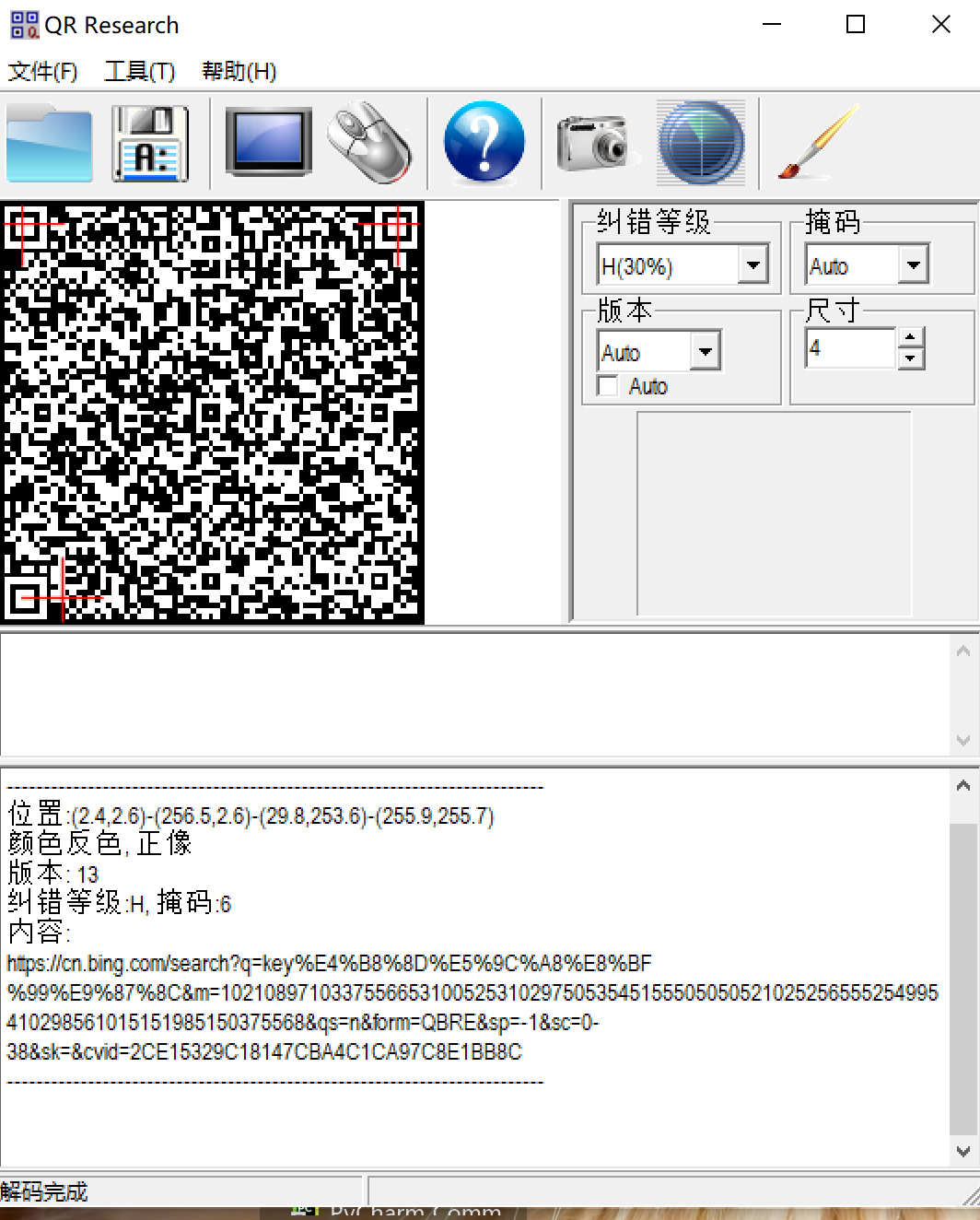

九、key不在这里

1.一个二维码,扫描得到一个网址

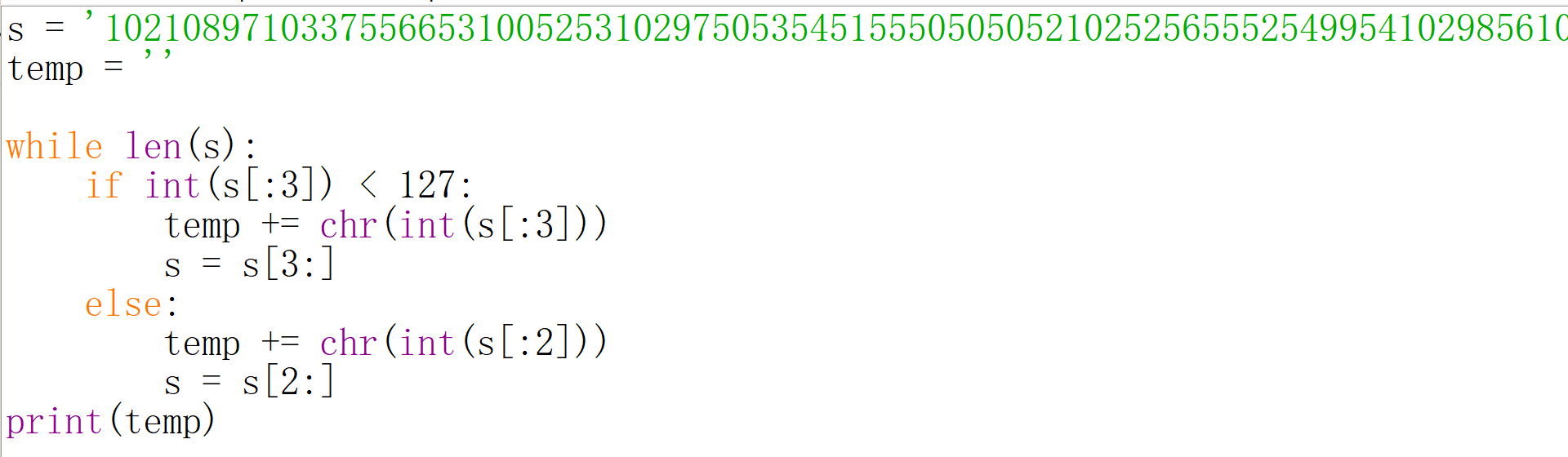

网址搜不出来啥,不过中间有一串数字

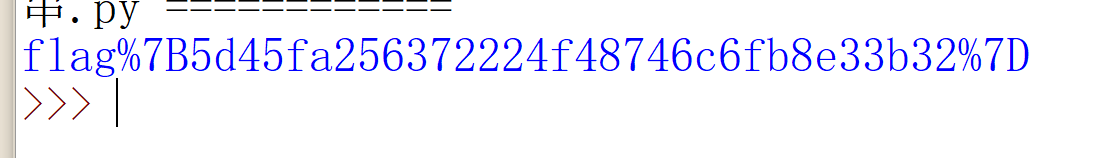

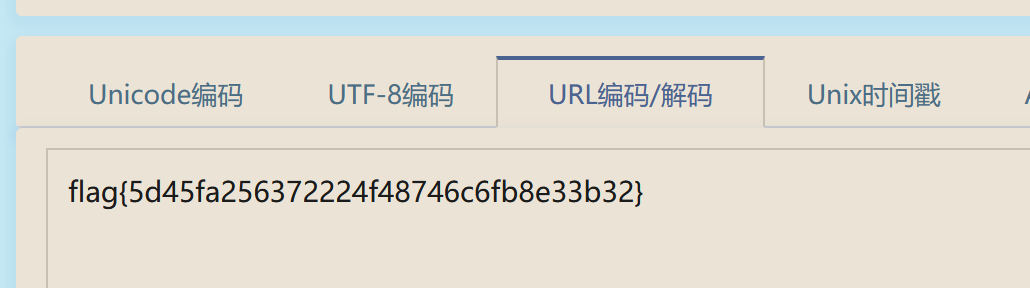

2.因为102正好是f的ASCII码,所以用脚本转成字符串

把%7B换成{,%7D换成}就是flag啦,网上查了下这步应该是用URL解码

flag{5d45fa256372224f48746c6fb8e33b32}

十、greatescape

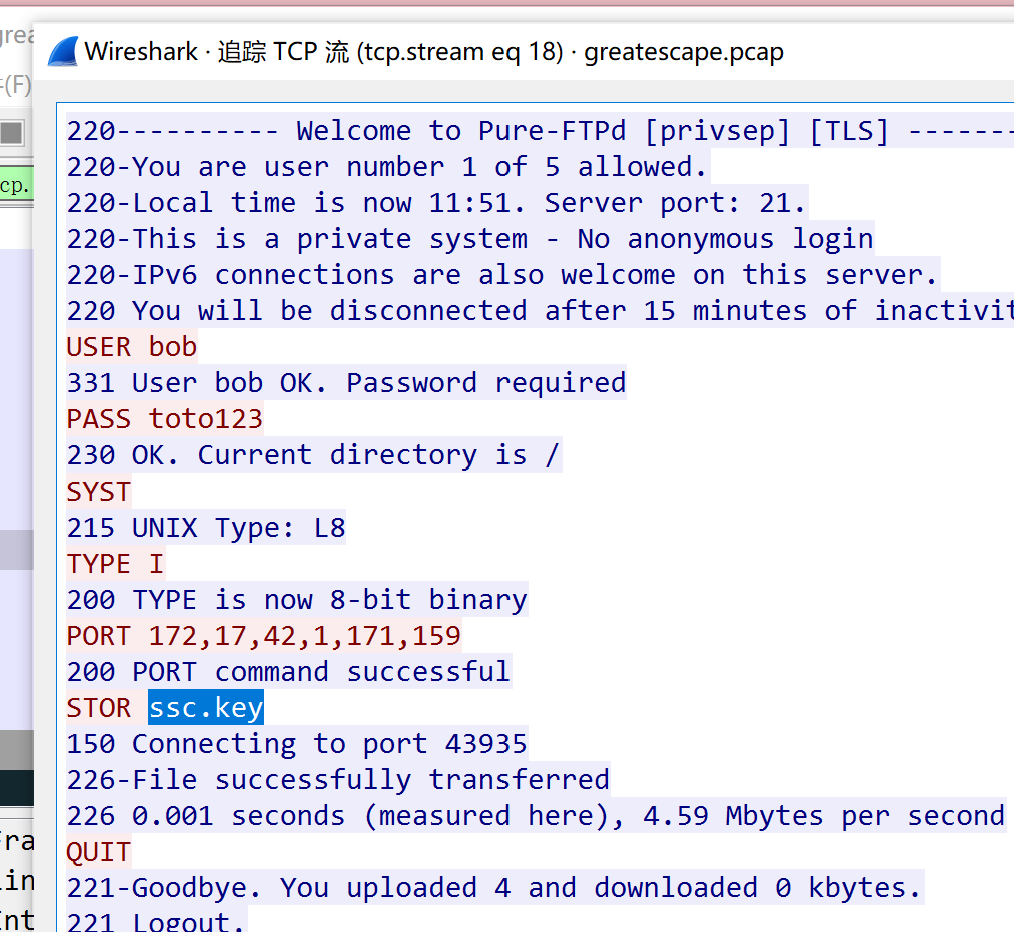

1.一个流量包文件,先追踪tcp流,发现tcp18有ssc.key

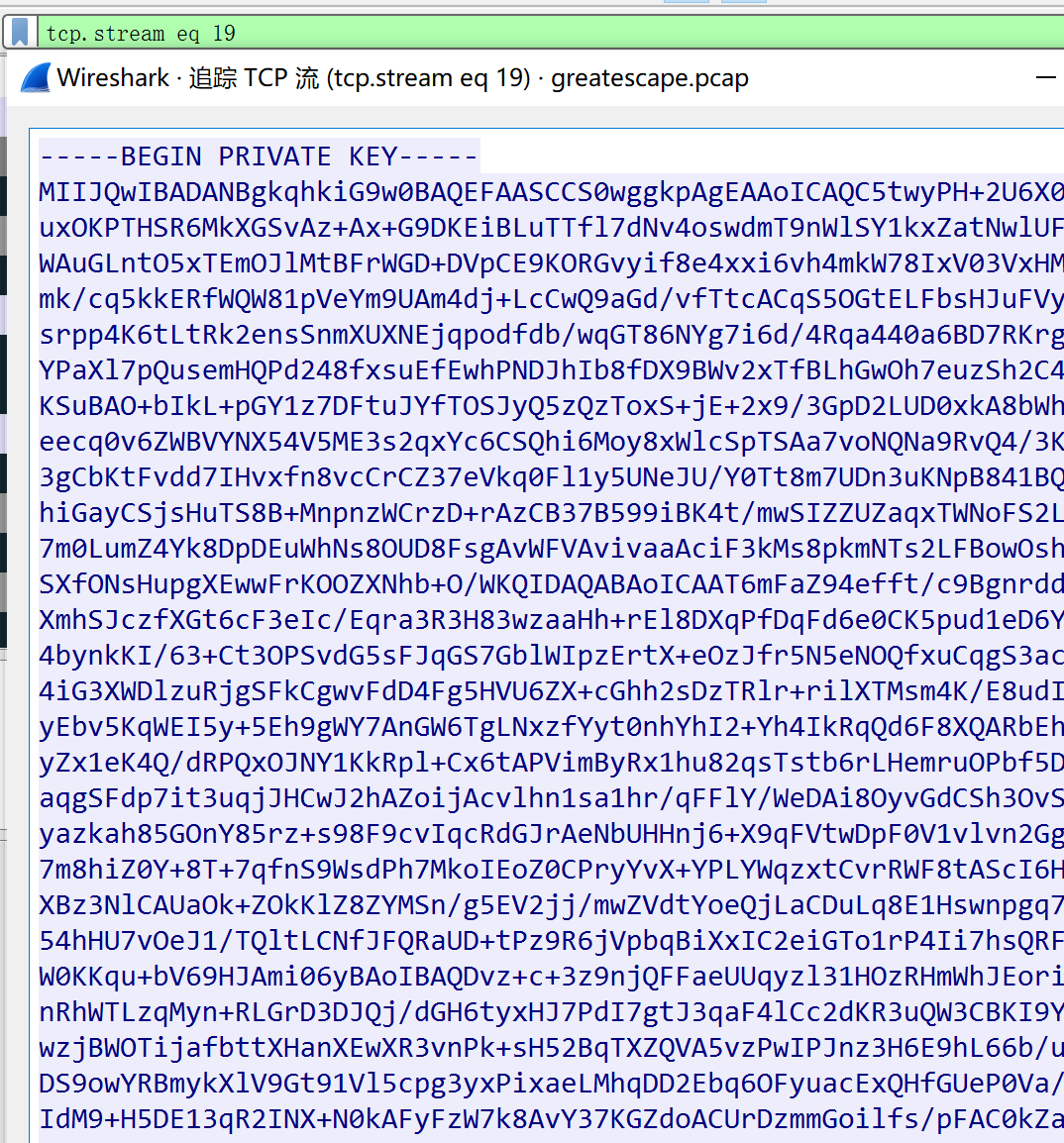

2.发现tcp19有一大串东西,那就把它整个存下来命名为ssc.key

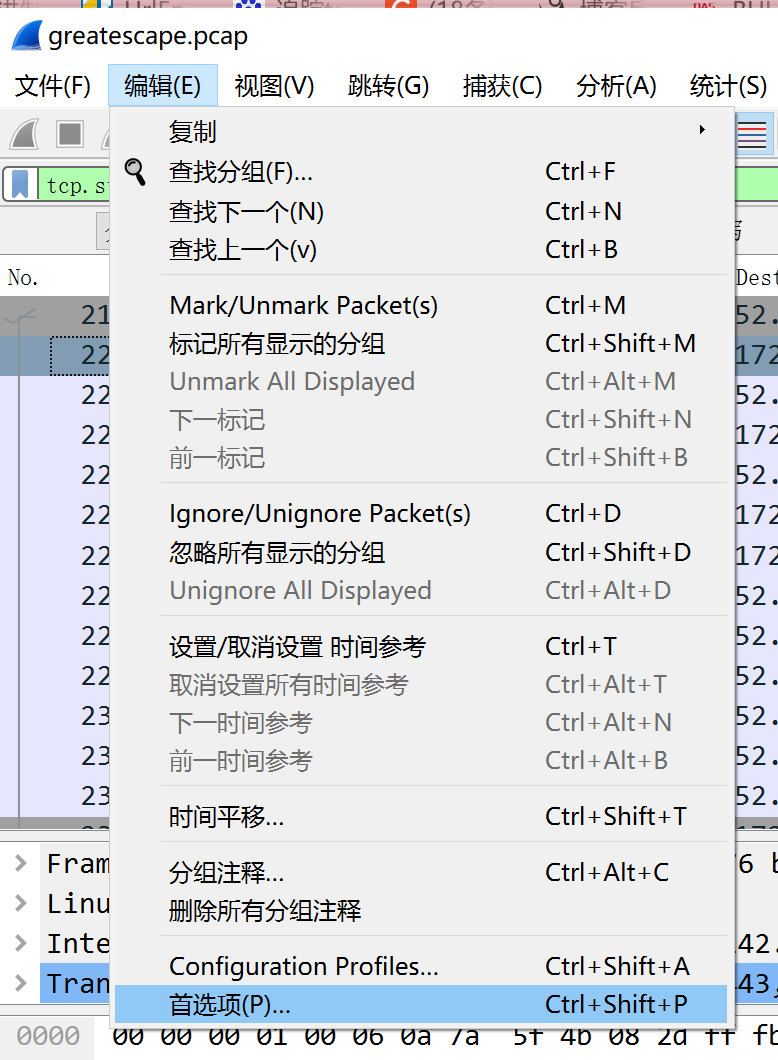

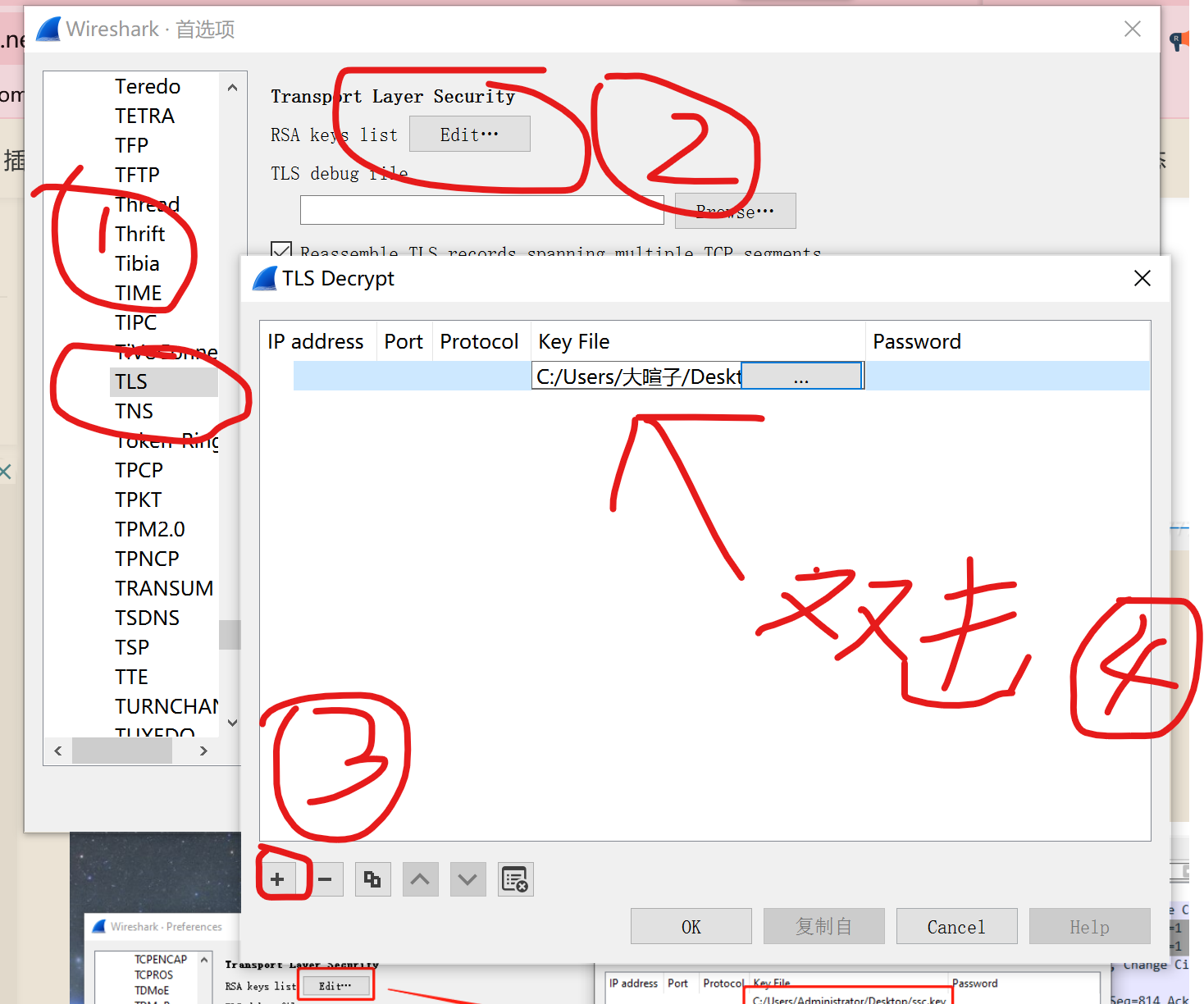

3.接着根据密钥解密TLS报文编辑->首选项->Protocols->TLS->Edit->+->找文件->OK->OK

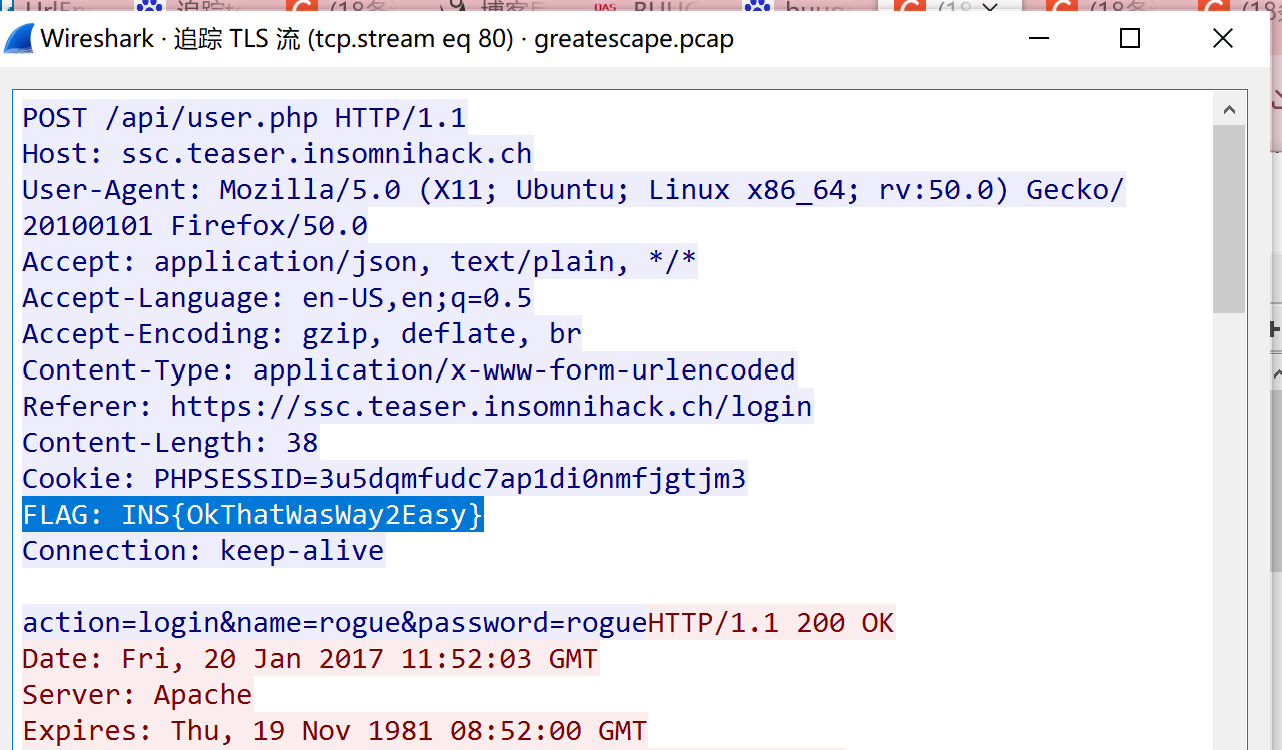

4.然后在tcp80流里追踪http流发现flag

flag{OkThatWasWay2Easy}

浙公网安备 33010602011771号

浙公网安备 33010602011771号