会员

众包

新闻

博问

闪存

赞助商

HarmonyOS

Chat2DB

所有博客

当前博客

我的博客

我的园子

账号设置

会员中心

简洁模式

...

退出登录

注册

登录

20199319范晓楠

博客园

首页

新随笔

联系

管理

订阅

03 2020 档案

《访问控制策略描述语言与策略冲突研究》阅读总结

摘要:摘要: 访问控制技术能够保证信息的完整性和机密性。介绍了五种主要的访问控制策略描述语言,分析了各自的 特点 及 适用环境 ;总结了访问控制策略冲突产生的 原因、类型、冲突检测以及冲突消解方法 ; 访问控制策略规范定义了访问控制策略描述语言的语法和语义,是保证访问控制机制得以正确实 施的基础。 五种代

阅读全文

posted @

2020-03-26 22:24

1993Fxn

阅读(624)

评论(0)

推荐(0)

20199319 2019-2020-2 《网络攻防实践》第四周作业

摘要:||| |: |: | |这个作业属于哪个课程|https://edu.cnblogs.com/campus/besti/19attackdefense| |这个作业的要求在哪里|https://edu.cnblogs.com/campus/besti/19attackdefense/homewor

阅读全文

posted @

2020-03-24 18:19

1993Fxn

阅读(391)

评论(0)

推荐(0)

20199319 2019-2020-2 《网络攻防实践》第三周作业

摘要:||| |: |: | |这个作业属于哪个课程|https://edu.cnblogs.com/campus/besti/19attackdefense| |这个作业的要求在哪里|https://edu.cnblogs.com/campus/besti/19attackdefense/homewor

阅读全文

posted @

2020-03-16 21:43

1993Fxn

阅读(490)

评论(0)

推荐(0)

《复杂网络环境下访问控制技术》读书笔记(4)

摘要:基于行为的访问控制 本章引入行为的概念,通过本章对基于行为的访问控制模型及其管理模型有了基本的了解,文章中还介绍了基于行为的多级安全访问控制模型,为后续研究提供了理论基础和方法。 一、应用场景分析 无论何时何地,只要需要就可以通过某种设备访问到所需的信息,复杂网络环境下多模式结构化文档的访问方式示例

阅读全文

posted @

2020-03-13 10:11

1993Fxn

阅读(1172)

评论(0)

推荐(0)

20199319 2019-2020-2 《网络攻防实践》第2周作业

摘要:||| |: |: | |这个作业属于哪个课程|https://edu.cnblogs.com/campus/besti/19attackdefense| |这个作业的要求在哪里|https://edu.cnblogs.com/campus/besti/19attackdefense/homewor

阅读全文

posted @

2020-03-09 19:56

1993Fxn

阅读(409)

评论(0)

推荐(0)

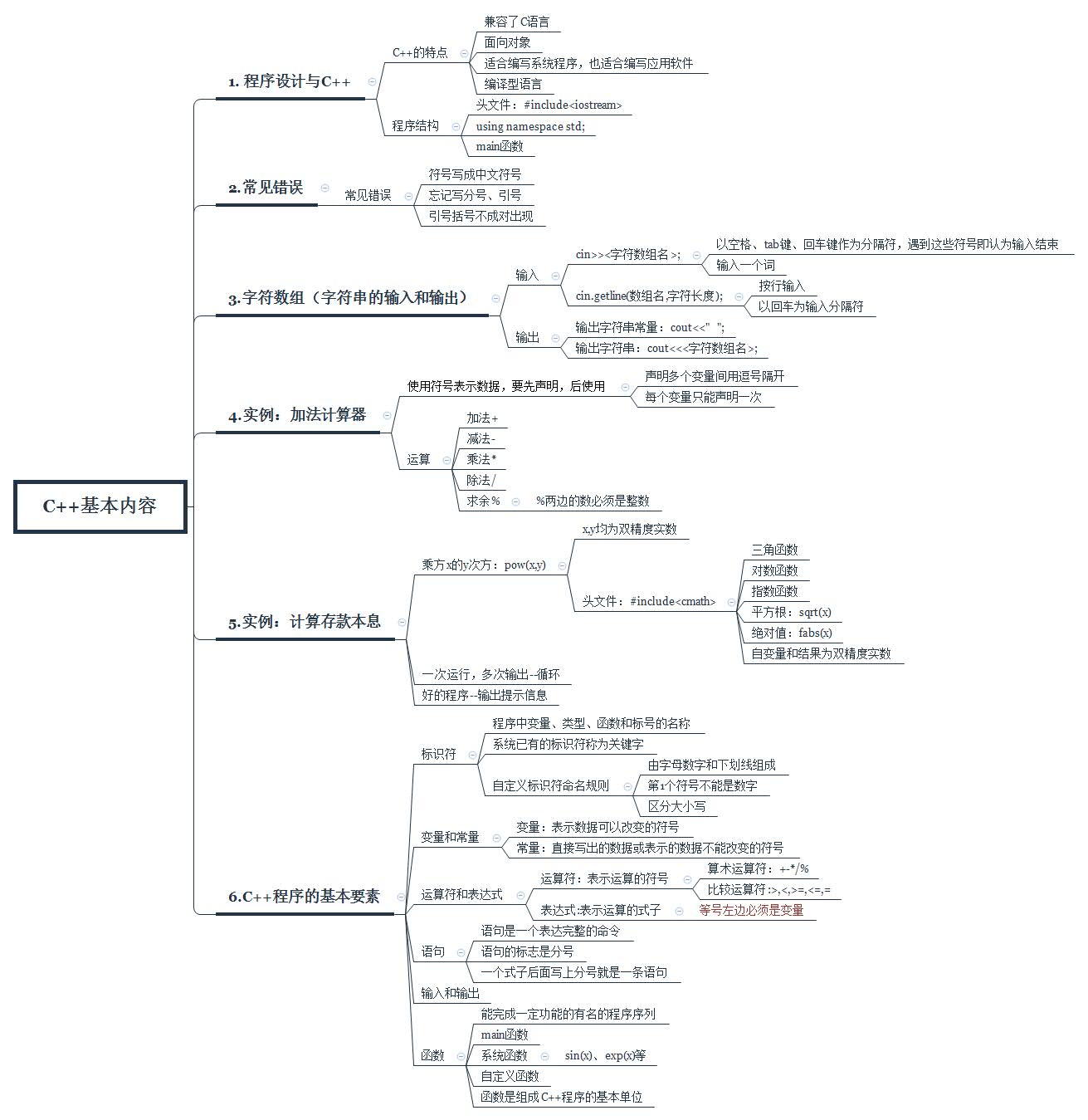

C++(1)

摘要:

阅读全文

posted @

2020-03-03 21:05

1993Fxn

阅读(71)

评论(0)

推荐(0)

20199319 2019-2020-2 《网络攻防实践》第1周作业

摘要:1.学习总结 通过黛蛇蠕虫应急响应事件建立对网络攻防技术的初步印象;并且回顾了黑客先驱者的艰辛;了解了网络攻防技术框架体系以及攻防技术中不可或缺的物理攻击与社会工程学。 1.黛蛇蠕虫 :2005年爆发,主要是利用微软 Windows操作系统在同年10月份爆出的 MSDTC服务MS05 051安全漏洞

阅读全文

posted @

2020-03-02 21:37

1993Fxn

阅读(235)

评论(0)

推荐(0)

公告