20199319 2019-2020-2 《网络攻防实践》第三周作业

| 这个作业属于哪个课程 | https://edu.cnblogs.com/campus/besti/19attackdefense |

| 这个作业的要求在哪里 | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10471 |

| 我在这个课程的目标是 | 学习并掌握网络攻防知识,能完成相关实践 |

| 这个作业在哪个具体方面帮助我实现目标 | 对网络攻防技术有了基础的了解并初步运用了一些工具 |

1.知识点梳理与总结

1、网络信息收集的内容

- 对于攻击者而言,会从目标的名称域入手,了解攻击目标的具体信息。

- 对于防御者而言,追查入侵者的身份、网络位置、所攻击的目标、采用的攻击方法等。

2、网络信息收集的方法: 网络踩点、网络扫描、网络查点

3、网络踩点:攻击者通过对目标进行有计划有步骤的信息收集,从而了解攻击目标的网络环境和信息安全状况,得到目标完整剖析图的技术过程。通常对目标的信息知之甚少,可直接使用社会工程学。技术手段如下:

- Web搜索与挖掘:利用Web搜索功能,对目标公开或意外泄露的信息进行挖掘。万维网、Google搜索引擎(Google Hacking)。

- 镜像Web站点工具:wget、Teleport Pro、Offline Explorer

- 元搜索引擎:将多个单一搜索引擎集成到一起的集合型搜索引擎。

- DNS和IP查询:通过公开的互联网基础信息服务,找出目标组织域名、IP以及地理位置之间的映射关系,以及注册的详细信息,同时可利用DNS服务获取到组织内部系统情况。

- WHOIS查询网站注册信息:whois baidu.com

- WHOIS查询工具:SamSpade、SuperScan

- 权威解答:由权威DNS服务器给出映射信息。

- 在用户端,使用nslookup或dig客户端程序,即可向DNS查询特定的域名映射IP地址。

- 运行nslookup程序后,执行“ls –d DOMAIN_NAME”,如果该DNS服务器配置存在缺陷,就可能通过区域传送获取大量内部网络主机名和IP地址对应信息。

- 网络拓扑侦察:找到潜在攻击目标的网络之后,通过网络拓扑侦查尝试确定网络的拓扑结构,和可能存在的网络访问路径。

- 路由跟踪工具:traceroute、tracert

- 命令:tracert+网址

- 基本原理:向目标主机发送UDP数据包,将数据包的TTL从1开始递增,每经过一跳路由转发,交换设备对TTL减1,一旦减到0就丢包,并向元IP发ICMPTime Exceeded应答消息,而数据包的目标端口往往设置一个不太可能的值,故目标主机会想源IP送回ICMP Destination Unreachable消息,表示端口不可达。这样traceroute程序就可以通过监听所有ICMP包,获取从源到目标主机路由路径上每个节点的IP地址。

- 防御:部署入侵检测系统或入侵防御系统。

![]()

4、网络扫描:探测目标网络,找出尽可能多的连接目标,然后进一步探测获取类型、存在的安全弱点等信息,为进一步攻击选择恰当目标和通道提供支持。类型如下:

- 主机扫描:找出网段内活跃主机。

- ping扫描(ping+ip地址),利用ICMP协议请求应答数据包。

- TCP协议:TCP ACK Ping,针对设置数据包过滤的网段,利用tcp三次握手;SYN Ping

- UDP Ping:需选择一个关闭的目的端口,依赖ICMP报文。

- 工具:nmap、fping、hping;Superscan、PingSweep

- 防御:360安全卫士、瑞星个人防火墙

- 端口扫描:找出主机上开放的网络服务。80端口,http协议;443端口,https协议;53端口,DNS协议。需进行两遍扫描探测,TCP端口扫描和UDP端口扫描。

- 其他:FIN扫描:项目表端口发送FIN数据包,端口开放则丢包,端口关闭则返回RST。

ACK扫描:对内部主机进行端口探测,能透过防火墙。

Null扫描:将所有标志位置0.

Xman扫描:FIN/URG/PUSH置1

TCP窗口扫描:根据反馈的RST数据包的TCP窗口大小差异判断端口是否开放。 - 系统类型探查:识别主机操作系统类型和开放网络服务类型,以选择不同渗透攻击代码及配置。

- 操作系统主动探测:nmap –O 网络服务主动探测:nmap –sV

- 协议栈指纹分析:分析数据包中的指纹信息,甄别目标主机所运行的操作系统。

- 漏洞扫描:找出主机/网络服务上所存在的安全漏洞,作为破解通道。

- Nessus:允许远程攻击者获得系统访问权或窃取信息的安全漏洞、错误配置、默认口令与弱口令、针对TCP/IP协议栈的拒绝服务漏洞。

5、网络查点:针对已知弱点,对识别出来的服务进行更具针对性的探查,以寻找真正可以攻击的入口以及攻击过程中可能需要的关键数据。

- 网络服务旗标抓取:限于采用明文传输协议的网络服务

- telnet+网址+端口号 netcat:nc –v+网址

- 网络服务查点

- FTP:明文传输,允许匿名,21端口

- RPC:默认安装且开放,111/32771端口,rpcinfo –p+地址;nmap –sS –sR+地址

- SMTP电子邮件发送协议中的两条特殊指令:VRFY,对合法用户的名字进行验证;EXPN,显示假名与邮件表的实际发送地址。

- Windows平台网络服务查点:

(1)net view /domain:列出Windows网络上的域和工作组

net view /domain:域名:列出指定域中搜有计算机列表

(2)nltest /delist:域名:查看域控制器

(3)nbtstat –A+地址:查看主机的NetBIOS名字表

2.实践内容

任务一

从google.com、g.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

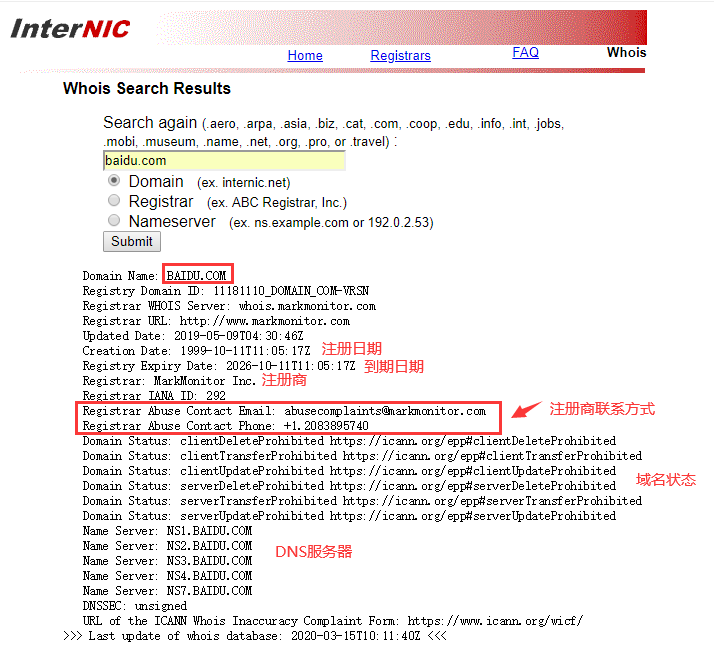

在InterNIC中对baidu.com进行查询,可以看到DNS注册人以及其他相关信息。

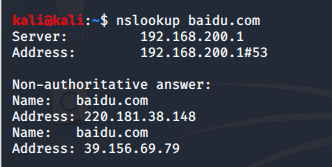

分别在windows和linux系统中查询了域名对应的IP地址-->【nslookup baidu.com】

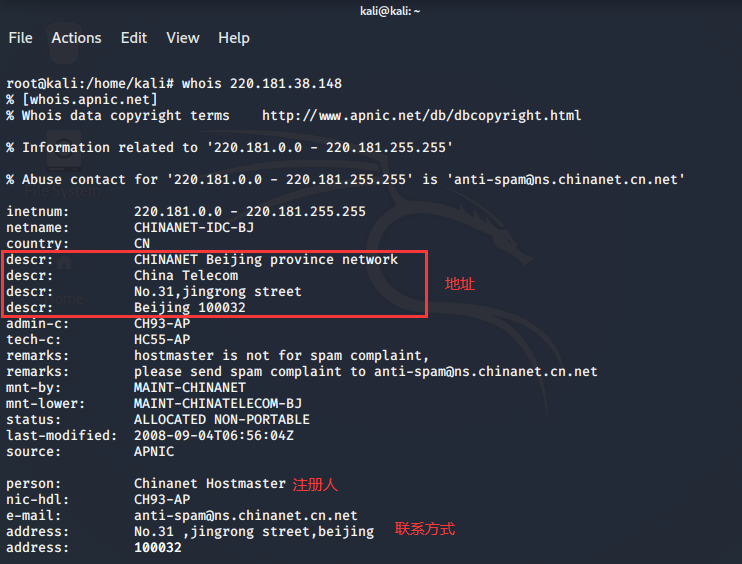

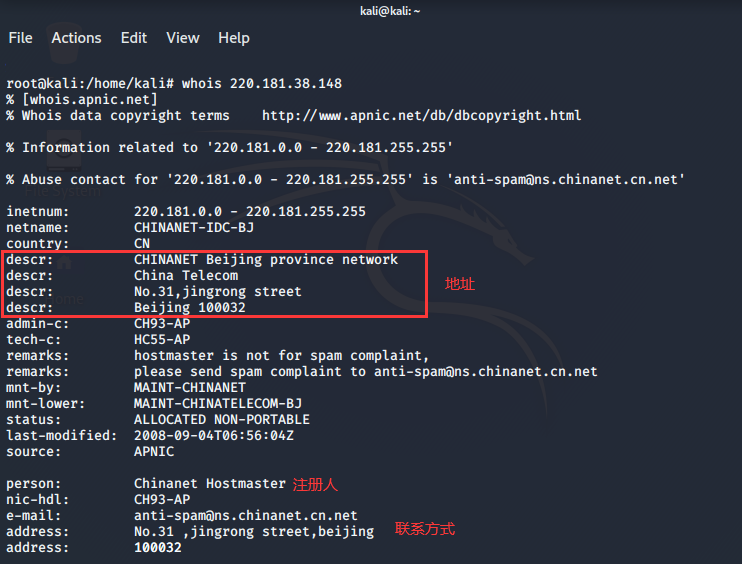

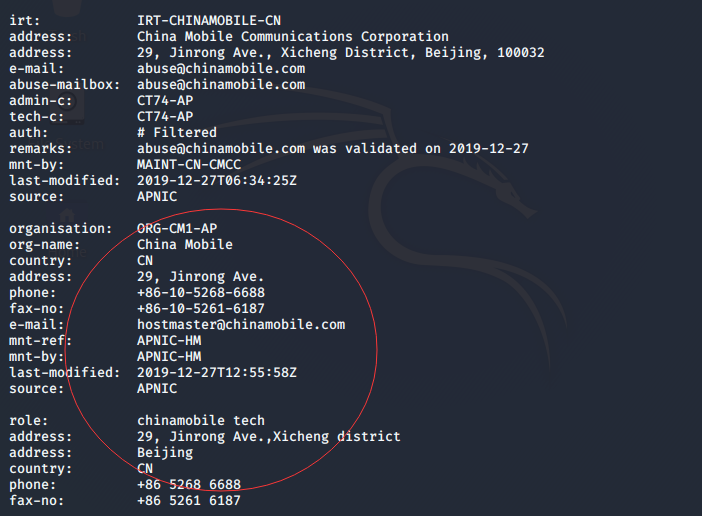

在kali中查询IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置-->【whois baidu.com】(root用户)

由于查到的地址有两个220.181.38.148和39.156.69.79,所以对两个地址均进行了查询。

任务二

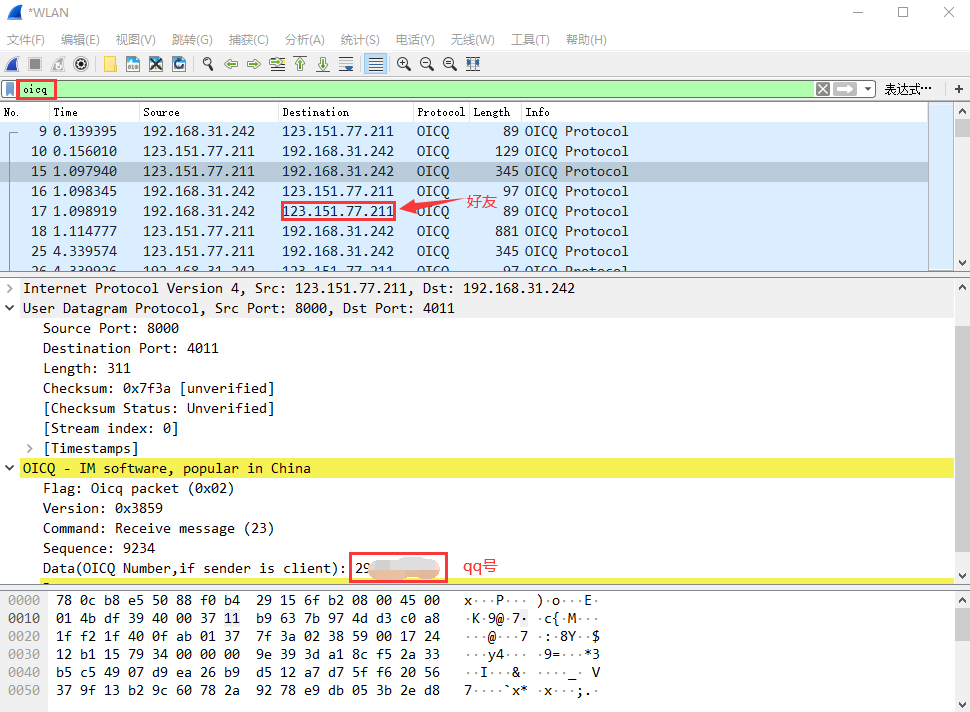

尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,把那个查询获取该好友所在的具体地理位置。

打开Wireshark,选择本地网卡,开始捕包。利用电脑QQ给好友打电话,结束捕包后,输入【oicq】进行过滤,查看结果获得好友的ip地址,人后查询ip地址的位置。捕获的包中还可以看到本人的qq号。

任务三 nmap

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

| nmap命令行选项 | 功能说明 | 发送数据 | 开放主机 | 关闭主机 |

| nmap -sP | 集合了ICMP/SYN/ACK/UDP Ping功能,nmap默认 | |||

| nmap -PE | ICMP Echo主机扫描 | ICMP Echo Request数据包 | ICMP Echo Reply数据包 | 无回应 |

| nmap -PS | TCP SYN 主机扫描 | 带SYN标志数据包 | 带SYN/ACk标志数据包或带RST标志数据包 | 无回应 |

| nmap -PA | TCP ACK 主机扫描 | 带ACK标志数据包 | 带RST标志数据包 | 无回应 |

| nmap -PU | UDP主机扫描 | UDP数据包 | ICMP Port Unreachable数据包 | 无回应 |

| nmap命令行选项 | 功能说明 |

| nmap -sT | TCP connect()连接 |

| nmap -sS | TCP SYN 扫描 |

| nmap -sF | FIN端口扫描 |

| nmap -sN | NULL端口扫描 |

| nmap -sA | ACK端口扫描 |

| nmap -sX | 圣诞树端口扫描 |

| nmap -sU | UDP端口扫描 |

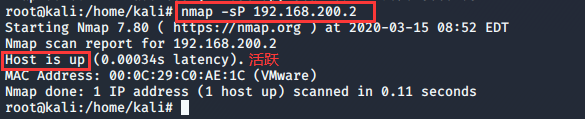

在kali中使用指令【nmap -sP 192.168.200.2】,发现提示Host is up说明靶机处于活跃状态。也可以用ping 192.168.200.2来查看。

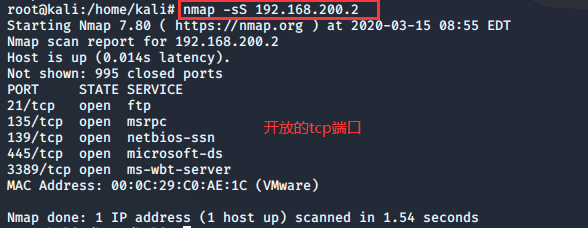

使用【nmap -sS 192.168.200.2】进行TCP SYN扫描,查看开放的TCP端口。

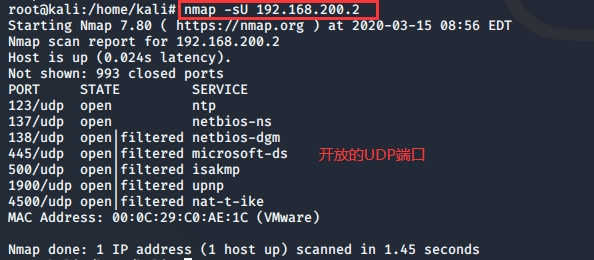

使用【nmap -sU 192.168.200.2】进行UDP端口扫描,查看开放的UDP端口。

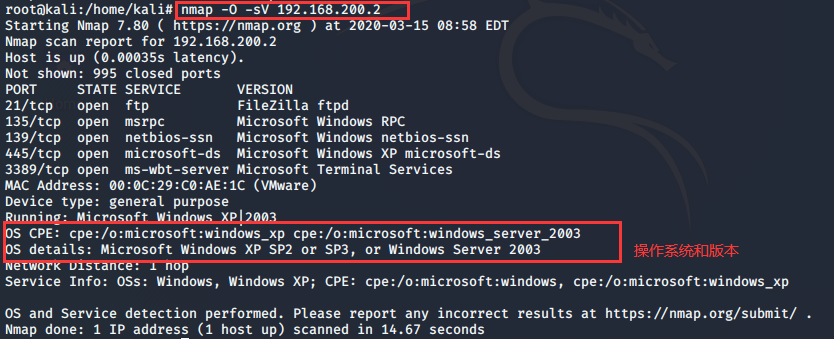

使用【nmap -O -sV 192.168.200.2】对操作系统类型和网络服务进行扫描,发现系统开放了ftp,RPC等服务以及可能的操作系统和版本。

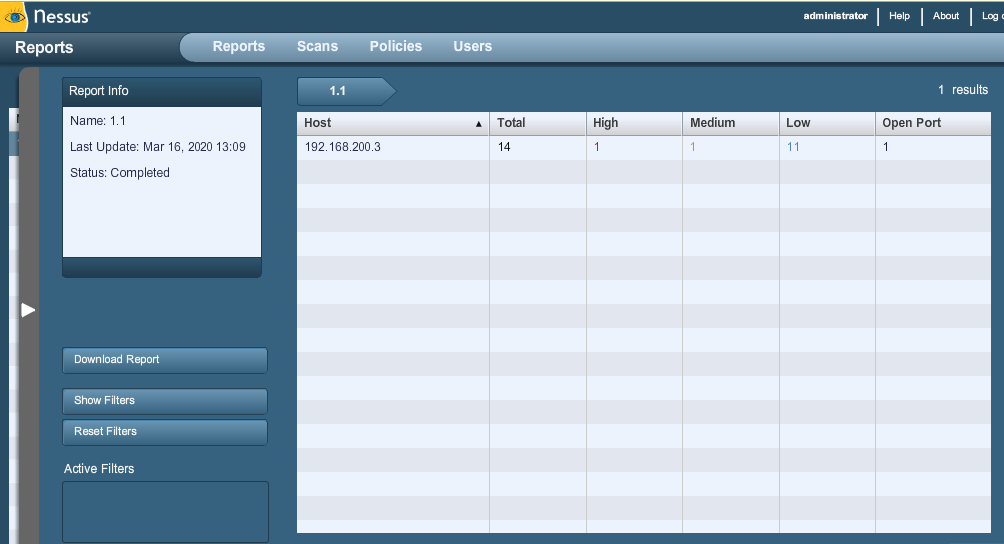

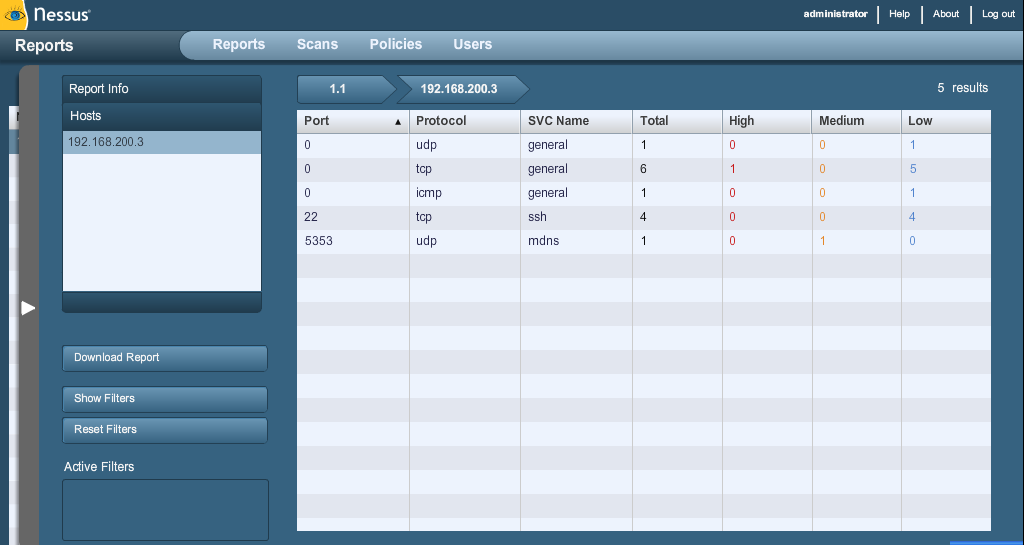

任务四 Nessus

使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

利用了WinXPAttacker虚拟机中的Nessus(在开始-所有程序-扫描工具中),提示不安全添加例外即可。用户名:administrator 密码:mima1234。

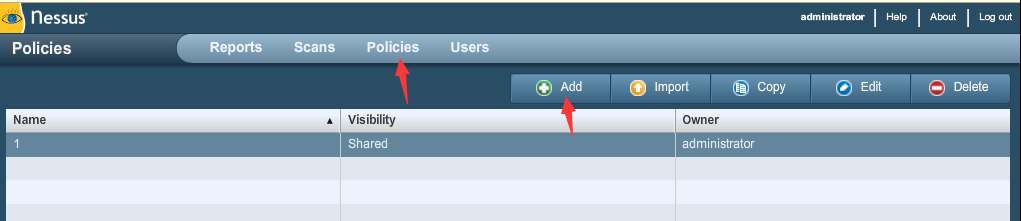

打开后首先添加一个扫描策略:Policies-->Add,选项就是默认的。

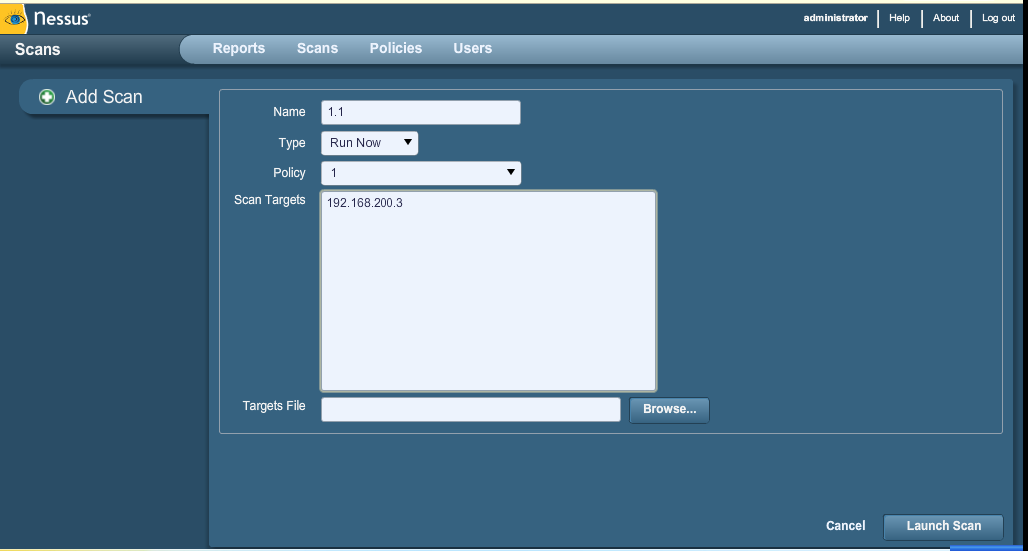

然后添加一个扫描:Scans-->Add,并开始扫描。

扫描结果如下:

任务五

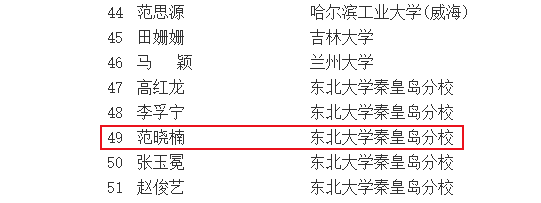

通过搜索引擎搜索自己在网上的足迹,并确认自己是否又隐私和信息泄漏问题。

在浏览器中搜索本人姓名,然后找到了20199319范晓楠在博客园中发布的博客,如下图所示:

继续浏览还找到了本人的高中的官网如下图所示:

链接打开是学校当年的高考名单,可以查到本人的高考去向,如下图所示:

综上:在网络使用过程中,要注意个人信息的保护,在设置网络昵称等方面尽量避免个人的真实信息。

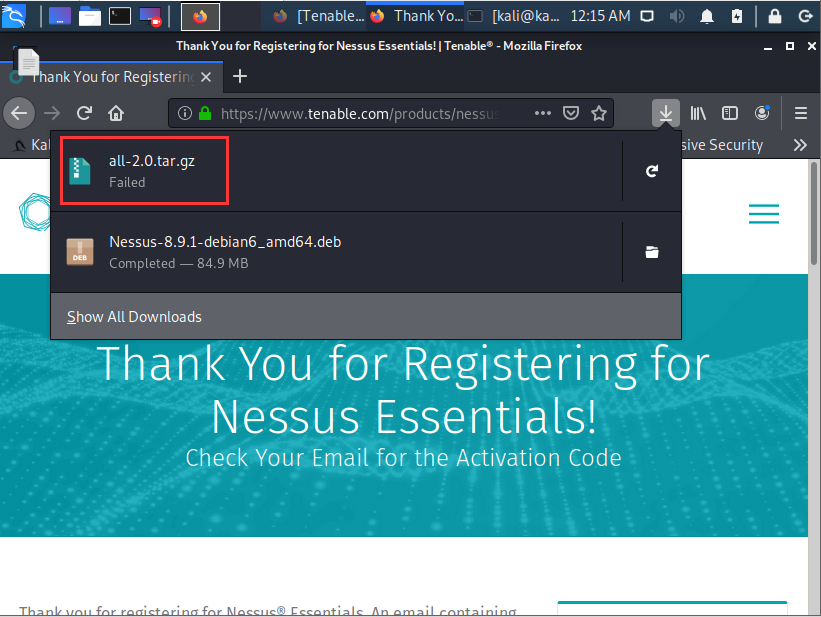

3.学习中遇到的问题及解决

- 1、在用kali进行nslookup和whois操作时,请求超时

尝试root仍然不行,重启后就可以了,也是万能重启了。 - 2、在kali中安装nessus时离线下载始终下不下来,多次尝试无果。

或许是网速原因,由于下载花费的时间过多,最后选用了winXP自带的nessus完成的本次实践,后续再进行尝试。

![]()

- 3、上周搭建好的环境,其他虚拟机都还正常,唯独win2kserver虚拟机ping不通了,也是忧伤!

查看了ip地址以及本地连接的配置都是对的,无奈又重新安装了。不知道遇到这种情况有没有其他好的解决办法...

4.总结

敏感或隐私信息不要随意发布,在必须提供隐私信息时选择可信任的网站。电脑要注意安装安全软件,经常对系统进行安全检查,及时修补漏洞。加强网络服务的安全配置,避免使用默认口令或弱口令,关掉不必要的网络服务。

参考资料

nessus的安装以及使用

Nessus使用笔记

wireshark抓包qq分析

扫描技术原理与应用

浙公网安备 33010602011771号

浙公网安备 33010602011771号