02 2020 档案

摘要:关于docker的部署,我这里不多说了 下面写一些最近经常用到的命令: docker下载镜像: docker pull 镜像名 docker查看已下载的所有镜像: docker images docker查看正在运行的容器: docker ps docker删除下载的镜像文件: docker rm

阅读全文

摘要:第4章-20 求矩阵各行元素之和 遇到一个麻烦的事情: 上面a,b输入,如果一起输入转int会报错,因为int只能一对一 但是明明我分开来int了,下面第十行还是报错说我的b是string字符,难不成b还把空格吃进去了? 参考一种聪明的算法: length, width = input().spli

阅读全文

摘要:第4章-19 矩阵运算 a=eval(input()) s=[] count=0 for i in range(a): b=input() s.append([int(i) for i in b.split()]) for m in range(a): for n in range(a): if m

阅读全文

摘要:最近需要使用docker,但是win10电脑的系统不是docker windows适用版本,没法在windows上安装 于是就上centos虚拟机里面装了一个docker docker pull文件的速度实在是够慢的,上网查询换了一个网易云的源 vi /etc/docker/daemon.json

阅读全文

摘要:第4章-18 猴子选大王 我的思路是两层循环,count计算如果取余等于3就从数组里面删除,一开始以为挺对的(代码如下): a=eval(input()) s=[] count=0 flag=0 for i in range(1,a+1): s.append(i) #print(s) while(f

阅读全文

摘要:随便注? 那么我就不客气了,先试试返回真值: ' or 1=1# 返回了所有查询内容,共三条,order by猜测字段长,发现为2,验证了一下: 日常操作: ' or 1=1 union select 1,table_name,3 from information_schema.tables# 匹配

阅读全文

摘要:题目(虽然是Warm up,但一点也不简单): 打开只有图片,源码里面提示了source.php 查看source.php: php代码里又提到了hint,去查看一下: 提示flag在如上图文件名里面 尝试用?file=ffffllllaaaagggg查看,返回false php代码只学过点入门,只

阅读全文

摘要:第4章-15 换硬币 挺难的,这里学到一个range的用法: 也就是说range函数能实现顺序和倒序,取决于step是正是负 count = 0 x = int(input()) a = x // 5 for m in range(a,0,-1): b = (x - (m * 5)) // 2 fo

阅读全文

摘要:先好好审题: 根目录下面有key.txt文件,我们需要想办法访问它 漏洞查询:https://www.anquanke.com/vul/id/1124864 漏洞细节: 1 DETAILS 2 3 The documentation of uWSGI states that the php-docr

阅读全文

摘要:第4章-12 求满足条件的斐波那契数 a=eval(input()) b=c=1 d=1 for i in range(a): c=b b=d d=b+c if d>a: print('{}'.format(d)) break 第4章-13 求误差小于输入值的e的近似值 a=eval(input()

阅读全文

摘要:题目(攻防世界): __construct和__destruct的魔术方法是默认执行的,我们可以忽视他们,__wake up执行以后会返回当前主页上,需要绕过,下面的正则匹配preg_match也需要绕过,flag在f14g.php里 绕过之后就需要传个var的值,值为base64编码以后的序列化

阅读全文

摘要:第4章-10 最大公约数和最小公倍数 m,n=map(int,input().split()) min=0 a=b=0 if m >n: min=m else: min=n for i in range(1,min+1): if m%i==0: if n%i==0: a=i b=(m/a)*n pr

阅读全文

摘要:最近做到序列化题目,但这方面的知识完全为空白 序列化与反序列化 序列化: 把一个对象转换为字符串 (序列化时默认执行__construct()构造参数) 表达式: $s_serialize=serialize($s); 例子: class Student { public $name = 'stud

阅读全文

摘要:如图,id的值必须满足上述表达式,才能返回想要的值 与运算,只要出现false,整个表达式返回false 看见后面的==就想尝试一下弱类型绕过,参考资料:https://www.cnblogs.com/Mrsm1th/p/6745532.html https://www.cnblogs.com/Re

阅读全文

摘要:第4章-8 求分数序列前N项和 a=eval(input()) b=2 c=1 d=0 count=0 for i in range(a): count+=b/c d=b b=b+c c=d print('%.2f'%(count)) 第4章-9 查询水果价格 print('[1] apple')

阅读全文

摘要:一个用来熟悉linux命令的游戏: Level0 告诉我们使用ssh连接网址,用户名和密码皆为bandit0。使用Xshell或者linux连接都可以 我使用的是Xshell5: Level0->Level1 当前目录下面有一个readme文件,查看 拿到下一道题的密码 Level1->Level2

阅读全文

摘要:1.使用文件包含漏洞和文件上传漏洞,来连接shell 文件包含漏洞详细的漏洞介绍:https://blog.csdn.net/Vansnc/article/details/82528395 文件包含函数加载的参数没有经过过滤或者严格的定义,可以被用户控制,包含其他恶意文件,导致了执行了非预期的代码

阅读全文

摘要:第4章-7 统计学生平均成绩与及格人数 a=eval(input()) b=list(map(int,input().split())) sum=sum(b) c=[i for i in b if i>=60] count=len(c) print('average = %.1f'%(sum/a))

阅读全文

摘要:接下来应该做到 第4章-6 输出前 n 个Fibonacci数 了 def fib(n): a,b = 0,1 for i in range(n+1): a,b = b,a+b return a n=int(input()) if(n>0): for i in range(0,n): print('

阅读全文

摘要:web7: 首先看见这道题,猜测flag在某页id上面,或者id是可以注入的。 先就是id爆破,用burpsuite抓了包,做了个0~9999的字典爆破id,发现自己猜测错了 那么就还是sql注入题了。 url里的id存在注入点,放sqlmap里面直接试。发现存在过滤,鉴于之前出题人的另一道题也是s

阅读全文

摘要:如图,看到这道题的时候发觉之前做过一个类似的手工注入: 不过这次手注会失败,后台过滤了sql语句里的一些东西,但我们并不知道过滤了什么 到这里我就基本上没辙了,不过查询了资料以后发现sqlmap可以对登录页面进行注入(一直以为sqlmap只能对url里的对象进行注入) 参考资料:https://x.

阅读全文

摘要:PHP在处理哈希字符串时, 会利用”!=”或”==”来对哈希值进行比较,它把每一个以”0E”开头的哈希值都解释为0,所以如果两个不同的密码经过哈希以后,其哈希值都是以”0E”开头的,那么PHP将会认为他们相同,都是0。 " "和"!=="即strict比较符,只有在类型相同时才相等。"=="和"!=

阅读全文

摘要:从 第4章-3 猴子吃桃问题 继续 1. a=eval(input()) def count(n): b=1 for i in range(n-1): b=(b+1)*2 return b print(count(a)) 2. 这道题让我们验证哥德巴赫猜想 没什么思路,参考了别人的代码: 思路:定义

阅读全文

摘要:最近做ctf题目总是被虐的死去活来 关于php文件包含漏洞的题目: 参考资料:https://blog.csdn.net/qq_42181428/article/details/87090539 常见文件包含函数 php中常见的文件包含函数有以下四种: include() require() inc

阅读全文

摘要:从 第3章-22 输出大写英文字母 开始 1. a=str(input()) b='' for i in a: if 'A'<=i<='Z' and i not in b: b=b+i if len(b)>0: print(b) else: print('Not Found') 2. a=eval(

阅读全文

摘要:自己手工注入的知识比较薄弱,这里就记录一下注入过程 题目: 1.登陆页面,使用sql万能密码可以登陆账号,但是flag不会自己跳出来,出题人是想让我们手工注入 常用万能密码: 'or'='or' admin admin'-- admin' or 4=4-- admin' or '1'='1'-- a

阅读全文

摘要:从 第3章-18 输出10个不重复的英文字母 继续 1. a=input() b='' c=a.replace(' ','') for i in c: if i not in b: b=b+i d=len(b) if d<10: print('not found') else: print(b) 2

阅读全文

摘要:竞争条件攻击属于文件上传漏洞的一种。 一些网站上传文件的逻辑是先允许上传文件,再检测文件中是否包含webshell的脚本,如果存在则删除webshell文件。 但是攻击者可以利用上传文件和删除文件的时间差来完成文件上传漏洞攻击。 攻击者可以上传类似代码hacker.php: <?php foputs

阅读全文

摘要:测试靶机:dvwa 浏览器开启代理,使用burpsuite拦截: 并将拦截到的内容发送到intruder进行暴力破解 右边的Add$和Clear$都是选择爆破范围的操作,一个是选择,一个是清除,这里只选择用户名和密码 爆破类型选择最后一项,可以加载两个字典针对性爆破 加载payload,这里就要用到

阅读全文

摘要:从 第3章-15 统计一行文本的单词个数 继续 1. s = input() count=0 for c in s: if c==' ': count=count+1 if c=='.': break print(count+1) 2. 字符串是没有下标的,所以C语言常用的冒泡法这里不能用 a=in

阅读全文

摘要:不知不觉一个星期过去了,继续从 第3章-12 求整数的位数及各位数字之和 开始做题 1. 我原来想用题目漏洞做题的,不过想想还是算了自己写个完整的: a=int(input()) b=len(str(a))-1 d=b+1 count=0 for i in range(0,d): c=a/(10**

阅读全文

摘要:从 第3章-8 字符串逆序 开始 1. n = str(input()) n1=n[::-1] print(n1) 2. 不是很好做这道题,自己还是C语言的思维,网上几乎也找不到什么答案 s = input() idx = s.find("#") s = s[:idx] ss = s[:idx] s

阅读全文

摘要:进入题目 题目提示上传文件,准备好一句话木马。 发现只能上传图片文件,那么再准备一个图片的一句话木马。上传。 浏览器开代理,使用burpsuite拦截,修改文件后缀名为php,否则无法连接 使用蚁剑连接 进后台查看flag文件

阅读全文

摘要:Web2 打开链接看见一张动图,猜测flag应该就在网页前端源码里面 没有问题 计算器 典型的修改前端代码题目,题目让你计算结果,但只能填写一位数字。 f12打开控制台,改代码maxlength web基础Get 先审计一下,她让你传个get内容:what,如果what等于flag那么打印flag的

阅读全文

摘要:昨天耽搁了一天,今天继续 从 第3章-5 字符转换 开始 1. a=input() b="" for i in a: if i >='0' and i <='9': b=b+iprint(int(b))#(写成b=i+b会有倒置输出的问题) 2. 知识点: python 列表统计元素频数、频率 描述

阅读全文

摘要:之前在打攻防世界的时候出现过类似的题目,这里再重温一下 (靶机一共低中高三个安全等级,这里只演示低中等级) (1)Security:low 根据提示让我们输入地址ping一下,之后返回以下内容,可以判断命令是在控制台中执行的 那么我们查看目录下有哪些文件,输入: 127.0.0.1 && ls 显示

阅读全文

摘要:从 第3章-1 3-1.大于身高的平均值 开始 1. 引入列表的概念 a=list(map(int,input().split())) b=sum(a) c=len(a) d=b/c for i in a: if(i>=d): print('%.0f'%(i),end=' ') 2. 题目本身有些复

阅读全文

摘要: 继续在PTA上编写Python的编程题。

从 第2章-11 求平方与倒数序列的部分和 开始

这道题要引入math函数

阅读全文

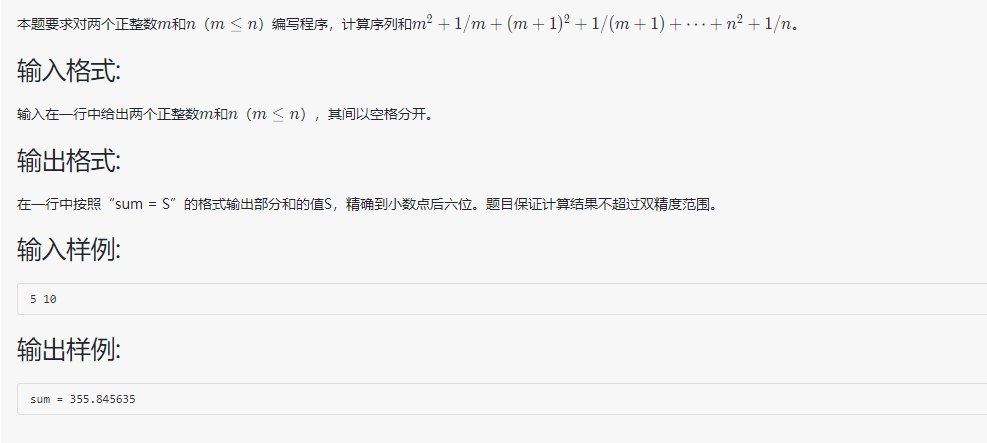

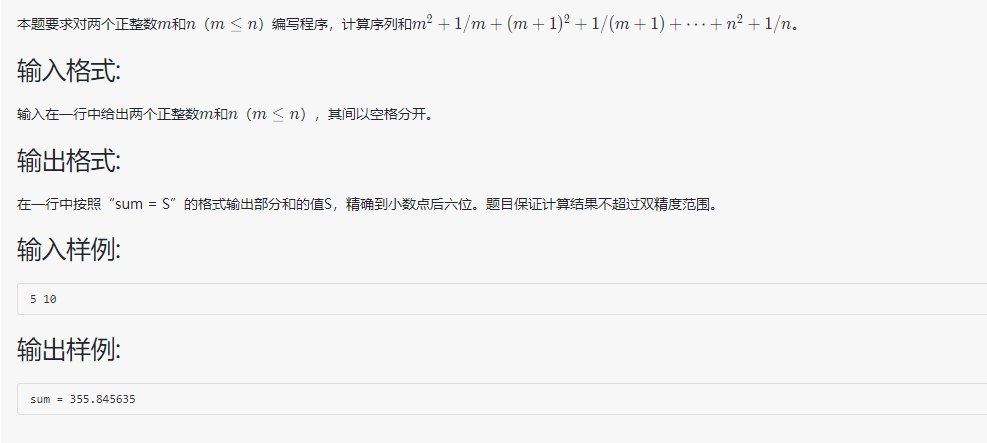

继续在PTA上编写Python的编程题。

从 第2章-11 求平方与倒数序列的部分和 开始

这道题要引入math函数

阅读全文

继续在PTA上编写Python的编程题。

从 第2章-11 求平方与倒数序列的部分和 开始

这道题要引入math函数

阅读全文

继续在PTA上编写Python的编程题。

从 第2章-11 求平方与倒数序列的部分和 开始

这道题要引入math函数

阅读全文

摘要:继续打靶机:当前靶机的安全级别:medium 第一步 上传一句话木马,这次没有之前那么顺利了,文件显示上传失败,被过滤。 点开右下角view source查看源码: 只允许上传image/jpeg格式的文件 第二步 使用burpsuite拦截并改包 burpsuite需要安装jar包才能在windo

阅读全文

摘要:继续在PTA上练习Python (从 第2章-5 求奇数分之一序列前N项和 开始) 1. x=int(input()) a=i=1 s=0 while(i<=x): s=s+1/a a=a+2 i=i+1 print('sum = %.6f' %(s)) 2. 求交错级数也考虑了很久,这里要引入fl

阅读全文

摘要:最近宅家里没事干,顺便把python给学了。教程和书看了一段时间,但是缺少练习的平台。 想起大一时候练习C语言的PTA平台,就拿来练手了。 (因为没有验证码无法提交题目,所以自己用pycharm来做题) 1. a=int(input()) b=int(input()) print(a+b) 2. a

阅读全文

摘要:简单的文件上传漏洞(靶机安全级别:low) 事先准备好一句话木马,密码为pass 上传一句话木马,显示上传路径(一般网站是不会显示路径的,这里靶机为了方便你测试漏洞,直接显示出了路径: ../../hackable/uploads/pass.php succesfully uploaded!) 我们

阅读全文

摘要:1. 使用dvwa靶机进行sql注入实战(注:当前靶机安全级别为low) 打开sql漏洞,发现输入不同的数字会返回不同的信息, 先尝试手工判断是否存在sql注入 一般sql注入语句像这样,我们构造的是后面两个单引号里面的内容 select * from users where userid='*'

阅读全文

摘要:刚刚入门的新手都需要一个可以用来练习的环境,但是dvwa的搭建需要相关环境,所以这里推荐大家在虚拟机上搭建owasp靶机,里面集成了dvwa靶机。 https://sourceforge.net/projects/owaspbwa/files/ 打开上面链接进入官网下载最新版压缩文件,下载完成后解压

阅读全文

浙公网安备 33010602011771号

浙公网安备 33010602011771号