随笔分类 - CTF

摘要: 在PHP7下面,允许我们使用($a)();这样的方法来执行动态函数,因此在左边括号里可以替换我们的函数名

关于不可见字符的利用,存在一些无法在浏览器和页面正常显示的字符,能够拿来取反得到正常的[a-Z]的字母

阅读全文

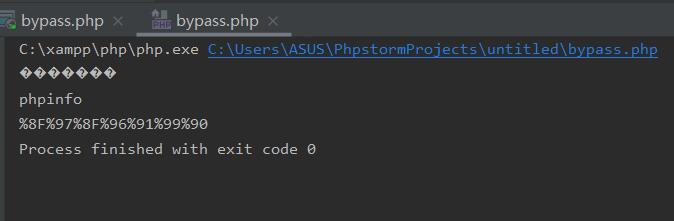

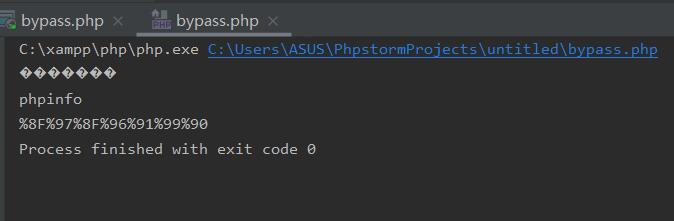

在PHP7下面,允许我们使用($a)();这样的方法来执行动态函数,因此在左边括号里可以替换我们的函数名

关于不可见字符的利用,存在一些无法在浏览器和页面正常显示的字符,能够拿来取反得到正常的[a-Z]的字母

阅读全文

在PHP7下面,允许我们使用($a)();这样的方法来执行动态函数,因此在左边括号里可以替换我们的函数名

关于不可见字符的利用,存在一些无法在浏览器和页面正常显示的字符,能够拿来取反得到正常的[a-Z]的字母

阅读全文

在PHP7下面,允许我们使用($a)();这样的方法来执行动态函数,因此在左边括号里可以替换我们的函数名

关于不可见字符的利用,存在一些无法在浏览器和页面正常显示的字符,能够拿来取反得到正常的[a-Z]的字母

阅读全文

摘要:题目过滤如下: 先查看当前目录下面有啥文件 参考了羽大佬的WP:https://blog.csdn.net/miuzzx/article/details/108415301 首先有几个PHP的函数: print_r() 函数用于打印变量,以更容易理解的形式展示localeconv():是一个编程语言

阅读全文

摘要:Web27 如图,下方有学生名单的下载链接 对照自己的身份证号码,中间缺的发现是出生年月 进入学生学籍信息查询系统,随便改个日期的身份证号码,抓包 抓包以后还是BP的爆破模块,只不过这次选择类型为date,下方要写好date的形式(yyyyMMdd),字母是特定表示的,不能替换成其他的 爆破从198

阅读全文

摘要:题目字典给我们了,访问网站以后要登陆,输入admin,密码123 BP拦截包查看: base64加密 然后可以写个脚本,转换一下字典,变成admin+字典的base64加密 import base64 import sys import io with open('aa.txt', 'r') as

阅读全文

摘要:Web 18 如图: 题目是小鸟的游戏,梦回小学 我想到今年1月份的Hgame ctf第一周出的题里面有一道蔡徐坤打砖块,打满分数以后得flag的题,貌似用的是接口做题 这道题当然也没头绪,参考了WP,唯一的线索在js文件里面 发现unicode 幺幺零点皮爱吃皮 = 110.php 访问得flag

阅读全文

摘要:之前没有碰到过类似的题目,因为做的都是难的题 1.什么是phps源码泄露? 参考:https://blog.csdn.net/ChenZIDu/article/details/101146157?ops_request_misc=%257B%2522request%255Fid%2522%253A%

阅读全文

摘要:本身很简单的题,拿来水博客 burp抓包,因为会跳转直接查阅结束 抓包以后看见sec3rt.php访问 过滤了input等伪协议,但是还能去使用伪协议读取文件,直接访问flag.php是不会显示的,因为flag被定义成了一个函数,只有源码才能看见 读取base64加密的网页源码 解密以后得flag

阅读全文

摘要:一、前置准备 1.先在虚拟机安装phpstudy,建议安装2016的老版phpstudy,因为设置安全狗的时候更加方便 2.启动phpstudy,将服务设置为系统服务,方便查找名称 3.下载安全狗Apache版,启动会让设置apache目录和服务名称,名称填上面的服务名 4.在WWW目录下布置网页

阅读全文

摘要:###旨在解决渗透测试中遇到的各种疑难问题### 测试目标分类: WEB,APP,PC,SERVER等 APP: 1.利用抓包分析APP数据包 2.利用反编译逆向APP分析 1.信息收集 #端口 www.xiaodi8.com www.xiaodi8.com:8080 真实: http://xxxx

阅读全文

摘要:文件绕过题目存在于uplaod-labs第四关 用docker搭建upload-labs很容易,但是要注意两点: 1.需要docker进入容器在upload-labs目录下新建upload文件夹; 2.需要给upload文件夹赋予读写执行的权限(777) 禁止大小写绕过、偏僻文件名后缀绕过 于是这里

阅读全文

摘要:今天去看社团大佬总结了一遍PHP序列化/反序列化,学了点新知识,也冒出一些问题 关于PHP序列化的方法,参考我的另一篇博客: PHP实战总结3:https://www.cnblogs.com/echoDetected/p/12527895.html 序列化是怎么造成读取文件内容的? 1.相关PHP魔

阅读全文

摘要:游戏过关 PS:一开始参考错exp,导致思路混乱 先查找中文,定位到显示flag语句 向上翻找,找到函数入口 下方显示跳转地址,跳转 继续跳转 可以看到已经进入了循环,源程序执行需要判断8盏灯是否亮着 和EEF66C地址上方的JNZ对应 那我们直接在判断完之后跳转到显示flag语句,修改JMP地址,

阅读全文

摘要:easy_vb 判断有无加壳 显示VB,无壳 OllyDbg打开,查看unicode中文字符注释,发现flag 或者用英文原版OD,search for注释字符ALL REFERENCED TEXT,也能找到flag,但是是大写 最后拿去IDA确认,flag的确是大写 easy_re 显示什么都没找

阅读全文

摘要:入门逆向 用的是PEiD,查看exe程序的首字节 下拉查看入栈,发现有66H,66H相当于十进制的102,字符小写a从97开始,102为小写字符f,继续查看字符,就是全部的flag 由于查看的不方便,建议使用工具ida打开(以PE格式打开,不用选择exe,虽然exe隶属于PE的一种,但是打开方式中的

阅读全文

摘要:接着2来进行渗透 拓扑: 上次渗透完win7,并进行了提权 继续运行payload,使得win7防火墙能允许我们远程登录 之前要开启3389端口,如果没有开启也可以使用蚁剑开启,命令: REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "

阅读全文

摘要:不急先扫下目录,等会猜文件上传目录。猜测在upload目录下 文件上传,第一步是绕过前端过滤 最简单的方法就是上传图片马,之后bp改文件后缀 后端也存在过滤,那么就试试%00截断,上传成功,但是还有内容检测,普通php一句话不能用,特殊的一句话蚁剑也不能成功解析截断后的文件 . 试试其他生僻一句话后

阅读全文

摘要:拓扑图: phpmyadmin弱口令 接着上次,此次渗透目标为phpadmin,依然是弱密码root,登陆管理界面 执行以下SQL语句(不能放一起执行): set global general_log=on;# 开启日志 set global general_log_file='C:/phpstud

阅读全文

摘要:关于域渗透 靶机是红日安全团队提供的,具体配置要求:https://www.freebuf.com/column/230476.html 下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/ 首先拓扑图如下: 靶机登陆密码都为hongrisec

阅读全文

摘要:Easy Calc 之前RCTF在这个基础上出过一个更难的题,这次暂时先来解决原题 网页上有个计算器,可以计算数字算法 查看源码: 有WAF 注意到这里有个calc.php访问: 源码有过滤,这里的话num只能输入数字,字母无法输入 补充知识: 正则匹配:/m 表示多行匹配 PHP字符串解析特性绕过

阅读全文

摘要:之前有幸遇到过java类的web题,但是没有学过java,也没有必要将java的知识点全部学会 于是乎来刷刷java web Easy Java 题目是登陆页面,查看源码,发现一个连接,跳转到帮助文档 之后构造连接访问,发现是java语句,帮助文档不存在 补充知识点: JAVA WEB目录结构 WE

阅读全文

浙公网安备 33010602011771号

浙公网安备 33010602011771号