5、脆弱性识别--识别内容

脆弱性是资产本身存在的,如果没有被相应威胁利用,单纯的脆弱性本身不会对资产造成影响。即,威胁总是要利用资产的脆弱性才能造成危害。

脆弱性识别可以以资产为核心,针对每一项需要保护的资产,识别可能被威胁利用的弱点,并对脆弱性的严重程度进行评估。也可以从物理,网络,系统,应用等层次进行设备,然后与资产,威胁对应起来。

脆弱性识别的依据可以是国际或国家安全标准,也可以是行业规范应用流程的安全要求。

对不同环境中的相同弱点,其脆弱性严重程度是不同的。

脆弱性识别所采用的方法主要有:问卷调查、工具检测、人工核查、文档查阅、渗透测试等。

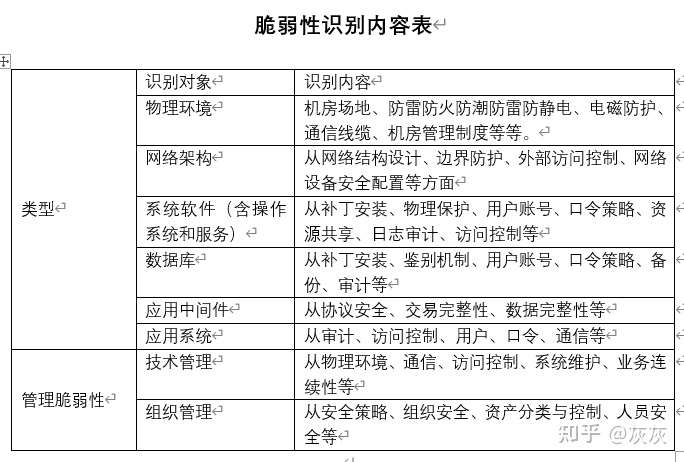

脆弱性识别主要从技术和管理两方面进行,技术设计物理层、网络层、系统层、应用层等各个层面,管理脆弱性可分为技术管理脆弱性和组织管理脆弱性两方面。

对不同识别对象,其脆弱性识别具体要求可参照等级保护相关标准《GB /T 22239-2020》,也可参考相对应标准实施,如

物理脆弱性《GB/T 9361-XXXX(计算机场地安全要求)》

操作系统、数据库《GB 17859-XXXX (计算机信息系统安全保护等级划分准则)》

管理脆弱性《GB/T 19716-XXXX(信息安全管理实用规则)》

默默滴、低调滴、前行!

QQ:1226741439