Wireshark文件导出姿势

Wireshark 文件导出姿势

在流量分析工作中,常捕获到可疑流量,这些流量中可能含有可疑文件。这时候学会使用wireshark将流量中的文件对象导出,对于研判这会非常有用。

导出HTTP流量文件

wireshark自动识别导出。

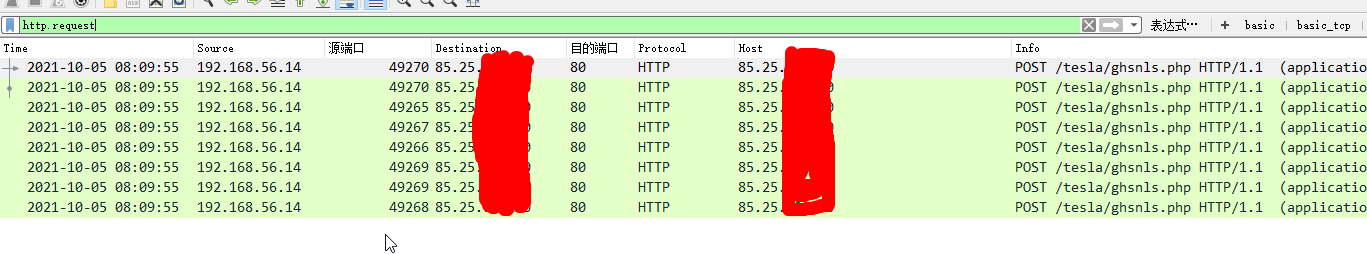

1、观察流量:在 Wireshark 中打开pcap文件,并在过滤栏输入http.request,说明可以导出ghsnls.php这个文件。如图:

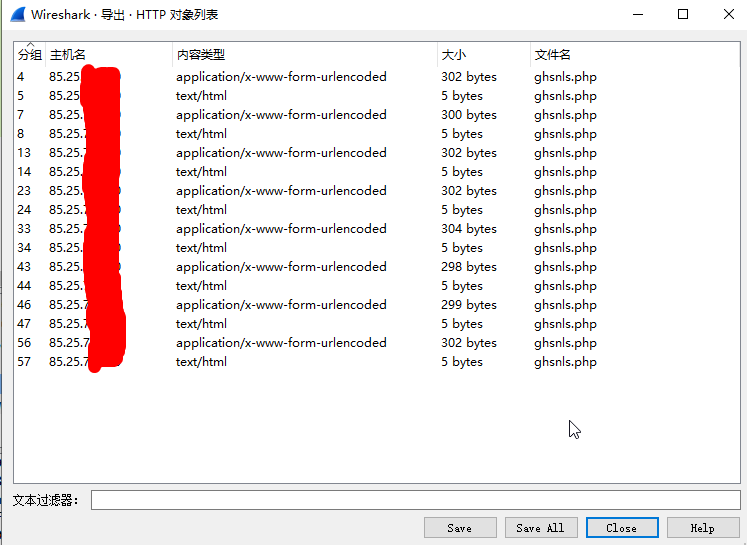

2、【文件】-【导出对象】,wirsheark能自动识别可导出的文件,包括DICOM通信、HTTP通信、SMB通信、TFTP通信等传输的文件。

3、选中想要导出的文件,点击【sava】,保存为对应的文件类型就可以了。

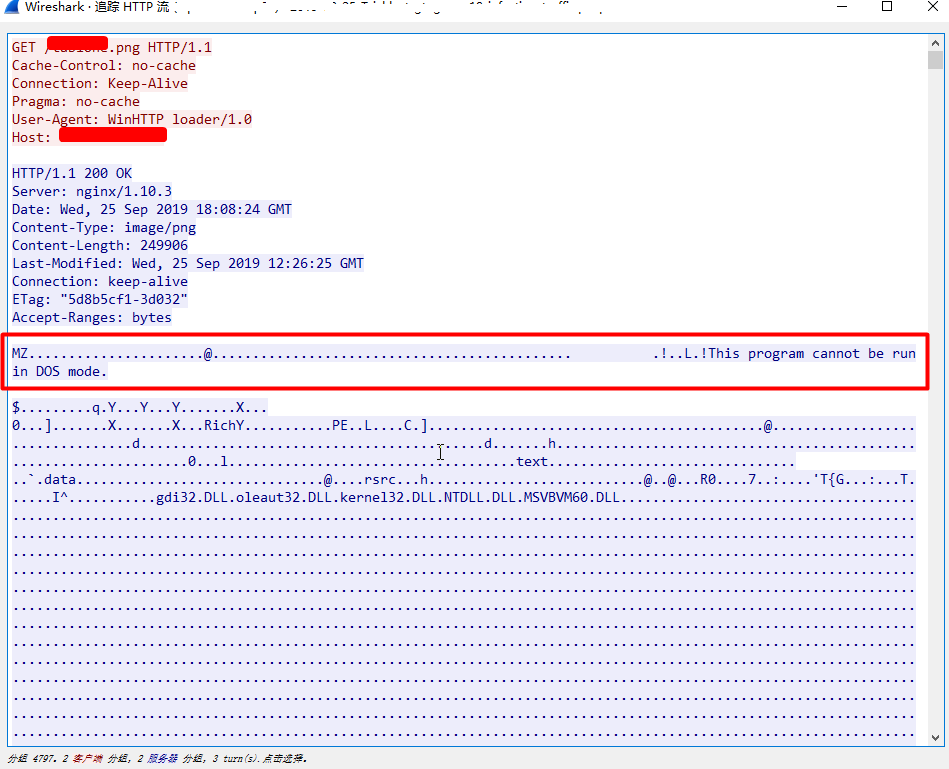

4、值得注意的是,HTTP 对象列表中的内容类型显示了服务器如何在其 HTTP 响应标头中识别文件。在某些情况下,恶意文件被有意标记为不同类型的文件,以避免被检测到。

FTP导出二进制文件

直接采用保存16进制来导出pcap流量中的文件对象。

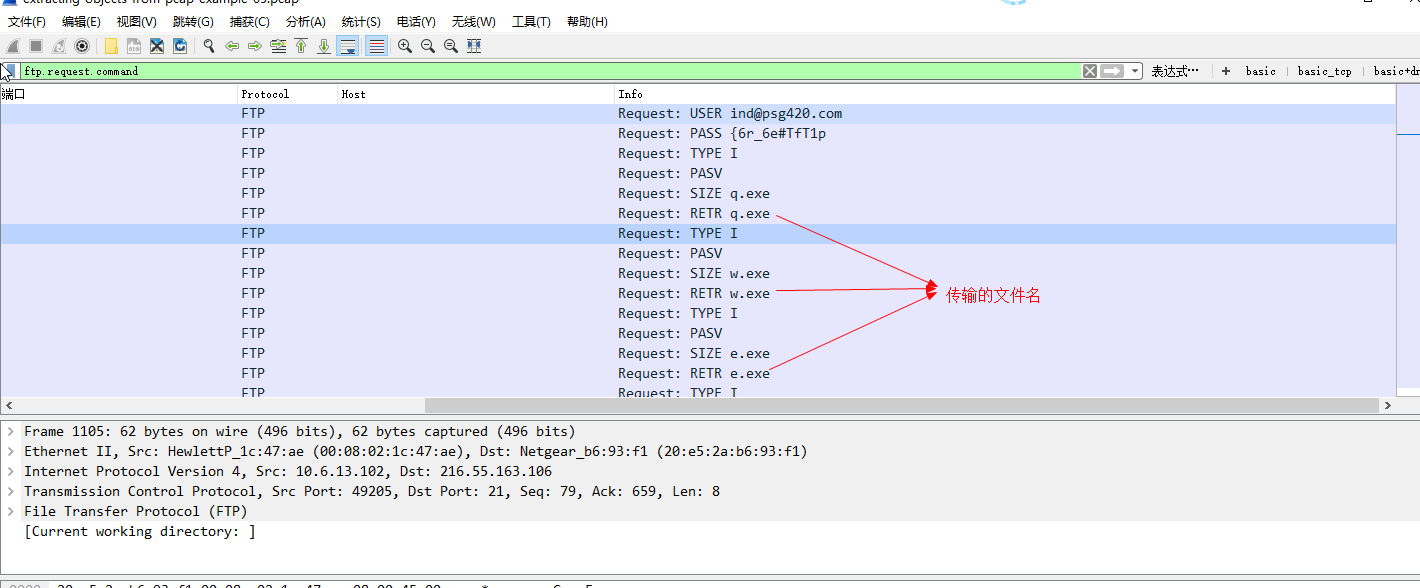

1、观察流量:在 Wireshark 中打开pcap文件,并在过滤栏输入ftp.request.command,可以看到ftp协议执行的命令,RETR和STOR命令是FTP协议中的下载和上传命令。图例说明就源地从目的地址下载q.exe、w.exe、e.exe。

2、在过滤栏输入ftp-data,使用的命令筛选ftp数据通道。

3、右键打开菜单【追踪流】-【tcp流】。

4、tcp流看出这是一个Windows系统可执行的文件。

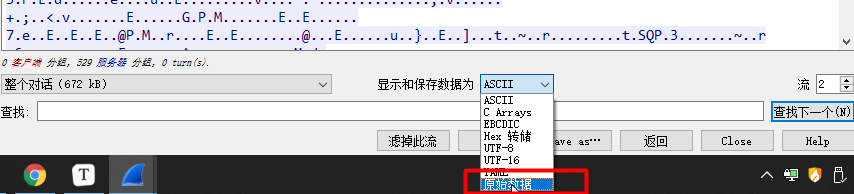

5、窗口下方,将“显示和保存数据为”更改为“原始数据”。

6、点击【sava as】,保存为对应的文件类型,如q.exe。

7、在实际情况中,恶意文件为了躲避检测,常常会在在文件头或者文件尾部添加混淆字节,所以在导出的时候要注意判断文件类型,也可以借助winhex工具来分析,还原文件真实样貌。

常见文件头

文件头是直接位于文件中的一段数据,是文件的一部分,可以用来判断文件类型。

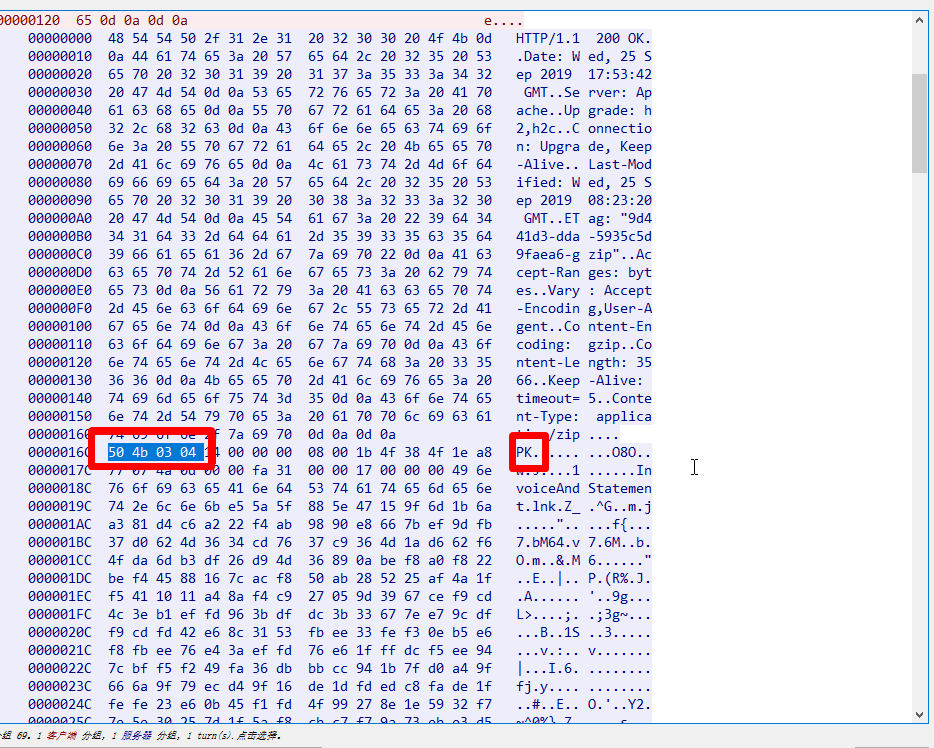

1、zip压缩文件,头16进制504B0304,对应ASCII为PK

2、Windows可执行文件

浙公网安备 33010602011771号

浙公网安备 33010602011771号