深圳某水政执法内网struts2高危漏洞

Struts2 远程命令执行(已通告修复)

漏洞等级:

高危

漏洞位置:

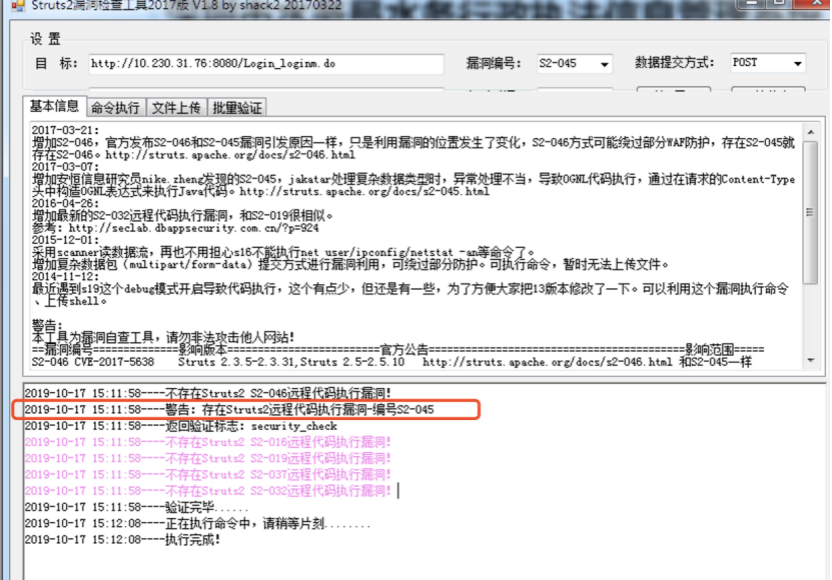

http://10.ip.he.xie::8080/Login_loginm.do

漏洞描述:

Struts 2是在struts 和WebWork的技术基础上进行了合并的全新的框架。Struts2漏洞类型分为两种,一种是使用缩写的导航参数前缀时的远程代码执行漏洞,另一种是使用缩写的重定向参数前缀时的开放式重定向漏洞,Struts2远程命令执行,属于高危安全漏洞,可使黑客取得网站服务器的权限。这里我们重点描述相关远程命令执行漏洞。Struts2的DefaultActionMapper支持一种方法,可以使用”action:”, “redirect:” , “redirectAction:”对输入信息进行处理,从而改变前缀参数,这样操作的目的是方便表单中的操作。在2.3.15.1版本以前的struts2中,没有对”action:”, “redirect:” , “redirectAction:”等进行处理,导致ongl表达式可以被执行,如s2-020的漏洞中,利用ognl的class.xx这种方式来遍历属性。

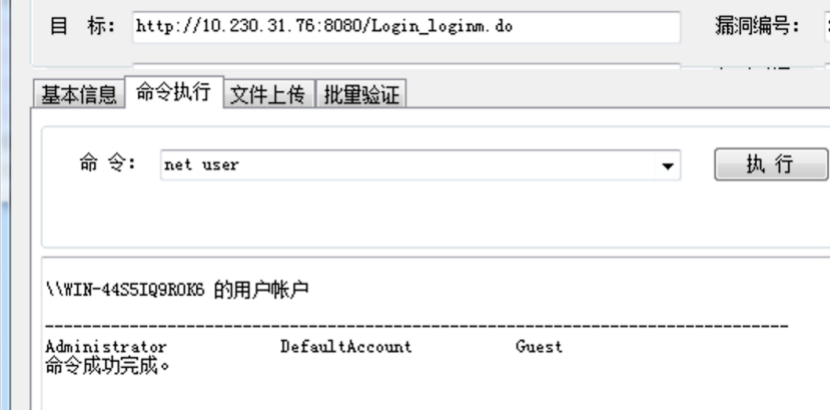

漏洞验证:

通过数据库用户名表

解密出zhaoy/123用户,可登陆系统后台

修复建议:

升级Struts2到最新版本,下载地址http://struts.apache.org/

浙公网安备 33010602011771号

浙公网安备 33010602011771号