20211908 孟向前 2021-2022-2 《网络攻防实践》第一周作业

实践一 网络攻防环境的搭建

1、实验目的:搭建网络攻防环境。

网络攻防注重理论和实践相结合,在理解原理后需要合适的实验环境进行练习,本次实践借助虚拟机搭建了一个网络攻防实验环境。

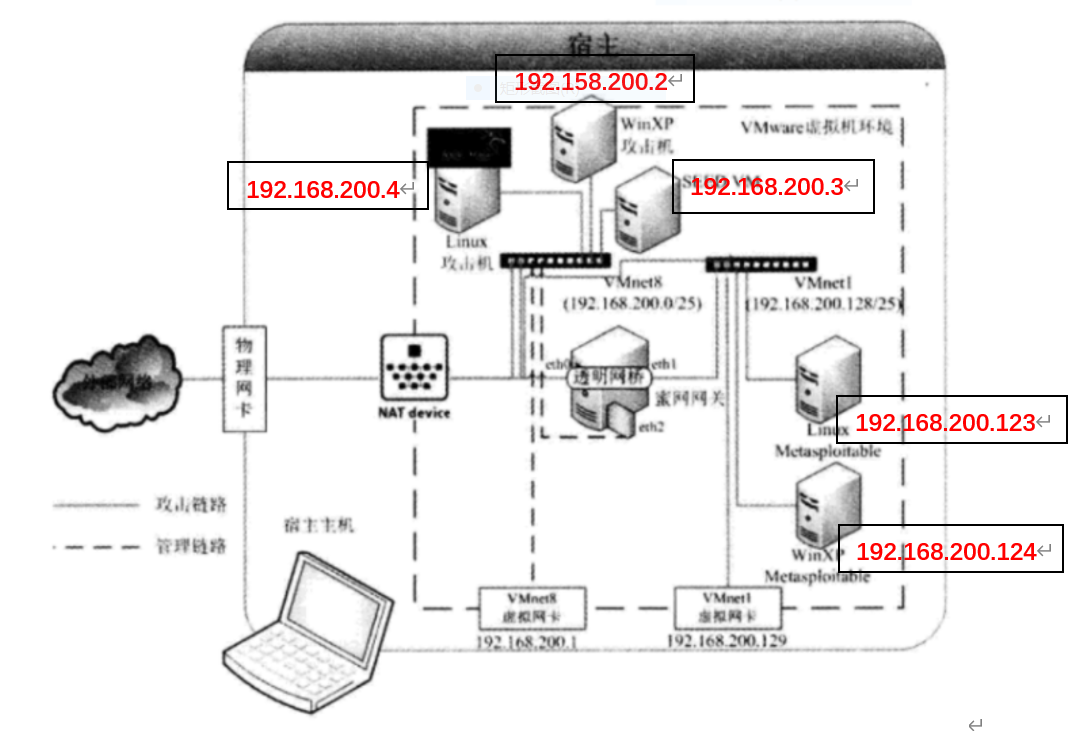

攻击机是发起网络攻击的主机;靶机是被攻击的主机。

攻击机:Kali,WinXPattacker,SEEDUbuntu

靶机:Metasploitable_ubuntu,Win2kServer_SP0_target,

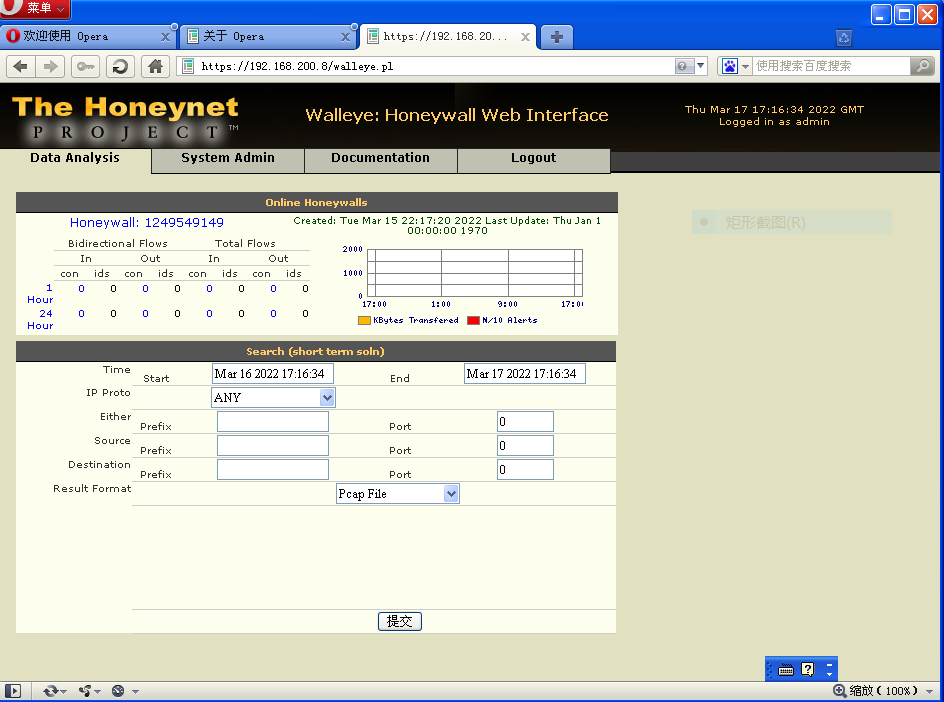

蜜罐(Honeypot):诱捕攻击者的一个陷阱。

蜜网(Honeynet):采用了技术的Honeypot,把蜜罐主机放置在防火墙的后面,所有进出网络的数据都会通过这里,并可以控制和捕获这些数据,这种网络诱骗环境称为蜜网(Honeynet)。

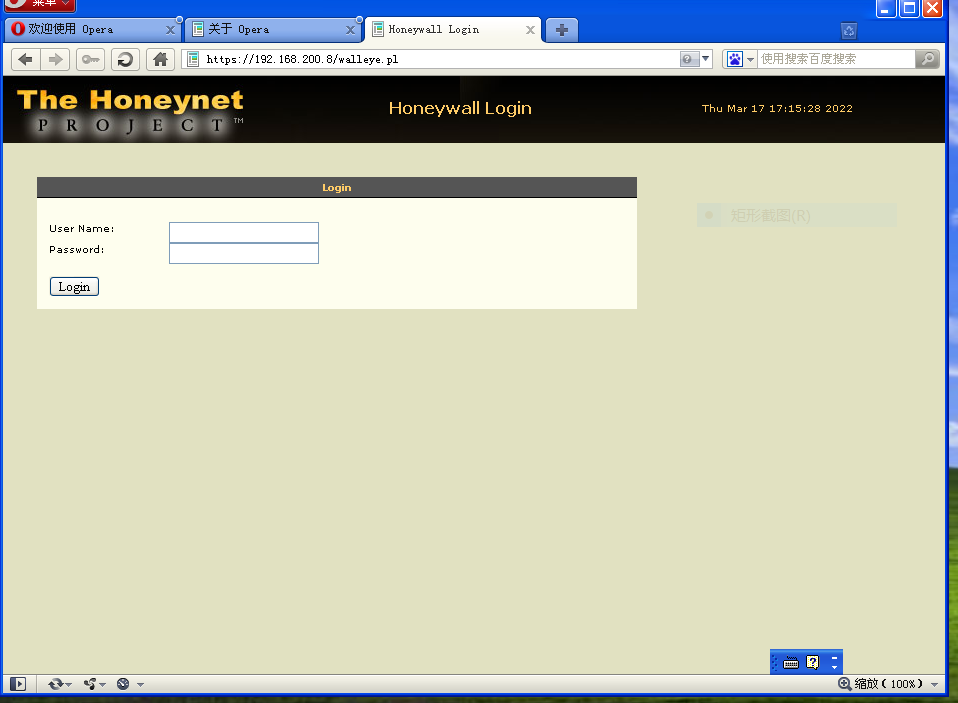

蜜网网关(Honey Wall):蜜网提供的一个做为透明网关的攻击行为捕获与分析平台。

2、网络攻防拓扑结构图

3、攻防环境搭建过程

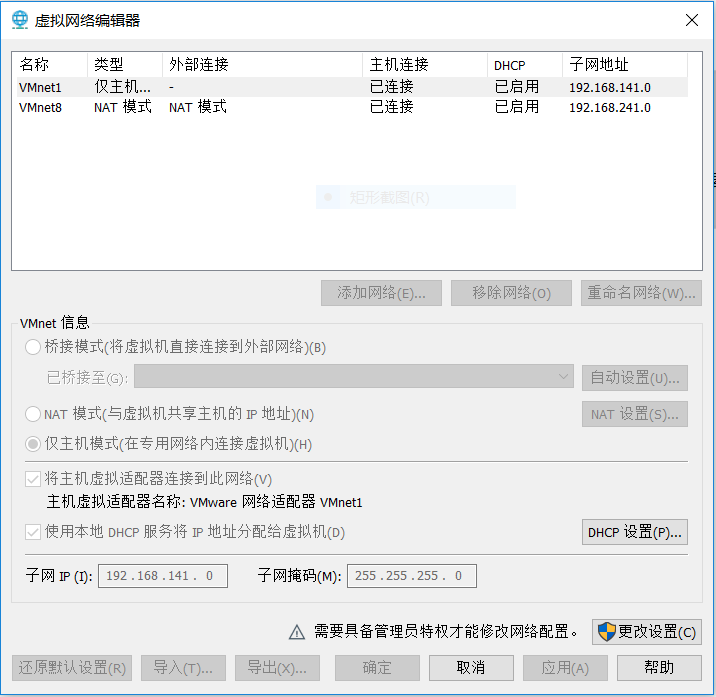

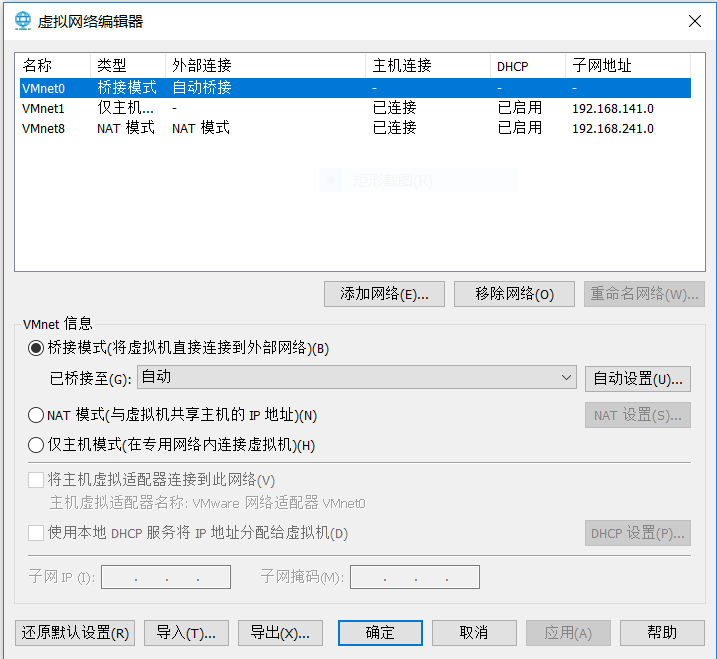

打开VMWare Workstation,找到虚拟网络编辑器并打开,

点击更改设置,

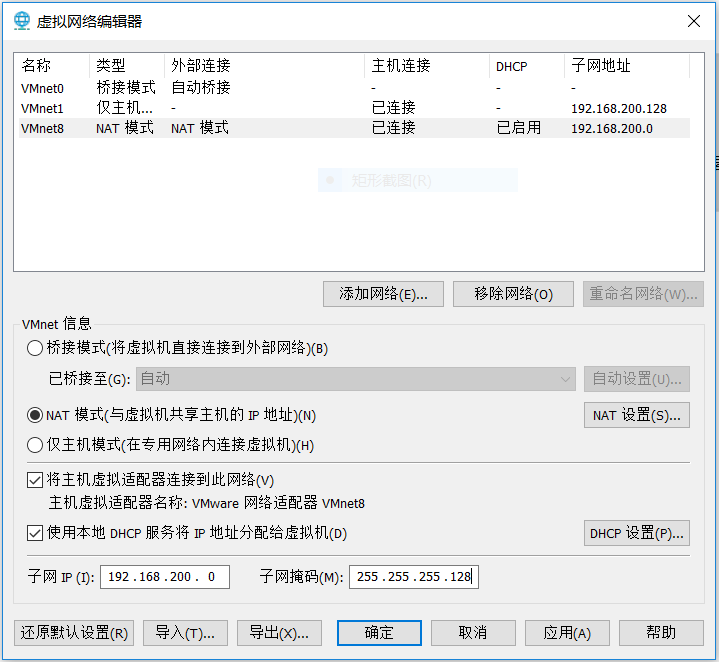

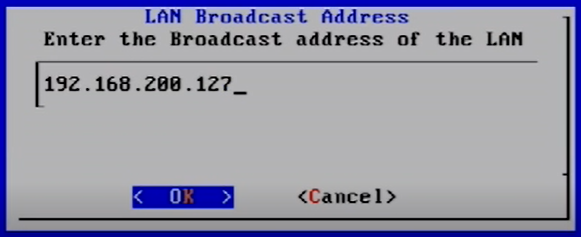

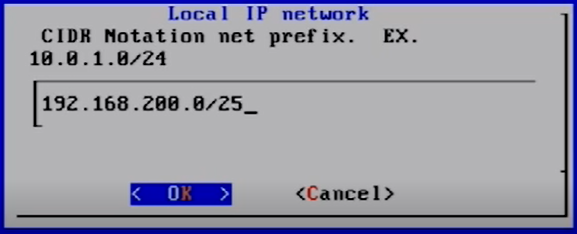

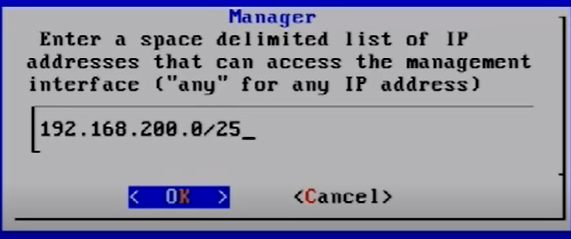

VMnet1设置为仅主机模式,子网IP设置为192.168.200.128,子网掩码设置为255.255.255.128,取消勾选本地DHCP服务。

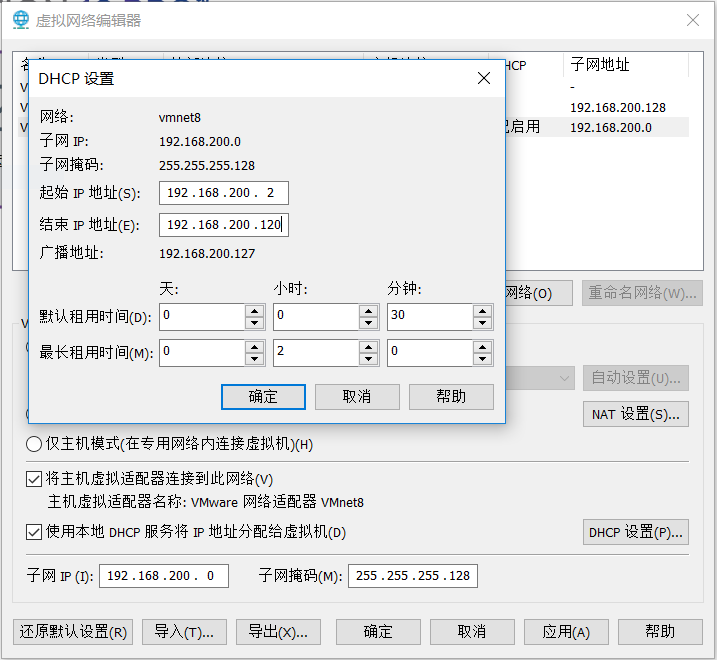

VMnet8设置为NAT模式,子网IP设置为192.168.200.0,子网掩码设置为255.255.255.128

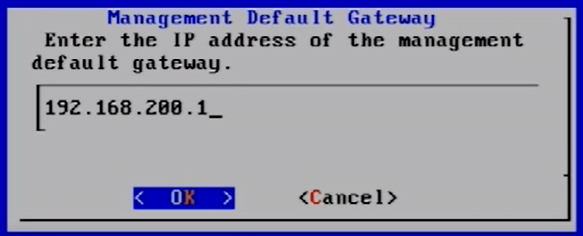

网关IP设置为192.168.200.1

DHCP设置IP地址为192.168.200.2到192.168.200.120

完成后依次点击确定。

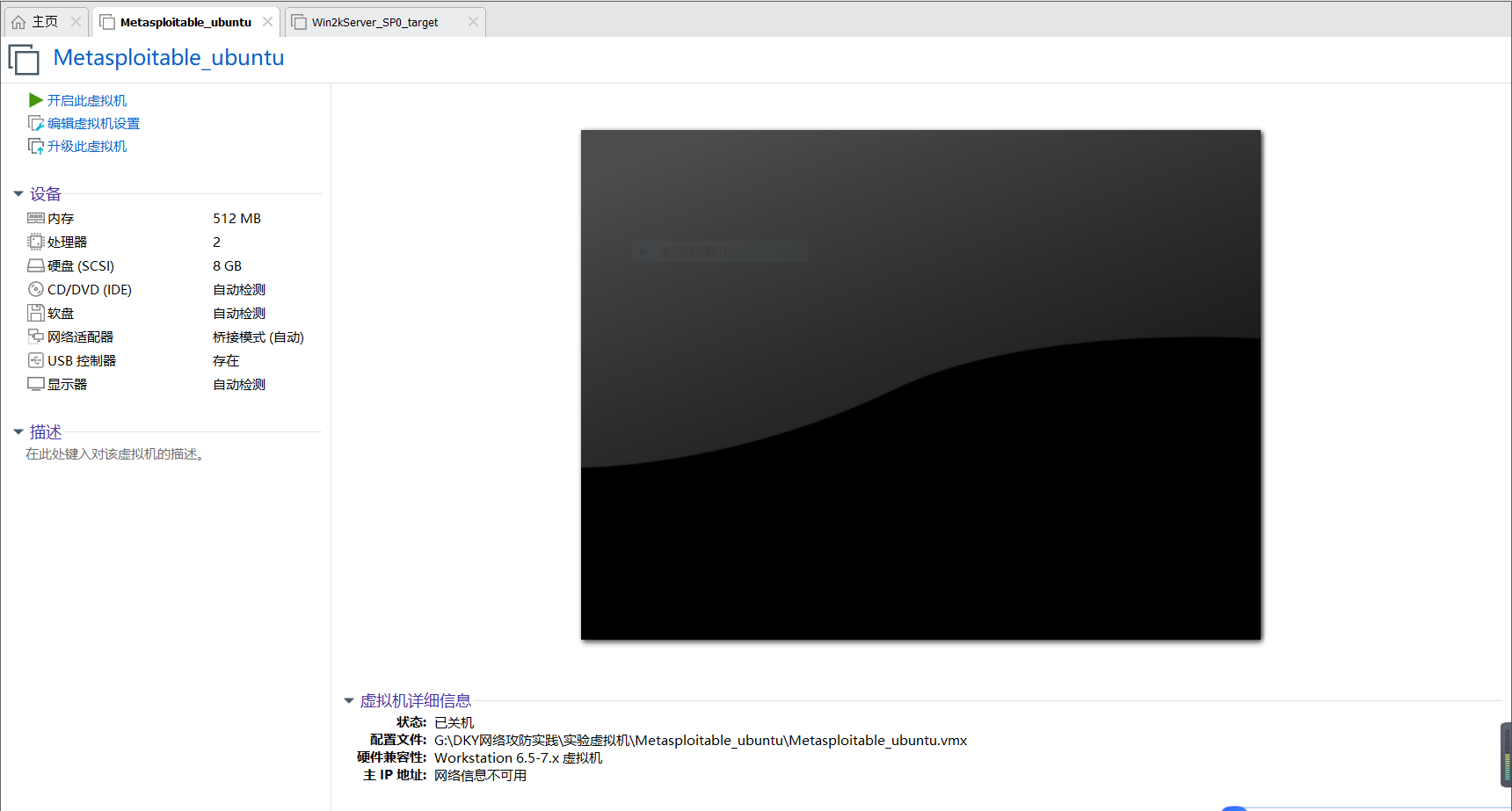

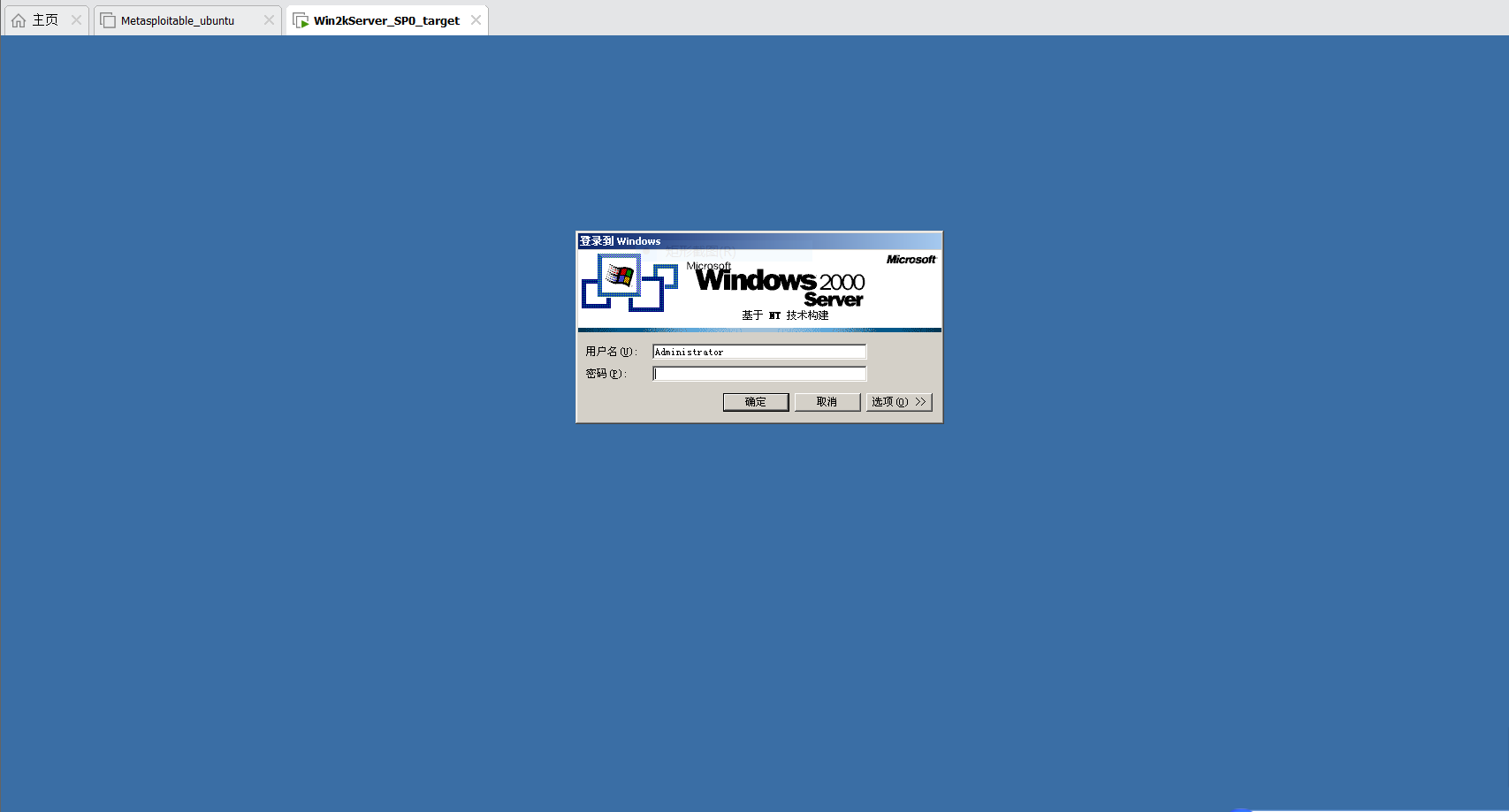

创建靶机:Ubuntu虚拟机和Windows2000虚拟机

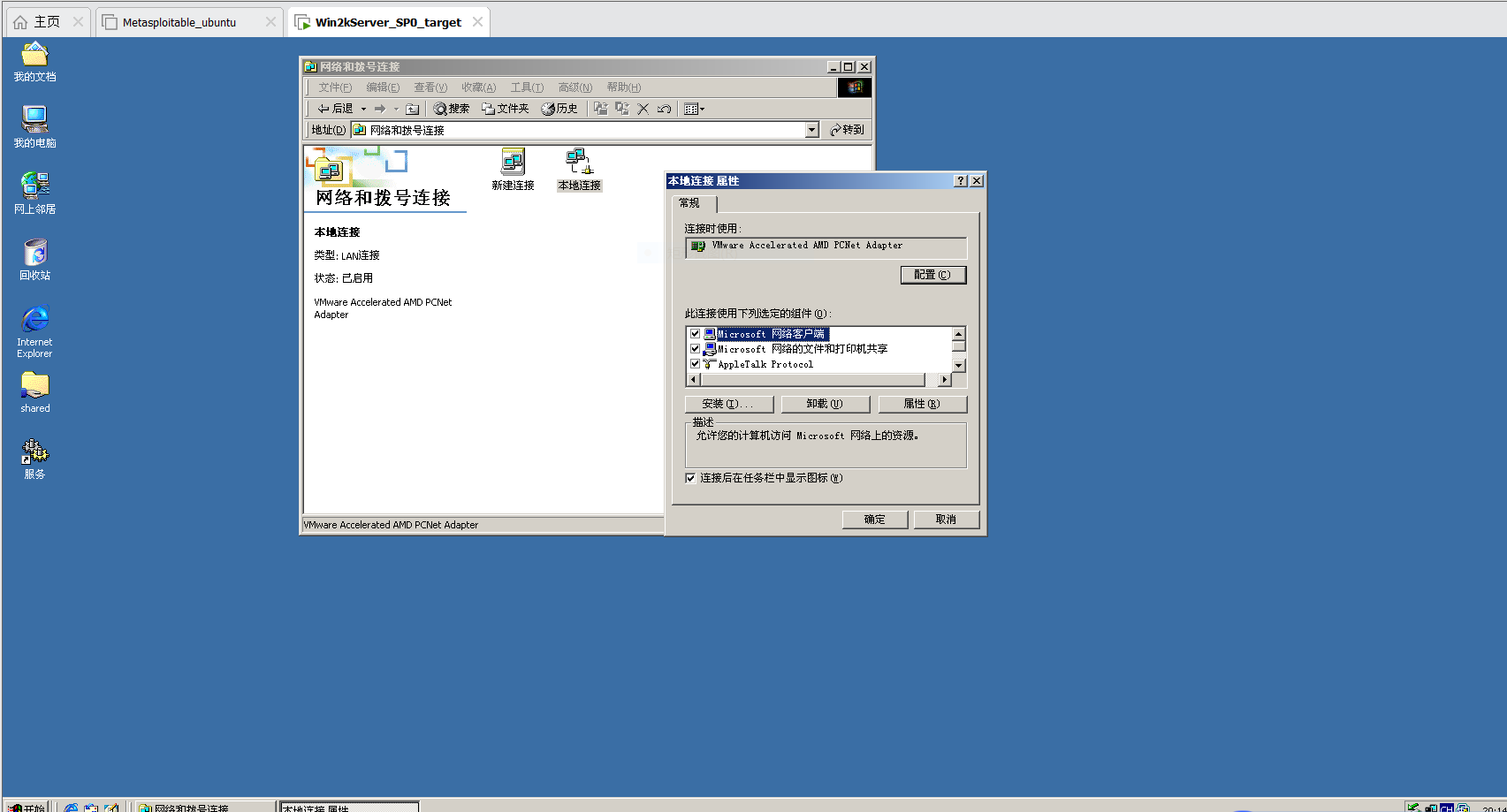

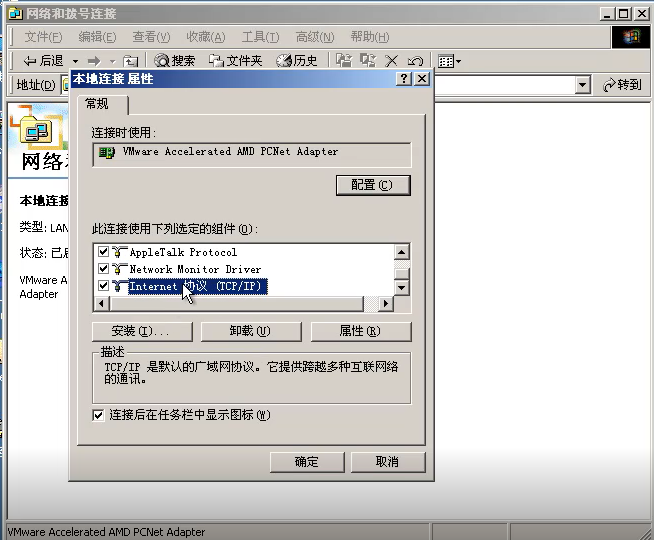

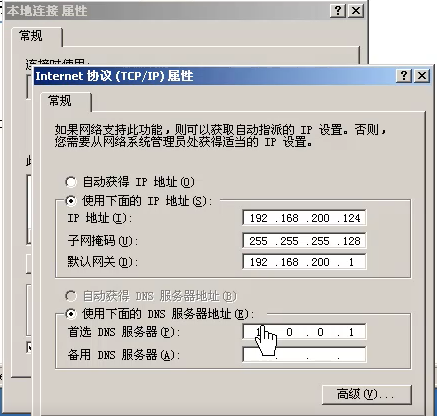

打开Windows虚拟机,设置IP,

设置完成,点击确定。

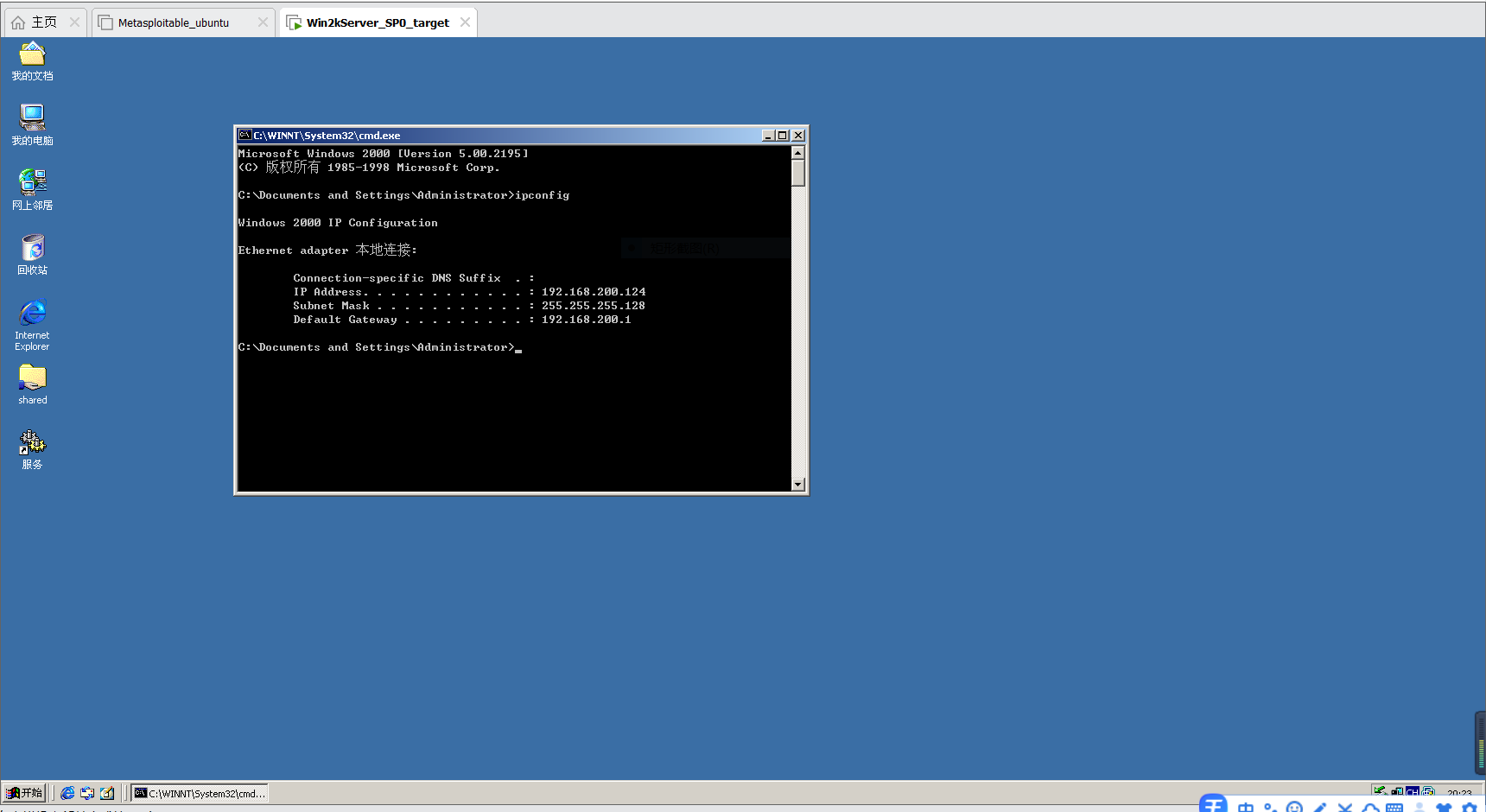

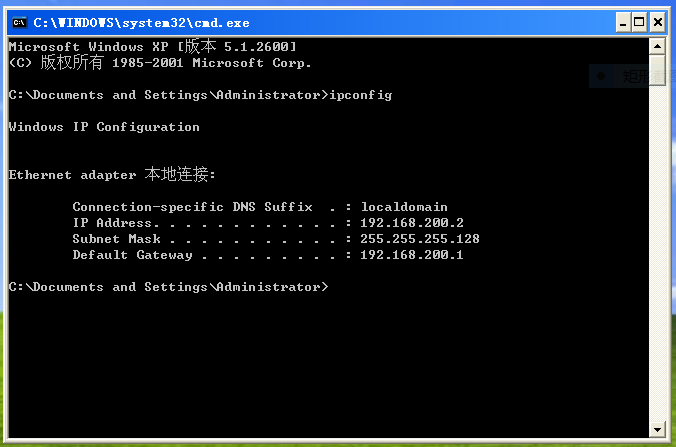

查看配置是否成功。

Win2kServer_SP0_target IP:192.168.200.124

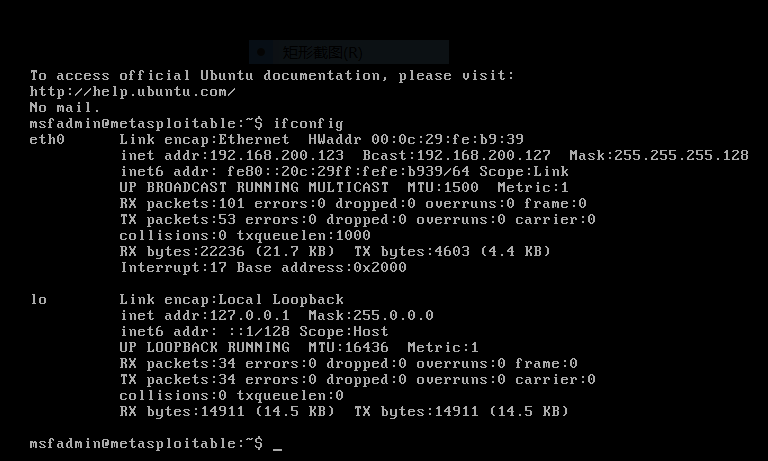

打开Ubuntu虚拟机,设置IP:

Metasploitable_ubuntu IP:192.168.200.123

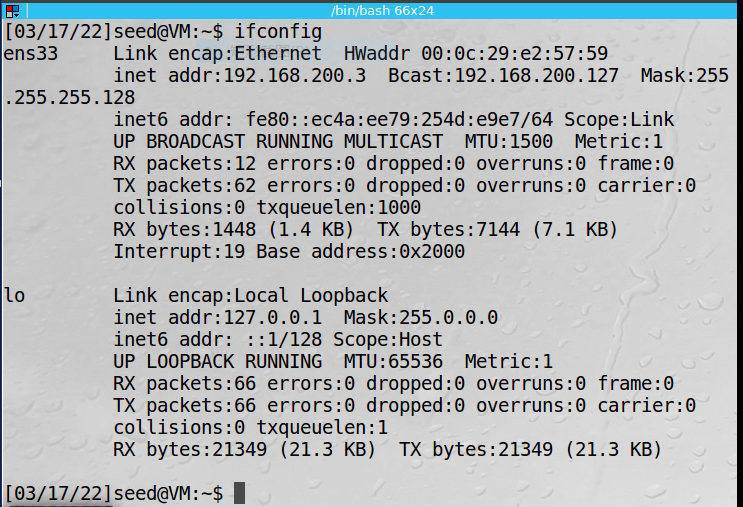

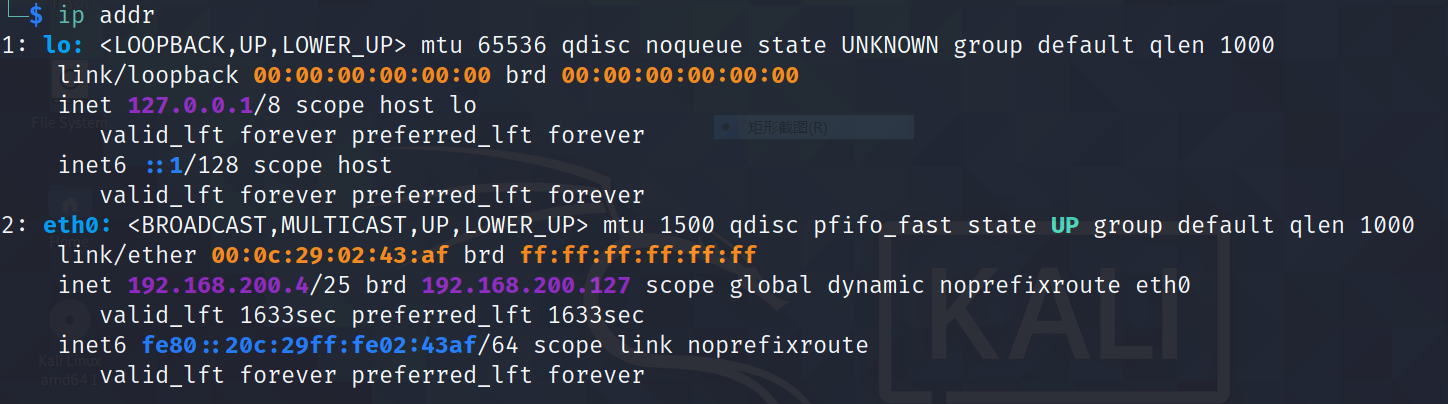

分别安装攻击机WinXPAttacker、SEEDUbuntu、Kali,并查看IP

WinXPAttacker IP:192.168.200.2

SEEDUbuntu IP:192.168.200.3

Kali IP:192.168.200.4

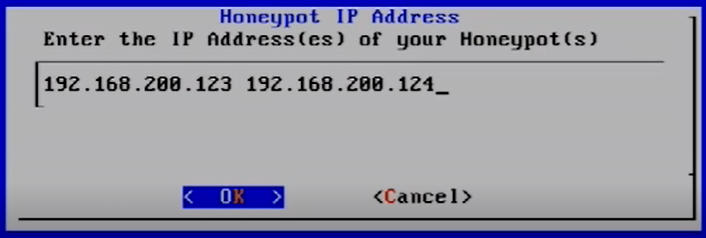

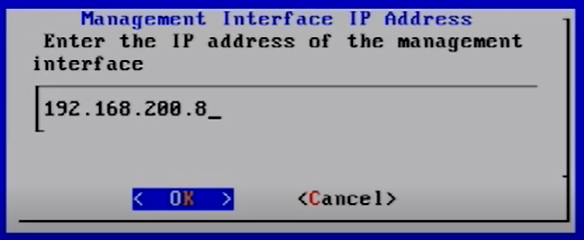

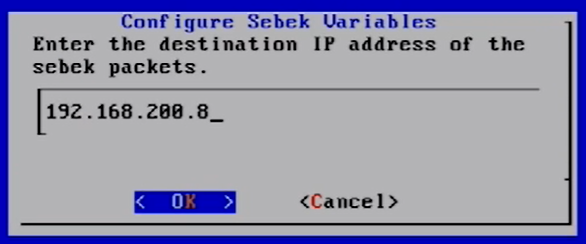

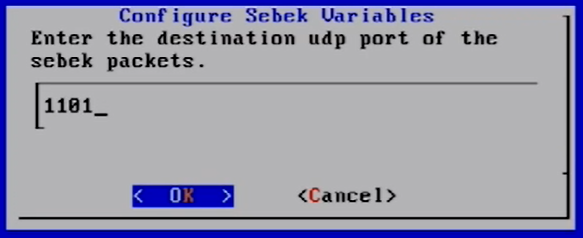

安装蜜网网关并设置IP

蜜网网关IP:192.168.200.123,192.168.200.124

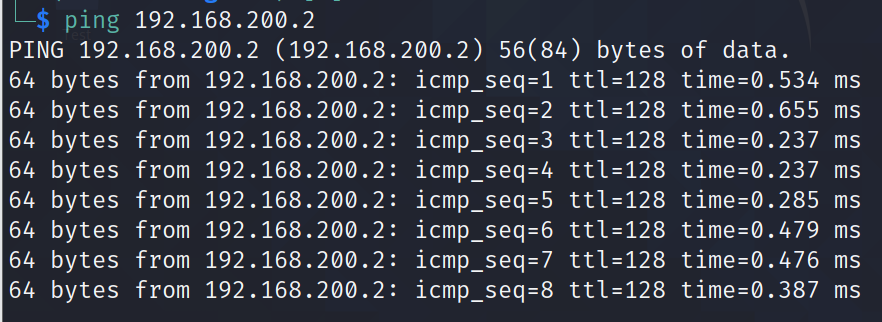

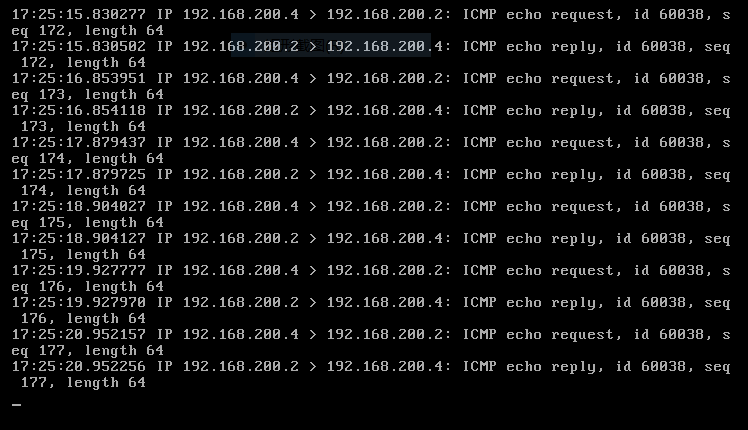

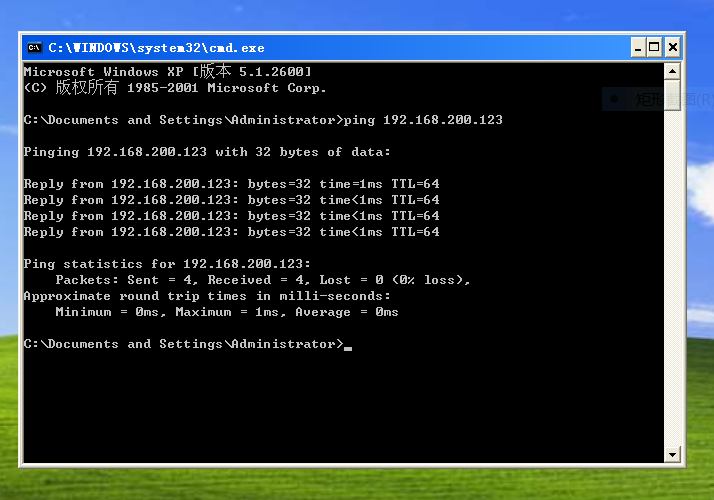

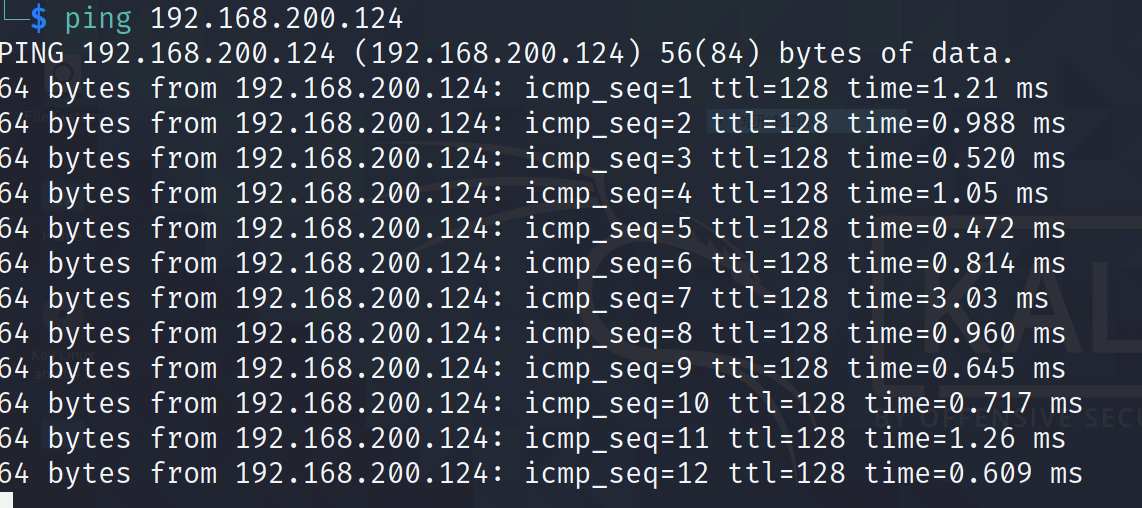

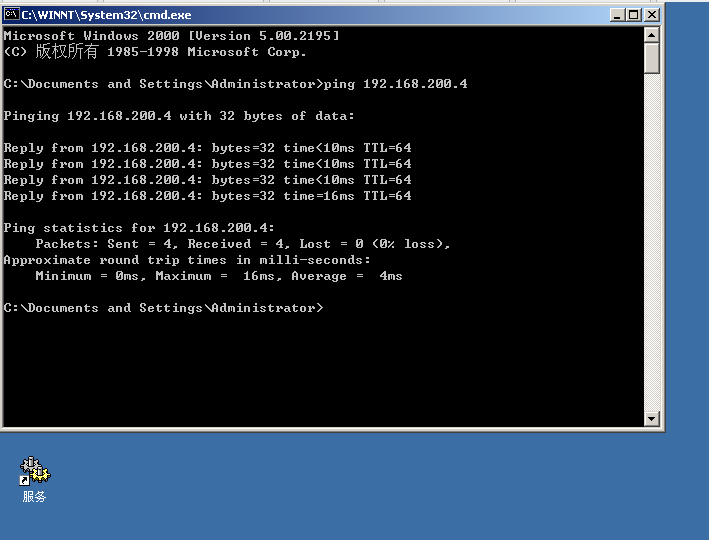

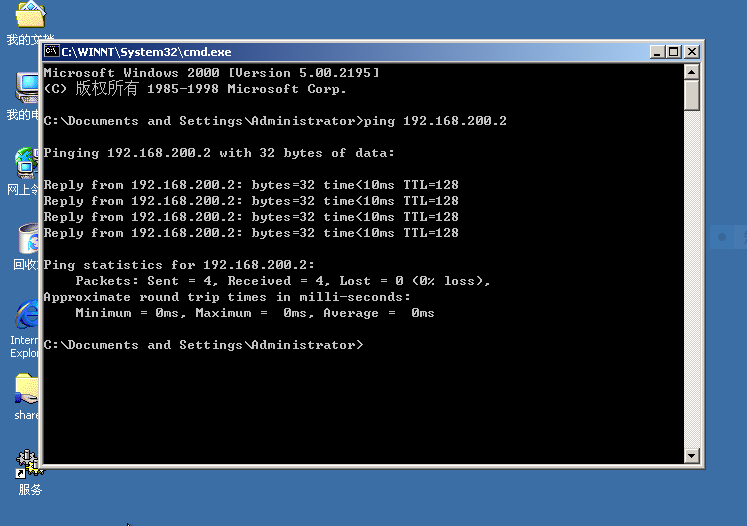

测试连通性

攻击机与靶机互相连通

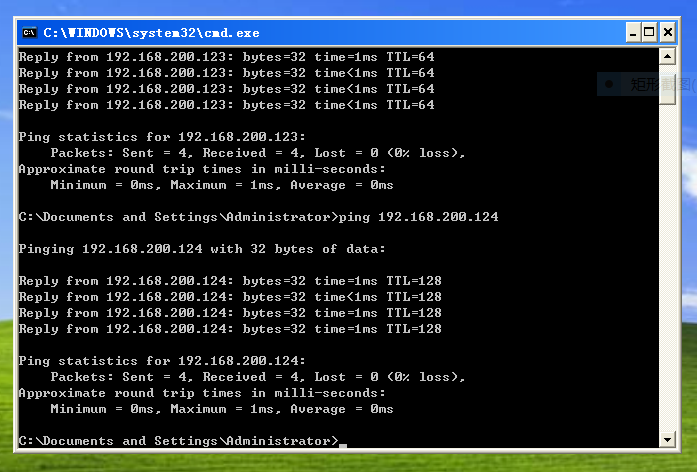

WinXPattacker -> Metasploitable_ubuntu

WinXPattacker -> Win2kServer_SP0_target

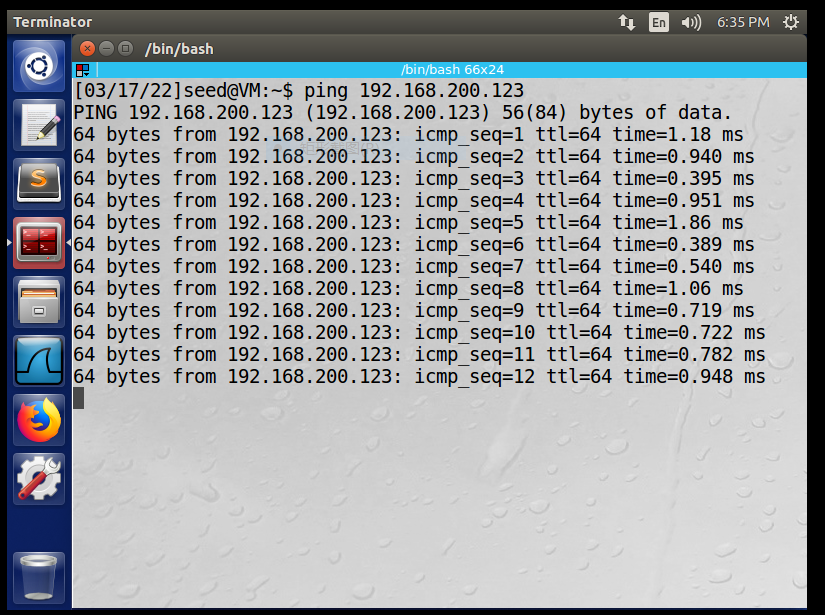

SEEDUbuntu -> Metasploitable_ubuntu

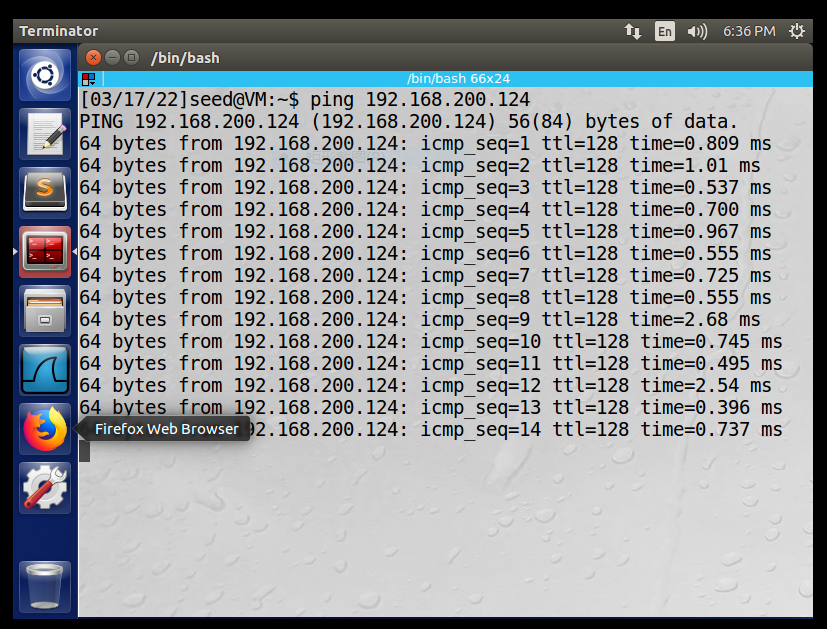

SEEDUbuntu -> Win2kServer_SP0_target

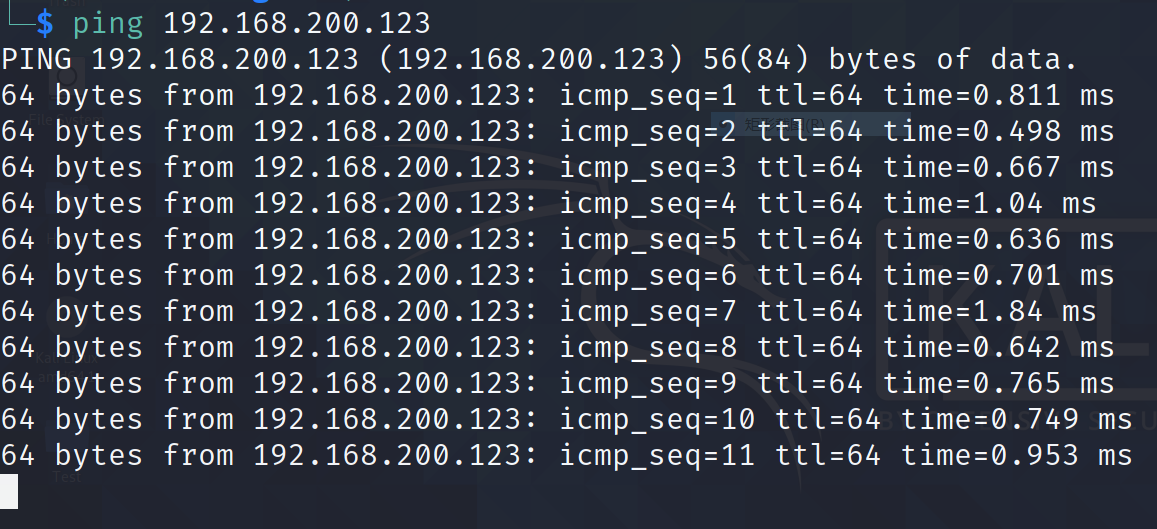

Kali -> Metasploitable_ubuntu

Kali -> Win2kServer_SP0_target

Win2kServer_SP0_target -> Kali

Win2kServer_SP0_target -> WinXPattacker

4、学习中遇到的问题和解决

在搭建过程中,曾遇到网络无法连接的情况,经过网上查资料,发现是虚拟机设置的问题,NAT服务关掉了,在电脑服务中重新开启,网络连接成功。

攻击机和靶机互通时,首次尝试失败,经过检查,是网络设置出了问题,根据视频教程调整后,互通成功。

5、学习感想和体会

本次实践根据视频教程和相关材料成功搭建了一套网络攻防实验环境,提高了自己对虚拟机的使用熟练程度,对网络攻防中的相关知识有了一定的了解。

浙公网安备 33010602011771号

浙公网安备 33010602011771号