20212909 高贺贺 2021-2022-2 《网络攻防实践》第三周(第一次)作业

20212909 2021-2022-2 《网络攻防实践》第三周(第一次)作业

1.知识点梳理与总结

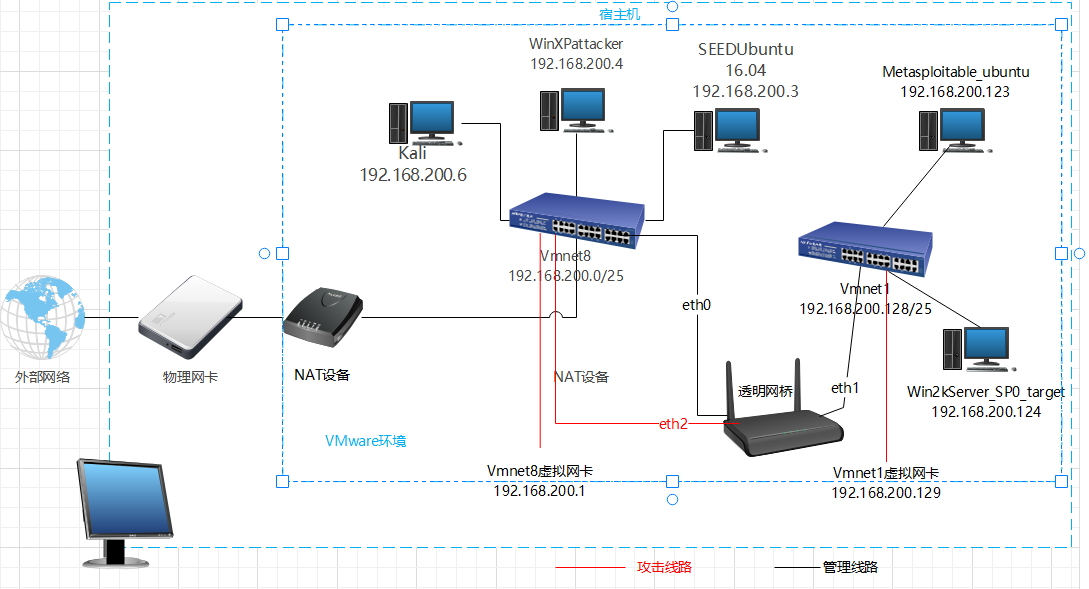

本周实验的主要目的就是进行网络攻防环境的配置,为后续实验做好基础,此次实验要用到本科计算机网络的子网划分和网络聚合以及一些网络协议等基础知识,以及蜜网网关如何配置,如何根据网络拓扑图进行网络配置。

2.实验步骤

2.1 实验材料

- 虚拟机软件

VMWare Workstation

-靶机

VM_Metasploitable_ubuntu、VM_Win2kServer_SP0_target

-攻击机

VM_Kaliattacker、VM_WinXPattacker、SEEDUbuntu-16.04-32bit-new

-蜜网网关镜像

roo-1.4.hw-20090425114542.iso

-网络拓扑图

| 类型 | 名称 | 功能 |

|---|---|---|

| 靶机 | Metasplitable | Metasploitable 是基于 Linux 的虚拟机,其中包含几个故意的漏洞供您利用。Metasploitable 本质上是一个盒子中的渗透测试实验室,可作为 VMware 虚拟机 (VMX) 使用。 |

| 靶机 | Win2Kserver | Windows Server是微软在2003年4月24日推出的Windows 的服务器操作系统,其核心是Microsoft Windows Server System(WSS),每个Windows Server都与其家用(工作站)版对应(2003 R2除外)。 |

| 攻击机 | kali | Kali Linux预装了许多渗透测试软件,包括nmap 、Wireshark 、John the Ripper,以及Aircrack-ng. |

| SEED | Seedubuntu | seedubuntu是seedlab提供的一个实验环境,其本质为ubuntu12.04,在其上配置了很多漏洞网站和工具, |

2.2 实践过程

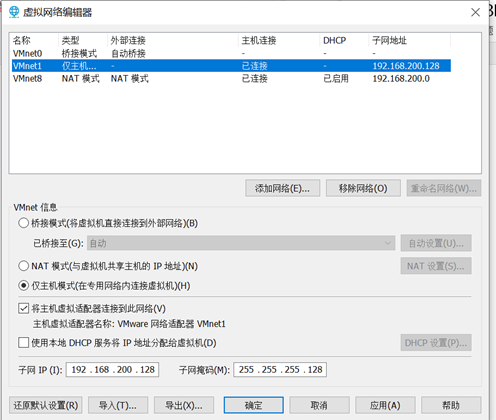

2.2.1虚拟网卡设置

(1)虚拟网卡编辑VMnet1设置为仅主机模式 IP设为192.168.200.128,子网掩码设为255.255.255.128,并关闭DHCP。

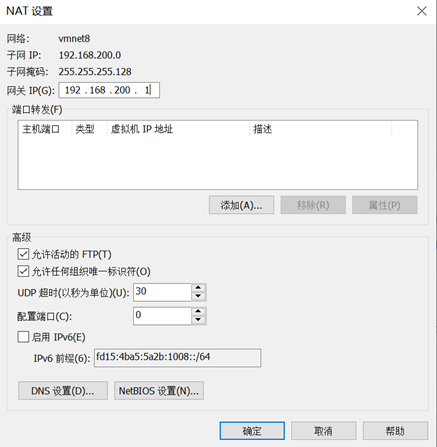

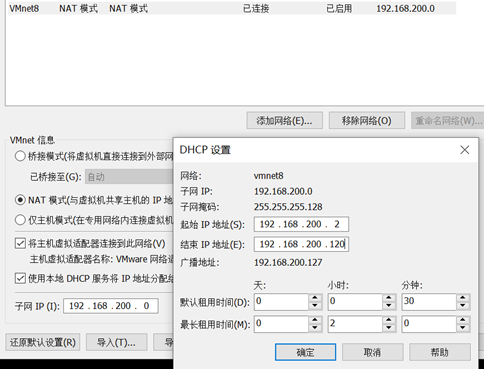

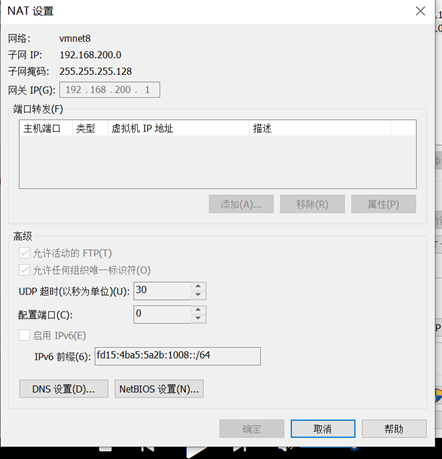

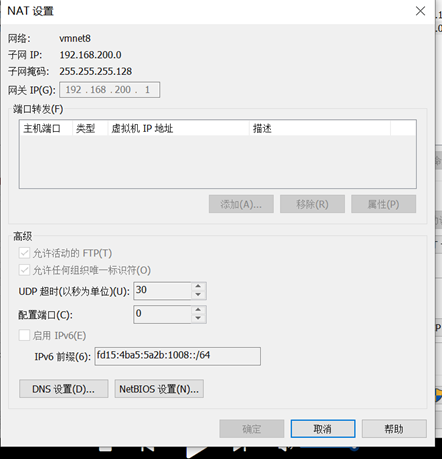

(2)VMnet8中NAT设置

(3)VMnet8中IP为192.168.200.0,掩码为255.255.255.128:

2.2.2靶机设置

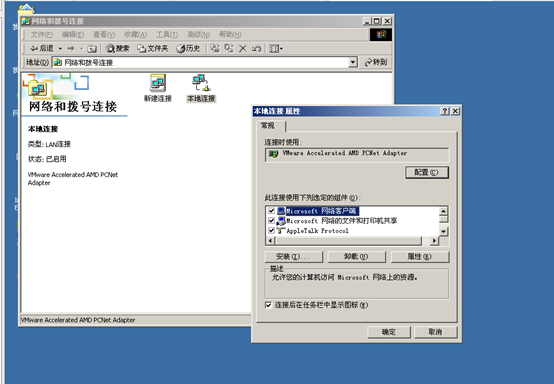

(1)打开VM_Win2kServer_SP0_target靶机

(2)打开TCP/IP协议进行设置,设置IP、掩码、网关、DNS服务器:

(3)在终端查看是否设置成功

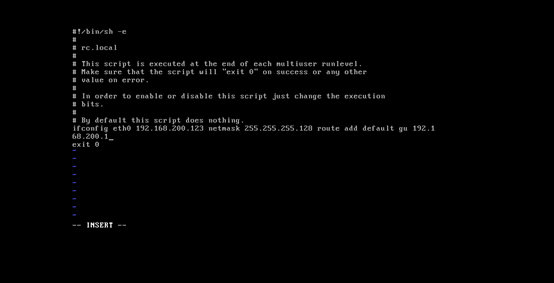

(4)打开VM_Metasploitable_ubuntu靶机中的rc.local,并进行配置

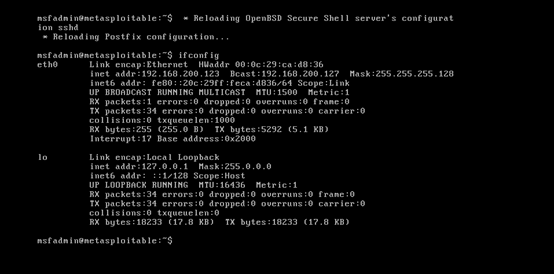

(5)重启后查看配置是否成功

2.3.2攻击机设置

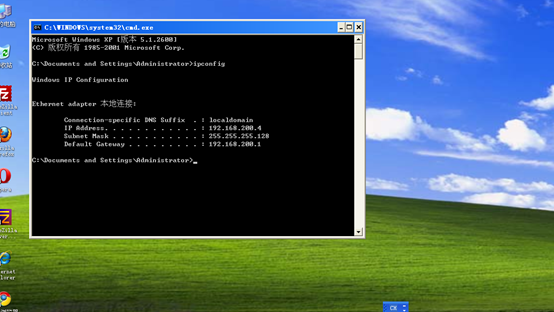

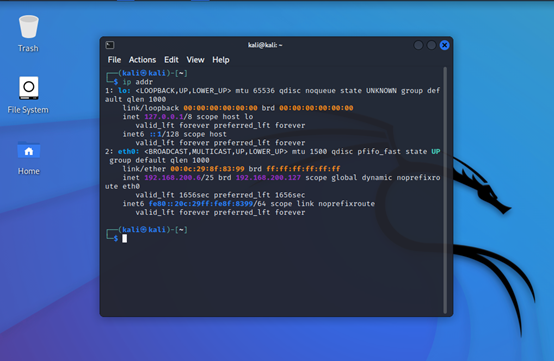

(1)将VM_Kaliattacker、VM_WinXPattacker连接到Vmnet8网段,打开VM_Kaliattacker、VM_WinXPattacker并查看网络设置

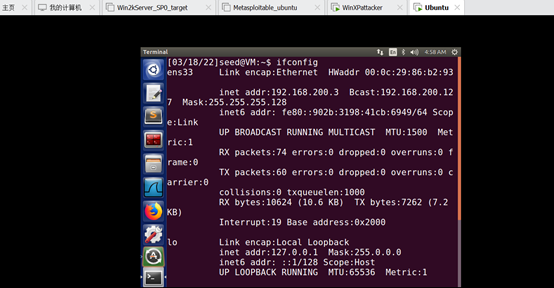

(2)安装SEEDUbuntu-16.04-32bit-new,连接到Vmnet8网段并打开查看网络配置

2.3.4蜜网的设置

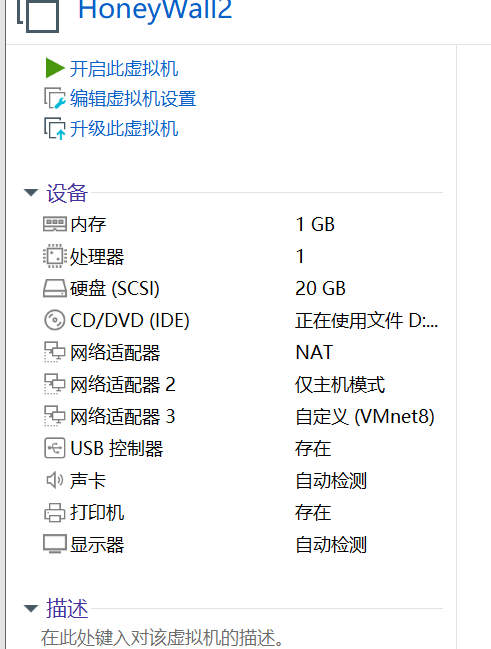

(1)安装蜜网网关镜像文件,并进行虚拟网卡设置,因为连接eth0,1,2所以要增加两块虚拟网卡

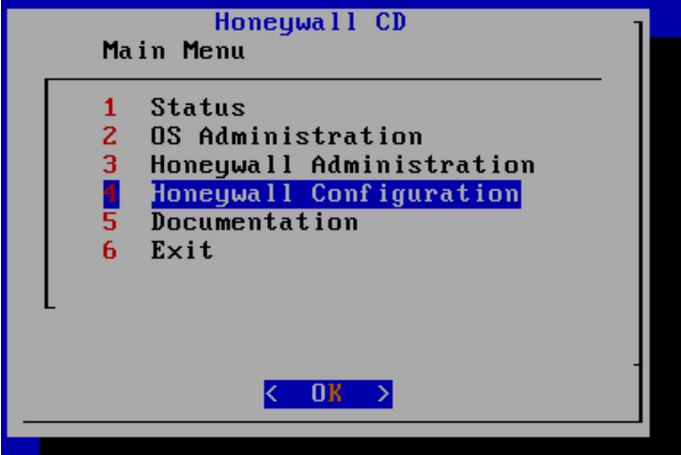

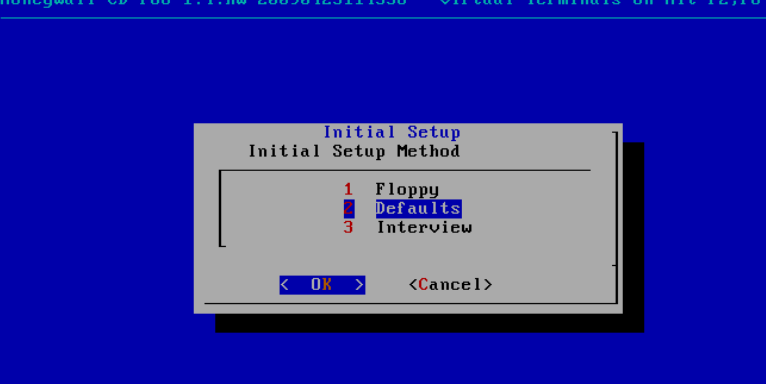

(2)启动安装完网关后进行相应的配置

(3)设置IP信息

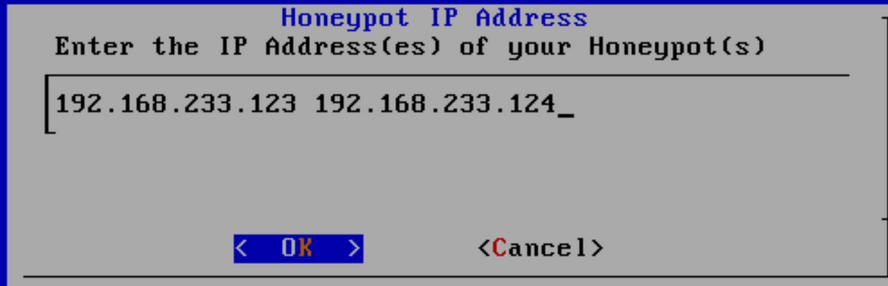

2 Honeypot IP Address:192.168.200.123 192.168.200.124

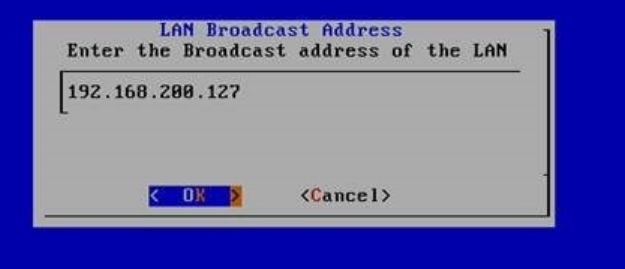

5 LAN Broadcast Address:192.168.200.127

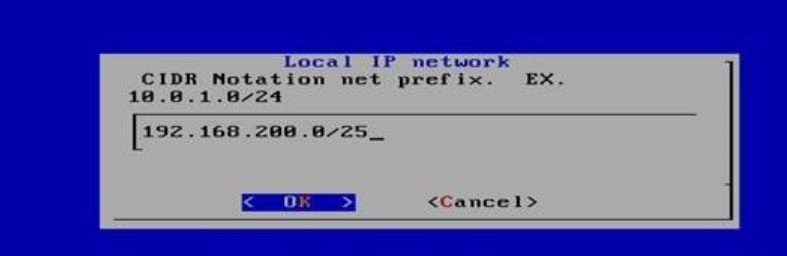

6 LAN CIDR Prefix:192.168.200.0/25

修改完之后,将光标移至“save Commit Changes and Return to Previous Menu”,按回车,提交修改。

(4)蜜网广播地址设置

(5)设置密网网段设置

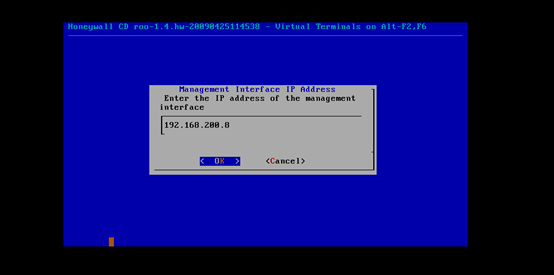

(6)蜜网网关管理配置,蜜网网关IP:

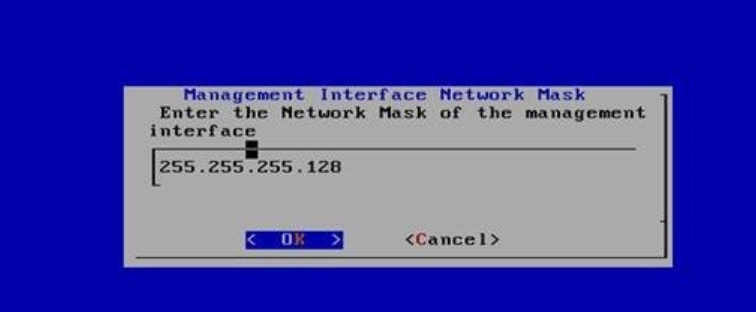

(7)子网掩码设置

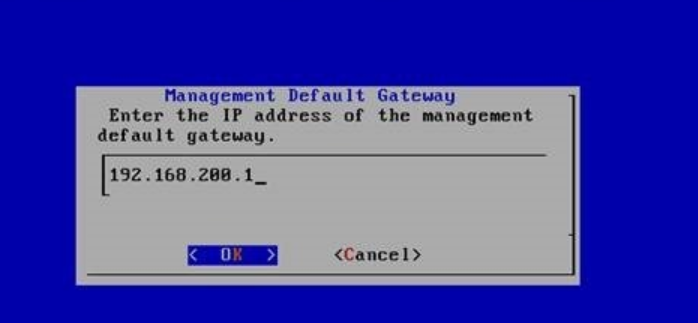

(8)路由IP设置

查看Vmnet8信息

(9)蜜罐管理IP设置

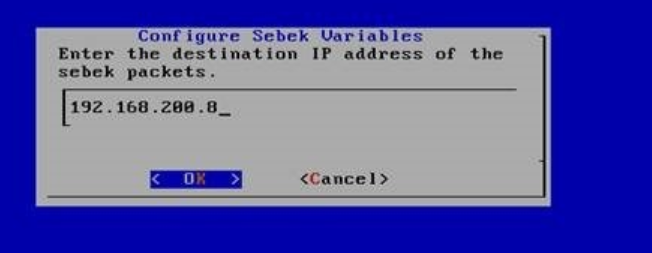

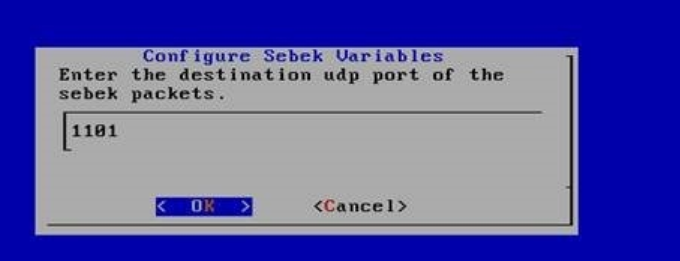

(10)设置SEBEK,端口:1101,行为:DROP

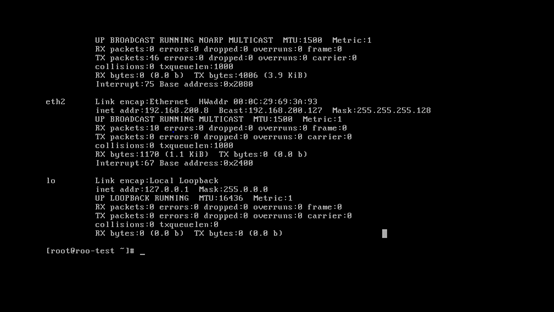

(11)查看蜜罐配置

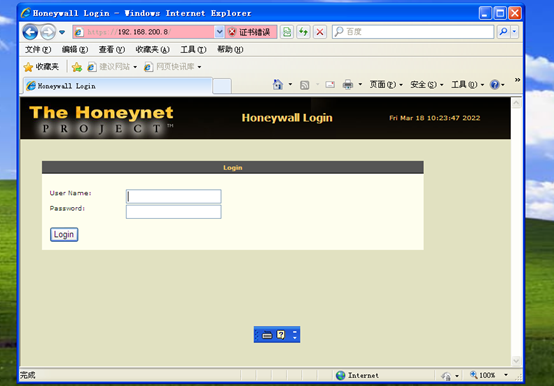

(12)在VM_WinXPattacker中输入蜜罐IP查看是否配置成功

2.3.5开始监听

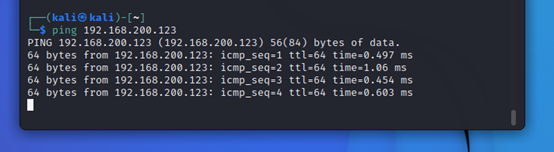

(1)攻击机Kali ping靶机VM_Metasploitable_ubuntu IP:192.168.200.123

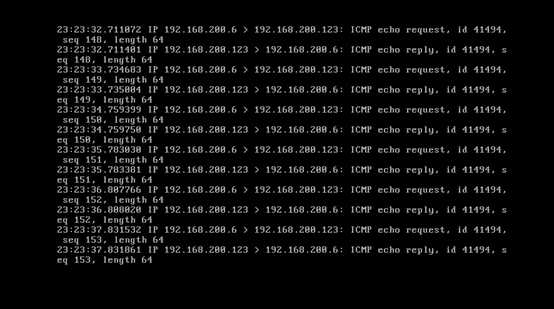

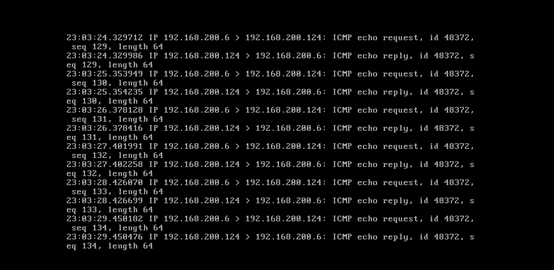

(2)蜜罐监听靶机VM_Metasploitable_ubuntu ICMP报文

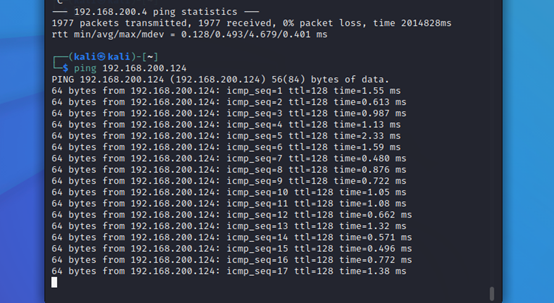

(3)攻击机Kali ping靶机 VM_Win2kServer_SP0_target IP:192.168.200.124

(4)蜜罐监听靶机VM_Win2kServer_SP0_target ICMP报文

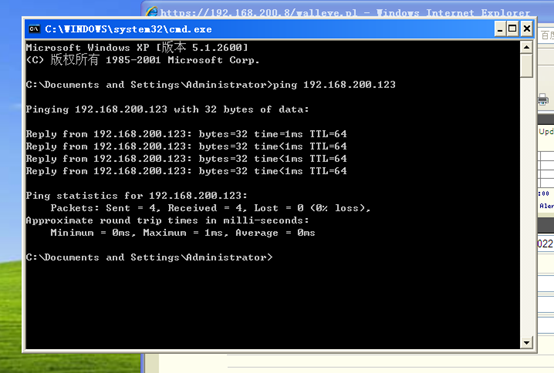

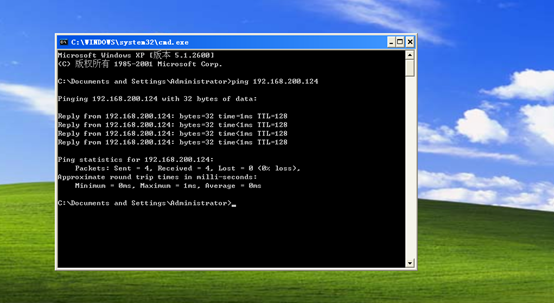

(5)攻击机VM_WinXPattacker ping靶机VM_Metasploitable_ubuntu IP:192.168.200.123

(6)攻击机VM_WinXPattacker ping靶机 VM_Win2kServer_SP0_target IP:192.168.200.124

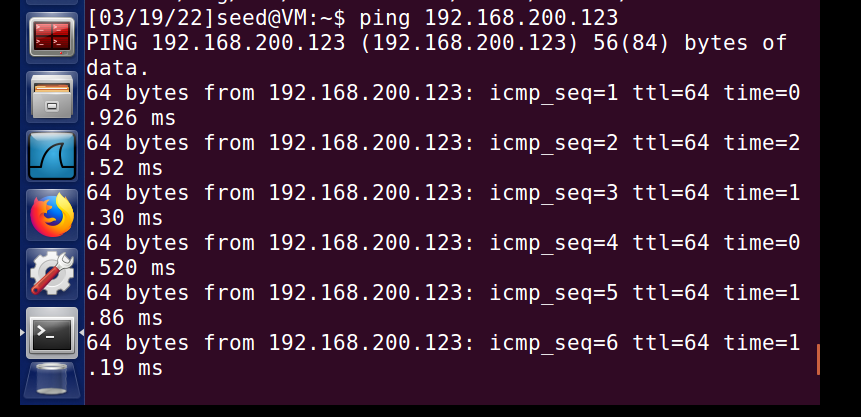

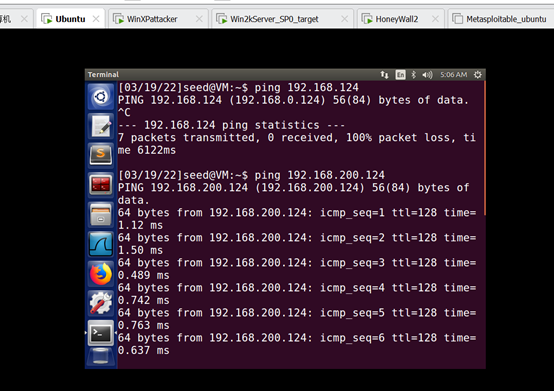

(7)SEED ping靶机VM_Metasploitable_ubuntu IP:192.168.200.123

(8)SEED ping靶机 VM_Win2kServer_SP0_target IP:192.168.200.124

3.学习中遇到的问题及解决办法

在ubuntu vim编辑器下要按esc退出编辑模式才能输入命令保存。

视频里没有将靶机加入Vmnet1网段,导致ping不通,要将两个靶机进行网络配置,加入到Vmnet1网段。

做实验导致我连接edu_classroom失败,以为是学校换了网,然后别的同学可以正常连接,搞了一个小时发现把Vmnet8的虚拟网卡禁用就可以了ORZ。

浙公网安备 33010602011771号

浙公网安备 33010602011771号