2018-2019-2 20165302程上杰 Exp6 信息搜集与漏洞扫描

1,实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

2.,实验内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

3.基础问题回答

(1)哪些组织负责DNS,IP的管理。

- 地址支持组织(ASO)负责IP地址系统的管理。

- 域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

- 协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。

(2)什么是3R信息。 - 注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

(3)评价下扫描结果的准确性。

4.实验步骤

1.各种搜索技巧的应用

-

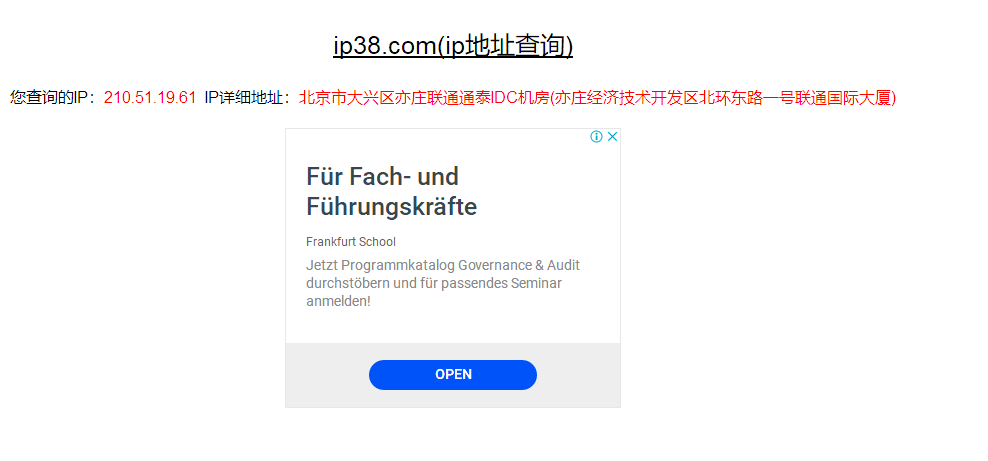

搜索引擎查ip地址

-

fofa.so的使用

-百度寻找特定类型的文件

- 天眼查的使用

2.DNS IP注册信息的查询

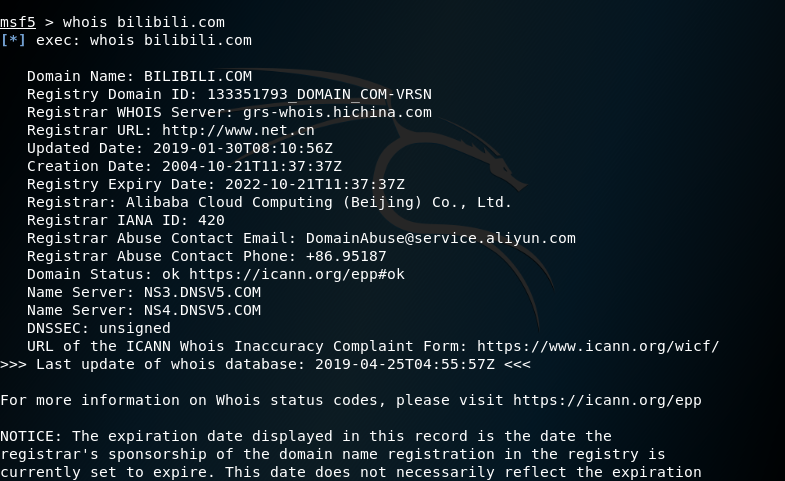

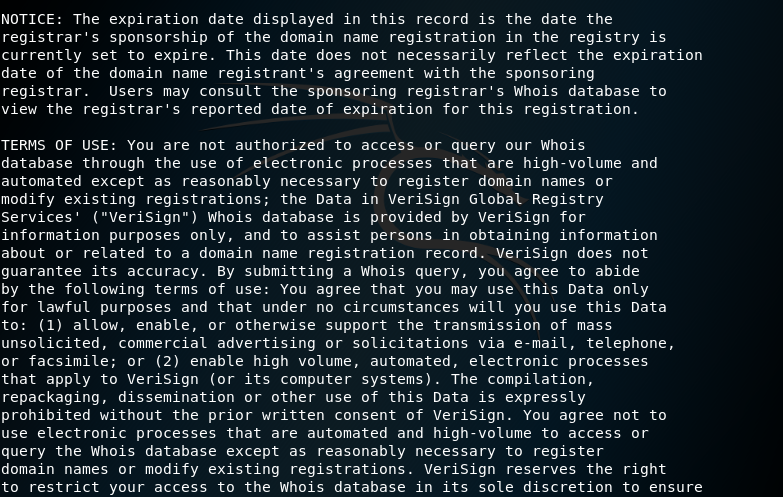

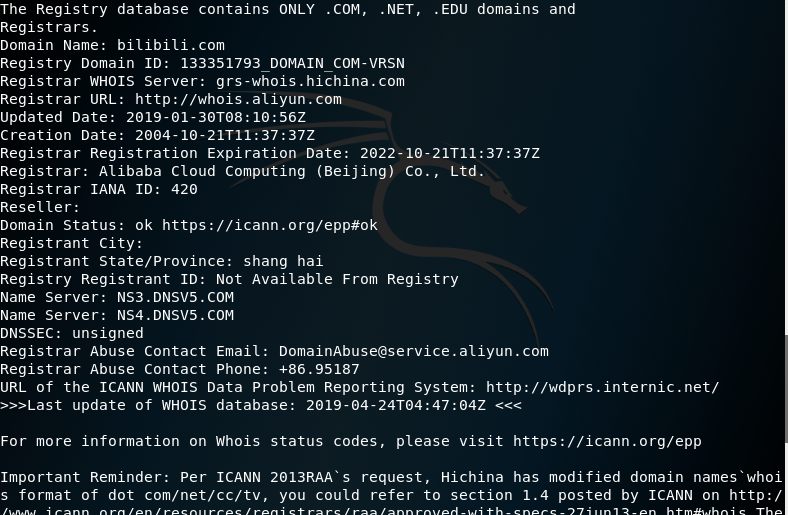

①MSF中whois的使用

- MSF终端使用whois命令进行查询:

whois baidu.com

②dig域名查询

- 输入命令

输入dig @dns.badu.com

③nslookup使用 - 输入命令

nslookup www.bilibili.com

④Traceroute–路由跟踪 - 重新打开一个终端,输入命令

traceroute www.bilibili.com

3.基本的扫描技术应用

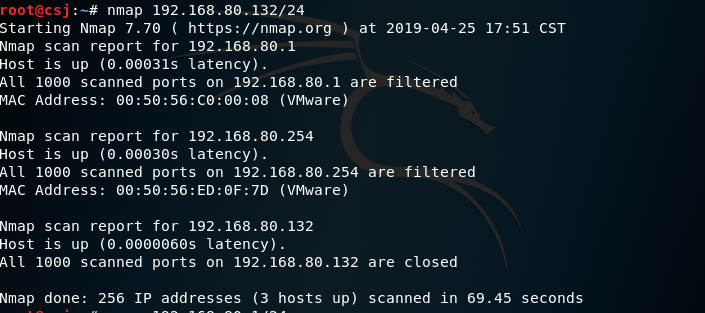

(1)主机发现——nmap -sn ip+范围

(1)输入命令nmap 192.168.1.100/24扫描整个网段活跃的主机.

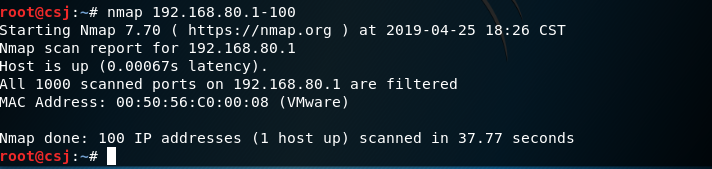

(2)扫描一个范围内的目标

- 输入命令

nmap 192.168.80.1-100扫描IP地址为192.168.1.1-192.168.1.100内的所有主机

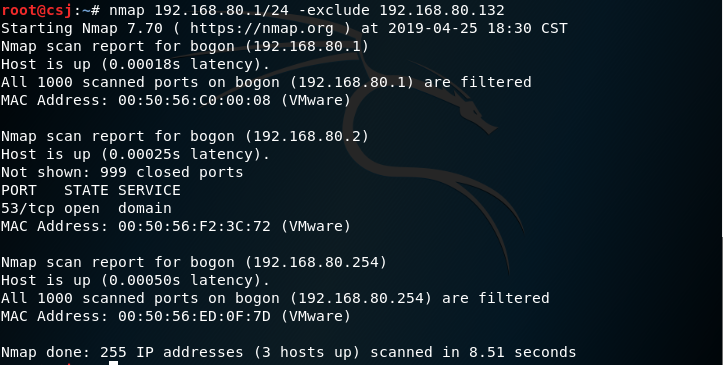

(3)(3)扫描除过某一个ip外的所有子网主机 - 输入命令

nmap 192.168.80.1/24 -exclude 192.168.80.132

(2)端口扫描

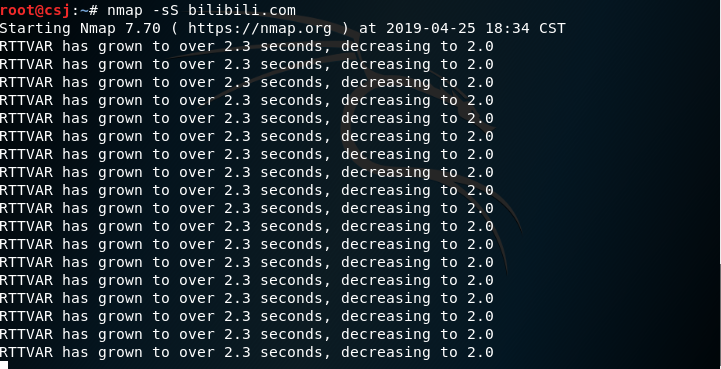

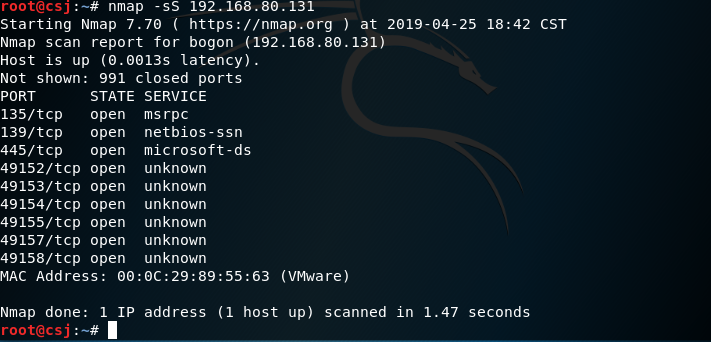

(1)Tcp SYN Scan (sS)

输入命令nmap -sS bilibili.com

(2)输入命令nmap -sS 192.168.80.131扫描主机

九个端口开放

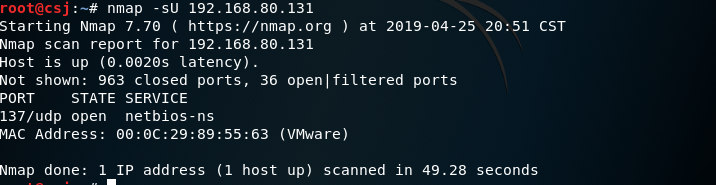

(3)Udp scan(sU) :这种扫描技术用来寻找目标主机打开的UDP端口

输入命令nmap -sU 192.168.80.131

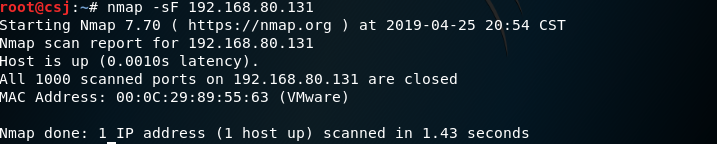

(4)FIN scan (sF)

输入命令nmap -sF 192.168.80.131

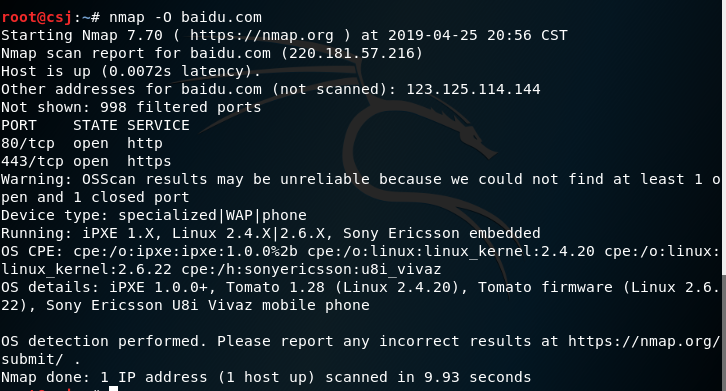

3.OS及服务版本探测

输入命令nmap -O baidu.com

4.漏洞扫描

(1)安装OpenVAS

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

(2)登录

(3)新建Target,扫描

- 在菜单栏选择Tasks:

- 进入后点击Task Wizard新建一个任务向导,在栏里输入待扫描主机的IP地址,并单击Start Scans确认,开始扫描

- 点击result可以看到一个具体的分析

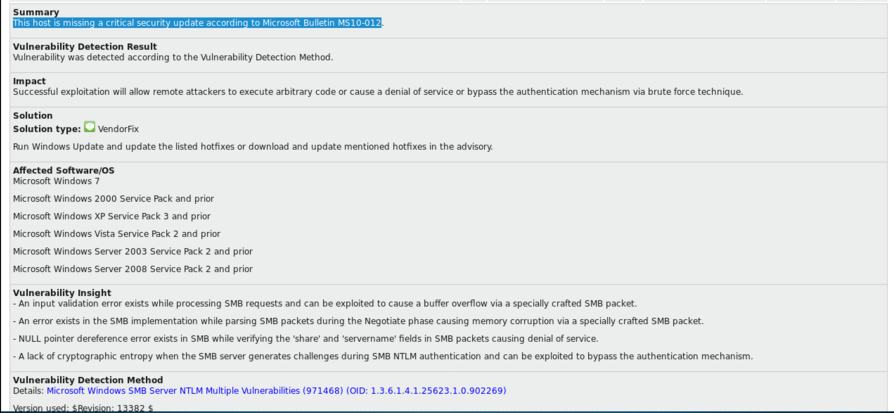

(4)分析报告,查看具体信息,可以看到提供了摘要(summary),漏洞检测结果(vulnerability detection result),解决方法(solution),漏洞检测方法(vulnerability detection method)

- 再往下看我们还可以看到其他参考信息,比如在CVE上的标识号,BridgeID,计算机应急响应组织对它的编号(CERT)

- 打开该扫描结果的详细信息,并点击其中的Full and fast,然后再选择点击进入Buffer overflow查看详细结果,其中标注了漏洞的危险等级:

实验体会

通过这次实验我学会了查询ip地址和域名信息,学会了nmap的几种常用的使用方法,会对特定端口进行扫描,查看主机开放了那些端口以及端口信息和端口上的服务,以及服务的版本号信息,学会了漏洞分析软件的使用,漏洞分析这方面还是有点不是很清楚,我会在以后的实践中慢慢体会和学习

浙公网安备 33010602011771号

浙公网安备 33010602011771号