20212935 2021-2022-2 《网络攻防实践》-第三次作业

1 实验目的

网络嗅探是攻击者经常使用的内网渗透技术,通常在攻击者获得内部网络中的一台主机的访问权后实施。可以静默地、被动地嗅探网络上传输的数据。网络嗅探截获的是通过封包过程组装的二进制格式原始报文内容,为了获取其包含信息,要根据TCP/IP协议栈的协议规范重新还原数据包在各个协议层上的协议格式及内容。目前主要的网络协议分析工具是wireshark。

2 实验环境

类UNIX平台上最常用的包括libcap抓包开发库、tcpdump以及wireshark。Windows平台上有类UNIX平台上对应的移植版本,此外还有snifferPro。

3 实验内容

3.1动手实践tcpdump

使用tcpdump开源软件对在本机上访问www.tianya.cn网站过程进行嗅探,回答问题:你在访问www.tianya.cn网站首页时,浏览器将访问多少个Web服务器?他们的IP地址都是什么?

3.2动手实践Wireshark

使用Wireshark开源软件对在本机上以TELNET方式登录BBS进行嗅探与协议分析,回答如下问题并给出操作过程:

(1)你所登录的BBS服务器的IP地址与端口各是什么?

(2)TELNET协议是如何向服务器传送你输入的用户名及登录口令?

(3)如何利用Wireshark分析嗅探的数据包,并从中获取你的用户名及登录口令?

3.3取证分析实践,解码网络扫描器(listen.cap)

(1)攻击主机的IP地址是什么?

(2)网络扫描的目标IP地址是什么?

(3)本次案例中是使用了哪个扫描工具发起这些端口扫描?你是如何确定的?

(4)你所分析的日志文件中,攻击者使用了那种扫描方法,扫描的目标端口是什么,并描述其工作原理。

(5)在蜜罐主机上哪些端口被发现是开放的?

(6)攻击主机的操作系统是什么?

4 实验过程

4.1动手实践tcpdump:

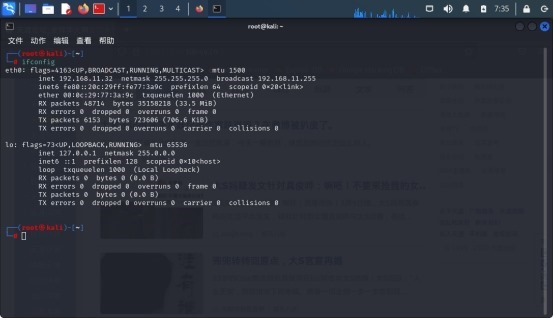

(1)将网络适配器的网络连接改为桥接模式

(2)自查IP地址为192.168.11.32:

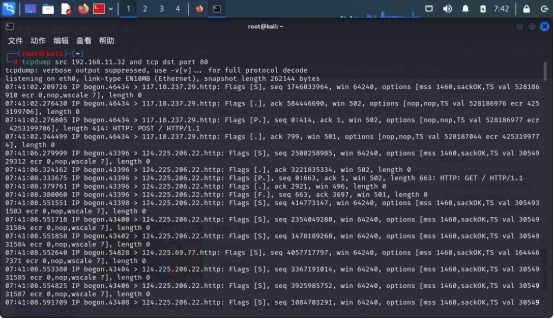

(3)在terminal运行命令sudo tcpdump src 192.168.11.32 and tcp dst port 80,浏览器中打开www.tianya.cn后监听,发现访问的IP地址主要为124.225.206.22和124.225.69.77。

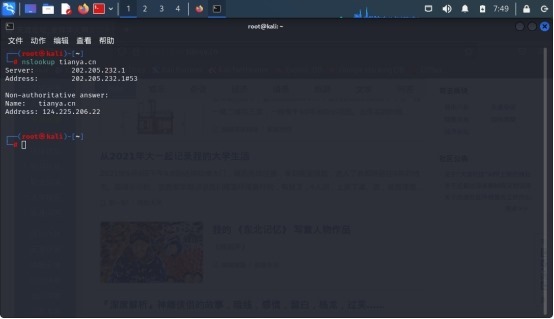

(4)通过nslookup tianya.cn命令查看www.tianya.cn对应的IP地址,验证我们tcpdump的正确性

4.2动手实践Wireshark:

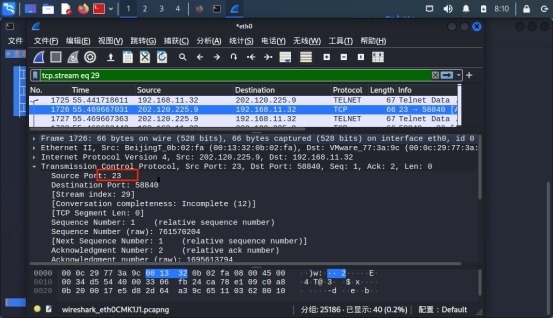

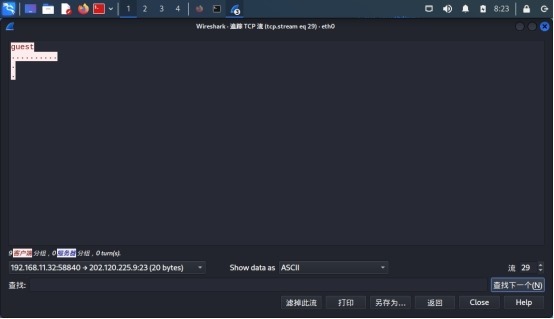

(1)输入luit -encoding gbk telnet bbs.fudan.edu.cn(指定编码格式)命令访问复旦大学BBS服务器,得其IP地址为202.120.225.9

(2)打开wireshark开启抓包,端口为23

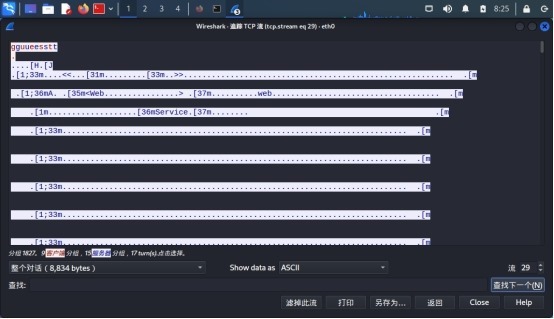

通过追踪TCP流可以看到我们的用户名guest。选择下方的对话是从你的主机到复旦大学bbs,可以发现用户名为guest,密码为空。

4.3取证分析实践,解码网络扫描器(listen.cap)

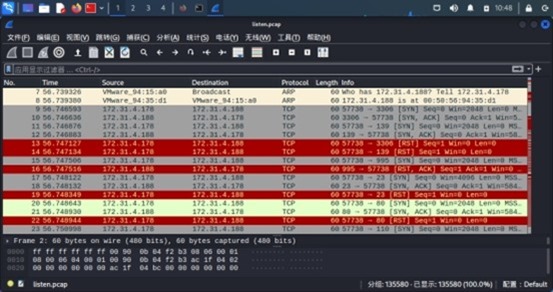

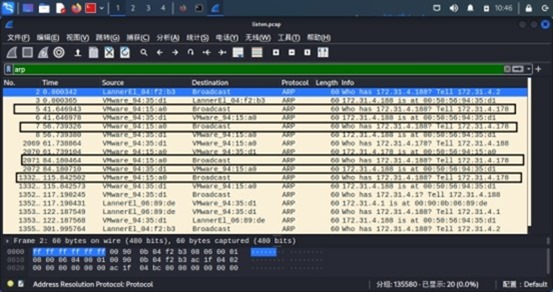

(1)172.31.4.178和172.31.4.188之间有大量的双向的网络数据包,因此可初步确定两者为攻击主机IP和目标主机IP。

从数据包内容看,所有的响应数据包(如TCP /RST包、 SYN/ACK包、 ICMP Echo Reply包等)均是从 172.31.4.188 发出, 可以确定172.31.4.188是被扫描的目标主机。而请求数据包(如 TCP SYN包、ICMP Echo包等)则是从172.31.4.178发起,可以确定172.31.4.178为攻击方。

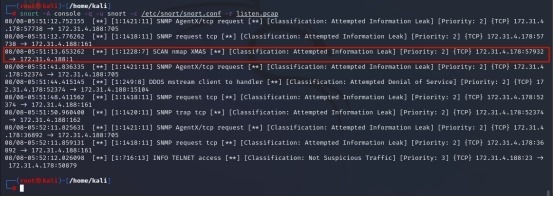

(2)使用Snort工具对记录文件进行入侵检测,确定攻击者使用的扫描工具。snort显示如下报警信息,可以确定扫描工具为nmap,也可以再次确定攻击机为172.31.4.178,目标机为172.31.4.188.

路径为:

apt-get install snort

update-rc.d snort disable

chmod 777 /etc/snort/snort.conf

snort -A console -q -u snort -c /etc/snort/snort.conf -r /listen.pcap

(3)在每次扫描之前,nmap会通过arp更新目标MAC地址。故可以通过过滤arp来确定扫描次数,易得攻击方一共进行了四次扫描。

(4)

由于第一次与第二次之间并没有数据包传输,故可以确定第一次扫描是采用namp -sP进行主机活跃探测。nmap -sP 172.31.4.188

第二次扫描的分析与实践一攻防对抗中的第二次扫描同理。在最后阶段的数据包,发现攻击机针对 ssh、 TCP 和 UDP 的 1 端口,并使用了大量构造的标志位,以触发不同的响应包,并尝试从响应包中识别目标主机的操作系统信息。对照 nmap 对操作系统版本探测的实现机制,不难确认这些流量是由其-O 选项所触发的。nmap -O 172.31.4.188

第三次扫描的分析与实践一攻防对抗中的第一次扫描同理。在TCP三次握手的过程中,攻击机发送SYN包后,靶机回应了RST/ACK包,但在这之后攻击机没有再返回ACK进行确认,经查阅资料发现,此处应该是攻击机发送了一个RST包,但是是由操作系统内核自动完成的。故可以得出结论,这里只进行了半开扫描,也就是一个不完整的TCP三次握手。对照 nmap 的使用手册,我们可以发现 nmap 的-sS 选项代表了选择 TCP SYN 扫描方式。再由第三次扫描的数据包总量达13万多,即扫描的端口为6万多,合理猜测是全端口扫描。nmap -sS -p 1-65535 172.31.4.188

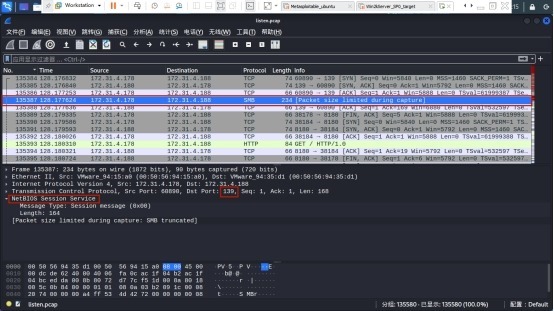

第四次扫描的时间很长,且不同于之前的半开扫描,而是建立了连接。如下图,通过139端口进入连接试图获得NetBIOS/SMB服务。合理推测攻击方在进行网络服务的探测。nmap -sV 172.31.4.188

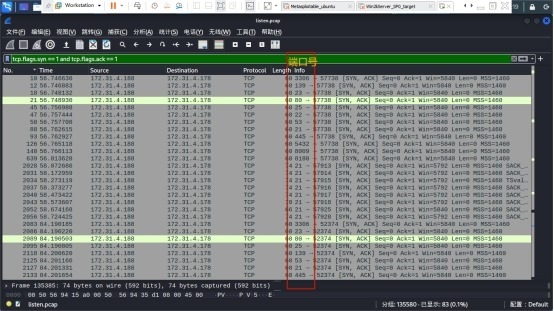

(5)在wireshark的过滤器中输入命令tcp.flags.syn == 1 and tcp.flags.ack == 1查看端口开放情况。开放的端口有3306、139、23、80、25、22、53、21、445、5432、8009、8180、3632

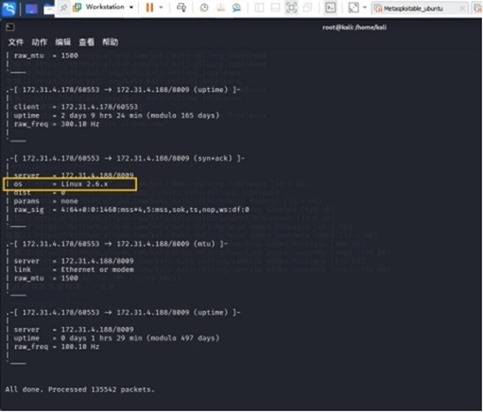

(6)利用工具p0f,这是一个操作系统识别工具。其利用被动指纹识别,在不干涉双方通信的情况下,通过嗅探的方式来分析流经某一网卡的流量以达到指纹识别的目的。安装 p0f:sudo apt-get install p0f 确定攻击机的操作系统: p0f -r listen.pcap 攻击机操作系统为Linux 2.6.x:

5 实验中遇到的问题及解决方法

(1)使用Snort工具对记录文件进行入侵检测,确定攻击者使用的扫描工具时,总是安装不了snort工具,显示镜像有问题,上网搜查这个问题后,发现是更新源的问题,于是输入命令换为了华科大的源:

root@kali:~# cat /etc/apt/sources.list #中科大 更新源

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

(2)使用工具p0f,可以通过嗅探的方式来分析流经某一网卡的流量以达到指纹识别的目的。但在安装 p0f时,又出现了报错,由于刚换了华科大的更新源,刚开始就没有往这方面考虑,尝试了断网重连等解决方法,但还是不行,于是想到了会不会是更新源又出现了问题,然后就换了一个阿里云源(命令如下),输入命令sudo apt-get update 更新后,问题解决。

deb https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src https://mirrors.aliyun.com/kali kali-rolling main non-free contrib

6 实验感想

本次实验需要用到的新口令比较多,我是一边学习一边来做,总会遇到各种各样的小问题,好在在同学们的帮助下都顺利解决完,还是要多学习多锻炼自己的动手能力!

浙公网安备 33010602011771号

浙公网安备 33010602011771号