BUUCTF-[ACTF新生赛2020]easyre wp

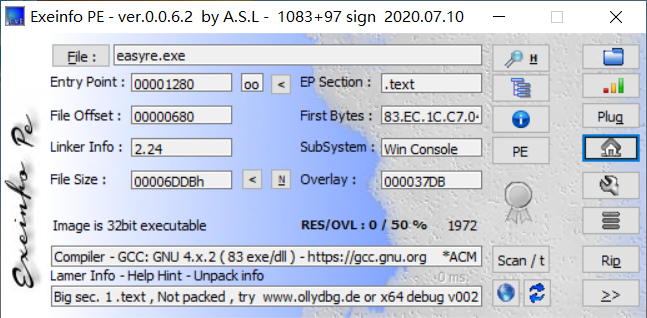

将文件拖入EXE发现有UPX加壳,是32位程序

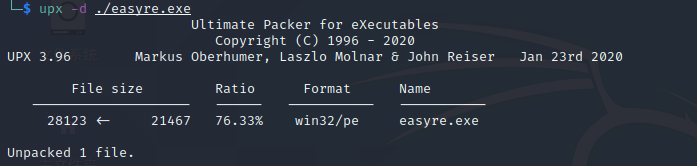

接下来将文件拖入kali,用upx -d ./easyre.exe指令解壳

再次将解壳之后的文件拖入EXE,显示解壳成功

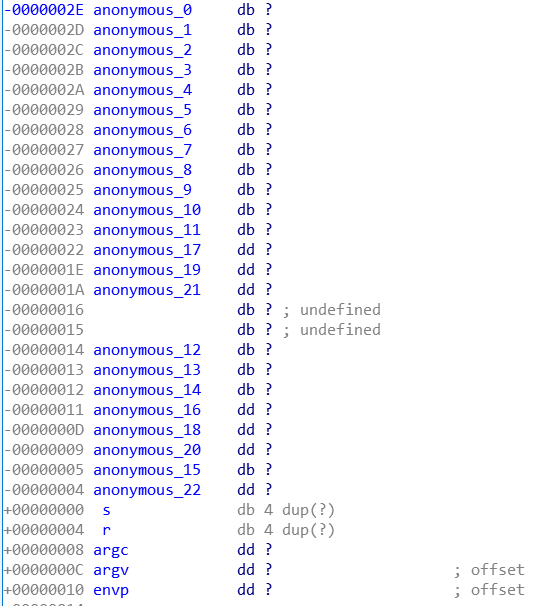

接下来将文件拖入ida

通过主函数的栈结构可知v4-v15为一个长度为12的字符数组,同时也可以猜测flag的长度为12

通过第一个if可知flag的一部分为ACTF{}

由主函数中循环语句可找到此题的解决方法:

程序首先将输入的一部分放入v16 v17 v18,因为v16 v17 v18都是int型变量,它们可以分别存储4个字符型数据,再通过循环在_data_start_数组中找到v16 v17 v18中存储的12个字符型变量的ASCII码对应的元素,与v4-v15进行比较,可以得到

v16 -> 85 57 88 95

v17 -> 49 83 95 87

v18 -> 54 64 84 63

转化为字符后与之前得到的flag结合可得:

ACTF{U9X_1S_W6@T?}

浙公网安备 33010602011771号

浙公网安备 33010602011771号