20199313 2019-2020-2 《网络攻防实践》第四周作业

20199313 2019-2020-2 《网络攻防实践》第三周作业

一、知识点梳理与总结

上周回顾:

上周我们学习了TCP/IP各层的网络安全基础知识,以及网络空间的常识,并对一些软件和电影中的具体事例做出了分析。

同时,我们将搭建属于自己的虚拟网络,在自己的虚拟网络中进行各种知识、技巧的学习。

各种虚拟机操作平台已就位,开始属于我们的学习时间

网络嗅探

- 网络嗅探需要用到网络嗅探器,其最早是为网络管理人员配备的工具,有了嗅探器网络管理员可以随时掌握网络的实际情况,查找网络漏洞和检测网络性能,当网络性能急剧下降的时候,可以通过嗅探器分析网络流量,找出网络阻塞的来源。嗅探器也是很多程序人员在编写网络程序时抓包测试的工具,因为我们知道网络程序都是以数据包的形式在网络中进行传输的,因此难免有协议头定义不对的。

- 网络嗅探的基础是数据捕获,网络嗅探系统是并接在网络中来实现对于数据的捕获的,这种方式和入侵检测系统相同,因此被称为网络嗅探。网络嗅探是网络监控系统的实现基础,首先就来详细地介绍一下网络嗅探技术,接下来就其在网络监控系统的运用进行阐述。

嗅探(Sniffers)是一种网络流量数据分析的手段,常见于网络安全攻防技术使用,也有用于业务分析领域,本文主要介绍了嗅探的原理、常见的嗅探工具以及如何防范嗅探。

一、嗅探简介

嗅探(Sniffers)一般是指使用嗅探器对数据流的数据截获与分组分析。

任何工具均有两面性,网络管理员使用嗅探器可以随时掌握网络的真实情况,搜索网络漏洞和检测网络性能,当网络性能急剧下降的时候,可以通过嗅探器分析网络流量,找出网络阻塞的来源。

但是,黑客使用嗅探器可以攫取网络中的大量敏感信息,进行ARP欺骗手段,很多攻击方式都要涉及到arp欺骗,如会话劫持和ip欺骗。黑客使用Sniffer 可以很轻松截获在网上传送的用户账号、验证码、口令、身份证、银行卡号、等信息,冒充用户消费或套现。

二、嗅探的工作原理

嗅探(Sniffers)安装了嗅探器的计算机能够接收局域网中计算机发出的数据包,并对这些数据进行分析。以太网中是基于广播方式传送数据的,所有的物理信号都要经过主机节点。TCP/IP 协议栈中的应用协议大多数明文在网络上传输,明文数据可能会包含一些敏感信息(如账号、密码、银行卡号等)。使用嗅探工具后,计算机则能接收所有流经本地计算机的数据包,从而实现盗取敏感信息。由于嗅探器的隐蔽性好,只是被动接收数据,而不向外发送数据,所以在传输数据的过程中,难以觉察到有人监听。

三、常见的嗅探工具

dSniff

Ettercap

Tcpdump

Javvin Packet Analyzer

Kismet

Microsoft Network Monitor

NetStumbler

Network General

四、如何防范网络嗅探

1.对数据进行加密:对数据的加密是安全的必要条件。其安全级别取决于加密算法的强度和密钥的强度。使用加密技术,防止使用明文传输信息。

2.实时检测监控嗅探器:监测网络通讯丢包和带宽异常情况,及时发现可能存在的网络监听机器。

3.使用安全的拓朴结构:将非法用户与敏感的网络资源相互隔离,网络分段越细,则安全程度越大。

五、总结:

嗅探(Sniffers)作为一种工具,具有正反两面性。我们要不断挖掘嗅探技术在网络管理上的价值,更要防范嗅探器的危害。

动手实践(一):tcpdump

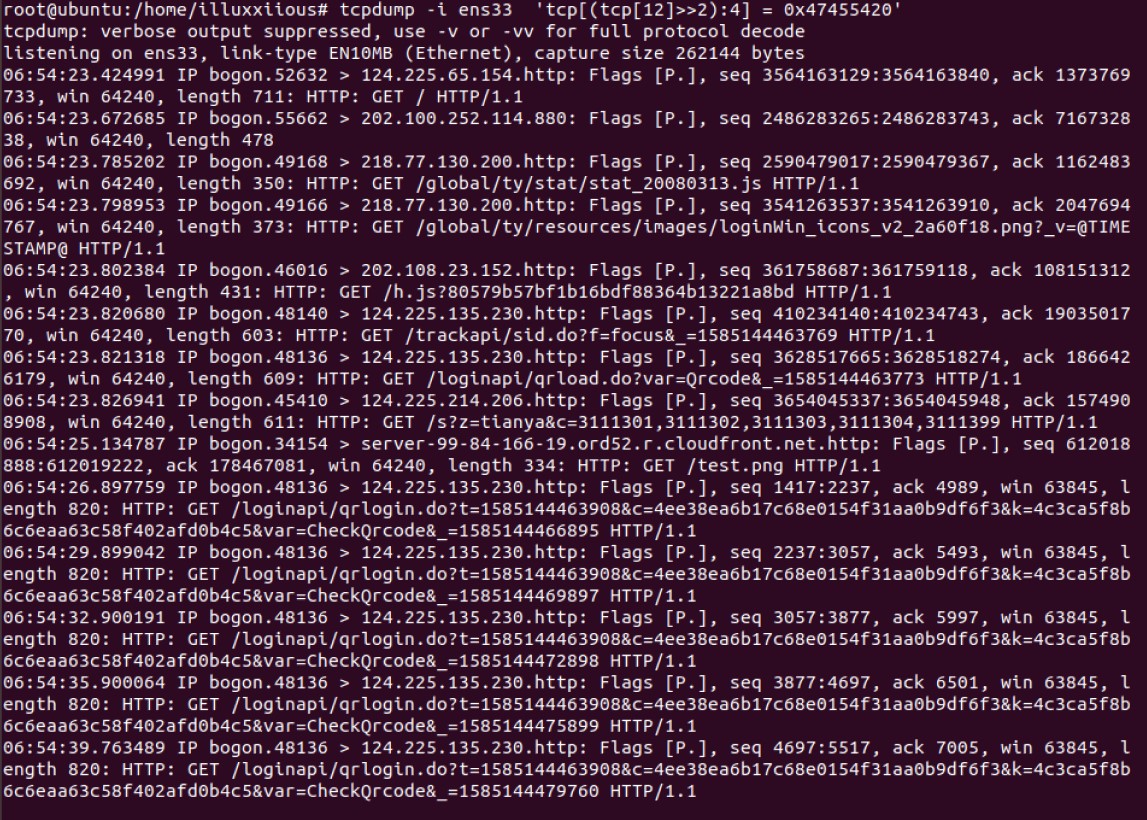

对访问www.tianya.cn的过程利用tcpdump进行监控、抓包,监控其访问服务器情况。

使用命令:

# tcpdump -i eth1 'tcp[(tcp[12]>>2):4] = 0x47455420'

"GET "的十六进制是 47455420

该命令可以捕获以get方式获取的数据包。(下图一)

主要IP包括:

218.77.130.200(海南省海口市 电信)

124.225.65.154(海南省海口市 电信)

124.225.135.230(海南省海口市 电信)

124.225.245.206(海南省海口市 电信)

202.108.23.152(北京市 北京百度网讯科技有限公司联通节点(BGP))

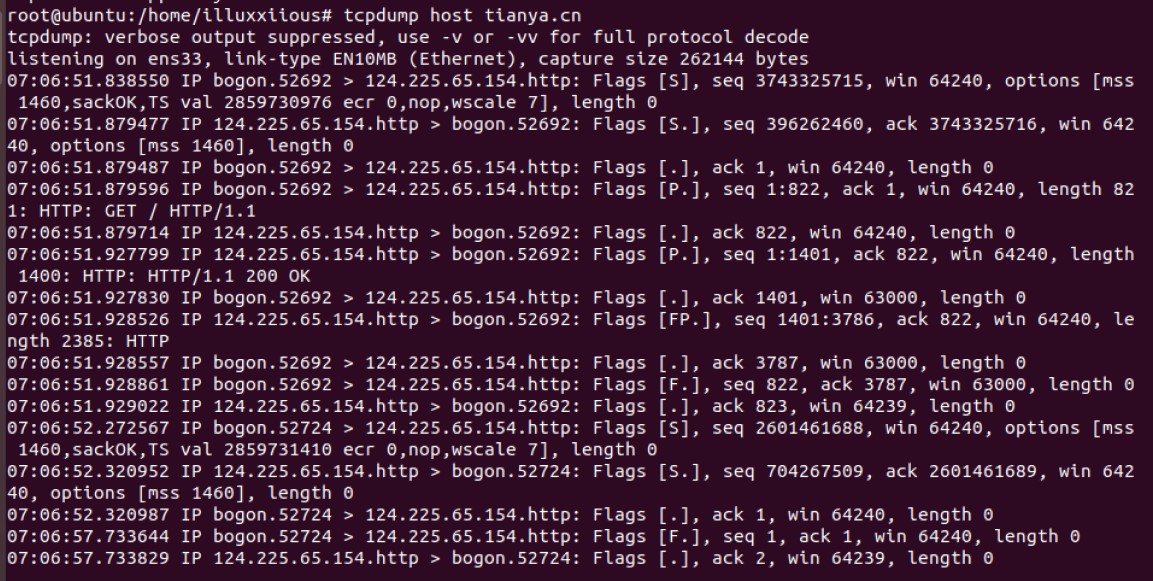

对比分析使用命令:

# tcpdump host tianya.cn

获取天涯网在DNS中所对应ip的往返数据包(下图二)

主要IP包括:

124.225.65.154

对比分析可知,两者不同,可以见得天涯网的访问过程中还访问了许多其他的服务器。

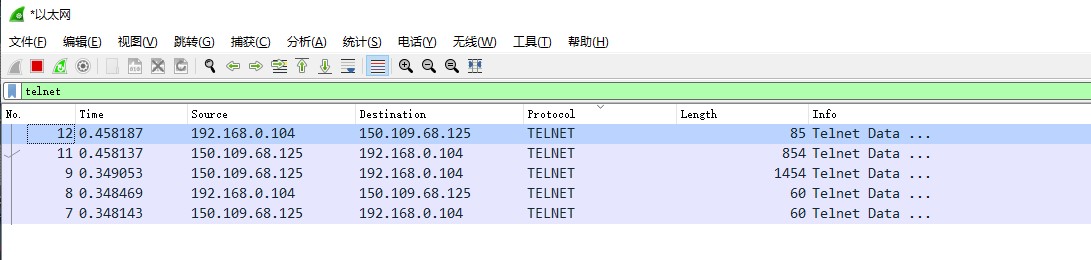

动手实践(二):wireshark对telnet链接的捕获

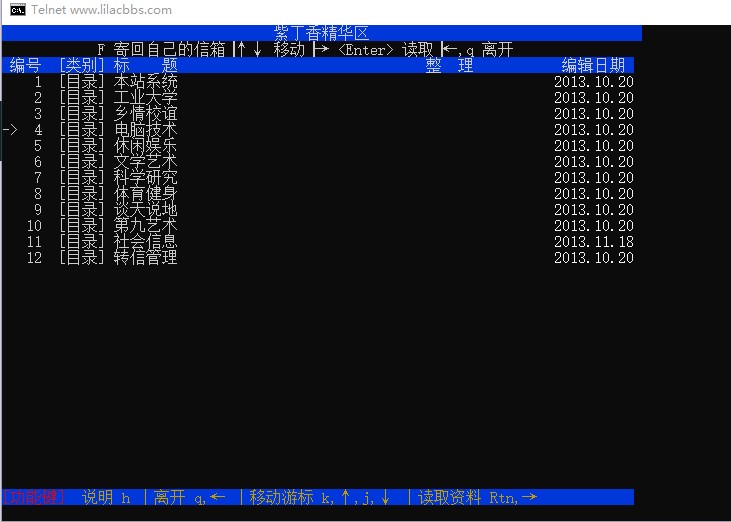

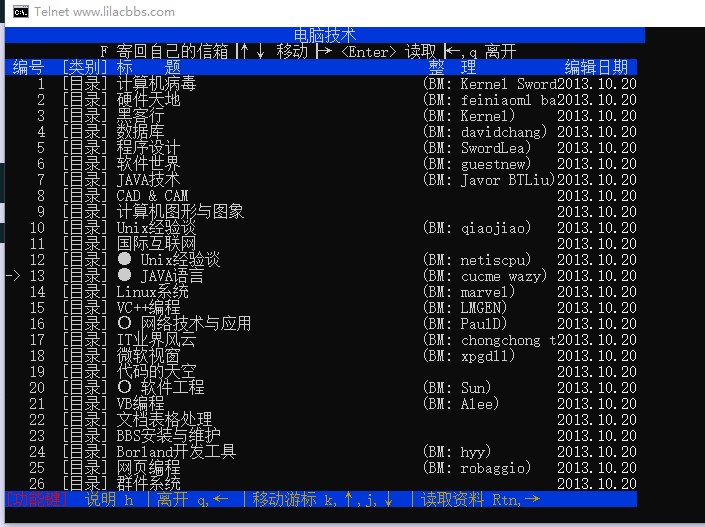

- 我所登陆的是失传已久的紫丁香社区(哈尔滨工业大学原bbs论坛),网址www.lilacbbs.com

- 这次我们采取telnet的方式登录(实际上可以百度搜索紫丁香论坛或者键入网址www.lilacbbs.com登录紫丁香论坛网页版)

win+r打开cmd命令窗口,使用命令登录紫丁香论坛:

telnet www.lilacbbs.com

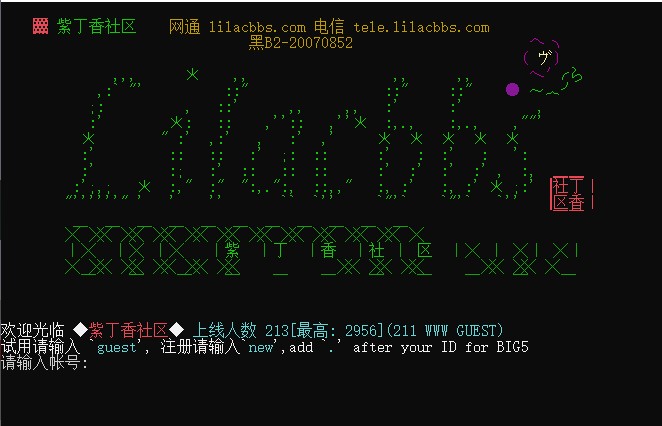

实际上这个论坛早在2013年年底就没有文章更新了,我甚至一度怀疑这个论坛年久失修后,在2013年年底一个满是情怀的哈工大学子重新将这个论坛假设在了与澳元的异国他乡————新加坡

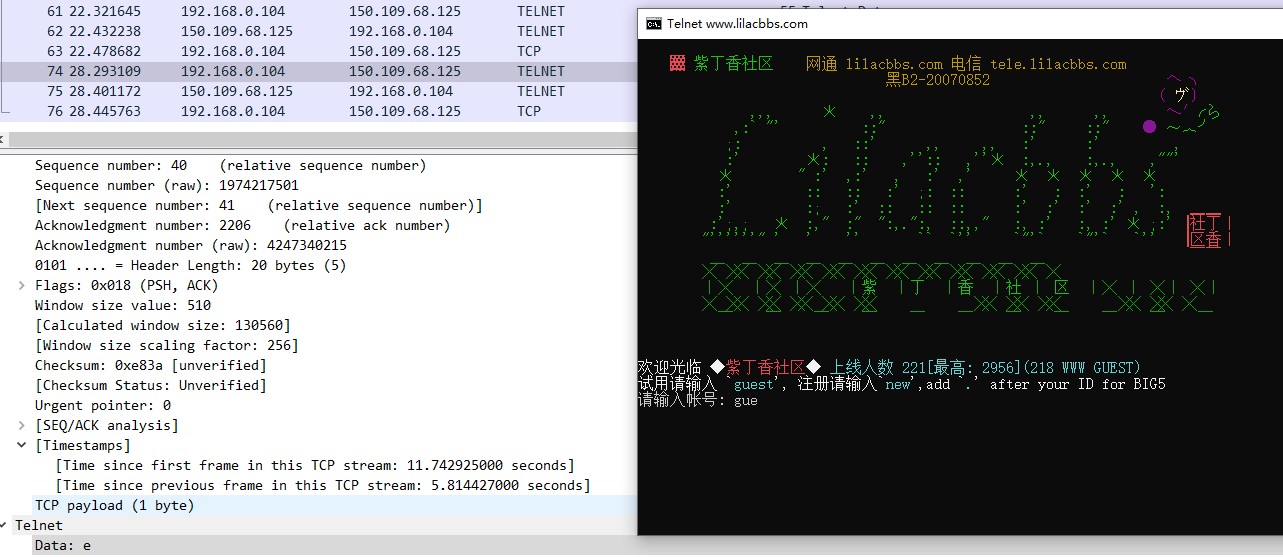

事实证明,确实我们用wireshark捕获到的数据包目的地址和我们查到的IP地址一致,均为150.109.68.125

登陆后是这个样子的

真的是年久失修啊,这个论坛我们既然用telnet方式登录,就来探究一下他的数据传输方式。

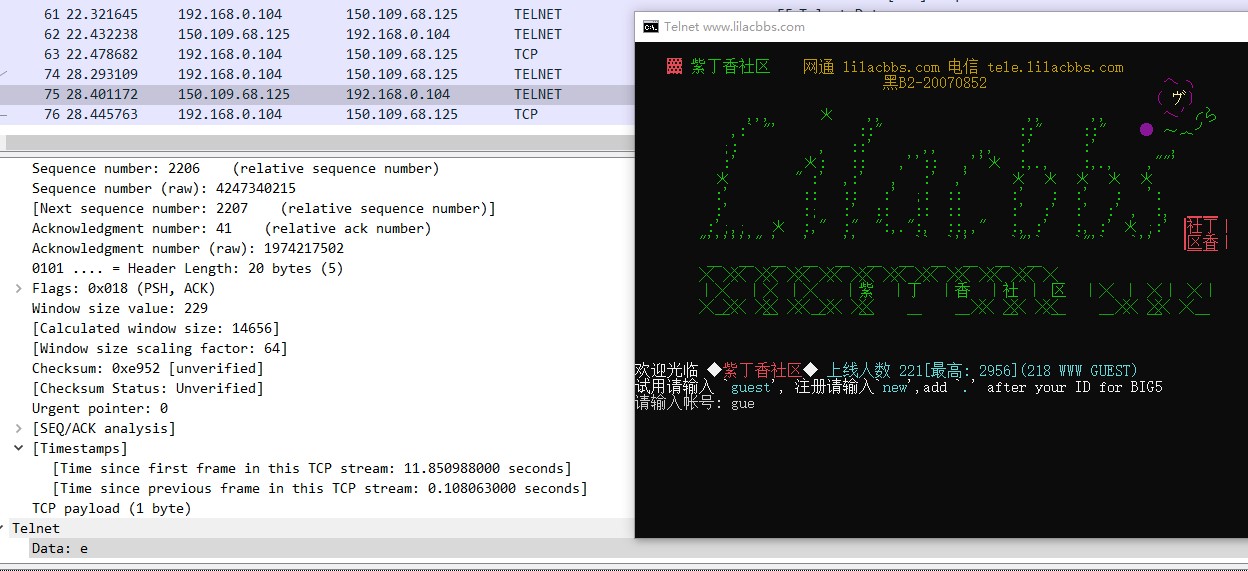

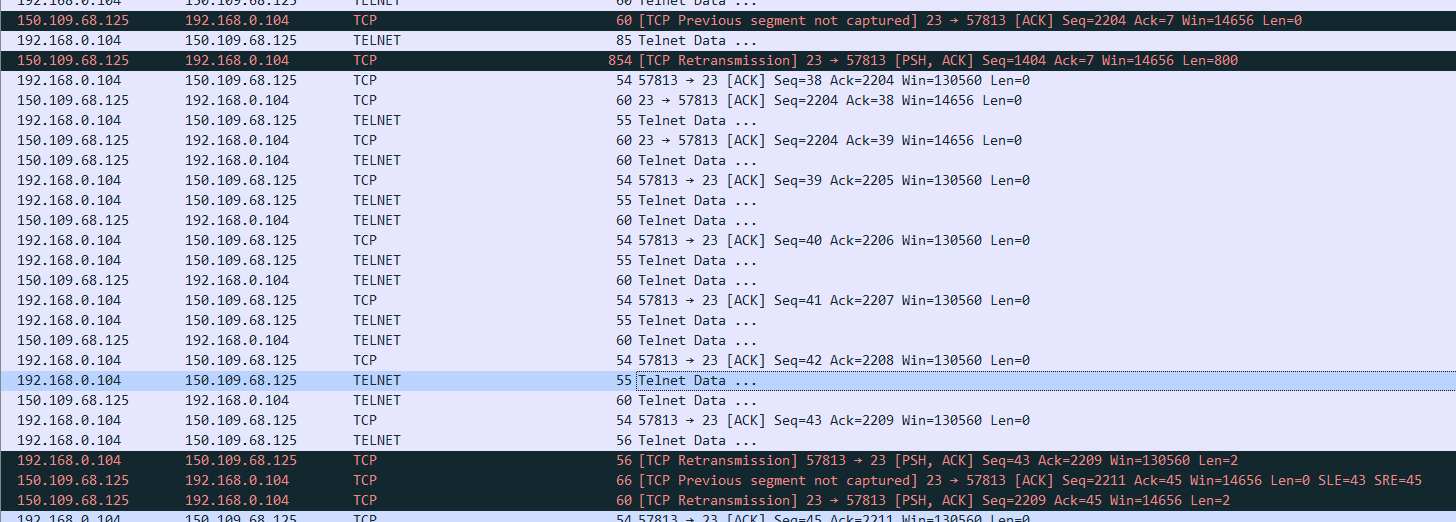

如下图,telnet采用的是telnet连接模式,在wireshark中可以独立剥离在tcp、html等协议之外,而telnet用于传输我们用户名和密码的方式竟然是明文传输,

1、每键入一个字符(无论是数字字母还是退格键,我们的主机都会通过telnet向服务器发送一个报文,报文的数据部分仅包含一个字符长度的数据,即1 byte,正式铭文状态下我们键入的字符)

2、然后服务器也会回复一个数据部分相同的回复报文,同样明文传输我们的密码

3、最后服务器再通过tcp链接回复一个[ACK]数据包,本次通信暂时告一段落。

登录过程结束后,服务器向我们的主机发送[PSH,ACK]tcp报文,主机回复发送[ACK]给服务器,同时发送[PSH,ACK]tcp报文作为此阶段通信的结束和下一阶段通信的开始。

我们只需要将我们截获的[PSH,ACK]和[ACK]之间的报文结合起来,就可以得到完整的密码:iwin319

浙公网安备 33010602011771号

浙公网安备 33010602011771号