云WAF和云防火墙

云WAF

云WAF,全称是Web Application Firewall,Web应用防火墙。

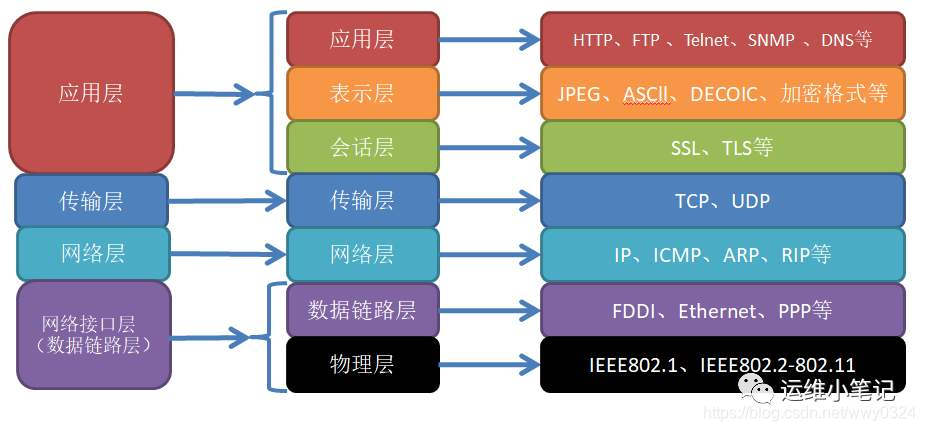

专注于应用层(OSI第7层),保护Web应用程序免受攻击。

-

核心功能:

-

防御针对Web应用的攻击,如SQL注入、XSS跨站脚本、CSRF、文件上传漏洞等。

-

防护OWASP Top 10中定义的常见Web安全风险。

-

缓解CC攻击(HTTP Flood)、恶意爬虫(Bot)和API滥用。

-

提供HTTPS流量解密与检测、敏感数据泄露防护。

-

支持自定义规则(如黑白名单、访问频率限制)。

-

云防火墙

定位与功能

-

防护层级:覆盖网络层和传输层(OSI第3-4层),部分产品扩展至应用层。

-

核心功能:

-

基于IP、端口、协议的网络流量访问控制(类似传统防火墙的ACL)。

-

防御DDoS攻击、端口扫描、暴力破解等网络层攻击。

-

实现VPC(虚拟私有云)之间的东西向流量隔离。

-

提供入侵防御(IPS)、恶意IP拦截、威胁情报联动。

-

日志审计与流量可视化(如监控异常流量)。

-

核心区别对比

| 维度 | 云WAF | 云防火墙 |

|---|---|---|

| 防护层级 | 应用层(HTTP/HTTPS) | 网络层(IP/端口/协议) |

| 防护对象 | Web应用、API、业务逻辑漏洞 | 服务器、网络资源、基础设施 |

| 主要威胁 | SQL注入、XSS、CC攻击、Bot爬虫 | DDoS、端口扫描、暴力破解、IPS攻击 |

| 部署位置 | Web服务器前端或API网关 | 云环境入口或VPC边界 |

| 配置重点 | URL规则、会话管理、敏感数据过滤 | IP黑白名单、端口开放策略 |

| 适用合规性 | PCI-DSS(支付安全)、GDPR | 等保2.0、ISO 27001 |

两者通常互补,共同构建纵深防御体系:

-

云防火墙作为第一层防护,过滤恶意IP、限制非必要端口暴露。

-

云WAF作为第二层防护,深度解析HTTP流量,拦截应用层攻击。

-

例如:一个电商网站可能用云防火墙屏蔽恶意IP的SSH爆破尝试,同时用云WAF拦截针对商品页面的XSS攻击。

SQL注入的根本原因:应用程序的权限漏洞

1、应用程序是中间人:

你的网站/APP(前端)需要连接数据库(后端)时,会使用一个数据库账号和密码(例如db_user:123456)。

这个账号通常被赋予一定的权限(如读取用户表、写入订单表等)。

攻击者无法直接拿到这个密码,但他们可以通过操控应用程序的输入,间接利用这个账号的权限执行恶意SQL语句。

2、漏洞产生场景:

当应用程序未正确处理用户输入,直接拼接SQL语句时,攻击者可以注入恶意代码。

3、如何确保代码操作数据库的安全性?

(1) 始终使用参数化接口

-

强制规则:禁止在代码中出现字符串拼接的 SQL 语句,无论是否使用 ORM。

-

工具辅助:使用 IDE 插件或代码扫描工具(如 SonarQube)检测危险代码。

(2) 严格控制动态查询

白名单校验:若必须动态拼接字段名(如表名、排序字段),应基于预定义的允许值(白名单)校验。

(3) 最小化数据库权限

-

限制账号权限:应用程序使用的数据库账号应仅拥有最小必要权限(如禁止

DROP TABLE、FILE权限)。

(4) 防御性编程

-

输入过滤:对用户输入进行类型、格式、范围的严格校验(如邮箱格式、数字范围)。

-

错误信息隐藏:避免将数据库错误详情直接返回给用户(防止攻击者利用报错信息探测漏洞)。

DDoS攻击

DDoS(分布式拒绝服务攻击)的核心是通过海量恶意流量压垮目标,导致合法流量无法被处理。

| 要素 | 说明 |

|---|---|

| 分布式攻击源 | 攻击者控制成千上万台设备(肉鸡)同时发起请求,形成“攻击集群” |

| 流量规模 | 总流量可达Tbps级别(相当于同时下载数百万部高清电影) |

| 攻击目标 | 耗尽目标服务器的带宽、CPU、内存、连接数等资源 |

| 攻击层次 | 从底层网络协议到高层应用逻辑的全方位打击 |

DDoS攻击的三大类型及原理

1. 流量型攻击(Volumetric Attacks)

-

目标:堵塞网络带宽,让正常流量无法到达服务器。

-

典型手段:

-

UDP Flood:发送大量伪造源IP的UDP包(如DNS查询),占用带宽。

-

ICMP Flood:利用Ping请求(ICMP Echo)淹没目标。

-

反射放大攻击:伪造目标IP向第三方服务器(如NTP、Memcached)发送请求,利用响应包放大流量(可达数万倍)。

-

🌰 示例:

攻击者控制10万台设备,每台以1Gbps速率发送UDP包 → 总攻击流量达10Tbps,远超普通服务器的带宽容量。

2. 协议型攻击(Protocol Attacks)

-

目标:耗尽服务器连接资源(如TCP连接表、防火墙会话表)。

-

典型手段:

-

SYN Flood:发送大量TCP SYN请求但不完成三次握手,使服务器维持半开连接直至超时。

-

Ping of Death:发送畸形ICMP包,导致服务器崩溃(现代系统已修复此漏洞)。

-

Slowloris攻击:以极慢速度发送HTTP请求头,长期占用服务器连接。

-

🌰 示例:

服务器最大支持10万并发连接,攻击者每秒发起5万SYN请求 → 连接表迅速填满,正常用户无法建立新连接。

3. 应用层攻击(Application Layer Attacks)

-

目标:模拟合法用户行为,消耗服务器计算资源(如数据库查询、动态页面生成)。

-

典型手段:

-

HTTP Flood:大量恶意HTTP请求(如频繁访问登录接口、搜索页面)。

-

CC攻击(Challenge Collapsar):针对需要复杂计算的接口(如验证码生成、加密API)。

-

慢速攻击:以极低速度上传大文件(如每秒1字节),长期占用连接。

-

🌰 示例:

电商网站促销时,攻击者伪造1万个用户每秒刷新商品详情页 → 服务器CPU因处理动态页面负载飙升,正常用户访问超时。

-

轻量业务:优先使用Cloudflare免费WAF + 云厂商基础防火墙。