20212905 2021-2022-2 《网络攻防实践》第二周作业

20212905 2021-2022-2 《网络攻防实践》第二周作业

1.实验内容

- DNS查询

- 获取该好友的IP地址及所在的具体地理位置

- 使用nmap

- 使用Nessus

2.实验过程

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

- DNS注册人及联系方式

- 该域名对应IP地址

- IP地址注册人及联系方式

- IP地址所在国家、城市和具体地理位置

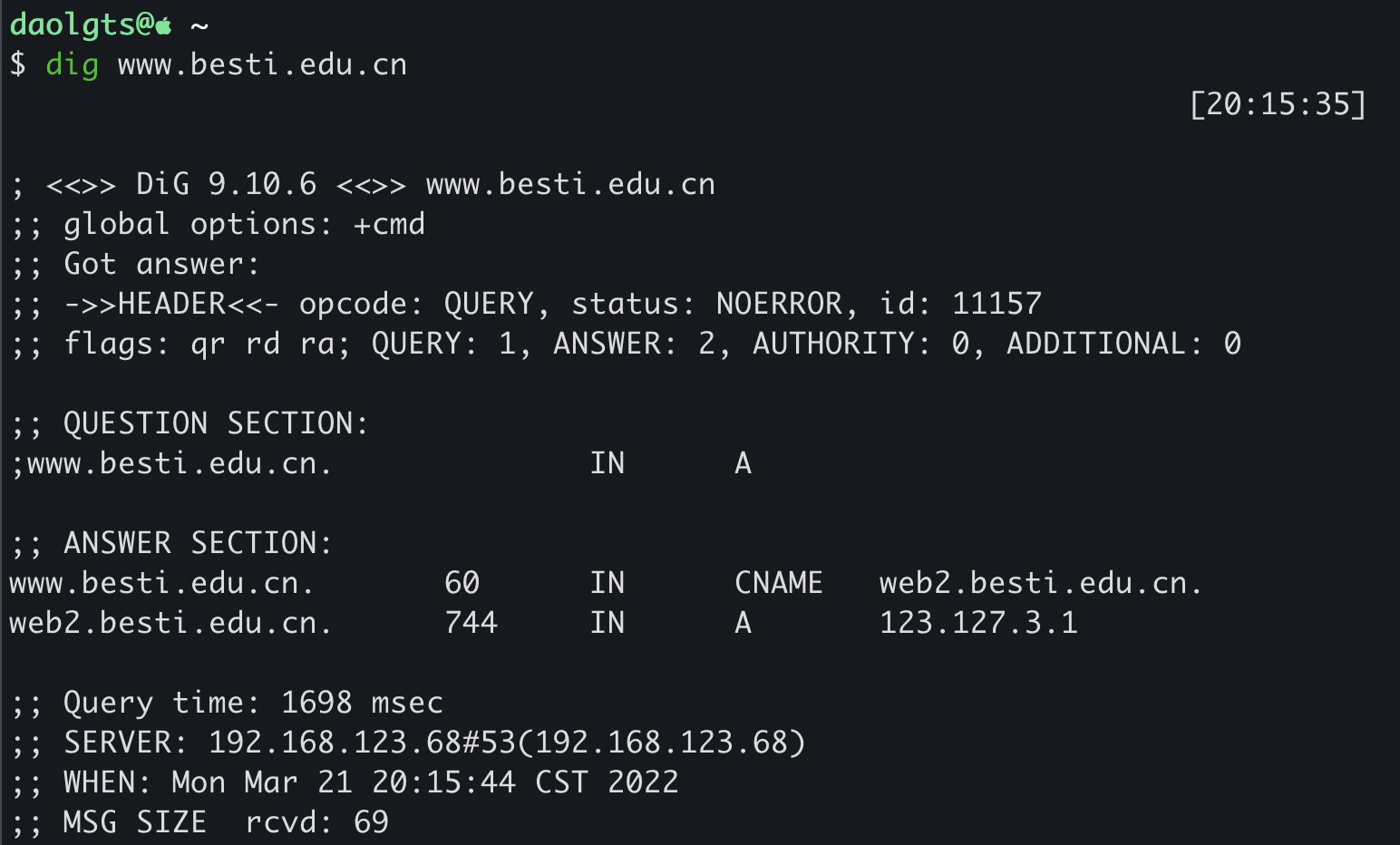

选择www.besti.edu.cn进行DNS查询

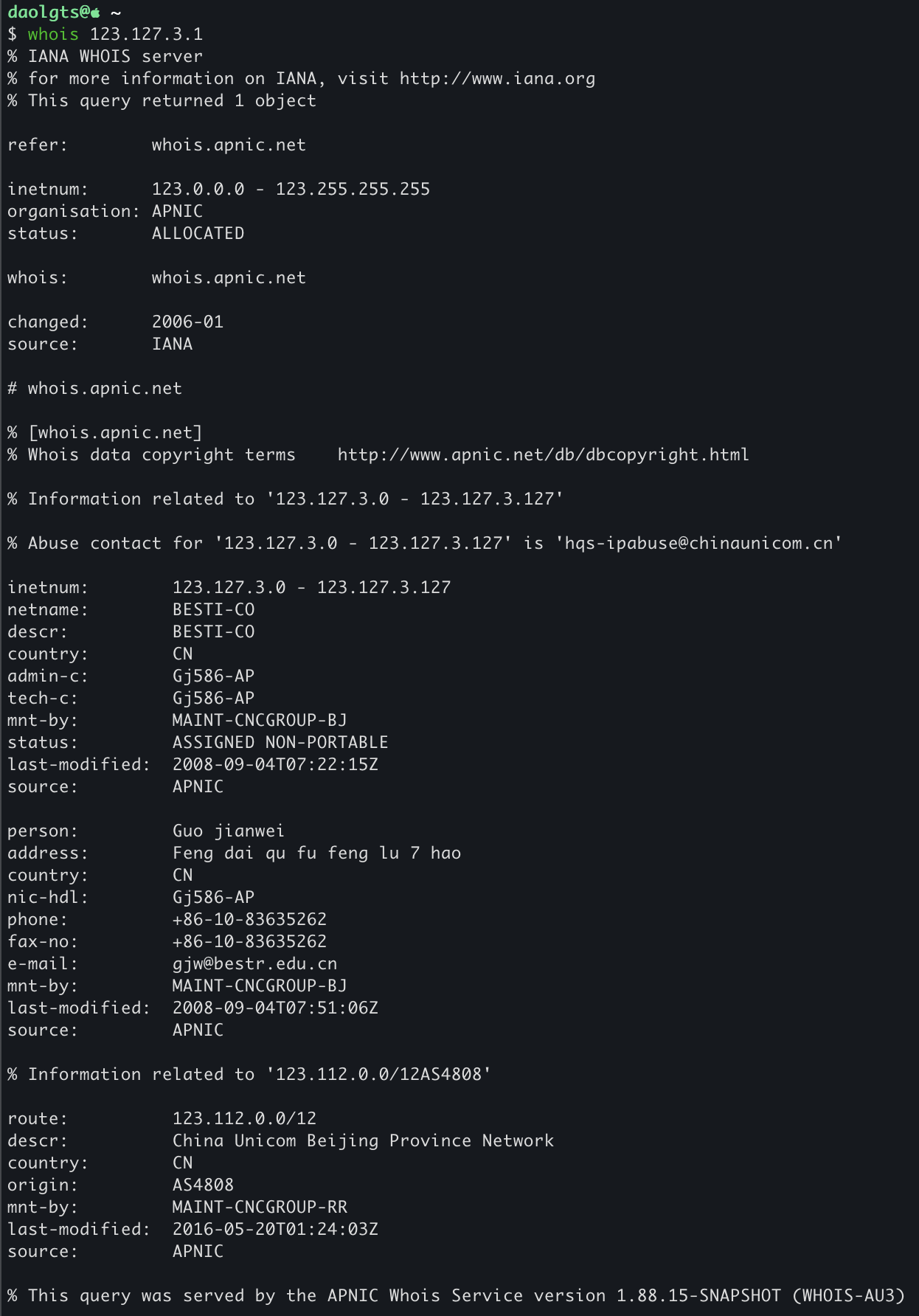

发现该域名对应IP地址为123.127.3.1,使用WHOIS查询该IP地址

查询得到该IP地址注册人为Guo jianwei,联系方式为+86-10-83635262,所在国家为中国,城市为北京,具体地理位置为Feng dai qu fu feng lu 7 hao

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

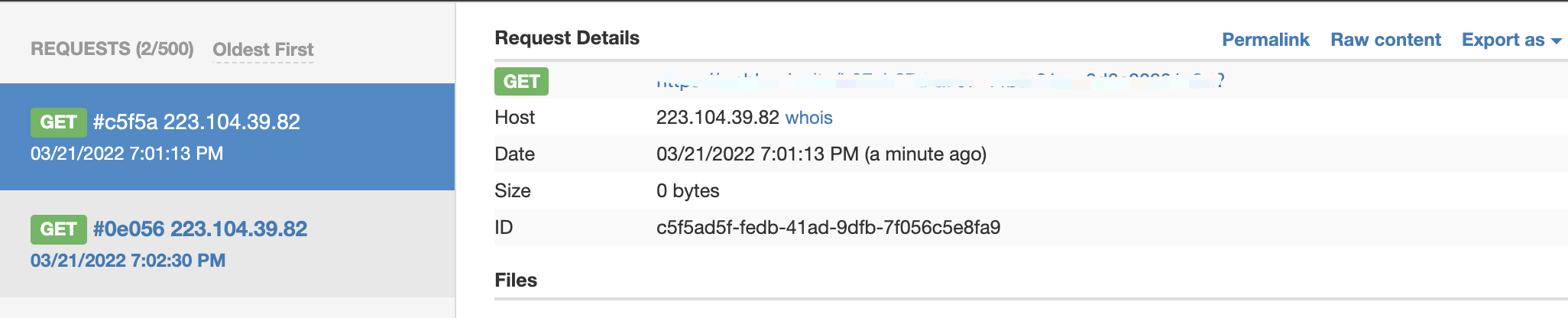

获取好友IP地址为223.204.39.82

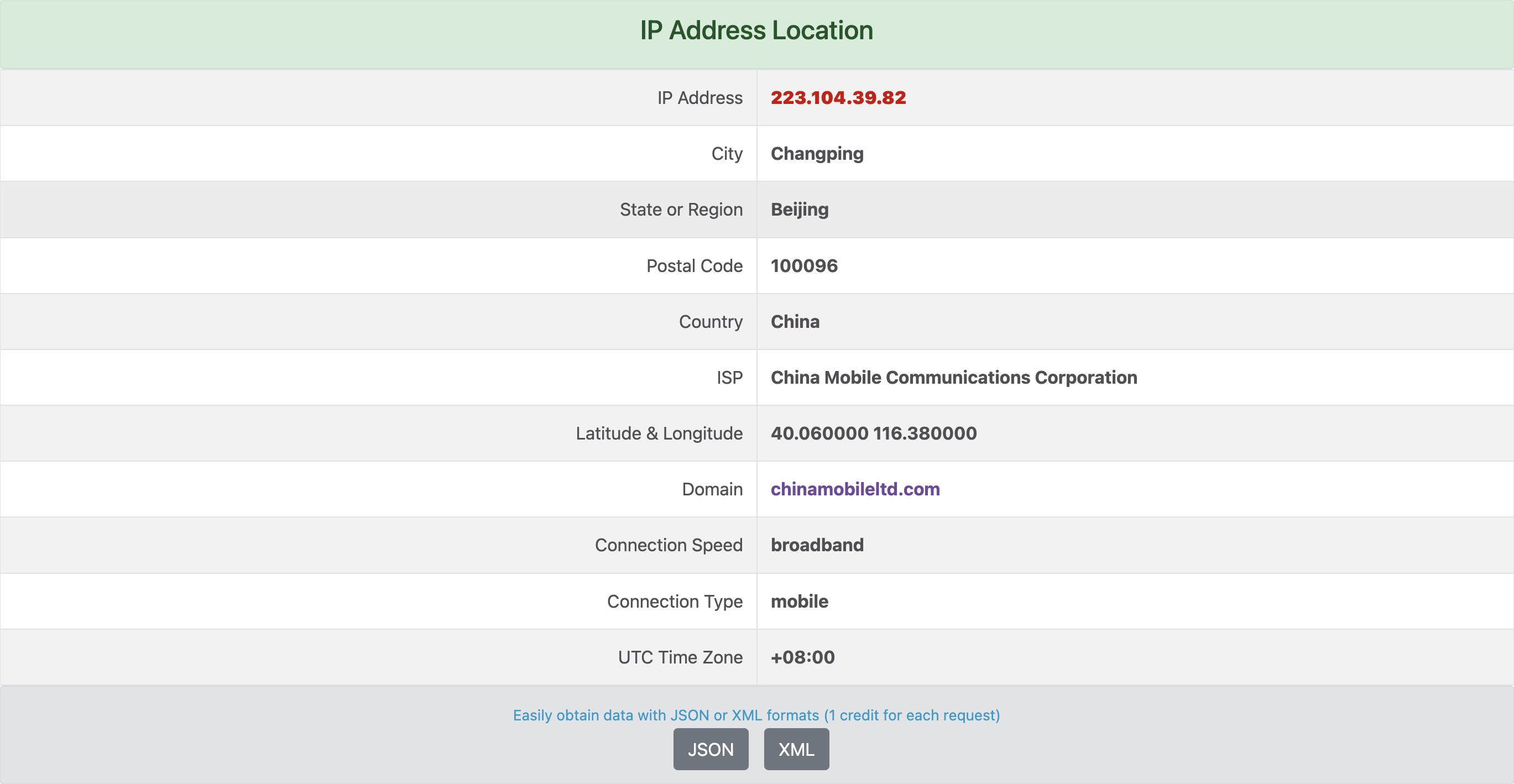

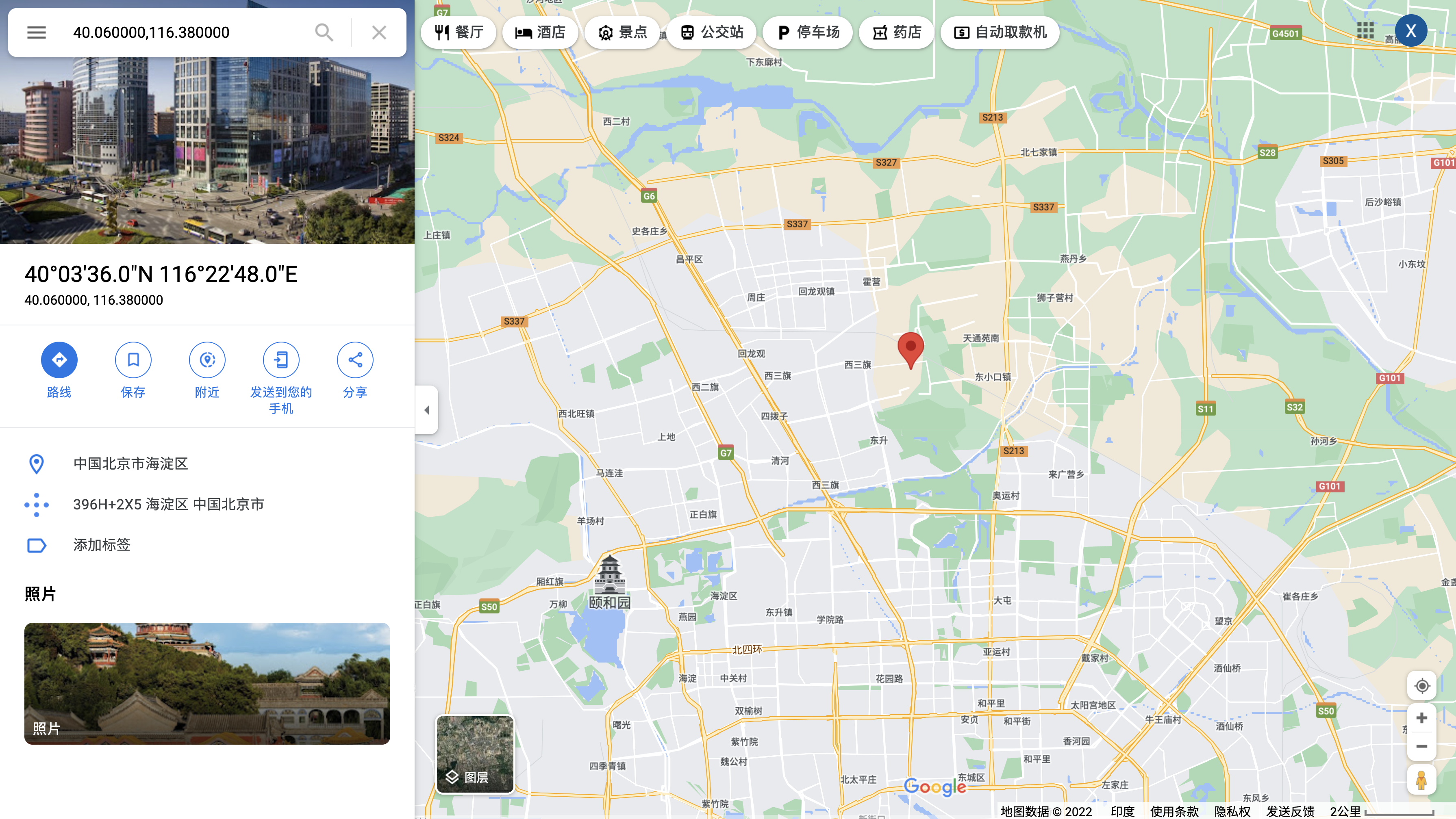

查询该IP地址所在地理位置,得到具体的经纬度

使用得到的经纬度在谷歌地图上查询

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

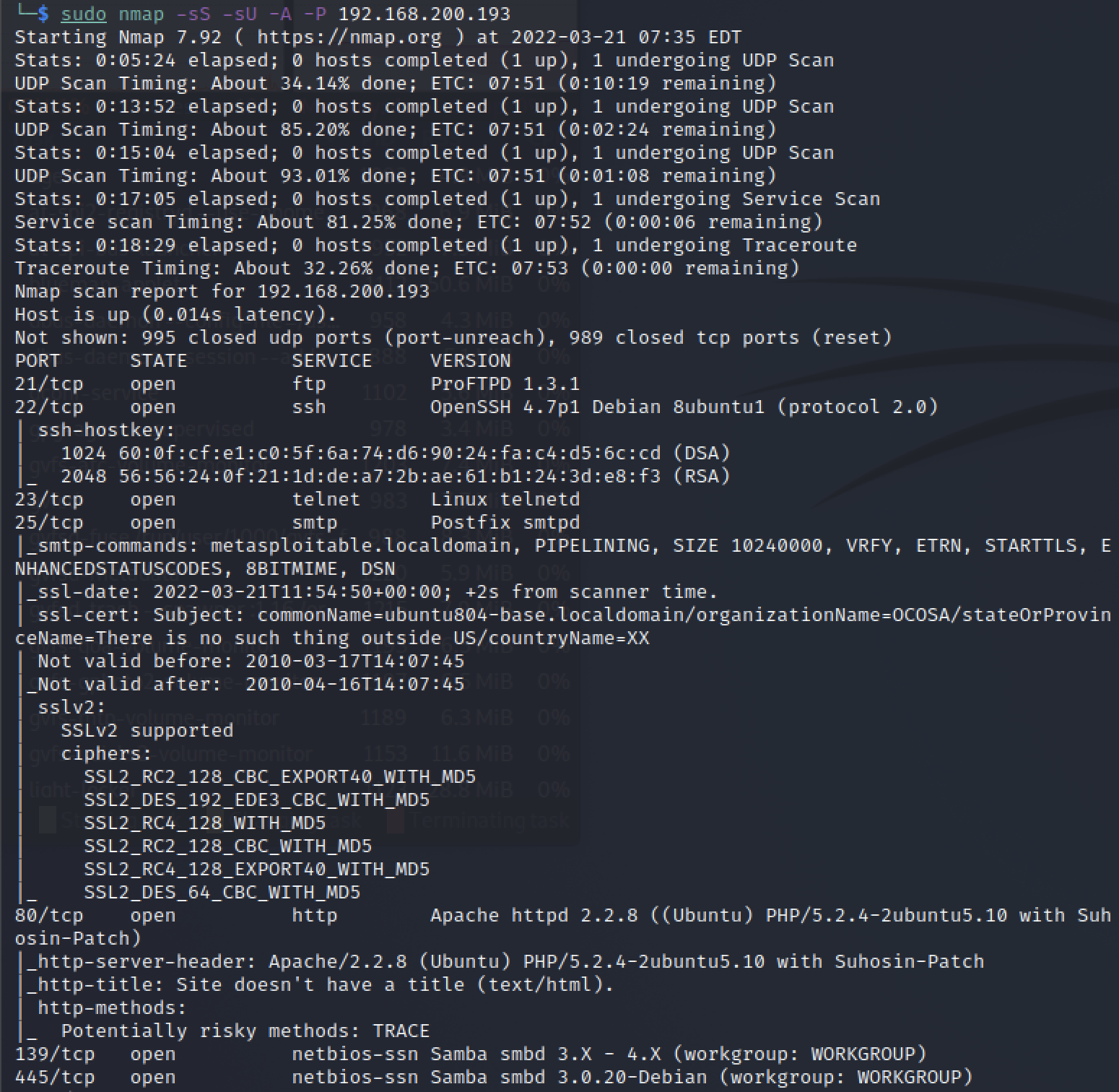

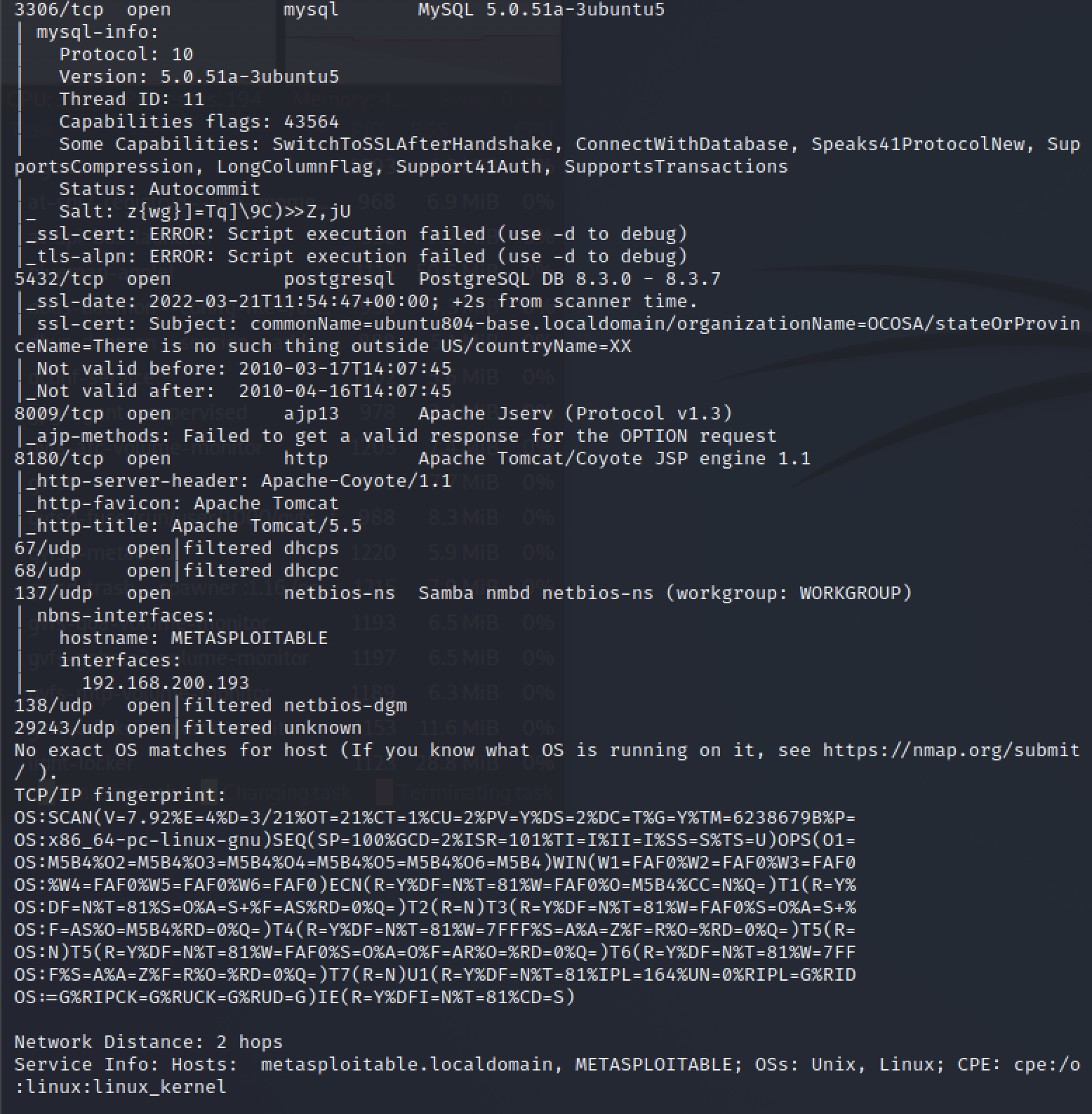

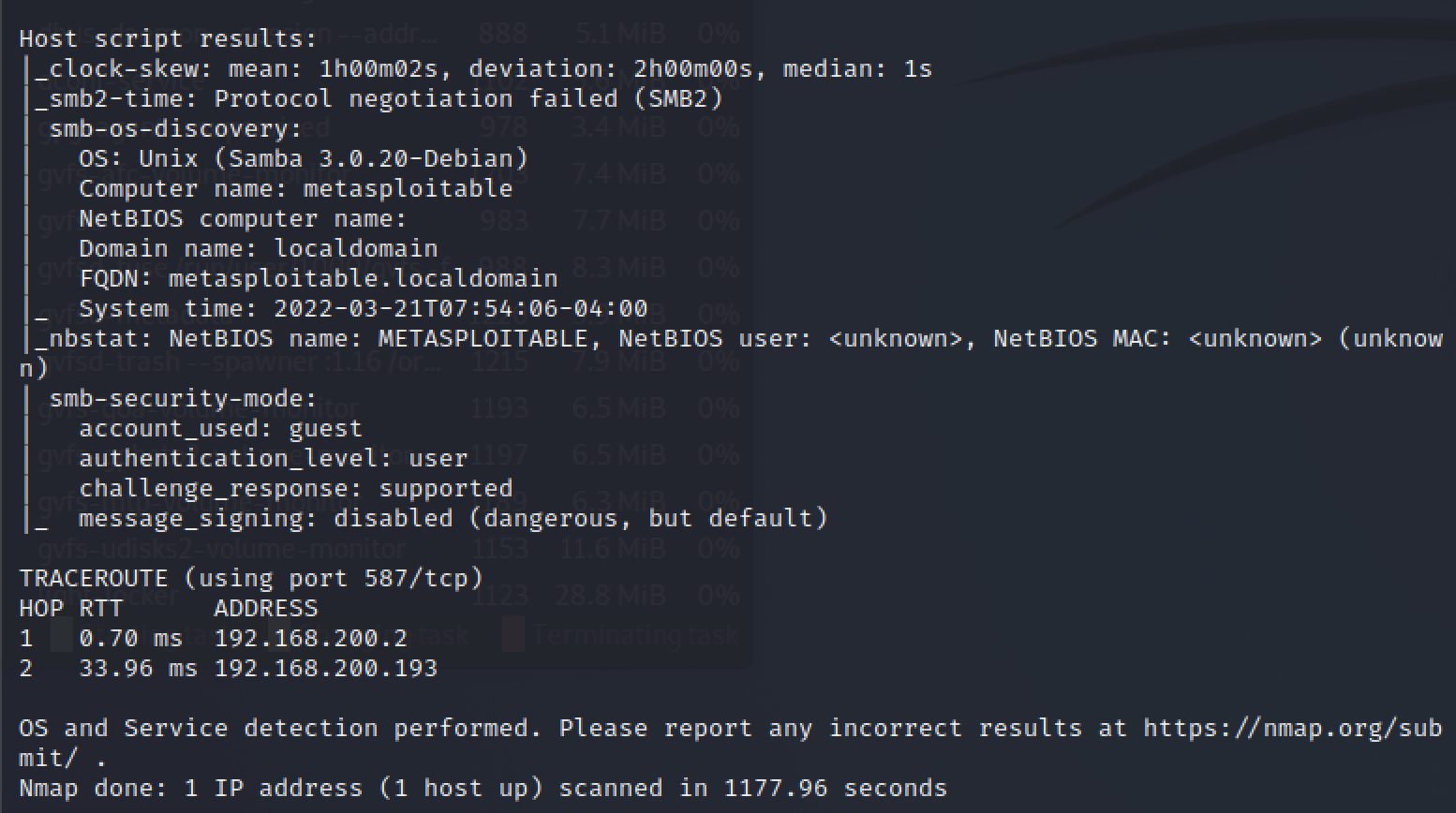

使用nmap -sS -sU -A -P 192.168.200.193命令扫描靶机Metasploitable_ubuntu

分析结果得到:

- 该IP地址活跃

- 开放的TCP端口为21、22、23、25、80、139、445、3306、5432、8009、8180

- 开放的UDP端口为67、68、137、138、29243

- 靶机安装的操作系统为linux

- 靶机上安装的服务为ftp、ssh、telnet、smtp、http、samba、postgresql

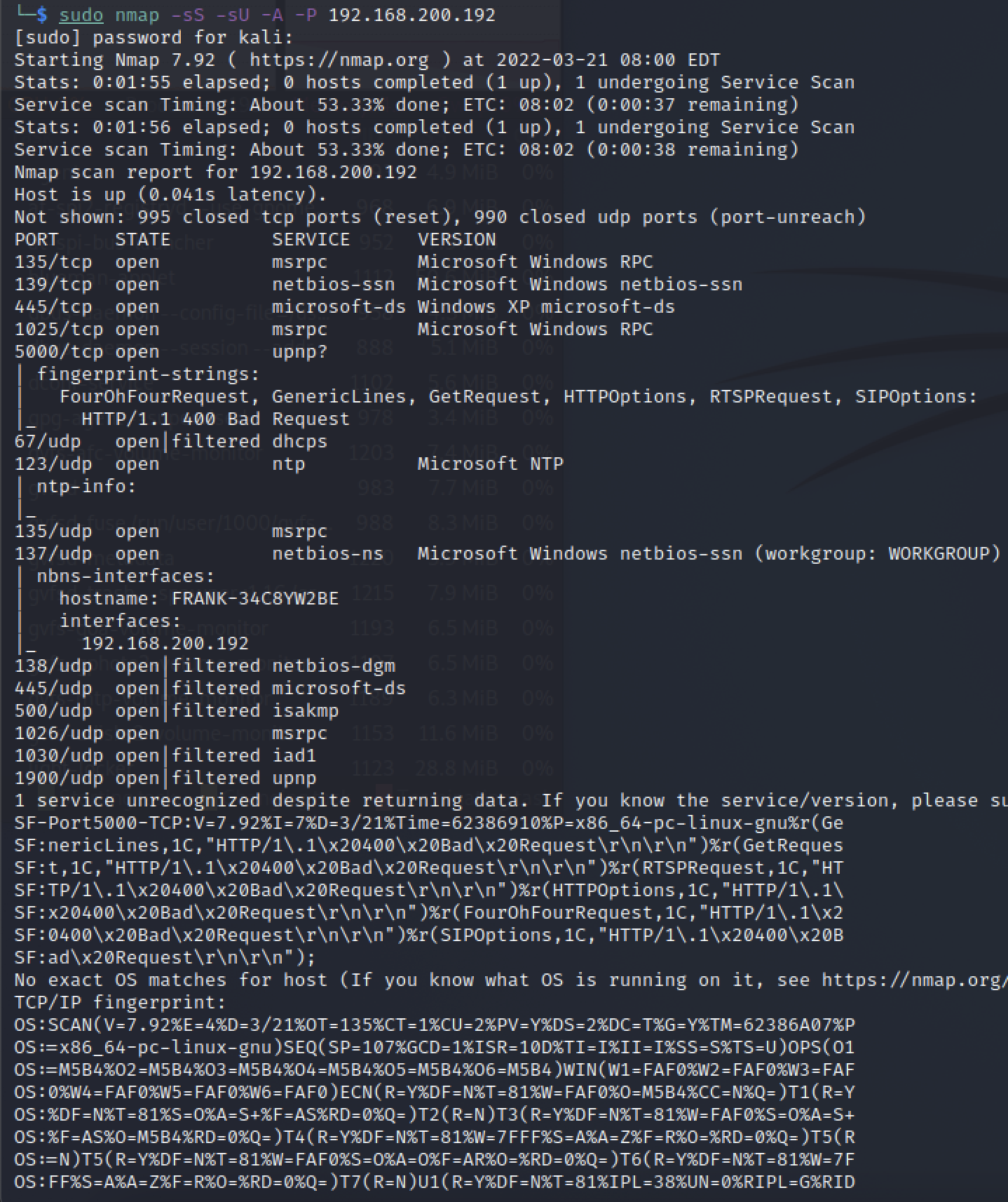

使用nmap -sS -sU -A -P 192.168.200.192命令扫描靶机VM_Metasploitable_xpsp1

分析结果得到:

- 该IP地址活跃

- 开放的TCP端口为135、139、445、1025、5000

- 开放的UDP端口为67、123、135、137、138、445、500、1026、1030、1900

- 靶机安装的操作系统为Windows XP

- 靶机上安装的服务为msrpc、netbios-ssn、microsoft-ds、ntp

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

使用docker安装nessus

docker run -itd -p 3443:3443 -p 8834:8834 leishianquan/awvs-nessus:v4

安装好后打开https://127.0.0.1:8834/,添加一个新的扫描

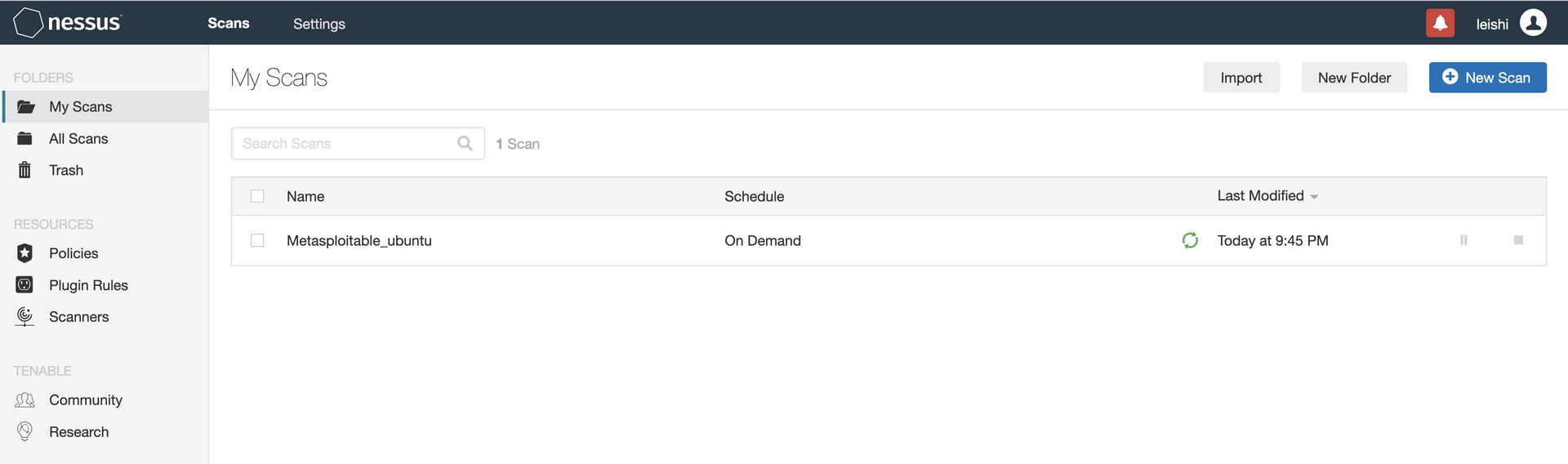

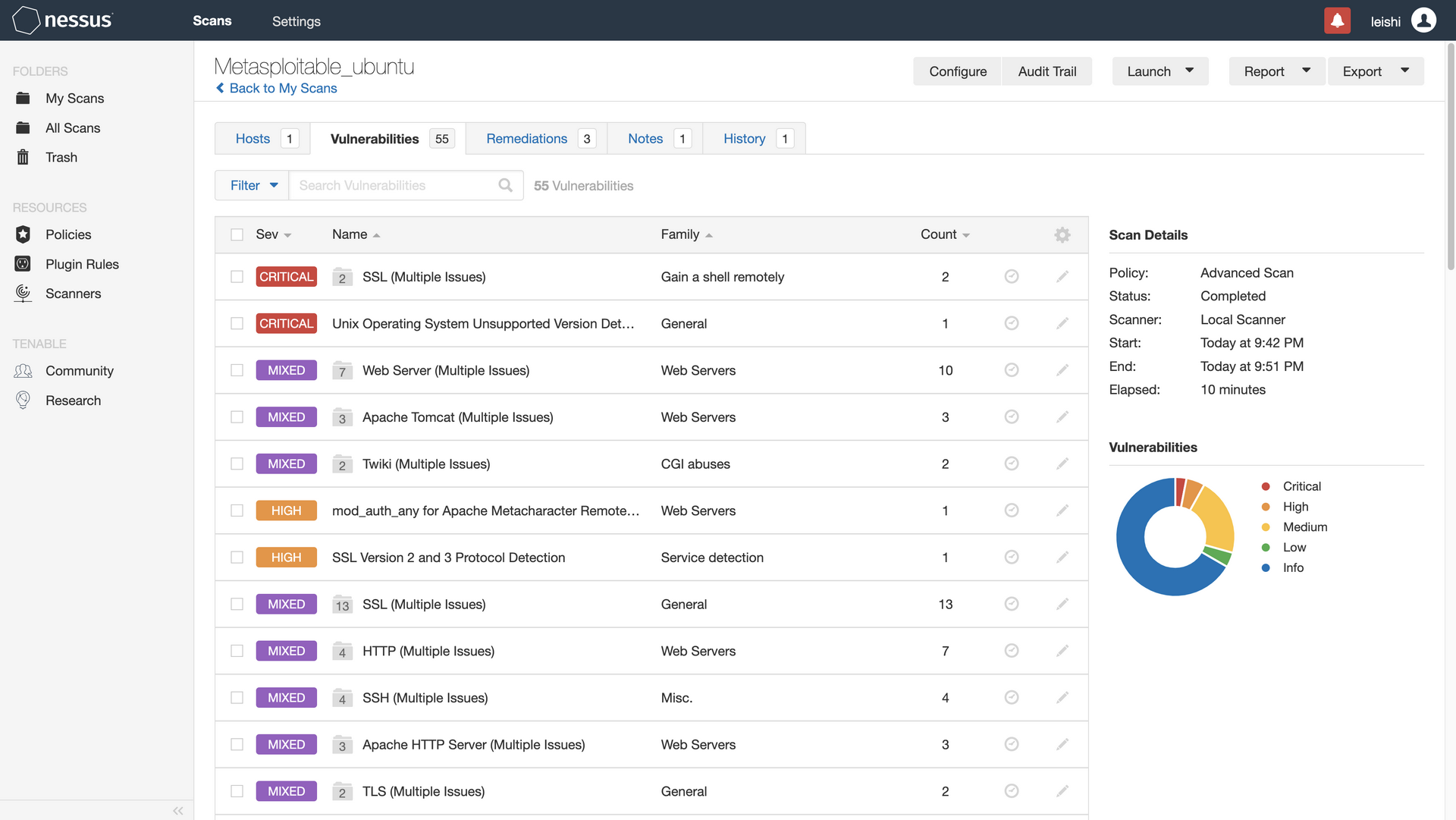

扫描完成后,查看结果

靶机上开放了21、22、23、25、80、139、445、3306、5432、8009、8180端口

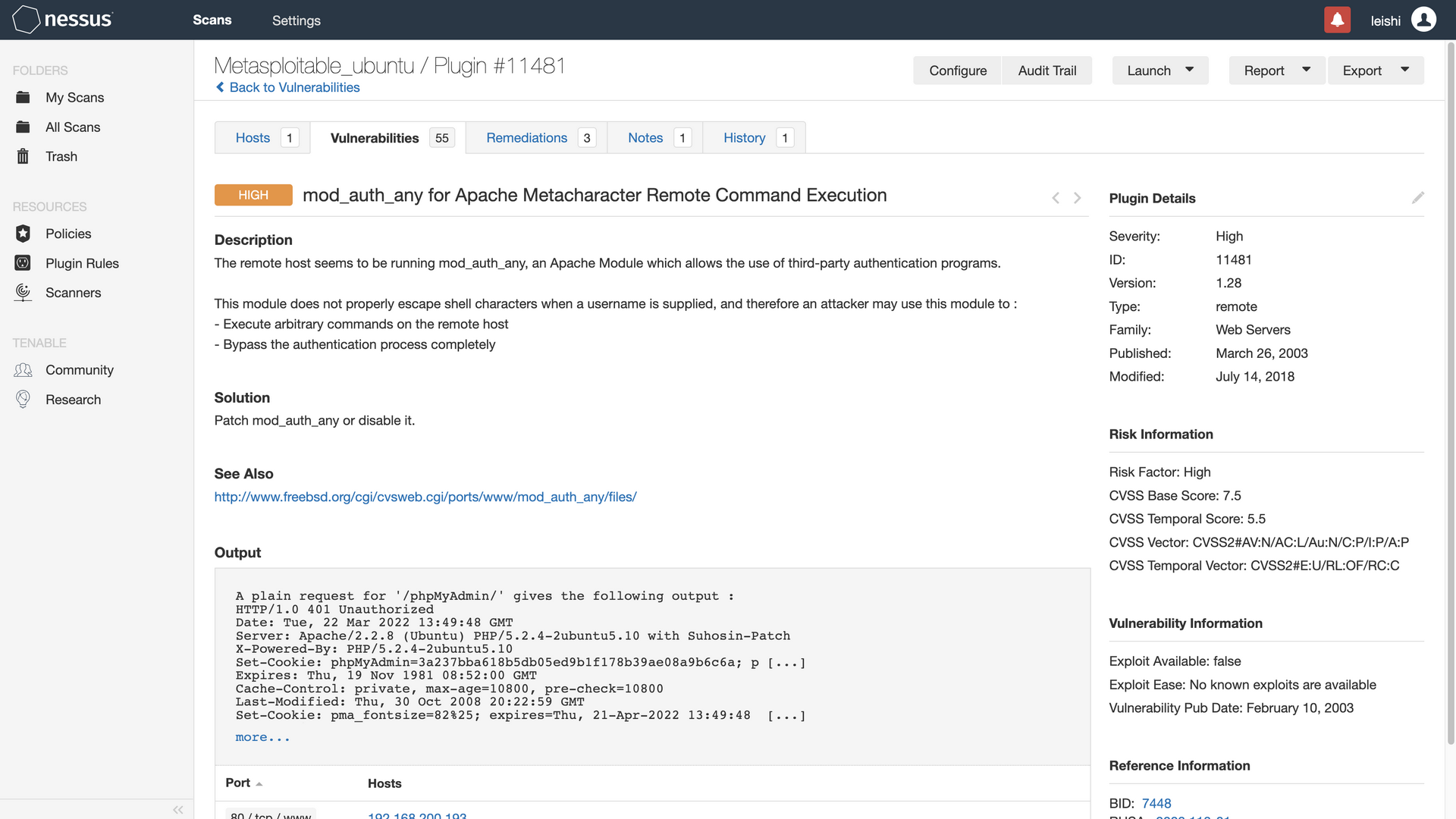

点击vulnerabilities查看存在漏洞

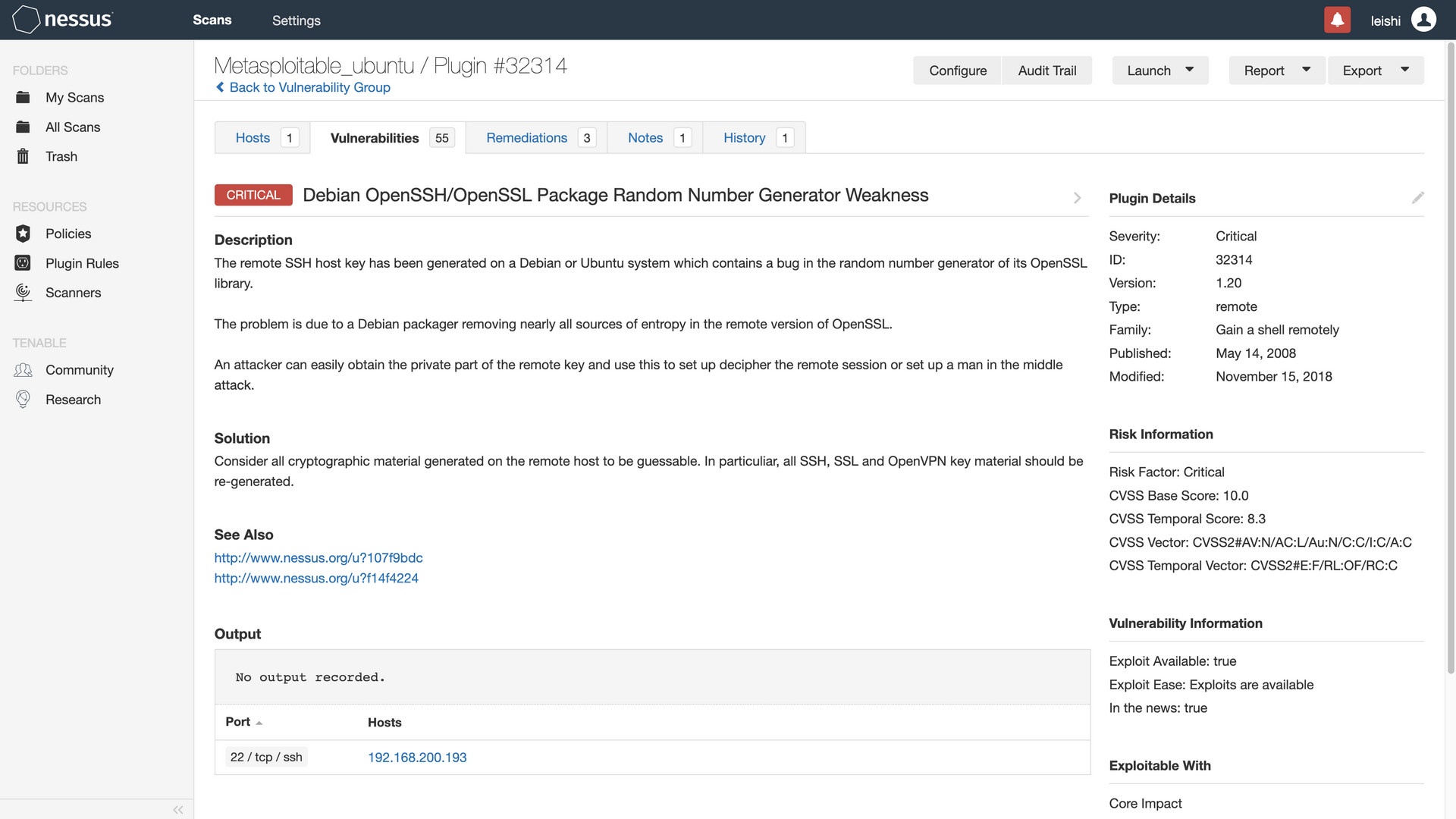

22端口的SSH服务存在CVE-2008-0166漏洞,攻击者可以轻松获取远程密钥的私有部分,并使用它来设置解密远程会话或设置中间人攻击。

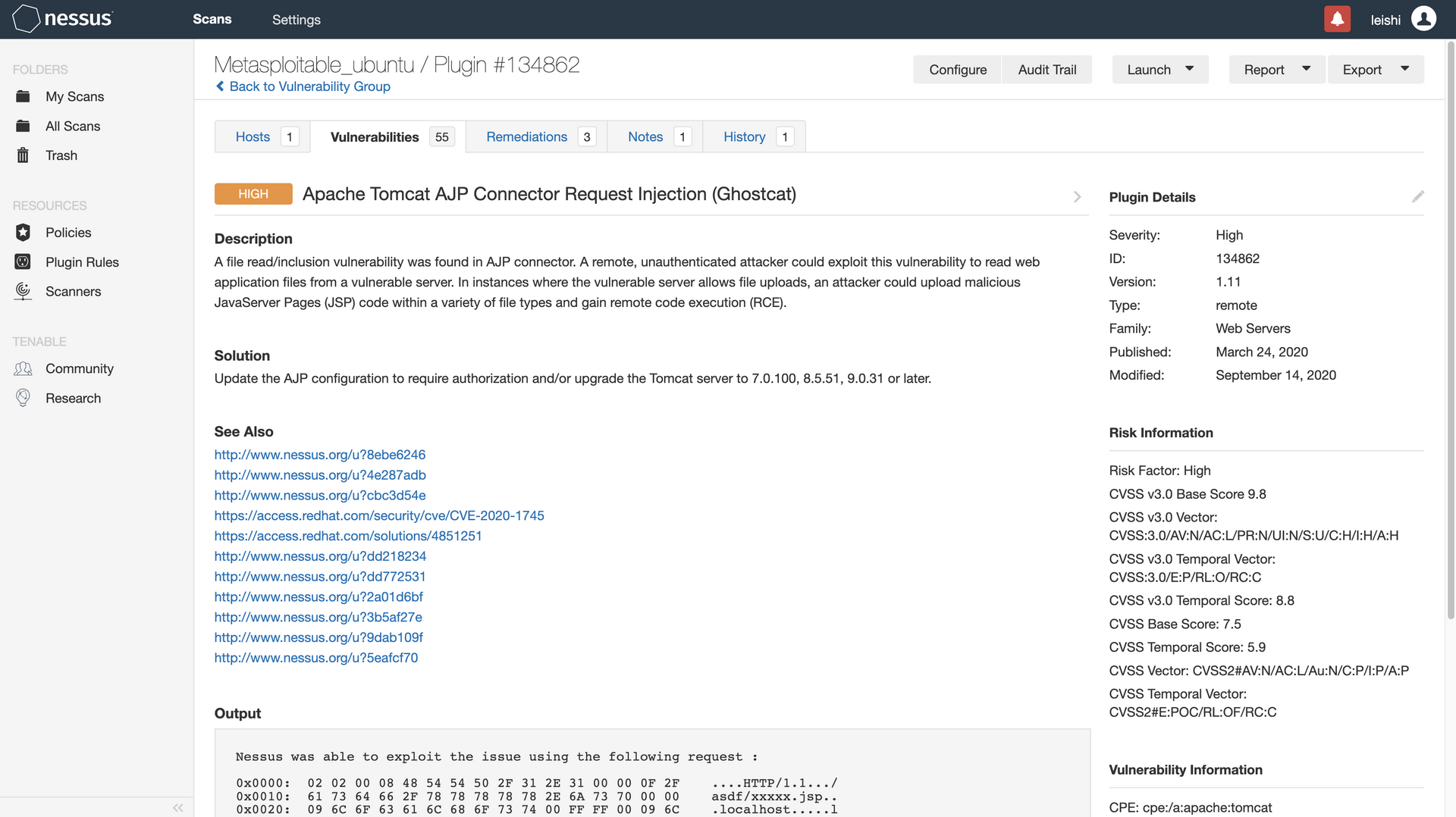

8009端口的HTTP服务存在CVE-2020-1745, CVE-2020-1938漏洞。在 AJP 连接器中发现了一个文件读/包含漏洞。未经身份验证的远程攻击者可以利用此漏洞从易受攻击的服务器读取 web 应用程序文件。在易受攻击的服务器允许文件上传的情况下,攻击者可以上传各种文件类型中的恶意 JSP 代码并获得远程代码执行(RCE)。

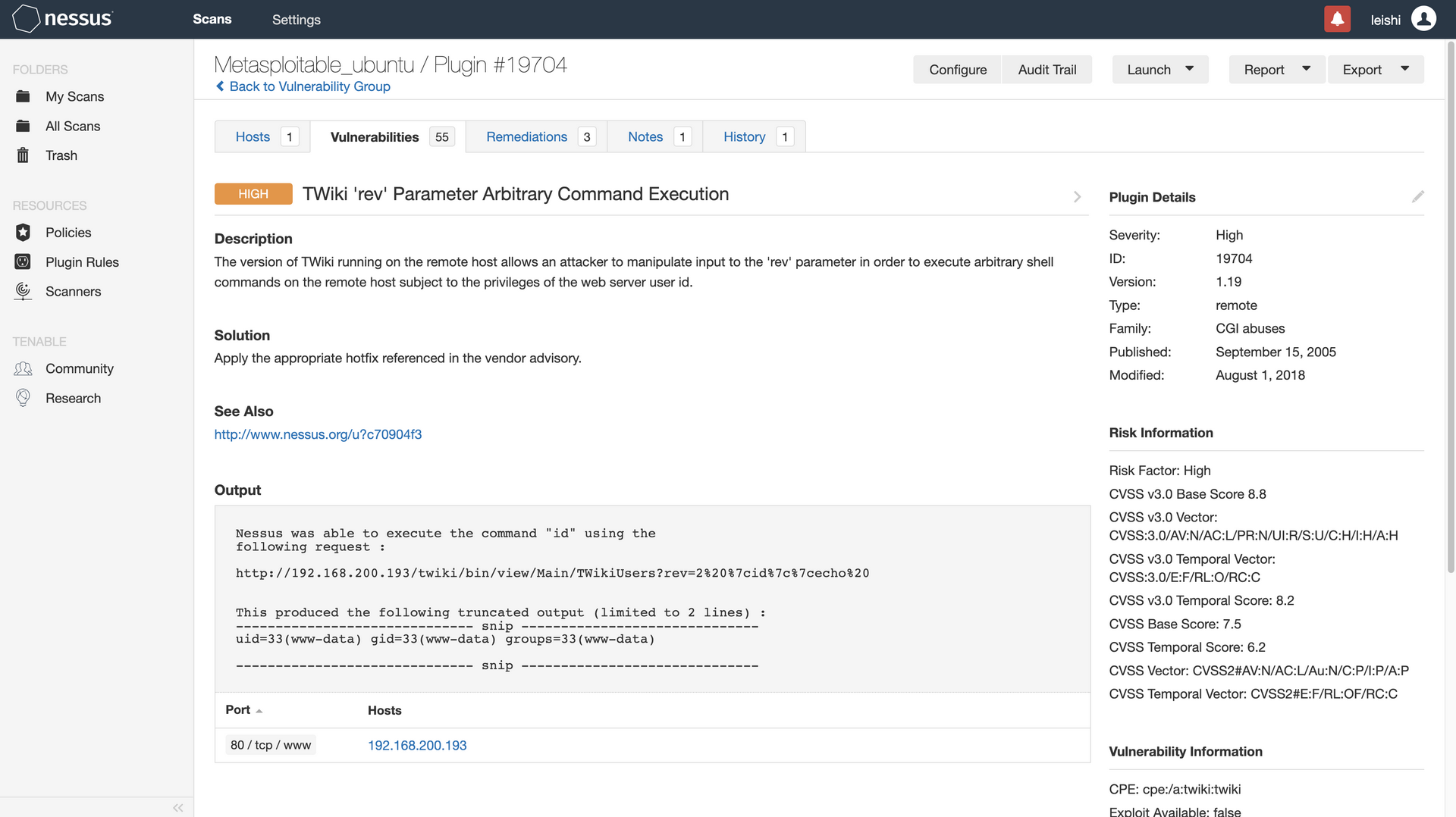

80端口的HTTP服务存在CVE-2005-2877漏洞,在远程主机上运行的 TWiki 版本允许攻击者操纵对“rev”参数的输入,以便在远程主机上执行任意 shell 命令,但受 Web 服务器用户 ID 的权限限制。

80端口的HTTP服务存在CVE-2003-0084漏洞,当提供用户名时,此模块无法正确转义 shell 字符,因此攻击者可以使用此模块可以在远程主机上执行任意命令,完全绕过身份验证过程。

以上漏洞均可以通过利用来获得靶机SHELL。

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

有自己的研究生录取信息。

3.学习中遇到的问题及解决

安装Nessus时遇到问题,换成使用docker方式安装

4.学习感悟、思考

对DNS有了更进一步的了解:

- 主机[A]记录

描述: 主机地址记录。在 DNS 域名与 IP 地址之间建立映射关系语法: owner class ttl A IP_v4_address 例子: host1.example.microsoft.com. IN A 127.0.0.1

- 别名[CNAME]

描述: 用来表示用在该区域中的其它资源记录类型中已指定名称的替补或别名 DNS 域名。语法: owner ttl class AFSDB subtype server_host_name 例子: aliasname.example.microsoft.com. AFSDB 1 truename.example.microsoft.com.

- 主机信息[HINFO]

描述: 用来说明映射到特定 DNS 主机名的 CPU 类型和操作系统类型的 RFC-1700 保留字符串类型,这个信息可以被应用程序通信协议使用。语法: owner ttl class HINFO cpu_type os_type 例子: my-computer-name.example.microsoft.com. HINFO INTEL-386 WIN32

- 邮箱[MB]

描述: 用来将指定的域邮箱名映射到这个邮箱的主机的当前区域中的主机地址记录语法: owner ttl class MB mailbox_hostname 例子: mailbox.example.microsoft.com. MB mailhost1.example.microsoft.com

- 邮箱或通信信息 MINFO

描述: 用来指定负责维护该记录中特定通信名单或邮箱的联系域邮箱名称。同时,还被用来指定接收与该记录中特定通信名单或邮箱有关的错误信息的邮箱语法: owner ttl class MINFO responsible_mailbox error_mailbox 例子: administrator.example.microsoft.com. MINFO resp-mbox.example.microsoft.com err-mbox.example.microsoft.com

- 邮件交换器 [MX]

描述: 用来向特定邮件交换器提供消息路由,该主机作为指定 DNS 域名的邮件交换器。MX 记录需要一个16-位整数来表示消息路由中的主机优先级,多个邮件交换在消息一中被指定。对于这个记录类型中的每个邮件交换主机,需要一个相应的主机地址类型记录。语法: owner ttl class MX preference mail_exchanger_host 例子: example.microsoft.com. MX 10 mailserver1.example.microsoft.com

- 指针记录 [PTR]

描述:用来指向域名空间中的某个位置。PTR记录通常在特殊域中来执行地址到名称镜像的反向搜索。每个记录提供要指向域名称空间的某个其它位置的简单数据。 Syntax: owner ttl class PTR targeted_domain_name 例子: 1.0.0.10.in-addr.arpa. PTR host.example.microsoft.com.

- 服务记录 [SRV]

描述: SRV 资源记录允许管理员使用单一 DNS 域的多个服务器,容易的用管理功能将 TCP/IP 服务从一个主机移到另一个主机,并且将服务提供的程序主机分派为服务的主服务器,将其它的分派为辅助的语法: service.protocol.name ttl class SRV preference weight port target 例子: ldap.tcp.ms-dcs SRV 0 0 389 dc1.example.microsoft.com SRV 10 0 389 dc2.example.microsoft.com

- 已知服务记录 [WKS]

描述: 用来描述一个特定 IP 地址上特定通讯协议支持的 TCP/IP 服务,它提供 TCP 和 UDP 可使用性信息。如果服务器同时支持 TCP 和 UDP 的已知服务,或者有多个支持服务的 IP 地址,多个 WKS 记录会被使用语法: owner ttl class WKS address protocol service_list 例子: example.microsoft.com. WKS 10.0.0.1 TCP ( telnet smtp ftp ) 在"起始颁发机构" SOA 中,记录了这个 Zone 中 DNS 服务器是那一台主机,也记录着负责本 zone 的管理员的邮件地址,如果以后在安装邮件服务器需要修改该信息时,注意将邮件地址中的 "@" 符改为句点 "." ,因为 "@" 是保留字,代表 zone;另外,要使用域完整名称 FQDN,不要漏掉最后的句点。可以通过 "zone→属性→起始颁发机构"对管理员邮件地址进行修改。