[CTFshow]Web信息搜集记录

前言

既然是限免,那还是趁机做了吧。

每一天都要比前一天的自己更出色,干了!

源码泄露

F12,搞定。

前台JS绕过

右键和F12无法查看源代码,但只对前端有限制,我们可以尝试burp抓包,flag就在源码中。

值得注意的一点!

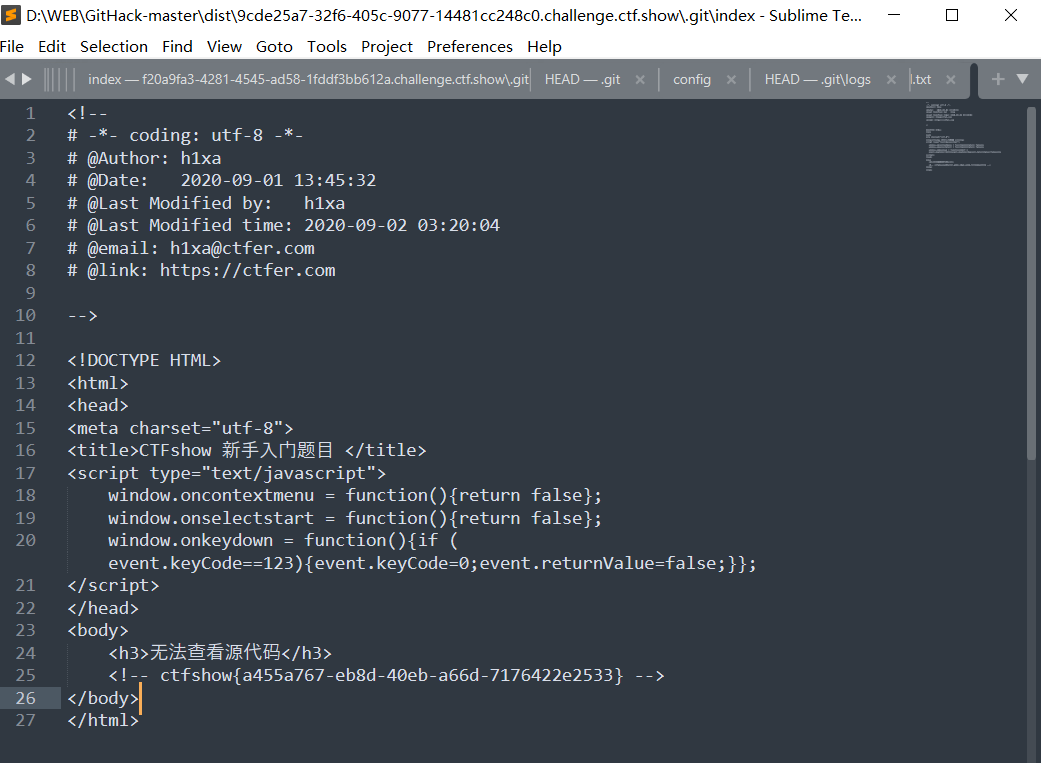

突发奇想,之前使用githack爬没有git泄露的网站的时候,也会把.git爬下来,里面就保存着网站源码,所以我用githack爬了一下URL/.git/,在./.git/index里就是网页源码:

可以看到代码中用script对查看源码的操作做了限制。

协议头信息泄露

F12看不到东西,可以用burp抓个包看看,更简单的方法是F12查看“网络”一栏,刷新一下就可以看到请求头和响应头了,在响应头中拿到flag。

robots后台泄露

F12和抓包都没什么特别的,访问robots.txt,看到一个似乎藏着flag的txt文件,访问,拿到flag。

phps源码泄露

访问index.phps,拿到源码和flag,老生常谈。

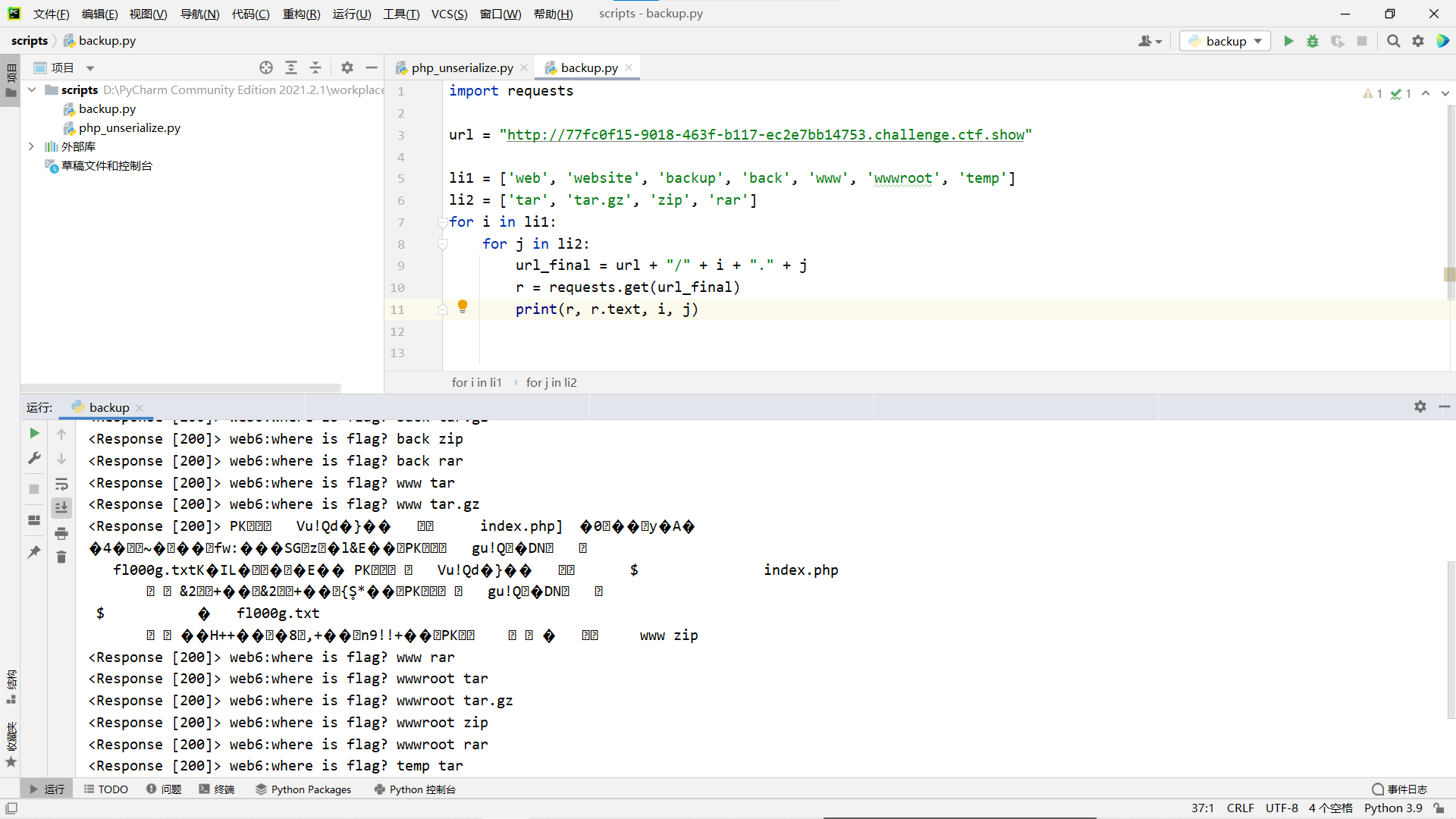

源码压缩包泄露

利用python脚本爆破源码压缩包的名字,这里因为访问所有名字都是200,所以特意加一个r.text输出具体一点,果不其然,www.zip含有特殊文件,下载下来解压,根据提示访问fl000g.txt,解决。

版本控制泄露源码

其实并不清楚是使用什么软件进行的版本控制,首先访问/.git,结束了......

版本控制泄露源码2

这次应该不是git了,那试试svn吧,又过了......

vim临时文件泄露

访问index.php.swp或.swo或.swn,一般第一个就ok,下载到index.php.swp文件,这个都不用vim处理,直接丢记事本就成了。

cookie泄露

F12,网络,刷新,cookie,拿。

域名txt记录泄露

这个需要使用nslookup或者域名查询网站进行dns域名解析,网站可使用https://whois.chinaz.com/等。nslookup语法:

nslookup -q=TXT ctfshow.com

这个题现在扫不出来flag了,我看以前是可以的。

敏感信息公布

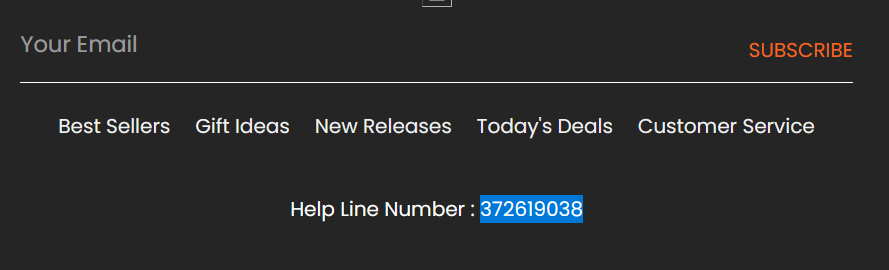

是个卖货的平台,一堆按钮都没啥用,在最下面发现了这个电话号码:

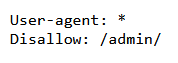

暂时不知道怎么用,先收集一些其他信息吧,访问robots.txt,发现:

有一个admin目录反爬,访问一下,要求我们登录,猜想这个敏感的电话号码可能是admin的密码(题目也给出了提示),试一下,get了flag。

内部技术文档泄露

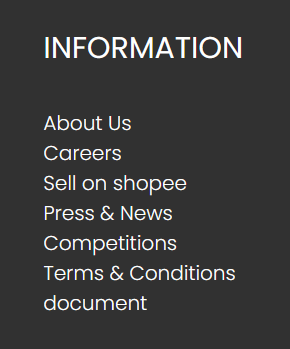

一种新的泄露,还是一个电商页面,那我们就来找技术文档吧,看到最后有一个document:

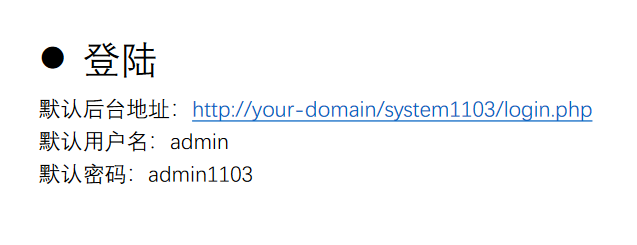

访问一下试试,发现真的是pdf版操作手册,最下面有这样的话:

按照提示,访问/system1103/login.php,按要求登录就拿到flag啦。

编辑器配置不当

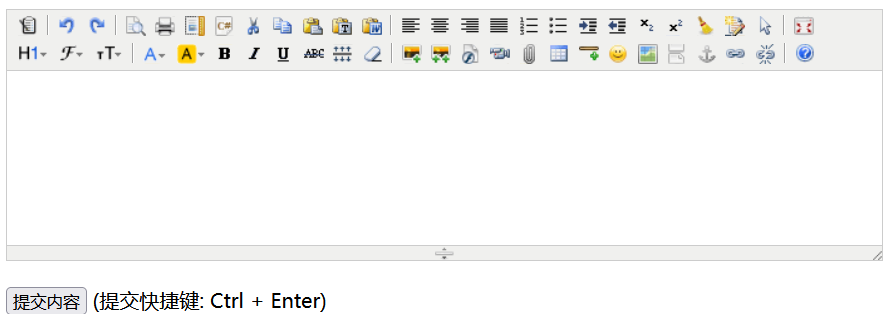

版本<=4.1.11的Kindeditor存在一个文件上传漏洞(CVE-2017-1002024),不过本题不需要复现这个漏洞。

首先查看源码,在里面发现可以访问/editor目录,访问一下,出现了,野生的kindeditor!

点击插入文件,我们发现可以直接访问文件空间!网站位置一般是在/var/www/html里,在/var/www/html/nothinghere里面找到flag文件,index.php和这个文件是在同一目录下的,所以访问

http://919b76c2-9f18-476e-bbca-13086e611763.challenge.ctf.show/nothinghere/fl000g.txt

拿到flag。

密码逻辑脆弱

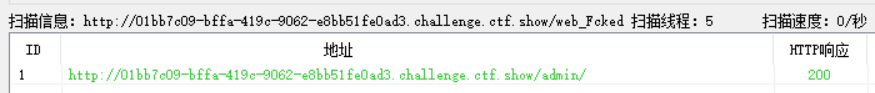

被御剑和dirsearch狠狠坑了一把,御剑扫描快了还扫不到,线程数改成5就能扫出来(群里大佬说是服务端有限制):

访问admin页面,是一个登录页面:

点一下忘记密码,要验证一个密保问题,所在地是哪一个城市。记得主页面里面有个qq邮箱,查一下这个qq所在地发现是西安,填写西安,密码被自动重置,登录即可拿到flag。

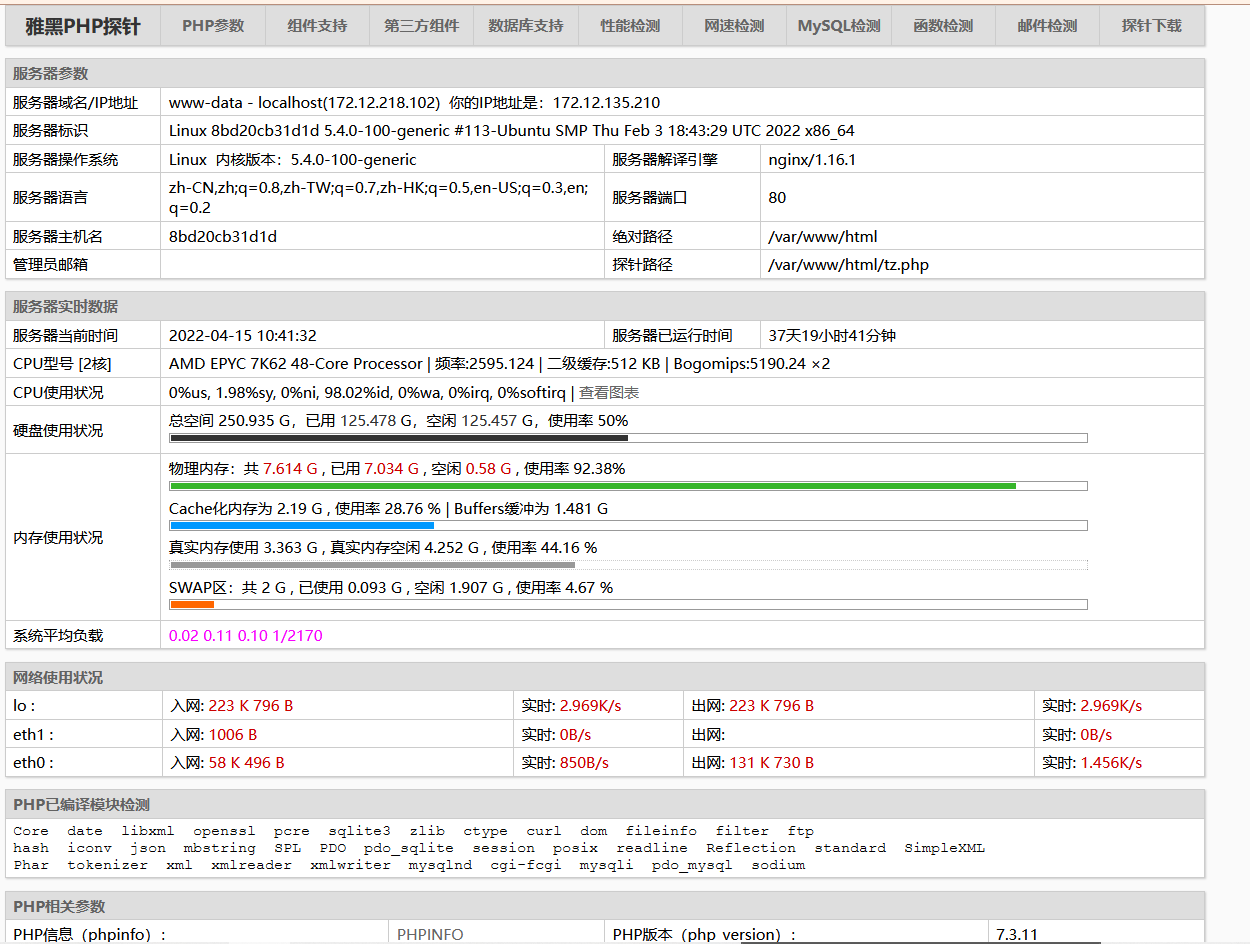

探针泄露

有的网站会在创建时在根目录留下探针,直接访问URL/tz.php:

这个题的环境太拉了,得刷新好多次才能加载出来,访问phpinfo,environment里找到flag。

CDN穿透

这个题似乎被玩坏了(绝对不是题的事,绝对不是),cdn都被师傅们d死了,hint直接贴了flag,似乎解法是直接ping一手www.ctfshow.com就可以了(至于为什么ping这个,好像当时这俩的IP部署在同一个服务器上了)。

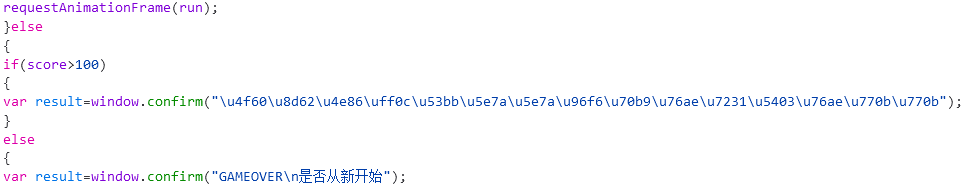

JS敏感信息泄露

一般这种玩游戏的很少是真让你玩的(如果你真能玩通关另当别论),很有可能在js文件中泄露出来。

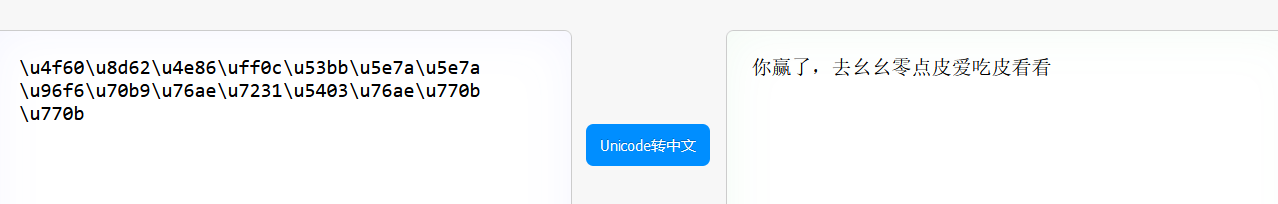

如果得分过了100,那么会弹出一个弹窗,里面是Unicode编码,拿去解一下:

访问URL/110.php,拿到flag。

前端密钥泄露

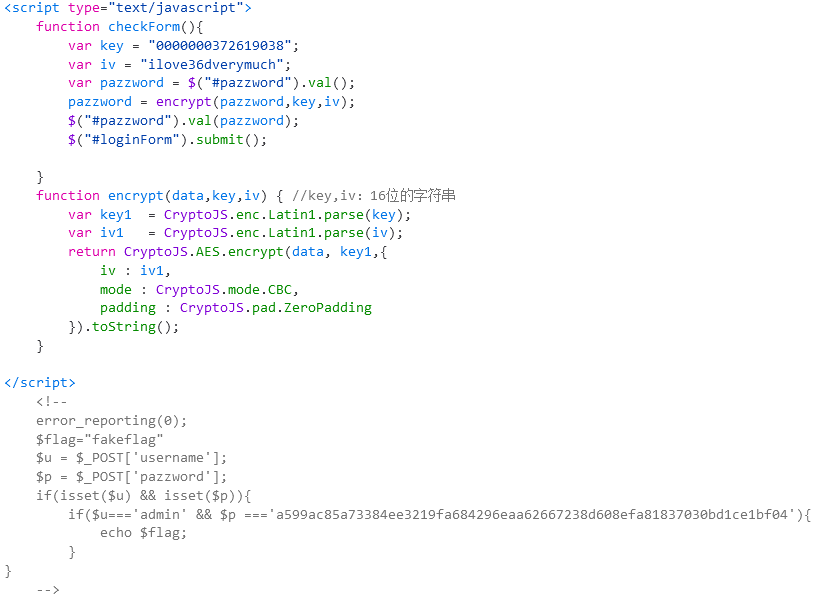

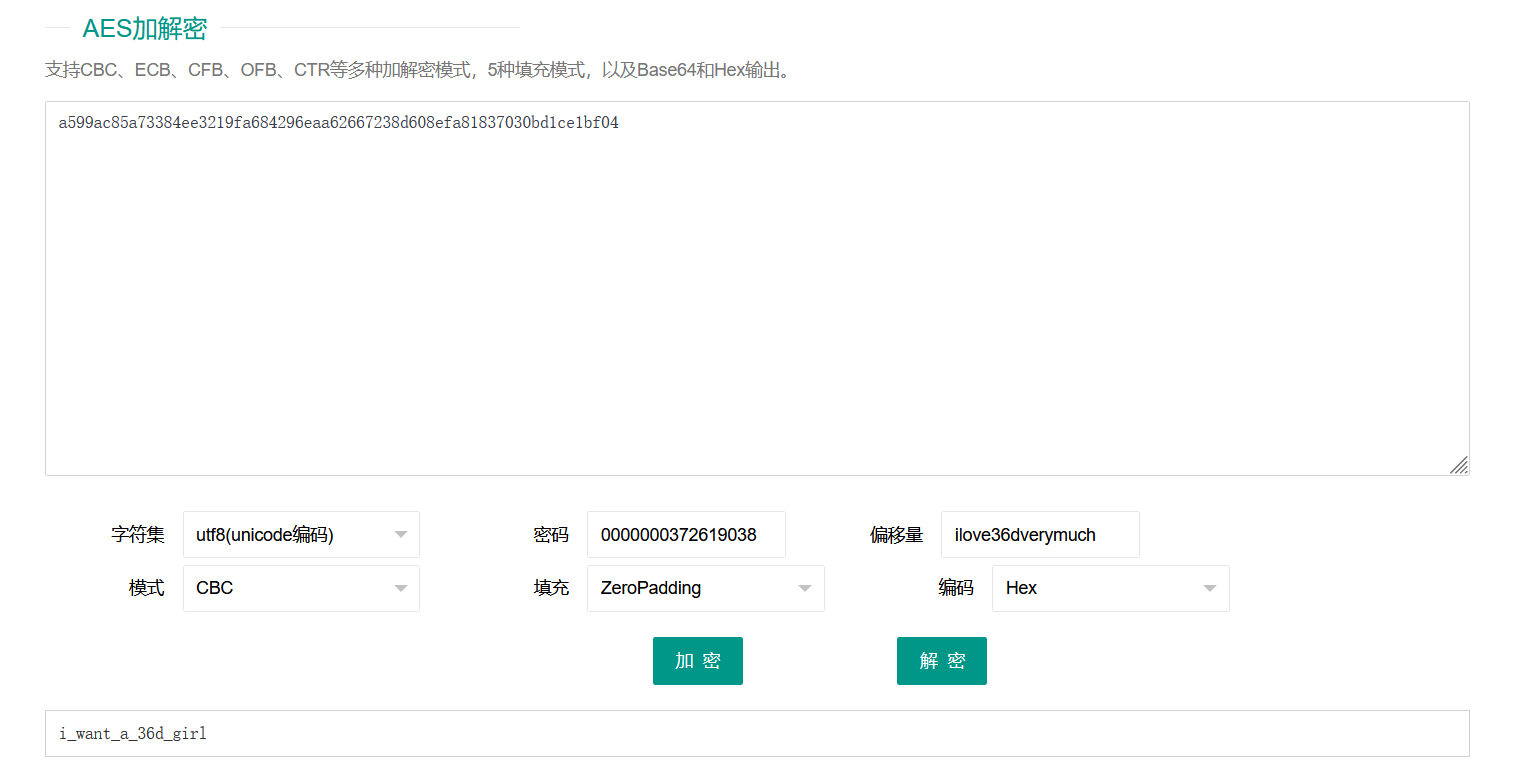

查看前端js源码,发现是将密码进行AES加密,如果密码加密结果是a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04,那么登录成功。该AES工作模式CBC,填充为ZeroPadding。明白之后就直接丢进工具解密即可,注意编码格式是hex。

拿到密码,输入用户名admin和密码即可拿到flag。(正经人谁把密钥放前端啊kora!)

数据库恶意下载

asp+access的数据库文件为mdb文件,访问URL/db/db.mdb,可以下载到mdb文件,用excel就可以打开表,表中可以找到flag。

信息搜集部分结束~

浙公网安备 33010602011771号

浙公网安备 33010602011771号